Антифишинг-дайджест № 175 с 12 по 18 июня 2020 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 12 по 18 июня 2020 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Мошенничество

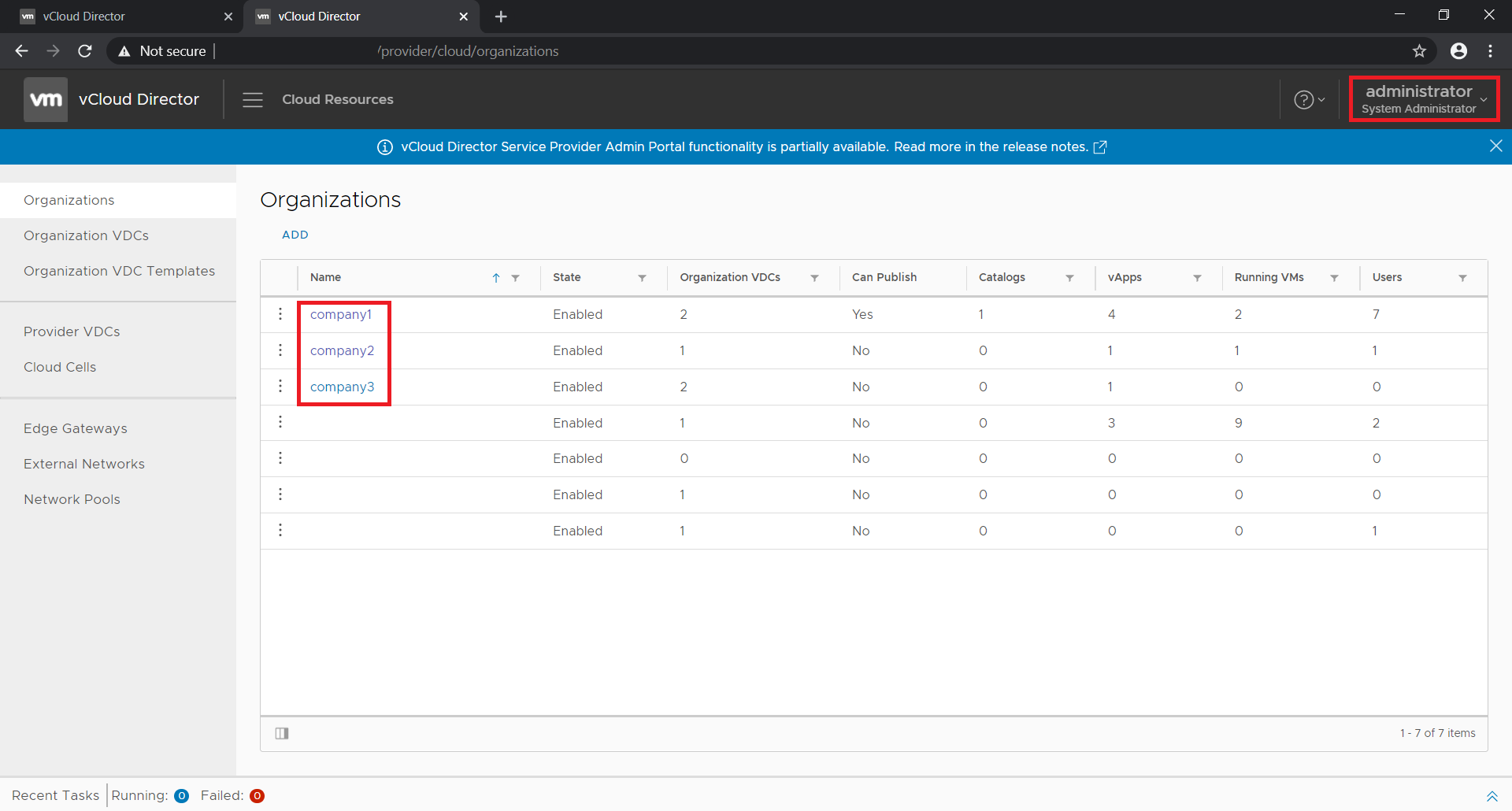

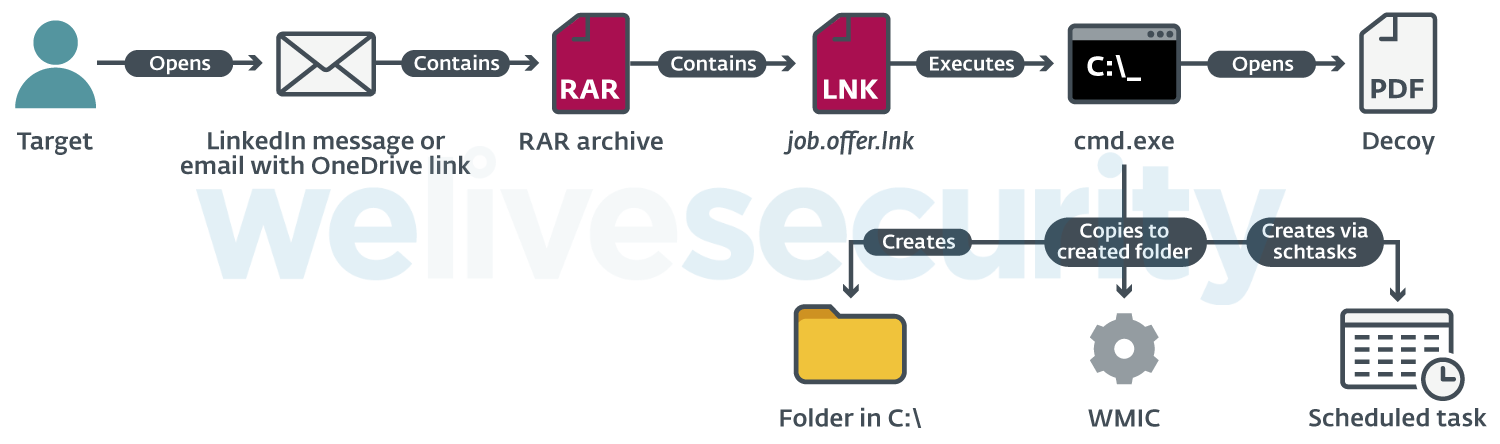

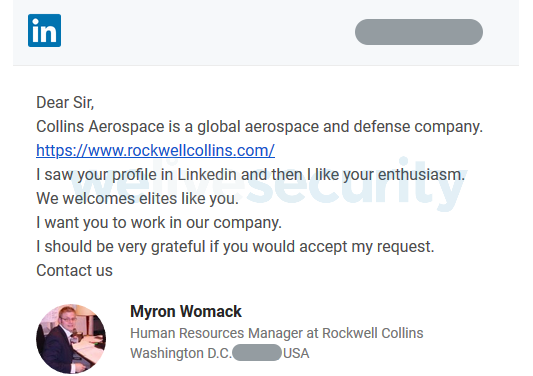

Атака начинается с сообщения в LinkedIn. Отправитель — HR-руководитель из известной в аэрокосмической отрасли компании, — пишет, что его компания хотела бы видеть жертву в числе своих сотрудников.

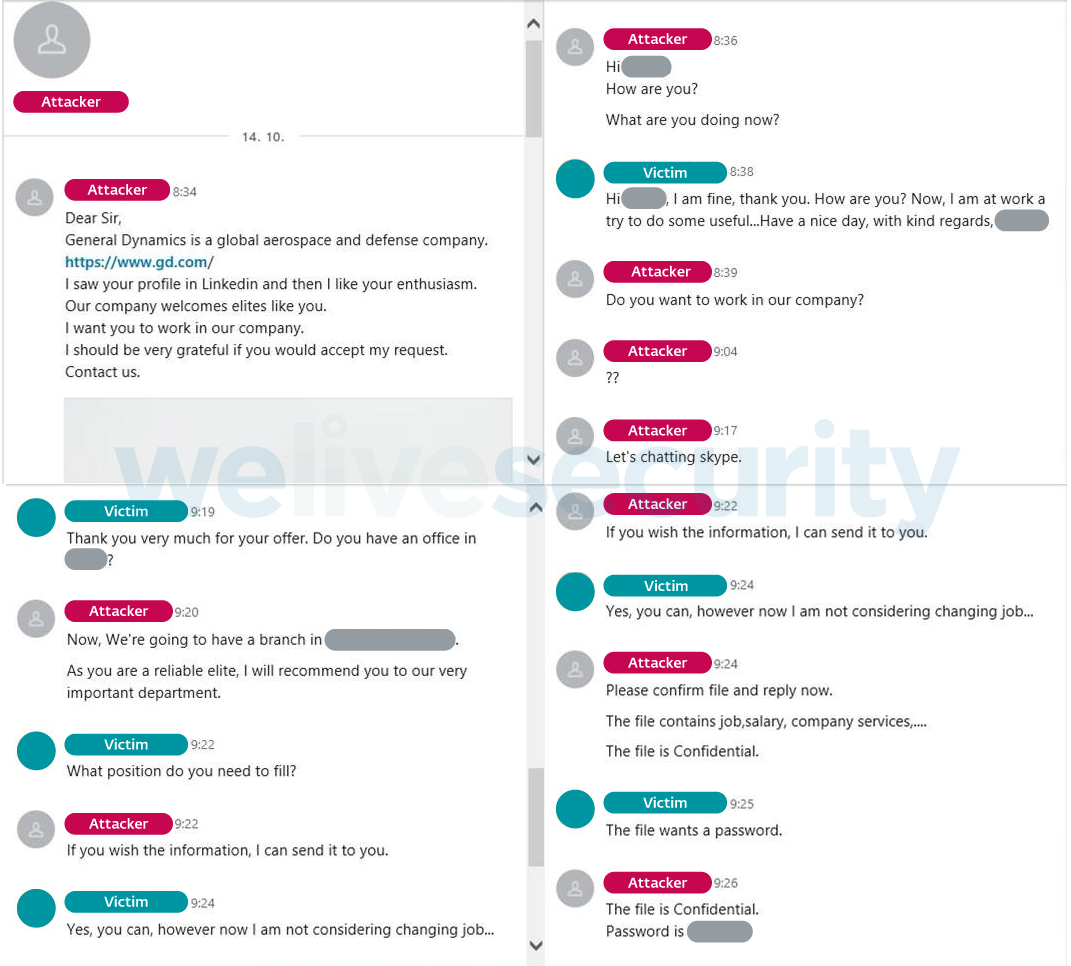

Получив от жертвы ответ, атакующий завязывает общение и отвечает на вопросы:

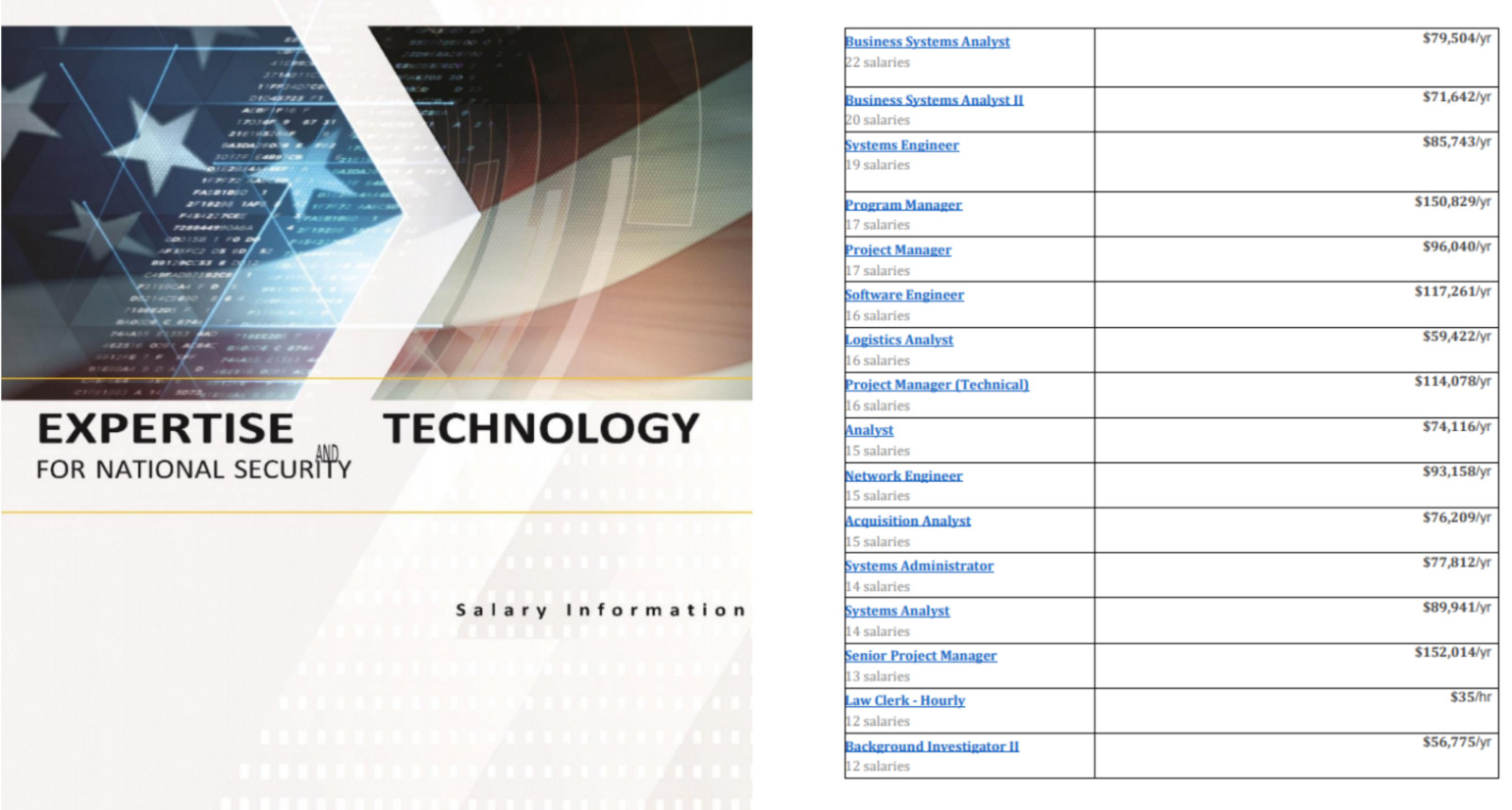

Когда дело доходит до должности и условий, атакующий отправляет жертве запароленный архив rar. В архиве содержится lnk-файл. При его открытии на компьютер жертвы скачивается и открывается с удалённого сервера pdf-документ, содержащий список вакансий с окладами:

Одновременно с открытием документа в фоне выполняется процесс, который добавляет в расписание задач на компьютере жертвы запуск вредоносного сценария с удалённого сервера с помощью системной утилиты wmic.exe.

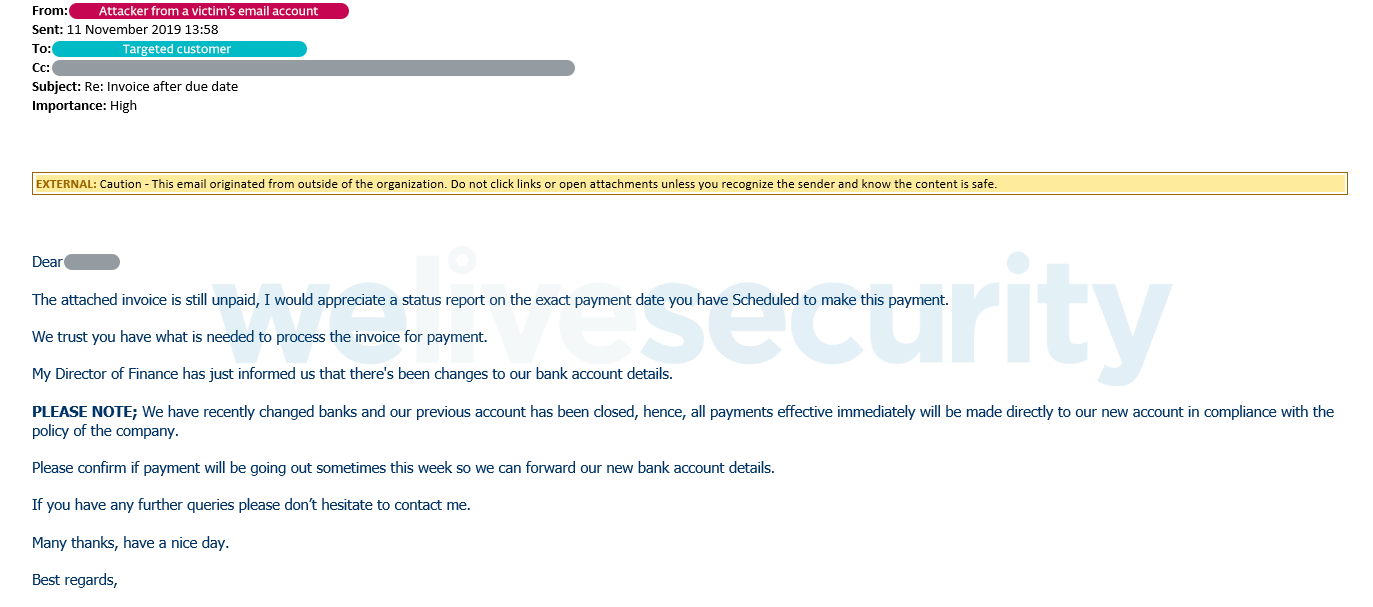

Получив доступ к компьютеру жертвы, преступники скачивают сведения об учётных записях и другую конфиденциальную информацию, которую используют для целевых мошеннических кампаний типа «компрометация деловой переписки»:

Атаки и уязвимости

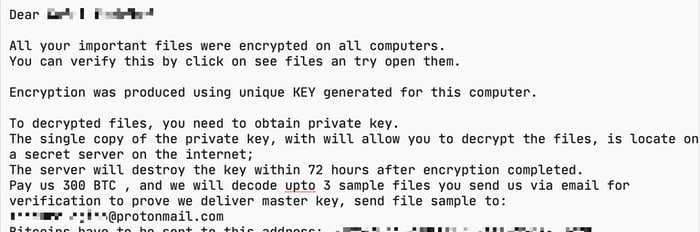

Всего обнаружено 19 уязвимостей. Их источник — написанная в 1997 году библиотека Treck, содержащая TCP/IP-функции для «умных» устройств. Четыре из обнаруженных уязвимостей относятся к критическим:

- CVE-2020-11896 — 10 баллов по шкале CVSS v.3 — допускает удаленное выполнение произвольного кода;

- CVE-2020-11897 — 10 баллов по шкале CVSS v.3 — допускает out-of-bounds запись;

- CVE-2020-11898 — 9,8 балла по шкале CVSS v.3 — может привести к раскрытию конфиденциальной информации;

- CVE-2020-11899 — 9,8 баллов по шкале CVSS v.3 — может привести к раскрытию конфиденциальной информации.

Даже этих четырёх уязвимостей достаточно, чтобы захватить контроль над «умными» устройствами или промышленным и медицинским оборудованием, причём атаковать можно как через интернет, так и из локальной сети.

Критическая уязвимость CVE-2020-13428 в VLC Media Player позволяла злоумышленникам удалённо выполнять команды и аварийно завершать работу плеера на уязвимом компьютере.

Проблема связана с переполнением буфера в упаковщике H26X. Для её использования нужно убедить жертву открыть специально сформированный вредоносный видеофайл с помощью VLC.

Уязвимость может вызвать сбой в работе проигрывателя и привести к выполнению команд с привилегиями целевого пользователя. Технологии ASLR и DEP помогают снизить вероятность выполнения кода, но злоумышленники могут их обойти.

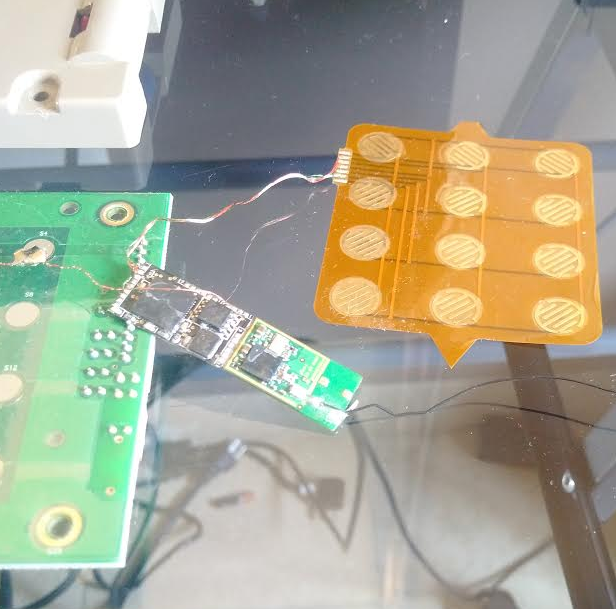

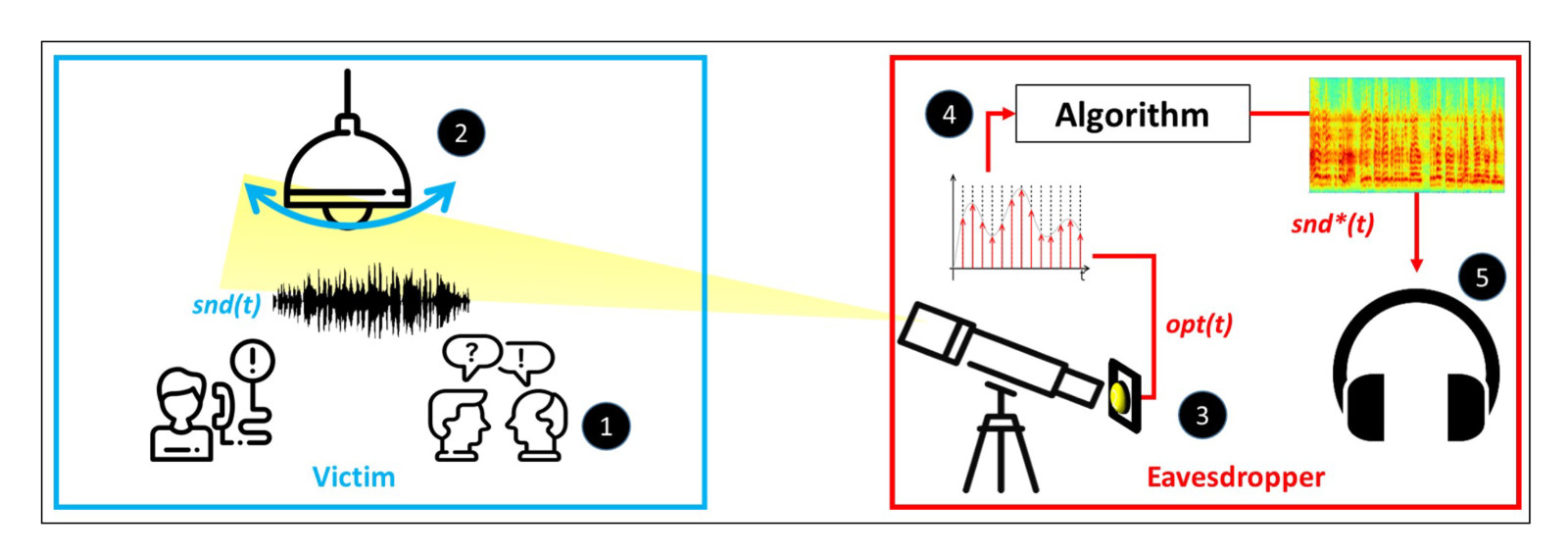

Атака Lamphone позволяет записывать разговоры в помещении, наблюдая за вибрациями в лампочках.

Когда лампочка вибрирует под действием звуковых волн, в ровном потоке света возникают вспышки. Эти вспышки можно обнаружить, а затем реконструировать звуковые волны, потревожившие поверхность лампочки.

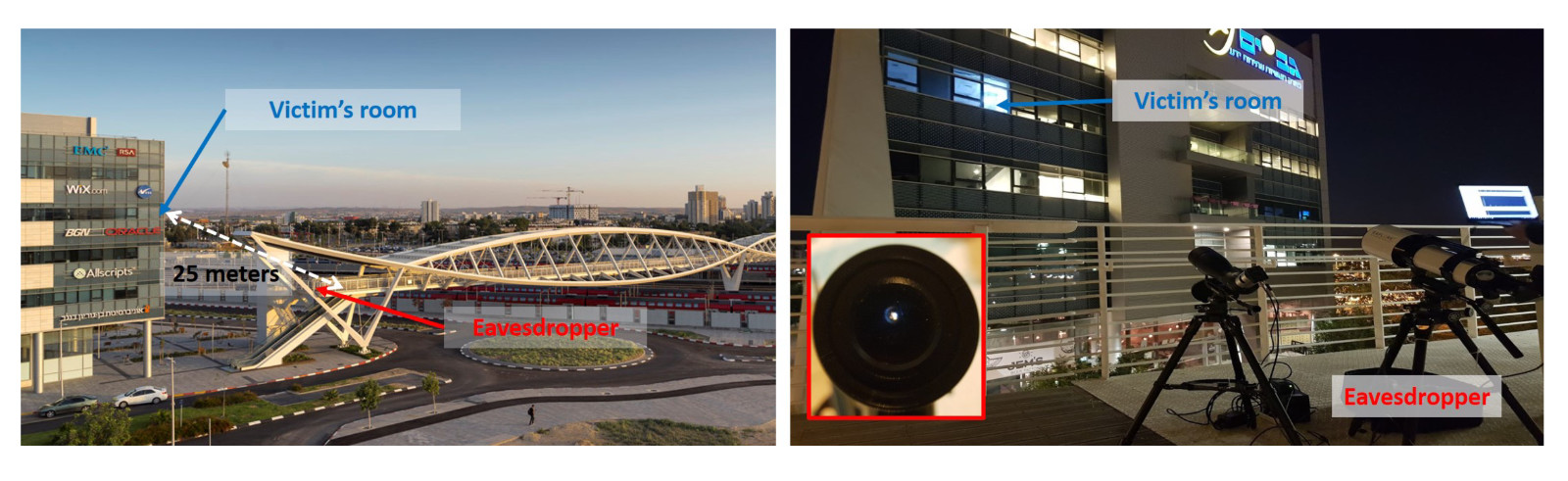

Если использовать для атаки телескоп и электрооптический сенсор, отследить изменения освещённости можно на достаточно больших расстояниях. В ходе экспериментов удалось записать разговоры, происходившие в здании на расстоянии 25 метров, изучая колебания освещённости светодиодной лампочки:

В отличие от подобных атак Lamphone полностью пассивен и не требует заражения устройства жертвы вредоносным ПО. Чтобы отслеживать разговоры в режиме реального времени с помощью Lamphone достаточно обычного ноутбука.

Видео: демонстрация атаки

Инциденты

Мастер-ключ представляет собой строку кода из 36 символов и обеспечивает полный доступ к системам банка. Используя его, можно просматривать и менять данные (в том числе балансы счетов) любой из 12 млн выпущенных банком карт.

Один из сотрудников Postbank распечатал мастер-ключ на бумаге, а затем, используя его, совершил более 25 тысяч транзакций, похитив с клиентских счетов 56 млн рэндов (около 228 млн рублей).

Another greedy #Magecart campaign found be #ESETresearch — this time in Balkans. Crooks were trying to skim credit cards of #Intersport e-shoppers in #Croatia, #Serbia, #Slovenia, #Montenegro, #BosniaandHerzegovina. @OndrashMachula 1/2 pic.twitter.com/m7leaNcgQN

— ESET research (@ESETresearch) June 15, 2020

Встроенный киберпреступниками код перехватывал все вводимые в формы пользовательские данные и отправлял на сервер claires-assets(.)com. Домен был зарегистрирован за четыре недели до начала атак специально для этой вредоносной кампании.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.