Антифишинг-дайджест № 173 с 29 мая по 4 июня 2020 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 29 мая по 4 июня 2020 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Мошенничество

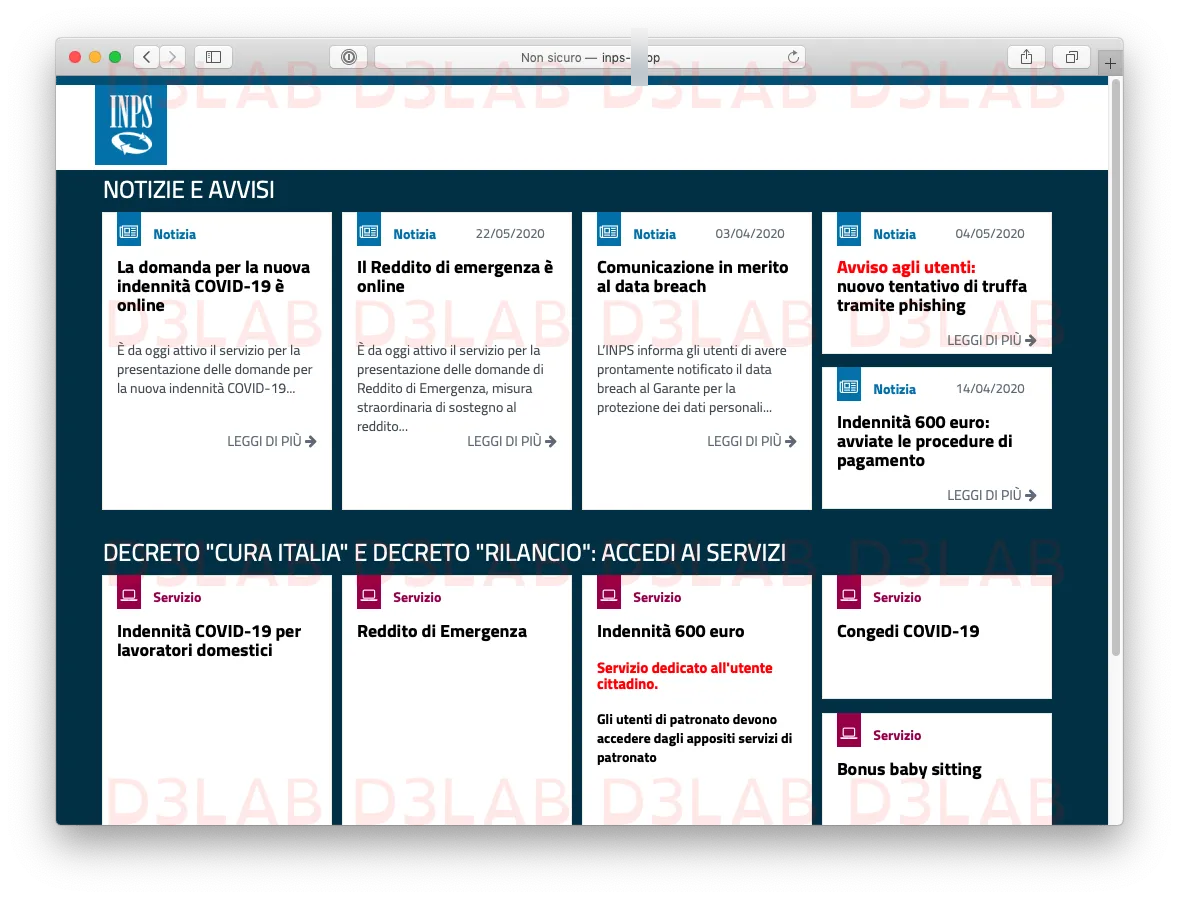

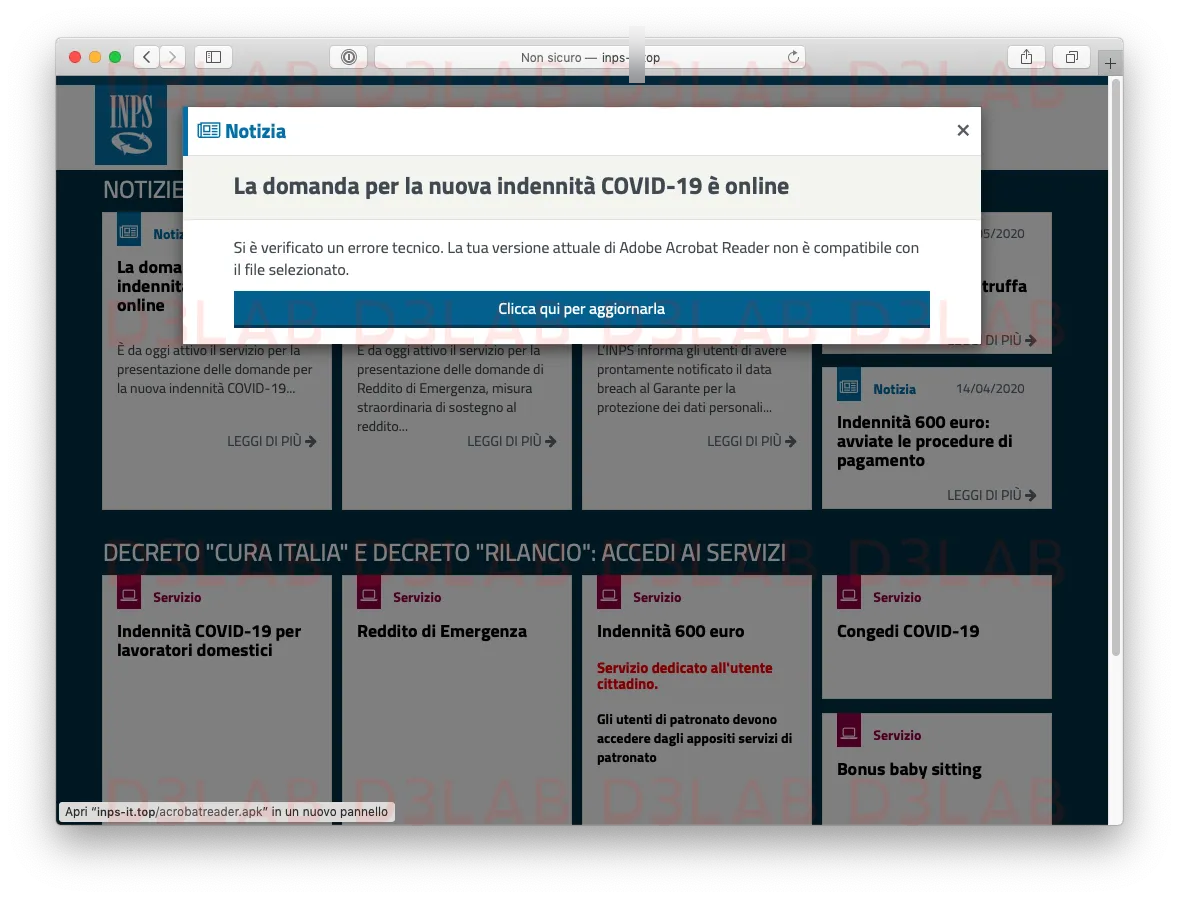

ИНИСО — ведомство, которое занимается выплатой государственных пособий гражданам, пострадавшим от пандемии коронавируса.

Мошенники создали полную копию сайта ИНИСО на домене inps-it(.)top:

Гражданам, обратившимся за пособием, сайт предлагает загрузить «приложение для новой компенсации за COVID-19»

Под видом приложения на устройство загружается банковский Android-троян в виде файла «acrobatreader.apk». После запуска вредонос запрашивает права на сервисы для людей с ограниченными возможностями и доступ к другим системным функциями, а затем незаметно очищает банковские счета доверчивых граждан.

Мобильная безопасность

WARNING???

Never set this picture as wallpaper, especially for Samsung mobile phone users!

It will cause your phone to crash!

Don't try it!

If someone sends you this picture, please ignore it. pic.twitter.com/rVbozJdhkL— Ice universe (@UniverseIce) May 31, 2020

Сразу после установки обоев смартфон впадает в бесконечный цикл включения-выключения дисплея, лишая владельца возможности использовать устройство. Сообщается, что перезагрузка не избавляет от проблемы.

Предположительно причина проблемы в содержащихся в картинке метаданных, обработка которых системным ПО смартфона вызывает такой эффект.

Атаки и уязвимости

- CVE-2020-6109 — уязвимость, связанная с тем, как Zoom обрабатывает ссылки на сервис GIPHY, чтобы пользователи могли через чат обмениваться анимированными GIF-файлами.

Выяснилось, что Zoom не проверял источник гифок, что давало злоумышленникам возможность вставить в чат GIF со своего сервера. Получив изображение, Zoom сохраняет его в специальной папке, но при этом не производит «обезвреживание» имени, что позволяет преступникам организовать обход каталогов и сохранить вредоносные файлы в любом месте целевой системы.

- CVE-2020-6110 — уязвимость, вызванная небезопасной обработкой фрагментов кода, передаваемых через чат. Чат Zoom базируется на стандарте XMPP и использует дополнительные расширения. Одно из таких расширений позволяет включить в чат фрагменты исходного кода с подсветкой синтаксиса. Перед отправкой такого кода Zoom упаковывает его в zip-архив, который распаковывается на системе получателя. Проблема состоит в том, что функция извлечения zip-архива Zoom не проверяет содержимое zip-архива перед его извлечением, что позволяет злоумышленнику установить на целевую систему произвольные двоичные файлы.

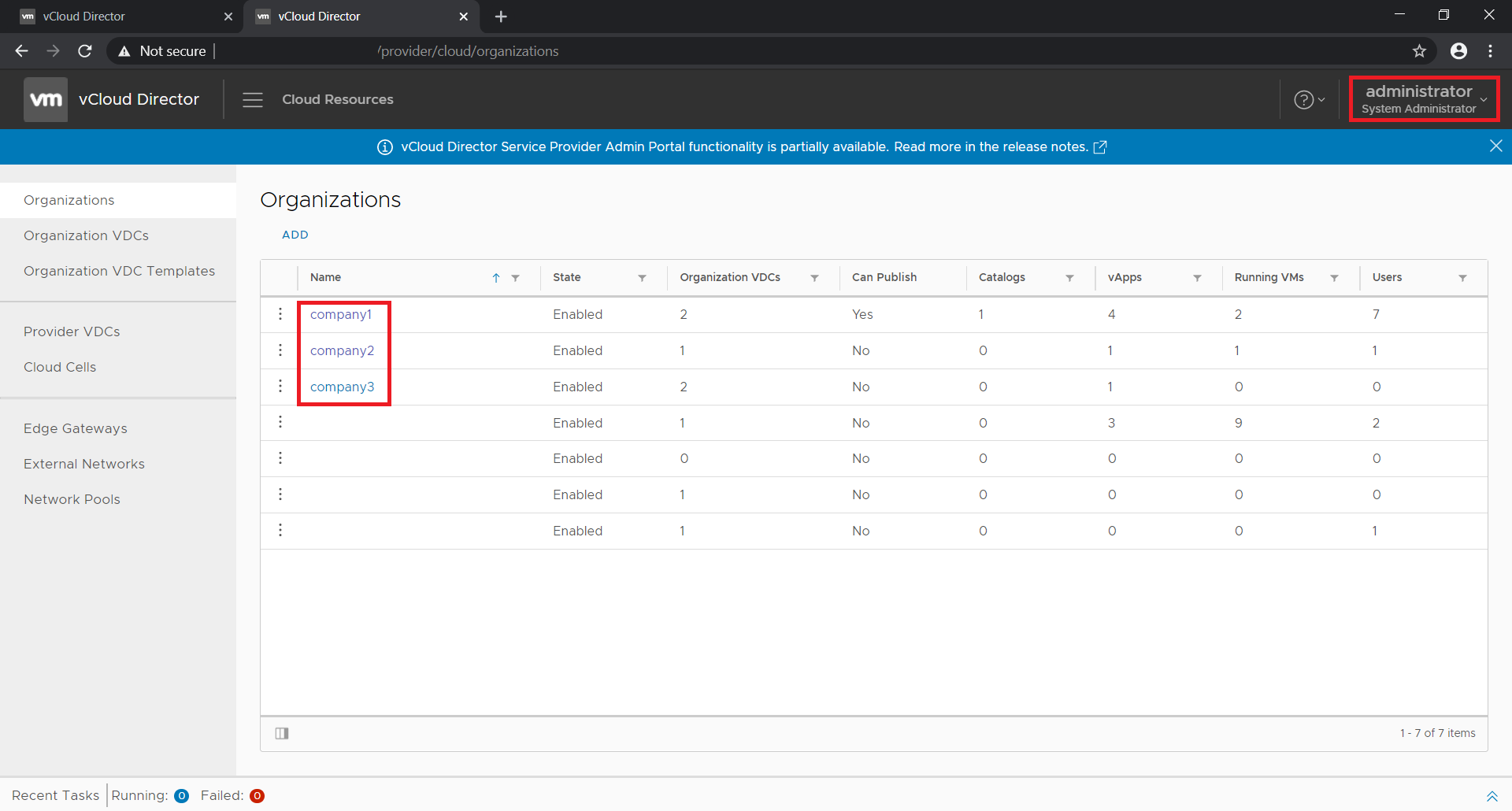

В ПО VMware Cloud Director обнаружена уязвимость CVE-2020-3956, эксплуатация которой позволяет злоумышленнику получить доступ к конфиденциальной информации, управлять частными облаками в рамках всей инфраструктуры, а также выполнить произвольный код.

Уязвимость связана с некорректной обработкой вводимой информации и позволяет авторизованному злоумышленнику отправить вредоносный трафик в Cloud Director через пользовательские интерфейсы на основе HTML5 и Flex, интерфейс API Explorer или через API, добившись в итоге выполнения произвольного кода.

Эксплуатация уязвимости даёт возможнсть:

- Просмотреть содержимое внутренней базы данных, включая хэши паролей всех клиентов, выделенных для этой инфраструктуры.

- Изменить системную базу данных для доступа к другим виртуальным машинам различных организаций в Cloud Director.

- Повысить привилегии от администратора до системного администратора с доступом ко всем облачным учетным записям, изменив пароль с помощью SQL-запроса.

- Изменить страницу авторизации в Cloud Director, чтобы перехватывать пароли другого клиента в виде открытого текста, включая учетные записи системного администратора.

- Читать полные имена клиентов, их адреса электронной почты или IP-адреса.

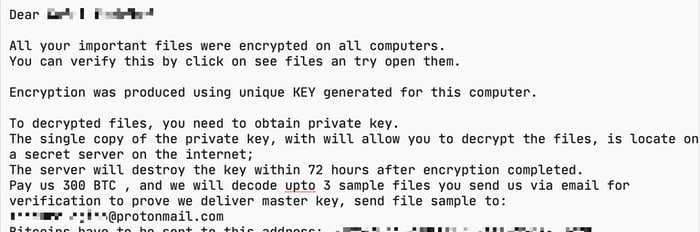

PonyFinal is a Java-based ransomware that is deployed in human-operated ransomware attacks. While Java-based ransomware are not unheard of, they’re not as common as other threat file types. However, organizations should focus less on this payload and more on how it’s delivered. pic.twitter.com/Q3BMs7fSvx

— Microsoft Security Intelligence (@MsftSecIntel) May 27, 2020

Схема атаки:

- взлом учётной записи на сервере управления системами путём простого перебора, который начинается со слабых паролей.

- когда учётная запись взломана, злоумышленники активируют PowerShell-скрипт, который предоставляет преступникам удалённый доступ к системе и собирает необходимые для продолжения атаки данные.

- на сервере развёртываются компоненты, необходимые для работы вредоноса;

- PonyFinal упаковывается для распространения в MSI-файл, который содержит два пакетных файла и полезную нагрузку. UVNC_Install.bat создает запланированное задание с именем «Java Updater» и вызывает RunTask.bat, который запускает полезную нагрузку PonyFinal.JAR.

Зашифрованные PonyFinal файлы имеют формат .enc. Пока способов или инструментов для расшифровки таких файлов не разработано.

Выявлена очередная уязвимость процессоров Intel и AMD перед атакой по сторонним каналам.

Видео: запись нажатий клавиш с помощью Dabangg

Получившая название Dabangg атака базируется на уже известных методах Flush+Reload и Flush+Flush, которые приводят к утечке данных из процессоров Intel. Однако в отличие от них Dabangg эффективен даже в системах с множеством ядер и работает в операционной системе macOS.

При удачном применении нового метода атакующий может перехватить ввод пользователя, извлечь закрытые ключи AES и другие данные с помощью канала между вредоносным процессом и жертвой. По принципу работы уязвимость можно сравнить со Spectre, которая также открывает доступ к данным в кэше.

Видео: атака на алгоритм шифрование AES с использованием Dabangg

Инциденты

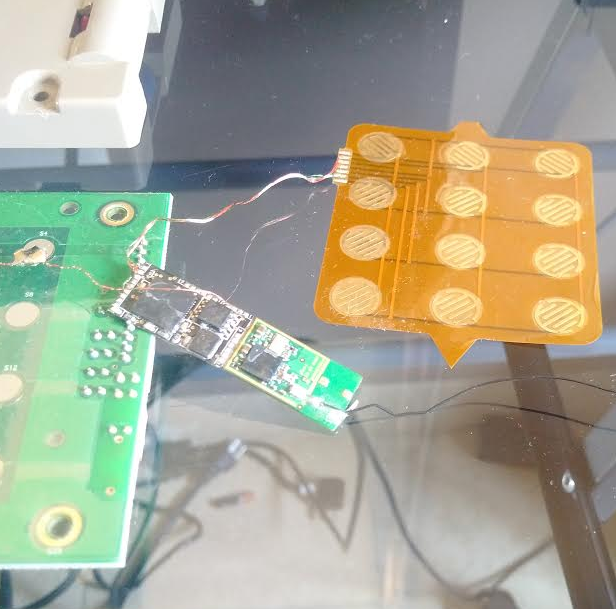

Элементы скиммера, который устанавливали преступники: оранжевая накладка устанавливалась под пин-пад и передавала нажатия клавиш в модуль памяти, совмещённый с Bluetooth-передатчиком.

Сотрудники принадлежащей преступникам компании Intacash смогли, не вызывая подозрений, установить скиммеры для хищения данных банковских карт более чем на 100 банкоматах, расположенных в лучших туристических местах Мексики. Каждый такой «дооснащённый» банкомат приносил банде примерно 1000 карт в месяц, а с каждой карты они снимали в среднем 200 долларов.

Для получения собранных данных достаточно было подойти к банкомату со смартфоном, запустить приложение и скачать накопившиеся в модуле памяти сведения о картах и пин-кодах.

Видео: журналистское расследование о работе группировки Riviera Maya.

Мошенники взламывали серверы автозаправочных станций в Санкт-Петербурге и похищали топливо. Всего им удалось выполнить 417 бесплатных заправок и украсть более 2 млн рублей.

Для преступной деятельности использовалась вредоносная программа, которая дестабилизировала работу серверов на АЗС. В результате сразу после заправки любого количества топлива оплаченные денежные средства автоматически возвращались на банковскую карту преступника.

Похищенное топливо злоумышленники заливали в грузовой автомобиль «Газель» с баком на 1 тыс. литров, а затем перепродавали на трассе.

Киберпреступники опубликовали конфиденциальные данные электроэнергетической компании Elexon, похищенные во время кибератаки 14 мая 2020 года. Опубликованные данные включают 1280 файлов, в том числе паспорта сотрудников Elexon и конфиденциальную информацию компании.

Для взлома злоумышленники использовали уязвимость CVE-2019-11510 в устаревшей версии SSL VPN-сервера Pulse Secure, который использовала компания.

После того, как компания отказались выполнять требования вымогателей и восстановила IT-инфраструктуру из резервных копий, злоумышленники решили устроили акт возмездия.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.