Дайджест Start X № 398

Обзор новостей информационной безопасности с 22 по 28 ноября 2024 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Инциденты

Сообщается, что похищенные данные пациентов хранились не у Softway Medical, а на серверах самой больницы. В электронном письме Softway Medical отметила: «Наше программное обеспечение не является причиной инцидента. Компрометация произошла через привилегированный аккаунт в инфраструктуре клиента».

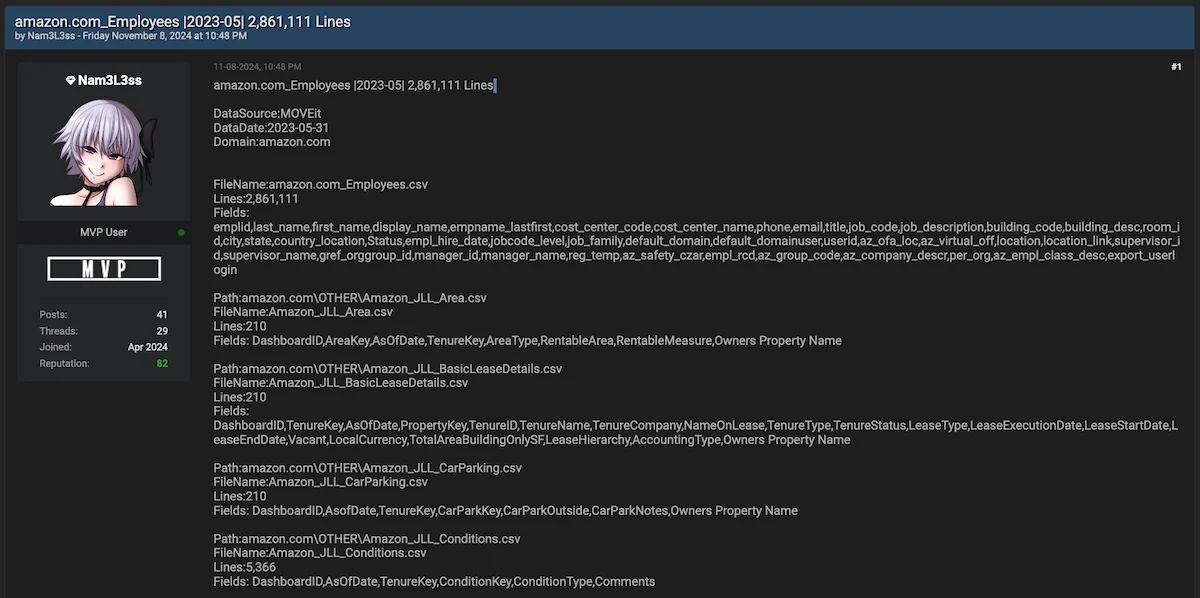

Киберпреступник выставил на продажу доступ к платформе MediBoard для больниц Centre Luxembourg и Clinique Alleray-Labrouste. Чтобы доказать факт взлома, хакер опубликовал информацию о 750 тысяч пациентов одной из больниц: полные имена, адреса, номера телефонов, электронные адреса, назначения врачей и историю использования медицинских карт.

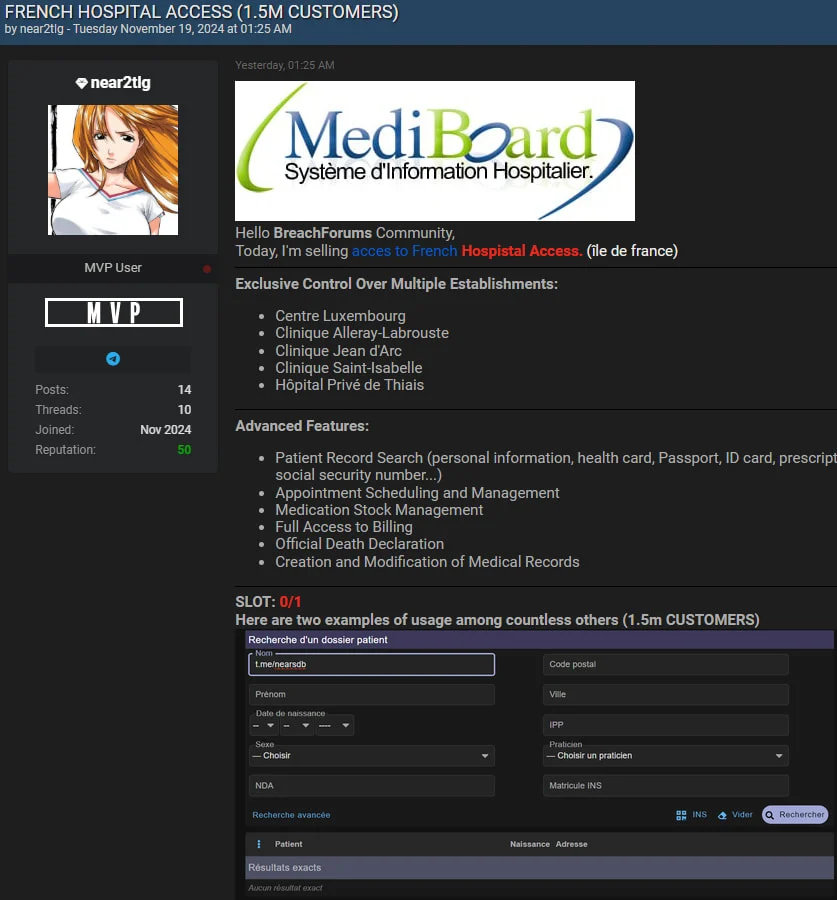

В результате кибератаки у финтех-компании Finastra похитили более 400 ГБ данных. Хакер под ником «abyss0» выставил украденную информацию на продажу на форуме BreachForums.

8 ноября компания уведомила клиентов о взломе. По данным Finastra, злоумышленники не внедряли вредоносные программы и не вносили изменений в файлы клиентов, но успели похитить значительный объём данных.

Компания сообщила, что взлом произошёл в результате компрометации учётных данных. Ведётся анализ масштаба утечки и точной идентификации затронутых лиц.

Хакер разместил объявления о продаже данных 31 октября, не указав имя компании. Первоначальная цена составляла 20 000 долларов США, но уже к 3 ноября была снижена до 10 000 долларов США. 7 ноября хакер опубликовал новое сообщение, раскрыв связь данных с клиентами Finastra, среди которых оказались крупнейшие мировые банки. Вскоре аккаунт «abyss0» исчез с форума, а его профиль в Telegram был удалён.

Главный директор по безопасности компании Джефф Саймон уточнил, что атаки проводились через сеть стороннего провайдера, подключённого к инфраструктуре компании.

T-Mobile отметила, что её системы безопасности предотвратили как утечку данных, так и сбои в работе услуг. После инцидента компания разорвала соединение с сетью провайдера, однако не уточнила, кто может стоять за атаками, хотя данные были переданы правительству США.

Сообщается, что злоумышленники запускали команды для исследования маршрутизаторов и картирования сети. T-Mobile удалось пресечь действия хакеров до их перехода к дальнейшим этапам атаки, остановив инцидент на раннем этапе.

Сообщения о последствиях атаки появились на официальных сайтах городских служб около утром 27 ноября. Жителям сообщили о приостановке услуг. Городская администрация сообщила, что здание мэрии закрыто, а все онлайн-сервисы временно недоступны. Судебные заседания и уборка улиц отменены, а обеспечение парковок продолжается. Также вывоз мусора и программы досуга работают в прежнем режиме.

Город расследует инцидент и разрабатывает план безопасного восстановления сервисов. Пока ответственность за атаку не взяла на себя ни одна из известных групп, занимающихся программами-вымогателями.

Вечером 25 ноября администрация Arrowe Park Hospital объявила режим чрезвычайной ситуации. В результате атаки все электронные системы медицинского центра оказались недоступны, включая базы данных пациентов и результаты обследований. Персоналу пришлось экстренно перейти на ручное ведение документации.

К утру 26 ноября выяснилось, что атака затронула все медучреждения траста — Arrowe Park Hospital, Clatterbridge Hospital и Wirral Women and Children’s Hospital. Пациентов, прибывших на назначенные приемы, начали отправлять домой. Прекратили работу рентгенологические отделения и операционные. Сообщают, что руководство рассматривает возможность перенаправления пациентов в больницы Ливерпуля.

Немецкая пищевая компания Vossko стала жертвой вымогательской кибератаки. Хакеры зашифровали внутренние системы и базы данных, парализовав производственные процессы.

Инцидент произошёл 14 ноября этого года. В первые дни после атаки внутренние специалисты компании и привлечённые эксперты работали над устранением последствий. К расследованию подключились полиция и сотрудники земельного управления по уголовным делам, включая IT-специалистов и судебных экспертов.

Параллельно с восстановлением работы компания начала проверку всех систем и реализацию дополнительных мер по усилению IT-инфраструктуры.

Несмотря на масштаб инцидента, Vossko смогла оперативно вернуться к стабильной работе. Руководство подчёркивает важность быстрой реакции и слаженной работы команды, которая позволила минимизировать последствия кибератаки.

По словам представителей Blue Yonder, в результате атаки не было зафиксировано подозрительной активности в публичной облачной среде компании. Однако инфраструктура, включающая облачные решения и платформы SaaS, всё ещё остаётся частично недоступной.

Многие клиенты, включая британские сети Morrisons и Sainsbury, уже столкнулись с трудностями и были вынуждены перейти на резервные системы. Blue Yonder активно сотрудничает с внешними экспертами по кибербезопасности для восстановления работы, внедряя защитные и аналитические протоколы. Однако точных сроков восстановления пока не объявлено.

На момент публикации ответственность за атаку не взяла на себя ни одна хакерская группировка.

Чтобы не допустить распространения угрозы, отключены отдельные системы, а расследование и восстановление продолжаются. Пока не установлено, повлияет ли инцидент на финансовые показатели, однако уже внедрены временные меры, позволяющие продолжать обслуживание клиентов.

Пока ни одна хакерская группа не взяла на себя ответственность за атаку.

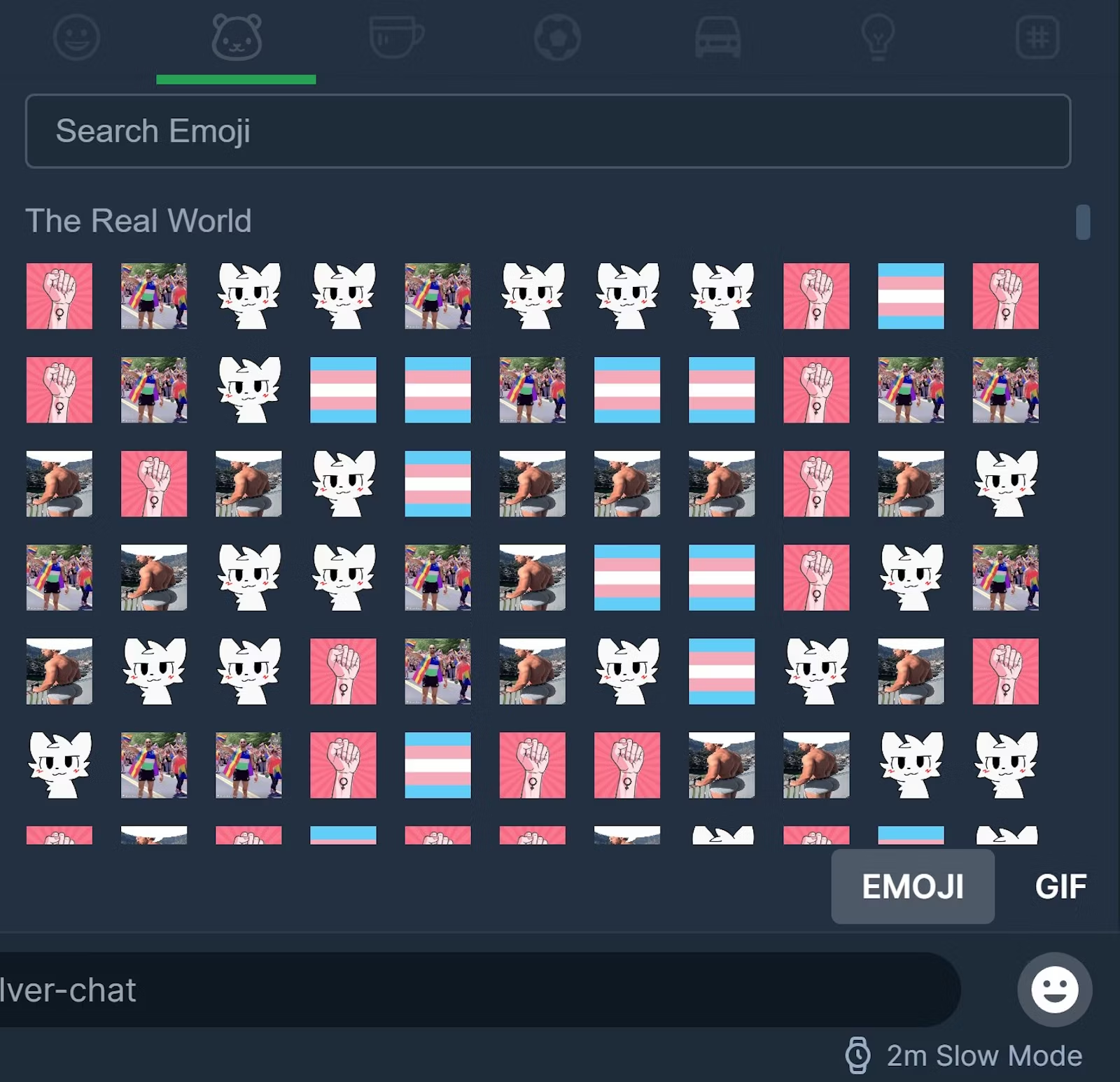

Атака хакеров произошла в момент трансляции выпуска шоу Эндрю Тейта «Emergency Meeting» на платформе Rumble. Злоумышленники взломали основной чат платформы и загрузили туда эмодзи, в том числе изображение флага трансгендерного сообщества, феминистский символ, а также сгенерированные ИИ изображения, на которых Тейт изображён с радужным флагом.

Сообщается, что хакеры получили доступ к именам 794 000 пользователей, включая текущих и бывших участников платформы, а также содержимому 221 открытого и 395 закрытых чатов. Был также опубликован список из 324 382 электронных адресов пользователей, которые были удалены из сообщества за неуплату подписки.

Хакеры, взявшие на себя ответственность за атаку, заявили, что им удалось воспользоваться уязвимостью платформы для загрузки эмодзи, удаления вложений, временного отключения пользователей и блокировки доступа к платформе. Источник, знакомый с ситуацией, отметил, что мотивацией атаки стал «хактивизм», а уровень безопасности платформы назвал «абсурдно низким».