Дайджест Start X № 396

Обзор новостей информационной безопасности с 8 по 14 ноября 2024 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема кампании

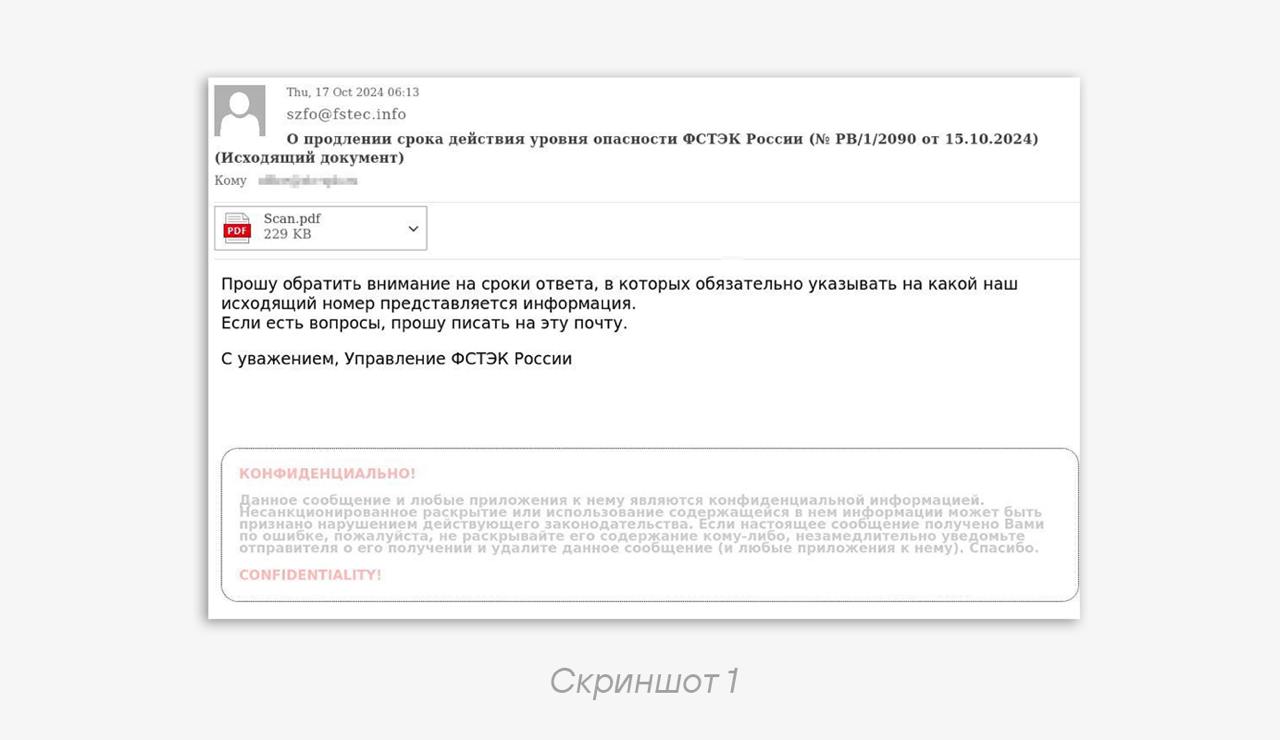

- Жертва получает письмо от имени управления ФСТЭК по СЗФО.

- Во вложении находился скан информационного письма ФСТЭК «О продлении срока действия уровня опасности».

- Вредоносного содержимого и каких-либо ссылок в нем не было, сам PDF-файл не являлся опасным. А вот качество скана документа оставляло желать лучшего и для визуального ознакомления с требованиями точно не подходило.

- Для отправки письма использовался домен fstec.info, который не является официальным доменом ФСТЭК и зарегистрирован 16 октября 2024 года.

- Через несколько дней жертва получила более качественный скан того же документа, который при ближайшем рассмотрении оказался исполняемым файлом с иконкой PDF.

- Этот исполняемый файл запускает сервер UltraVNC с коннектом к узлу toproducts.ru:80, в результате чего создается сессия удаленного управления, к которой может подключится злоумышленник. А для отвлечения внимания запускается тот самый легитимный документ, но уже в улучшенном качестве.

Скорее всего, злоумышленники используют многоступенчатую технику социальной инженерии: сначала присылают безопасный и трудночитаемый документ, побуждая жертву завязать с ними диалог. А получив кредит доверия, отправляют ей полезную нагрузку.

Вестник Киберполиции России предупреждает о фишинге через домовые и районные чаты.

Схема кампании

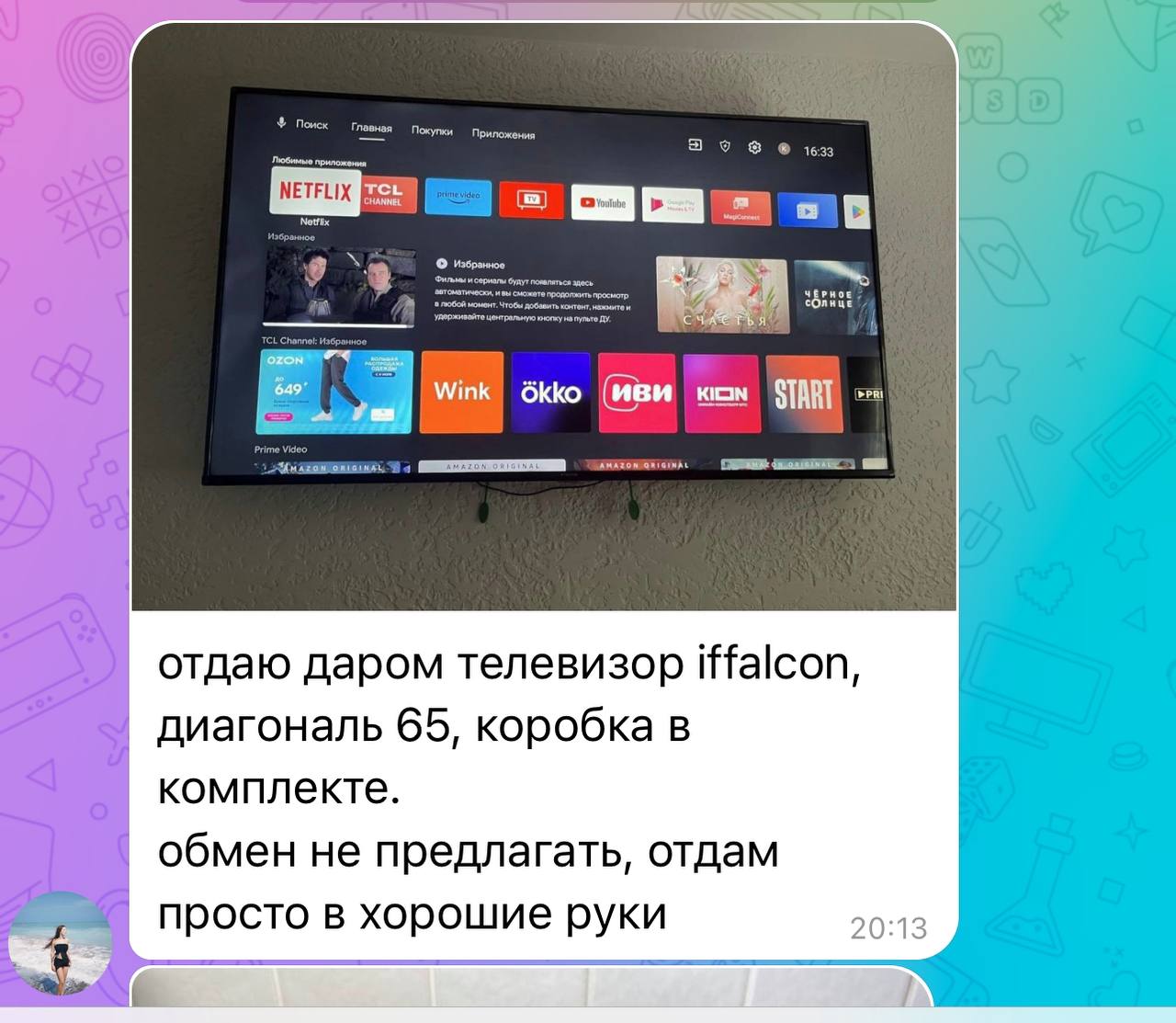

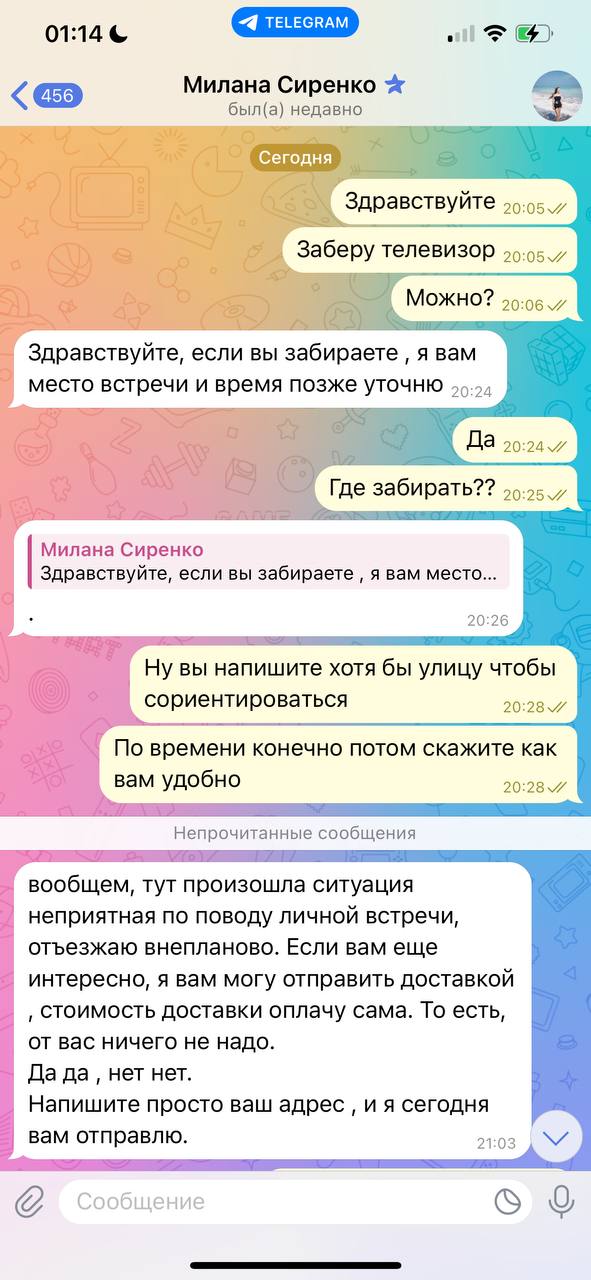

- Аферисты размещают в домовых или районных чатах сообщения с предложениями бесплатно забрать ненужную бытовую технику или мебель.

- Заинтересовавшимся гражданам предлагают встретиться через пару дней лично, отправляют фото или видео, подтверждающее наличие предмета.

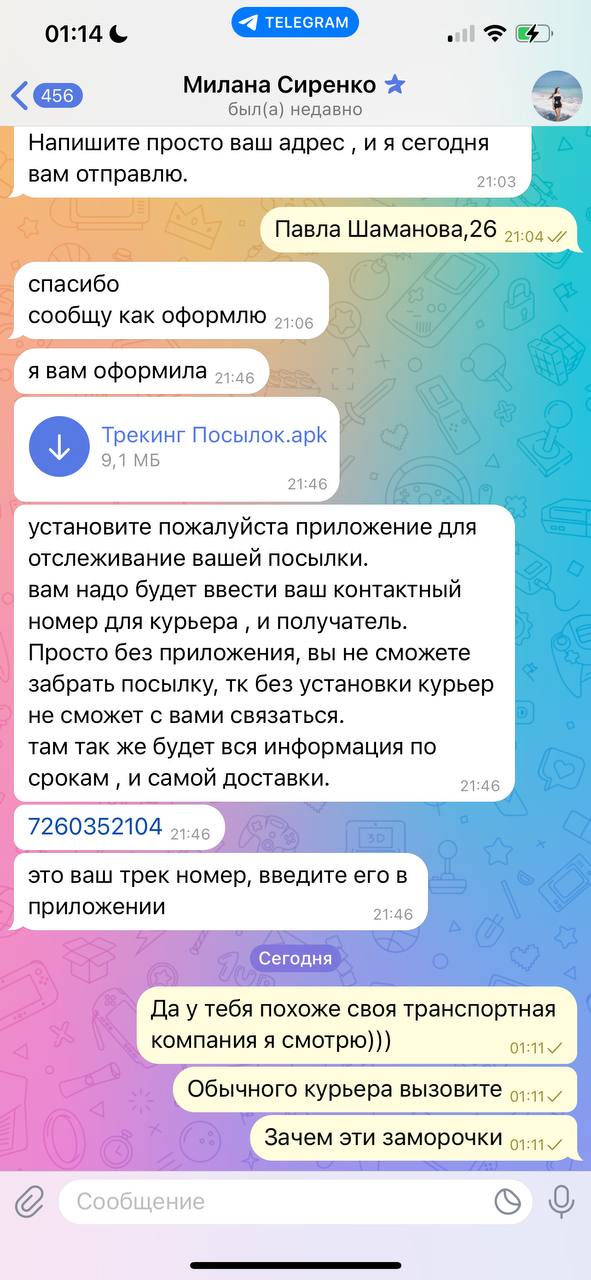

- Накануне встречи «сосед» извиняется, говорит, что технику может отправить только с курьером. Для оформления доставки предлагает перейти по ссылке.

- Обещают прислать курьера, но чтобы вызвать его, нужно установить расширение и ввести код.

- Если сделать это, преступники подключатся к телефону и получат доступ к перепискам, паролям от почты, банков, Госуслуг. Кроме того они смогут управлять телефоном жертвы, в том числе переводить деньги или оформлять кредиты.

ВТБ предупреждает о новой схеме мошенников для взлома аккаунтов на государственных онлайн-сервисах.

Как действуют преступники

- Злоумышленники звонят жертве от имени сотрудников госструктур, сообщают, что ей пришло заказное письмо, и предлагают прислать уведомление на почтовый или электронный адрес.

- Для оформления такой заявки злоумышленники просят продиктовать проверочный код, который приходит на телефон жертвы с текстом «код восстановления доступа» к учётной записи.

- Если жертва прерывает звонок, заподозрив обман, спустя некоторое время ей поступает повторный звонок от того же якобы государственного учреждения. На этот раз злоумышленники уверяют жертву, что первый разговор был с мошенниками, а учётная запись уже взломана.

- Под предлогом защиты данных они вновь просят передать код из СМС. «В этот момент человек, находясь под психологическим давлением неизвестных и полностью доверяя им, становится жертвой дальнейшего обмана.

В банке отметили, что такие звонки составляют около 30% от общего числа атак, а данная схема особенно активизировалась в период уплаты налогов.

«Сбер» предупредил о новой схеме телефонных мошенников, в которую вовлекают друзей и родственников.

Как действуют преступники

- Жертве поступает звонок с предложением дохода от инвестиций при поддержке личного «брокера».

- В случае согласия человеку заводят поддельный личный кабинет, где отражена «прибыль от сделок», но на самом деле денежные средства находятся у мошенников.

- При запросе на вывод денег злоумышленники требуют «налоговый код», для получения которого необходимо оплатить комиссию, однако после на свою просьбу жертва получает отказ «по подозрению в мошенничестве».

- Далее начинают поступать звонки якобы от представителей Центробанка, которые требуют найти доверенное лицо для получения средств с брокерского счета.

- При выполнении этой просьбы мошенники начинают угрожать конфискацией имущества и уголовным делом и требуют перевести крупную сумму со счета доверенного лица, которым зачастую являются родственники и близкие жертвы.

- Финал опасной схемы может быть плачевным: злоумышленники угрозами заставляют жертв привлекать в нее все новых доверенных лиц и склоняют их к продаже жилья.

Уникальность и опасность схемы заключается в смешении нескольких известных сценариев. Сначала мошенники воздействуют на желание обогащения ― уже на этом этапе человек теряет крупную сумму. Но преступники не останавливаются, и начинают запугивать и угрожать, в результате чего происходит «заражение» окружения жертвы.При этом мошенники напрямую не общаются с последующими жертвами ― «доверенными лицами», воздействие происходит через основную жертву.

Новая деталь в схеме ― оплата несуществующего «налогового кода» для выманивания нового перевода и угрозы со стороны якобы Центрального банка, который подозревает клиента в мошенничестве. Необходимо помнить, что сотрудники Центрального банка никогда не общаются по телефону с физическими лицами.

Другой явный признак мошенничества, который должен насторожить ― в результате инвестиций обещают «золотые горы» при минимальных усилиях и знаниях.

Инциденты

Проблема обострилась на фоне давней борьбы между разработчиками игр и хакерами. Последние годами искали способы обхода античит-систем, чтобы создавать читы и продавать их, неплохо на этом зарабатывая. В 2021 году Activision представила новую систему Ricochet, работающую на уровне ядра операционной системы, чтобы усложнить хакерам обход защиты.

Хакер использовал недоработки Ricochet против игроков. Он обнаружил, что система использует жёстко заданные текстовые строки в качестве «сигнатур» для обнаружения читеров. К примеру, одной из таких строк было слово «Trigger Bot», обозначающее тип чита, автоматически стреляющего по цели.

Отправляя игрокам в Call of Duty личные сообщение с одной из этих сигнатур, он добивался автоматической блокировке получателя. Причина в том, что Ricochet сканирует устройства игроков на наличие этих строк, и если они находятся, автоматически выносит бан, не учитывая контекста.

У букмекерской компании 1win произошла утечка пользовательских данных. Злоумышленникам удалось получить доступ к части базы данных, содержащей электронные адреса и телефонные номера около 100 миллионов пользователей.

Инциденту предшествовала серия масштабных DDoS-атак, с которыми не смог справиться провайдер защиты от DDoS. Далее последовали попытки проникновения в инфраструктуру компании различными способами: рассылка вирусов сотрудникам для получения паролей от серверов, множественные атаки на инфраструктуру, а также успешный взлом одного из мерчантов.

В итоге злоумышленники нашли уязвимость в системе, проникли в инфраструктуру и похитили данные, после чего потребовали выкуп, размер которого с начального миллиона долларов США вырос до 15 млн долларов США.

Сообщается, что шантажисты выложили часть базы, чтобы усилить информационное давление и получить больше денег.

Тем не менее, руководство 1win настаивает, что на данный момент инфраструктура компании находится в полной безопасности.

Несмотря на отсутствие официального подтверждения вымогательской атаки сайт AOC недоступен уже несколько дней. В AOC от комментариев отказались, отметив, что на данный момент нет оснований полагать, что это целенаправленное нападение.

Некоторые суды, например, Верховный суд округа Пирс, заявили, что их работа пострадала минимально. Тем не менее, в ряде других учреждений возникли серьёзные сбои в системах электронного документооборота и телефонии, что затруднило оплату штрафов. Суд округа Турстон и вовсе объявил о переносе слушаний по делам о правонарушениях. Участникам будут разосланы новые даты заседаний.

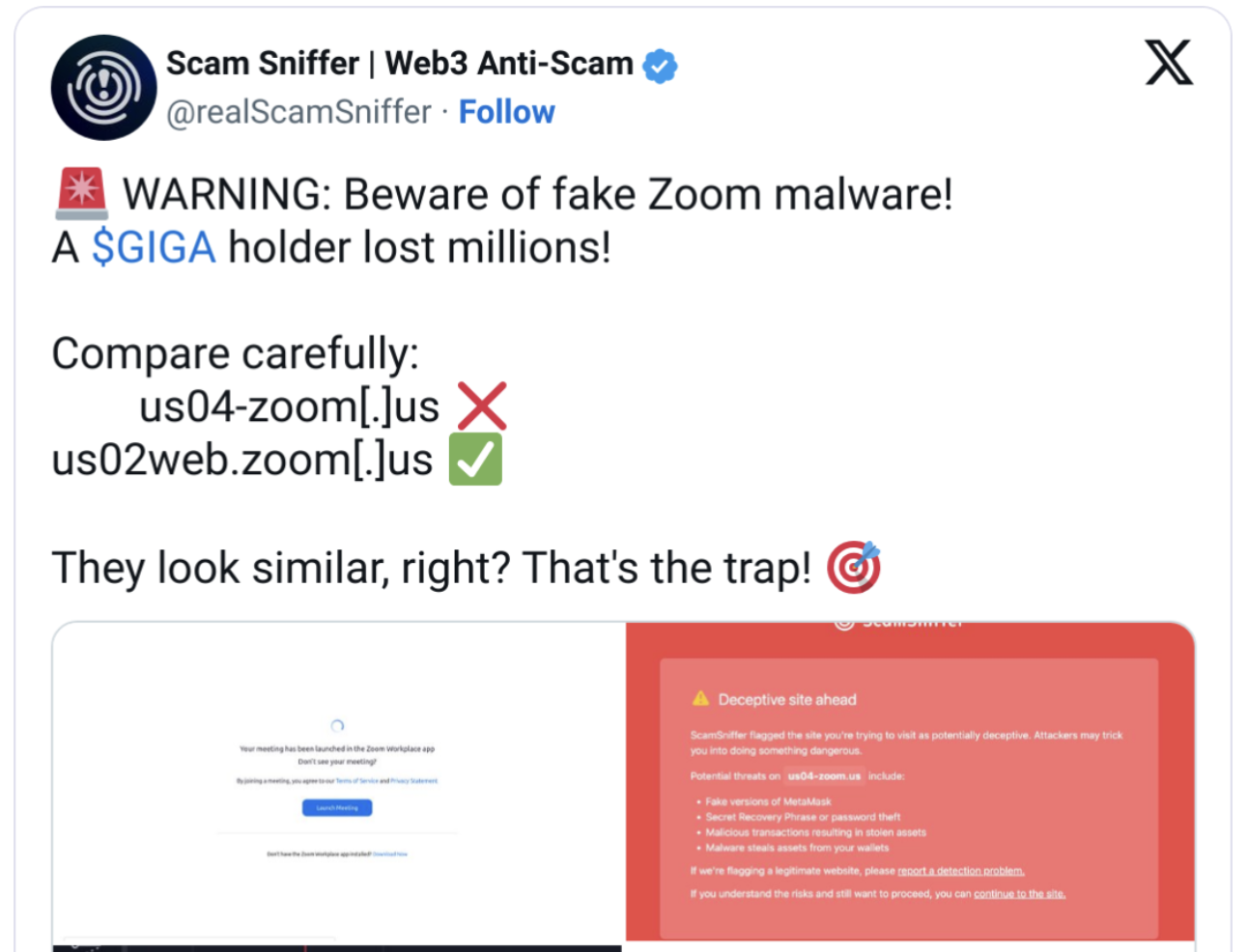

Крупный инвестор потерял около 6,09 млн долларов США в криптовалюте Gigachad (GIGA) из-за фишинговой атаки. Злоумышленники использовали поддельное приглашение на конференцию Zoom для распространения вредоносного ПО.

Получив доступ к трём криптокошелькам, мошенники вывели 95,27 миллионов токенов GIGA, а затем конвертировать похищенные средства в 11,759 SOL, что составляет примерно 2,1 миллиона долларов США. В результате массовой продажи курс мем-койна GIGA упал с 0,63 до 0,54 доллара.

Позже злоумышленники обменяли полученные SOL на стейблкоины USDT и USDC. Часть средств в размере 700 SOL была переведена на централизованную биржу KuCoin через промежуточные адреса.

Как заявила материнская компания Ahold Delhaize, причиной стала недавно обнаруженная «проблема кибербезопасности». В связи с инцидентом были привлечены внешние эксперты, а также оповещены правоохранительные органы для проведения расследования и предотвращения дальнейших угроз.

Компания подчёркивает, что защита данных клиентов, сотрудников и партнёров остаётся для них в приоритете, однако утечка информации в такой ситуации не исключена, особенно если кибератака имела вымогательский характер.

Несмотря на инцидент, все магазины сети Stop & Shop продолжают работать, хотя некоторые процессы в них были нарушены. В частности, сбой затронул работу аптек и интернет-магазинов, что может привести к задержкам в доставке товаров и обслуживании клиентов.

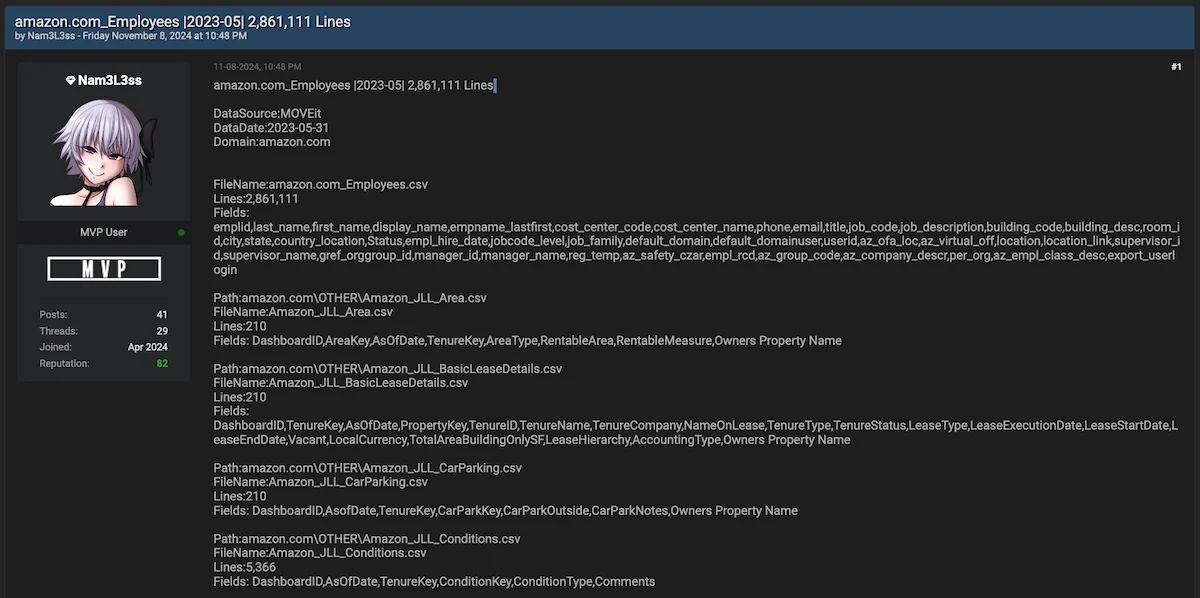

По словам представителя Amazon Адама Монтгомери, информация была украдена из систем стороннего поставщика услуг по управлению недвижимостью. Инцидент затронул несколько клиентов компании, включая Amazon.

Amazon подчеркнула, что подрядчик не имел доступа к конфиденциальным данным. Также сообщается что поставщик уже устранил уязвимость, приведшую к утечке. Amazon заверила, что системы компании, включая AWS, остаются в безопасности и не подвергались компрометации.

Хакер утверждает, что помимо данных, украденных во время атак на MOVEit, часть информации была получена из других источников, включая открытые базы данных и утечки на сайтах вымогателей. Он сообщил, что у него на данный момент накоплено более 250 ТБ архивов с базами данных, собранных из различных интернет-ресурсов.