Дайджест Start X № 340

Обзор новостей информационной безопасности с 8 по 14 сентября 2023 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

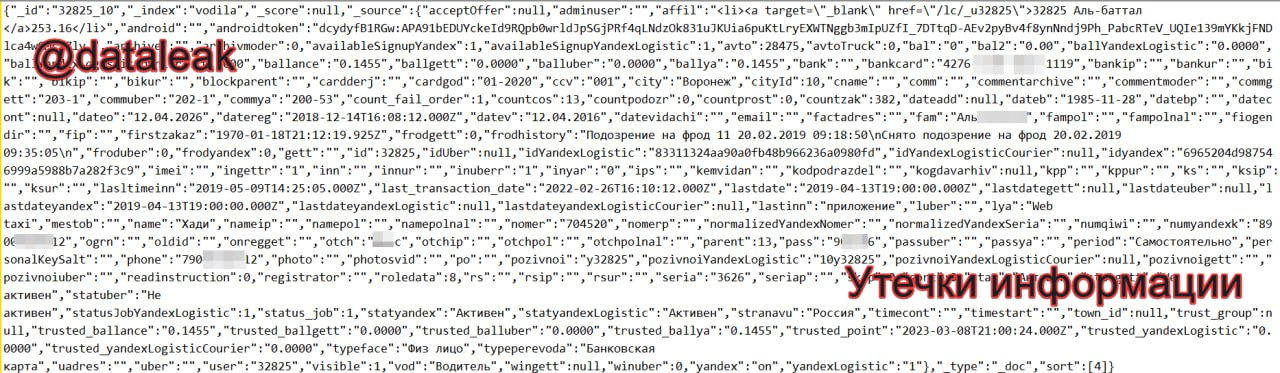

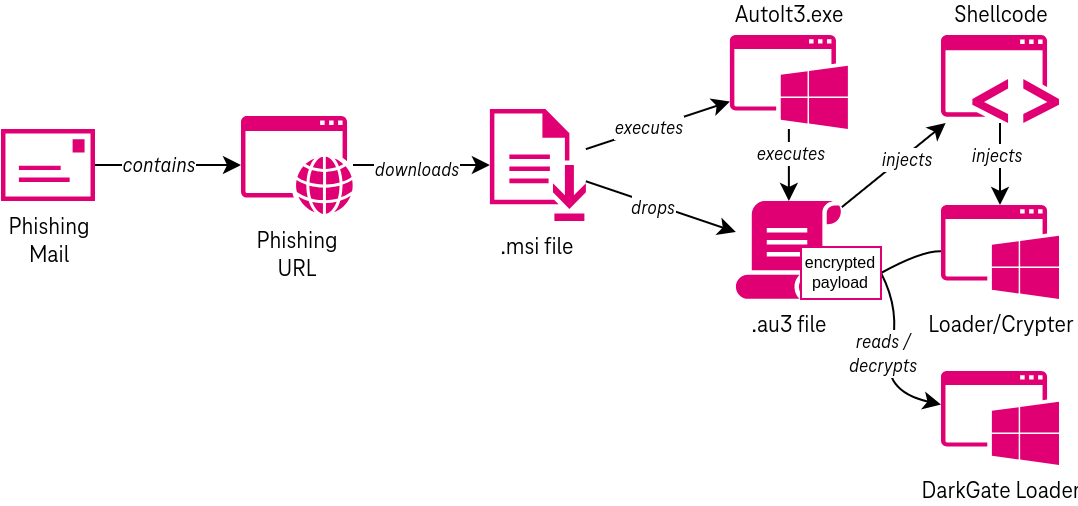

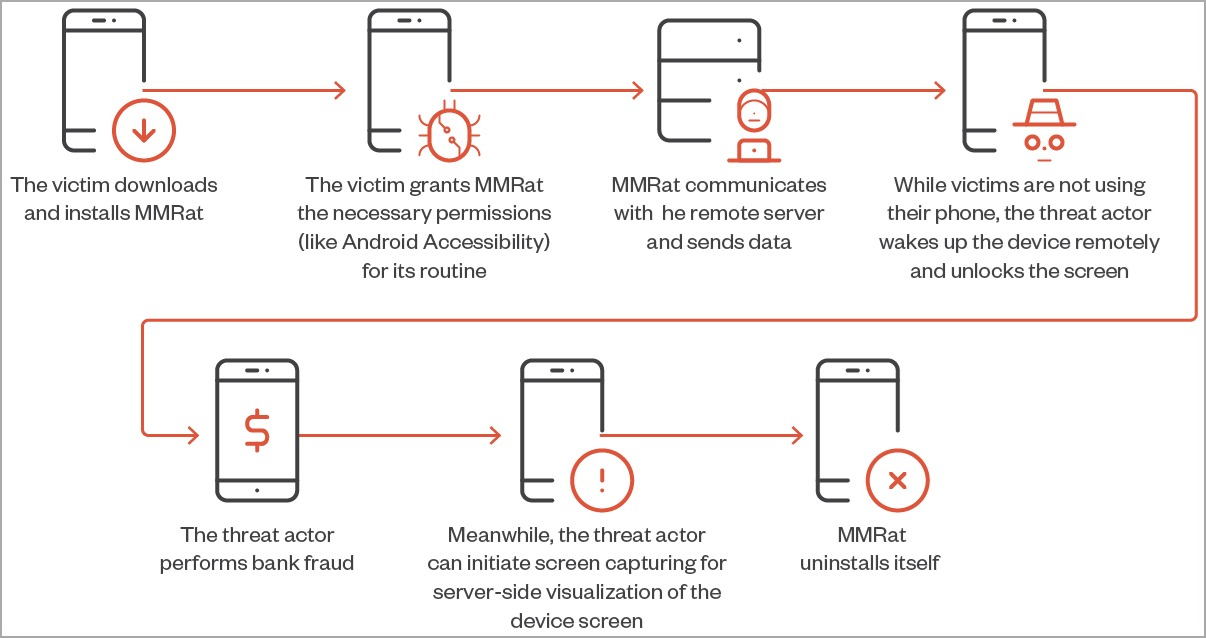

Схема кампании

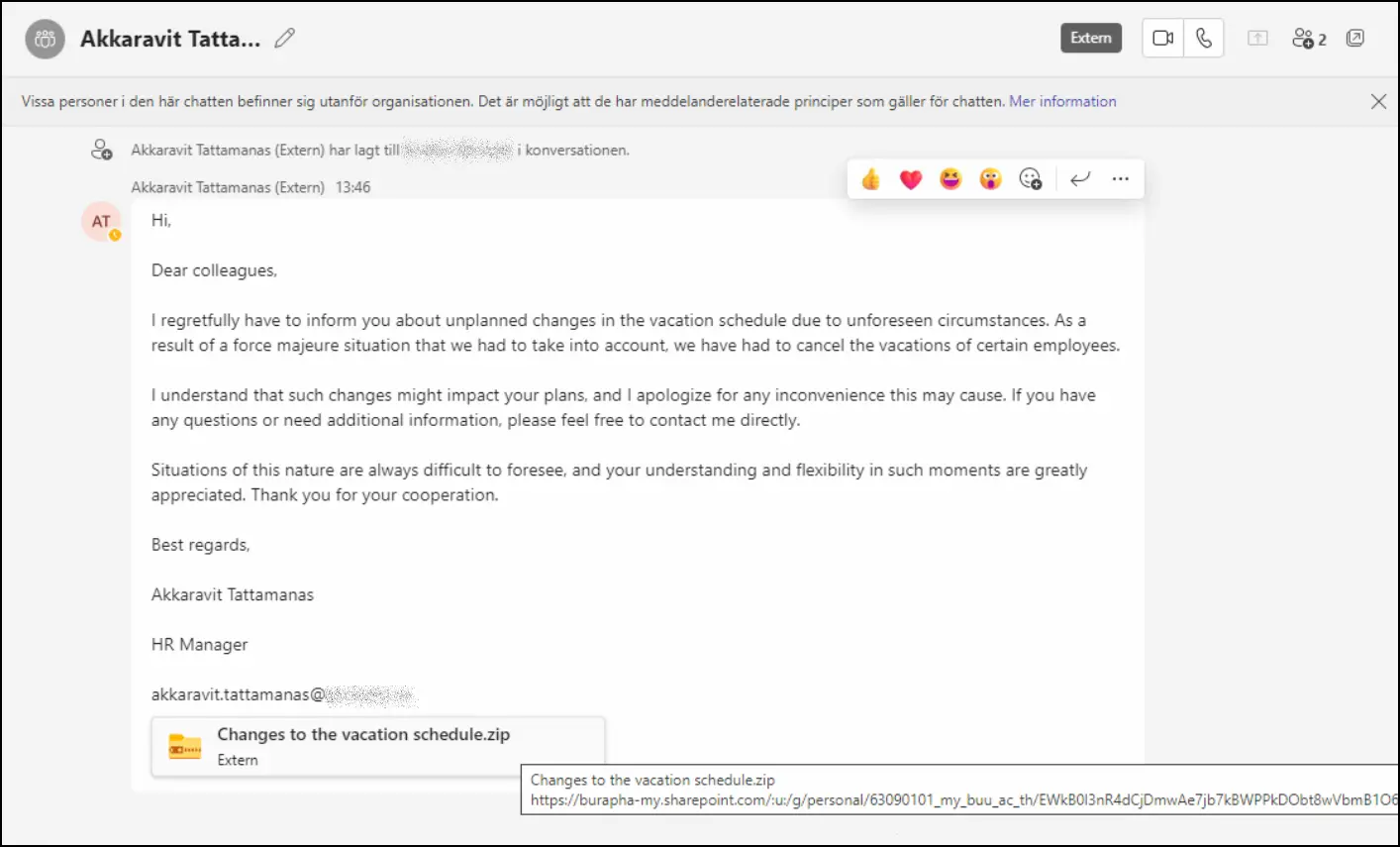

- Атака началась с двух скомпрометированных аккаунтов Office 365, которые отправляли фишинговые сообщения в Microsoft Teams на рабочие адреса сотрудников различных организаций.

- Сообщения предлагали открыть ZIP-файл под названием «Изменения в графике отпусков».

- При клике на вложение начиналась загрузка ZIP-файла с SharePoint, внутри которого находился LNK-файл, маскирующийся под PDF-документ.

LNK-файл, замаскированный под PDF.

- Вредоносный LNK-файл содержит VBScript, который инициирует установку вируса DarkGate Loader.

- Для уклонения от антивирусных систем процесс загрузки использует утилиту Windows cURL для получения исполняемых файлов и скриптов вредоносного ПО.

- Полученный скрипт предварительно скомпилирован и содержит так называемые «магические байты» (magic bytes), связанных со сценариями AutoIT, что позволяет скрыть вредоносный код.

- Перед активацией скрипт проверяет наличие антивируса Sophos на компьютере жертвы. В случае его отсутствия, скрипт расшифровывает дополнительный код и запускает шелл-код, создающий исполняемый файл DarkGate в оперативной памяти.

Вредоносное ПО DarkGate поддерживает широкий спектр вредоносных действий, включая установку hVNC-подключения для удаленного доступа, майнинг криптовалюты, настройку Reverse Shell, кейлоггинг, перехват буфера обмена, кражу файлов и данных браузера.

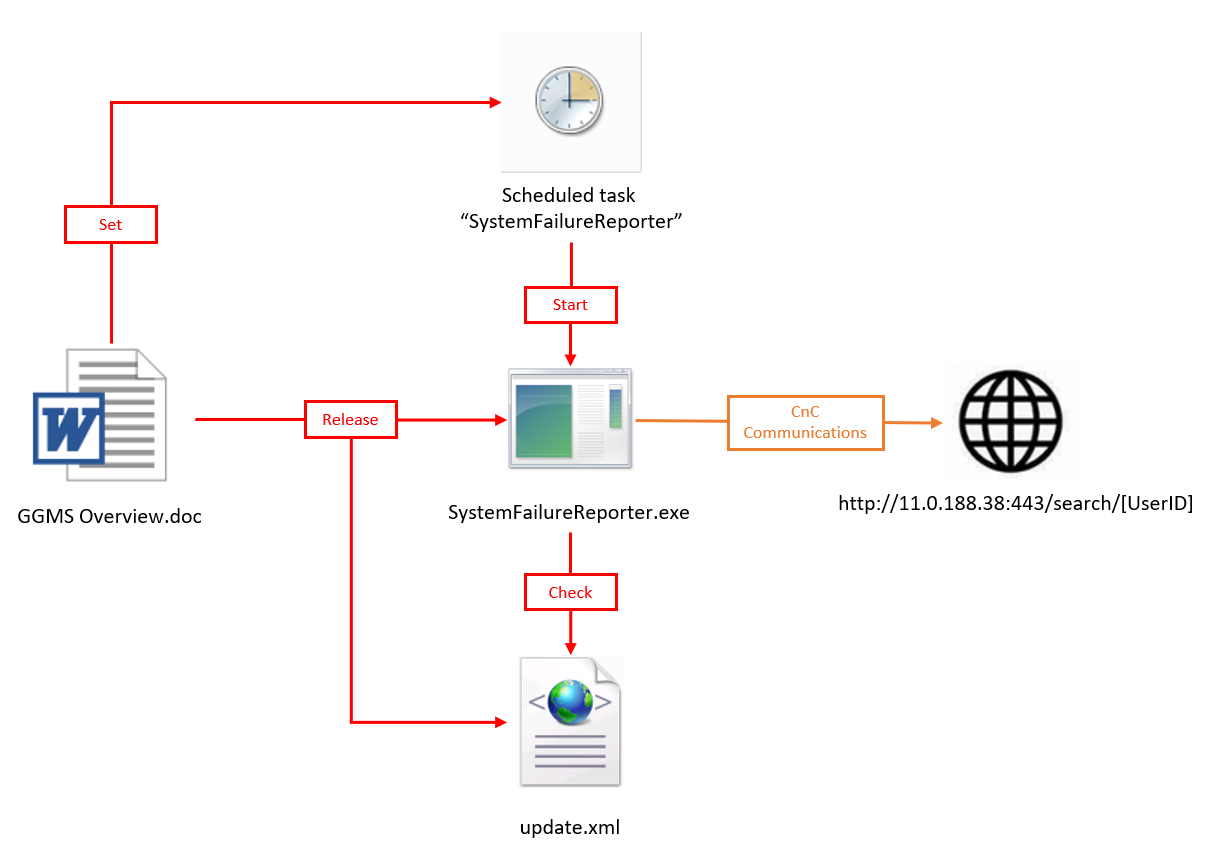

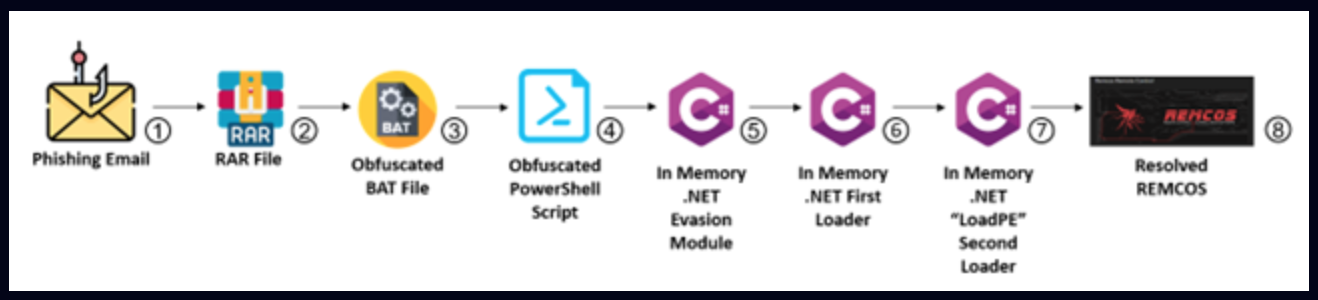

Целью злоумышленников была скрытная установка на компьютеры сотрудников организаций вредоносного программного обеспечения Remcos RAT с возможностями для дальнейшей компрометации и получения ценных данных.

Схема действий преступников

- Атака всегда начиналась с массовой рассылки фишинговых писем от имени известных финансовых учреждений и крупных корпораций, работающих на территории Колумбии. Эти письма были тщательно разработаны для создания видимости их легитимности, кроме того, зачастую они содержали срочные уведомления, сообщения о просроченных долгах или привлекательные предложения.

- Каждое фишинговое письмо включало в себя архив ZIP, RAR или TGZ. В письме утверждалось, что архив содержит важные документы, счета или иную ценную для получателя информацию. И всё это, разумеется, чтобы побудить жертву открыть вложение.

- В действительности данные архивы содержали в себе сильно обфусцированный BAT-файл, запуск которого инициировал выполнение PowerShell-команд. Эти команды также были существенно усложнены для анализа и обнаружения средствами безопасности.

- После расшифровки PowerShell-команд происходила загрузка в оперативную память двух вредоносных .NET-модулей. Первый из них отвечал за обход систем обнаружения и предотвращения вторжений на целевой машине. Он устранял или блокировал защитные механизмы, тем самым повышая шансы вредоноса остаться незамеченным и действовать скрытно.

- Второй .NET-модуль загружал дополнительный компонент «LoadPE», отвечающий за запуск Remcos, напрямую в оперативной памяти устройства, без сохранения файлов на диске. Такая технология позволила максимально затруднить обнаружение вредоносной программы традиционными средствами защиты, ориентированными на мониторинг и сканирование файлов.

- После успешной загрузки Remcos в память, атака считалась завершённой. Это мощный инструмент удалённого доступа предоставляет злоумышленникам полноценный контроль над скомпрометированной системой. Он служит для них своего рода мультитулом, давая широкие возможности по краже данных, слежке, сбору паролей и прочим противоправным действиям.

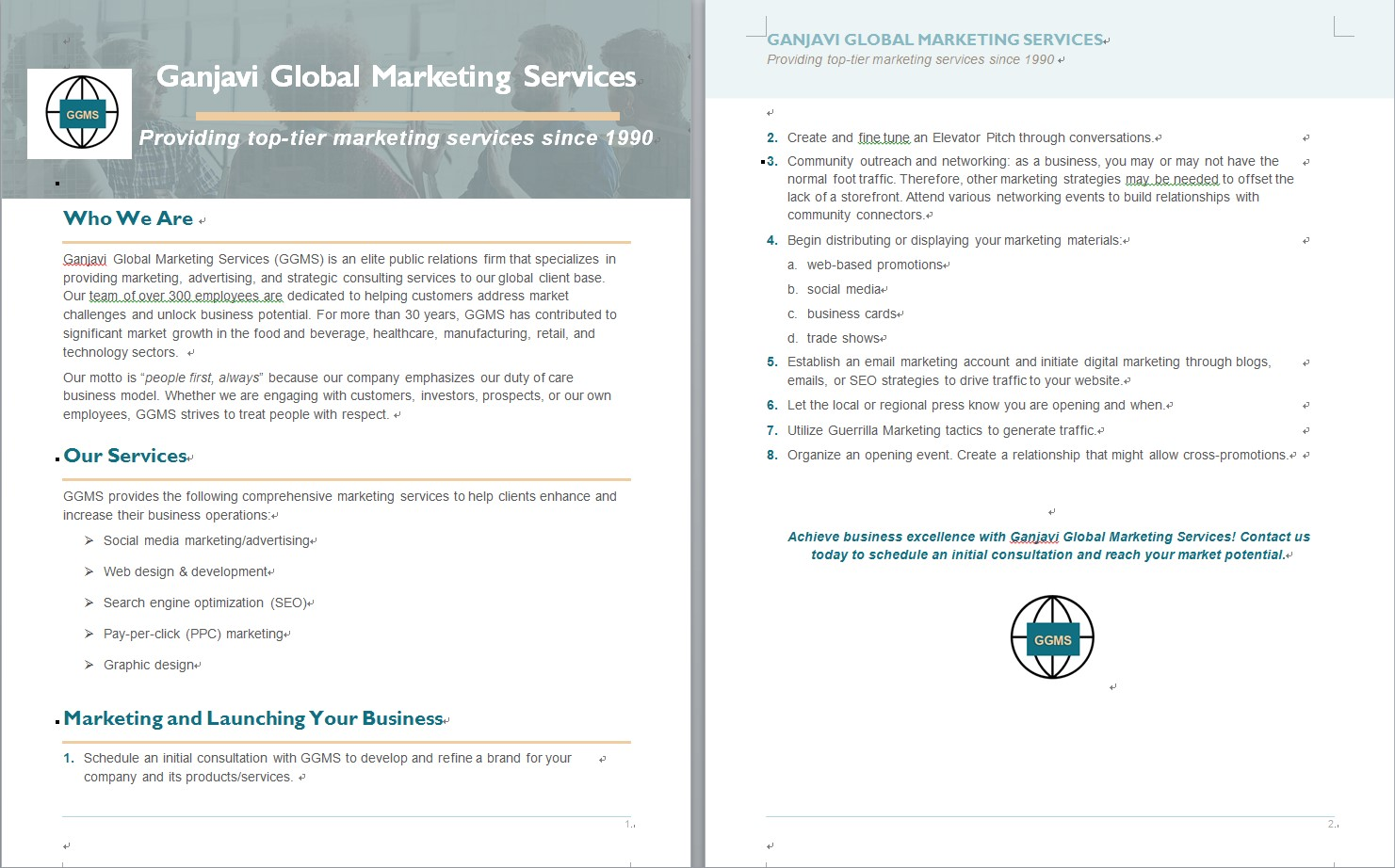

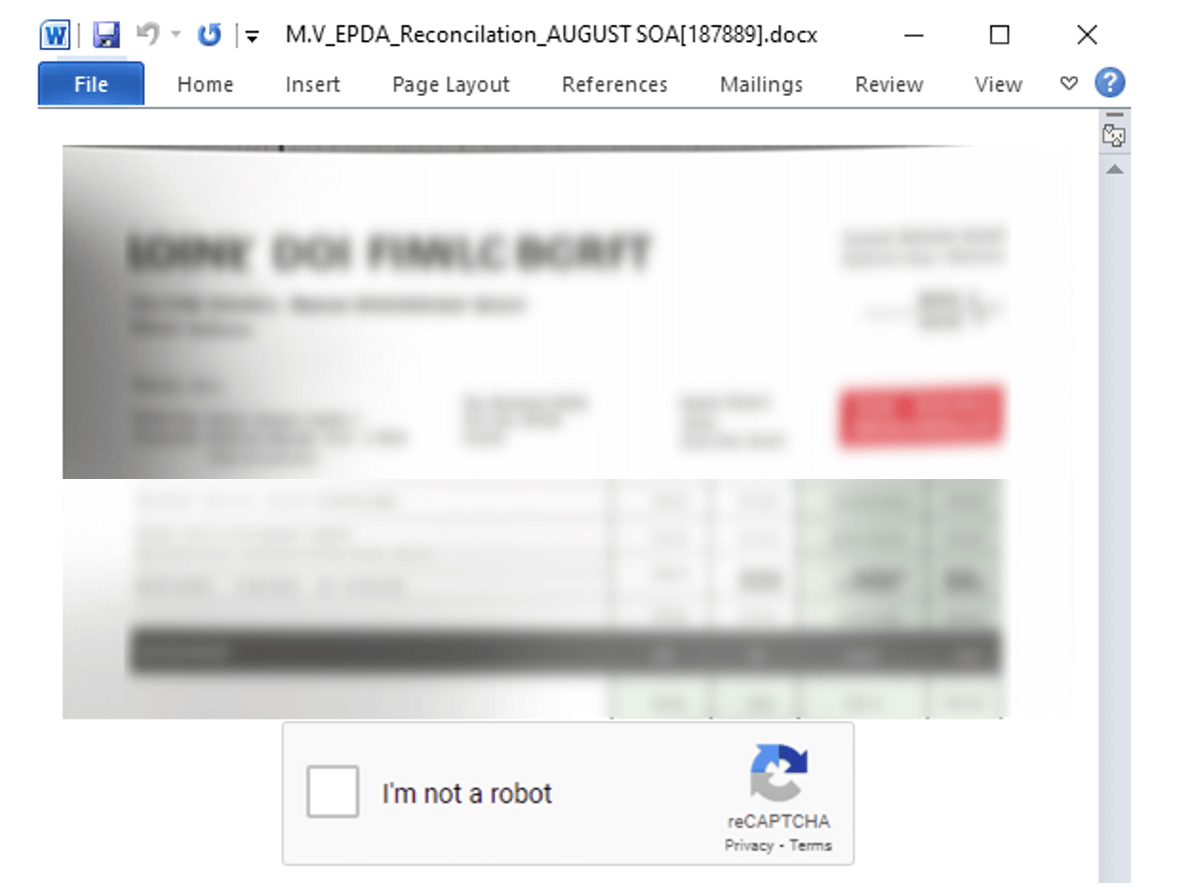

Обнаружена сложная фишинговая кампания, которая использует документ-приманку Microsoft Word для распространения трех типов вредоносного ПО — Agent Tesla, OriginBotnet и RedLine Clipper. Программы могут собирать широкий спектр данных с компьютеров, работающих под управлением Windows.

Схема кампании

- Фишинговое письмо приходит с вложением в виде документа Word, в котором специально размыто изображение и интегрирован поддельный reCAPTCHA, чтобы спровоцировать пользователя на взаимодействие.

- При клике на изображение загрузчик доставляется с удаленного сервера. Затем загрузчик последовательно устанавливает OriginBotnet для мониторинга нажатий клавиш (кейлоггинг) и кражи паролей, RedLine Clipper для кражи криптовалют и Agent Tesla для извлечения конфиденциальной информации.

- Загрузчик применяет методику бинарного заполнения, добавляя «пустые» байты для увеличения объема файла до 400 МБ, чтобы обойти ПО безопасности.

- Активация загрузчика запускает многоуровневый процесс, который устанавливает постоянное присутствие на зараженной машине и активирует DLL-библиотеку, отвечающую за финальную активацию вредоносов:

- RedLine Clipper — создан для кражи криптовалют, подменяя адрес кошелька в буфере обмена на адрес злоумышленника.

- Agent Tesla — инфостилер, работающий на .NET. Он служит для первичного проникновения в систему и эксфильтрации чувствительной информации от нажатий клавиш до учетных данных веб-браузеров.

- OriginBotnet — новое вредоносное ПО, содержит плагин для восстановления паролей (PasswordRecovery), который собирает и систематизирует учетные данные из различных программ и браузеров, отправляя их злоумышленникам.

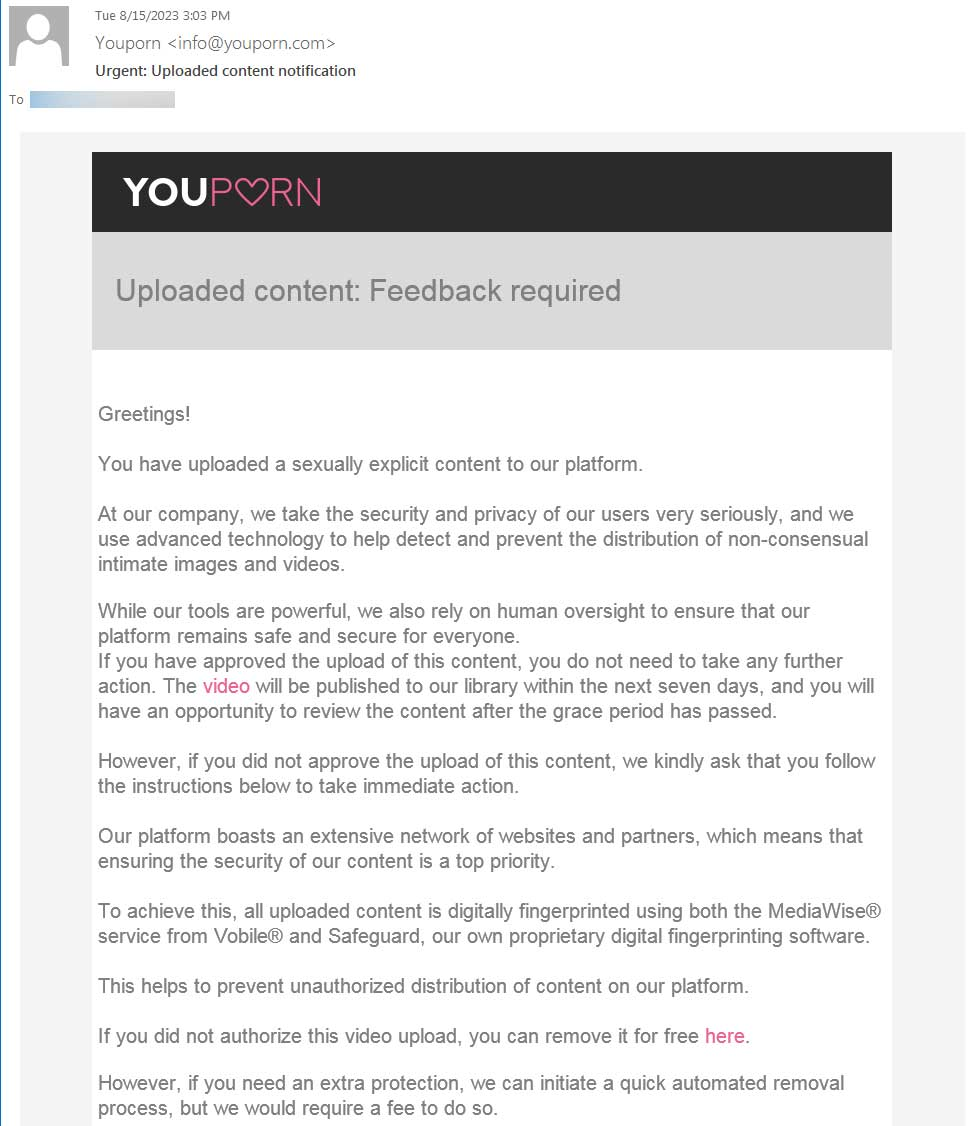

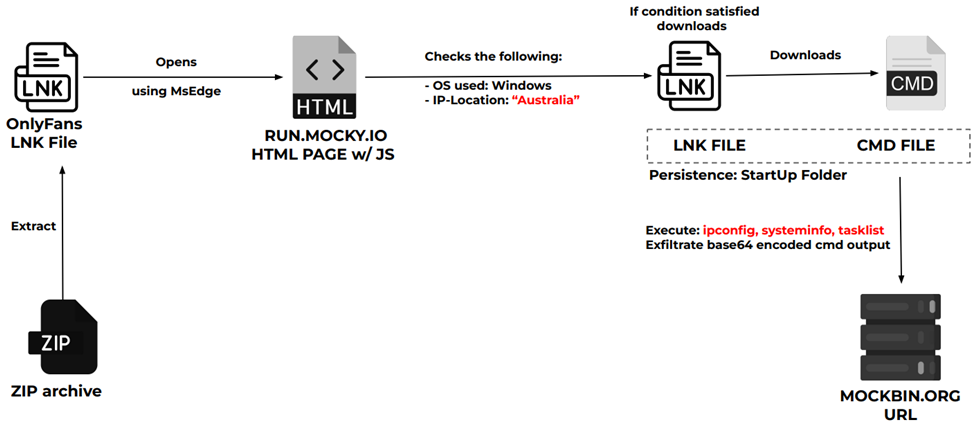

Схема кампании

- Атака начинается со скачивания жертвой ZIP-архива с названием «best_tits.zip», внутри которого содержится вредоносный ярлык «onlyfans.com-1.lnk».

- Когда жертва открывает LNK-файл, запускается браузер Microsoft Edge с аргументом в кодировке base64. Этот аргумент представляет собой однострочный JavaScript-код, перенаправляющий жертву на сайт злоумышленников, также содержащий вредоносный код.

- Чтобы скрыть вредоносное перенаправление, зловредная команда также открывает настоящий веб-сайт OnlyFans на другой вкладке и приостанавливает выполнение скрипта на 9 секунд.

- После небольшой паузы, открытый на фоновой странице JavaScipt-код проводит ряд проверок и начинает выполнение зловредных действий. Если операционная система жертвы — Windows, а страна его местоположения — Австралия, код инициирует скачивание ещё одного вредоносного ярлыка с именем «m8.lnk», который сразу же запускается и помещается в папку автозагрузки Windows для установления постоянства.

- Код в свежескачанном ярлыке скрытно собирает системную информацию о компьютере жертвы и пересылает её злоумышленникам с помощью API легитимного инструмента Mockbin, попутно удаляя следы своей работы из целевой системы.

Инциденты

Хакеры предоставили IJC 10 дней для ответа на требование об выкупе, но не указали сумму, которую они хотят получить за разблокировку файлов.

Один из представителей жертвы рассказал, что меры для разрешения ситуации уже принимаются, однако не сообщил, связывалась ли компания с правоохранительными органами и повлияла ли кибератака на работу внутренних систем. Также не сообщается, планирует ли IJC платить вымогателям.

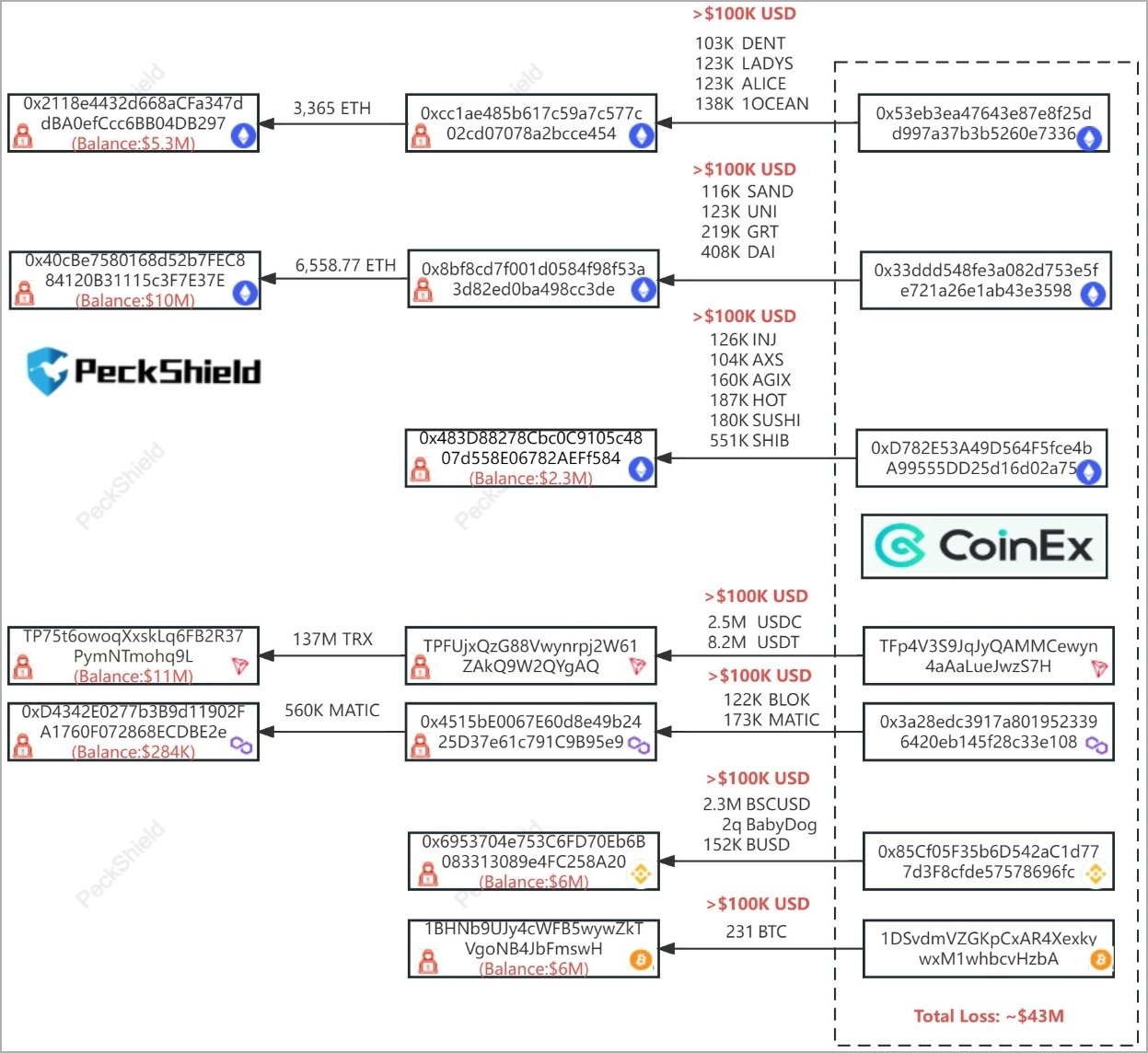

CoinEx подчеркивает, что активы пользователей не пострадали, и все стороны, понесшие убытки, в любом случае получат полную компенсацию. Пока ввод и вывод средств на CoinEx временно приостановлен в целях защиты пользовательских активов и будет возобновлен только после того, как ИТ-специалисты биржи удостоверятся в том, что все риски устранены.

Пока представители CoinEX не предоставили никакой информации о размере ущерба, подсчетами украденного занимаются сторонние блокчейн-аналитики. Так, по информации компании PeckShield, в ходе атаки злоумышленники похитили у CoinEx около 19 млн долларов США в ETH, 11 млн долларов США в TRON, 6,4 млн долларов США в Smart Chain Coin ($BSC), 6 млн долларов США в биткоинах (BTC), а также около 295 000 долларов в Polygon.

По данным PeckShield, общий ущерб от этой атаки составил около 43 млн долларов США, а оставшиеся 72 млн долларов США были выведены в более защищенные холодные кошельки.

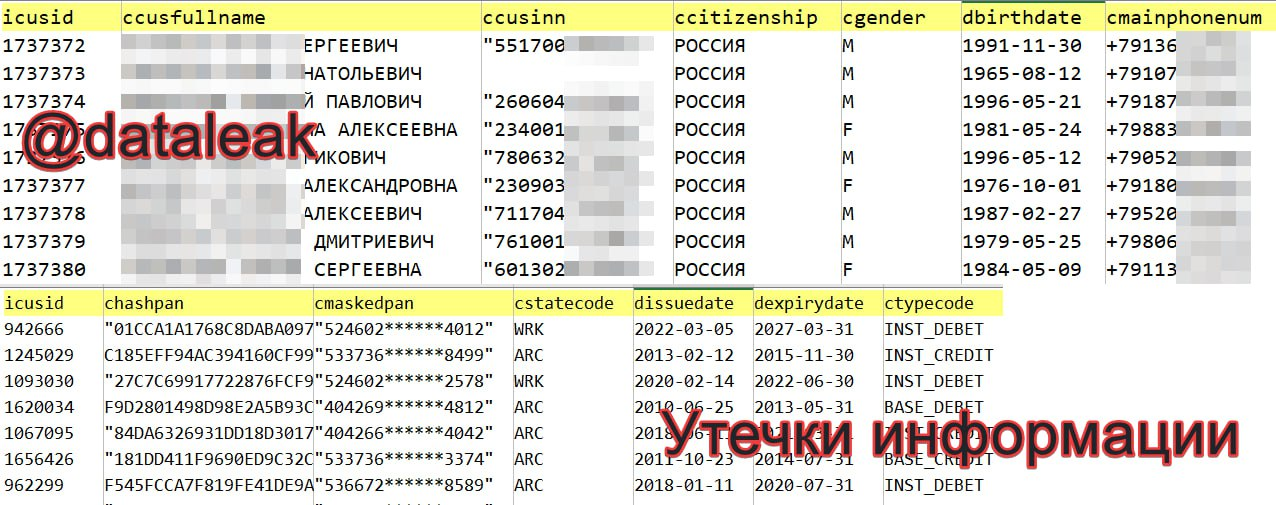

Вскоре после взлома в публичном поле появился загадочный хакер под псевдонимом «USDoD», заявивший, что украденная информация была извлечена из базы данных ФБР — InfraGrad. Инсайдеры в сфере кибербезопасности сообщают, что этот же хакер высказал прямые угрозы в адрес таких оборонных гигантов, как Raytheon и Lockheed Martin. Тактика атаки включала в себя использование инфостилера Redline для кражи информации через Microsoft .NET Framework.

Взломщики разметили от лица Бутерина пост о выпуске памятных NFT в честь прихода прото-данкшардинга (proto-danksharding) в Ethereum и предложили бесплатно получить свою «частичку истории» по ссылке, которая, разумеется, оказалась вредоносной. Публикация продержалась около 20 минут, но за это время злоумышленники успели похитить у пользователей 691 000 долларов США в криптовалюте.

После этого похитители приступили к быстрой продаже украденных NFT, одним из которых был ценный экземпляр из коллекции Cryptopunk, который был продан более чем за 200 000 долларов США. В понедельник в криптокошелек хакеров так же продемонстрировал активность, свидетельствующую о том, что за выходные они получили 300 ETH (порядка 468 000 долларов США).

Как объяснил Бутерин, перешедший в децентрализованную социальную сеть Warpcast, он стал жертвой атаки на подмену SIM-карты (SIM swap).

Представители MGM заявили , что уже приняты меры для защиты данных и внутренних систем. Расследование началось сразу же после обнаружения подозрительной активности.

Компьютерные сервисы крупных курортных отелей MGM до сих пор не функционируют. Сотрудники выполняют все операции вручную, поскольку банкоматы и платежные терминалы также выведены из строя. На главных страницах сообщается, что клиенты могут бронировать номера по телефону. Пользователям программы лояльности MGM Rewards рекомендуют связаться со службой поддержки.

Отмечается, что КФФН, вероятно, выплатила более миллиона евро, чтобы не допустить публикации взломанных данных, среди которых были паспортные данные, домашние адреса и сведения о заработной плате профессиональных футболистов.

Атаку на КФФН провела киберпреступная группировка Lockbit в апреле 2023 года.

КФФН предупредила пострадавших о возможном злоупотреблении их данными, подчеркнув, что предотвращение утечки данных имеет для федерации больший вес, чем принцип не поддаваться на вымогательство.

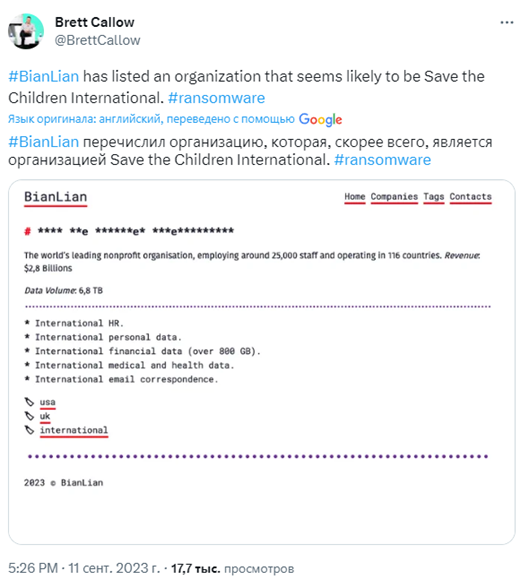

Преступники сообщили, что украли 6,8 ТБ данных, включая финансовые записи на 800 ГБ, международные HR-файлы, личные данные, сообщения электронной почты и даже медицинскую информацию, а также данные о сотрудниках и международной деятельности.

Если требования о выкупе не будут выполнены, BianLian разгласит или продаст украденную информацию. Представитель организации Save The Children сообщил, что кибератака не оказала никакого влияния на деятельность организации. Организация уведомила правоохранительные органы и работает с внешними экспертами по кибербезопасности для расследования нарушения.

Атака началась 26 августа этого года, когда один из пользователей домена «gov.lk» сообщил, что уже несколько недель на момент обращения получал подозрительные ссылки, и, возможно, кто-то из сотрудников перешёл по одной из таких ссылок. В результате сервисы LGC и резервные системы были быстро зашифрованы злоумышленниками.

Махеш Перера, глава Агентства информационных и коммуникационных технологий Шри-Ланки (ICTA), сообщил, что атаке подверглись все 5000 электронных адресов, использующих домен «gov.lk», включая адреса Кабинета министров.

Система и резервные копии были восстановлены в течение 12 часов после атаки. Однако из-за отсутствия резервирования данных с 17 мая по 26 августа 2023 года, все затронутые аккаунты безвозвратно потеряли информацию за этот период.