Дайджест Start X № 339

Обзор новостей информационной безопасности с 1 по 7 сентября 2023 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема кампании

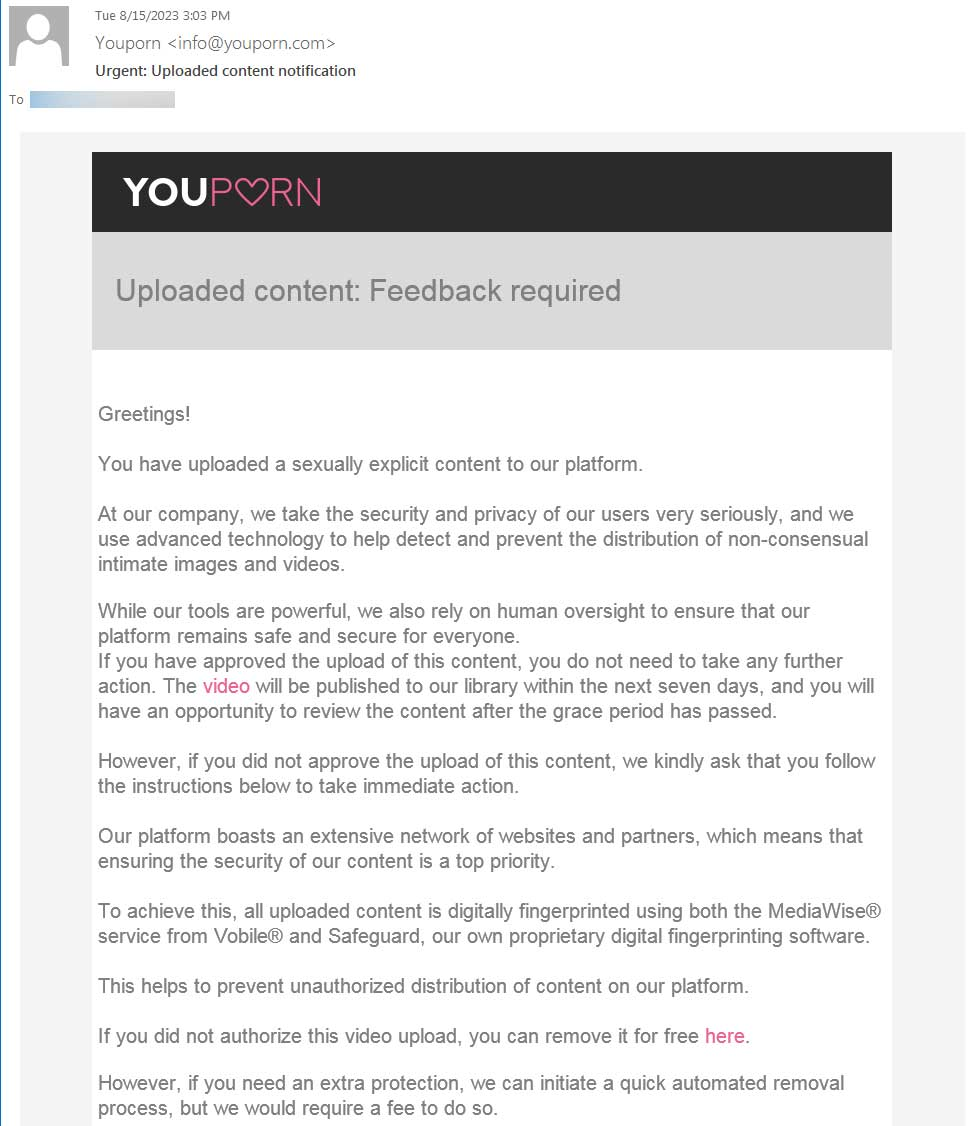

- Жертва получает письмо от имени сайта YouPorn, в теме которого запрашивается обратная связь по загруженному контенту (Uploaded content: Feedback required).

- Получателя уведомляют, что он якобы загрузил на сайт видеоматериалы сексуального характера, и через семь дней они автоматически попадут в общий доступ. Если это ошибка, нужно срочно принять меры, следуя инструкциям.

- Чтобы отказаться от публикации видео и удалить его, отправители предлагают бесплатный вариант, ссылка на который не работает, и несколько платных опций с разной степенью защиты от повторной загрузки на партнерских сайтах. Стоимость платных опций от 199 до 1399 долларов США в биткоинах.

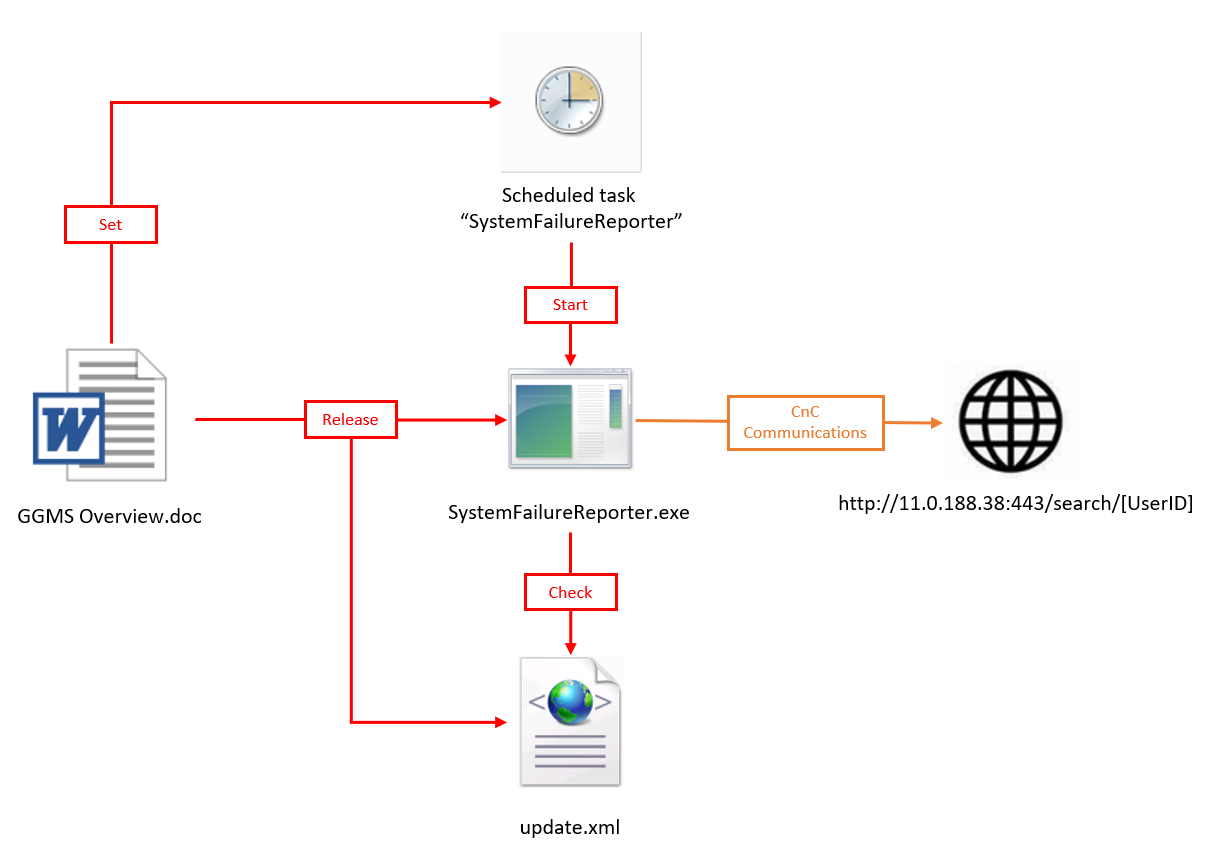

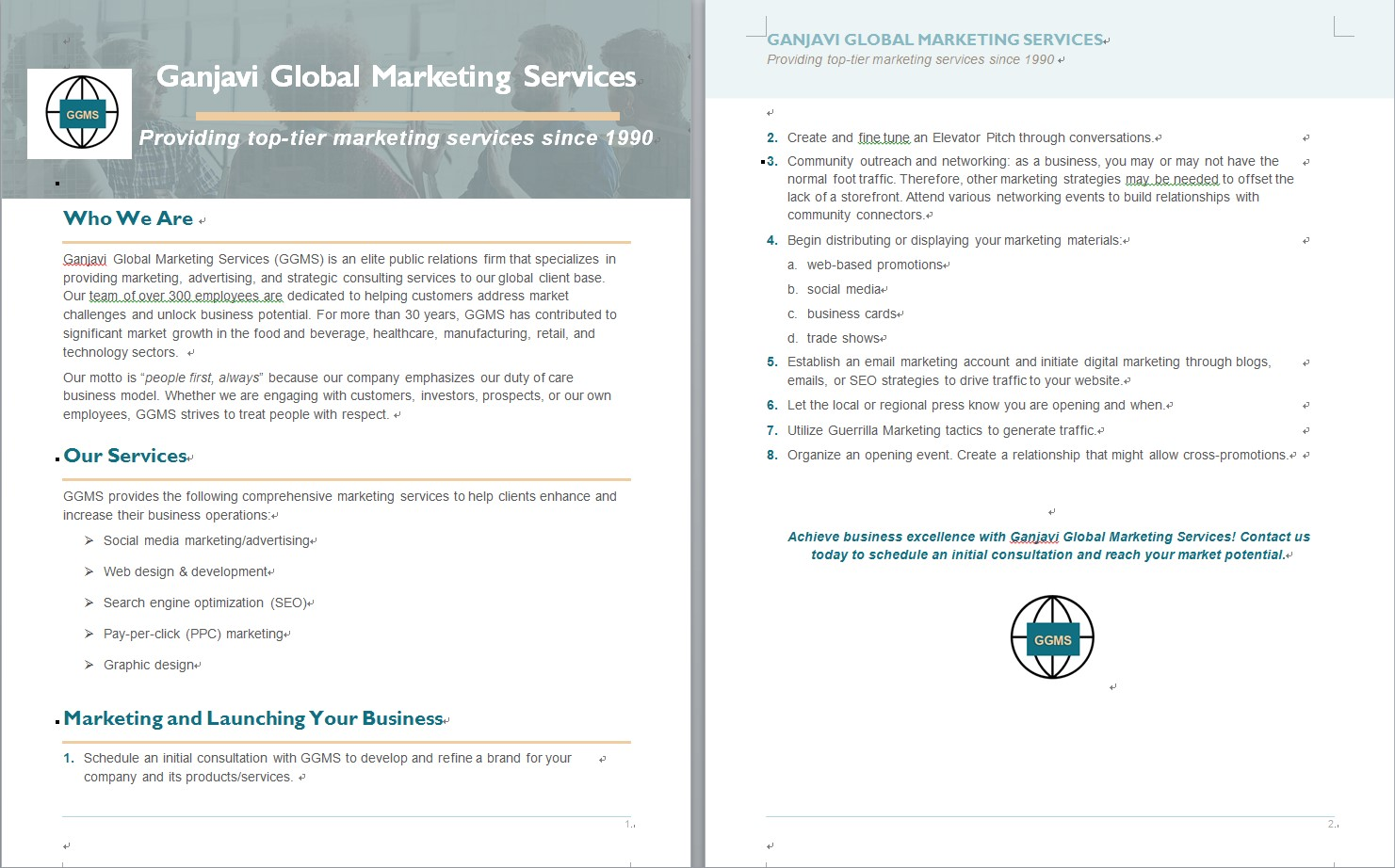

Новая фишинговая кампания группировки APT34 направлена на распространение вредоносного ПО SideTwist.

Схема кампании.

Хакеры использует специально созданные документы Microsoft Word с вредоносными макросами.

После запуска макрос извлекает и запускает зашифрованную полезную нагрузку SideTwist, которая устанавливает соединение с удалённым сервером для получения дальнейших инструкций.

SideTwist умеет загружать и скачивать файлы, а также выполнять команды злоумышленников. Эксперты отмечают, что данный бэкдор является одним из ключевых инструментов группы APT34 для закрепления в скомпрометированных системах.

Атаки и уязвимости

Новая атака позволяет заблокировать работу iPhone с помощью устройства Flipper Zero.

В ходе атаки на яблочном устройстве появляются назойливые всплывающие окна с предложениями подключиться к ближайшим Bluetooth-устройствам AirTag, Apple TV и AirPods.

Метод атаки получил название «Bluetooth Advertising Assault» (Атака через рекламные сообщения Bluetooth).

Для реализации атаки эксперт использовал модифицированную прошивку Flipper Zero. С её помощью он транслировал в эфир так называемые «Bluetooth Advertisements» — сигналы, которые устройства используют для анонсирования своего присутствия и возможностей. Такие сигналы являются частью протокола Bluetooth Low Energy, который Apple использует для подключения различных устройств компании между собой.

Атаку успешно воспроизвели на iPhone 8 и iPhone 14 Pro.

Инциденты

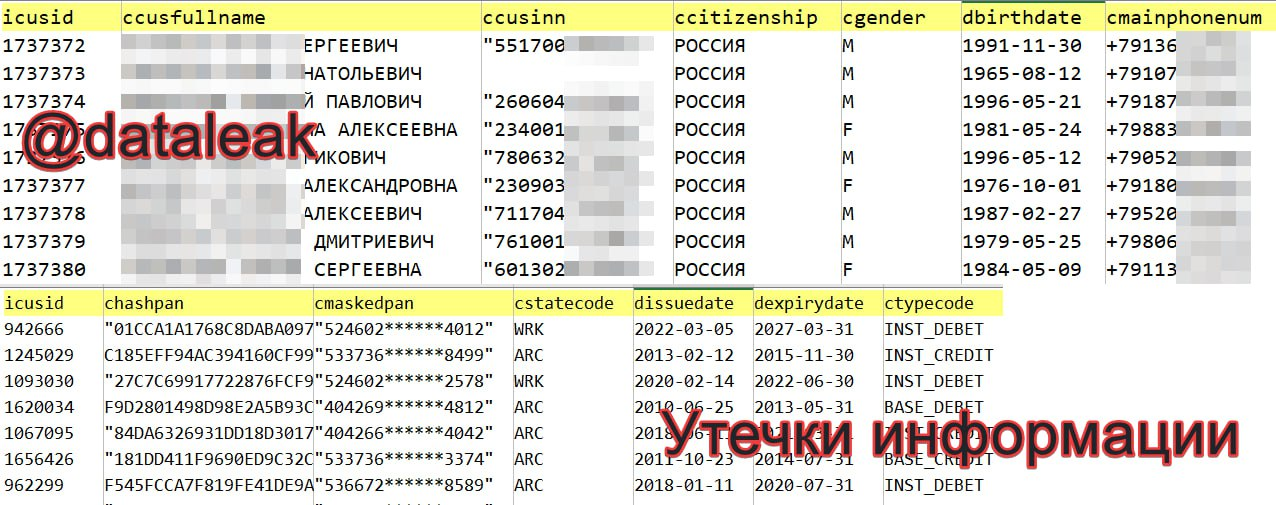

В открытом доступе опубликованы данные клиентов МТС Банка в виде трёх текстовых файлов.

В первом файле ровно 1 млн строк, которые содержат:

- 🌵 ФИО,

- 🌵 номер телефона,

- 🌵 дата рождения,

- 🌵 пол,

- 🌵 ИНН,

- 🌵 гражданство.

Во втором файле 3 095 392 строки:

- 🌵 частичный (6 первых и 4 последних цифры) номер банковской карты,

- 🌵 дата выпуска и истечения карты,

- 🌵 тип карты (дебетовая, кредитная, корпоративная).

В третьем файле находится 1,8 млн уникальных номеров телефонов, 50 тыс. уникальных адресов эл. почты и числовые идентификаторы.

Источник утверждает, что полный дамп содержит 21 млн строк.

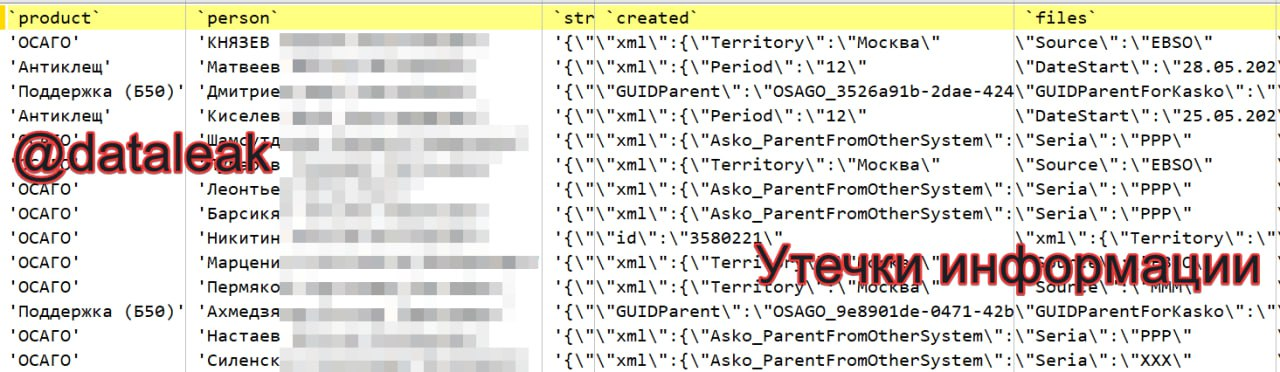

Хакерская группировка UHG заявила о взломе страховой компании АСКО и краже данных.

В предоставленном для анализа SQL-файле объёмом около 50 Гб содержатся персональные данные (телефоны, адреса эл. почты, адреса, паспортные данные), информация по автомобилям (госномера, VIN, марки и т. п.) и страховым полисам (номера, даты, стоимость и т. п.).

Всего в файле обнаружено около 1,8 млн уникальных номеров телефонов и 332 тыс. уникальных адресов эл. почты.

Было похищено около 1,3 Тб данных. Компания не смогла удовлетворить выдвинутые преступниками требования, поэтому часть сведений оказалась в открытом доступе.

В руках хакеров оказались сведения о национальности сотрудников, их даты рождения, номера паспортов и визы. Кроме того, среди украденных данных — записи о продаже билетов, статистика по пассажирам, финансовые документы и другая информация, связанная с персоналом.

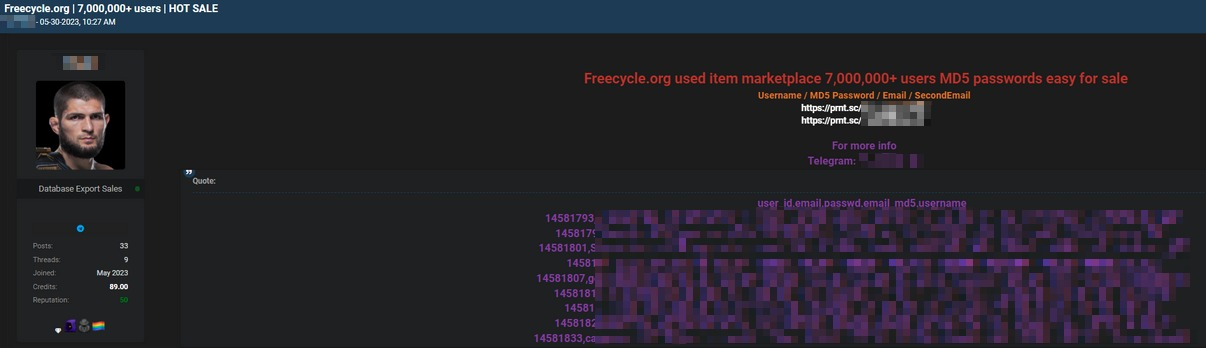

Утечка была обнаружена лишь в конце августа, хотя еще 30 мая 2023 года злоумышленники выставили украденные данные пользователей на продажу на хакерском форуме. Теперь всех пострадавших призывают немедленно сменить пароли. Если пароль от Freecycle использовался повторно где-то еще, его тоже следует изменить.

Украденная информация включает имена и ID пользователей, адреса электронной почты и пароли (MD5). Подчеркивается, что никакие другие данные раскрыты не были (например, адреса, номера телефонов, финансовая информация), поскольку все публикации на Freecycle бесплатны и не требуют таких деталей.

На скриншотах, которыми поделился злоумышленник, продающий украденную информацию, видны украдены учетные данные основателя и исполнительного директора Freecycle Дерона Била (Deron Beal). Похоже, именно таким образом злоумышленники и получили полный доступ к сайту и информации о пользователях.

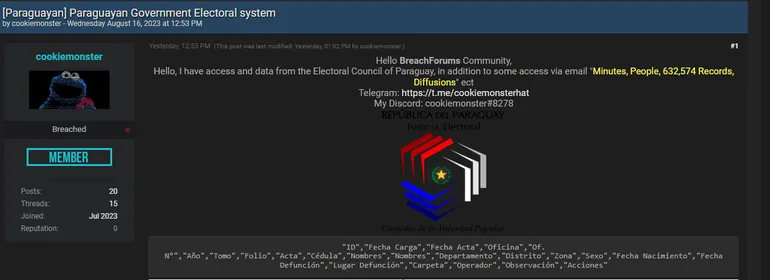

Данные утечки относятся к следующим подразделениям:

- Дирекции по внутренним делам (Dirección de Asuntos Internos);

- Департаменту идентификации (Departamento de Identificaciones);

- Департаменту регистрации иностранцев (Departamento Registro de Extranjeros);

- Отделу технологий и развития (Division de Tecnologia y Desarrollo).

Среди утекших данных — административные документы, фотографии улик, приказы от командования, а также информация о разыскиваемых лицах.

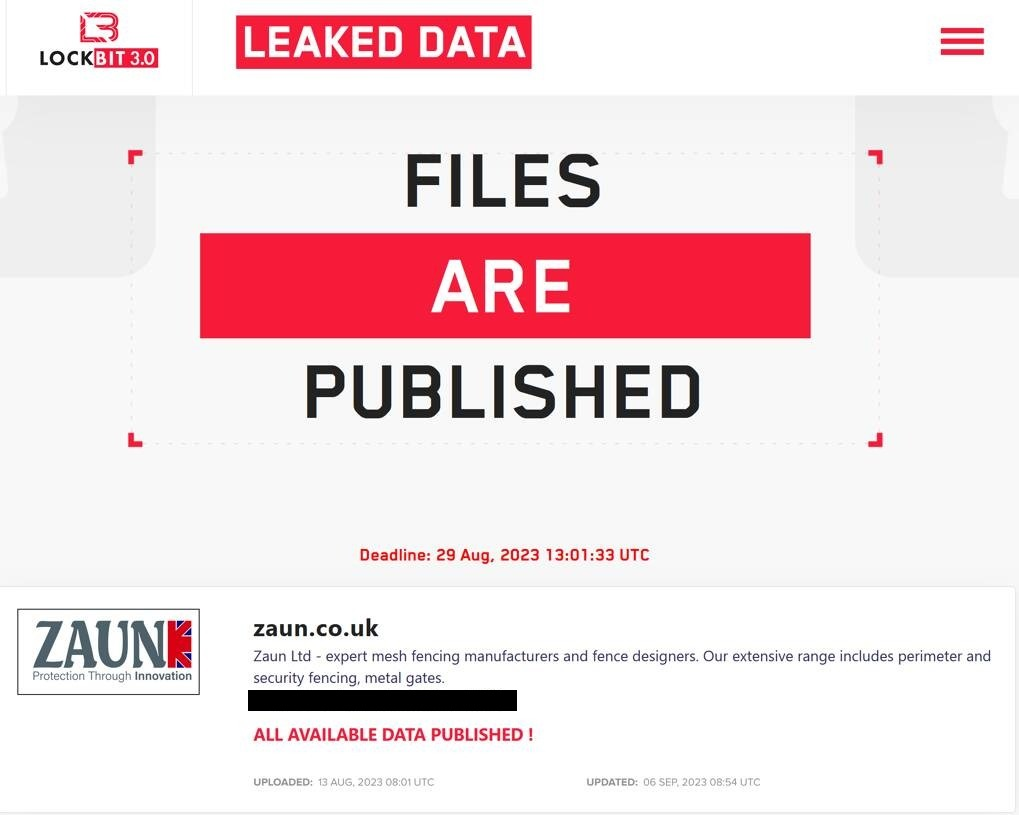

Вымогатели LockBit взломали британскую компанию Zaun и похитили около 10 Гб информации. Они проникли в систему через компьютер с Windows 7, на котором было установлено ПО для управления производственного оборудования.

Zaun заявляет, что кибератака произошла в начале августа 2023 года, но компании удалось остановить хакеров до того, как данные были зашифрованы. То есть инцидент не сказался на работе компании.

Вымогатели уже обнародовали часть украденных данных. Некоторые из похищенных файлов связаны с британскими военными, разведывательными и исследовательскими базами, теоретически позволяя получить доступ к некоторым секретным военным и исследовательским объектам Великобритании.

Группировка ShinyHunters похитила данные более миллиона клиентов сети пиццерий Pizza Hut в Австралии.

Злоумышленники воспользовались уязвимостью в сервисе AWS и похитили более 30 миллионов строк конфиденциальной информации.

В выложенных хакерами образцах данных присутствуют сведения о заказах, включающие имена, адреса, номера телефонов и зашифрованные данные банковских карт клиентов. Проверка подтвердила подлинность украденных данных.

ShinyHunters требуют 300 000 долларов США за удаление похищенной информации.

Pizza Hut пока не комментировала данный инцидент и никак не ответила на требования злоумышленников.

Компания NXP Semiconductors сообщила о взломе и краже персональных данных клиентов.

Похищенные данные принадлежат владельцами онлайн-аккаунтов NXP, у которых есть доступ к техническому контенту и взаимодействию с сообществом.

Злоумышленникам, по словам представителя NXP, удалось украсть «основную персональную информацию»: полные имена, адреса электронной почты, почтовые адреса, корпоративные телефонные номера, личные номера телефонов, наименования компаний, должности.

Файл содержит 428 658 строк со следующей информацией:

- 🌵 ФИО,

- 🌵 телефон ( 425 тыс. уникальных номеров),

- 🌵 адрес эл. почты (1,3 тыс. уникальных адресов),

- 🌵 дата рождения,

- 🌵 номер банковской карты (120 тыс. уникальных карт),

- 🌵 город,

- 🌵 пароль в открытом (текстовом) виде,

- 🌵 дата регистрации (с 24.01.2017 по 09.03.2023).

Проверка случайных логинов (номеров телефонов) из этого файла через функцию регистрации на сайте profile.rulyou.ru/auth показала, что они действительные.