Дайджест Start X № 338

Обзор новостей информационной безопасности с 25 по 31 августа 2023 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

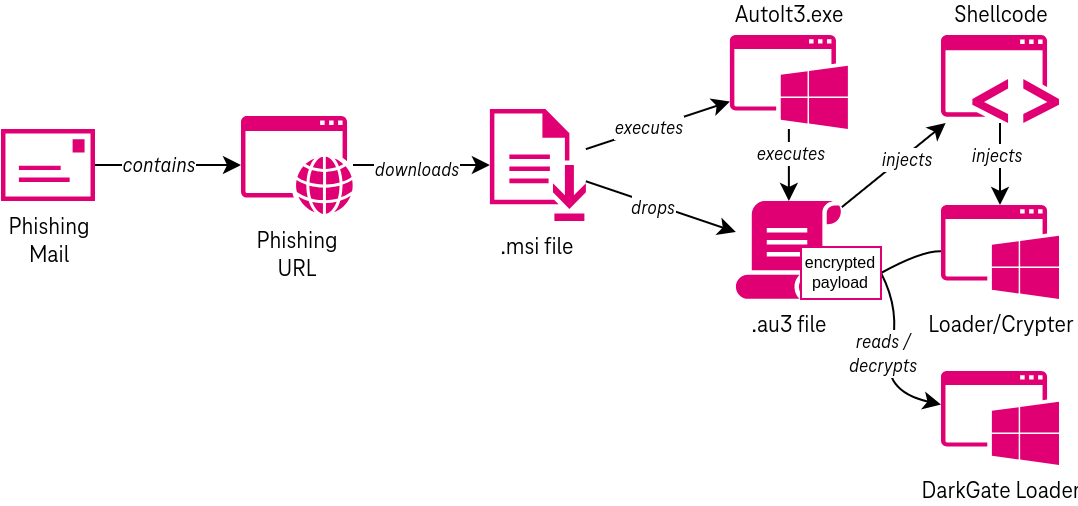

Цепочка заражения

Схема действий преступников

- Атака начинается с фишинговой ссылки, которая через систему перенаправления трафика ведёт жертву на вредоносный MSI-файл.

- Скачивание и запуск этого файла инициирует многоступенчатый процесс, в результате которого и происходит расшифровка, а затем запуск DarkGate.

- Альтернативный вариант атак с использует вместо MSI-файла скрипта на Visual Basic. Он использует cURL для извлечения исполняемого файла AutoIt и самого скрипта.

- DarkGate умеет скрываться от антивирусов, закрепляться в системе с помощью изменений в реестре, повышать привилегии, красть данные из браузеров и программ вроде Discord и FileZilla.

- Вредонос устанавливает связь с командным сервером для кражи файлов, запуска криптомайнеров, удалённого создания скриншотов и выполнения прочих команд. Ранние версии вредоноса также имели модуль-вымогатель.

Атаки и уязвимости

Хакер может определить местоположение пользователя, попросив его открыть сообщение со ссылкой. Хотя обнаруживший проблему эксперт уведомил Microsoft в начале августа, компания заявила, что «раскрытие IP-адреса не является проблемой безопасности».

Примечательно, что получить IP-адрес жертвы можно даже при использовании VPN. При этом не имеет значения, на какой именно сайт вела ссылка.

Мобильная безопасность

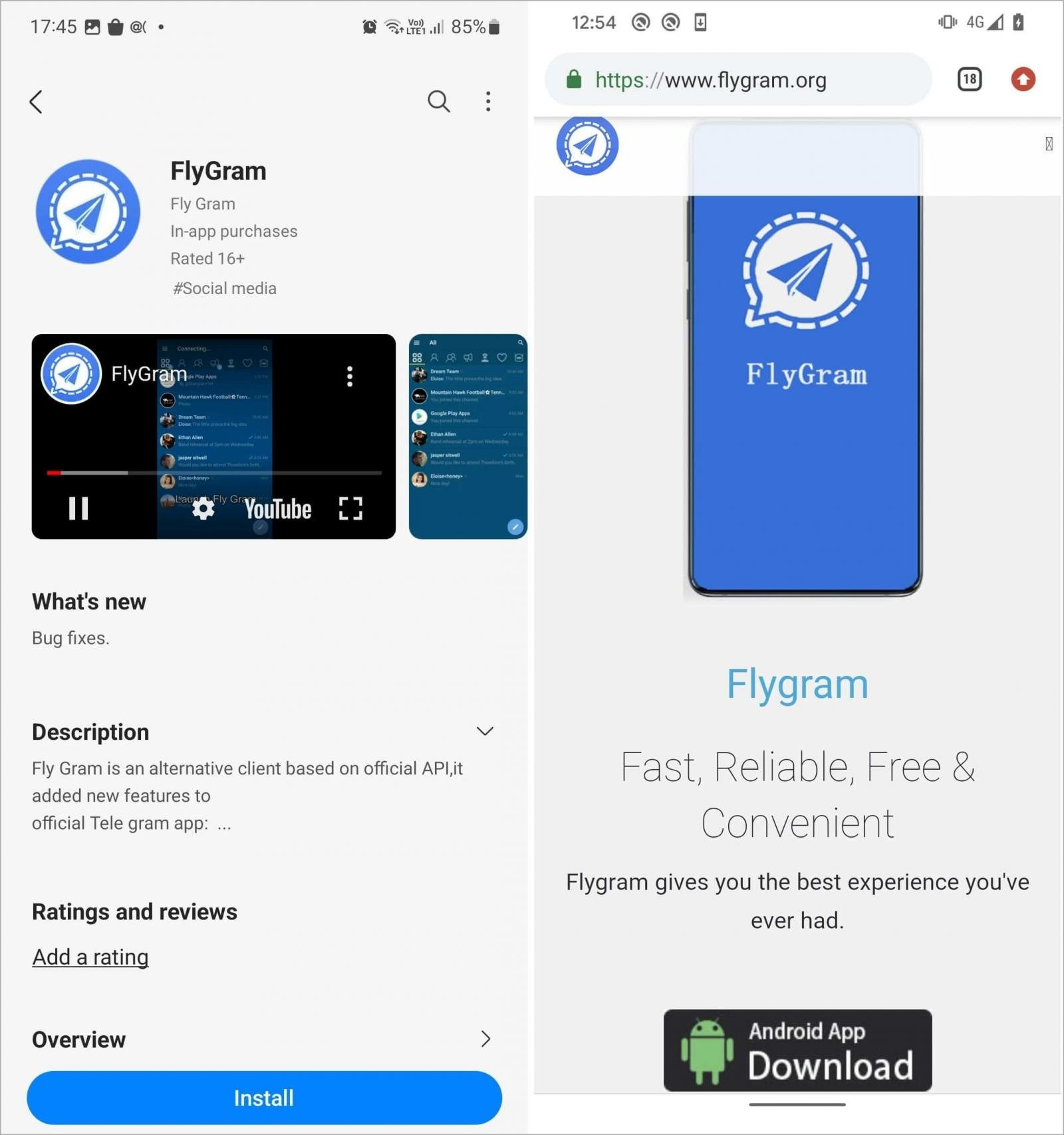

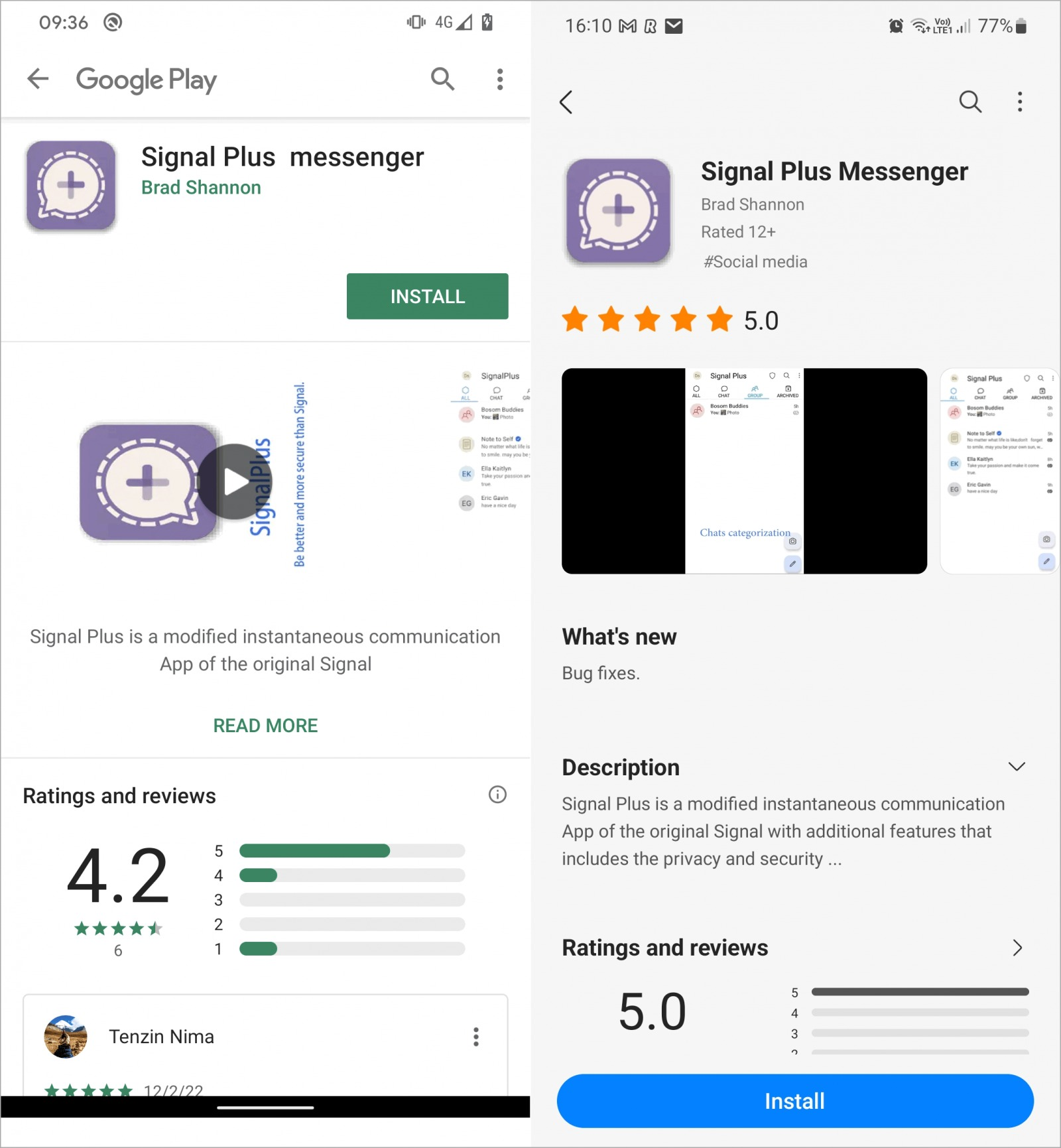

Приложения, которые GREF использовала в своей кампании, носили имена Signal Plus Messenger и FlyGram. Оба представляли собой модифицированные версии популярных мессенджеров Signal и Telegram.

BadBazaar способен отслеживать точное местоположение зараженного устройства, похищать журналов вызовов и SMS, записывать телефонные звонки, делать фото с помощью камеры устройства, а также воровать списки контактов, файлы и базы данных.

Злоумышленники создали специальные сайты signalplus[.]org и flygram[.]org, чтобы придать своим приложениям видимость легитимности. Пользователям предлагалось загрузить фальшивки из магазина приложений или непосредственно с самого сайта.

FlyGram был нацелен на кражу конфиденциальных данных, включая списки контактов, журналы вызовов, учетные записи Google и данные Wi-Fi. Также вредонос предлагал пользователям функцию резервного копирования, которая отправляла коммуникационные данные Telegram прямиком на сервер хакеров. Анализ показал, что как минимум 13 953 пользователя FlyGram включили опасную функцию резервного копирования, тогда как общее число жертв шпионского приложения неизвестно.

Signal Plus Messenger собирал аналогичную информацию, но был ориентирован на извлечение специфических для Signal данных, таких как сообщения жертвы и PIN-код, защищающий аккаунт от несанкционированного доступа.

Также в поддельном приложении присутствовала функция, позволявшая злоумышленнику связать учетную запись Signal жертвы с со своим устройством, чтобы видеть будущие сообщения в чатах.

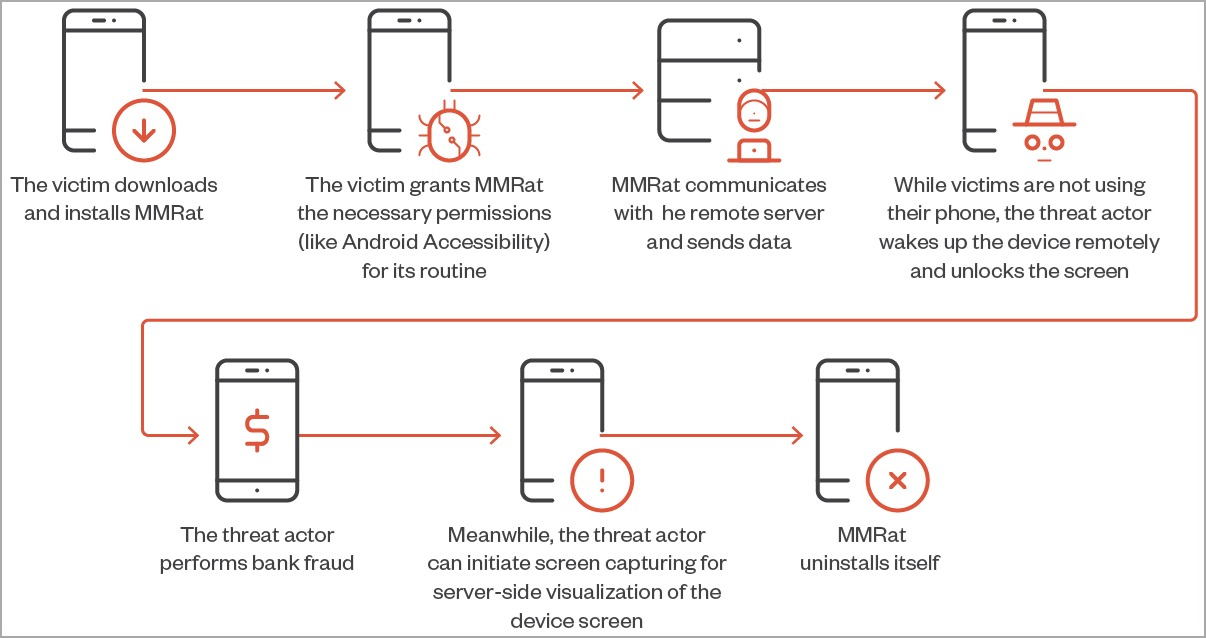

MMRat можно найти на сайтах, замаскированных под официальные магазины приложений. Эксперты предполагают, что жертвы сами загружают и устанавливают такие приложения, а затем предоставляют им опасные разрешения, включая доступ к Accessibility service.

Проникнув на устройство, MMRat устанавливает связь с управляющим сервером и отслеживает активность зараженного гаджета, чтобы обнаружить периоды бездействия. Затем, выбрав подходящий момент, злоумышленники злоупотребляют возможностями Accessibility service, чтобы удаленно активировать устройство, разблокировать экран и совершить банковский фрод в режиме реального времени.

Основные функции MMRat:

- сбор информацию о сети, экране и батарее;

- извлечение списка контактов пользователя и списка установленных приложений;

- перехват вводимых пользователем данных с помощью кейлогинга;

- захват экрана в режиме реального времени через злоупотребления API MediaProjection;

- запись и трансляция данных с камеры в режиме реального времени;

- запись и сбор данных с экрана (в виде дампов в текстовом формате);

- удаление себя с устройства, чтобы стереть все следы заражения.

Инциденты

Как показало расследование, персональная информация могла включать имя, дату рождения, номер социального страхования или другой идентификационный номер, выданный государством.

Защита уязвимых систем в скором времени была восстановлена. Корпорация привлекла внешнего специалиста по кибербезопасности и сотрудничает с правоохранительными органами.

О том, что «взломщики могли добраться до личных данных всего 100 человек», сообщил представитель Paramount. Кто именно пострадал от утечки — сотрудники компании или её клиенты (например, подписчики Paramount+), пока не уточняется.

Эксперты утверждают, что атака не была вымогательской, и она, скорее всего, не связана с недавними атаками группы Clop на платформу MoveIT. Других деталей пока не сообщается.

На сайте учебного заведения появилась серия сообщений, в которой рассказывается о кибератаке, от которой университет пострадал в минувшие выходные. Начиная с воскресенья, 27 августа 2023 года, атака привела к сбоям в работе ИТ-инфраструктуры университета, а также к нарушению доступа к важным онлайн-сервисам, включая Google, Canvas, Wolverine Access и электронную почту.

В настоящее время к расследованию произошедшего и восстановлению систем привлечены ИТ-специалисты Мичиганского университета, внешние эксперты по кибербезопасности и федеральные правоохранительные органы. Несмотря на это, администрация посчитала, что безопаснее будет временно отключить сеть вуза от интернета полностью, в силу серьезности инцидента.

Никаких деталей о произошедшем в учебном заведении пока не раскрывают, так как это «может поставить под угрозу ведущееся расследование».

NISC объявил о возможной утечке электронной переписки с октября 2022 года по июнь 2023. Как считают специалисты, злоумышленники могли взломать систему через аккаунт одного из сотрудников. Организация уже предупредила своих партнеров в Японии и других странах о потенциальной угрозе.

NISC является частью Кабинета министров, и его штаб-квартира находится в том же здании в центре Токио. Аналитики провели расследование, чтобы выяснить, могли ли хакеры получить доступ к другим высокочувствительным серверам правительства и к информации государственной важности. Затем официальный представитель заявил, что скомпрометированы были только данные электронной почты самого NISC.

Клиентский портал какое-то время был недоступен. Leaseweb после обнаружения взлома оповестила пользователей о случившемся по электронной почте и приступила к восстановлению систем.

Пока нет данных о том, кто стоит за атакой и каковы были цели злоумышленников. Руководство не сообщило о каких-либо признаках дальнейшей злонамеренной активности в своих системах. Информации об утечках или требованиях выкупа тоже не поступало.

Пример фишингового письма «от имени FTX».

Блокчейн-платформы пользовались услугами Kroll в связи со своими делами о банкротстве, чтобы вернуть пользователям часть средств.

Сообщается, что 19 августа 2023 года хакеры атаковали учетную запись T-Mobile и с помощью подмены SIM-карты «угнали» номер телефона сотрудника Kroll. Затем они с его помощью получили доступа к некоторым файлам с данными заявителей о банкротстве, включая BlockFi, FTX и Genesis.

Пока неясно, о каких именно данных идет речь, однако компании отмечают, что пароли и средства клиентов не пострадали, поскольку системы FTX и BlockFi не были взломаны напрямую. Также сообщается, что Kroll уже справилась с инцидентом и напрямую уведомит всех пострадавших лиц.

Представители Genesis не делали официальных заявлений о произошедшем, однако издание CoinDesk цитирует уведомление для пострадавших заявителей, в котором сказано, что во время атаки злоумышленники обошли многофакторную аутентификацию сотрудника Kroll и получили доступ к облачным системам компании. В результате в руки хакеров попали полные имена, физические адреса, адреса электронной почты и детали конкретных заявок.

Пострадавшие пользователи уже получают фишинговые письма, в которых злоумышленники выдают себя за FTX и утверждают, что получатель письма якобы может начать выводить свои цифровые активы со счетов обанкротившейся биржи. Таким способом мошенники пытаются узнать seed-фразы жертв.

Из-за кибератаки многие больницы были вынуждены приостановить прием в отделениях неотложной помощи и до сих пор испытывают трудности с функционированием своих онлайн-систем. Rhysida уже начала аукцион по продаже более 2 ТБ украденных данных.

На странице аукциона группы Rhysida представлены персональные данные более 500 тыс. пациентов и сотрудников PMH, включая номера социального страхования, паспорта, водительские удостоверения, медицинские карточки пациентов, а также юридические и финансовые документы.

На сайтах больниц, входящих в состав PMH, размещен баннер с сообщением о системном сбое и о том, что проблема решается. Часть учреждений перешла на бумажный документооборот.