Дайджест Start X № 337

Обзор новостей информационной безопасности с 18 по 24 августа 2023 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

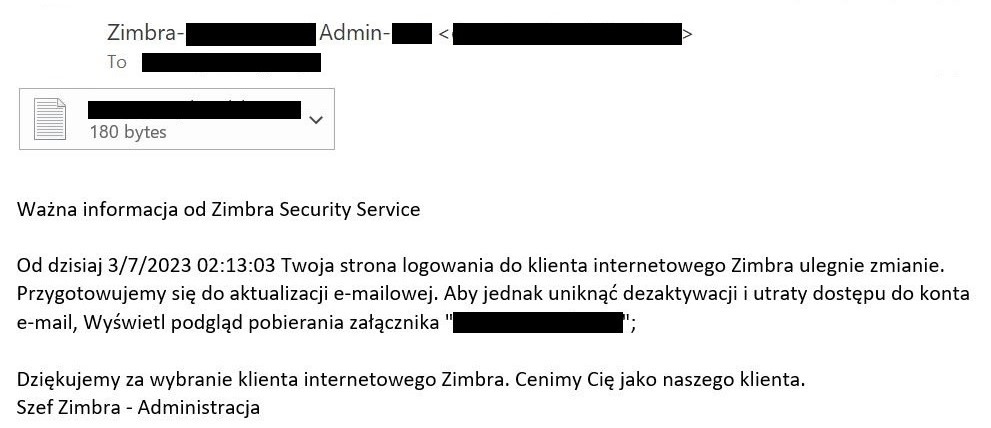

Схема действий преступников

- Злоумышленники рассылали пользователям фишинговые письма под видом уведомлений о блокировке аккаунта от Zimbra.

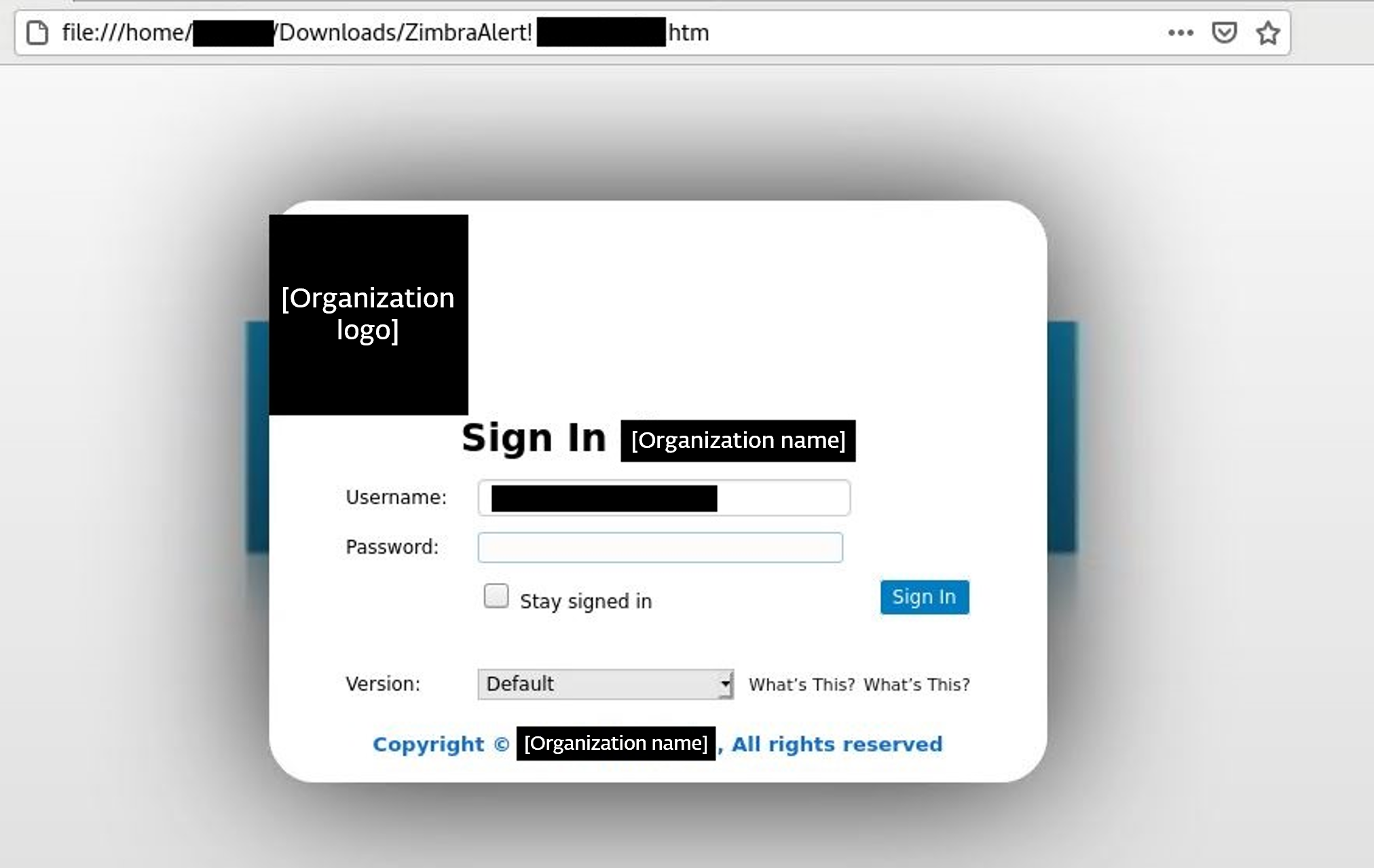

- Письма содержали вредоносный HTML-файл с фишинговой формой входа в почту.

- Форма входа выглядела крайне правдоподобно и сразу отображала легитимный логин жертвы, видимо украденный в ходе предыдущих атак. Это заставляло пользователей думать, что перед ними настоящая страница авторизации Zimbra.

- Введённые в фишинговую форму данные отправлялись хакерам, позволяя получить доступ к почтовым ящикам и ко всей IT-инфраструктуре компании.

Умные устройства

Первая уязвимость в TP-Link Tapo L530E связана с некорректной аутентификацией, позволяющей злоумышленникам выдавать себя за пользователя на этапе обмена сеансовыми ключами. Эта уязвимость набрала 8,8 балла по шкале CVSS и позволяет находящемуся неподалеку злоумышленнику узнать пароль пользователя Tapo и манипулировать устройством.

Вторая уязвимость (7,6 балла по шкале CVSS) связана с приложением Tapo и возникает из-за жестко закодированной короткой контрольной суммы общего секрета, который злоумышленники могут узнать через обычный брутфорс и декомпиляцию приложения.

Третья проблема связана с отсутствием случайности при симметричном шифровании, что делает криптографическую схему предсказуемой.

Четвертая проблема связана с отсутствием проверки актуальности для полученных сообщений: сеансовые ключи хранятся в течение 24 часов, что позволяет злоумышленникам повторно воспроизводить сообщения в течение этого периода времени.

В одном из наиболее опасных сценариев атак злоумышленник может выдать себя за умную лампочку и узнать данные учетной записи пользователя Tapo, используя первую и вторую уязвимость из перечисленных.

После этого, получив доступ к приложению Tapo, злоумышленник получает возможность узнать SSID и пароль от Wi-Fi сети жертвы, что дает ему доступ ко всем другим устройствам, подключенным к этой сети.

Уязвимости и атаки

В WinRAR исправлена уязвимость CVE-2023-40477, которая позволяла добиться выполнения произвольного кода в целевой системе. Для эксплуатации проблемы достаточно было вынудить жертву открыть архив RAR.

Проблема появилась из-за отсутствия надлежащей проверки пользовательских данных при обработке томов восстановления (recovery volumes). Это может привести к обращению к памяти за пределами выделенного буфера и выполнению произвольного кода.

2 августа 2023 года компания RARLAB выпустила версию WinRAR 6.23, в которой проблема CVE-2023-40477 была исправлена. Также в этой версии устранили другую серьезную проблему, связанную со специально созданными архивами и приводившую к неправильному инициированию файлов. Всем пользователям WinRAR рекомендуется как можно скорее установить это обновление.

Инциденты

Хотя кибератака не привела к поломке затронутых систем, их решили отключить в целях безопасности и для оценки масштабов ущерба.

Местная газета Sudinfo сообщила, что случай связан с кибервымогательством и злоумышленники уже выдвинули свои требования.

Руководство рассказало, что рабочие процессы пришлось адаптировать для выполнения поставленных задач. В частности, персонал использует ручки и бумагу для записей и отчетности.

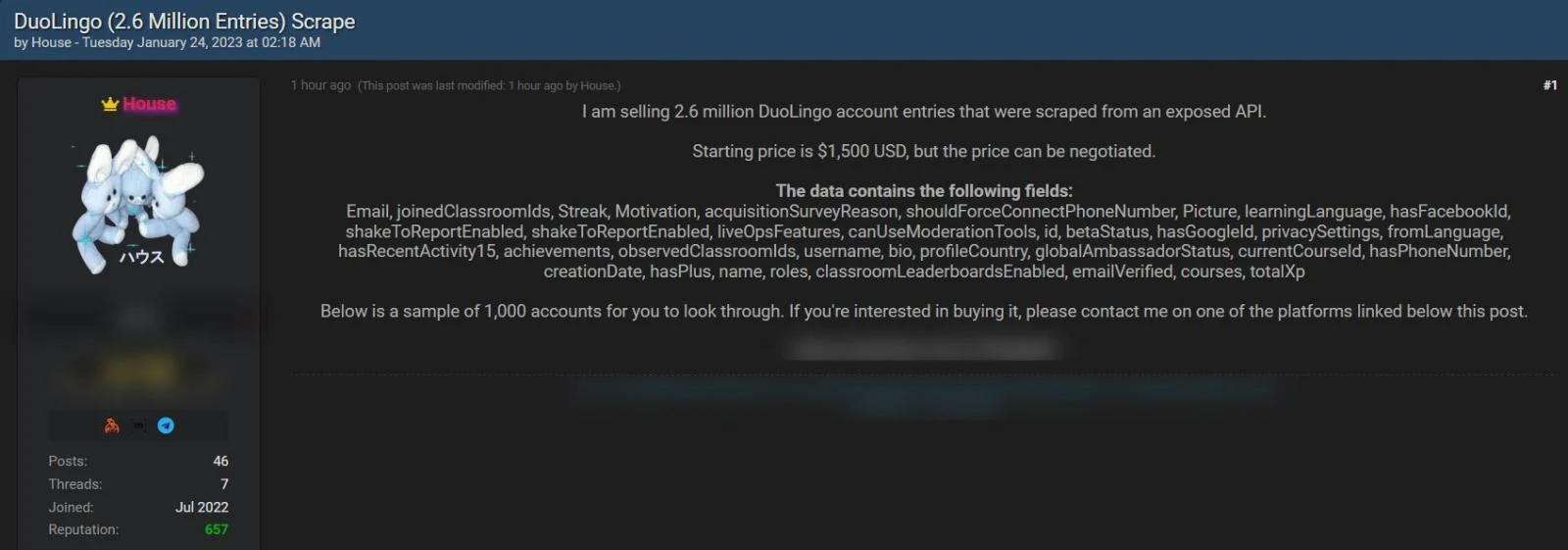

Информация о 2,6 млн пользователей DuoLingo, собранная при помощи скрапинга, опубликована на хакерском форуме. Дамп включает общедоступные логины и имена пользователей, а также приватную информацию, в том числе email-адреса и внутренние данные, связанные с сервисом DuoLingo.

Хотя настоящее имя и логин являются общедоступной информацией и частью пользовательского профиля Duolingo, утечка email-адресов является более серьезной проблемой, так как позволяет использовать общедоступные данные в атаках. Особенно настораживает тот факт, что email не является общедоступной информацией.

Правительство США и оборонный подрядчик Belcan оставили в открытом доступе учётные данные суперадминистратора. Ошибка могла привести к серьёзной атаке на цепочку поставок.

15 мая исследовательская группа Cybernews обнаружила публичный экземпляр Kibana, панели визуализации и поиска данных Elasticsearch, содержащий конфиденциальную информацию о Belcan, их сотрудниках и внутренней инфраструктуре.

Утечка данных Belcan в открытом экземпляре Kibana содержала:

- Электронные письма администратора;

- Имена и пароли администраторов;

- Роли администратора, назначенные в организациях;

- Адреса внутренней сети;

- Имена хостов и IP-адреса внутренней инфраструктуры;

- Уязвимости внутренней инфраструктуры и действия, предпринятые для их устранения.

Злоумышленники заразили обновления китайского программного обеспечения под названием Cobra DocGuard, внедрив свой вредоносный код. В результате были скомпрометированы около 100 компьютеров по всей Азии, преимущественно в Гонконге.

Кроме типичных последствий атаки на цепочку поставки программного обеспечения, хакеры загрузили свои вредоносные программы, известные как Korplug или PlugX. Эти программы часто используются китайскими хакерами и были подписаны легитимной цифровой подписью Microsoft.

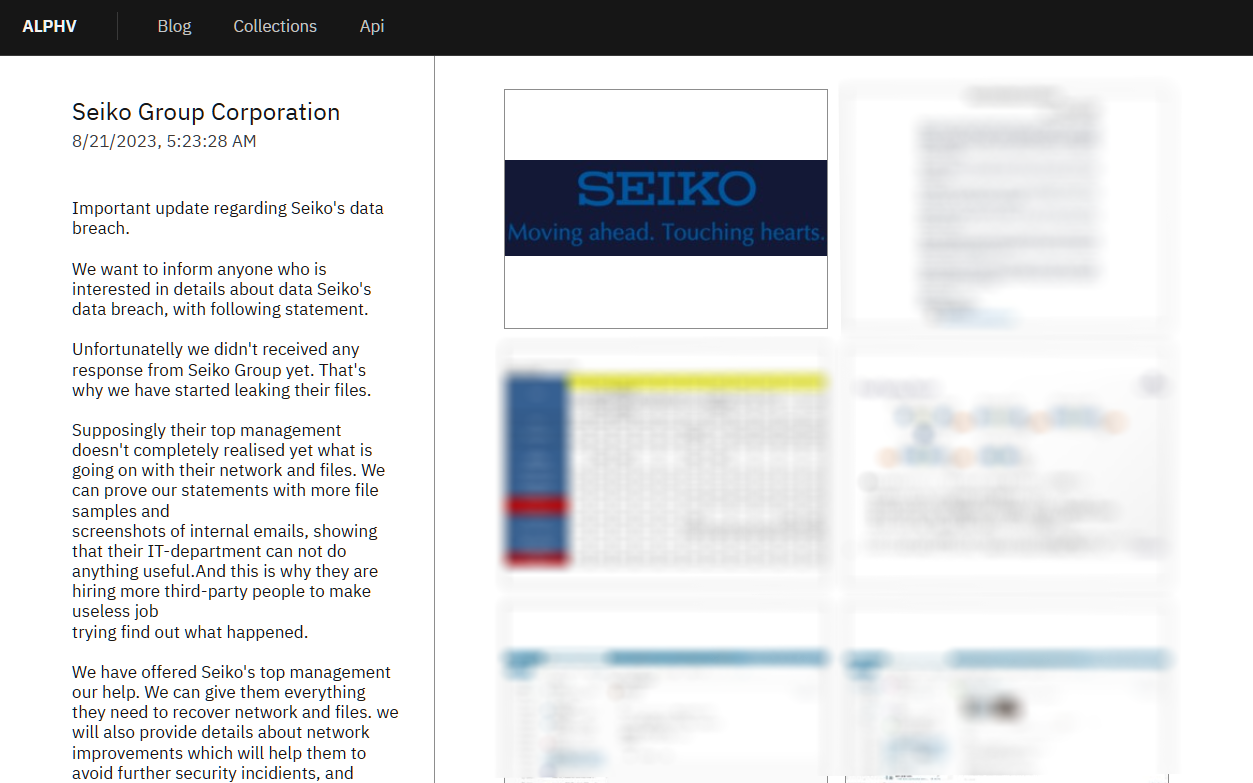

На сайте группировки BlackCat появилось сообщение об атаке на Seiko. Хакеры опубликовали образцы данных, которые якобы были украдены во время взлома.

В своем послании злоумышленники высмеивают ИТ-безопасность Seiko и «сливают» производственные планы компании, сканы паспортов сотрудников, планы по выпуску новых моделей часов, а также результаты лабораторных испытаний. Также в утечку включены конфиденциальные технические схемы и дизайны часов Seiko.

Компания Tesla сообщила об утечке данных, затронувшей 75 735 нынешних и бывших сотрудников.

«Cлив» произошел после того, как два инсайдера поделились информацией из внутренних систем компании с немецким изданием Handelsblatt.

Tesla разослала сотрудникам письмо, в котором обвиняет неназванных инсайдеров во взломе, из-за которого утекли личные данных, включая имена, адреса, номера телефонов и номера социального страхования пострадавших.

Внутреннее расследование показало, что «двое бывших сотрудников Tesla незаконно присвоили информацию в нарушение политики Tesla в области ИТ-безопасности и защиты данных, а затем передали ее в СМИ».

В официальном заявлении местные власти сообщили, что специалисты смогли ограничить влияние кибератаки, и атака затронула только определенные серверы городской администрации. Также сообщается, что благодаря наличию резервных копий и чёткой работе ИТ-специалистов ущерб для муниципальных сервисов и граждан оказался минимальным.

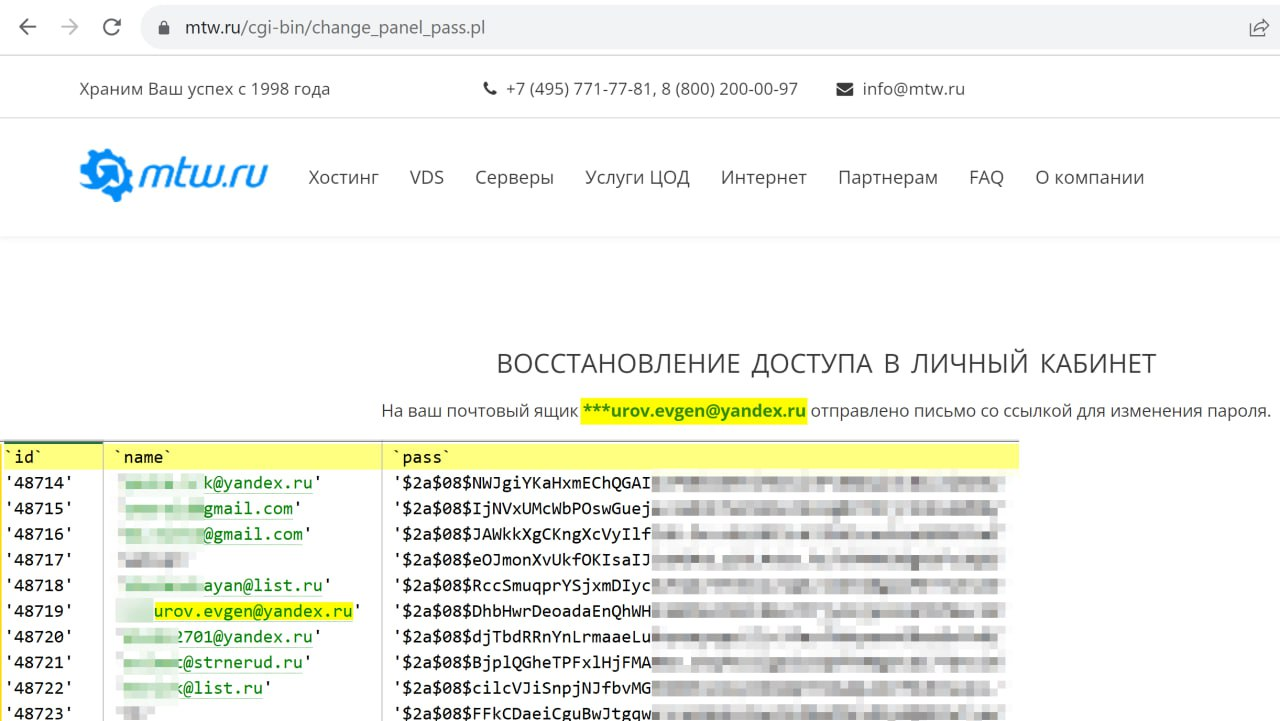

В открытый доступ попали SQL-дампы с данными клиентов предположительно хостинговой площадки mtw.ru.

В нескольких файлах находятся различные таблицы, содержащие: ФИО, адреса эл. почты (около 12 тыс. уникальных адресов), номера телефонов (около 12 тыс. уникальных номеров), хешированные пароли, логины (около 100 тыс.), паспортные данные и адреса регистрации (для клиентов физических лиц), IP-адреса, домены и т. п.

Данные актуальны на 17.08.2023.

Проверка случайных логинов из этих файлов через функцию восстановления пароля на сайте mtw.ru/restorepass и показала, что они действительные.

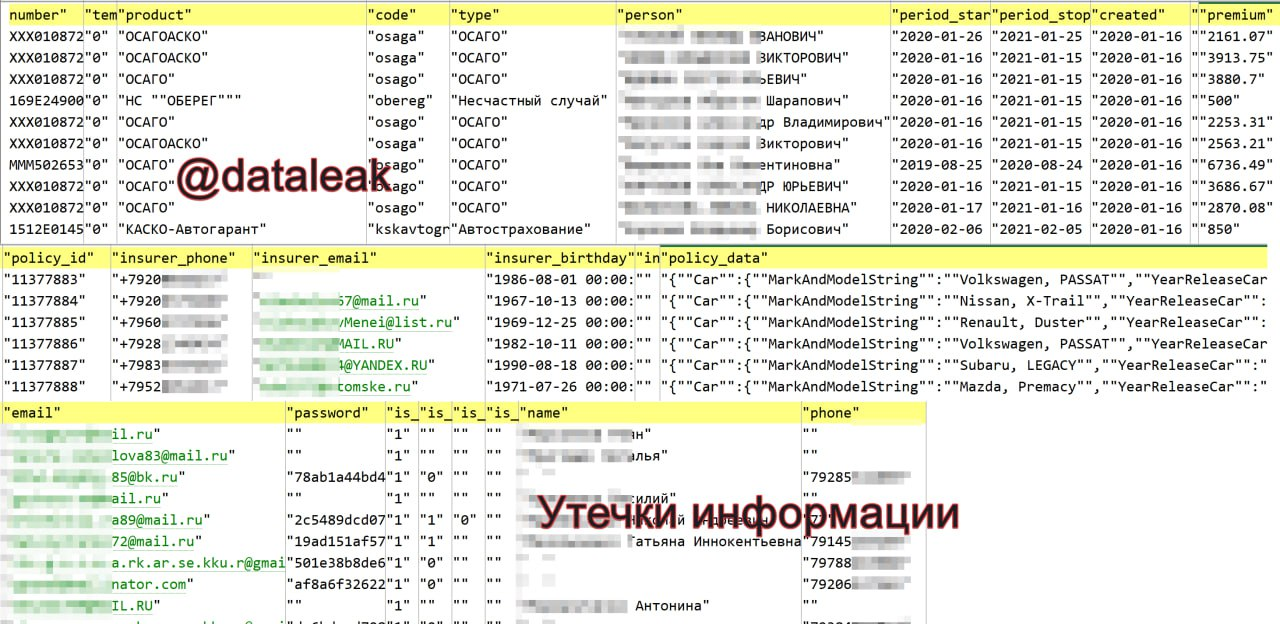

В предоставленных для анализа текстовых файлах объёмом около 12 Гб содержатся персональные данные клиентов (телефоны, адреса эл. почты, адреса, паспортные данные), информация по автомобилям (госномера, VIN, марки и т. п.) и страховым полисам (номера, даты, стоимость и т. п.).

Всего обнаружено около 1,3 млн уникальных номеров телефонов и 270 тыс. уникальных адресов эл. почты.

Самая свежая запись датируется 08.08.2023.

В своём заявлении коллегия сообщила, что сотрудничает с экспертами по кибербезопасности для расследования данного инцидента. Организации быстро удалось восстановить доступ к почтовой системе, и в её планах было не менее оперативно связаться со всеми адвокатами и клиентами, чьи данные были скомпрометированы.

Хакеры пригрозили опубликовать украденное и потребовали связаться с ними для получения дополнительной информации. Судя по таймеру на сайте злоумышленников, решение по выкупу организация должна была принять до 14 августа. Представители BRAK пока не сообщали, был ли уплачен выкуп злоумышленникам.