Дайджест Start X № 336

Обзор новостей информационной безопасности с 11 по 17 августа 2023 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема кампании

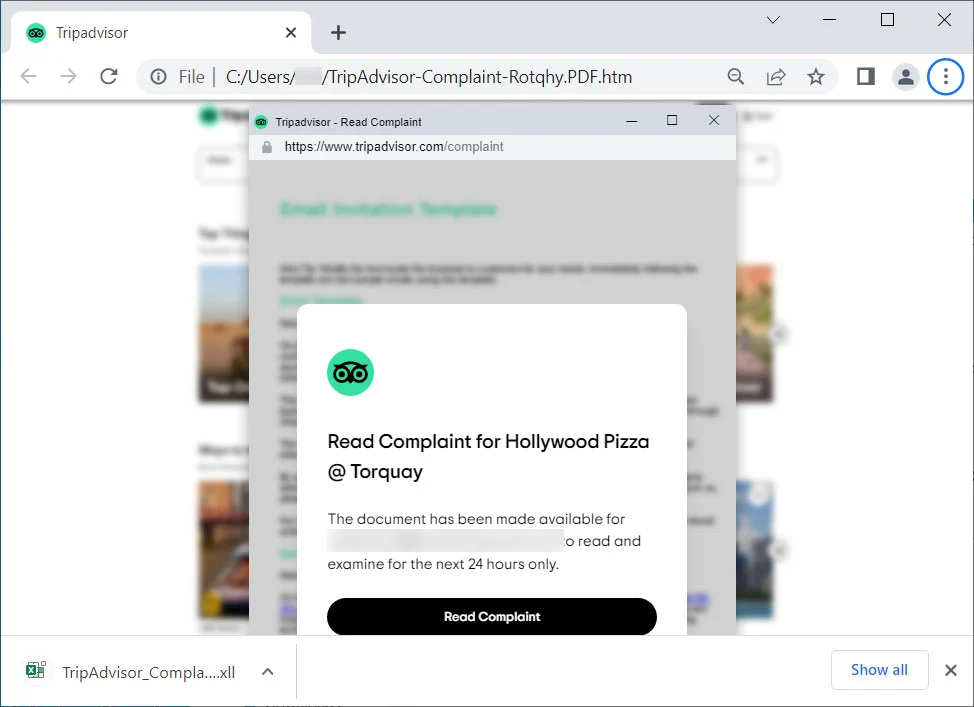

- Спам-письмо содержит ZIP-архив с HTML-страницей, замаскированной под PDF-документ. Она имитирует интерфейс сайта TripAdvisor и предлагает загрузить файл, чтобы ознакомиться с жалобой.

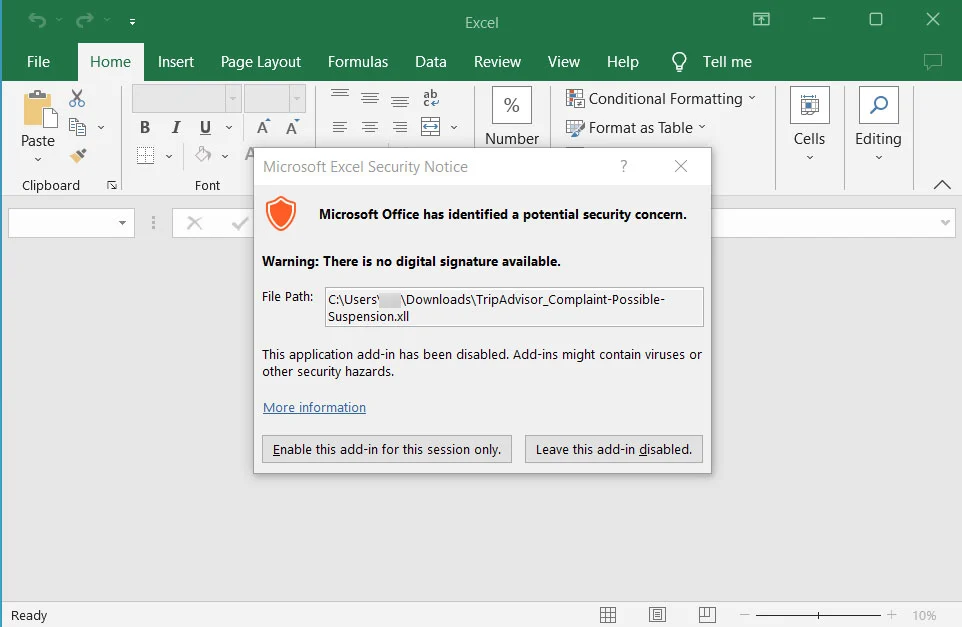

- Клик по ссылке «Прочесть жалобу» приводит к скачиванию вредоносного XLL-файла, запуск которого через Microsoft Excel приводит к активации шифровальщика.

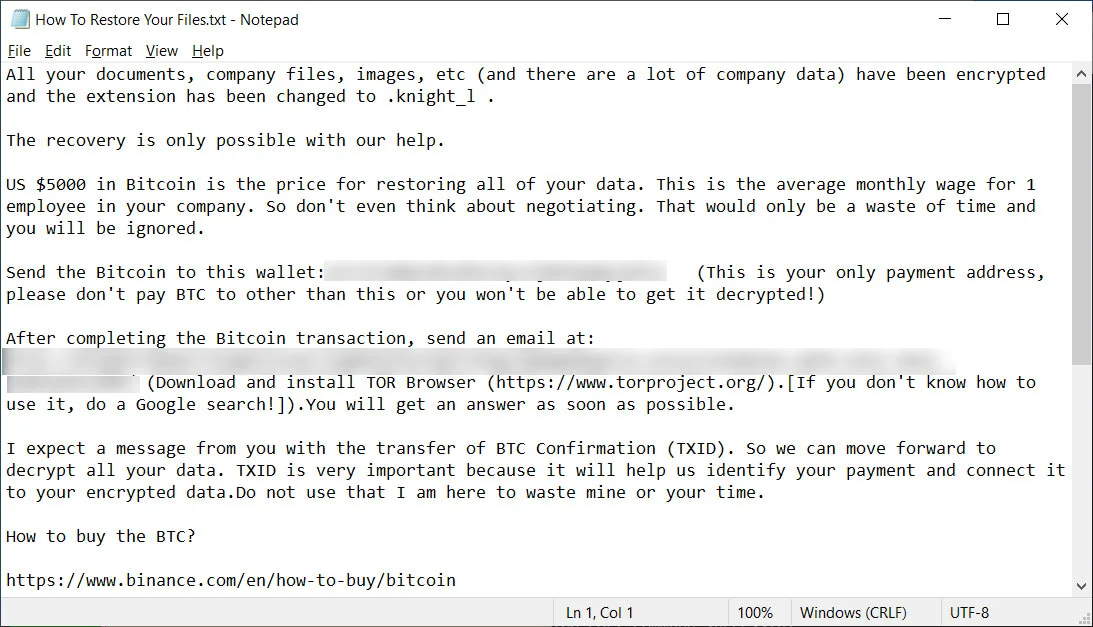

- По окончании шифрования в каждую папку добавляется вымогательская записка с требованием перевести 5000 долларов США на биткоин-кошелёк для разблокировки данных.

- Стратегия двойного вымогательства в этой операции не используется, поэтому переживать за публикацию своих данных на киберпреступных форумах не стоит.

- Эксперты настоятельно рекомендуют воздержаться от выплаты выкупа в рамках этой конкретной кампании, даже если зашифрованы крайне важные данные, для которых не было создано резервных копий. Велика вероятность, что дешифратор партнёрами Knight предоставлен не будет, поскольку все переводы принимаются на один биткоин-адрес, а следовательно, у вымогателей не будет возможности определить, какая из жертв заплатила выкуп.

Компания-владелец ботнета, утверждает, что пользователи дали свое согласие на установку прокси-софта, однако исследователи отмечают, что установка происходила в фоновом режиме и была скрыта от жертв.

Заражение начинается с запуска загрузчика, спрятанного во взломанном софте и играх. Этот загрузчик автоматически скачивает и устанавливает в систему прокси-приложение в фоновом режиме, без какого-либо взаимодействия с пользователем. Авторы малвари используют Inno Setup с определенными параметрами, которые скрывают любые индикаторы процесса установки и все обычные для таких случаев подсказки.

Во время установки прокси-клиента вредоносное ПО передает определенные параметры на свой управляющий сервер, чтобы новый клиент был зарегистрирован и включен в ботнет.

Прокси-клиент закрепляется в зараженной системе, добавляясь в реестр для активации при каждой загрузке системы, а также создает запланированную задачу для проверки обновлений.

Инциденты

По данным ирландских изданий Irish Independent и The Irish Times, технический сбой позволял пользователям официального приложения Банка Ирландии отправить деньги со счёта с нулевым остатком на счет Revolut (компания со штаб-квартирой в Лондоне, предлагающая услуги цифрового банкинга). После этого клиенты могли использовать любой банкомат, чтобы обналичить неожиданную «прибыль».

Хотя обычно клиенты ограничены переводом 500 евро в день, многим удалось перевести 1000 евро. Теперь в сети можно найти многочисленные видео очередей, которые образовывались возле банкоматов в Дублине, Лимерике, Дандолке и других частях страны.

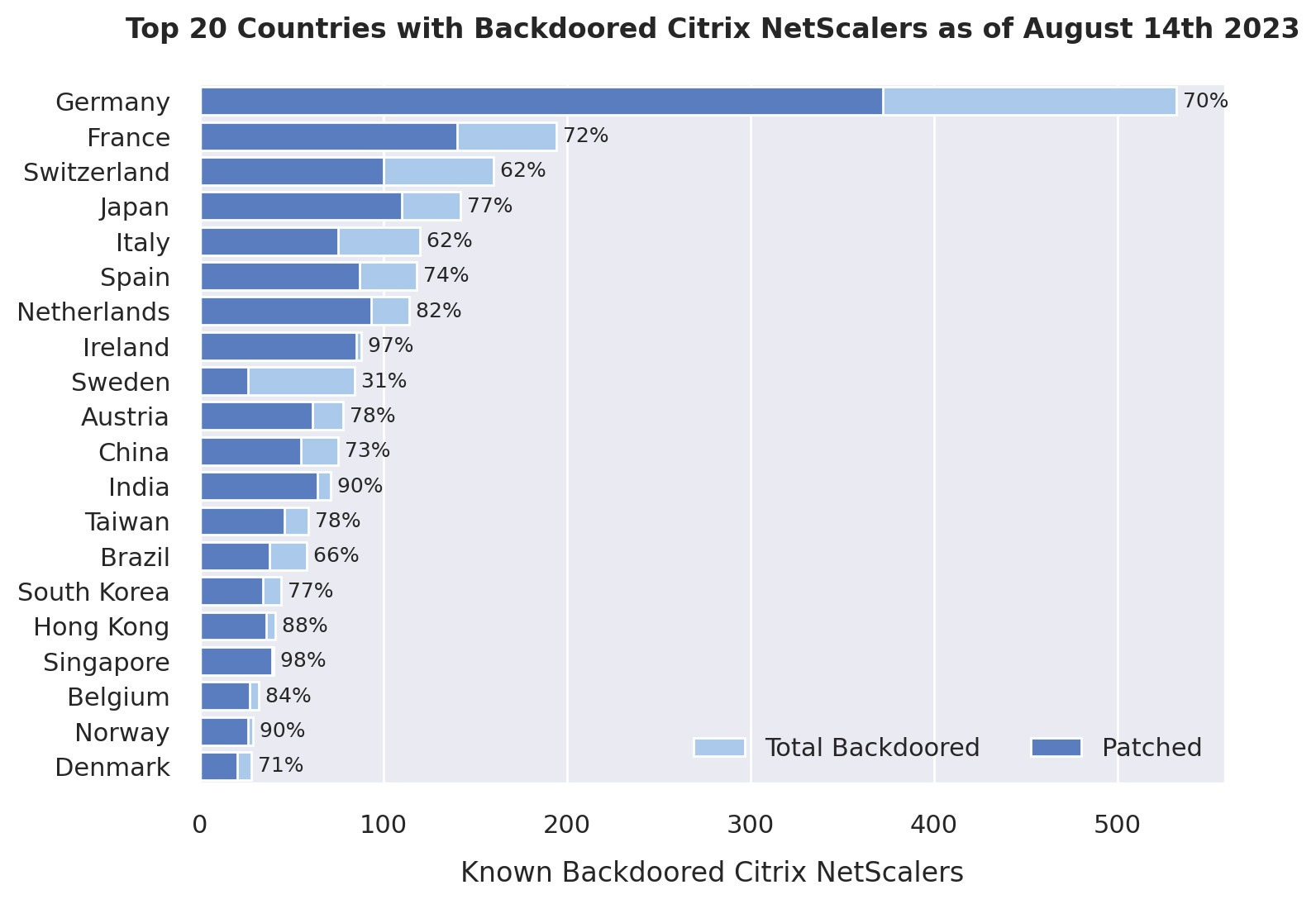

Эксперты из ИБ-компании Fox-IT Голландского института обнаружения уязвимостей (DIVD) обнаружили масштабную вредоносную кампанию по установке веб-шеллов на серверы Citrix Netscaler, уязвимые перед проблемой CVE-2023-3519, обнаруженной и исправленной в июле 2023 года.

Вскоре после обнаружения этого бага Агентство США по кибербезопасности и защите инфраструктуры (CISA) сообщало об эксплуатации бага для развертывания веб-шеллов. В Shadowserver Foundation подсчитали, что, используя CVE-2023-3519, злоумышленники развернули веб-шеллы как минимум на 640 уязвимых серверах Citrix.

Страны Европы в целом пострадали от этих атак больше других: в топ-10 атакованных стран входят только две страны из других регионов мира. При этом, несмотря на то, что в Канаде, России и США были замечены тысячи уязвимых серверов NetScaler, ни на одном из них не были найдены вредоносные веб-шеллы.

После обнаружения несанкционированной активности в корпоративной сети, компания незамедлительно запустила чрезвычайные процедуры по локализации киберугрозы. Часть серверов и баз данных была экстренно выведена из эксплуатации в попытке остановить распространение вредоносного ПО и предотвратить утечку конфиденциальных файлов.

Инцидент серьёзно нарушил критически важные бизнес-процессы компании Clorox, включая производство и логистику. Для скорейшего восстановления работоспособности инфраструктуры привлечены ведущие международные компании по кибербезопасности. Полномасштабное расследование инцидента только начато.

Компания официально не заявляла о характере атаки, но судя по действиям специалистов Clorox и привлечённых для помощи компаний, это была вымогательская атака с кражей и шифрованием данных.

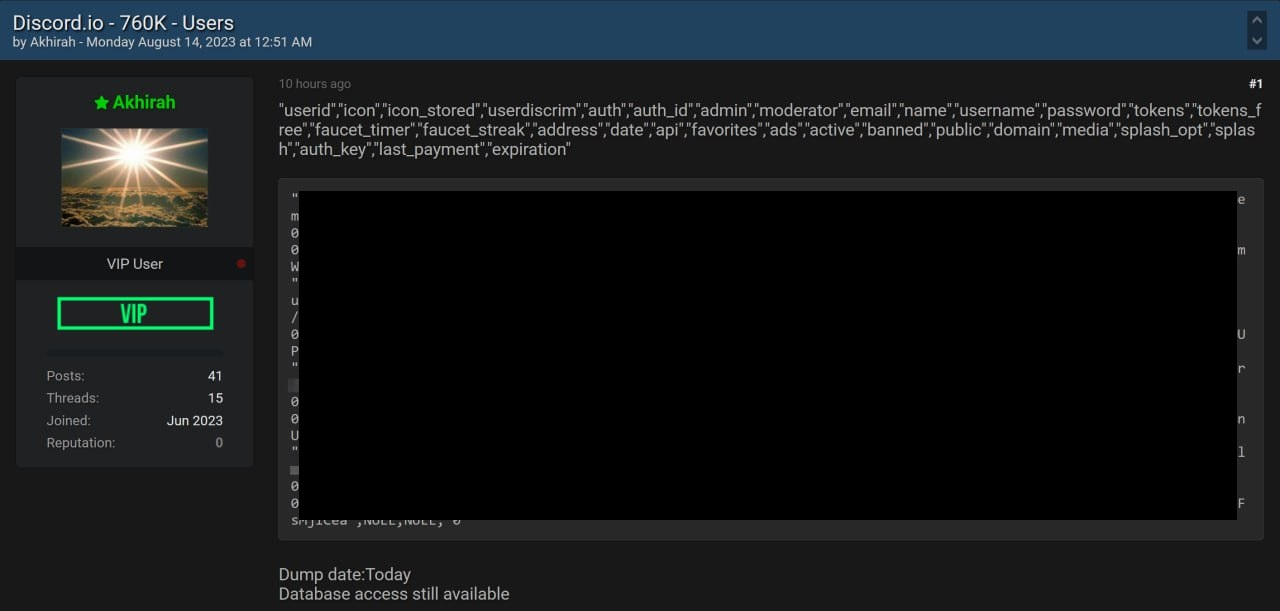

В даркнете выставили на продажу дамп сервиса Discord.io, содержащий данные 760 000 пользователей.

Discord.io — сторонний сервис, позволяющий владельцам серверов в Discord создавать кастомные инвайты. Сайт работает как каталог, где пользователи могут найти серверы Discord c определенным контентом и получить приглашения для доступа к ним.

В Discord.io уже подтвердили подлинность утечки, начали временно отключать свои службы и отменять платные подписки. Администрация ресурса пишет, что узнала об утечке после размещения сообщения на хакерском форуме. Также в Discord.io сообщают, что с ними связался человек, стоящий за взломом, но не уточняют, с какой целью.

MLS-системы недвижимости по всей стране неработоспособны со среды после массированной кибератаки на корпорацию Rapattoni. Это означает, что рынки недвижимости сейчас не могут составлять списки новых домов, изменять цены, помечать статус продажи или указывать дни открытых дверей.

Представители Rapattoni заявили, что производственная сеть компании подверглась кибератаке и специалисты работают круглосуточно, чтобы как можно скорее восстановить все системы.

Хакерская группа Akira опубликовала на своем сайте информацию о краже 85 Гб данных. Belt Railway наняла кибербезопасную фирму для расследования. Также ведется сотрудничество с федеральными правоохранительными органами.

Эксперты предполагают, что причиной успешной атаки могли стать уязвимости в устаревшем программном обеспечении, которое не обновлялось годами.

Представители больницы заявили, что утечка произошла во время кибератаки в начале августа. В заявлении говорится, что атака была «финансово мотивированной», и больница не ведет переговоров с хакерами.

Среди сотни тысяч украденных файлов, по словам преступников, есть документы, касающиеся лечения премьер-министра Биньямина Нетаньяху, депутатов Кнессета, раввинов и других известных представителей харедимской общины. Особенно щекотливая информация — о пациентах психиатрического отделения.

Хакеры заявили о своих требованиях в среду. Точная сумма выкупа не разглашается, но известно, что речь идет о десятках миллионов шекелей.