Антифишинг-дайджест №87 c 21 по 27 сентября 2018 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 21 по 27 сентября 2018 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты, почта и мессенджеры

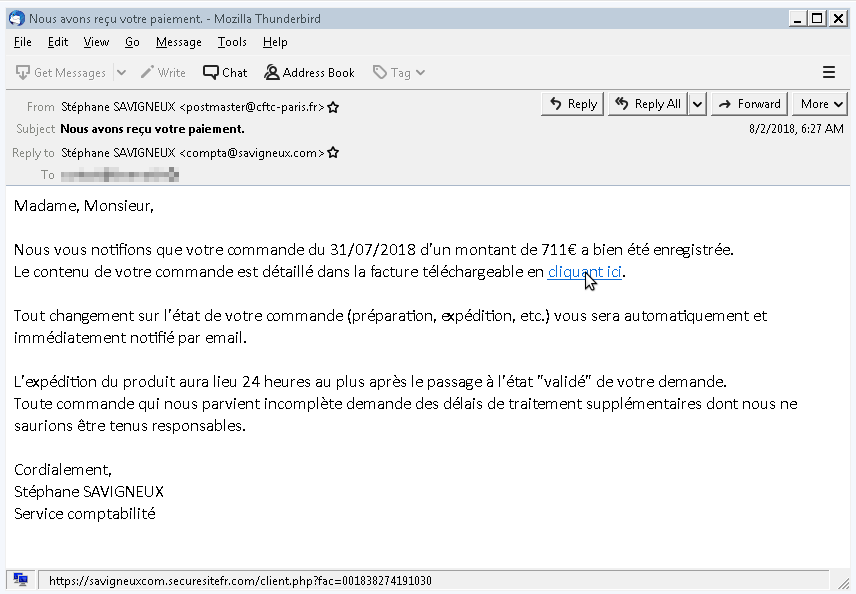

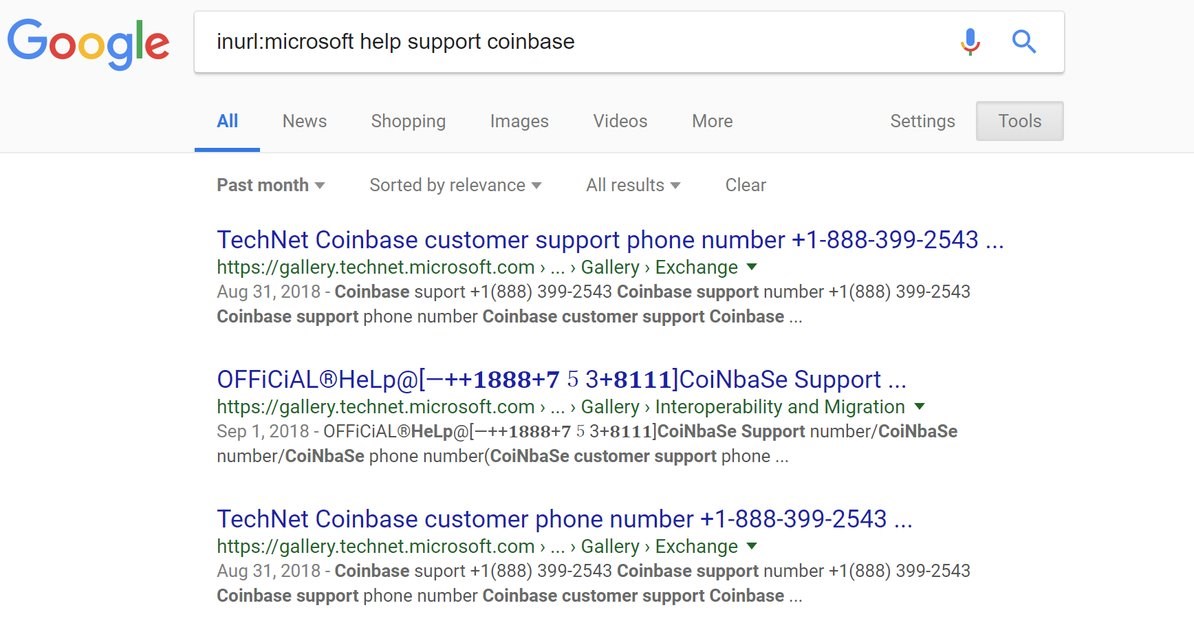

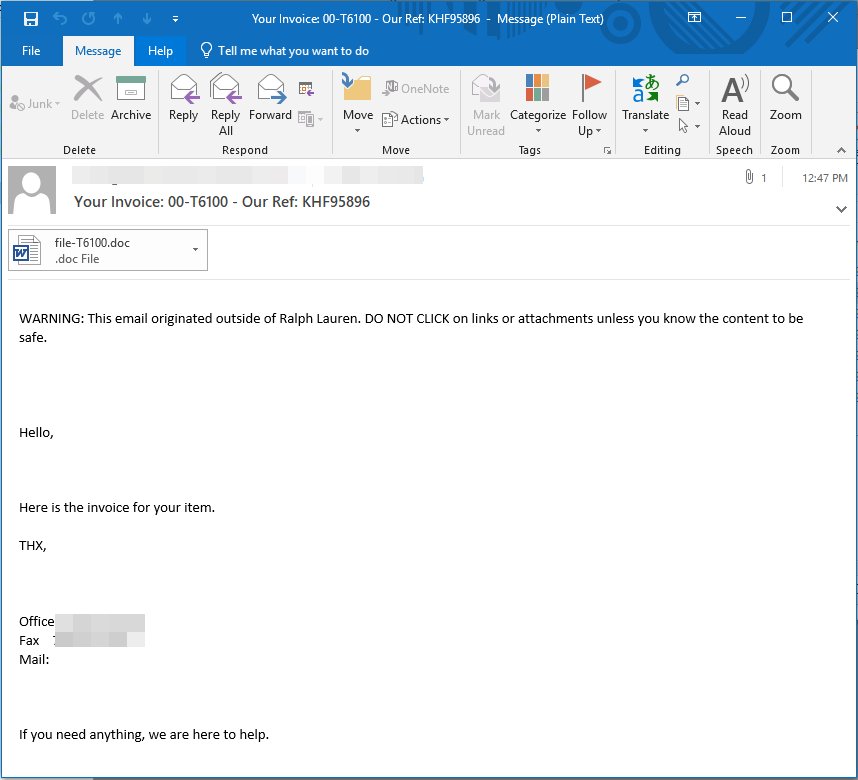

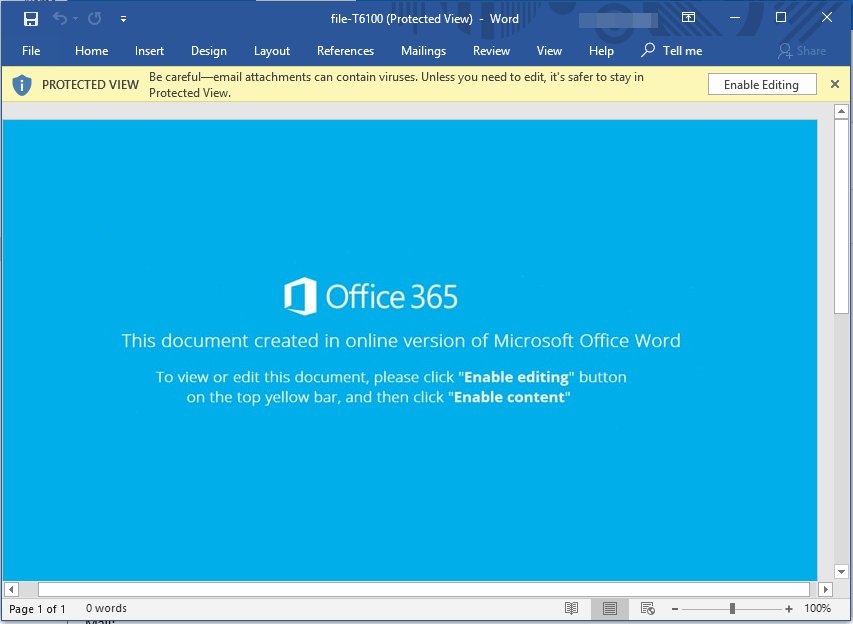

Получателю вредоносного письма предлагается ознакомиться с новым счетом или балансом после некоего платежа либо перевода.

При открытии прикрепленного файла в формате .doc или .pdf на машину загружается Emotet, причём для .doc пользователь должен, следуя подсказке, включить макросы.

Банкер имеет модульную структуру, умеет проводить мошеннические транзакции, копировать учетные данные и адреса email, рассылать свои копии в спаме, самостоятельно распространяться в локальной сети и загружать другое вредоносное ПО.

Вредоносное ПО

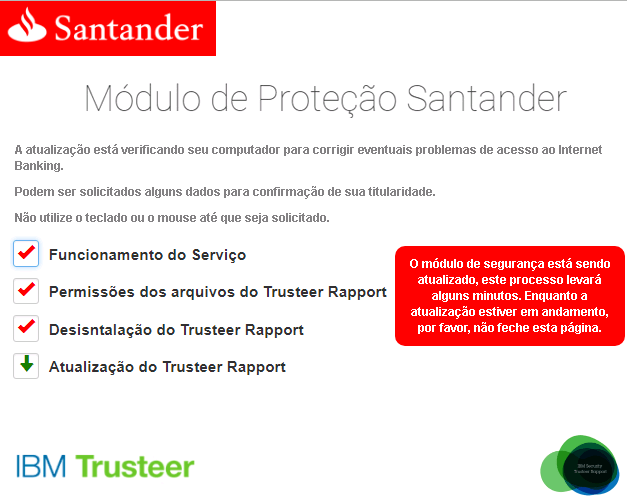

- Если язык системы — не португальский или запуск произошёл под виртуальной машиной, загрузчик завершает работу, иначе скачивает с управляющего сервера вредоносную нагрузку и запускает её на исполнение.

- Когда пользователи открывают в окне браузера сайты бразильских банков, Trojan.PWS.Banker1.28321 незаметно подменяет веб-страницу, показывая жертве поддельную форму для ввода логина и пароля, а в некоторых случаях — просит указать проверочный код авторизации из полученного от банка СМС-сообщения.

- Полученную информацию банкер передаёт на управляющий сервер.

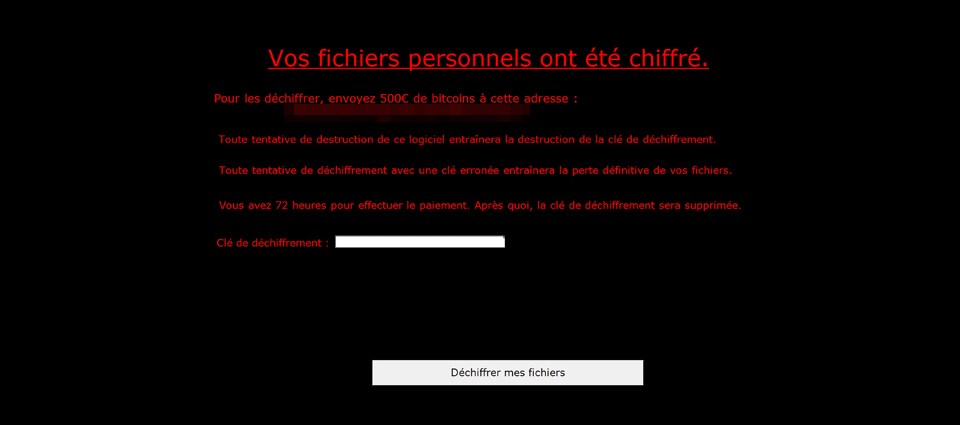

После заражения вредонос шифрует пользовательские файлы и на французском языке требует выкуп в размере 520 долларов США в биткоинах.

Помимо шифрования, Virobot может загружать с управляющего сервера различные модули и выполнять их в среде PowerShell, а также рассылать спам с вредоносной нагрузкой контактам из адресной книги Outlook.

Мобильная безопасность

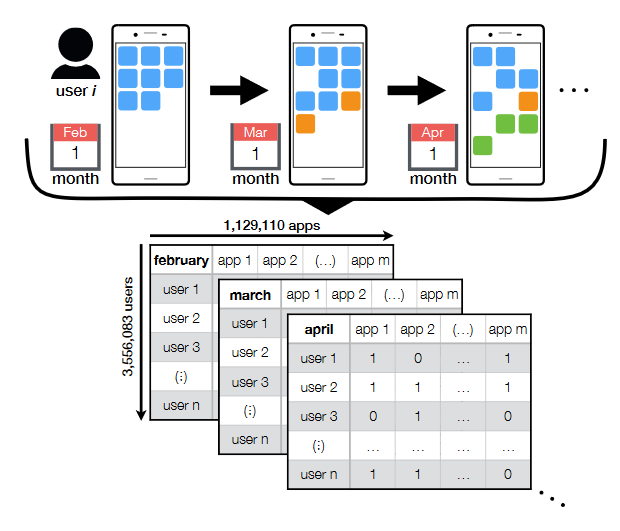

Исследование показало, что пользователи всегда одинаково работают с приложениями и не меняет своих привычек, что делает данные об использовании программ надежным инструментом для идентификации.

Даже если работа с программой подразумевает повторение одних и тех же действий, каждый человек умудряется выполнять их по-своему. Исследователи считают, что с помощью данных об использовании ПО можно определить возраст человека, его пол, семейное положение, образование, политические взгляды, сексуальную ориентацию, религиозные взгляды и даже черты характера.

Раньше троян был ориентирован только на пользователей Android, но разработчики зловреда доработали его функционал.

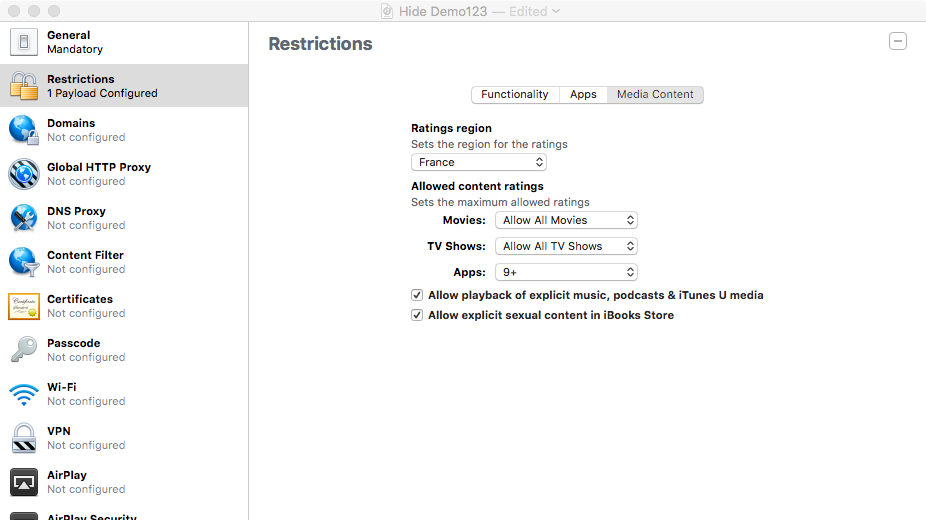

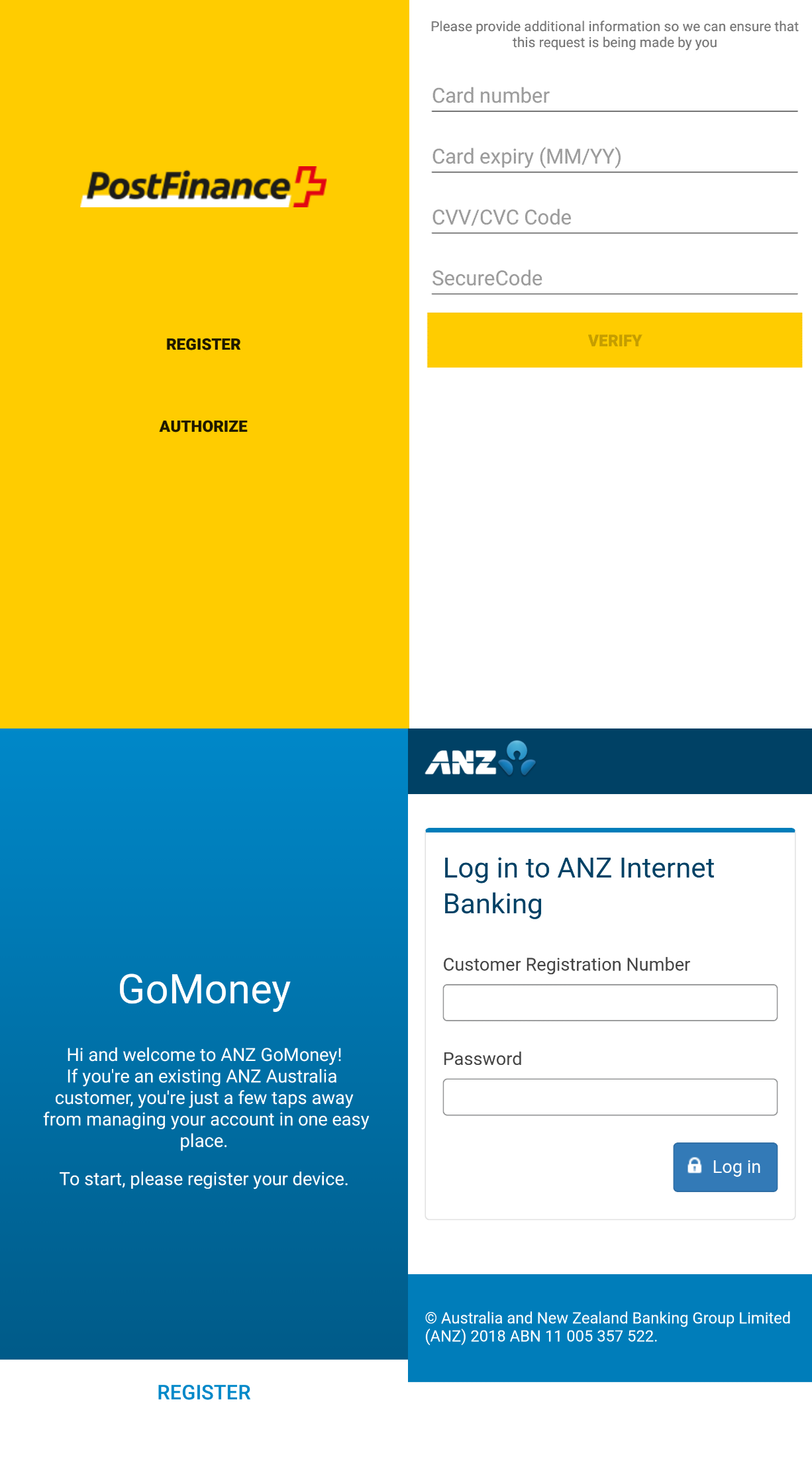

Если жертвы выходят в интернет через зараженный роутер с iOS-устройства, с помощью подмены DNS их перенаправляют на мошеннический сайт. Там у них могут похитить логин и пароль, номер банковской карты, срок действия и код CVV.

Кроме того, вредонос использует iOS-гаджеты для веб-майнинга с помощью скрипта CoinHive, обычно использовавшегося авторами вредоносов и владельцами сайтов для несанкционированного майнинга на обычных компьютерах.

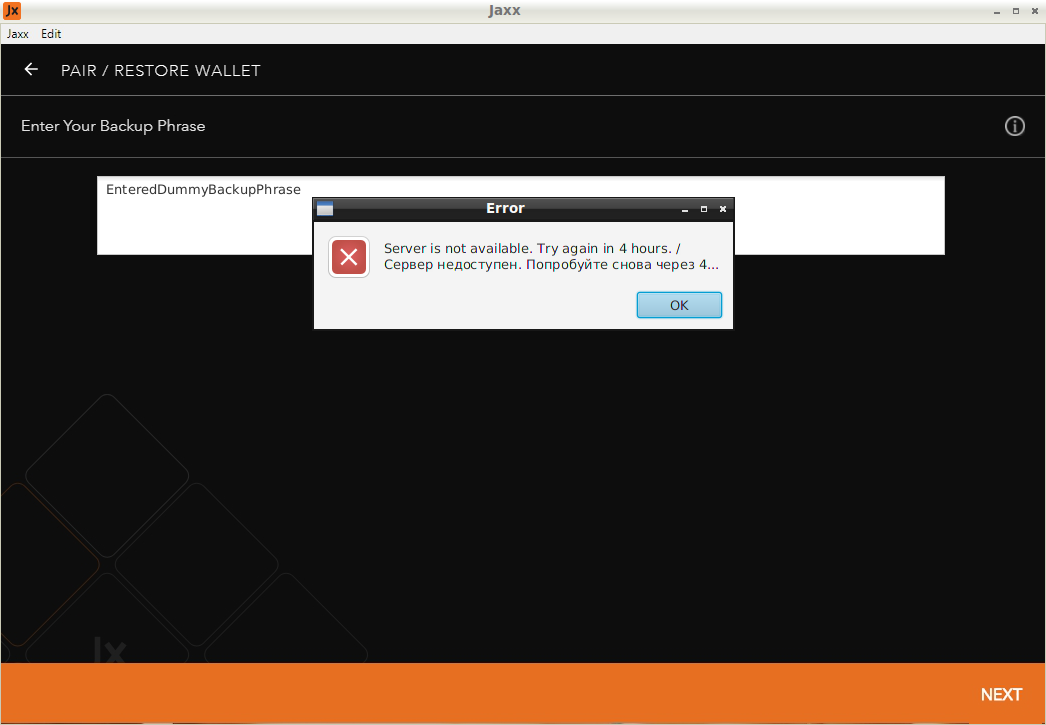

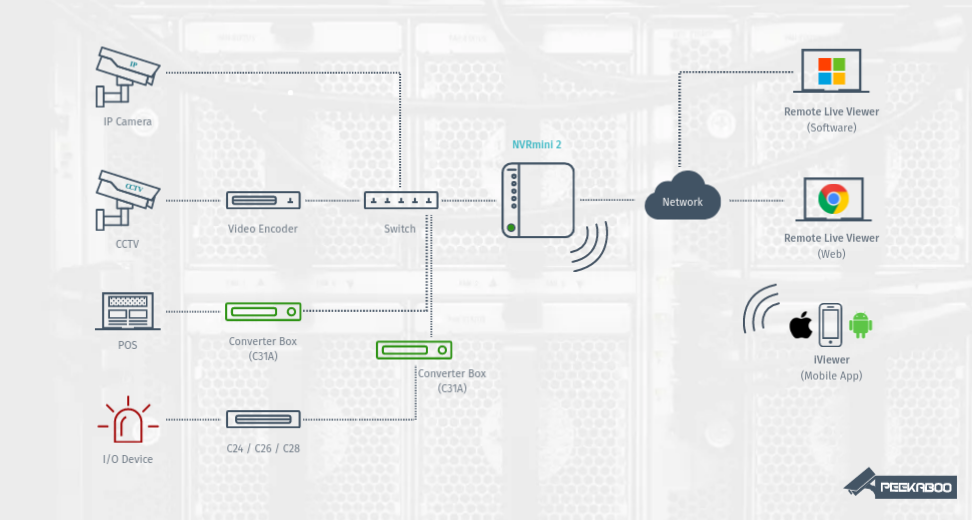

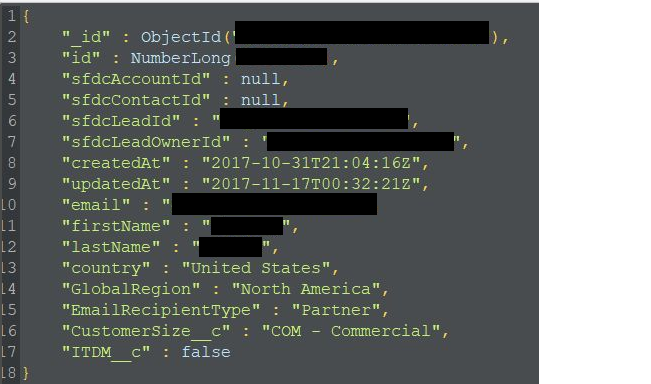

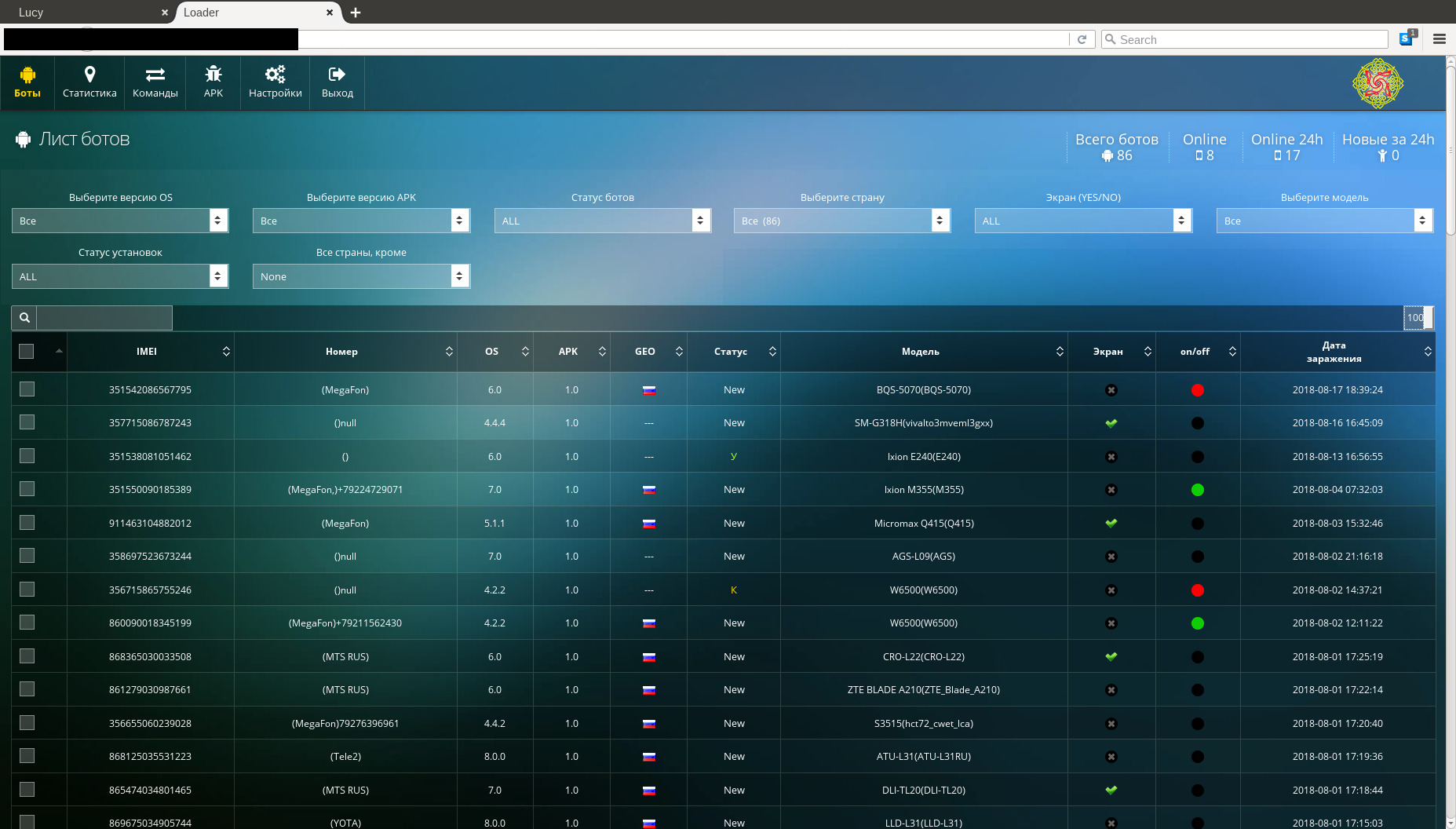

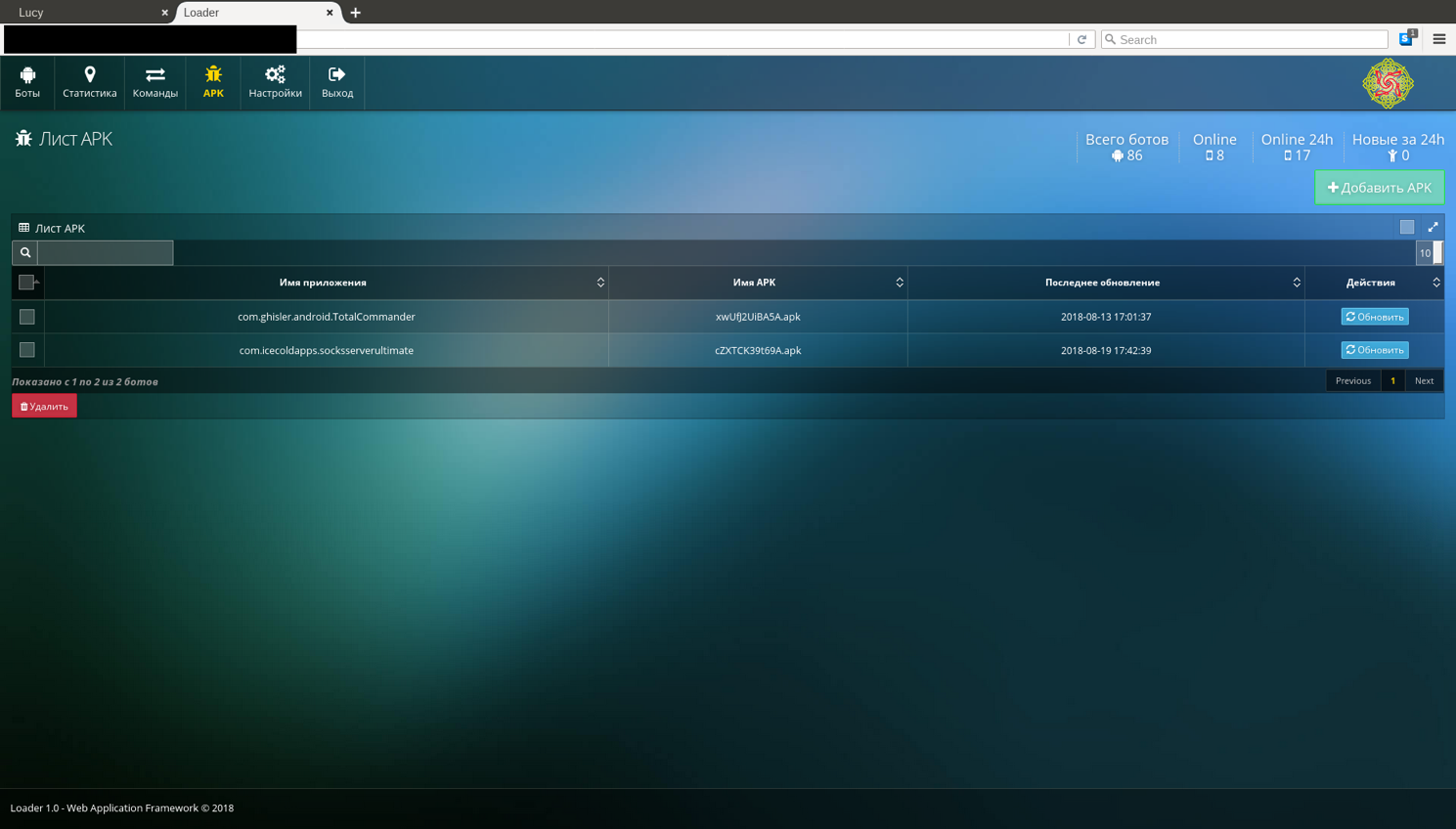

Интерфейс управления зараженными устройствами:

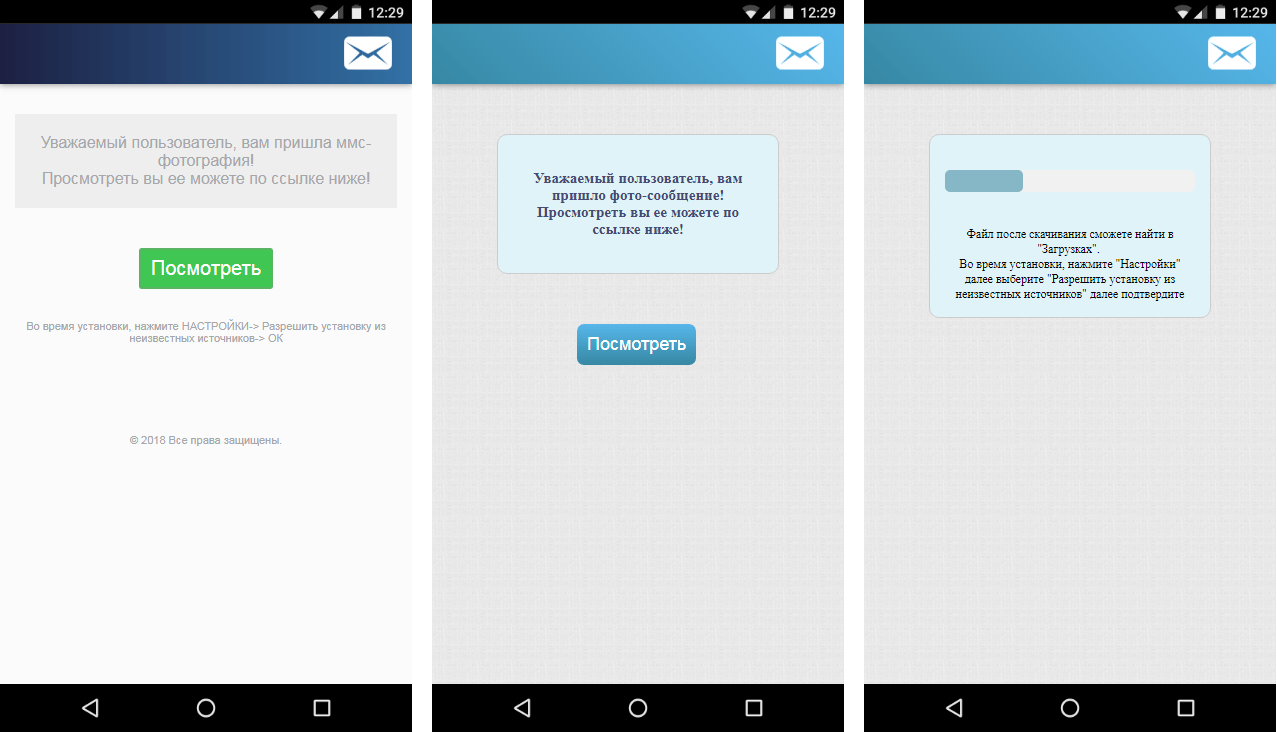

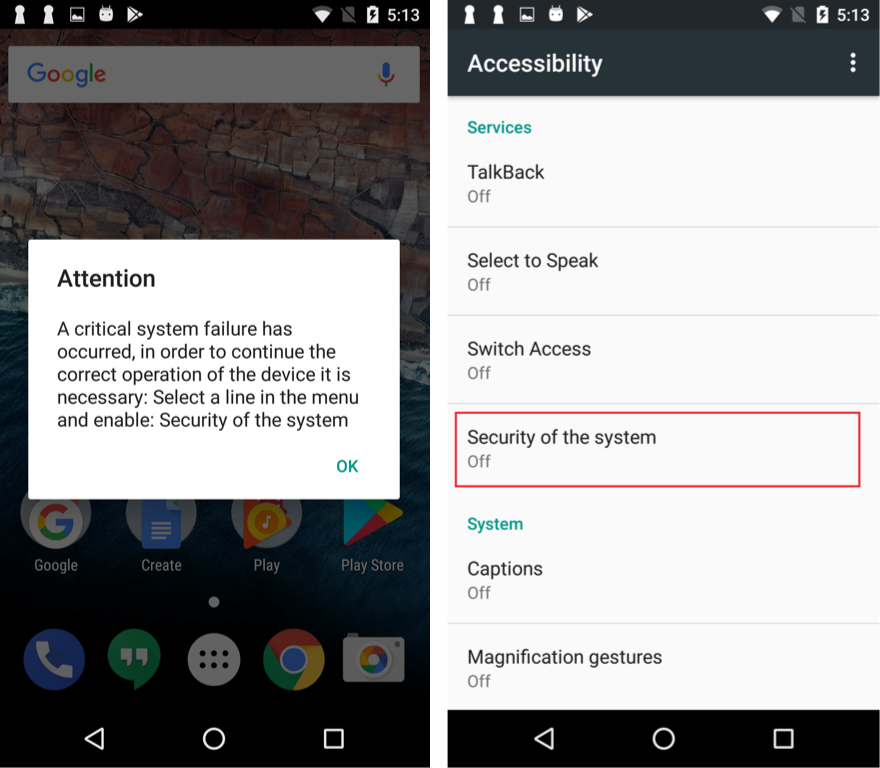

- Троян проникает в целевую систему под видом обновления Android или графических файлов.

- После установки Black Rose Dropper скрывает свою иконку и регистрируется на устройстве под именем Security of the system.

- Через 60 секунд программа выводит на экран сообщение об угрозе безопасности и просит у жертвы разрешение на использование специальных возможностей. Всплывающее окно с предупреждением появляется на дисплее до тех пор, пока желаемый результат не будет достигнут.

- Получив специальные возможности и привилегии администратора, Black Rose принимает системные запросы, имитируя нажатия на экран, и таким образом полностью контролирует скомпрометированное устройство.

- Для маскировки вредонос выгружается из памяти, когда жертва включает экран телефона и возобновляет работу, когда экран гаснет.

- Black Rose Lucy находит и выгружает из памяти антивирусные приложения и другие защитные механизмы. Обнаружив потенциально опасную для себя службу, Black Rose старается закрыть ее, имитируя несколько последовательных нажатий на кнопки «Назад» и «Домой». Точно так же ботнет блокирует возможность сброса настроек телефона к заводским установкам.

- Интерфейс панели управления переведен на английский и турецкий языки, а среди антивирусов, которые обнаруживает клиентская часть системы, есть китайские разработки.

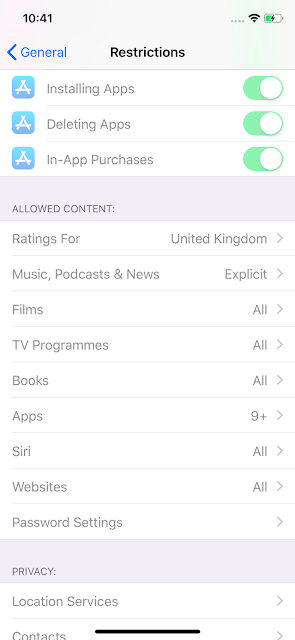

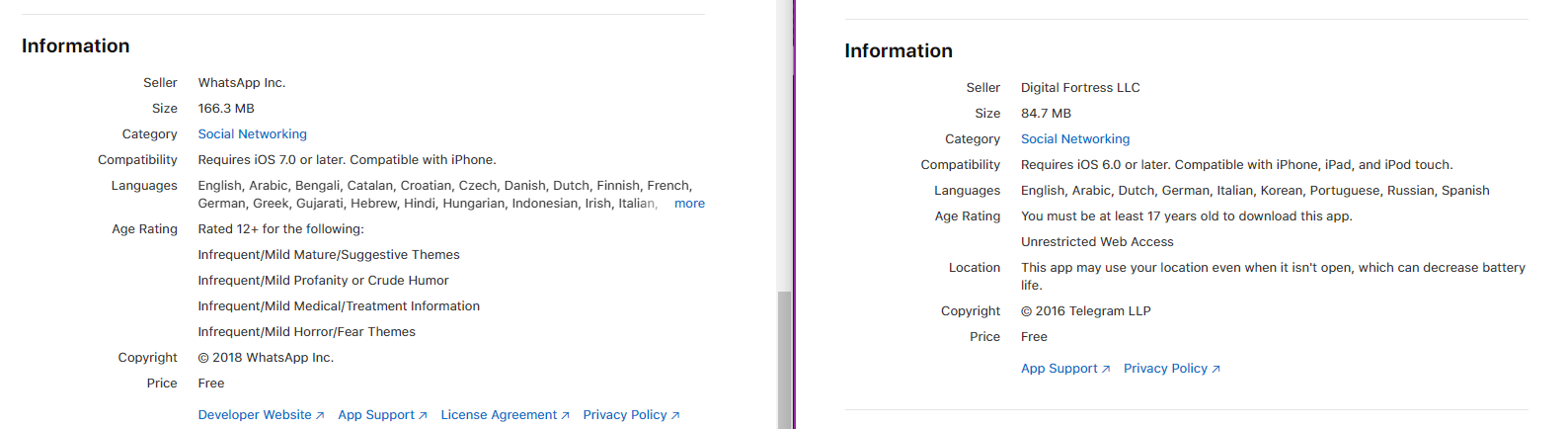

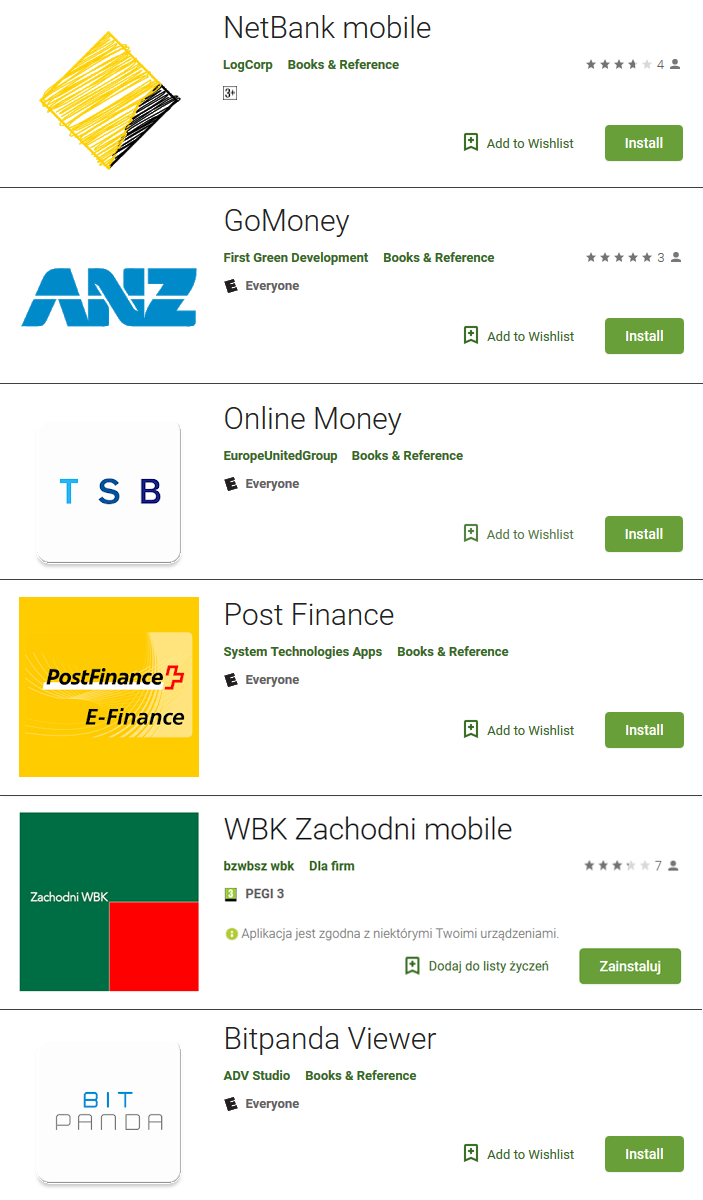

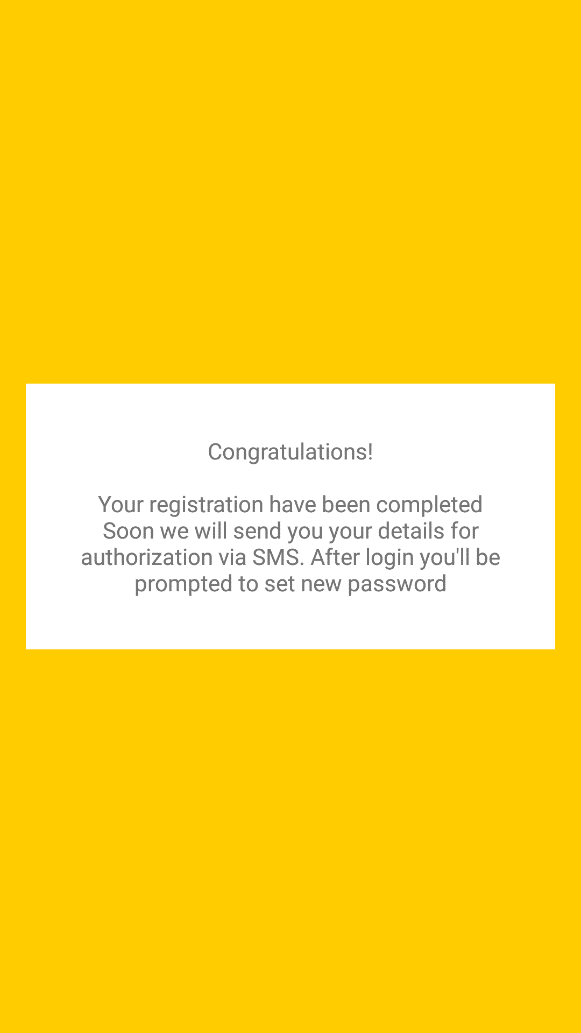

Вредоносы похищали данные банковских карт пользователей, отображая при запуске фишинговую форму:

После ввода сведения передавались на сервер злоумышленников, а программа показывала сообщение с благодарностью и завершала работу.

Атаки, уязвимости и утечки

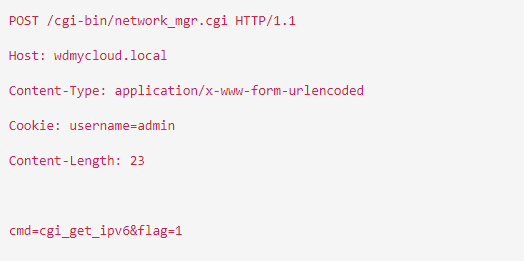

Источником уязвимости служит процедура верификации пользователя, которую разработчики устройства выполняют с использованием куки.

Это позволяет проэксплуатировать уязвимость удалённо, включив в HTTP-запрос на выполнение любой команды строку Cookie: username=admin:

команда выполнится с правами администратора устройства

Исследователь, обнаруживший уязвимость, уведомил о ней компанию Western Digital в апреле 2017 года, но компания выпустила исправления лишь 21 сентября 2018 года:

My Cloud NAS Devices Vulnerable to Auth Bypass for over a Year — by @Ionut_Ilascuhttps://t.co/4BbrIdZl9d

— BleepingComputer (@BleepinComputer) 19 сентября 2018 г.

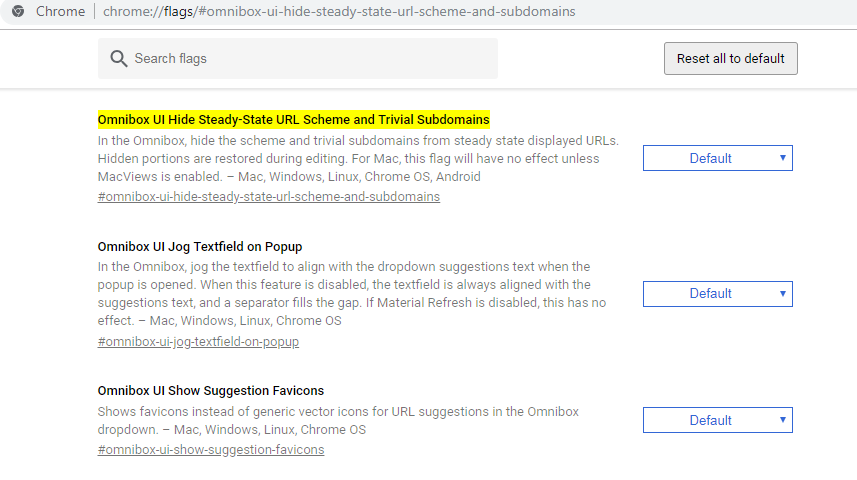

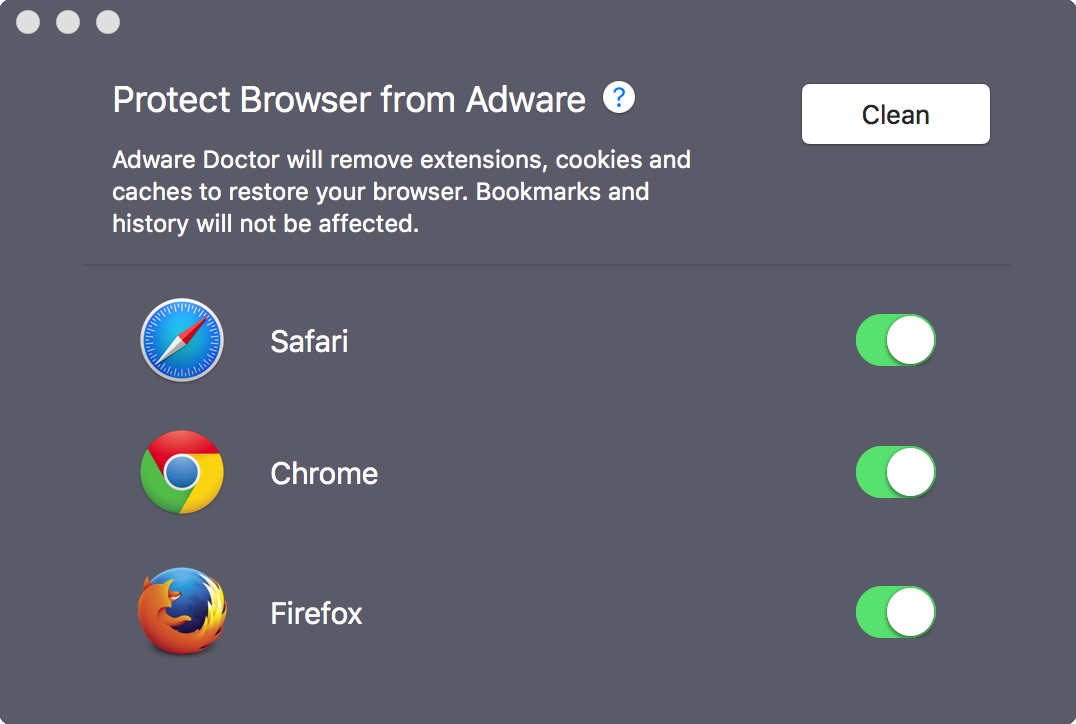

По заявлению Apple, пользователи macOS Mojave должны давать явное согласие на доступ к любым локальным сервисам, контактам, календарю, фотографиям, камере, микрофону и другим программам и устройствам. Предполагается, что это не позволяет вредоносным приложениям сделать это автоматически, имитируя действия человека.

Выяснилось, что непривилегированное приложение может обойти защиту приватности и получить полный доступ к конфиденциальным данным пользователя и его устройствам.

Технические подробности уязвимости не разглашаются до конференции Mac Security, которая состоится в ноябре 2018 года. Исследователь отметил, что его метод позволяет обойти не все механизмы защиты, реализованные в macOS Mojave, и аппаратные компоненты, такие как веб-камера, вне опасности.

Для эксплуатации уязвимости используется скрипт, который генерирует файл с очень длинными именем, и предлагает пользователю загрузить его каждую миллисекунду:

В результате переполняется канал IPC (межпрограммного взаимодействия) между дочерним элементом Firefox и основным процессом, что и приводит к зависанию браузера, а в Windows-версии — даже к зависанию операционной системы.

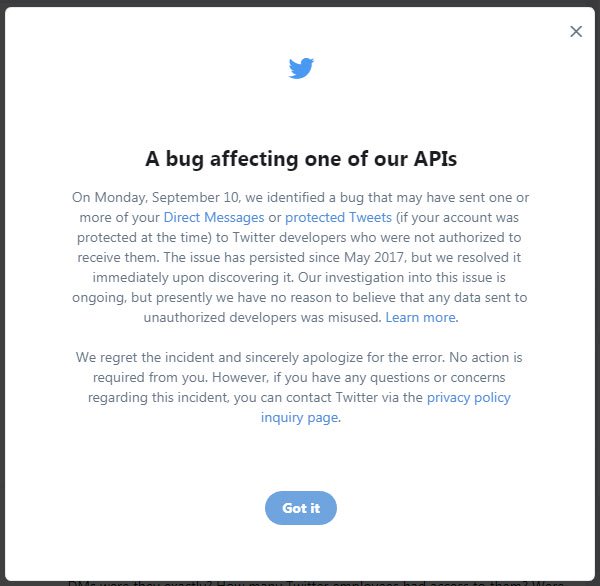

Подключившись к программному интерфейсу Account Activity API, компания-партнер Twitter может получать и принимать сообщения пользователей через плагин на своем сайте, а также рассылать информацию подписчикам при помощи движка сервиса.

В некоторых случаях сообщения, отправленные через программный интерфейс в адрес одной из компаний, могли быть по ошибке доставлены другому адресату, также подключенному к этому API. Уязвимость затронула менее 1% клиентов сервиса, поскольку проявлялась лишь при одновременном выполнении условий, совпадение которых в реальной жизни маловероятно.

Сообщение могло быть доставлено не по адресу, если:

- Домены двух зарегистрированных партнеров Twitter используют один и тот же публичный IP.

- У партнеров совпадает часть URL после доменного имени, например: www.aaa.com/some_link и company.net/some_link.

- Партнеры взаимодействовали с API в течение одного 6-минутного отрезка времени.

- Аккаунты партнеров расположены на одном и том же сервере социальной сети.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.