Антифишинг-дайджест №86 c 14 по 20 сентября 2018 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 14 по 20 сентября 2018 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Мобильная безопасность

В качестве средства для запугивания жертв мошенники используют новый закон о блокировке подозрительных операций по картам, вступающий в действие 27 сентября 2018 года. Жертве предлагают позвонить по контактному телефону и во время разговора выманивают все необходимые для хищения денег сведения — номер карты, PIN-код и CVV.

В мошенническом сообщении:

- нет информации о законе, в соответствии с которым банк заблокировал операции,

- не указаны ФИО пользователя и минимальные уточняющие данные о его счете,

- отправителем значится Центробанк, который не работает с физическими лицами и не занимается рассылкой сообщений на телефоны.

Дозвон на номер злоумышленников может привести не только к хищению средств с карты, но и списанию средств со счета мобильного телефона.

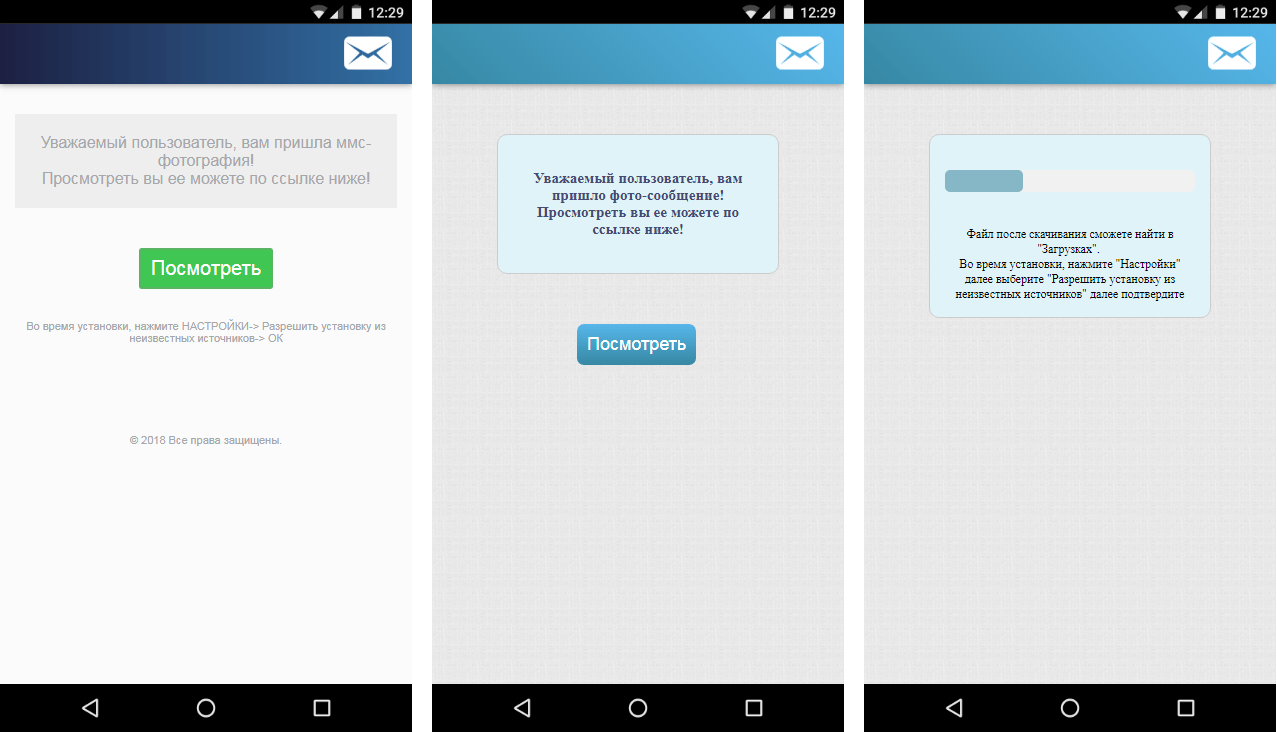

При переходе по ссылке и нажатии на кнопку загрузку на устройство скачивается вредоносное ПО:

Троян маскируется под приложения для работы с ММС или популярные сервисы бесплатных объявлений. Заражение произойдет, если владелец смартфона разрешил в настройках установку приложений из неизвестных источников.

Asacub похищает деньги с привязанной к номеру телефона банковской карты, отправляя СМС-сообщения для перевода средств на другой счет по номеру карты или мобильного телефона. Жертва не сможет проверить баланс через мобильный банк или изменить настройки, поскольку Asacub не позволяет открыть на устройстве банковское приложение.

Кроме того, Asacub может:

- Отправлять злоумышленникам информацию о зараженном устройстве и список контактов.

- Звонить на номера, которые пришлет командный сервер.

- Закрывать приложения с именами, которые пришлет командный сервер (как правило, это антивирусные и банковские приложения).

- Отправлять СМС-сообщения с указанным текстом на номера из адресной книги устройства с подстановкой в сообщение имени, под которым записан контакт, — эта функция используется для распространения.

- Читать входящие СМС и отсылать их содержимое злоумышленникам.

- Отправлять СМС-сообщения с указанным текстом на указанный номер.

Обнаружена уязвимость, приводящая к зависанию и перезагрузке iPhone, iPad и Mac.

Для этого достаточно открыть в браузере html-страницу со специально сформированным CSS-кодом, использующим CSS-свойство backdrop-filter. Используя на странице множественные элементы div с установленным CSS-свойством, можно быстро израсходовать все графические ресурсы и вызвать зависание или перезагрузку ОС.

Поведение вызвано уязвимостью в браузерном движке WebKit, а для проведения атаки не требуется использование JavaScript, что позволяет осуществить её даже в приложении Почта.

Демонстрация атаки:

— Sabri (@pwnsdx) 15 сентября 2018 г.

Сайта, почта и мессенджеры

Через рекламные объявления мошенники заманивают посетителей на сайты, которые «замораживают» браузер: пользователи не могут закрыть вкладку или окно, либо перейти на другой сайт или в рабочий стол операционной системы.

Для «заморозки» браузера используется техника перехвата курсора мыши, при которой он из стрелки превращается в большой квадрат 128 на 128 пикселей без изменения картинки.

Пользователь думает, что он нажал в одной точке, а фактическое нажатие регистрируется в другом месте. Не имея возможности кликнуть на кнопку закрытия окна или вкладки, пользователь не может закрыть сайт или браузер.

На вредоносной странице имеется телефон, по которому пользователь может связаться с фальшивой технической поддержкой для «разрешения проблемы». Общение может окончиться как установкой вредоносной программы под видом антивируса, так и оплатой ненужных услуг.

Всего мошенники зарегистрировали более 16 тысяч вредоносных доменов для создания сети сайтов с подобной функциональностью.

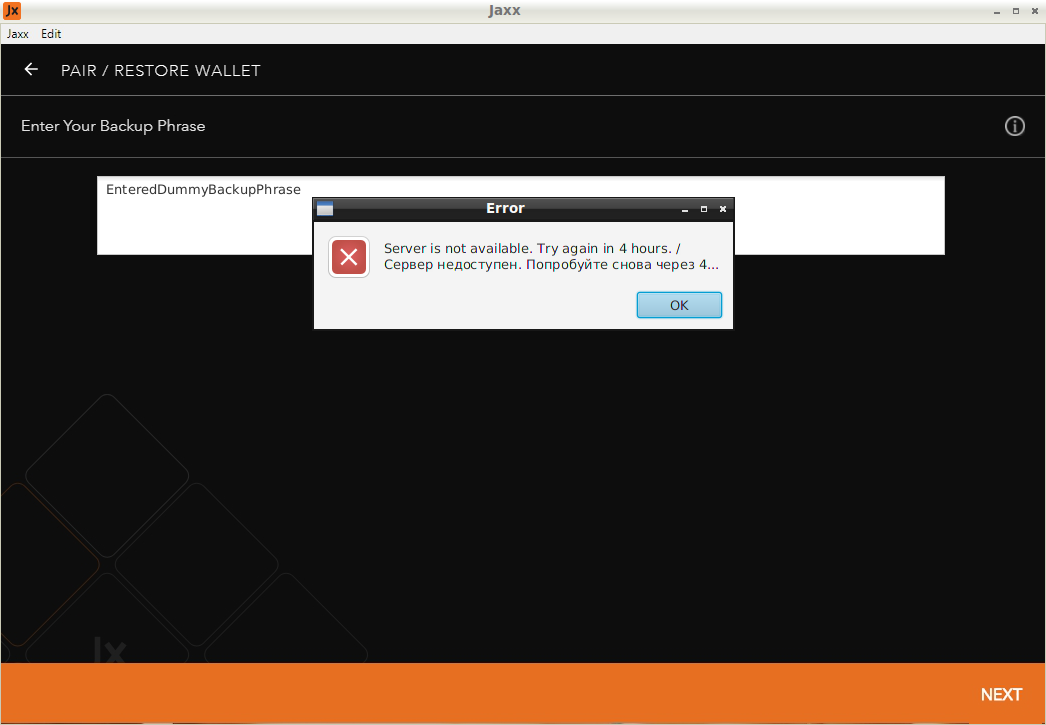

- Злоумышленники создали сайт jaxx(.)ws, имитирующий официальный ресурс jaxx(.)io.

- Сайт предлагал пользователям скачать Jaxx для macOS и Windows.

- Если жертва запрашивала мобильную версию Jaxx, то получала «чистый» файл.

- Создание новых кошельков на вредоносном сайте было «временно недоступно».

После запуска вредоносная программа отправляла на управляющий сервер найденные в системе файлы txt, xls и doc, а затем запускала вредоносы KPOT Stealer и Clipper, которые похищают данные с локальных дисков и из буфера обмена.

Другая версия вредоносной программы сообщала о технических проблемах и предлагала указать фразу для восстановления кошелька Jaxx, которую также отправляла злоумышленникам, сообщая жертве, что сервер временно недоступен и рекомендуя вернуться через 4 часа.

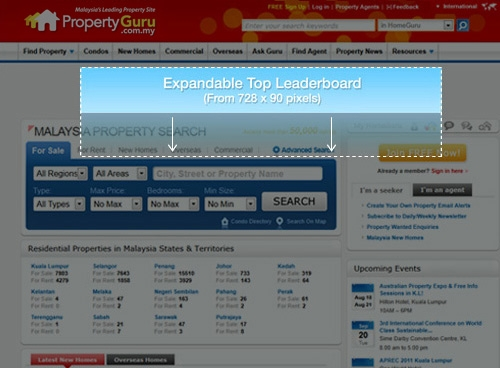

«Расширяемая» реклама на страницах сайтов может использоваться для проведения кибератак.

Источник уязвимости — файлы с бустерами плавающих фреймов (iframe busters), которые используются для расширяемых баннеров. Для их показа используется код JavaScript, обходящий политику одного источника (Same Origin Policy) в браузере. Именно это позволяет рекламе выходить за пределы своего контейнера, увеличиваясь на весь экран.

Большая часть используемых скриптов содержит XSS-уязвимости, которые позволяют запустить вредоносные скрипты с других сайтов.

Вредоносное ПО

Новый шифровальщик PyLocky маскируется под другой вымогатель — Locky.

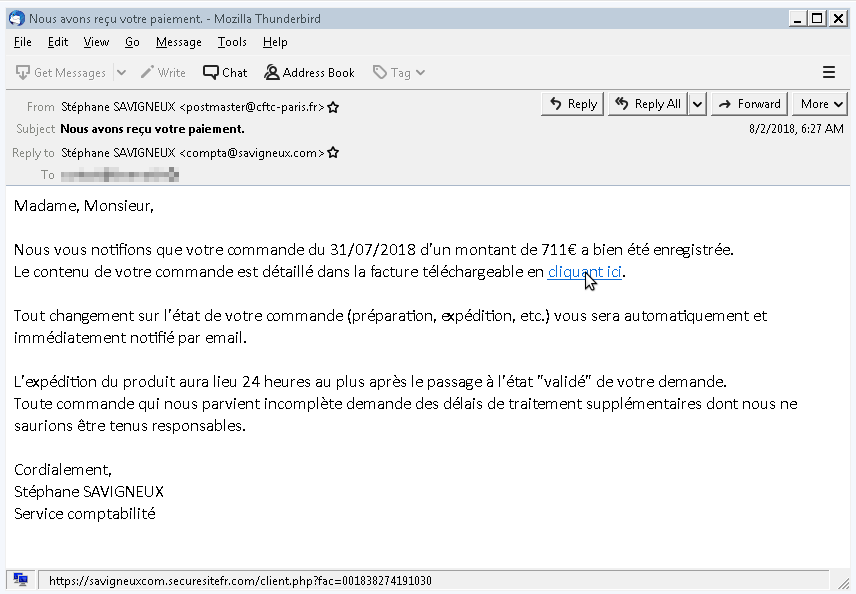

- Для распространения PyLocky использует фишинговые рассылки, ориентированные на сотрудников компаний.

- Жертв убеждают перейти по ссылке и скачать архив, содержащий вредонос.

- Для маскировки малварь использует инсталлятор Inno Setup, содержимое которого не детектируется антивирусами.

После установки шифровальщик затихает на 999999 секунд, а затем шифрует файлы 150 типов с помощью алгоритма 3DES. Закончив шифрование, PyLocky сообщает об этом управляющему серверу и требует выкуп в криптовалюте.

- Система обновлений Kodi позволяет скачивать апдейты аддонов как из официального репозитория, так и из независимых хранилищ.

- Злоумышленники присвоили инфицированному дополнению simplejson номер 3.4.1, в то время как легитимный аддон имел версию 3.4.0.

- Пользователь, прописавший один из скомпрометированных репозиториев в качестве источника обновлений, автоматически получал зараженную программу после ее появления на сервере.

- Часть жертв загрузили вредонос вместе с готовыми сборками Kodi, содержавшими simplejson.

Многофункциональный зловред XBash написан на Python и умеет атаковать системы Windows, macOS и Linux.

Основным компонентом зловреда является бот, который по команде с управляющего сервера сканирует интернет в поисках уязвимых веб-приложений и сервисов.

XBash использует три эксплойта:

- Hadoop (раскрытая в 2016 году брешь без CVE-идентификатора, позволяющая выполнять команды в обход аутентификации),

- Redis (2015 год, запись произвольных файлов и удаленное выполнение команд, тоже без CVE),

- ActiveMQ (CVE-2016-3088, удаленная загрузка и исполнение произвольных файлов)

Кроме поиска уязвимостей XBash проводит словарные атаки на веб-сервера, VNC, MariaDB, MySQL, PostgreSQL, Redis, MongoDB, Oracle DB, CouchDB, ElasticSearch, Memcached, FTP, Telnet, RDP, UPnP/SSDP, NTP, DNS, SNMP, LDAP, Rexec, Rlogin, Rsh и Rsync.

На взломанных Linux-системах зловред уничтожает базы данных MySQL, MongoDB и PostgreSQL, вымогая за восстановление 0,02 биткоина (125 долларов США по текущему курсу).

Windows-версия содержит модуль для майнинга криптовалюты и сетевого червя, который распространяется с помощью утилиты LanScan.

Атаки, уязвимости и утечки

Атака Cold boot позволяет прочитать содержимое оперативной памяти в течение некоторого времени после аппаратной перезагружки устройства. К атаке уязвимы компьютеры всех ведущих производителей, включая Dell, Lenovo и Apple.

После отключения питания в микросхемах оперативной памяти некоторое время сохраняется информация, загруженная во время работы компьютера. Стандартные механизмы завершения работы ОС включают в себя очистку RAM, однако при аппаратной перезагрузке этого не происходит. Данные сохраняются на срок от нескольких секунд до десяти минут, однако это время может быть увеличено за счет охлаждения чипа:

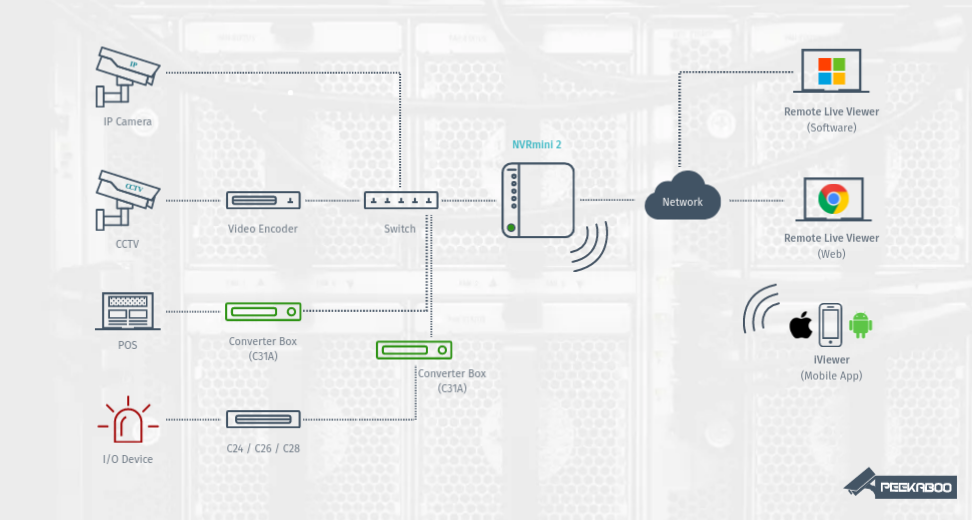

В системах видеонаблюдения на базе программного обеспечения компании NUUO обнаружена уязвимость CVE-2018-1149, которая позволяет удаленному злоумышленнику получить полный контроль над устройством.

Эксплойт, получивший имя Peekaboo, вызывает переполнение буфера и предоставляет атакующему возможность просмотреть изображение с камеры и вмешаться в ход записи, включая и выключая запись видеоданных на диск или даже заменяя их статической картинкой:

Эксплуатация уязвимости приводит к компрометации учетных данных камеры и раскрытию ее пароля, IP-адреса, марки, модели и списка подключенного оборудования. Кроме того, взломщики имеют возможность управлять питанием системы, отключать устройства, создавать административные аккаунты на видеосервере NVRmini 2, а также перехватить управление всей сетью видеонаблюдения:

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.