Антифишинг-дайджест №92 c 26 октября по 1 ноября 2018 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 26 октября по 1 ноября 2018 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты, почта и мессенджеры

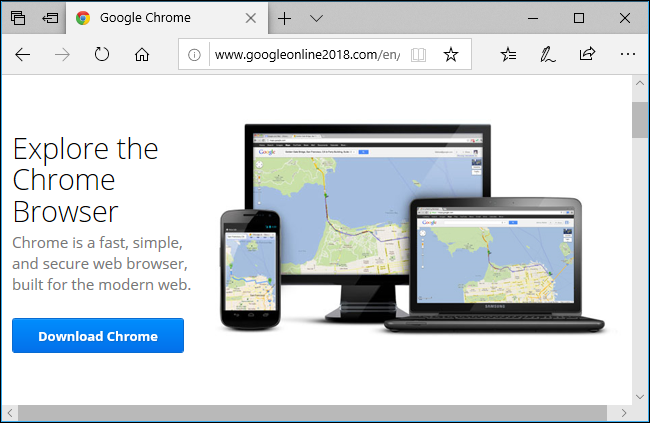

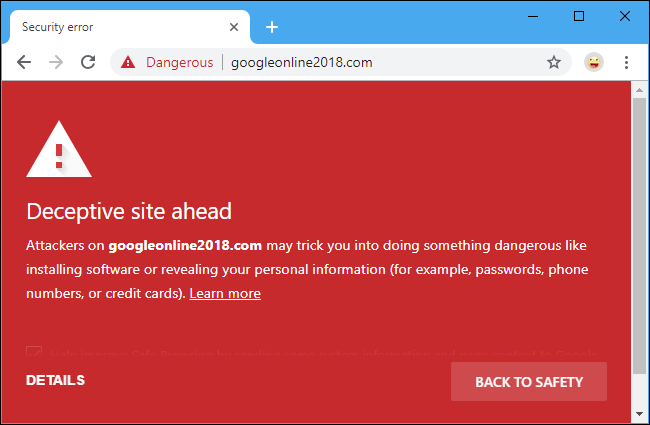

Перейдя по ссылке в рекламе, пользователь попадал на сайт googleonline2018[.]com, который выглядел в точности как официальный сайт Google.com.

Google Chrome блокировал фальшивый сайт, но Bing и Edge считали его легитимным.

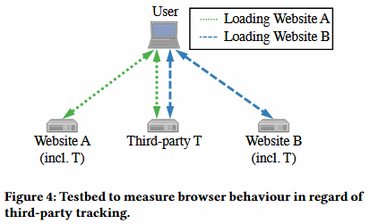

Новая методика «TLS Session Resumption» позволяет отслеживать пользователей.

Методика основана на использовании механизма запоминания сессии пользователя, имеющемся в стандарте TLS.

- Владельцы серверов могут установить срок, в течение которого сервер помнит сессию пользователя.

- Если пользователь посетил сервер, который загружает рекламу через HTTPS с сервера TLS, активируется механизм TLS Session Resumption, сохраняющий его сессию.

- Если затем пользователь перейдёт на другой сайт с рекламой от этой компании, соединение останется открытым, что позволит отследить его переходы по ресурсам.

Вредоносное ПО

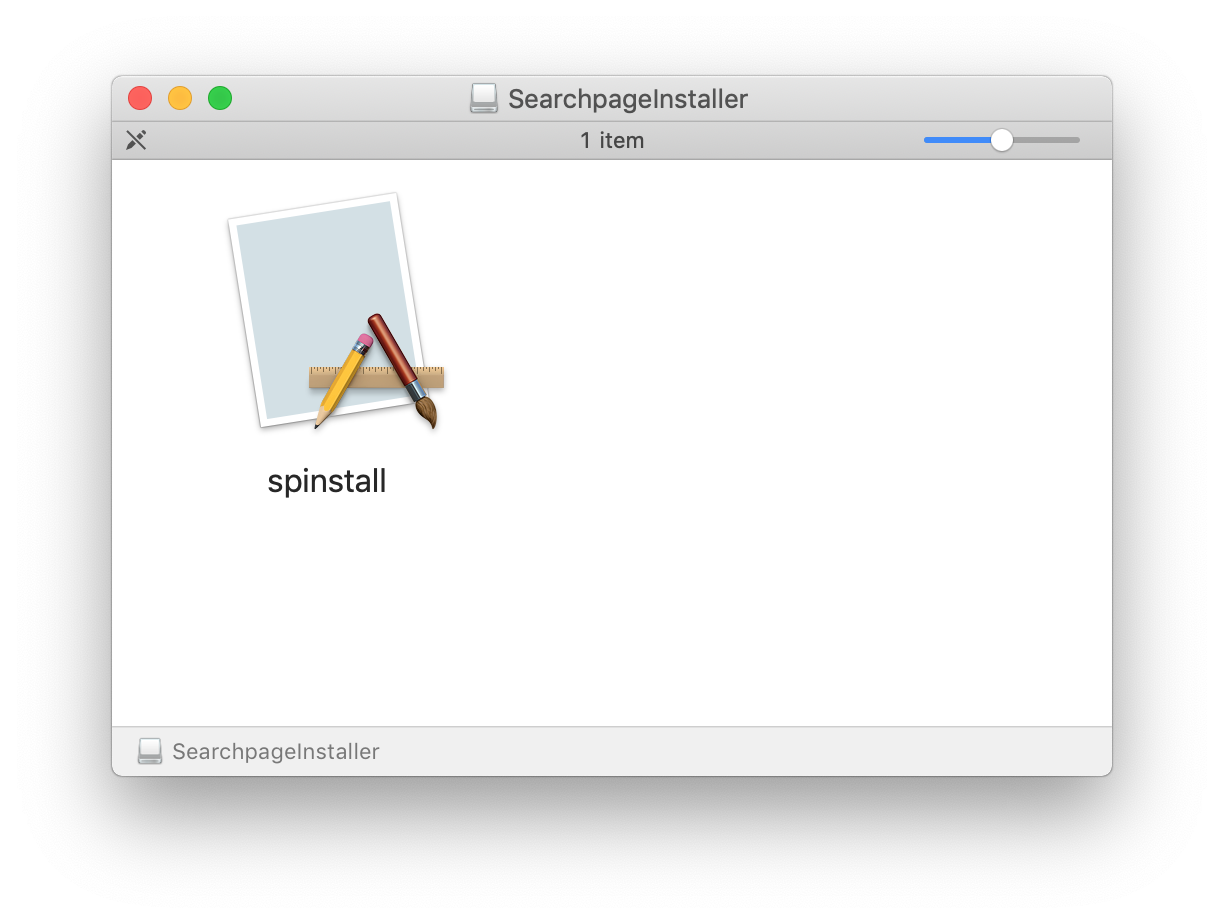

- Загруженный установщик представляет собой обычный файл образа диска.

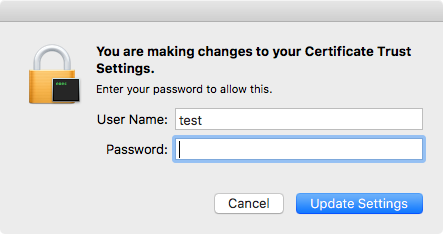

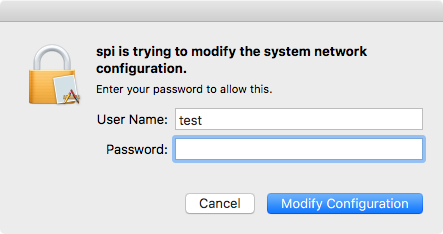

- Если пользователь решает начать установку, малварь устанавливает скрытые компоненты, после чего просит подтвердить изменения в настройках доверенных сертификатов и разрешить компоненту spi изменять сетевую конфигурацию:

На заражённую машину устанавливается mitmproxy — инструмент для перехвата и модификации трафика.

Имея разрешения на изменения доверенных сертификатов, SearchAwesome вмешивается как в зашифрованный, так и в открытый трафик, внедряя рекламный JavaScript в каждую страницу, которую посещает жертва.

Атаки, уязвимости и утечки

Используя её, злоумышленник может встроить в документ зловредный JavaScript-код.

Для проведения атаки нужно:

- Встроить видео в документ Word.

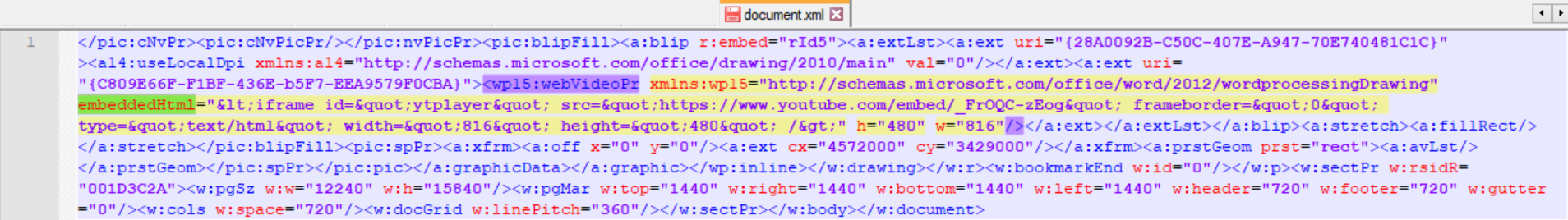

- Открыть .docx как .zip-архив.

- Отредактировать XML-файл с именем document.xml, заменив в нём ссылку на видео модифицированной вредоносной нагрузкой, открывающей менеджер загрузки Internet Explorer со встроенным файлом для выполнения кода.

Модификация параметра embeddedHTML позволяет перенаправить плавающий фрейм видео на зловредный html- или javascript-код.

Описанный метод могут взять на вооружение фишеры, которые будут прикладывать вредоносные документы к электронным письмам. Особую опасность таким атакам добавляет отсутствие предупреждений защитных систем при открытии файлов со встроенным видео.

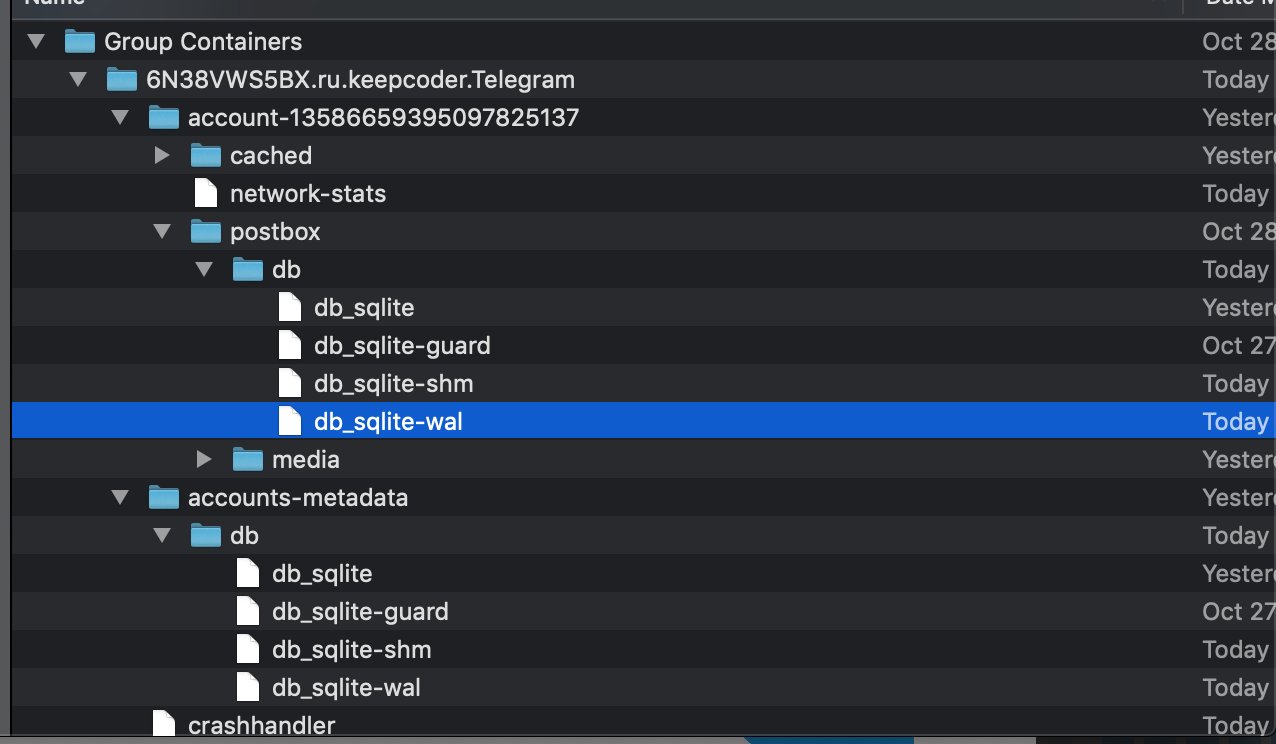

Чтобы прочитать содержимое базы, потребуются некоторые нетривиальные манипуляции, но тем не менее, данные там хранятся в открытом виде.

Аналогичная ситуация имеет место с медиафайлами. Выяснилось, что достаточно изменить расширение файла, чтобы просмотреть картинки.

Чтобы добраться до контактов, злоумышленнику нужно:

- Позвонить на iPhone жертвы с другого iPhone.

- Ответить на звонок и включить видеочат FaceTime.

- В меню в правом нижнем углу выбрать опцию «Добавить человека».

- Нажать на иконку «+» и получить доступ к полному списку контактов.

Вредонос Emotet научился подменять доверенные сертификаты почтовых серверов.

Администраторам почтовых серверов рекомендуется использовать антиспуфинговый механизм аутентификации DMARC, использующий доменные ключи (DKIM) для подтверждения подлинности рассылаемых писем.

Чтобы обойти DMARC, злоумышленники воспользовались техникой перехвата доменов (domain hijacking), перенаправляя запросы на проверку подлинности почты на сервера злоумышленников.

Имеющиеся там ключи подтверждают легитимность отправителя, позволяя обходить ограничения на уровне белых списков.

Ноутбуки Lenovo ThinkPad можно полностью вывести из строя через изменения в настройках UEFI BIOS.

Проблема связана с опцией «BIOS support for Thunderbolt» или «Thunderbolt BIOS Assist», активация которой в некоторых случаях вызывает состояние циклической перезагрузки, в процессе которой будет отображаться только черный экран, свидетельствующий о повреждении прошивки UEFI.

Для восстановления работоспособности может потребоваться замена материнской платы.

После установки МРТ-сканера произошла утечка 120 литров гелия, использовавшегося для его охлаждения. После этого устройства сотрудников и пациентов вышли из строя.

Оказалось, что молекулы гелия имеют настолько небольшой размер, что могут повредить чипы микроэлектромеханических систем (МЭМС), которые с недавнего времени используются в гироскопах и акселерометрах техники Apple вместо кварацевых осцилляторов.

Также выяснилось, что руководство пользователя iPhone предупреждает о таких случаях.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.