Антифишинг-дайджест №91 c 19 по 25 октября 2018 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 19 по 25 октября 2018 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты, почта и мессенджеры

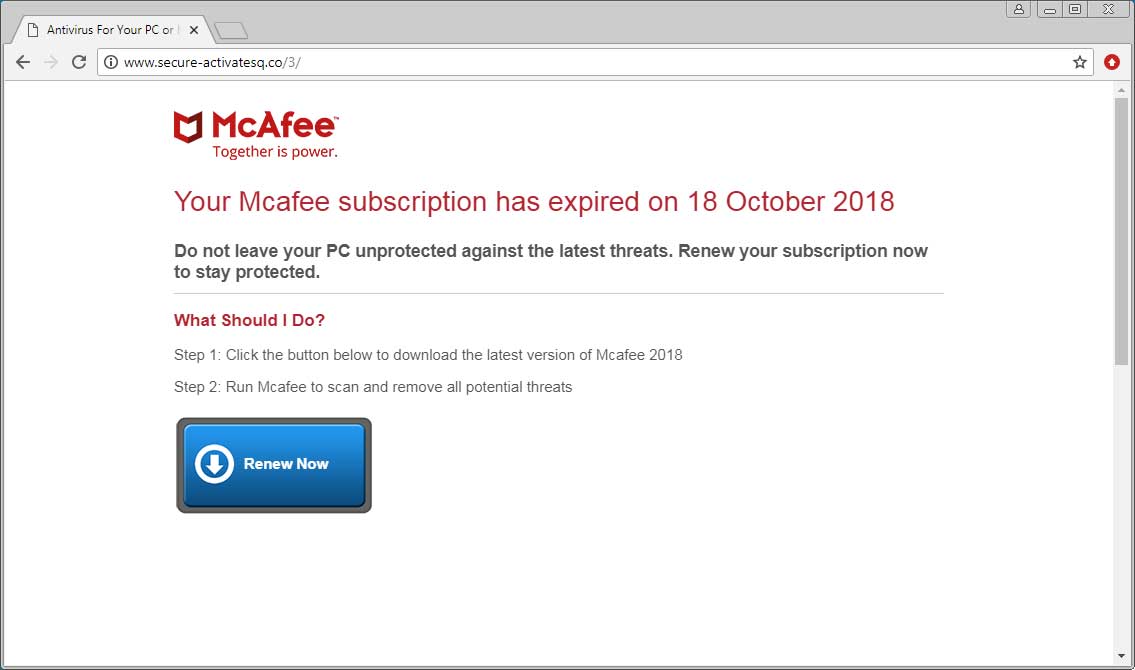

- При посещеннии вредоносного сайта в браузере посетителя появляется сообщение: Your Mcafee subscription has expired on 18 October 2018 («Срок действия лицензии McAfee истек 18 октября») и предлагается установить обновлённую версию.

- Если пользователь соглашается, нажав кнопку «Renew Now», ему предлагается заполнить форму, указав данные кредитной карты и другую персональную информацию.

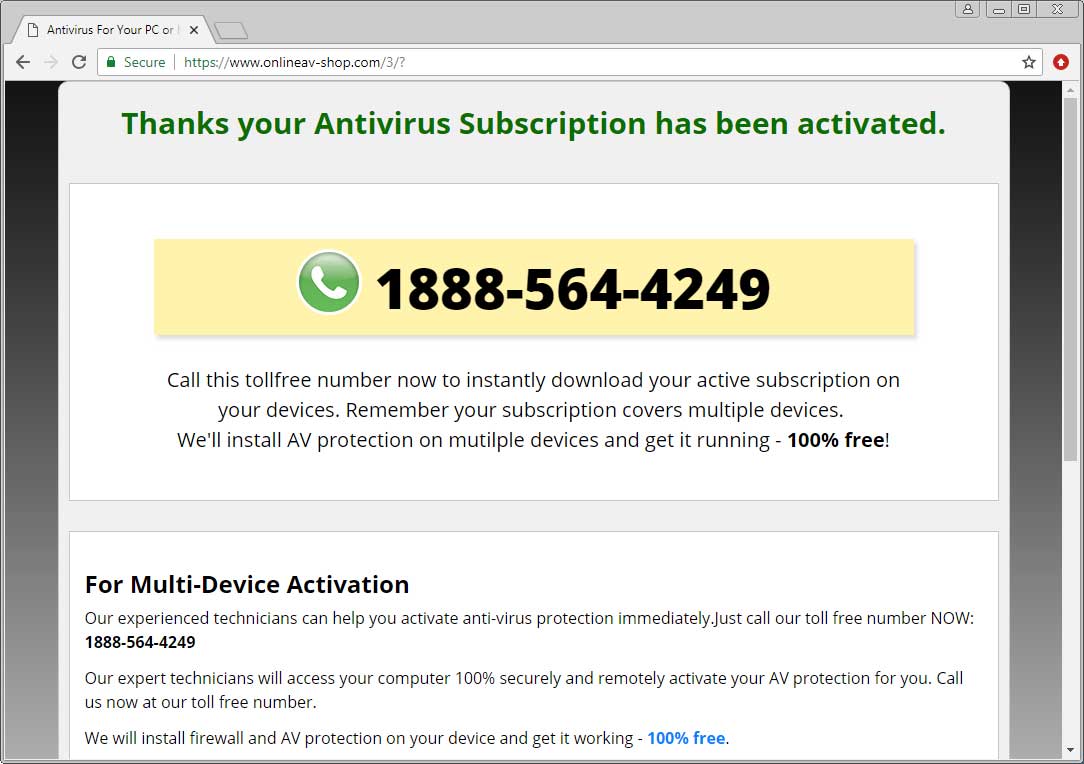

- Собранные данные отсылаются на сайт onlineav-shop[.]com, а пользователь перенаправляется на страницу «Спасибо за покупку!» с телефонным номером для оказания помощи в установке приобретенного софта.

По номеру отвечает представитель компании PremiumTechnical Support, якобы состоящей в партнерских отношениях с McAfee. Жертву просят предоставить удаленный доступ к компьютеру, а затем сообщают, что из-за ошибки на сервере транзакция не прошла и покупку придется оформлять на сайте производителя.

После этого удаленный «помощник» открывает браузер пользователя и соединяет его с сайтом реального партнера McAfee. Мошенники получают комиссионные за сделки и крадут информацию для оформления других покупок от имени жертвы.

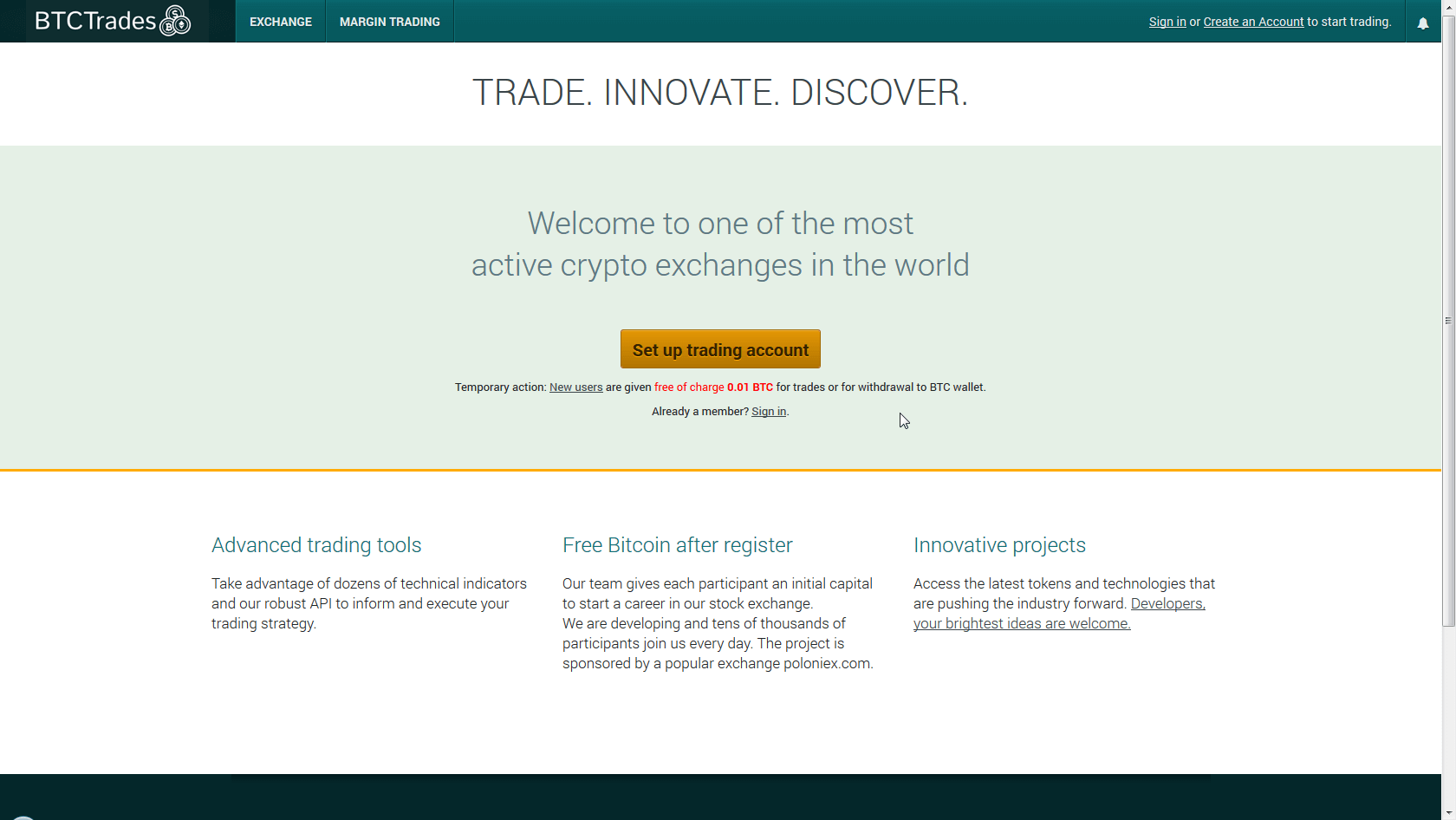

- Преступники используют в своих схемах фишинг, поддельные криптокошельки, бэкдоры и шпионское ПО.

- Мошеннические сайты оформляются под онлайн-лотереи, сервисы для аренды майнинговых пулов и другие ресурсы по теме виртуальных валют.

- Созданные для кампании сайты копируют внешний вид известных площадок, демонстрируя сертификаты безопасности от разработчиков антивирусов.

- Сайты под разными предлогами призывают жертву установить себе вредоносное ПО, включающее бэкдоры Spy-Agent, DarkVNC и HVNC для удаленного контроля над компьютерами жертв.

- С помощью бэкдоров на компьютеры доставляются шпионские трояны AZORult, Arkei, Pony и другие вредоносы, собирающие ценную информацию, в первую очередь данные для управления криптокошельками.

От деятельности преступников пострадали десятки тысяч человек, а сумма ущерба превысила 24 тысячи долларов США.

Мобильная безопасность

- Протокол NFC предназначен для взаимодействия двух устройств на расстоянии до 10 сантиметров.

- Атака NFCdrip производит смену режима кодирования данных для чипа NFC на амплитудную модуляцию OOK (On-Off Keyring), при которой наличие сигнала рассматривается как 1, а отсутствие как 0.

- Через вредоносное ПО, установленное на смартфоне, можно передавать пароль или ключ шифрования на другой гаджет, подключенный к обычному AM-приёмнику.

- Скорость передачи на расстоянии 2,5 метра составляет 10-12 бит в секунду. При передаче на большие расстояния возникают ошибки, но их можно скорректировать программно.

В экспериментах удалось передать данные на расстояние более 60 метров. Эксперт, разработавший атаку, считает, что расстояние передачи можно увеличить, если использовать AM-антенну и SDR-приёмник:

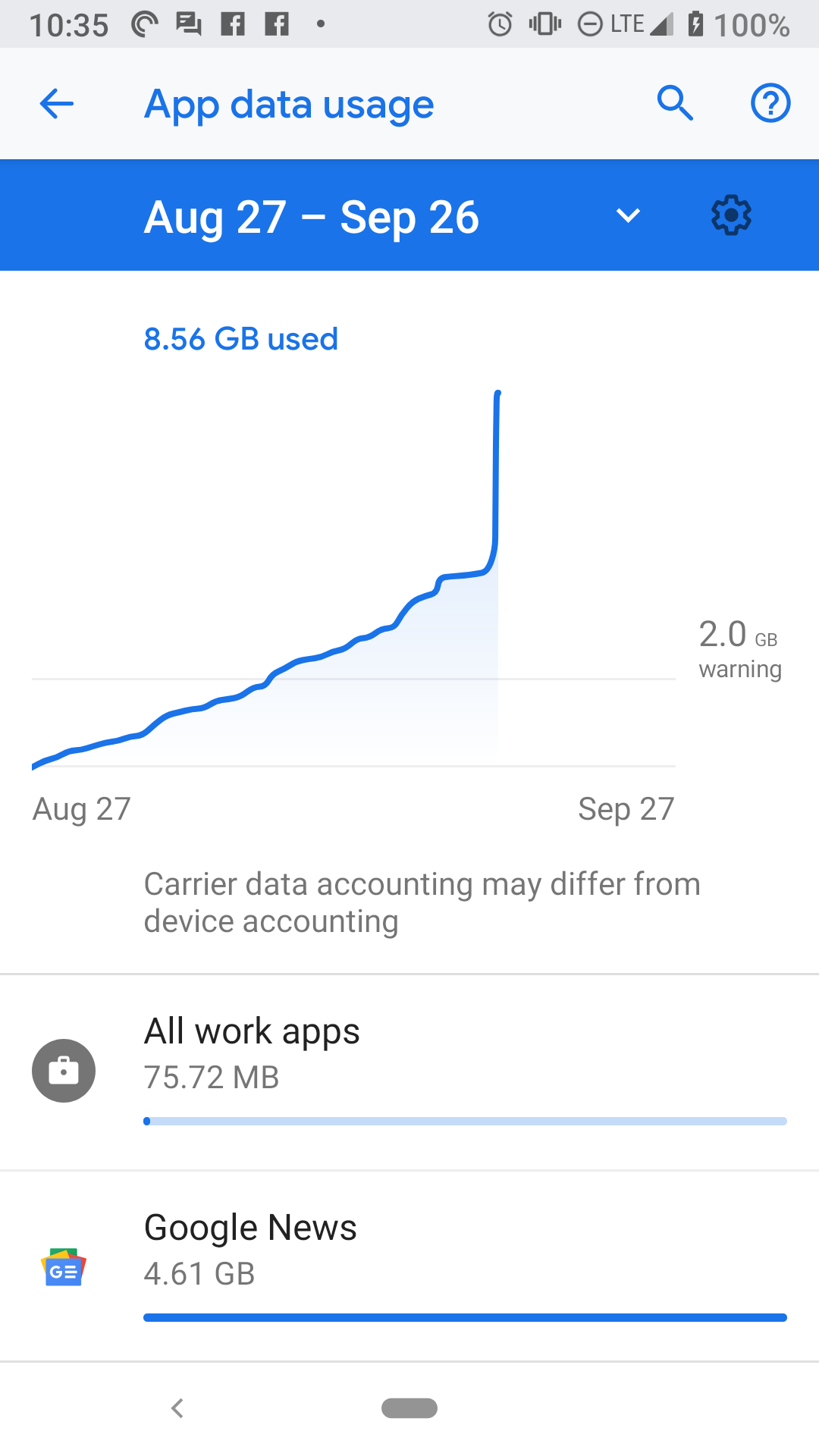

В приложении Google News обнаружена ошибка, из-за которой для загрузки информации используется мобильный интернет, даже если в настройках включена функция «Загрузить через Wi-Fi».

По сообщениям пользователей, это приводит к чрезмерному потреблению мобильного трафика: в некоторых случаях приложение закачивало до 24 Гб мобильных данных, а счета за мобильный интернет превышали 300 долларов США.

На текущий момент единственным способом застраховаться от незапланированного расхода трафика остаётся удаление приложения со смартфона.

Выяснилось, что некоторые компании используют встроенные в iOS и Android функции для отслеживания недавно удалённых приложений и отображения таргетированной рекламы своих программ в надежде на то, что пользователь снова установит программу.

Для отслеживания разработчик пытается связаться с приложением через «бесшумные» push-уведомления в iOS и Android. Если приложение не отвечает, сохраняет уникальный рекламный идентификатор устройства в списке для трекинга.

Атаки, уязвимости и утечки

В защищённом мессенджере Signal обнаружены недоработки, из-за которых сообщения пользователя экспортируются в расшифрованном виде, а ключ шифрования для базы SQLite записан в конфиге в виде простого текста.

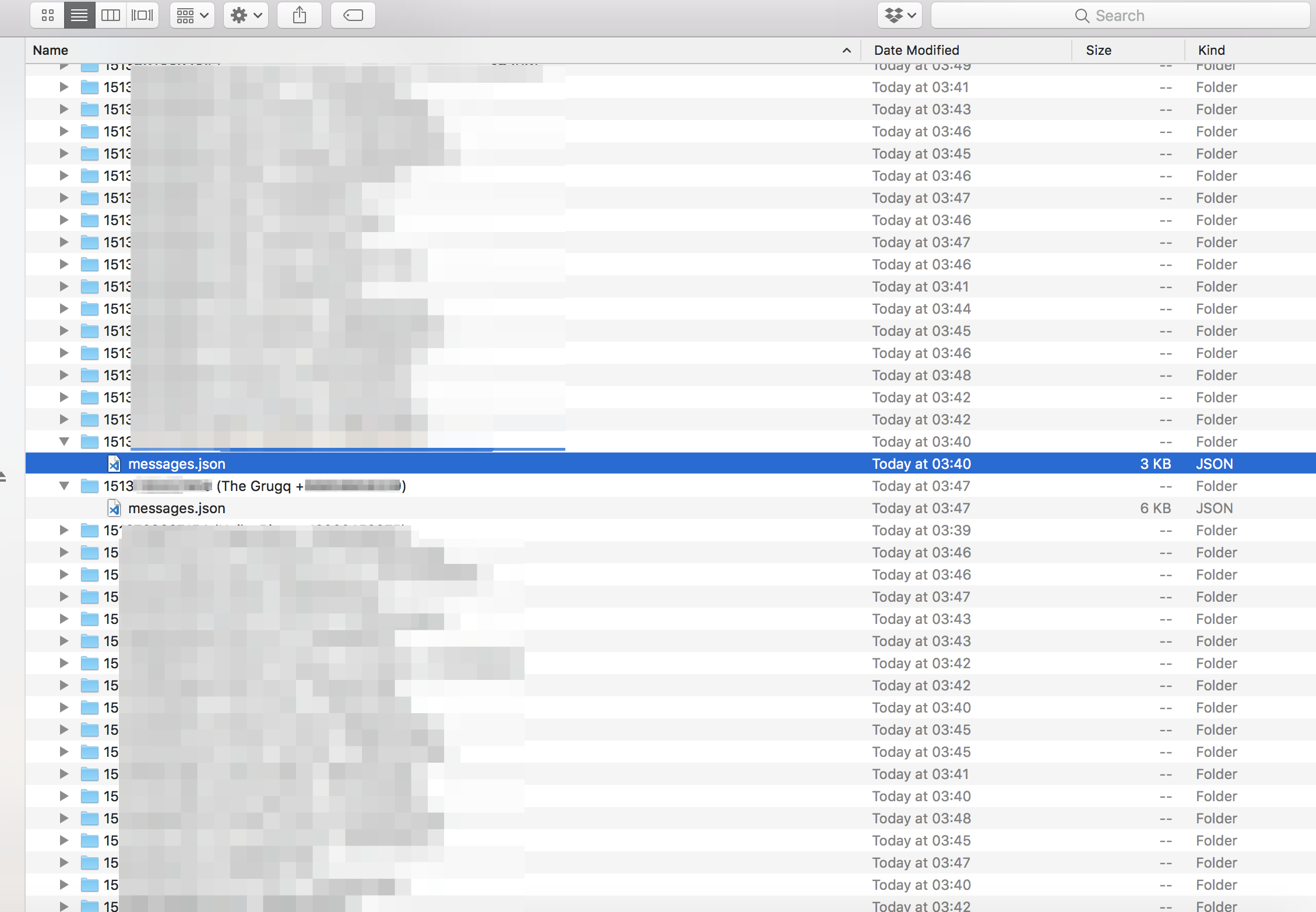

Первая ошибка присутствует в процедуре обновления расширения Chrome до десктопного клиента. После запроса папки для сохранения сообщений весь архив переписки записывается в папки с именами контактов и номерами телефонов, а сами диалоги в открытом виде — в файл messages.json.

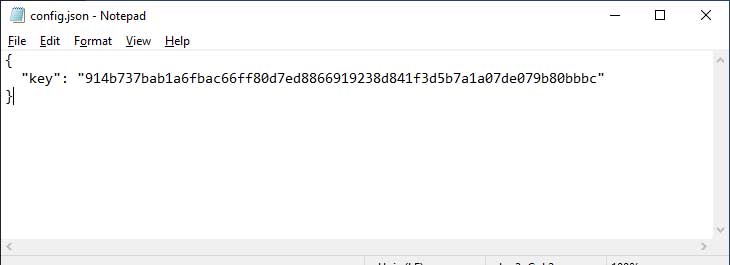

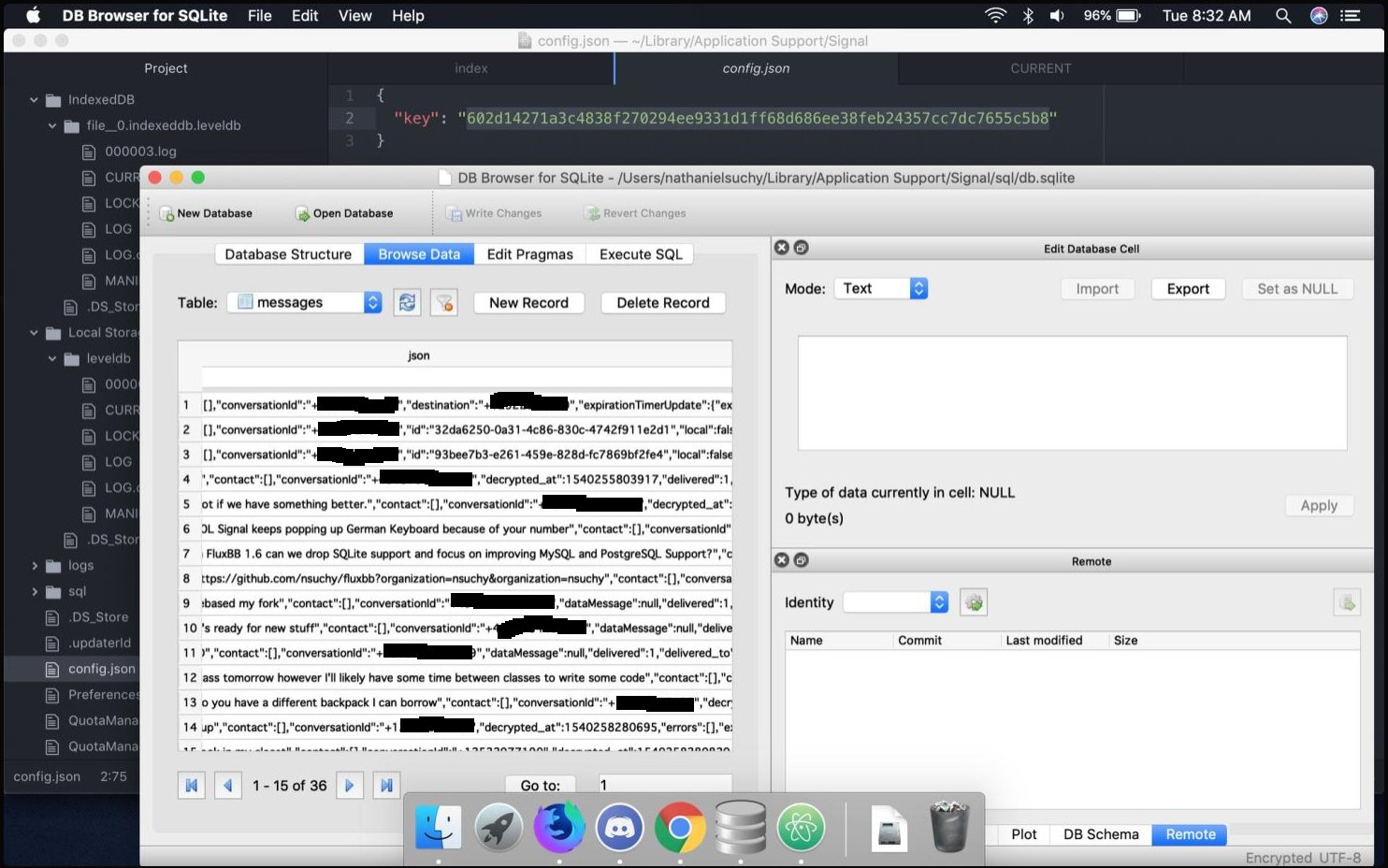

Вторая ошибка состоит в том, что ключ шифрования для базы данных SQLite, сгенерированный мессенджером автоматически при установке, записывается в файл config.json и хранится локально в открытом виде в %AppData%\Signal\config.json на ПК и в ~/Library/Application Support/Signal/config.json на Mac.

Таким образом, любой злоумышленник, получивший доступ к компьютеру, может легко расшифровать и прочитать переписку:

Cайт Wife Lovers был создан для публикации пользователями различных интимных фотографий. 98-мегабайтная база данных, в которой сайт хранил сведения о своих пользователях, была зашифрована устаревшим алгоритмом DEScrypt, разработанным 40 лет назад.

В результате после взлома в руках злоумышленников оказались не только е-мейлы и пароли, но и обширная база изображений для шантажа.

«Умные» устройства

Автомобиль Tesla Model S угнали с помощью планшета и смартфона.

В Tesla Model S используется система открытия автомобиля без ключа.

С помощью гаджетов угонщики перехватили сигнал, которым автомобиль обменивался с брелоком владельца, и направили его машине, заставив её открыть дверь.

Сбор данных происходил с использованием имеющегося в автомобилях Wi-Fi. По словам представителя автопроизводителя, компания отслеживала поведение клиентов каждую минуту просто потому что могла сделать это.

GM вынашивает идею создания рынка данных о поведении водителей и пассажиров автомобилей, поскольку машина может прослушивать происходящее в салоне, делать снимки пассажиров и окружения, а также отслеживать присутствие пассажиров в салоне, регистрируя Bluetooth-сигналы с их мобильных гаджетов.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.