Антифишинг-дайджест №93 cо 2 по 8 ноября 2018 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека cо 2 по 8 ноября 2018 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты, почта и мессенджеры

Мошенники использовали имя Илона Маска и взломанные учётные записи Twitter для обмана пользователей.

- В любой взломанной учётной записи Twitter имя менялось на Илон Маск.

- От его имени размещался пост о крупнейшей в истории раздаче 10 000 биткоинов.

- Пост продвигался с помощью рекламной системы Twitter

- Чтобы получить свою долю в раздаче, пользователю предлагалось отправить «Илону Маску» от 0,1 до 3 биткоинов, чтобы он мог в ответ направить значительно больше.

Всего за один день мошенники получили 392 перевода общей суммой в 28 биткоинов или 180 000 долларов США по текущему курсу.

Мобильная безопасность

Мошенники используют SMS-фишинг для хищения денег через бескарточные банкоматы.

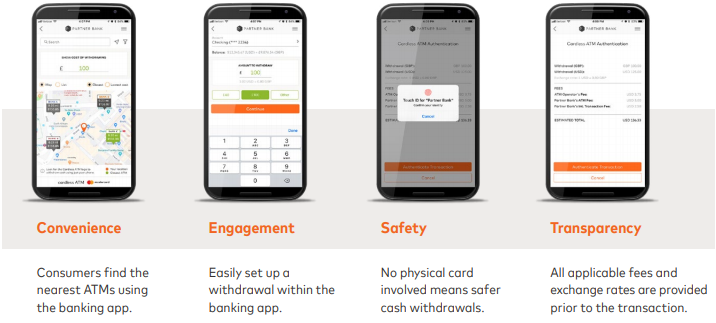

Преимущества бескарточных банкоматов по версии MasterCard

- Клиенты получали SMS о блокировке их учётных записей в онлайн-банке.

- В сообщении содержалась ссылка на сайт, где можно было разблокировать учётную запись.

- Сайт мошенников выглядел идентично оригинальному сайту банка и предлагал посетителю ввести свои логин, пароль, одноразовый код и ПИН для входа в онлайн-банк.

- Используя похищенные данные, мошенники добавляли свои мобильные номера к учётным записям пользователей и опустошали их счета через бескарточные банкоматы.

Атаки, уязвимости и утечки

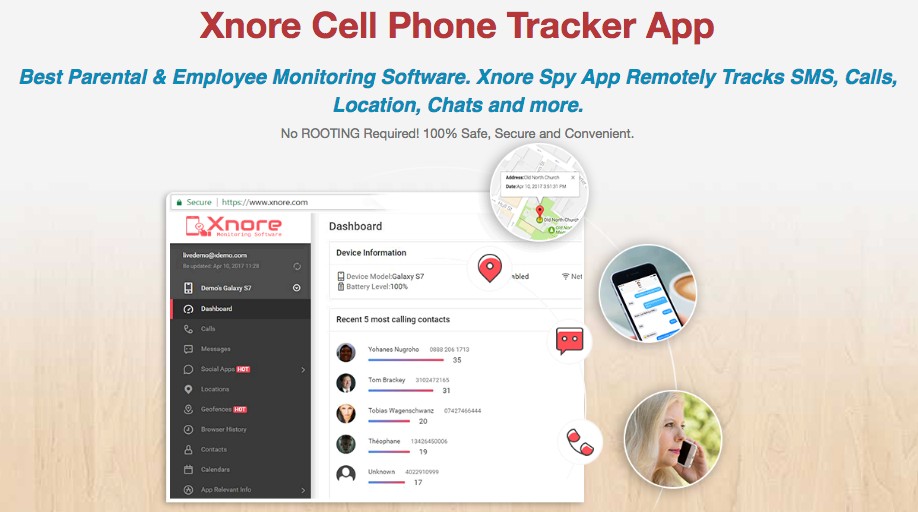

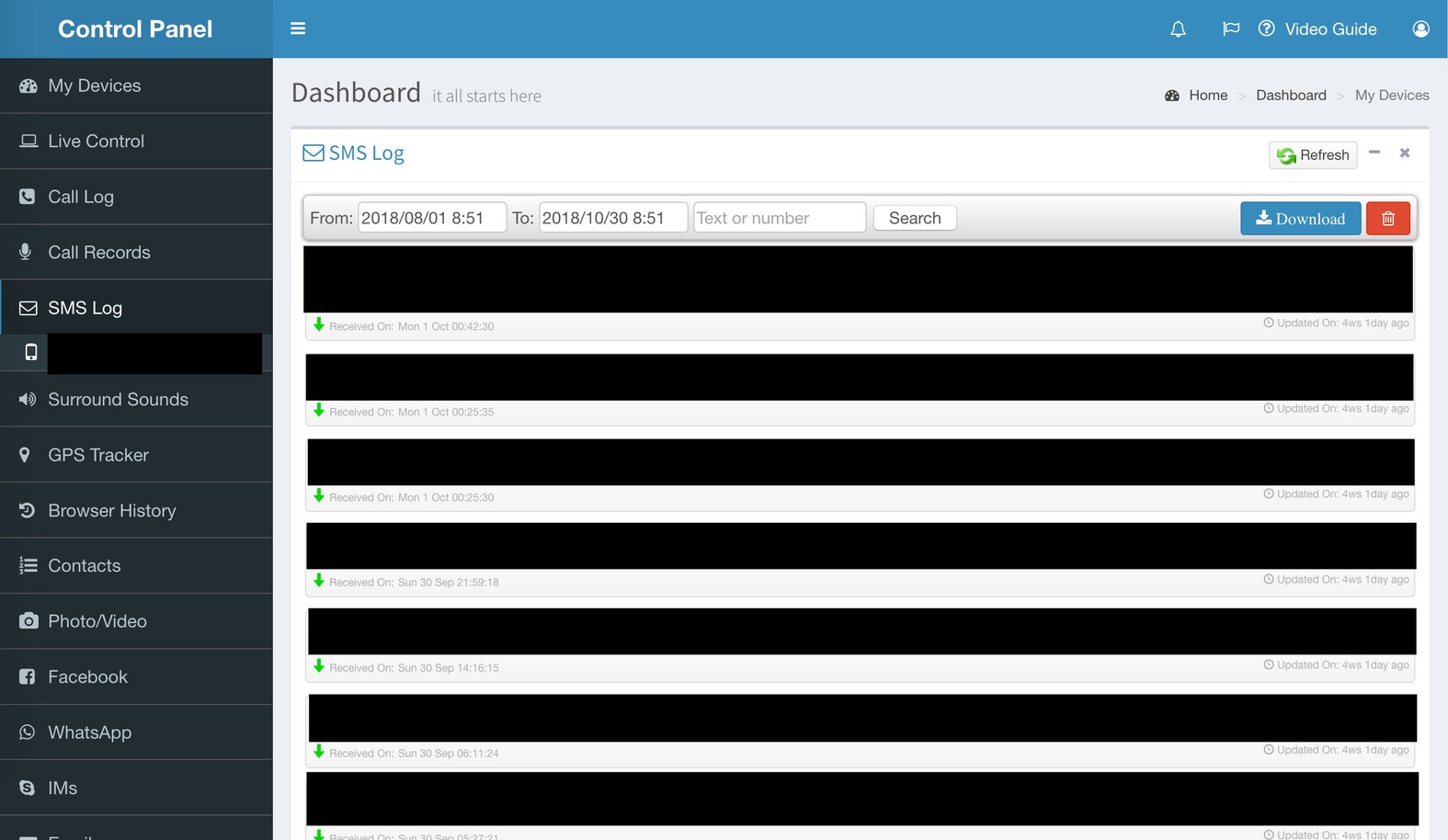

Из-за уязвимости в программе Xnore, предназначенной для слежки родителей за детьми, каждый желающий мог просмотреть сообщения, информацию о телефонных звонках и другую конфиденциальную информацию десятков тысяч детей.

Xnore имеет версии для Android, iOS и BlackBerry и позволяет контролировать смс и сообщения объекта наблюдения в мессенджерах, просматривать GPS-координаты, электронную почту, фотогалерею, историю просмотра в браузере и сведения о вызовах.

Доступ к информации об аккаунтах пользователей выдавала функция просмотра местоположения на сайте программы. Для просмотра координат рядом с картой имеется выпадающий список, из которого нужно выбрать идентификатор ребёнка. И несмотря на то, что для авторизованного пользователя в этом списке отображаются только «его» идентификаторы, код страницы загружает весь список доступных идентификаторов, имеющийся в базе.

В итоге если просмотреть исходный код страницы, можно получить полный список идентификаторов и спокойно просматривать все данные по «чужим» детям.

Злоумышленники внедрили на страницы сайта вредоносный скрипт, который записывал сеанс работы с клавиатурой во время оформления заказа и отправлял собранные сведения на командный сервер мошенников. В результате в руки киберпреступников попали имя и е-мейл покупателя, номер, срок действия банковской карты и код CVV, а также почтовый адрес клиента.

Специалисты интернет-магазина удалили вредоносный скрипт и сообщили контролирующим органам Великобритании об инциденте, однако утечка попадает под действие GDPR, за нарушение которого ритейлеру грозит штраф до 20 млн евро.

И немного технических новостей

В ближайшее время эти уязвимости и методы атак могут привести к новым атакам на пользователей:

Все методы основаны на анализе использования веб-браузерами графических процессоров на компьютерах, ноутбуках и смартфонах.

Первая атака состоит в отслеживании активности пользователей в сети с помощью приложения, использующего OpenGL для анализа поведения браузера. Это позволило получить точные отпечатки сайтов и выяснить, чем занимался пользователь.

Вторая атака позволила извлечь пароли пользователей. Каждый раз, когда жертва вводит символ, текстовое поле пароля загружается графическим процессором для обработки. Исследуя временной интервал, удалось определить число символов в пароле и период между нажатиями клавиш.

В процессорах Intel обнаружена новая уязвимость CVE-2018-5407, получившая название PortSmash. Ошибка связана с HyperThreading — интеловской реализацией технологии одновременной многопоточности (SMT — Simultaneous Multithreading) .

Суть проблемы PortSmash заключается в том, что на всех процессорах с поддержкой SMT вредоносный процесс может извлекать небольшие порции данных из соседнего легитимного процесса. Таким образом, атакующий может реконструировать зашифрованные данные или получить другую информацию.

На GitHub опубликован proof-of-concept для PortSmash для процессоров Intel Skylake и Kaby Lake. Эксплойт похищает приватный ключ OpenSSL с сервера TLS, но может быть модифицирован для других задач. Для успешной эксплуатации проблемы код должен работать на том же физическом ядре, что и целевой процесс

В чипах Bluetooth Low Energy (BLE) производства Texas Instruments обнаружены две критические уязвимости, используя которые злоумышленники могут удаленно и без аутентификации перехватывать контроль над точками доступа, проникать во внутренние сети предприятий, перемещаться по сетевым сегментам, создавая между ними мосты, а также устанавливать вредоносное ПО.

Первая уязвимость CVE-2018-16986 позволяет провести атаку, основанную на переполнении памяти.

- На устройство отправляют множество стандартных BLE-сообщений — «рекламных пакетов» (advertising packets), которые сохраняются в памяти микросхемы. В них содержится код, однако чип и его защитные механизмы не распознают его.

- Злоумышленники посылают еще один пакет, в заголовке которого активирован особый бит, вынуждающий чип выделить под пакет гораздо больше места, чем требуется. Это приводит к переполнению памяти и перезаписи указателей, ссылающихся на определенные фрагменты кода.

- Далее злоумышленники могут заставить чип выполнить код, присланный ранее в стандартных рекламных пакетах, а затем установить на микросхеме бэкдор или перепрограммировать ее для перехвата контроля над устройством.

Вторая уязвимость CVE-2018-7080, в функции обновления прошивки по воздуху по сути является бэкдором для удаленной установки новой прошивки. Обычно она используется при разработке но может быть активирована в некоторых устройствах, выпущенных в продажу. В точках доступа производства Aruba Networks обнаружился жестко закодированный пароль для OAD, причем один на всю серию. Завладев этим паролем, злоумышленник сможет установить вредоносную прошивку на множество устройств.

- Большая часть SSD с аппаратным шифрованием поставляется с мастер-паролем, который позволяет расшифровать данные, если пользователь забудет свой пароль. Этот пароль указан в документации и свободно доступен каждому желающему. Чтобы защититься от этой уязвимости, нужно сменить мастер-пароль или установить настройку Master Password Capability на максимум, чтобы деактивировать мастер-пароль.

- Пароль шифрования, устанавливаемый пользователем, и ключ шифрования не связаны между собой криптографически, поэтому неважно, какой пароль установит пользователь, шифрование/дешифрование данных будет производиться с помощью ключа DEK (Disk Encryption Key), который хранится в чипе.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.