Антифишинг-дайджест №94 c 9 по 15 ноября 2018 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека cо 9 по 15 ноября 2018 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Мобильная безопасность

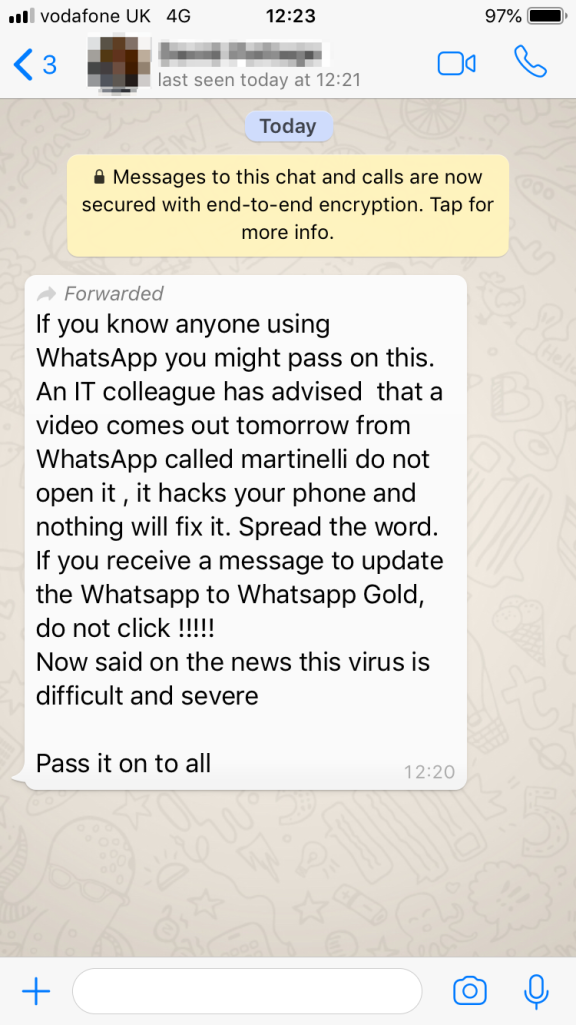

Кроме того, в сообщении говорилось об обновлении до WhatsApp Gold, которое не нужно устанавливать, потому что это вирус. Оповещение предлагалось распространить среди всех контактов, чтобы уберечь их от неминуемой опасности.

Как выяснили эксперты, видео «martinelli» с вредоносными функциями — выдумка автора сообщения, а вот премиальный сервис WhatsApp Gold представляет собой настоящую угрозу, поскольку не имеет отношения к мессенджеру.

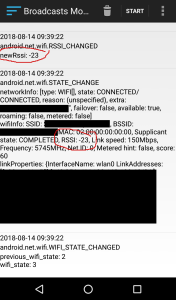

Ошибка связана с утечкой информации через механизм межпроцессного взаимодействия (IPC) Intent. Если доступ к этому механизму не ограничен, вредоносные приложения могут «слушать» обмен и перехватить информацию, доступа к которой у них быть не должно.

Используя уязвимость, злоумышленник может отслеживать передвижение владельца смартфона в зоне действия Wi-Fi сигнала от интернет-маршрутизатора.

- Android время от времени транслирует сведения о Wi-Fi подключении с помощью Intent.

- В составе сведений содержится мощность принимаемого сигнала.

- Чем ближе устройство к маршрутизатору, тем выше мощность сигнала.

- Слушая сообщения, вредоносное приложение может определить местоположение пользователя относительно марутизатора.

Уязвимость затрагивает все версии Android.

Неизвестная группировка атакует учётные записи Apple ID, вызывая массовые блокировки по всему миру.

Блокировка Apple ID происходит без объяснения причин, но доступ к учётной записи можно восстановить, ответив на секретный вопрос и указав подтвержденный номер телефона.

При блокировке отображается уведомление о необходимости обновления настроек Apple ID. Как правило, требуется обновить учетные данные, хранящиеся на устройстве, однако многие пользователи сообщают, что их учетные записи были заморожены.

Обычно блокировка случается после многократного ввода неверного пароля.

Вредоносное ПО

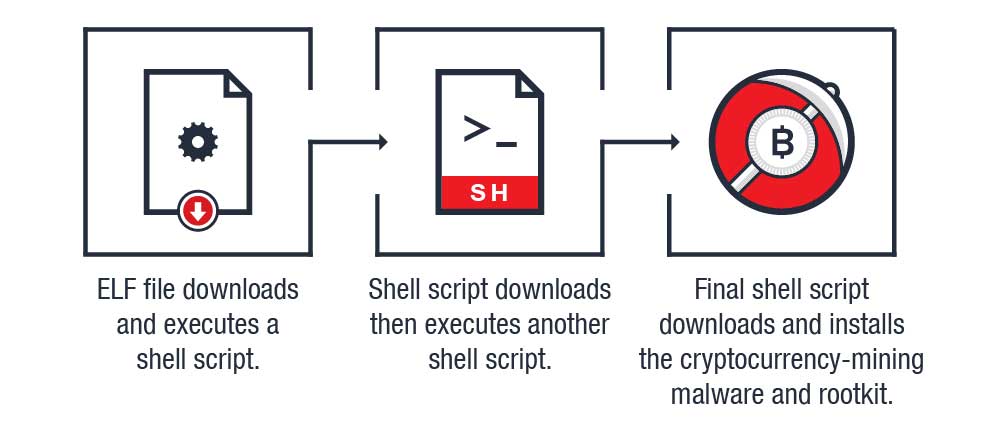

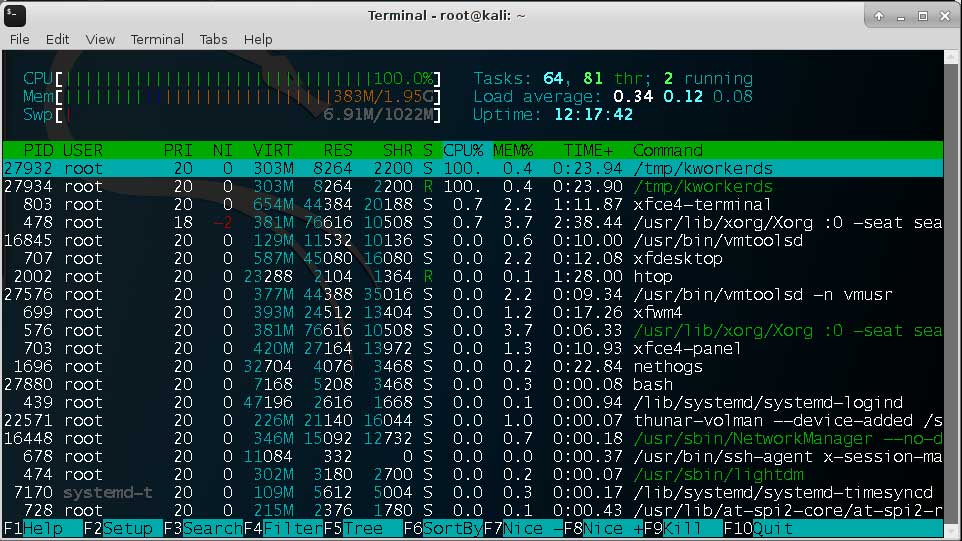

Криптовалютный майнер для Linux использует руткит для скрытия присутствия в системе.

Когда вредонос начинает работу, загрузка процессора возрастает до 100%. Без руткита найти источник потребления ресурсов легко:

Руткит перехватывает функции readdir и readdir64, перезаписывая библиотеку libc вредоносной версией. Фальшивая версия readdir прячет процесса майнера kworkerds, поэтому обнаружить его намного сложнее.

Вредонос Coinminer распространяется под видом файла MSI, чтобы обойти фильтры безопасности.

Coinminer содержит каталог с различными файлами для «отвода глаз», а также скрипт, блокирующий любые процессы защиты от вредоносных программ.

Кроме того, вредонос обладает встроенным механизмом самоуничтожения, который стирает каждый файл в установочном каталоге и удаляет все следы присутствия в системе.

Атаки, уязвимости и утечки

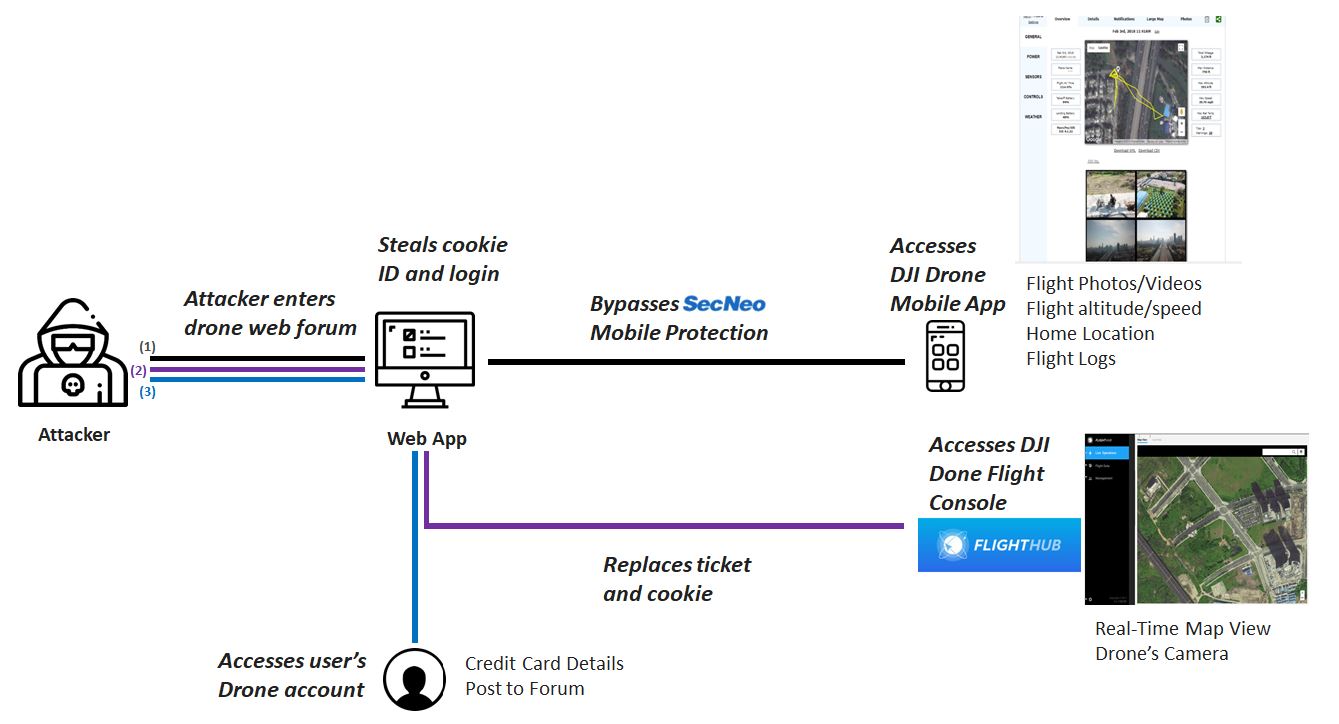

Для авторизации пользователей используется файл cookie. Чтобы похитить его, атакующему нужно:

- Разместить на форуме DJI сообщение со ссылкой на вредоносный JavaScript и убедить пользователя кликнуть по ней.

- Получить в свое распоряжение файл cookie и токен учётной записи.

- Используя уязвимость в настройках форума, экспортировать Secure Cookie на другой домен, а с помощью токена получить доступ в облако с архивами фото и видео и другой информацией.

Демонстрация атаки:

Из-за ошибки в Steam web API, которая используется для выдачи ключей активации легальным пользователям, можно было получить файл со всеми ключами для любой игры, указав «0» в качестве числа ключей, которые требуется вернуть в наборе.

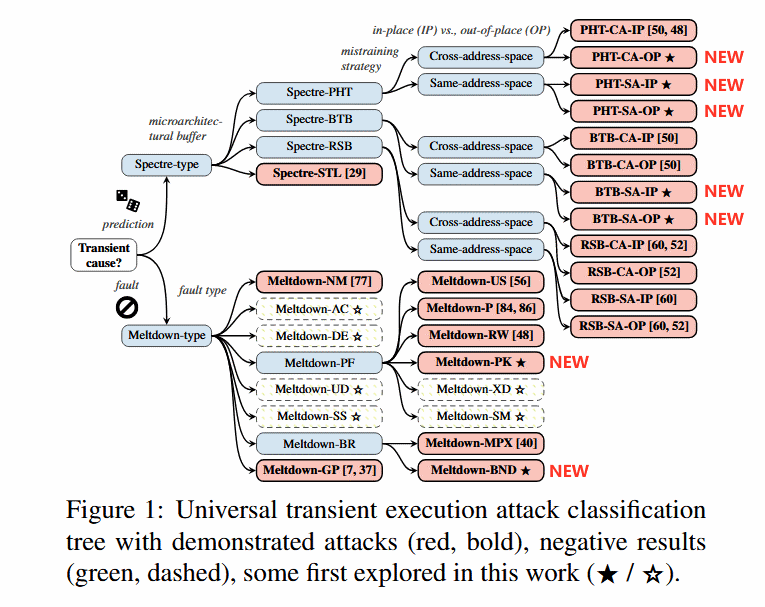

Обнаружены новые разновидности атак на процессоры Intel, AMD и ARM. Две из них относятся к семейству Meltdown, пять — к Spectre.

- Атака Meltdown-PK работает только для процессоров Intel и позволяет обойти ограничения, установленные с помощью ключей защиты памяти (PKU, Protection Keys for Userspace).

- Атака Meltdown-BR действует на Intel и AMD. Её работа основана на инструкциях проверки границ, которые могут допустить утечку после спекулятивного выполнения.

- Атаки Spectre-PHT-CA-OP, Spectre-PHT-CA-IP и Spectre-PHT-SA-OP используют таблицу с историей шаблонов переходов и работают на процессорах Intel, AMD и ARM. Spectre-PHT-CA-OP позволяет получить доступ к произвольным областям памяти.

- Spectre-BTB-SA-IP, Spectre-BTB-SA-OP — новые вариации атак на буфер предсказания ветвления. Для атак уязвимы процессоры AMD, ARM и Intel. атаки позволяют атакующему получить доступ к памяти приложений одного уровня.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.