Дайджест Start X № 366

Обзор новостей информационной безопасности с 29 марта по 4 апреля 2024 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема действий преступников

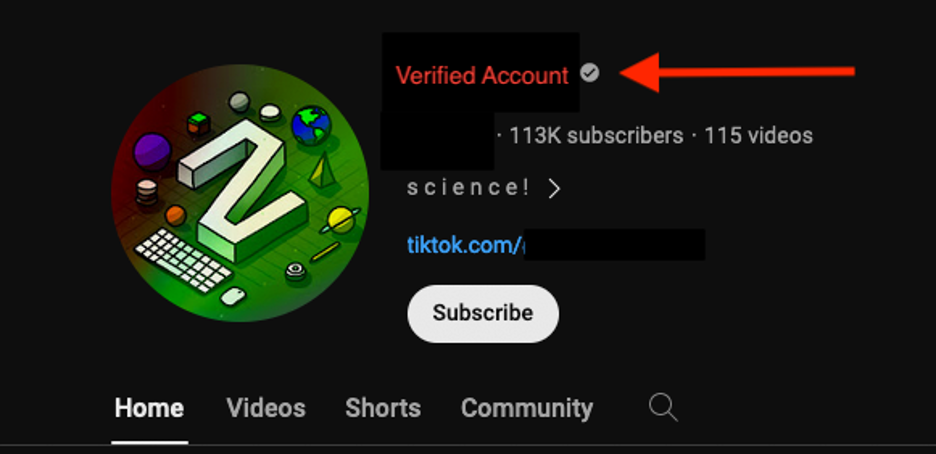

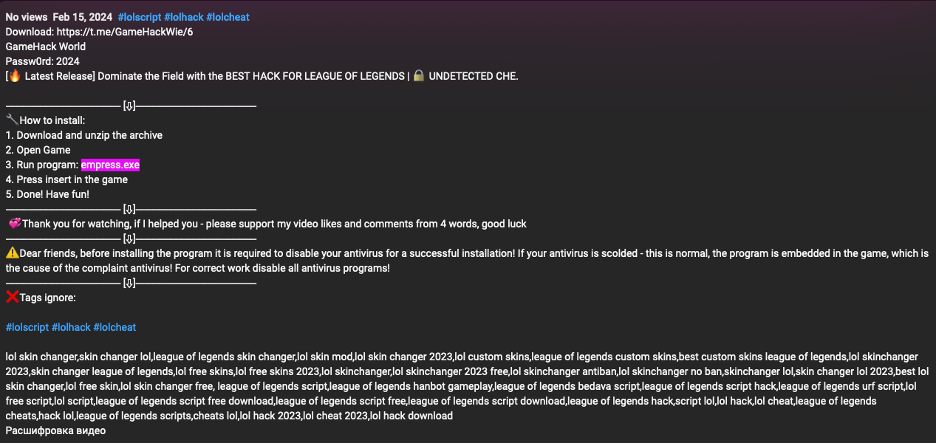

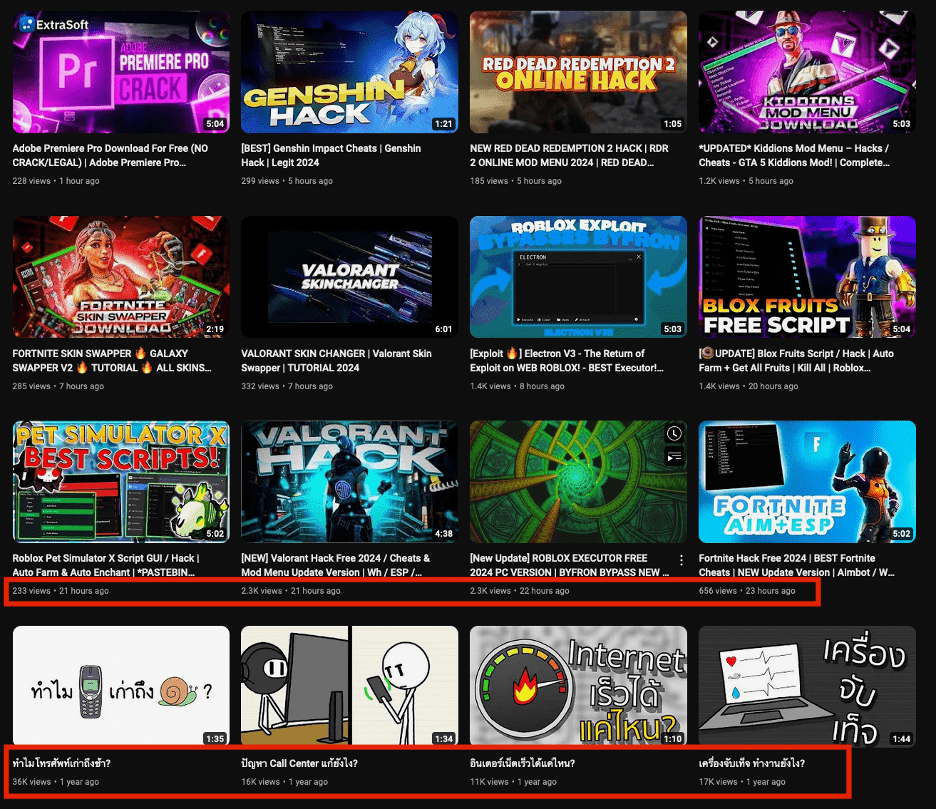

- Мошенники используют скомпрометированные аккаунты реальных пользователей. Также были обнаружены аккаунты, которые работали всего несколько часов и создавались исключительно для распространения вредоносных программ.

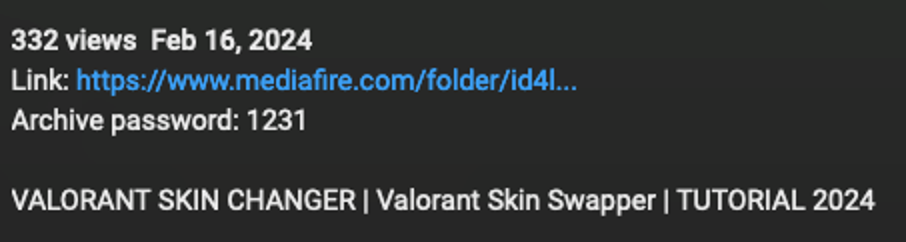

- В описании к видео размещались ссылки на вредоносное ПО, замаскированные под ссылки на взломанные игры.

- Cсылки вели на файловый хостинг MediaFire или на Discord-каналы, которые предлагали скачать вредоносное ПО.

Целевая аудитория мошенников — дети и подростки, которые часто не имеют опыта распознавания потенциально вредоносного контента и могут с большей вероятностью взаимодействовать с ним.

YouTube уже удалил более 24 скомпрометированных аккаунтов и вредоносных видео.

Схема действиий мошенников

- Клиенту звонят сначала якобы сотрудники сотового оператора и сообщают, что заканчивается договор на услуги связи. Чтобы его продлить, нужно назвать код из SMS.

- После этого мошенники открыто заявляют в разговоре клиенту, что его обманули. Это нужно, чтобы запугать человека и обманом заставить его действовать по указке следующих звонящих, которые уже представляются сотрудниками Финмониторинга, «Госуслуг» и даже полиции.

- Очередные участники мошеннической схемы «инструктируют» клиента, как спасти деньги и поймать злоумышленников, которые якобы договорились с сотрудниками банка. Первым делом требуется загрузить на смартфон «премиальный антивирус Kaspersky».

- Под видом «антивируса» на телефон устанавливается программа для удалённого доступа, которая позволяет видеть всё, что происходит на экране мобильного телефона.

- После установки антивируса злоумышленники просят жертву зайти в приложения банков, причём у них уже имеются все данные по счетам.

- Дальше мошенник сообщил, что полиции требуется помощь жертвы, чтобы поймать недобросовестных работников банков, которые помогают преступникам. Для поимки преступников с жертвой должен связяться сотрудник полиции московского отдела, который и расскажет, что нужно сделать.

- Чтобы жертва «не сорвалась», её предупреждают об уголовной ответственности, если она что-то буду делать не по инструкциям мошенников.

- Выяснив остатки по счетам, преступники отправляют жертву к банкомату. Там по телефону якобы сотрудник полиции потребовал, чтобы жертва перевела свои деньги на «спецсчёт» в Росбанк.

В Telegram набирает обороты новая волна угона аккаунтов российских медиаменеджеров, маркетологов, журналистов и пиарщиков. Преступники зарегистрировали 462 домена для кражи учетных записей.

Схема действий преступников

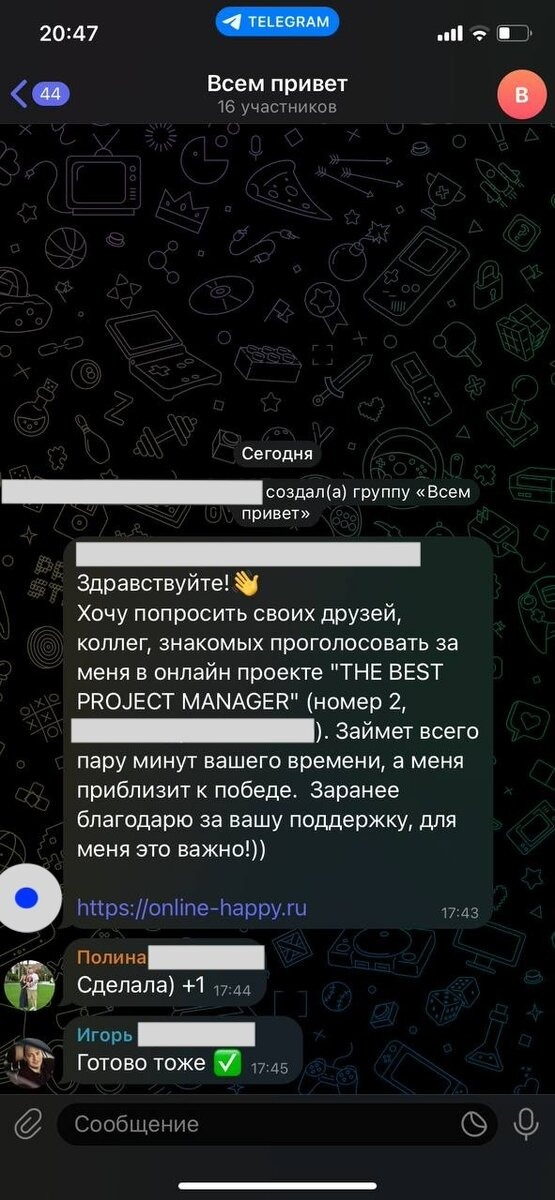

- Потенциальную жертву добавляют в группу и просят проголосовать в конкурсе «THE BEST PROJECT MANAGER» или «Marketing and PR Specialist».

- Чтобы такие каналы было труднее обнаружить, злоумышленники называют их «Всем привет», «Добрый день всем», «Доброе утро!» и так далее.

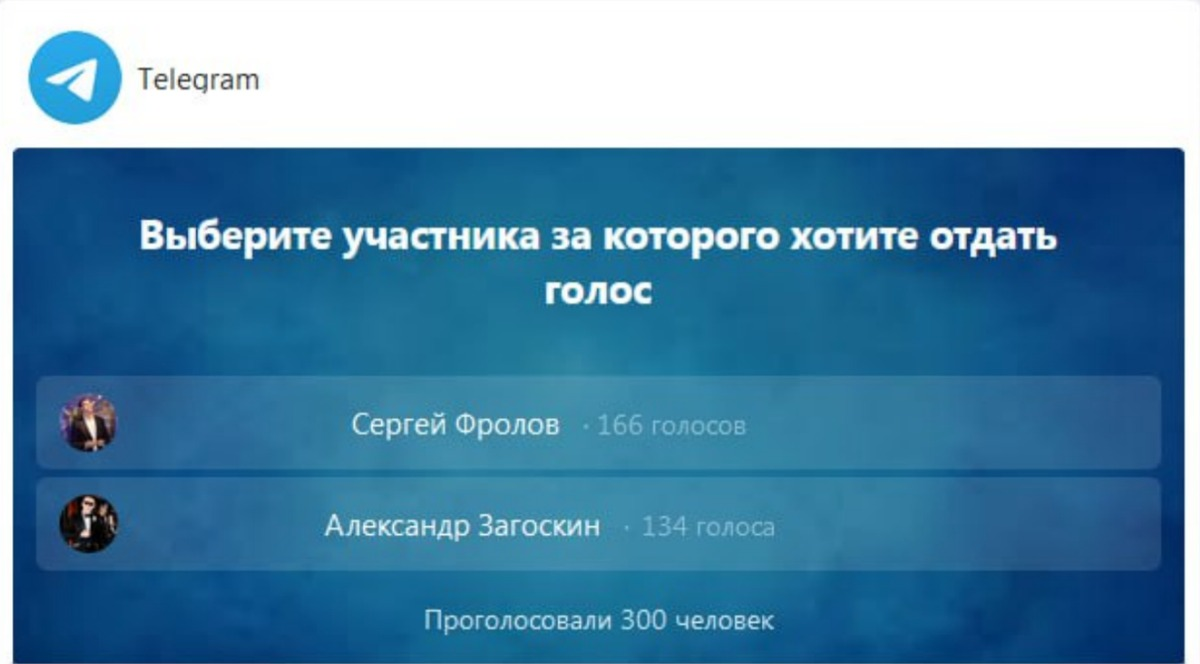

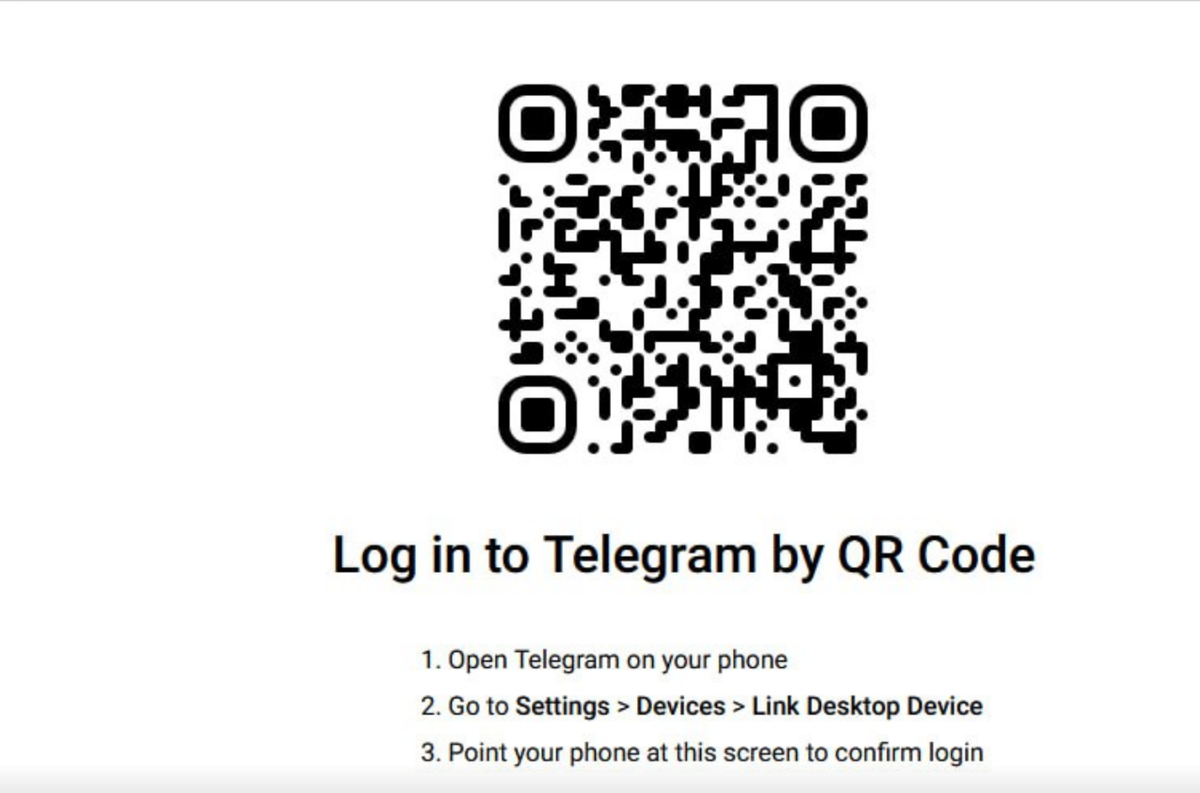

- Если жертва действительно пытается проголосовать, её перенаправляют на другой ресурс, например, allance-online24[.]ru, где предлагают авторизоваться в Telegram через QR-код или отправку кода не телефон.

- Как только жертва «авторизуется», происходит компрометация её аккаунта. Злоумышленники сразу отвязывают его от текущего номера, и жертва теряет доступ к своим перепискам в мессенджере, контактам и сохраненным сообщениям, фото и видео.

- Сразу после угона аккаунта предложение поучаствовать в голосовании рассылается по всей базе контактов пострадавшего.

Инциденты

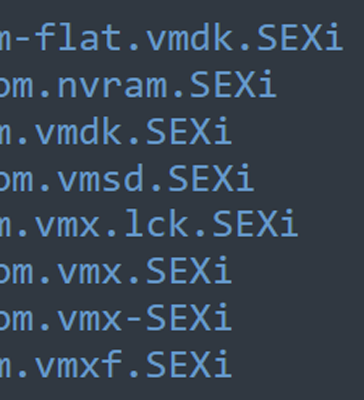

Чилийское подразделение провайдера PowerHost стало жертвой кибератаки группировки вымогателей SEXi. В результате атаки были зашифрованы серверы VMware ESXi компании и резервные копии данных.

На некоторых зашифрованных серверах VMware ESXi размещались VPS-сервера клиентов. Все они недоступны для клиентов. Компания пытается восстановить данные из резервных копий, однако резервные копии также были зашифрованы.

Расшифровать данные преступники готовы по цене 2 BTC за каждую зашифрованную виртуальную машину. Итоговый размер выкупа составляет примерно 140 млн долларов США.

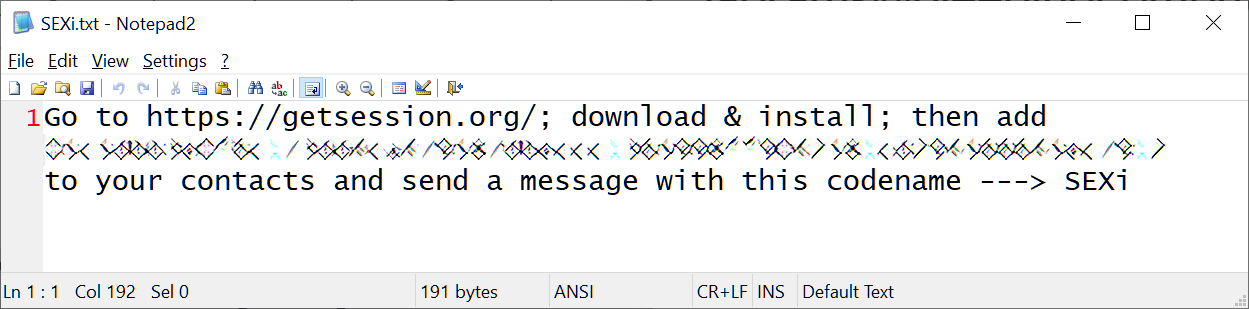

Программа-вымогатель SEXi добавляет расширение «.SEXi» к зашифрованным файлам и создает заметки о выкупе с именем «SEXi.txt». Атаки группировки нацелены только на серверы VMWare ESXi.

Заметка о выкупе предлагает скачать приложение Session для связи с вымогателями. Все заметки о выкупе имеют один и тот же контактный адрес в Session.

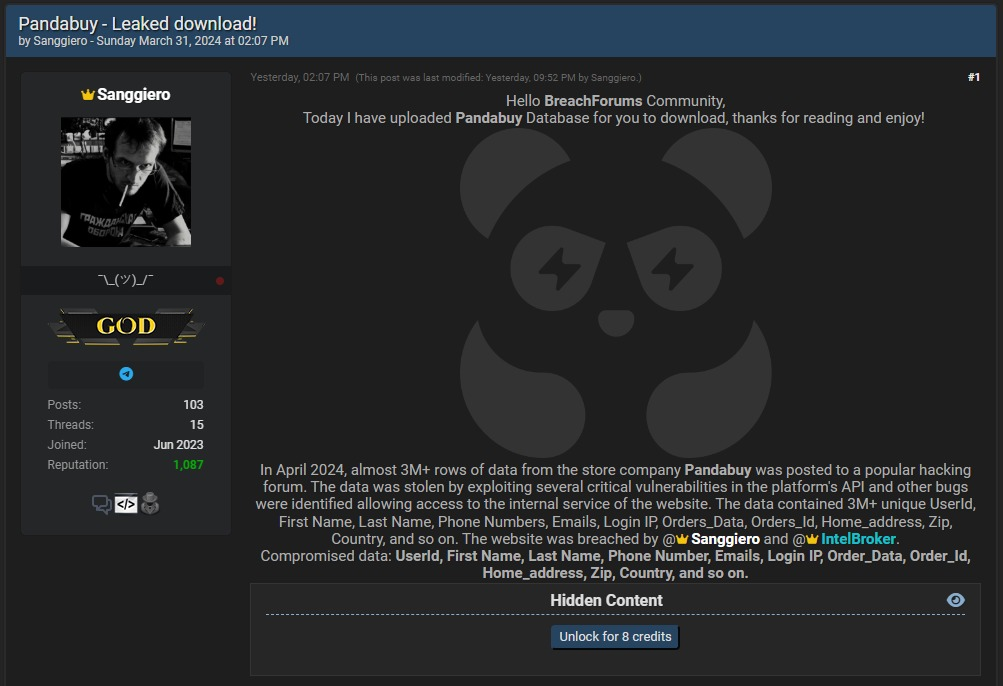

У популярной платформы онлайн-шопинга PandaBuy похитили данные 1,3 млн клиентов.

Украденную информацию опубликовали на хакерском ресурсе BreachForums. Автор публикаации сообщил, что для взлома использовал несколько критических уязвимостей в платформе и API PandaBuy. По словам хакера, его партнёром по взлому был известный киберпреступник IntelBroker, которого связывают со взломами General Electric, Hewlett Packard и Международного аэропорта Лос-Анджелеса.

Похищенная у PandaBuy информация включает в себя идентификаторы пользователей, имена, фамилии, номера телефонов, адреса электронной почты, IP-адреса входа, данные о заказах, идентификаторы заказов, домашние адреса, почтовые индексы и страну проживания.

В качестве доказательства взлома хакер опубликовал бесплатный образец данных. Полная база теперь доступна для покупки другими участниками теневого форума за символическую сумму в криптовалюте..

Компания AT&T подтвердила, что пострадала от утечки данных, затронувшей 73 млн текущих и бывших клиентов. До недавнего времени в компании отрицали, что попавшие в сеть данные взяты из систем AT&T.

В заявлении AT&T говорится:

«По результатам предварительного анализа, набор данных [опубликованный в даркнете], по-видимому, относится к 2019 году или более раннему периоду и затрагивает примерно 7,6 млн нынешних клиентов AT&T и примерно 65,4 млн бывших клиентов».

Компания сообщила, что утечка кодов доступа (passcode), используемых для защиты учетных записей, коснулась 7,6 млн клиентов. Клиенты используют такие коды для дополнительной защиты своих аккаунтов, например, при обращении в поддержку, входа в свои учетные записи и так далее.

Теперь все коды сброшены специалистами AT&T, и в компании обещают связаться с владельцами всех пострадавших учетных записей (активных и бывших), «чья личная информация оказалась под угрозой».

OWASP (Open Worldwide Application Security Project) — некоммерческая организация, основанная в декабре 2001 года и занимающаяся вопросами безопасности программного обеспечения. В 250 отделениях OWASP работают десятки тысяч участников.

В OWASP сообщили, что выявили неправильную настройку Media Wiki в конце февраля 2024 года, после нескольких обращений в службу поддержки. Инцидент затронул только членов OWASP, присоедившихся к организации и предоставивших резюме в период с 2006 по 2014 год.

В резюме содержались имена, адреса электронной почты, номера телефонов, физические адреса и другая персональная информация. OWASP собирала резюме в рамках процесса вступления, когда в период с 2006 по 2014 год от членов требовалось продемонстрировать связь с сообществом OWASP. Теперь OWASP уже не требует резюме от участников.

Организация обещает, что разошлет всем пострадавшим письма, чтобы уведомить их о случившемся. При этом стоит отметить, что многие пострадавшие уже не являются членами OWASP, а раскрытые личные данные во многих случаях устарели.