Дайджест Start X № 365

Обзор новостей информационной безопасности с 21 по 28 марта 2024 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

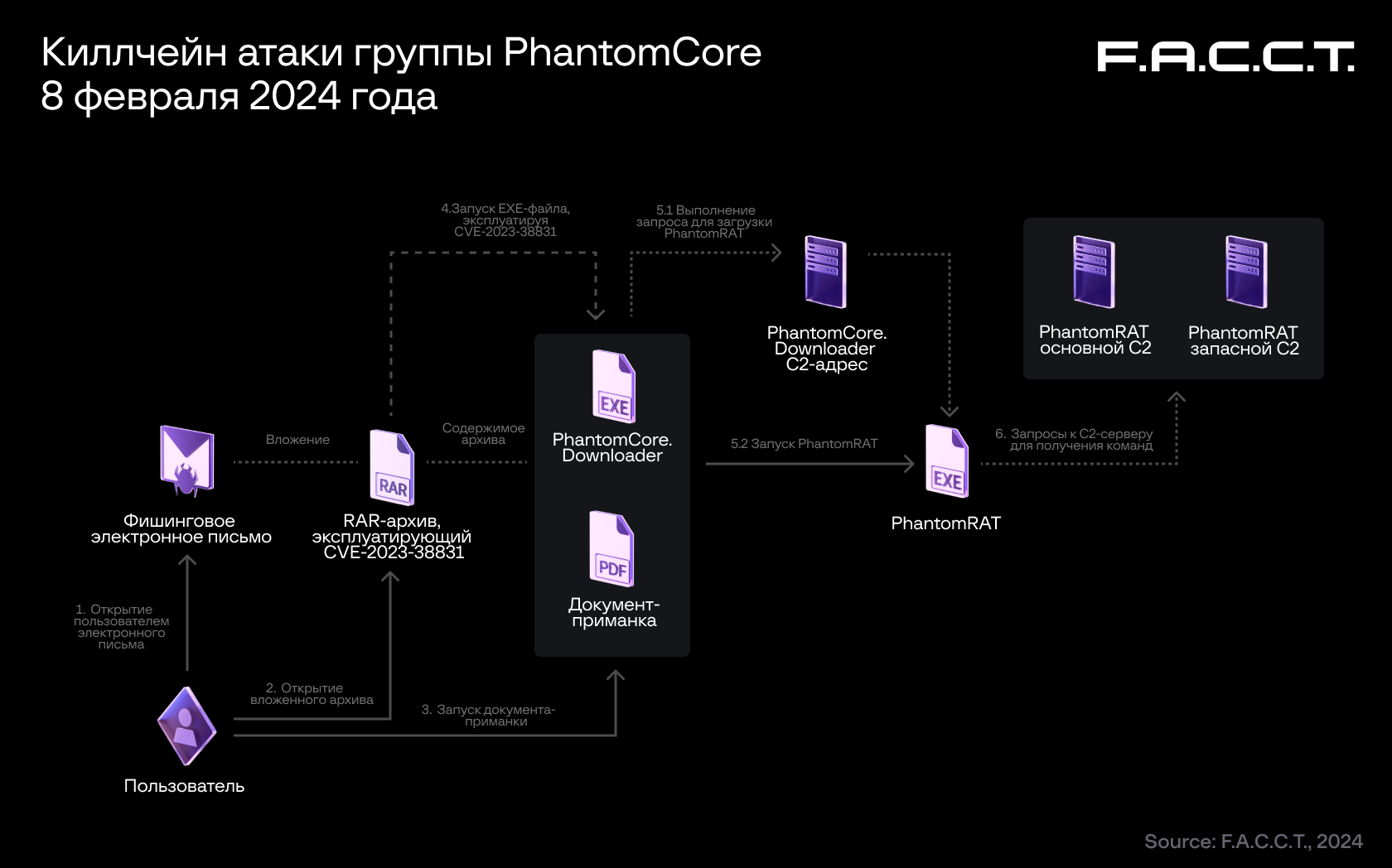

Схема действий преступников

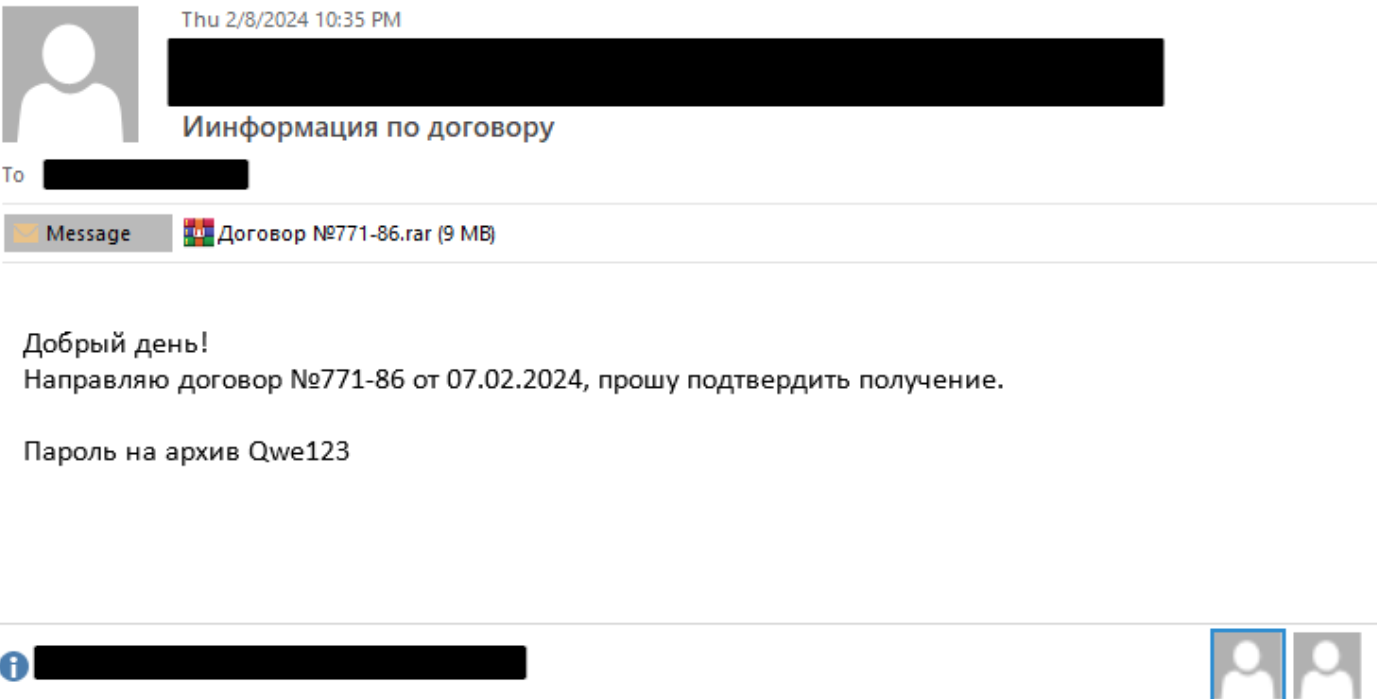

- Атаки PhantomCore начинаются с фишинговых писем, которые содержат защищенные паролем RAR-архивы (сам пароль содержится в теле письма).

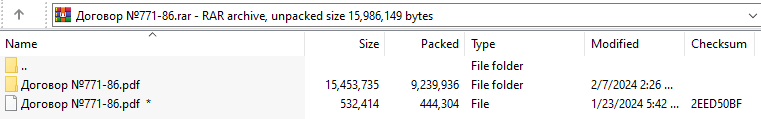

- Хакеры эксплуатируют в архивах ранее не описанную вариацию уязвимости WinRAR — CVE-2023-38831, где вместо ZIP-архивов используют RAR.

- Архивы содержат PDF-документ и одноименную директорию, в которой располагается исполняемый файл.

- Если пользователь с версией WinRAR старше 6.23 запустит PDF-файл, будет запущен исполняемый файл, содержащийся в одноименной директории архива.

- Если жертва использует версию WinRAR 6.23 и выше, пользователь увидит легитимный PDF-файл, содержащий «Акт сверки».

- Финальной стадией атаки является троян удаленного доступа PhantomRAT. Хакеры используют .NET-приложения с опцией развертывания одним файлом (single-file deployment) для затруднения обнаружения на зараженной системе путем создания запланированной задачи.

PhantomRAT представляет собой троян удаленного доступа, написанный на .NET. Вредонос может загружать файлы с управляющего сервера, выгружать файлы со скомпрометированного хоста на управляющий сервер, а также выполнять команды в интерпретаторе командной строки cmd.exe.

Схема действий преступников

- Сначала якобы представитель кредитной организации предлагают действующему клиенту поучаствовать в акции и оформить бесплатную кредитную карту с выгодным лимитом. А затем указывает, что у потенциального заемщика старая версия мобильного банка, в которой нет такой акции.

- Чтобы поспользоваться предложением, приложение нужно обновить. Однако утилиты санкционных банков удалены из магазинов приложений, поэтому подставной «банкир» направляет будущему заемщику сообщение для скачивания новой версии приложения по ссылке или предлагает подключить смартфон жертвы к ноутбуку мошенника «через проводочек» и закачать приложение.

- На самом деле на смартфон скачивается вредоносное приложение, один в один повторяющее реальное.

- Жертва, желающая получить кредитку, входит в мобильный банк, вводя логин и пароль.

- Данные клиента отправляются мошеннику, который получает полный доступ к мобильному банку.

- При смене устройства в системе уже реальной кредитной организации она может также попросить ввести код из SMS, но он перехватывается по той же схеме. Кроме того, злоумышленники способны переключиться на подтверждение с помощью кодов из puch-сообщений, которые поступают на смартфон преступника.

- Пока человек в полёте, и его телефон выключен, злоумышленники заходят под его логином и паролем в реальный мобильный банк и выводят деньги.

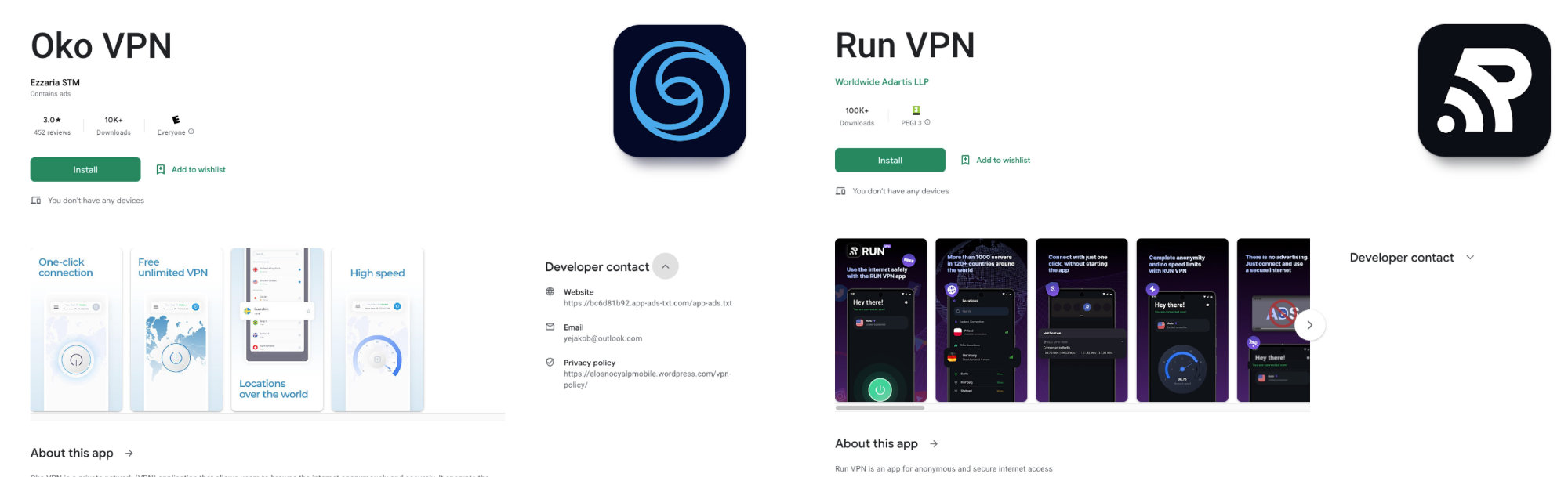

Мобильная безопасность

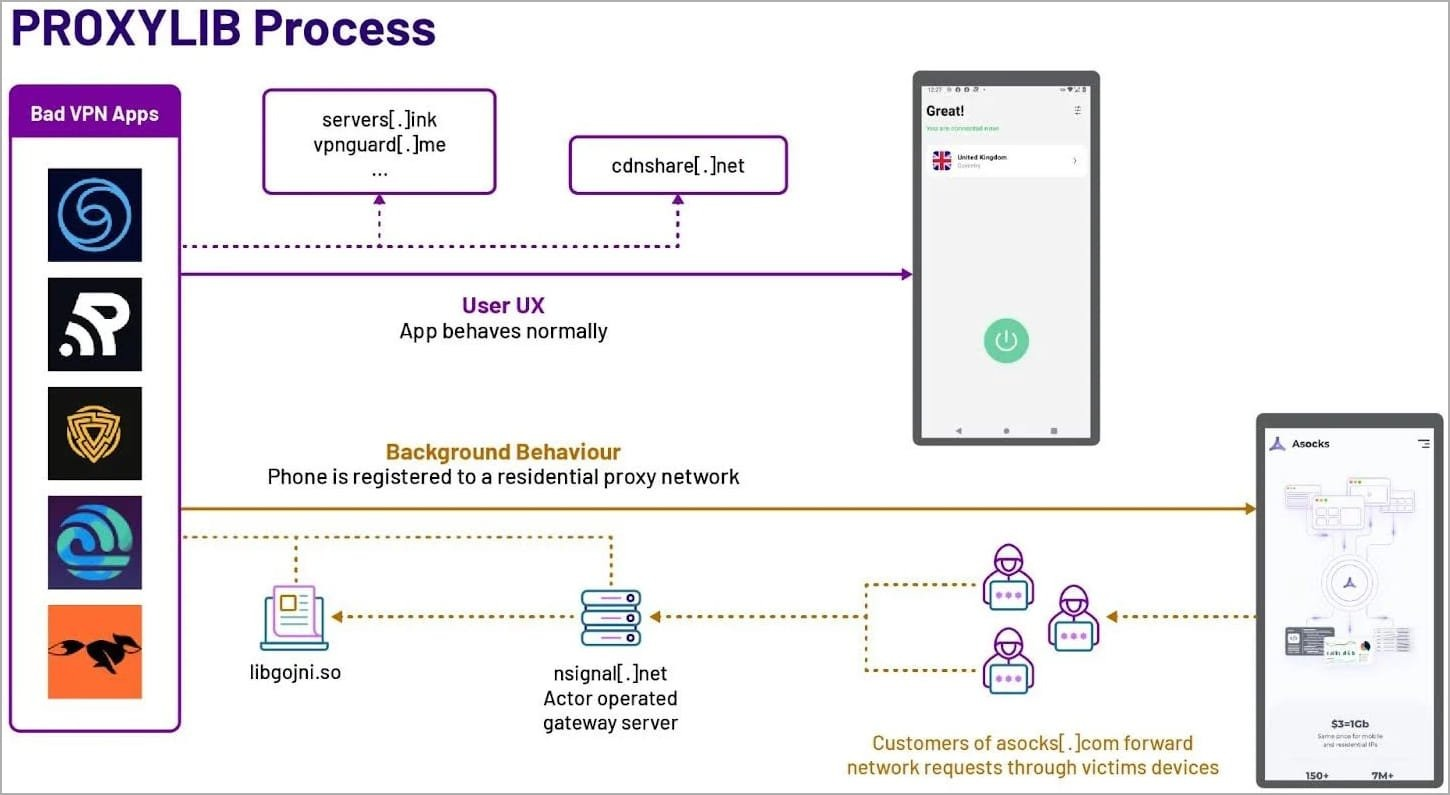

В Google Play обнаружили 17 бесплатных VPN-приложений, которые превращали Android-устройства пользователей в резидентные прокси. Эти прокси продавались киберпреступникам и торговым ботам.

Все эти приложения использовали библиотеку разработчика (SDK) от LumiApps, которая содержит Proxylib, написанную на Go библиотеку для проксирования.

В декларации конфиденциальности LumiApps открытым текстом сказано, что устройства становятся частью сетей LumiApps, однако разработчики часто игнорируют такие заявления, а конечным пользователям и вовсе невдомек, что может твориться у них в фоне.

В ходе изучения вредоносных приложений были обнаружены признаки связи PROXYLIB с Asocks — провайдером услуг по проксированию трафика с помощью частных серверов. Чтобы объединить такие узлы в сеть и построить на ее основе прокси-сервис, добровольцам могут платить за установку proxyware, а остальным навязывать его обменным путем, вместе с кряками или под видом полезного софта.

Инциденты

Хакеры утверждают, что украли 3 Тб данных, в том числе чувствительной информации, касающейся пациентов и медицинских работников. Власти заявили, что утечка данных ограничена данным регионом и не затронула всю систему NHS Scotland.

Чтобы надавить на жертву и склонить её к уплате выкупа, злоумышленники уже опубликовали часть украденных данных, включая результаты медицинских тестов (взрослых и детей), информацию о лекарствах, а также полные имена и домашние адреса пациентов. Также в утечке присутствуют данные о медицинских работниках.

Власти Великобритании настоятельно рекомендуют не платить никакие выкупы, хотя это и не запрещено законом, если преступники не внесены в санкционные списки.

В результате атаки, которая произошла 23-24 марта, сервисы VNDirect перестали работать. Компания объявила о планах поэтапного восстановления доступа к своим услугам, начиная с аккаунтов клиентов и заканчивая финансовыми продуктами. Однако именно из-за поэтапного подхода, а также высокой нагрузки на системы компании, у клиентов возникают проблемы с доступом. Организация призвала к терпению и попросила клиентов подождать.

Последствия атаки ощутимы не только для самой VNDirect, но и для вьетнамского фондового рынка в целом. Так, биржа Ханоя (HNX) приняла решение временно приостановить онлайн-торговлю ценными бумагами через платформу VNDirect до полного урегулирования проблемы.

Отражение кризиса видно и на стоимости акций VNDirect, которые потеряли около 4% с начала недели. Кроме того, объем транзакций на бирже Хошимина упал на 10%, поскольку клиенты VNDirect не могли осуществлять торговые операции.

Компания-издатель популярного журнала для бездомных The Big Issue стала жертвой кибератаки вымогательской группировки Qilin. В результате атаки было украдено около 550 ГБ данных компании.

В опубликованной утечке содержатся личные данные руководителей и сотрудников:

- водительские права и информацию о зарплатах главы компании Пола Чила;

- паспортные данные и банковская информация Даньяла Саттара, гендиректора Big Issue Invest, подразделения социальных инвестиций The Big Issue;

- персональные и банковские данные многих сотрудников;

- не распространяемые публично финансовые отчёты компании.

В Big Issue сообщили, что у них нет доказательств, указывающих на компрометацию данных подписчиков журнала.

Популярная американская сеть пекарен Panera Bread столкнулась с серьезными перебоями в работе IT-систем по всей стране. Перестали работать системы онлайн-заказов, кассовые терминалы, телефонная связь и множество внутренних сервисов.

Хотя все рестораны продолжают работать, они принимают оплату только наличными. Участники программы лояльности временно не могут использовать накопленные баллы из-за неполадок в системе. Недоступны терминалы самообслуживания и корпоративные платформы с данными о сменах и графиках персонала.

Сайт и мобильное приложение Panera Bread также недоступны. В приложении отображается сообщение о проведении «важных работ по обслуживанию и модернизации систем».

Помимо перебоев в IT-инфраструктуре, не функционирует и служба поддержки клиентов — при звонке проигрывается сообщение о «непредвиденных обстоятельствах», не позволяющих сотрудникам ответить.

Хотя Panera Bread пока не выпустила официального заявления, время и масштаб инцидента могут указывать на кибератаку.

Белый хакер украл 4,6 млн долларов США из блокчейн-игры Super Sushi Samurai.

Команда Super Sushi Samurai (SSS) сообщила о взломе и текущем расследовании. Выяснилось, что белый хакер использовал уязвимость для перевода средств, с целью защиты пользователей, и попросил разработчиков связаться с ним.

Разработчик смарт-контрактов Coffee из Yuga Labs раскрыл, что причиной инцидента стал недостаток, позволяющий пользователям удваивать свои токены при выводе их с баланса игры. С помощью ошибки белый хакер опустошил ликвидные пулы на децентрализованных биржах, обменяв токены игры на 1 310 WETH, что равносильно 4,6 млн долларов США.

Переговоры с хакером привели к тому, что Super Sushi Samurai наняли его в качестве технического консультанта, а также выплатили вознаграждение в размере 5% от выведенной суммы, а также дополнительно 2,5% в токенах SSS.