Дайджест Start X № 367

Обзор новостей информационной безопасности с 5 по 11 апреля 2024 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Как действуют преступники

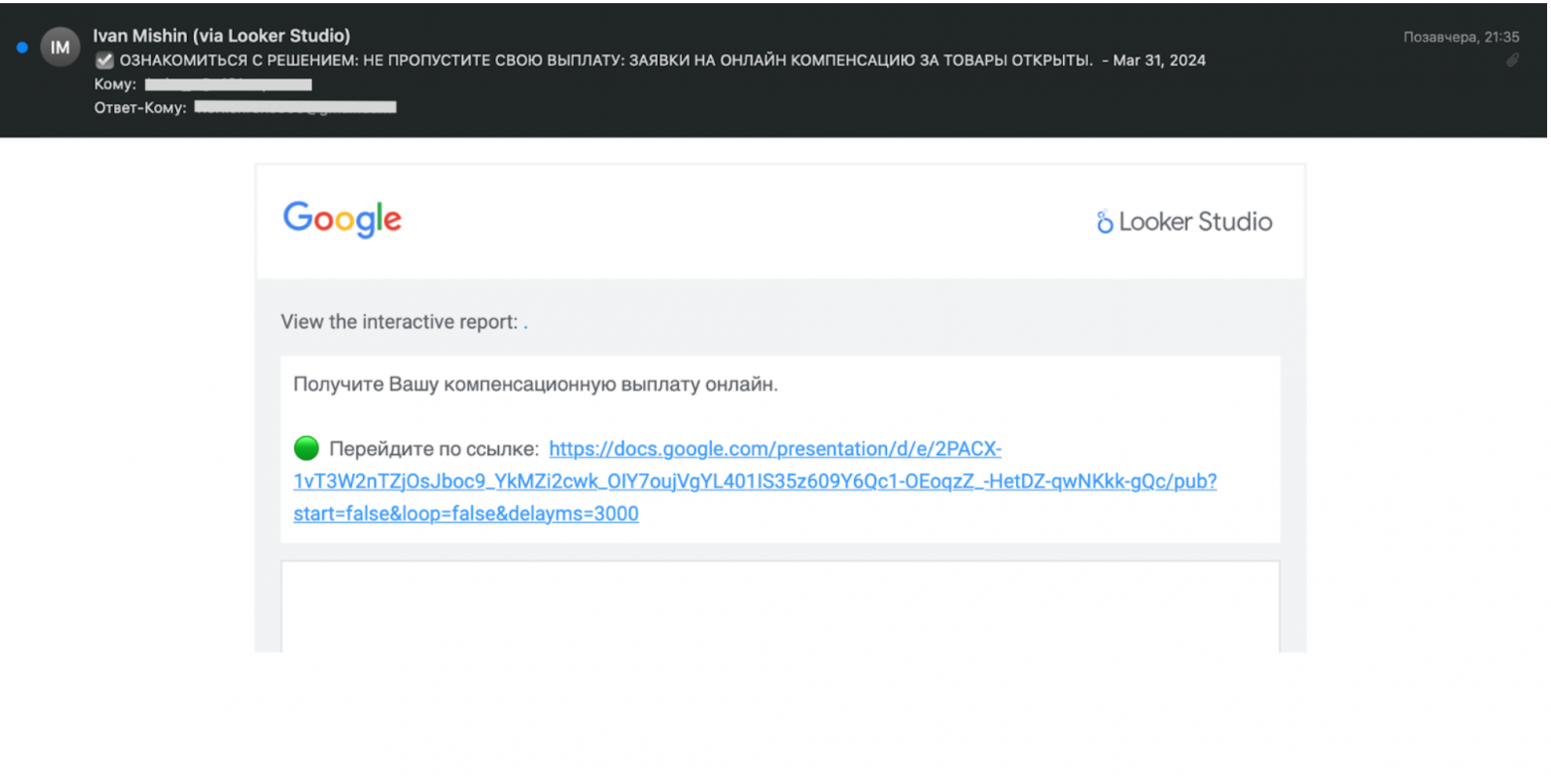

- Письмо, отправленное злоумышленниками, не отличается от рассылок, сделанных в сервисе Google Looker Studio.

- В теме сообщения говорится про выплаты и онлайн-компенсации.

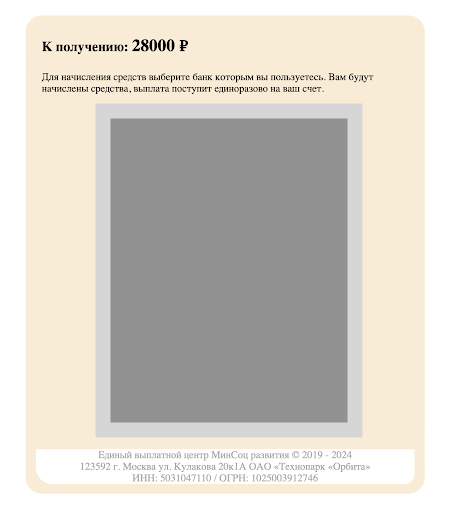

- Ссылка в тексте письма ведет на Google-презентацию, содержащую единственный слайд, являющийся ссылкой на мошеннический ресурс.

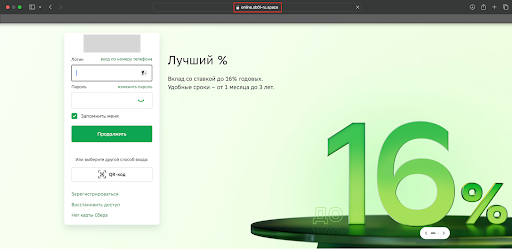

- Страницы всех представленных банков являются фишинговыми и созданными исключительно для кражи средств с карточек граждан.

- При попытке получить «компенсацию» жертва рискует потерять данные своей банковской карты и деньги на ней.

Особенности кампании

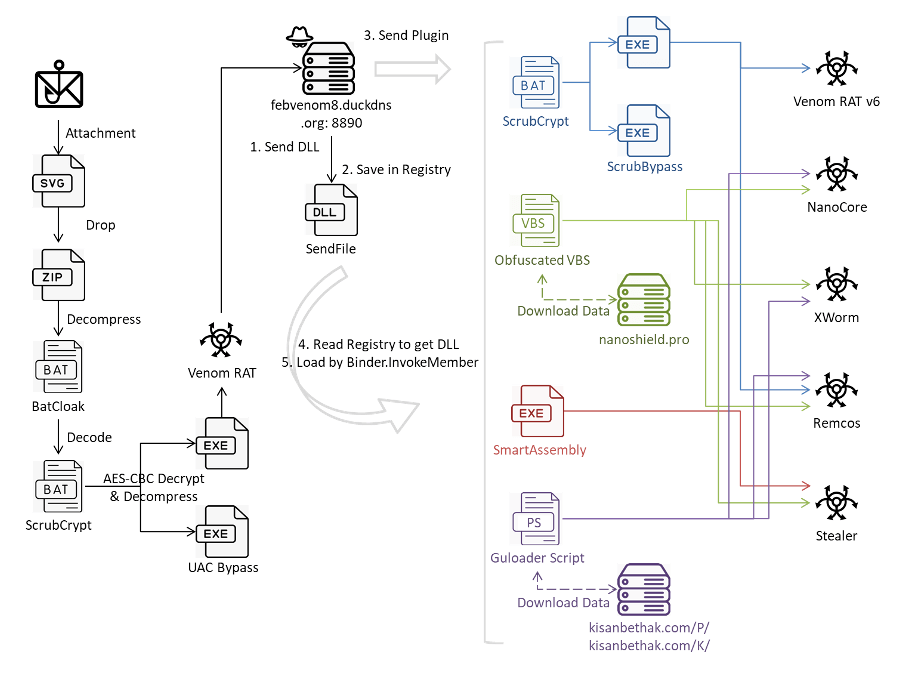

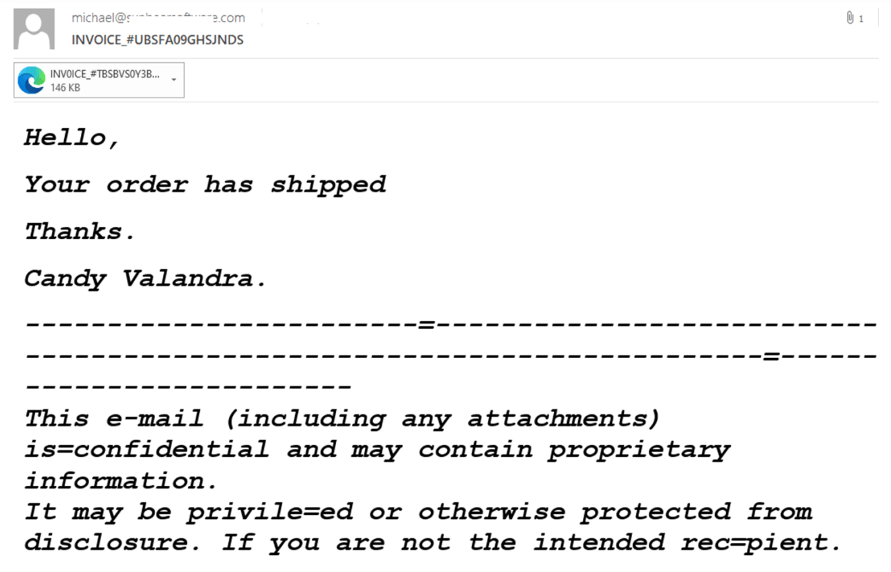

- Злоумышленники отправляют электронные письма с вложениями в формате Scalable Vector Graphics (SVG). При открытии таких файлов и активируется цепочка заражения.

- После того, как жертвы открывают файл SVG, выполняется встроенный в этот файл сценарий, который создаёт ZIP-файл с именем INV0ICE_#TBSBVS0Y3BDSMMX.zip.

- Отличительной чертой атаки является использование инструмента для обфускации вредоносного ПО BatCloak, а также ScrubCrypt для доставки вредоносов в виде обфусцированных пакетных скриптов.

- BatCloak загружает следующие стадии полезной нагрузки таким образом, чтобы обойти механизмы обнаружения.

- В последней кампании, проанализированной специалистами, вышеупомянутый SVG-файл служит каналом для передачи ZIP-архива, содержащего пакетный скрипт, вероятно, созданный с использованием BatCloak.

- Скрипт затем распаковывает пакетный файл ScrubCrypt для окончательного запуска Venom RAT.

Venom RAT позволяет злоумышленникам контролировать заражённые системы, собирать конфиденциальную информацию и выполнять команды, получаемые от сервера управления.

Также с помощью системы плагинов доставляется инфостилер, собирающий информацию о системе и похищающий данные из папок, связанных с криптокошельками и приложениями Atomic Wallet, Electrum, Ethereum, Exodus, Jaxx Liberty, Zcash, Foxmail и Telegram.

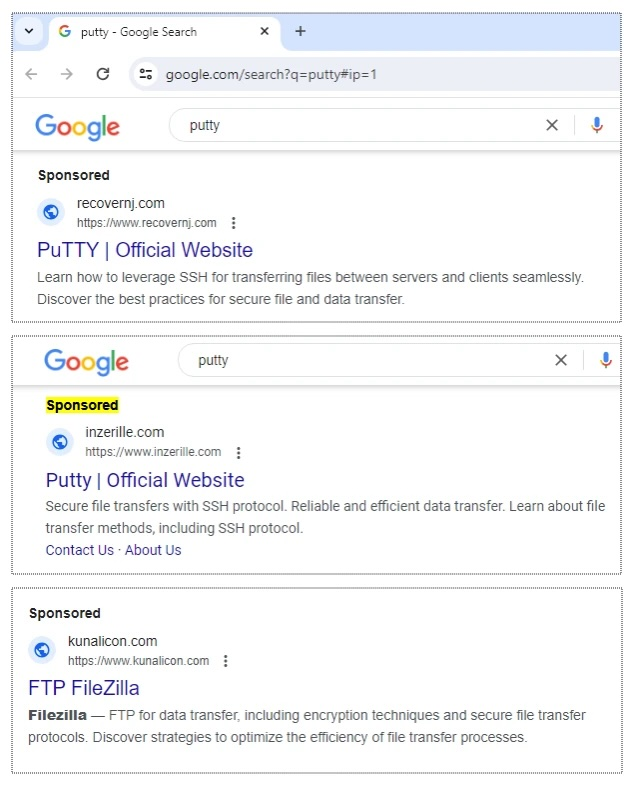

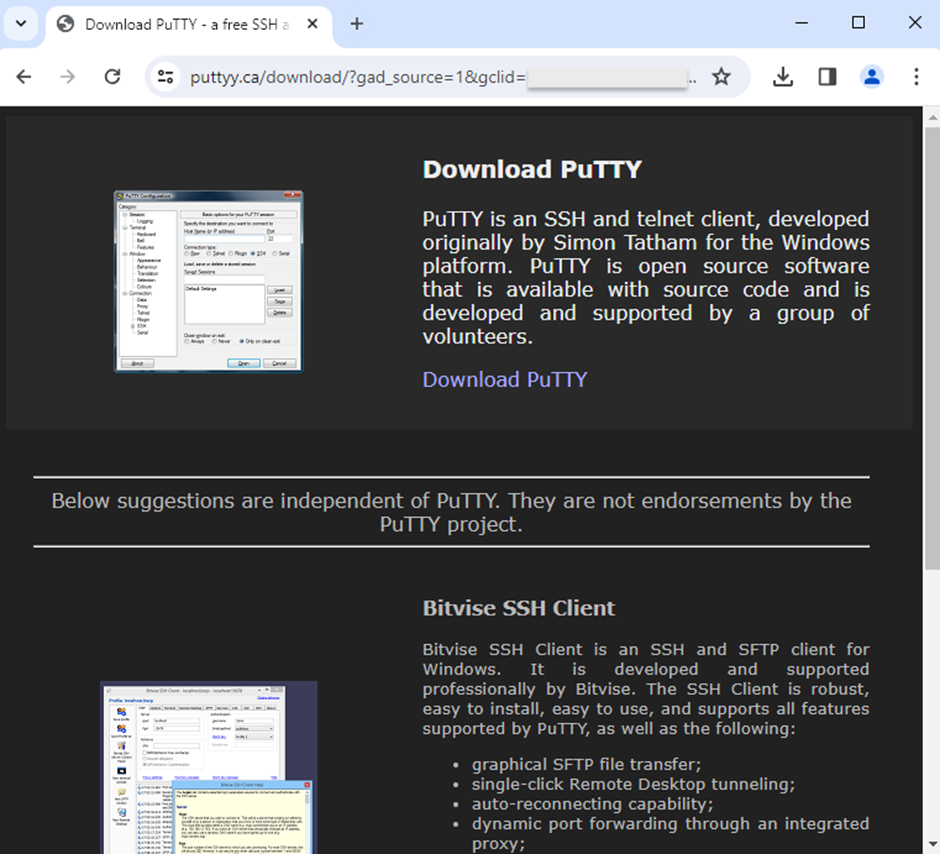

Создатели вредоносной кампании, нацеленной на ИТ-специалистов, используют рекламу в Google.

Всем, кто пытается найти бесплатные SSH- и Telnet-клиенты PuTTY и FileZilla, вместо настоящих сайтов выдаются вредоносные, содержащие троян-стилер Nitrogen.

Этот вредонос используется для получения доступа к частным сетям и кражи внутренних данных. Тем не менее, реклама злонамеренного ресурса покаазывается вверху поисковой выдачи Google.

Схема кампании

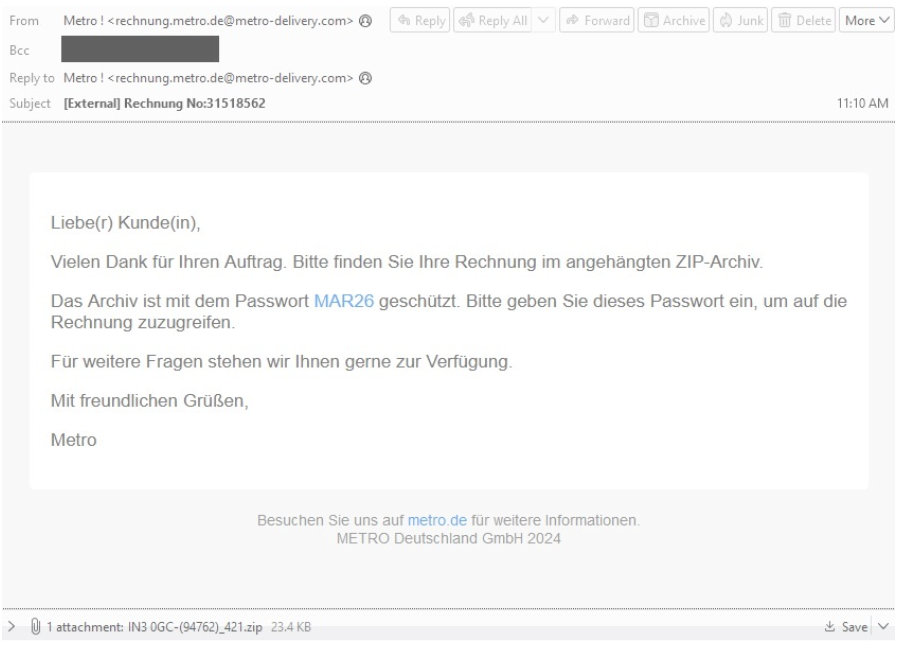

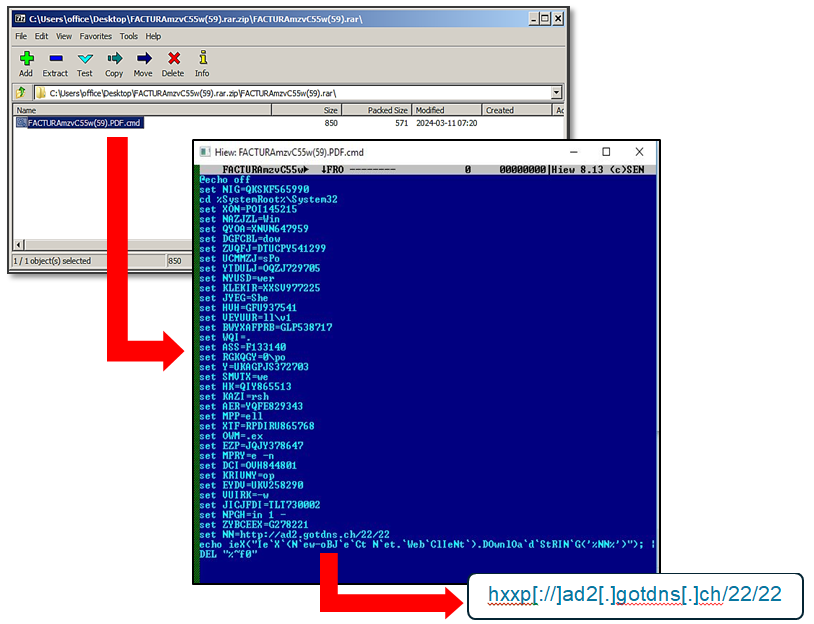

- Преступники рассылали вредонос в виде вложения к письмам, замаскированным под счета-фактуры немецкого бренда Metro.

- Вложения представляли собой ZIP-архивы, защищённые паролем, которые содержали вредоносный LNK-ярлык.

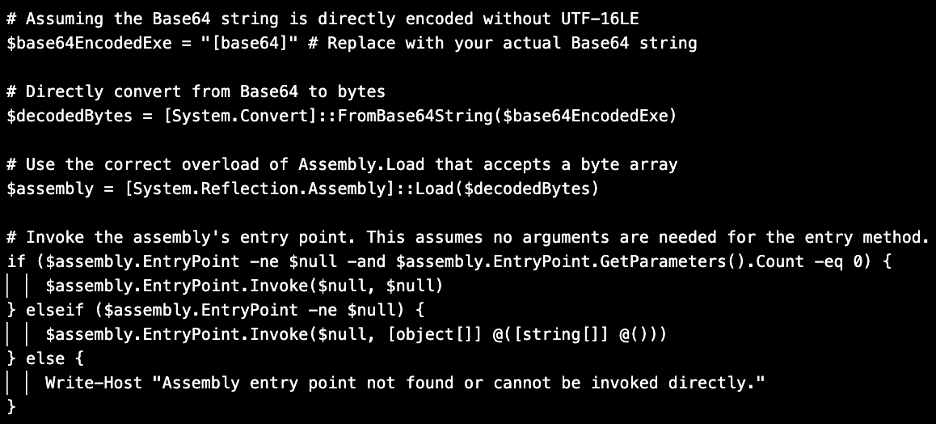

- Ярлык активировал выполнение PowerShell-скрипта, который, в свою очередь, запускал Rhadamanthys, хранящийся в кодировке Base64. Такой метод позволяет вредоносному коду выполняться в памяти, не затрагивая диск.

- PowerShell-скрипт содержит уникальные характеристики, свойственные коду, сгенерированному ИИ (ChatGPT, Gemini или Copilot). Комментарии в коде, написанные с идеальной грамматикой, а также специфическая структура и наименование переменных, указывают на возможное использование генеративного ИИ для создания или модификации скрипта.

Схема кампании

- Атака начинается с рассылки электронных писем с вложением в виде ZIP-файла.

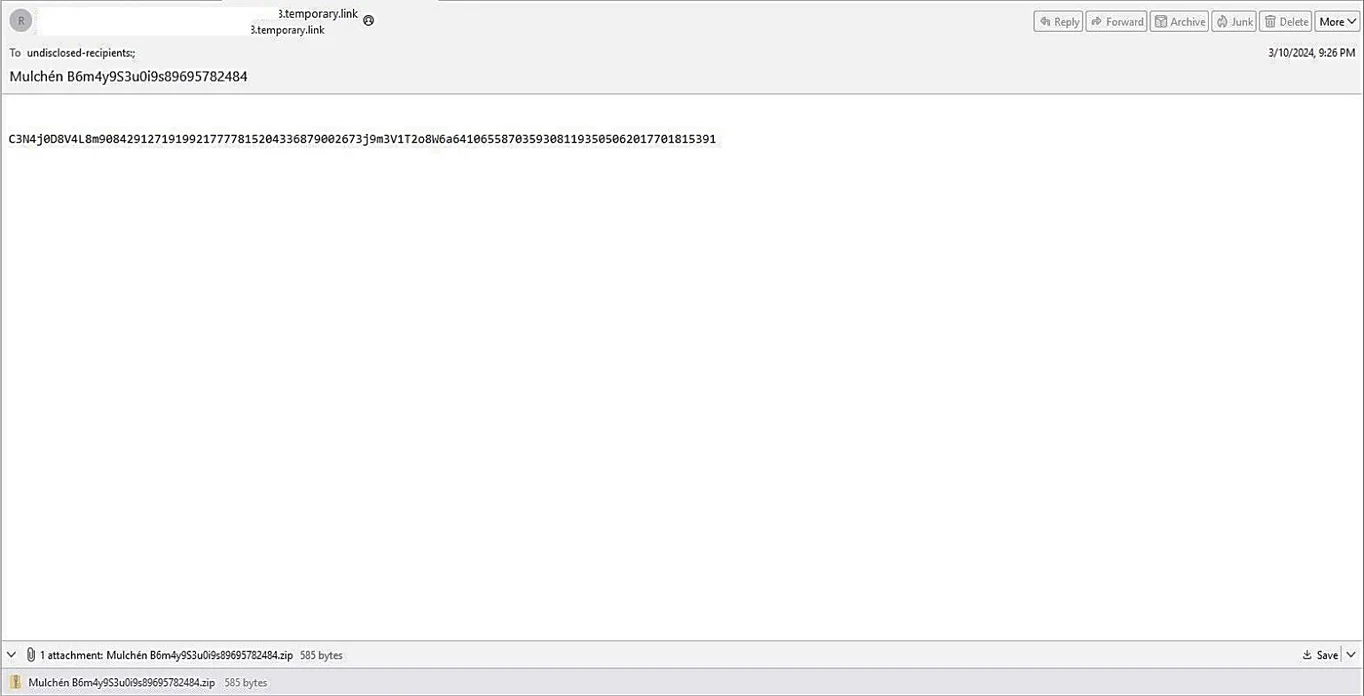

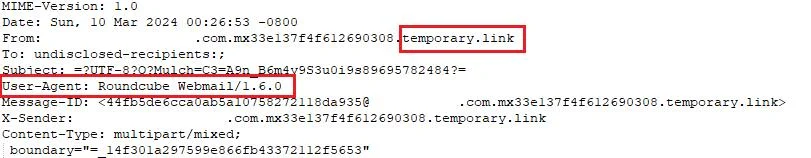

- После распаковки архива открывается HTML-файл, который перенаправляет пользователя на загрузку мошеннического файла, маскирующегося под счет-фактуру. Отправитель электронного письма использовал адрес с доменом «temporary[.]link», а в качестве почтового агента указан Roundcube Webmail.

- Особенностью HTML-файла является ссылка, ведущая на страницу с сообщением о приостановке аккаунта. Это происходит при подключении не из Мексики.

- При доступе с IP-адреса из Мексики, открывается страница с CAPTCHA от Cloudflare Turnstile, с которой загружается вредоносный RAR-архив.

- Этот архив содержит скрипт PowerShell, собирающий информацию о системе и проверяющий наличие антивирусного ПО на зараженном компьютере.

- В архив включены строки, закодированные в Base64, предназначенные для выполнения PHP-скриптов, определяющих страну пользователя и загружающих с Dropbox ZIP-файл, содержащий множество подозрительных файлов.

Инциденты

Группа хакеров проникла в системы Министерства обороны и Министерства юстиции Израиля.

Сообщается, что в результате атаки были украдены и опубликованы в группах Telegram документы, раскрывающие внутренние переписки и заказы ведомств. Атакующие утверждают, что располагают обширным массивом данных и предлагают его к продаже за 50 биткоинов (около 3,5 млн долларов США).

Кроме выкупа, хакеры потребовали освободить 500 заключенных, совершивших террористические акты в обмен на нераспространение собранных данных. Служба безопасности Израиля отказалась обсуждать детали инцидента, подтвердив лишь факт проникновения.

По оценкам экспертов, хакеры, взломавшие системы Минюста похитили сотни гигабайт данных, включая информацию о сотрудниках Минюста и официальные документы.

Крупный российский агрокомплекс им. Н.И. Ткачева стал жертвой вымогательской кибератаки.

В результате инцидента данные на серверах агрокомплекса были похищены и зашифрованы вредоносным ПО. Сайт холдинга не работал 8 и 9 апреля.

В Агрокомплексе подтвердили технический сбой, вызванный хакерской атакой. Сейчас ведутся работы по устранению последствий взлома. Компания рассчитывает восстановить нормальную работу в течение ближайших 3-5 дней. В холдинге заверили, что инцидент не повлияет на поставки продукции населению и партнерам.

Сообщается, что целью злоумышленников была не остановка работы компании, а выкуп за похищенные данные: хакеры требуют выплатить им около 500 миллионов рублей. В Агрокомплексе факт требования выкупа комментировать отказались.

Эксперты по кибербезопасности предполагают, что доступ к данным агрохолдинга мог быть получен через фишинговые рассылки, уязвимости в публичных приложениях или незащищенные RDP-порты.

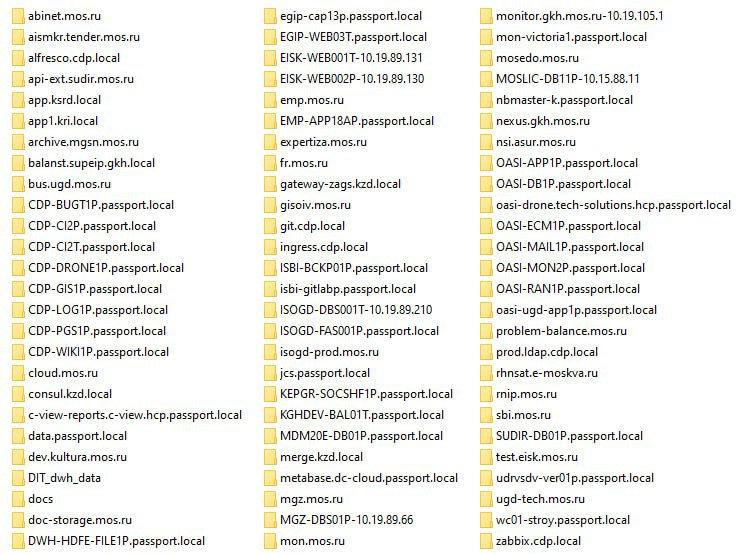

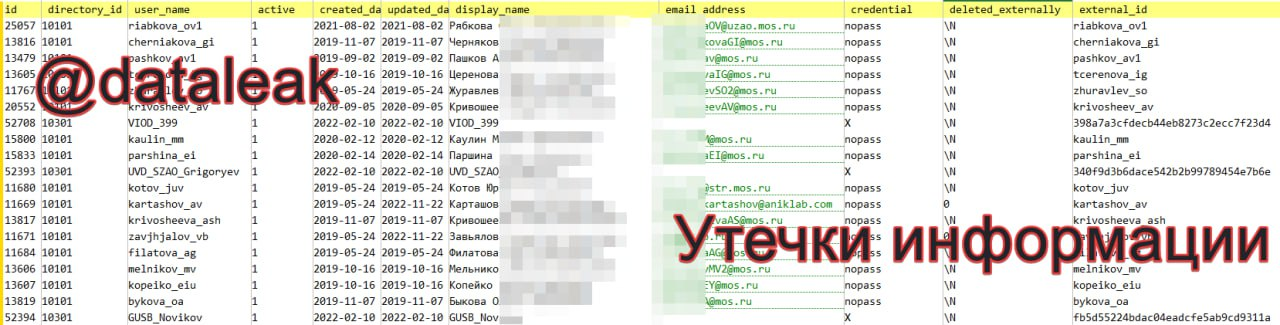

Преступники утверждают, что первоначальный взлом произошел год назад и всё это время они находились в сети ДИТ.

В качестве подтверждения своих слов они предоставили дамп базы данных с таблицей пользователей (cwd_user) внутреннего ресурса jira.cdp.local. В таблице 335586 строк, содержащих:

- имя пользователя,

- ФИО,

- адрес эл. почты (288395 адресов на домене @mos.ru),

дату регистрации и обновления записи (с 24.05.2019 по 20.06.2023), - внутренние идентификаторы.

Инцидент заставил CVS активировать план экстренного реагирования и отключить некоторые системы.

Компания привлекла экспертов по кибербезопасности, чтобы они определили масштабы ущерба и помогли спланировать ответные действия.

Пока что характер потенциально затронутых данных не разглашается, но, вероятно, злоумышленники могли получить доступ к широкому спектру конфиденциальной информации, включая персональные документы, финансовые сведения и другие важные файлы.

B. Riley Financial, материнская компания Targus, сообщила о несанкционированном доступе к некоторым системам файлов Targus и последующем отключении большей части своей сети для изоляции инцидента.

Согласно заявлению, ситуация в настоящее время находится под контролем, и ведутся активные работы по восстановлению систем Targus. Компания не уточнила, какие именно операции были нарушены и когда они вернутся в нормальное русло.

Неизвестно, были ли украдены данные клиентов Targus в результате проникновения, но компания заявила о намерении сотрудничать с правоохранительными органами в отношении несанкционированного доступа к информации.

Компания обнаружила инцидент в своём зарубежном офисе 30 марта и немедленно привлекла внешних экспертов по кибербезопасности. Предварительные выводы указывают на несанкционированный доступ к серверам со стороны третьих лиц.

После обнаружения инцидента Hoya изолировала пострадавшие серверы и сообщила о случившемся. Детали инцидента пока неизвестны.