Дайджест Start X № 368

Обзор новостей информационной безопасности с 12 по 18 апреля 2024 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема действий преступников

- Мошенники создают поддельные ресурсы, которые обещают пользователям разовые денежные выплаты от 50 000 до 300 000 рублей.

- Для получения средств жертвам предлагают заплатить «комиссию», «конвертацию» валюты или оплатить «юридические услуги» на сумму от 378 до 1112 рублей.

- Доверчивые пользователи лишаются своих денег и не получают никаких выплат, а злоумышленники безнаказанно обогащаются.

Схема действий преступников

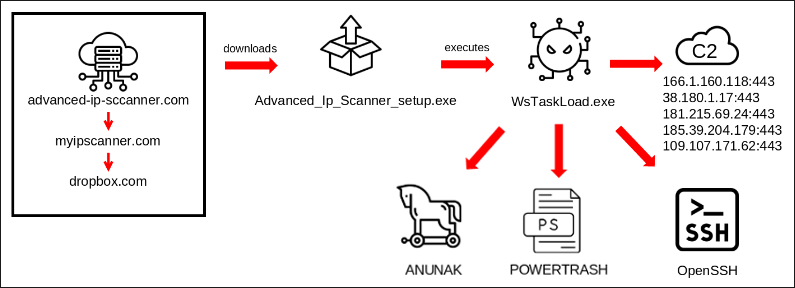

- Атака началась с отправки сотрудникам компании ссылок на поддельный сайт, маскирующийся под легитимный инструмент Advanced IP Scanner.

- Применив методы социальной инженерии, хакеры убедили пользователей перейти по ссылке и загрузить исполняемый файл, который инициировал установку бэкдора.

- В процессе атаки зловредный файл, получивший название «WsTaskLoad.exe», запускал многоступенчатый процесс с использованием вредоносных DLL, WAV-файлов и шелл-кода, что в итоге приводило к загрузке и расшифровке файла «dmxl.bin» с бэкдором Anunak.

- После развёртывания бэкдора в целевой системе была создана задача для OpenSSH, обеспечивающая постоянный доступ злоумышленников, однако исследователи не обнаружили использование этого метода для перемещения по сети в анализируемой кампании.

Примечательно, что, несмотря на сложность атаки, FIN7 не смогли распространить заражение дальше первоначально инфицированной системы. Исследователи подчёркивают важность защиты от фишинга, который до сих пор остаётся основным методом вторжения злоумышленников.

Обнаружена масштабная мошенническая кампания, направленная на мусульман.

Схема действий преступников

- Злоумышленники создали 375 поддельных веб-страниц, предлагающих 60 ГБ бесплатного высокоскоростного 5G-интернета от различных провайдеров.

- Большинство этих сайтов использовали уникальные доменные имена вроде .top, .shop и .xyz, которые ранее не применялись.

- На сайтах были размещены тематические картинки и комментарии довольных получателей подарков, призывающих поделиться ссылкой в WhatsApp с друзьями, и как можно скорее.

- Сначала жертвы попадали на страницу с различными анкетами, в которых нужно было оставить свои данные, чтобы получить обещанный бесплатный интернет.

- Затем их перенаправляли на сайты, связанные с инвестиционным мошенничеством, и различными уловками вынуждали сделать денежный вклад.

Схема похожа на другие кампании, использующие анкеты, но вместо денежных вознаграждений предлагают именно мобильный интернет-трафик.

Инциденты

Причиной утечки стал публично доступный сервер для хранения данных, размещенный в облаке Microsoft Azure, на котором хранилась внутренняя информация, связанная с поисковой системой Microsoft Bing: код, скрипты и файлы конфигурации, содержащие пароли, ключи и учетные данные для доступа к внутренним БД и системам Microsoft. Cервер не был защищен паролем, то есть доступ к нему мог получить любой желающий.

Эксперты говорят, что случайно раскрытые данные могли помочь злоумышленникам найти или получить доступ к другим ресурсам, где Microsoft хранит свои внутренние файлы. В итоге это «могло привести к более значительной утечке данных и, вероятно, полностью скомпрометировать используемые сервисы».

Согласно заявлению на сайте города Сен-Назер, в настоящее время нарушено функционирование веб-служб в следующих коммунах: Сен-Назер, Донжё, Порнише, Монтуар-де-Бретань и Ла-Шапель-де-Марэ.

Атака произошла ночью 9 апреля. Когда на следующее утро сотрудники местных органов власти пришли на работу, их попросили не включать свои компьютеры и не проверять электронную почту с мобильных телефонов.

Сейчас у затронутых инцидентом госслужащих нет доступа к рабочим местам, файлам и ПО для бизнеса, в связи с чем они не могут выполнять свою работу.

Чиновники предупредили, что восстановление может занять месяцы. Совещания касательно данной ситуации проводятся ежедневно. Французское агентство кибербезопасности ANSSI оказывает поддержку пострадавшим, чтобы как можно быстрее устранить последствия атаки.

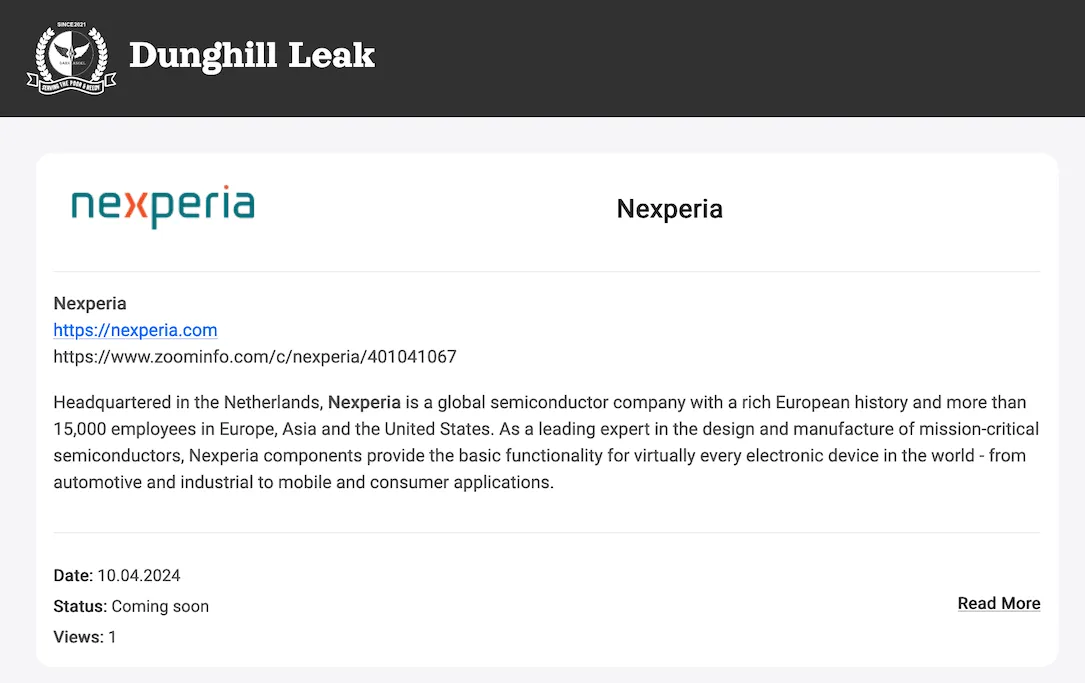

Голландская компания Nexperia сообщила, что хакеры взломали ее системы и похитили данные.

В заявлении компании говорится:

«Nexperia стало известно, что неавторизованная третья сторона получила доступ к некоторым ее ИТ-серверам в марте 2024 года. Мы немедленно приняли меры и отключили затронутые системы от интернета, чтобы локализовать инцидент и реализовать масштабные меры по смягчению последствий. Также мы начали расследование с привлечением сторонних экспертов, чтобы определить характер и масштабы инцидента, и приняли жесткие меры для прекращения несанкционированного доступа».

Ответственность за эту атаку взяла на себя вымогательская хак-группа Dunghill (она же Dark Angels). 10 апреля на сайте группировки появилось сообщение о взломе Nexperia. Хакеры заявили, что украли у компании 1 ТБ конфиденциальных данных.

В качестве доказательства они опубликовали сделанные под микроскопом снимки электронных компонентов, паспорта сотрудников, соглашения о неразглашении и другие документы, подлинность которых пока не подтверждена.

Dunghill утверждает, что если Nexperia не выплатит выкуп, в открытом доступе будут обнародованы:

- 371 ГБ данных о проектировании и продукции, включая данные о контроле качества, NDA, коммерческие тайны, технические спецификации, конфиденциальные чертежи и производственные инструкции;

- 246 ГБ инженерных данных, включая внутренние исследования и информацию о технологии производства;

- 96 ГБ коммерческих и маркетинговых данных, включая информацию о ценообразовании и маркетинговом анализе;

- 41,5 ГБ корпоративных данных, включая данные о персонале, личные данные сотрудников, паспорта, NDA и так далее;

- 109 ГБ данных о клиентах и пользователях Nexperia, включая такие бренды, как SpaceX, IBM, Apple и Huawei;

-121,1 ГБ файлов и разнородных данных, включая файлы хранилищ электронной почты.

В уведомлении сообщалось, что организация, обеспечивающая передачу СМС для Cisco Duo, была взломана 1 апреля. Злоумышленники использовали украденные учётные данные сотрудников компании-поставщика. Получив доступ к ее системам, они загрузили журналы СМС-сообщений, отправленных определенным пользователям Duo в период с 1 по 31 марта 2024 года.

Cisco Duo не разглашает название взломанного партнера. Однако представители пояснили, что загруженные журналы содержали информацию о номерах телефонов, операторах связи, странах и регионах, куда были отправлены сообщения, а также другие метаданные, в том числе даты, время и типы сообщений. Сами тексты похищены не были.

Этот инцидент вписывается в две тревожные тенденции: успешность кибератак, основанных на социальной инженерии, и растущее внимание к поставщикам услуг идентификации.