Дайджест Start X № 342

Обзор новостей информационной безопасности с 22 по 28 сентября 2023 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

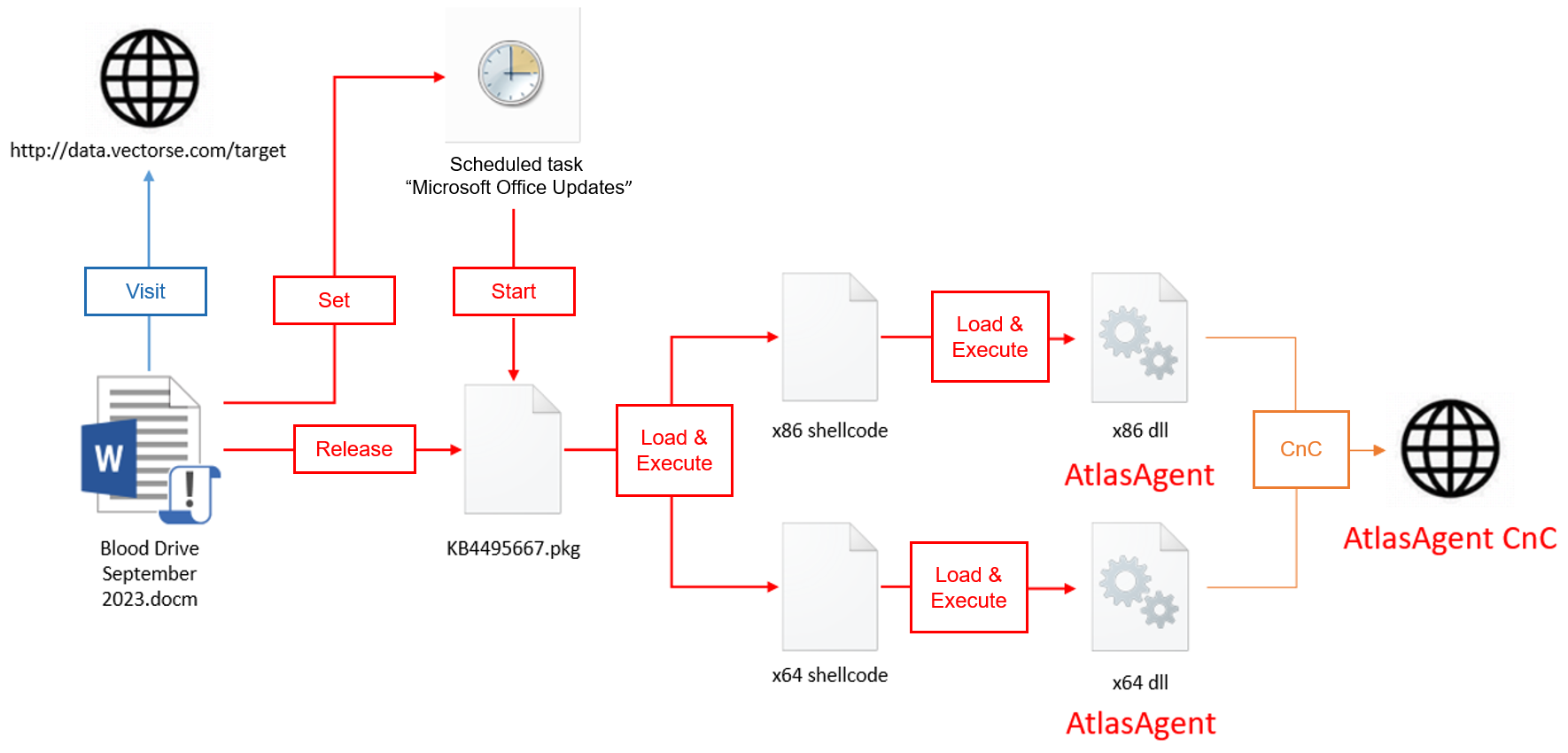

Схема кампании

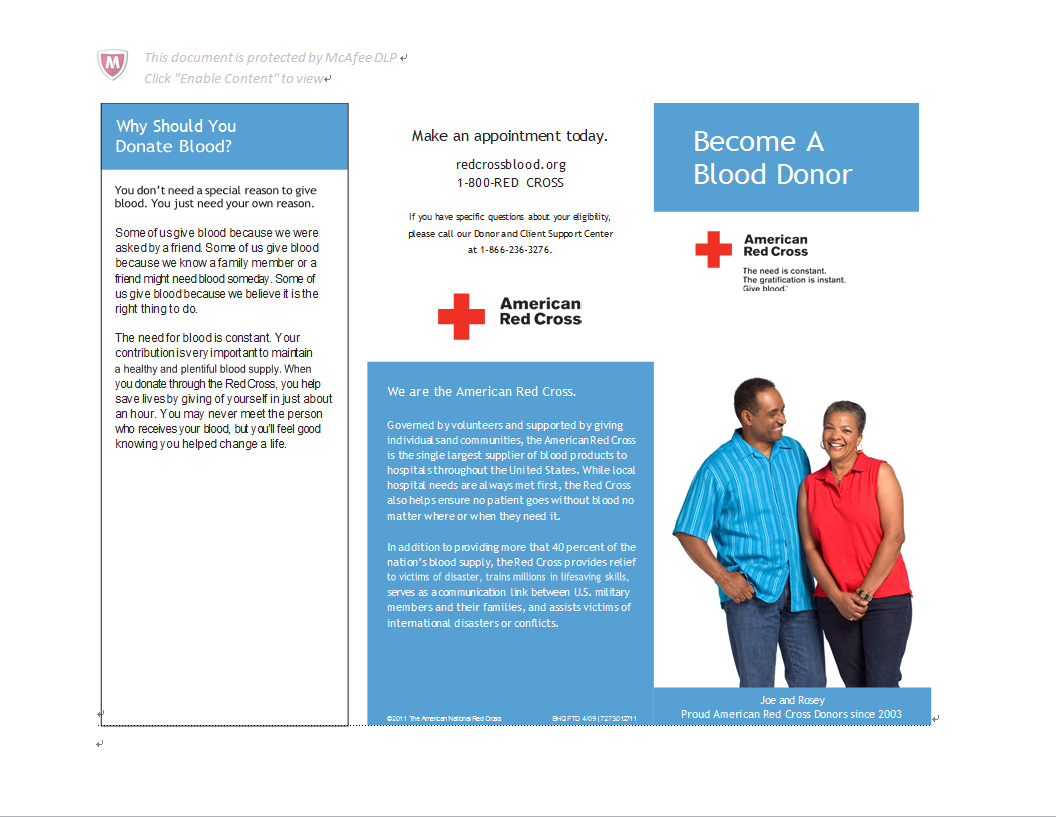

- Все начинается с фишингового письма, якобы от Американского Красного Креста, с предложением поучаствовать в одной из благотворительных акций.

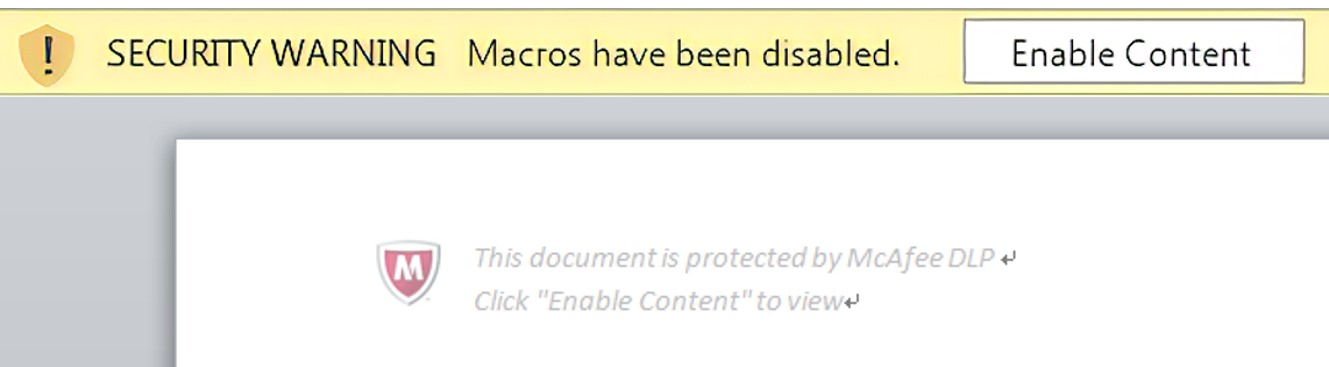

- К сообщению прилагается документ Word с макросами. Жертве нужно активировать опцию «Enable Content», чтобы увидеть содержимое.

- После разрешения редактирования на Windows-устройстве запускаются вредоносные макросы.

- Макросы распаковывают ZIP-архив, из которого выгружается файл KB4495667.pkg, представляющий собой программу DangerAds.

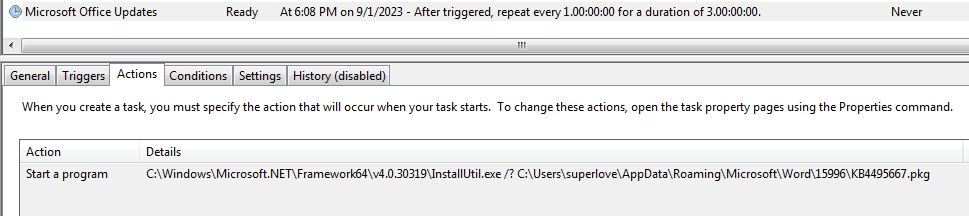

- В планировщике задач создается задание «Microsoft Office Updates» — оно активирует DangerAds регулярно на протяжении трёх дней.

- DangerAds анализирует среду и, при обнаружении определенных строк, выполняет встроенный код. Завершающим этапом является загрузка x64.dll, трояна AtlasAgent.

- AtlasAgent выполняет сбор информации о системе, блокировку запуска различных программ, выполнение кода на зараженном компьютере и загрузку файлов с серверов злоумышленника.

Схема действий преступников

- Для продвижения фейковых услуг создаются качественные сайты, которые маскируют под банковские сервисы.

- Злоумышленники звонят по телефону банковским клиентам, представляясь службой поддержки банка, и сообщают о появлении новых страховых сервисов для смартфонов, а также предлагают сразу провести диагностику телефона собеседника.

- Для этого клиентам присылают ссылку на фейковый веб-сайт, интерфейс которого создается в стиле сайтов российских банков, и предлагают выбрать и подключить услуги по безопасности смартфона, например, защиту денежных средств от телефонных мошенников или качественный ремонт смартфона с гарантией от сертифицированных сервисов.

- На сайте можно выбрать не только подходящую для смартфона операционную систему, но и марку производителя.

- В случае установки такого приложения или подключения услуги клиент рискует потерять контроль над онлайн-банком и своим мобильным устройством, что в конечном итоге приведет к хищению его денег.

Атаки и уязвимости

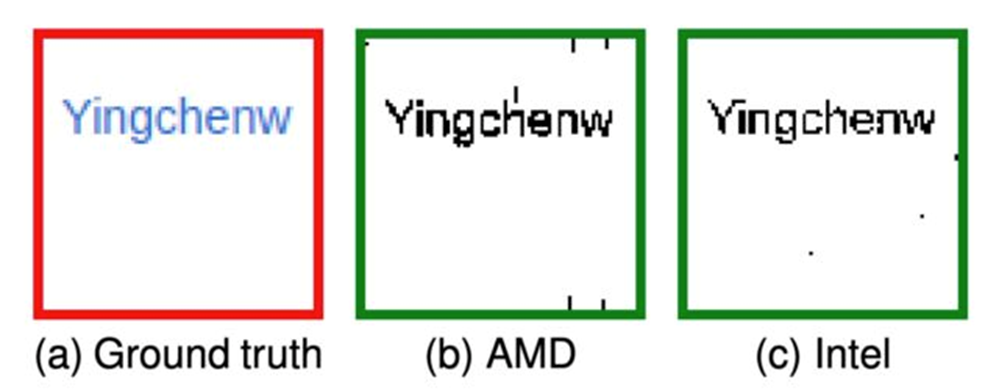

Графические процессоры (GPU) шести крупнейших производителей уязвимы перед новым методом браузерных атак. Сайты со специальным содержимым могут получать доступ к именам пользователей, паролям и другим чувствительным данным, отображаемым другими веб-сайтами.

Новый тип атаки нарушает принцип безопасности, известный как «политика одного источника» или «Same Origin Policy», который требует изоляции контента одного домена от всех остальных.

Атака, названная исследователями «GPU.zip», начинается с перехода жертвы на злонамеренный веб-сайт, который размещает в своём коде ссылку на веб-страницу, данные с которой он хочет прочитать, внутри «iframe», обычного HTML-элемента, позволяющего сайтам вставлять рекламу, изображения или другой контент.

Обычно политика одного источника запрещает одному сайту доступ к исходному коду, контенту или данным другого. Однако выяснилось, что сжатие данных, используемое видеоадаптерами для улучшения производительности, может быть использовано злоумышленниками в качестве побочного канала и поэтапной «кражи пикселей».

Атака работает в браузерах Chrome и Edge на графических процессорах Apple, Intel, AMD, Qualcomm, ARM и Nvidia. Скорость атаки зависит от мощности процессора:

- на AMD Ryzen 7 4800U с видеоядром Radeon RX Vega 8 успешная атака заняла всего 30 минут, чтобы показать исходное содержимое с 97% точностью;

- на Intel Core i7-8700 со встроенной графикой UHD Graphics 630 на восстановление пикселей ушло уже 215 минут.

Для этого используется инструмент Side Eye, основанный на машинном обучении. Он позволяет улавливать речь человека вплоть до точных слов и даже тембра голоса.

Основные техники Side Eye — это стабилизация изображения и особый метод фотосъемки — rolling shutter, распространенный в современных устройствах. Он считывает картинку не целиком, а построчно и выявляет мельчайшие вибрации, которые проходят рядом с камерой, когда кто-то разговаривает. Side Eye преобразует видимые колебания воздуха обратно в звук, увеличивая детализацию аудиосигнала в тысячи раз.

Для эффективной работы Side Eye требуется лишь небольшое количество света. При этом чем больше кадров доступно для анализа, тем лучше. Интересно, что даже кадр с изображением потолка или стены может помочь в реконструкции речи.

На выходе получаются приглушенные звуки, которые гораздо проще интерпретировать в дальнейшем.

Инциденты

Авиакомпании «Аэрофлот» и «Победа» предупредили пассажиров о возможных проблемах с регистрацией на рейсы в связи с сбоем в системе бронирования:

«В связи с глобальным сбоем в системе бронирования Leonardo (Сирена-Тревел) затруднена регистрация в аэропортах маршрутной сети компании»

Аэрофлот сообщил о задержке минимум семи рейсов из аэропорта «Шереметьево». Среднее время задержки составило 30 минут.

В «Победе» также отметили , что произошел сбой в работе сервисов бронирования, онлайн-регистрации и регистрации в аэропортах. Регистрация в аэропортах временно осуществлялась вручную, и пассажирам рекомендовали прибывать заранее.

К 12:08 по московскому времени «Ростех» подтвердил полное восстановление работоспособности системы бронирования Leonardo.

Позже появилась информация, что взлом произвёл некий хакер StephenHawklng, а не Dark Slivki.

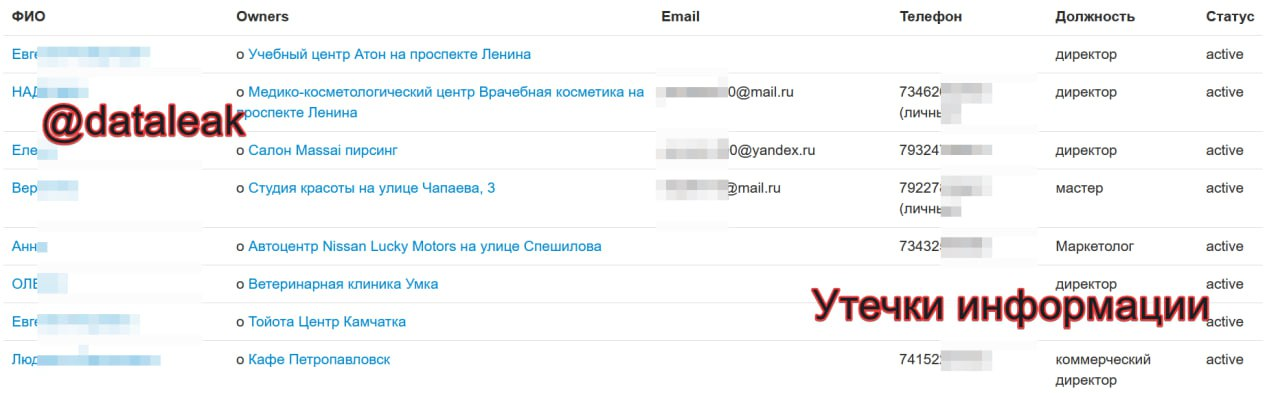

В полученных файлах содержатся:

- 🌵 имя,

- 🌵 название компании и должность,

- 🌵 телефон (около 400 тыс. уникальных номеров),

- 🌵 адрес эл. почты (около 570 тыс. уникальных адресов).

Проверка случайных логинов из этих файлов через функцию восстановления пароля на сайте zoon.ru показала, что они действительные.

Данные актуальны на май 2023 года.

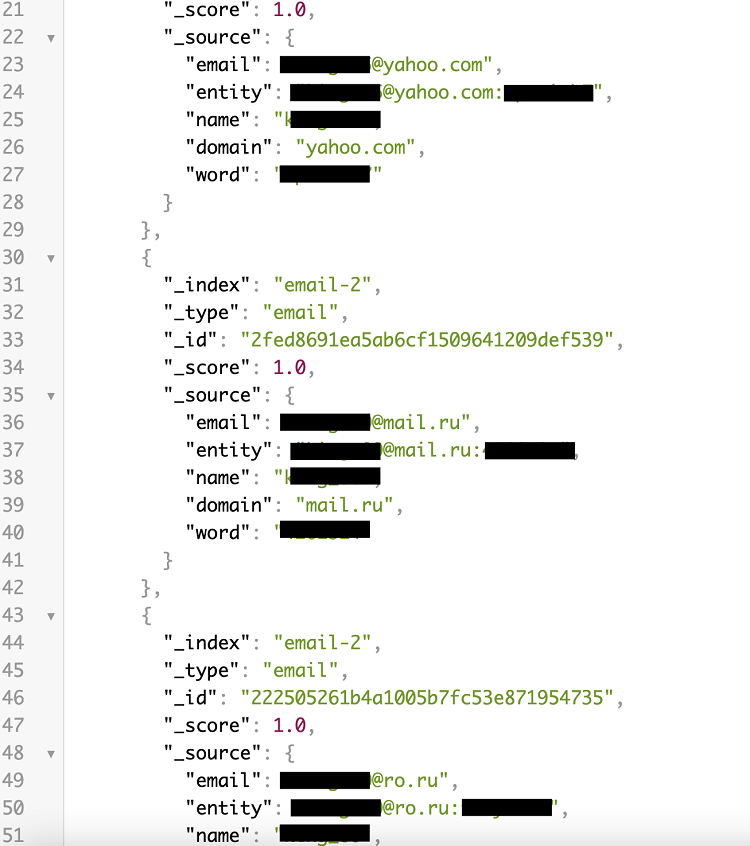

В результате были раскрыто более 3,8 млрд записей с электронными адресами и паролями пользователей из ранее общедоступных и даже неизвестных нарушений безопасности.

Среди потенциально утекших данных было 16 коллекций с названиями «email 0-9» и «email A-F», каждая из которых содержала по 240 миллионов записей, включая данные русскоязычных клиентов.

Подобные утечки данных обычно происходят из-за человеческого фактора, например, когда сотрудники забывают установить пароль после проведения технического обслуживания.

Пока ключевые сервисы не работают, участникам программы страхования придется предоставлять бумажные копии документов, чтобы получить медицинскую помощь. Медучреждения вынуждены договариваться о льготных выплатах напрямую с пациентами, готовыми к выписке.

Вымогатели дали 10 дней на оплату выкупа. Чтобы продлить срок, придется заплатить еще 100 тысяч долларов США. За удаление украденной информации или предоставление доступа к ней требуют 300 тысяч долларов США.

По словам экспертов, вымогательская атака затронула ключевые системы, процессы и финансовую информацию компании, что негативно сказалось на её финансовом положении и на её способности привлечь дополнительные инвестиции.

Удержаться на плаву KNP Logistics не помогло даже появление дешифратора для жертв Akira, выпущенного специалистами Avast.

Премьер-министр островов сообщил, что «работы по восстановлению идут полным ходом, и мы работаем над тем, чтобы установить график, которому могут следовать люди, который будет использоваться для безопасного возвращения наших систем в оперативный режим».

Инцидент произошел вечером 20 сентября и был обнаружено сотрудниками полиции только на следующее утро. Ответственные специалисты попытались изолировать место вторжения и отключить его, однако были вынуждены отключить вообще все устройства, подключенные к сети, а затем полностью деактивировать и саму сеть.

Канадский государственный реестр новорождённых BORN Ontario подтвердил нарушение безопасности, затронувшее около 3,4 млн человек, среди которых обратившиеся за медпомощью во время беременности женщины, а также около двух миллионов новорождённых и детей.

Сообщается, что хакеры скопировали обширный массив данных, включающих информацию о людях с января 2010 года по май 2023 года. В нём содержатся имена, даты рождения, адреса, почтовые индексы и номера медицинских карт. Также была украдена клиническая информация, включая даты осмотра и обслуживания, результаты лабораторных тестов и другие медицинские данные.

По данным BORN, кибератака связана с массовым взломом инструмента передачи файлов MOVEit Transfer, ответственность за взлом которого в июне взяла на себя вымогательская банда Clop.

Минфин Кувейта сообщило, что Национальный киберцентр страны (National Cyber Center) работает круглосуточно, чтобы решить проблему, и привлекло к процессу ИБ-специалистов, а также представителей других правительств, имена которых не были названы. Министерство подтвердило, что все данные о зарплатах госслужащих хранятся в системах ведомства, и финансовые операции регистрируются. Все государственные органы продолжают работать в обычном режиме.

25 сентября хакерская группировка Rhysida добавила Министерство финансов Кувейта в свой список жертв, предоставив правительству 7 дней на уплату выкупа, размер которого не был указан.

Представители Air Canada настаивают, что инцидент не повлиял на системы управления полетами, и атакующие не получили доступ к системам, связанным с взаимодействием клиентами. То есть никакая информация о клиентах не была раскрыта.

Air Canada уже связалась со всеми пострадавшими сторонами, информация об инциденте уже передана правоохранительными органами, и в настоящее время все системы работают в штатном режиме.

В заявлении авиакомпании не содержится никаких подробностей о самом инциденте и о злоумышленниках, которые стоят за этой атакой. Пока ни одна хак-группа не взяла на себя ответственность за этот инцидент.

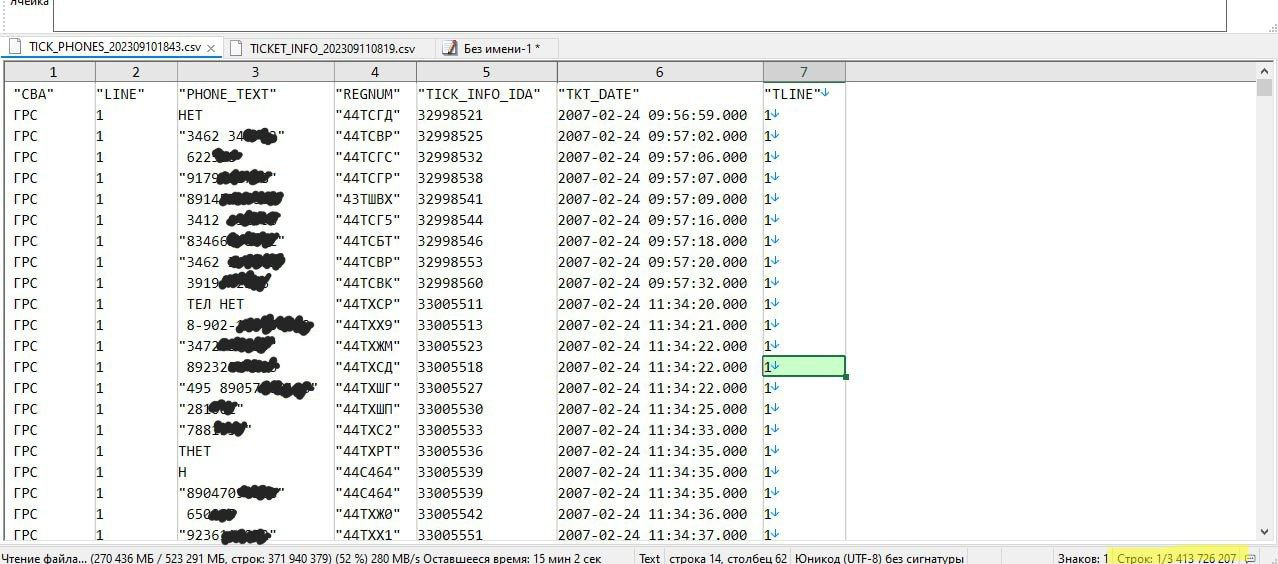

Два файла суммарно содержат более 17,5 млн строк.

Первая база TICK_PHONE_sample содержит 14 630 668 строк в формате: код аэропорта, номер телефона, номер рейса, номер регистрации, сведения о билете и иногда паспортные данные. Количество уникальных телефонов составляет почти 4 миллиона, адресов электронной почты — «всего» 520 с половиной тысяч.

Второй файл TICK_INFO_sample немного покрупнее — 3 015 002 строки в формате: номер рейса, авиакомпания, тариф, направление, информация о бронировании, стоимость билета и ФИО пассажира.

Данные охватывают период с 2007 по 10 сентября 2023 года.

Пострадало японское подразделение Clarion Japan, которое занимается разработкой, производством и продажей разнообразной продукции: от навигационных систем до видеосистем и камер заднего вида.

В сообщении на сайте утечек ALPHV говорится:

«Clarion подвергся взлому, приведшему к утечке конфиденциальных данных о компании и ее партнерах, включая техническую документацию клиентов. Через 2 дня сведения будут переданы заинтересованным сторонам и частично опубликованы в открытом доступе. Доверяя Clarion ваши разработки, вы рискуете потерять как данные, так и репутацию».

В качестве доказательств хакеры опубликовали скриншоты украденных документов.