Дайджест Start X № 341

Обзор новостей информационной безопасности с 15 по 21 сентября 2023 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема действий преступников

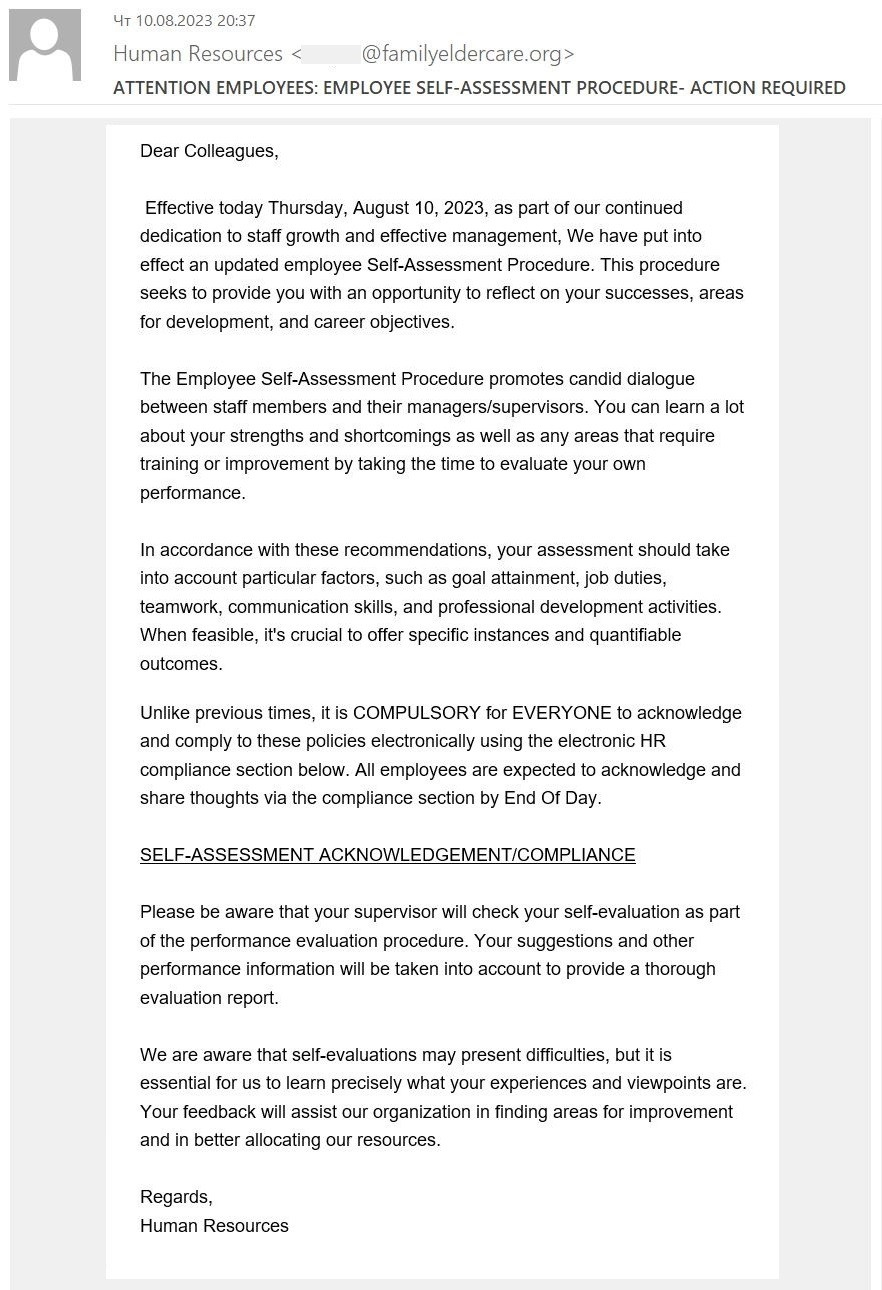

- Сотрудники получают письмо якобы от HR-отдела компании, в котором из убедительно просят пройти процедуру самооценки.

- В письме написано, что опрос ОБЯЗАТЕЛЕН для ВСЕХ и сдать его нужно До Конца Дня.

- В письме содержится ссылка на сайт, где следует заполнить анкету.

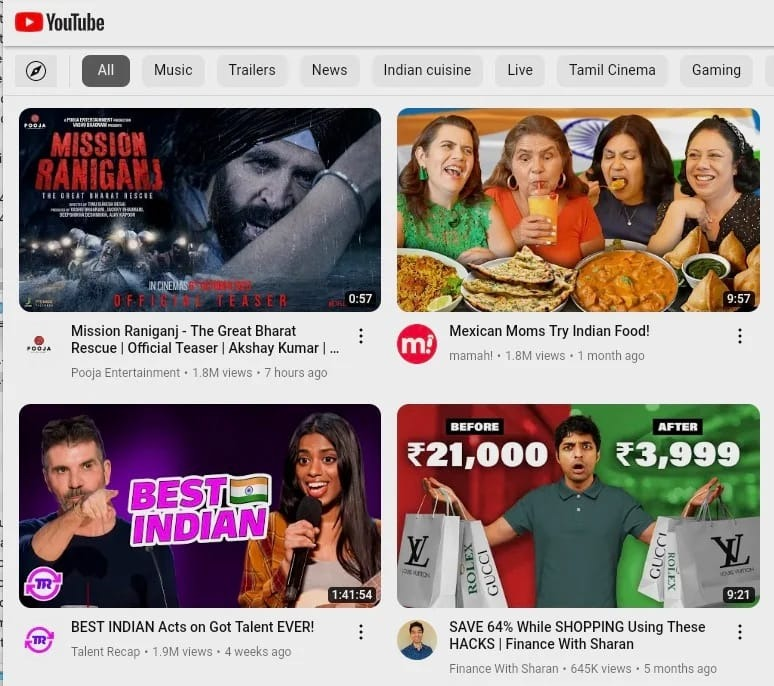

- В анкете требуется указать адрес электронной почты, аутентифицироваться при помощи своего пароля и дополнительно ввести пароль еще раз для подтверждения.

- Маскировка запроса пароля и е-мейла, который чаще всего является логином, под часть анкеты, которая уже почти заполнена, усыпляет бдительность жертвы.

- Слово «password» в вопросе написано необычно: две буквы закрыты звездочками. Это делается для обхода автоматических фильтров, настроенных на поиск ключевого слова password.

- Если отправить заполненную анкету, логины и пароли попадут к хакерам.

Схема кампании

- Злоумышленники связываются с сотрудниками компаний, используя поддельные аккаунты в Telegram, учётные записи содержат Ф. И. О. и фотографии топ менеджеров.

- Собеседник представляется генеральным директором организации, в которой работает потенциальная жертва. При этом злоумышленник обращается к сотруднику, используя его имя и отчество, чтобы вызвать доверие.

- В ходе беседы мошенник предупреждает о скором звонке из Министерства промышленности и торговли России. Он просит никому не сообщать о разговоре, а после него — отчитаться, как все прошло.

- После этого жертве поступает звонок с неизвестного номера, в процессе которого у неё могут запрашивать различную конфиденциальную информацию и вынуждать совершать финансовые операции в пользу мошенников.

Вот как это происходит:

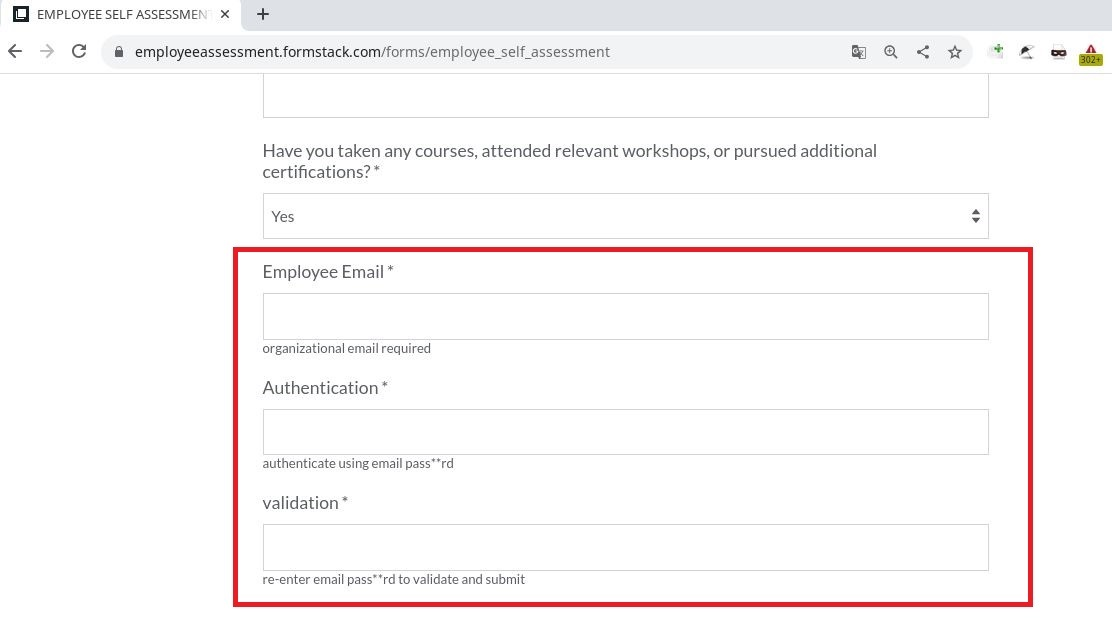

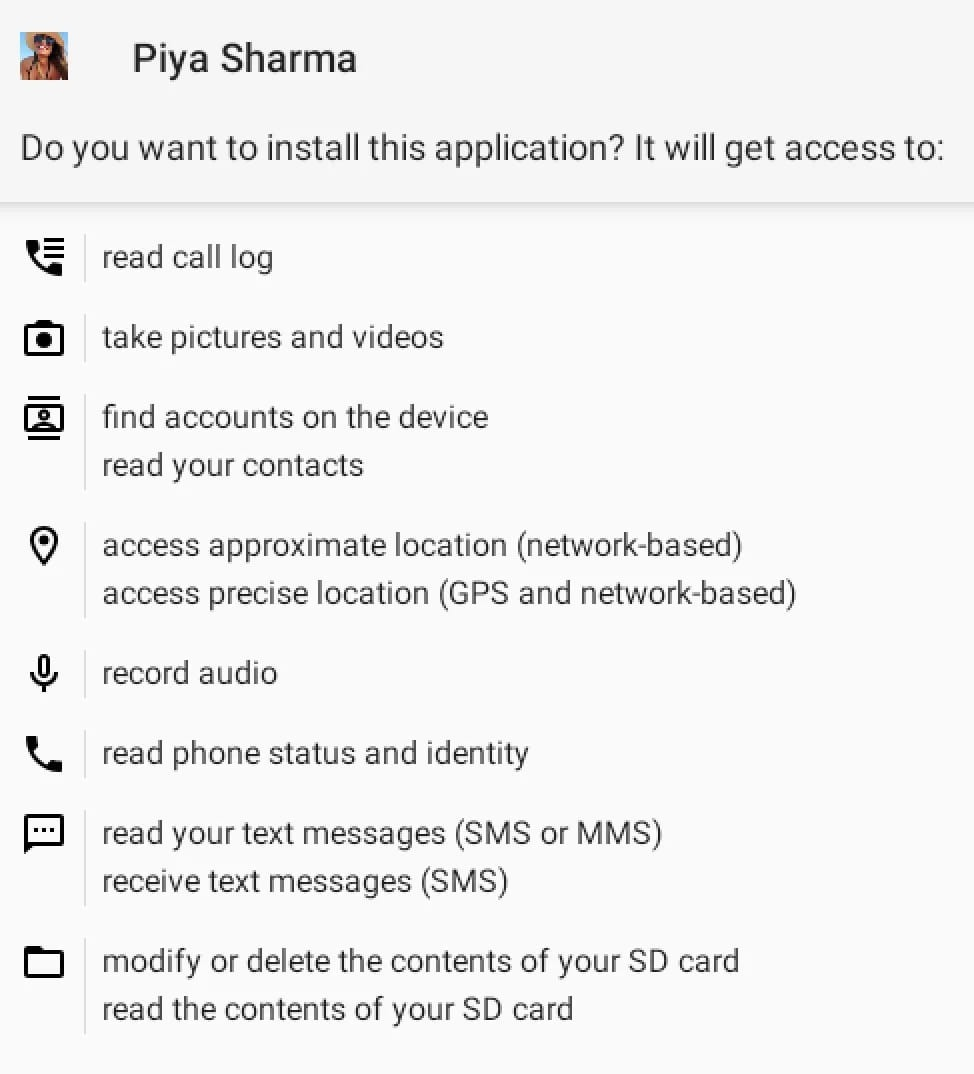

- Жертв с помощью социальной инженерии убеждают скачать и установить приложение с подконтрольного хакерам ресурса.

- При установке малварь запрашивает у пользователя множество опасных разрешений, но к некоторым из них жертва может отнестись без подозрения, ожидая чего-то подобного от YouTube.

- Интерфейс вредоносных приложений пытается имитировать настоящее приложение YouTube, но больше напоминает браузер, а не собственное приложение Google, поскольку для загрузки сервиса здесь используется WebView. В приложении отсутствуют некоторые функции, доступные в настоящей версии.

- После запуска CapraRAT на устройстве малварь может выполнять следующие действия:

- вести запись с помощью микрофона, фронтальной и задней камеры;

- собирать содержимое SMS и мультимедийных сообщений, журналов вызовов;

- отправлять SMS-сообщения и блокировать входящие SMS;

- инициировать телефонные звонки;

- делать скриншоты;

- изменять системные настройки, включая настройки GPS и сети;

- изменять файлы в файловой системе устройства.

Инциденты

МУС сообщил, что были приняты немедленные меры для реагирования на этот инцидент в области кибербезопасности.

Некоторые СМИ рассказали, что в результате атаки было украдено большое количество конфиденциальных документов. В МУС эту информацию не подтвердили.

В заявлении суда говорится, что он продолжает «анализировать и смягчать последствия этого инцидента» при помощи голландского правительства и усиливает свои меры кибербезопасности.

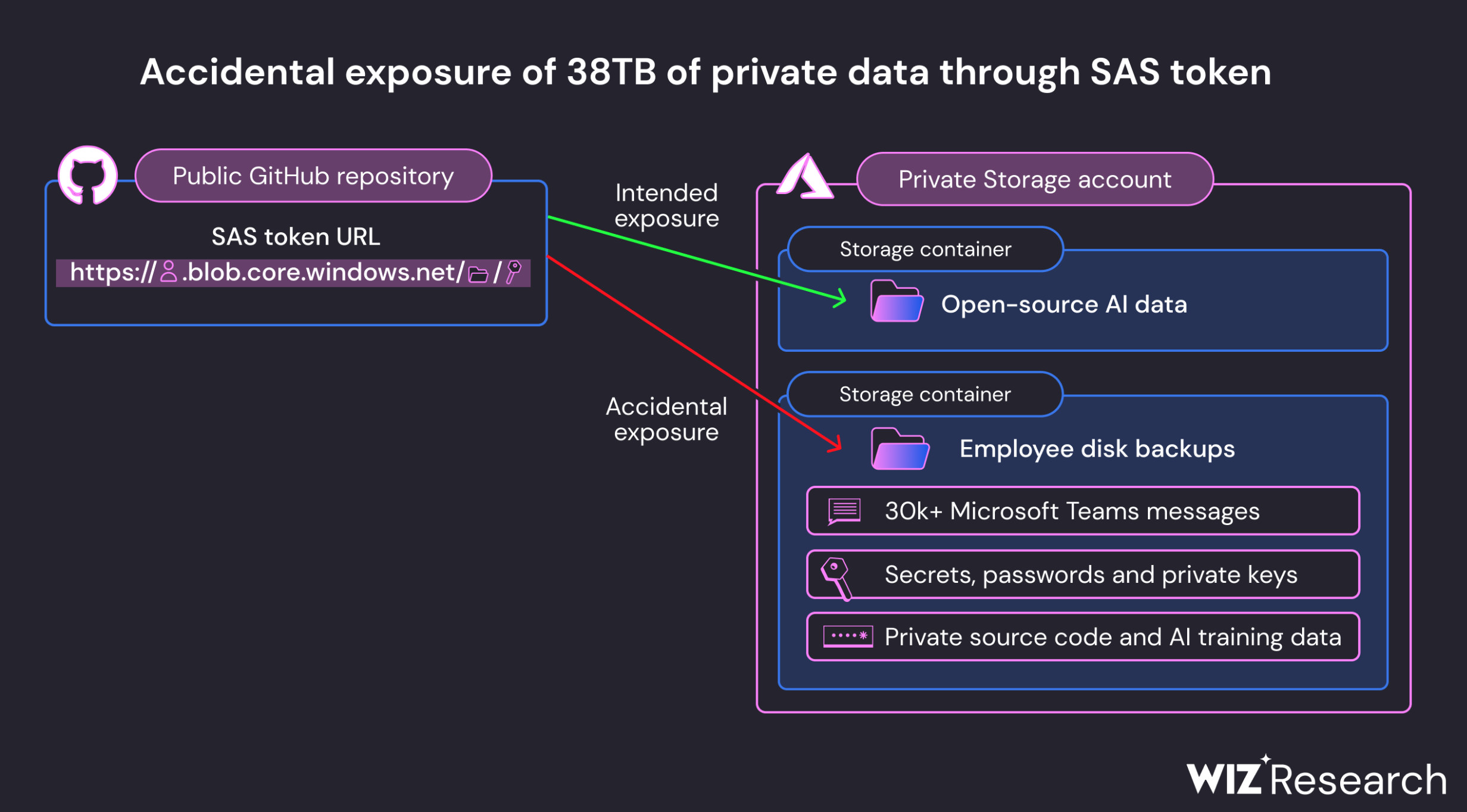

В ходе рядового сканирования интернета, направленного на обнаружение неправильно сконфигурированных контейнеров эксперты Wiz обнаружили на GitHub репозиторий, управляемый Microsoft и называвшийся robust-models-transfer. Этот репозиторий принадлежит исследовательскому подразделению Microsoft по искусственному интеллекту, и его цель — предоставление открытых исходных кодов и ИИ-моделей для распознавания изображений.

Оказалось, что еще в 2020 году Microsoft использовала для передачи данных токены Azure SAS (Shared Access Signature), которые позволяют делиться информацией из аккаунтов Azure Storage. Хотя уровень доступа может быть ограничен только конкретными файлами, в этом случае ссылка была настроена неправильно — на общий доступ ко всей учетной записи, включая 38 ТБ личных файлов.

Среди информации, доступной через случайно скомпрометированную учетную запись, оказались резервные копии персональных компьютеров сотрудников Microsoft. В них содержались пароли к сервисам Microsoft, секретные ключи и более 30 000 внутренних сообщений Microsoft Teams от 359 сотрудников Microsoft.

В утечке содержится 389 тысяч записей, включая личные и технические данные пользователей.

Утечка включает в себя:

- Ф.И.О. пользователей;

- Даты рождения;

- Телефонные номера (325,7 тыс. уникальных номеров);

- Электронные адреса (322,9 тыс. уникальных адресов);

- Данные аккаунтов в социальных сетях, включая ВКонтакте, Яндекс и другие платформы.

По утверждению хакеров, предоставленные данные актуальны на сентябрь 2023 года.

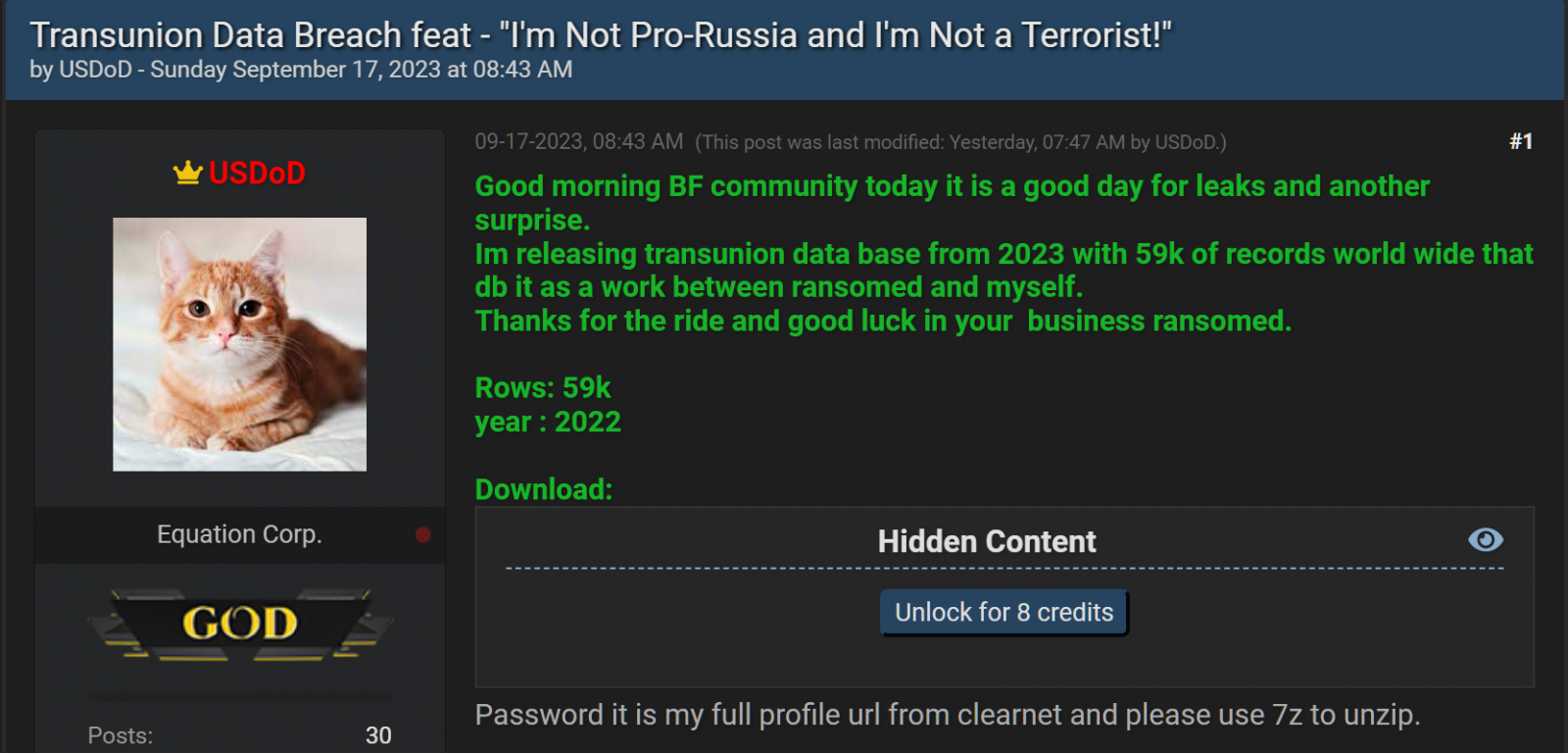

Утекшие данные размером более 3 ГБ, содержат персональную информацию примерно 58 505 людей по всему миру, включая Северную и Южную Америку, а также Европу. Сам архив датирован 2 марта 2022 года, что, вероятно, указывает на непосредственную дату нарушения безопасности.

Утечка включает в себя имя, фамилию, пол, паспортные данные, место и дату рождения, семейное положение, возраст, информацию о текущем работодателе, кредитный рейтинг и даже остаток задолженности по кредитам жертв.

Само агентство отрицает факт утечки:

На данный момент мы и наши внутренние и внешние эксперты не обнаружили никаких признаков того, что системы TransUnion были взломаны или что данные были похищены.

История транзакций на Etherscan показала, что из кошелька были выведены различные активы, включая Tether, StETH и USD Coin, и это все произошло всего за 10 минут.

Изначально эксперты предположили, что Кьюбан просто перераспределяет свои активы между разными кошельками. Однако через несколько часов 65-летний миллиардер подтвердил новость.

В общей сложности хакер украл из горячего кошелька Кьюбана криптовалюту на сумму около 900 000 долларов США. Кьюбан заявил, что не имеет представления о том, как хакеру удалось получить доступ к его кошельку. Миллиардер рассказал, что впервые за несколько месяцев зашел в MetaMask, и, возможно, хакер ждал именно этого момента. Кьюбан предположил, что мог скачать поддельную версию MetaMask и стать жертвой фишинговой атаки.

Британские правоохранители стали жертвой атаки программы-вымогателя, поразившей неназванного стороннего поставщика. Утечка затронула личную информацию ряда сотрудников.

Согласно заявлению полиции Большого Манчестера (Greater Manchester Police, GMP) , неназванная компания, пострадавшая от этой атаки, является поставщиком услуг не только для правоохранительных органов, но и для других организаций по всей Великобритании.

При этом подчеркивается, что взломанные системы не содержали финансовые данные сотрудников полицейского управления, но расследование этой вымогательской атаки и связанной с ней утечки данных является наивысшим приоритетом, а расследование ведется на общенациональном уровне.

Представители Министерства здравоохранения сообщили о возникших трудностях после того как IFX Networks уведомила их о проблемах, затрагивающих их дата-центр. «Из-за инцидента в области кибербезопасности невозможно получить доступ к приложениям, используемым для выполнения нашей миссии и предоставления услуг на национальном уровне,» — заявили в министерстве.

На сайте судебной власти появилось сообщение о прекращении работы из-за атаки на IFX. Верховный Суд страны приостановил все слушания с 14 по 20 сентября.

Надзорное управление промышленности и торговли, отвечающее за защиту прав потребителей и регулирование рыночной конкуренции, также подтвердило факт атаки и приостановило некоторые операции до конца недели.

Местные СМИ сообщают о проблемах с технологией в других государственных органах. Однако точное число пострадавших организаций неизвестно.

Хотя ни одна из групп программ-вымогателей публично не взяла на себя ответственность за инцидент, исследователи кибербезопасности с сайта elHacker.net предоставили изображения, указывающие на возможное участие группы RansomHouse в атаке на IFX Networks.

С 6 сентября клиенты ORBCOMM начали сообщать о невозможности отслеживать перемещение своих грузовых автомобилей и использовать устройства для электронного учёта рабочего времени Blue Tree ELD, что вынудило водителей грузовиков переключиться на бумажные журналы.

Вскоре после атаки вице-президент по корпоративным коммуникациям ORBCOMM сообщила: «6 сентября 2023 года ORBCOMM пережила атаку программы-вымогателя, которая временно затронула платформу FleetManager и продуктовую линейку BT».

В ответ на этот инцидент, Федеральное управление по безопасности автомобильных перевозок США (FMCSA) выдало временное разрешение на использования бумажных журналов до восстановления сервиса, но не позднее 29 сентября, когда ORBCOMM и планирует закончить восстановление своих систем.

По данным FMCSA, «водители, использующие идентифицированные ELD-устройства, могут продолжать записывать свои часы работы на бумажных графиках или в программе учёта, пока ORBCOMM не сообщит FMCSA о восстановлении работы неисправных устройств Blue Tree ELD».

Пока неизвестно, какая вымогательская группировка стоит за атакой.