Дайджест Start X № 343

Обзор новостей информационной безопасности с 29 сентября по 5 октября 2023 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

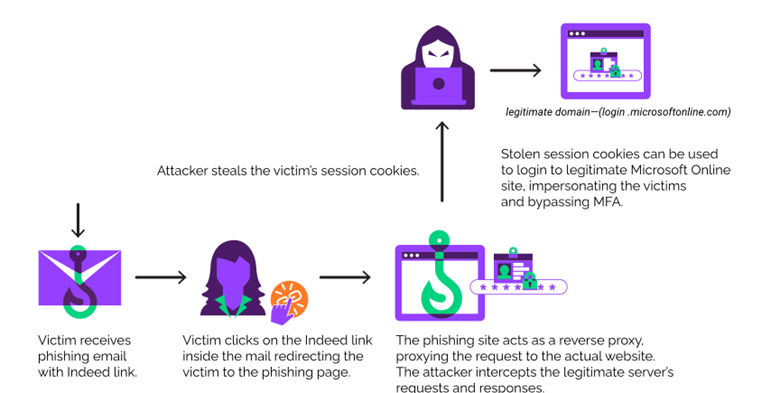

Обнаружена новая фишинговая кампания, нацеленная на аккаунты Microsoft 365 ключевых исполнительных директоров организаций в США. В рамках кампании киберпреступники злоупотребляют открытыми перенаправлениями (Open Redirect) с сайта поиска работы Indeed.

Злоумышленник использует фишинговый инструмент EvilProxy, который может собирать сессионные куки, что позволяет обходить механизмы многократной аутентификации (Multi-Factor Authentication, MFA).

Целью фишинговой кампании являются исполнительные директора и сотрудники высшего звена из различных отраслей, включая производство электронной продукции, банковское и финансовое дело, недвижимость, страхование и управление имуществом.

Открытое перенаправление (Open Redirect) — это тип уязвимости, когда веб-приложение допускает перенаправление пользователя на произвольные внешние URL-адреса без должной проверки.

Это означает, что злоумышленник может создать вредоносную ссылку, которая перенаправит пользователя на фальшивые или опасные веб-сайты. Поскольку ссылка исходит от доверенного источника, она может обойти меры безопасности электронной почты или продвинуться в результатах поиска без вызова подозрений.

Схема кампании

- Сообщения приходят в мессенджерах. В нем от имени одного из руководителей жертвы уведомляются о кибератаке, которая может привести к потере средств на банковских счетах и вкладах, а также к несанкционированному оформлению кредитов на имя пострадавшего.

- Мошенники сразу предупреждают о скором звонке некоего выделенного куратора, задача которого — дать инструкции и рассказать о мерах, которые необходимо принять для сохранения денег.

- Далее потенциальной жертве действительно поступает звонок, а абонент на том конце провода представляется специалистом службы безопасности банка или компании.

- Затем человека просят собственноручно снять деньги и перевести их через банкомат на определённые счета (якобы безопасные). Дополнительно надо выделить часть средств для передачи направленному курьеру.

- После того, как жертва выполнит все указания, мошенники исчезают.

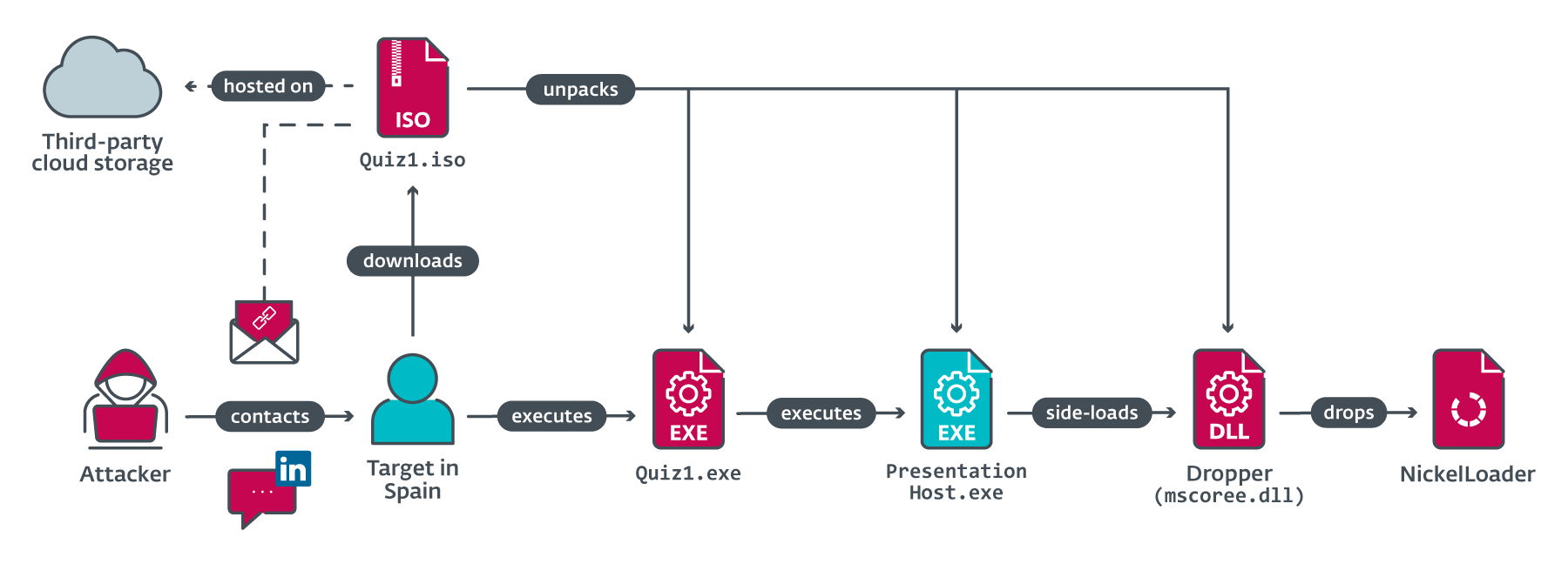

Хакеры Lazarus атаковали неназванную аэрокосмическую компанию в Испании.

Схема действий преступников

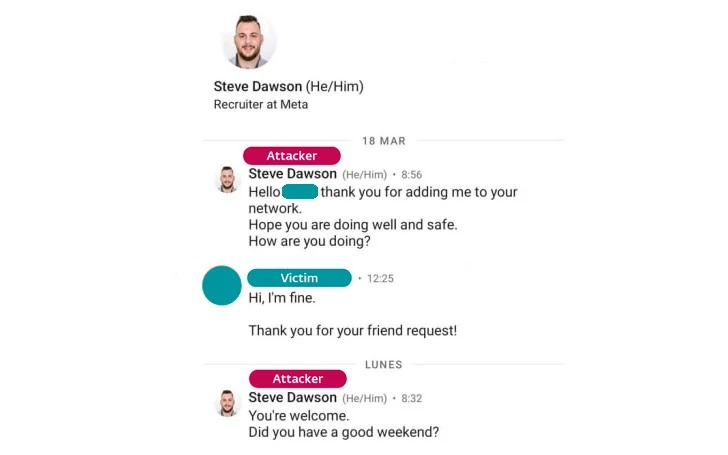

- Через LinkedIn с сотрудниками аэрокосмической компании связался фальшивый рекрутер и обманом вынудил их открыть вредоносные исполняемые файлы, которые были замаскированы под тестовые задачи по программированию (Quiz1.iso и Quiz2.iso).

- Эти ISO-файлы, содержащие вредоносные файлы Quiz1.exe и Quiz2.exe, были загружены и выполнены сотрудником на корпоративном устройстве, что привело к компрометации системы и проникновению хакеров в корпоративную сеть.

- В результате атаки в систему проник загрузчик NickelLoader, который позволял злоумышленникам внедрить в память компьютера жертвы любую программу, включая троян удаленного доступа LightlessCan и miniBlindingCan (вариант малвари BLINDINGCAN с урезанной функциональностью, он же AIRDRY.V2).

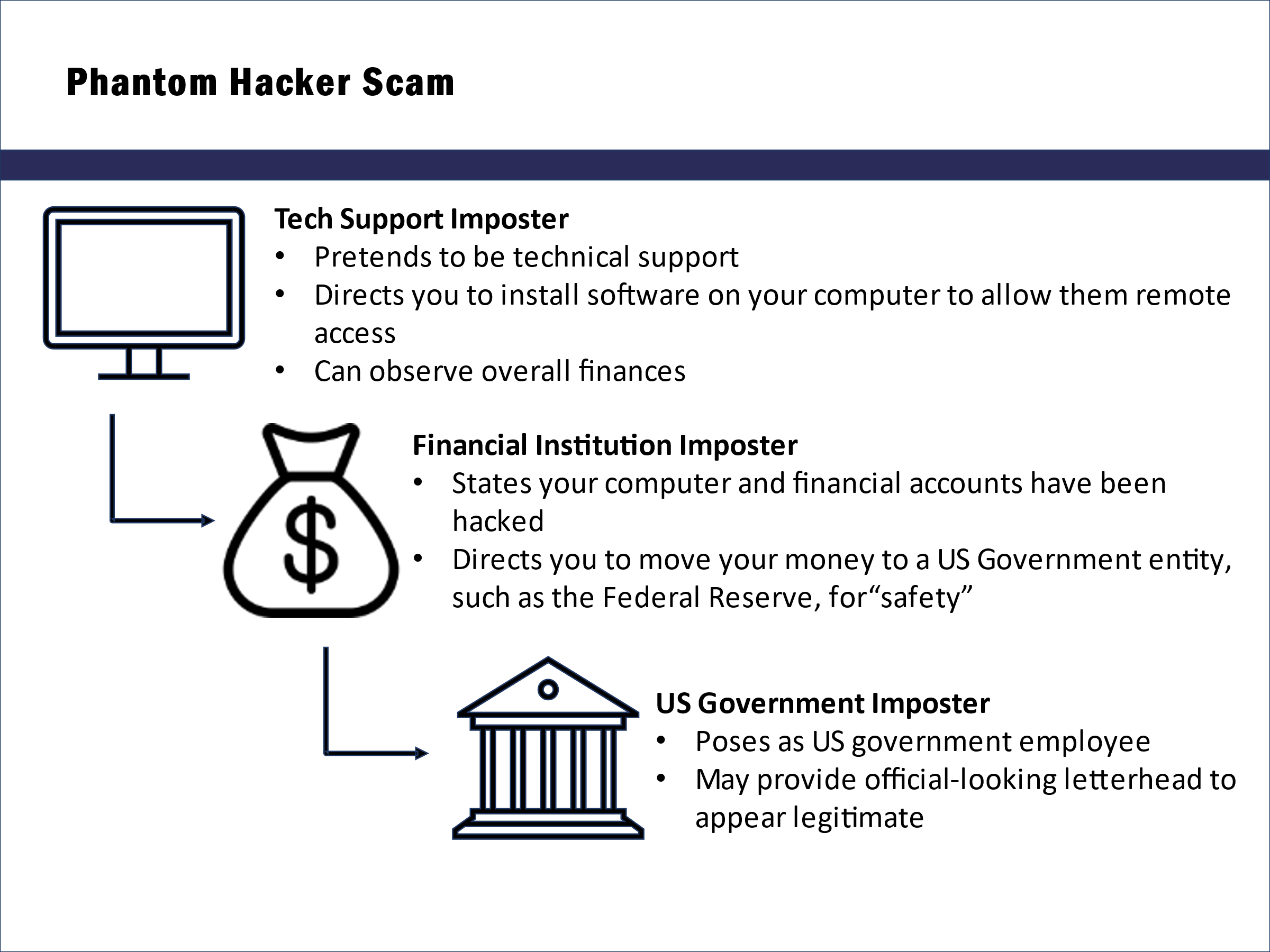

С января по июнь 2023 года ФБР получило 19 000 жалоб на подобные кампании. Общий ущерб оценивается в 542 млн долларов США. Почти половина пострадавших были людьми старше 60 лет, и их потери составили 66% от общей суммы.

Схема действий преступников

- Сначала мошенник выдает себя за представителя техподдержки известной компании. С потенциальной жертвой он может связаться разными способами: по телефону, смс, электронной почте или через всплывающее уведомление в окне браузера, предлагая кликнуть по ссылке или позвонить по указанному номеру.

- Пользователя убеждают установить программу удаленного доступа, якобы для диагностики компьютера на наличие угроз. Затем хакер утверждает, что на устройстве обнаружены вирусы или следы взлома.

- Чтобы «выявить» несанкционированные финансовые операции, жертву просят войти в аккаунт онлайн-банка. Таким образом злоумышленники проверяют, какой из счетов больше всего подходит для дальнейших махинаций.

- Затем в игру вступает новый «персонаж»: представляется работником банка или другого финансового учреждения, в котором у пользователя открыт счет. Он еще раз озвучивает, что банковский аккаунт и компьютер были взломаны, и предлагает перевести деньги в «безопасный» резерв, например, в «Федеральный».

- Часто средства направляются сразу на заграничные счета. Иногда перевод предлагают разбить на несколько дней или даже месяцев. При этом истинную цель транзакции просят не разглашать.

- Если у жертвы возникают подозрения, преступники делают еще один ход: отправляют письмо, которое выглядит как официальный документ от правительственной организации. Он как бы подтверждает, что перемещение средств — единственный способ их защитить.

Атаки и уязвимости

Компания Atlassian, специализирующаяся на выпуске и поддержке корпоративного софта для совместной работы, опубликовала официальное предупреждение об уязвимости нулевого дня CVE-2023-22515 в Confluence Data Center and Server.

Успешное использование уязвимости позволяет создавать учётные записи администратора для доступа к экземплярам Confluence. По данным Atlassian, оценка уровня серьёзности этой уязвимости находится в диапазоне от 9.0 до 10.0 баллов по шкале CVSS.

Инциденты

По заявлению хакеров все файлы взяты из системы управления обучением НАТО и размещены на порталах жертвы, в том числе Lessons Learned («Обобщенный опыт»), Logistics Network («Сеть тылового обеспечения») и Investment Division (портал Управления инвестиций).

Документы предназначены для использования только в странах НАТО и разведальянса Five Eyes. Некоторые файлы содержат руководства по защите от химической, биологической, радиологической, ядерной угрозы, а также по обеззараживанию в случае применения средств массового поражения.

Представитель SiegedSec подчеркнул, что атака на НАТО была проведена в основном ради забавы. Взломщики также хотели выставить напоказ беззащитность жертвы перед такой общеизвестной уловкой, как социальная инженерия. Чтобы выяснить, насколько незаметна утечка, непрошеные гости мониторили почту и порталы НАТО.

Причиной взлома стала эксплуатация 0-day уязвимости в платформе MOVEit Transfer под номером CVE-2023-34362. Проблема представляет собой SQL-инъекцию и позволяет удалённо выполнить код на устройстве. Уязвимость активно эксплуатировала группа Clop, от действий которой пострадало множество организаций по всему миру.

Об инциденте стало известно еще в начале июня, но официальное заявление SIE сделала только сейчас. Согласно отчету, атака произошла 28 мая, всего через три дня после того, как Progress Software, разработчики MOVEit, проинформировали руководство Sony о существующей угрозе.

Несанкционированный доступ к внутренним системам был зафиксирован 2 июня 2023 года. Sony сразу же уведомила правоохранительные органы и начала расследование с привлечением внешних специалистов по кибербезопасности.

Злоумышленники получили доступ к номерам социального страхования жертв. Этих данных в сочетании с именами и, например, номерами водительских удостоверений будет вполне достаточно для подделки личности.

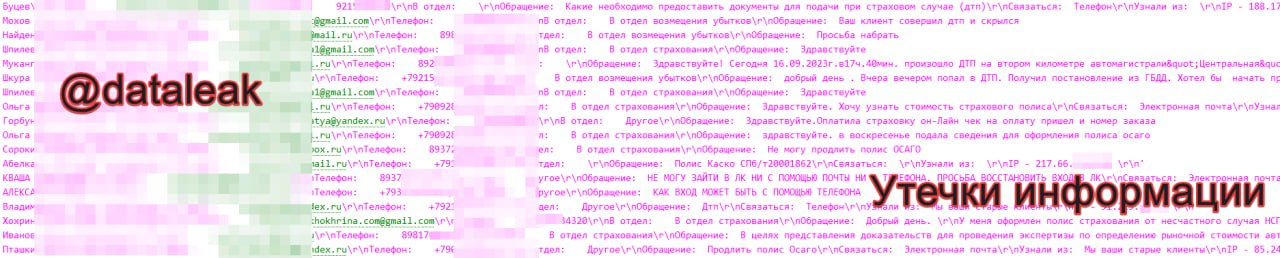

Хакерская группировка UHG заявила, что ими были получены данные страховой компании «ОСК».

В нескольких SQL-дампах содержится:

- 🌵 ФИО,

- 🌵 хешированный (MD5 с солью и без) пароль,

- 🌵 телефон (400 тыс. уникальных номеров),

- 🌵 адрес эл. почты (1,2 млн уникальных адресов),

- 🌵 пол,

- 🌵 дата рождения,

- 🌵 серия/номер паспорта, водительского удостоверения и полиса страхования,

- 🌵 госномер автомобиля и VIN,

- 🌵 IP-адрес (для заявок с сайта).

Судя по датам из этих дампов, информация в них актуальна на 01.10.2023.

Сначала официальный сайт страховой компании osk-ins.ru был недоступен, а потом стал показывать «заглушку».

Представители ALPHV/BlackCat утверждают, что руководство McLaren пыталось скрыть факт взлома. Более того, хакеры заявили, что и по сей день имеют доступ к корпоративной сети организации.

В публикации на своем сайте утечек ALPHV/BlackCat пишет:

«Было бы интересно услышать от представителя McLaren, как они умоляли нас не разглашать похищенные данные и искусно пытались замести следы взлома. McLaren искали способы выйти из сложившейся ситуации и в конце концов показали, что чувствительная информация 2,5 миллионов пациентов для них ничего не значит. Ваши слова о защите конфиденциальности и интересов пациентов оказались лишь словами. McLaren, уровень вашей безопасности критично низок, и мы успешно это продемонстрировали. Наш бэкдор все еще активен в вашей сети, и несмотря на ваши попытки играть с нами, мы тоже умеем шутить и развлекаться. До встречи...»

В ETSI заявили, что уязвимость, на которой базировалась атака, уже была устранена, однако тип и детали этой уязвимости разглашены не были. Пока неясно, была ли целью атаки финансовая выгода или попытка получить список пользователей в целях шпионажа.

После инцидента ETSI, базирующаяся в технологическом парке София-Антиполис на Французской Ривьере, заявила, что привлекла местное агентство кибербезопасности ANSSI для расследования и восстановления информационных систем.

Под руководством экспертов ANSSI, институт усилил меры безопасности и попросил пользователей своего онлайн-сервиса изменить пароли. Также было инициировано судебное расследование, а французский орган по защите данных был проинформирован о нарушении.

Немецкая гостиничная сеть Motel One стала жертвой хакерской группировки ALPHV/BlackCat.

Украденные файлы объёмом около 6 ТБ содержат даты бронирований за последние 3 года, имена клиентов, адреса, контакты, платежные данные и другую конфиденциальную информацию.

На сайте утечек в сети Tor размещено сообщение:

«Уважаемые представители Motel One, мы публикуем этот анонс, так как не получили ответа с вашей стороны. Мы извлекли 24 449 137 файлов, примерно 6 ТБ информации. Сюда входят подтвержденные бронирования в форматах PDF и RTF за последние 3 года, содержащие имена, адреса, даты, методы оплаты и контактную информацию. Кроме того, файлы содержат значительный объем данных кредитных карт ваших клиентов и внутренних документов, в которых, без сомнения, хранится конфиденциальная информация. Публикация этих сведений вызовет в медиа негативный резонанс и создаст для вашей организации значительные репутационные и юридические риски. Хотим подчеркнуть, что ваше руководство знает о ситуации, но откладывает решение и ищет оправдания. Мы даем вам 5 дней, после чего компанию ждет катастрофа».

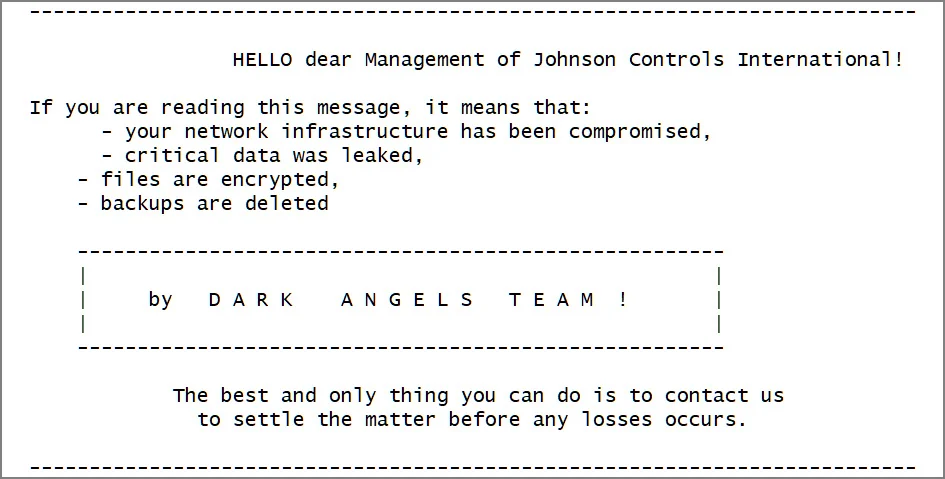

Злоумышленники получили доступ к базам компании 23-24 сентября. Первыми жертвами стали азиатские подразделения. Вирус зашифровал данные на виртуальных машинах VMware ESXi. Как утверждают сами хакеры, им удалось украсть 27 терабайт корпоративных сведений.

За восстановление доступа к файлам хакеры требуют 51 млн долларов США.