Антифишинг-дайджест № 155 с 24 по 30 января 2020 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 24 по 30 января 2020 года.

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Инциденты

Выставлены на продажу данные более 30 млн банковских карт клиентов американской розничной сети Wawa. Утечка произошла в результате заражения POS-терминалов компании вредоносным ПО.

Представители Wawa заявляют, что злоумышленники похитили только сведения о картах, а PIN-коды, номера CVV2 и персональные данные держателей карт скомпрометированы не были. Однако в образцах похищенных данных, которые продавцы базы предлагают для ознакомления, номера CVV2 все же встречаются.

Похищенные данные продаются по цене около 17 долларов США за одну американскую карту, и по 210 долларов США за карту, выпущенную в других странах.

Компанию-разработчика антивируса Avast уличили в сборе и продаже пользовательских данных другим компаниям. Среди покупателей собранных сведений — Google, Yelp, Microsoft, McKinsey, Pepsi, Sephora, Home Depot, Cond? Nast, Intuit.

- Сбор данных производился через уязвимости в расширениях Avast для браузеров.

- Собираемые сведения включали поисковые запросы в Google, GPS-координаты, просмотры видео и постов на YouTube, Facebook и Instagram, данные о посещениях указанных заказчиком сайтах, информацию о посещениях LinkedIn.

- Собранные данные уходили «дочке» Avast — компании Jumpshot, которая продавала их другим компаниям.

- Собираемые пользовательские данные настолько детализированы, что клиенты могут «видеть» даже отдельные клики, которые пользователи делают во время сессий, причем с точностью до миллисекунды.

Видео: реклама компании Jumpshot

Согласно заявлению Avast Jumpshot располагал данными 100 миллионов пользователей.

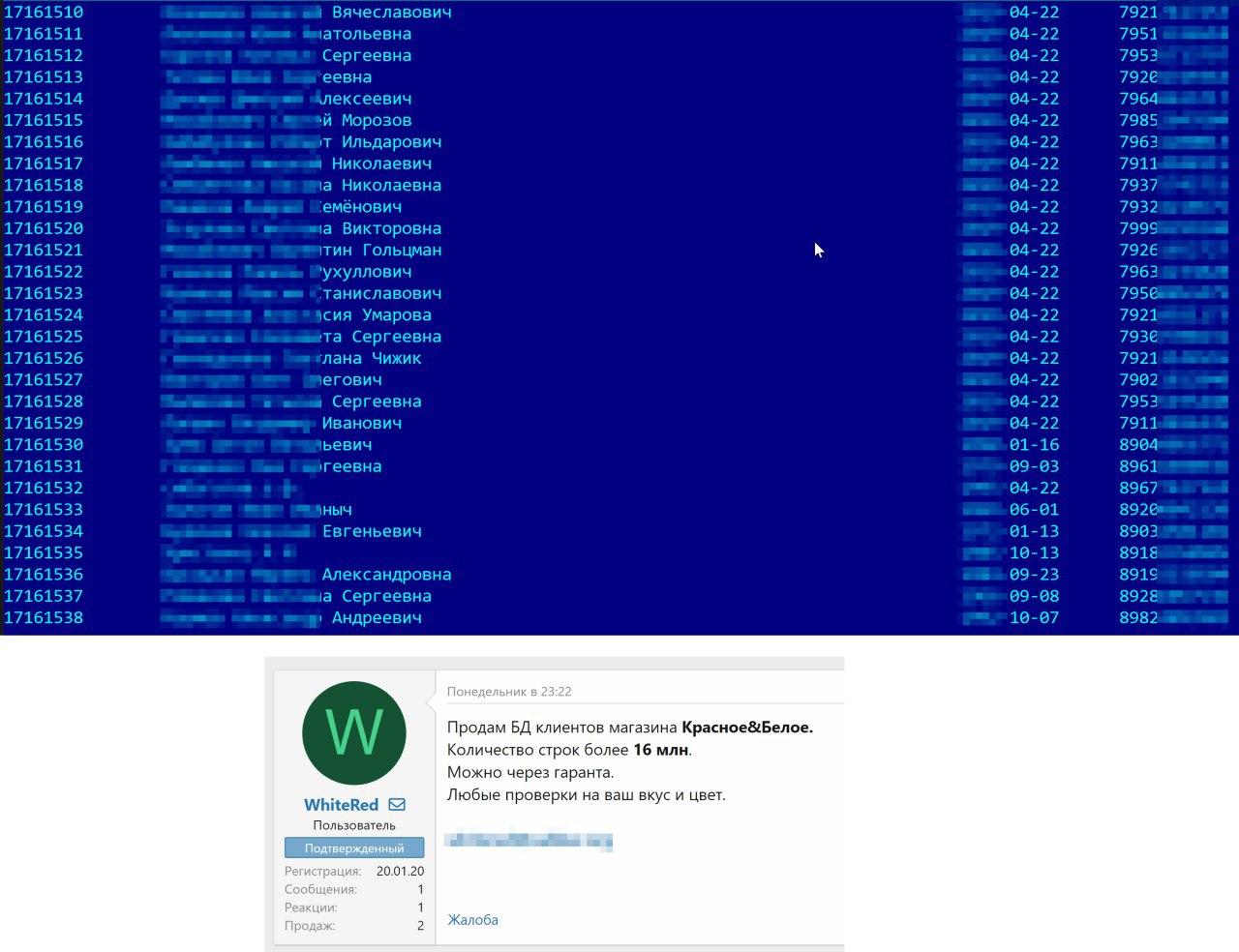

Зафиксирована утечка информации о покупателях сети продуктовых магазинов «Красное и белое». В открытом доступе опубликован массив данных, содержащий более 4 млн записей.

Каждая запись содержит

- ФИО

- дату рождения

- телефон

Помимо опубликованной базы всего за 15 тыс. рублей неизвестный продавец предлагает купить более полную версию клиентской базы «Красного и белого», содержащую более 17 млн записей.

Вредоносное ПО

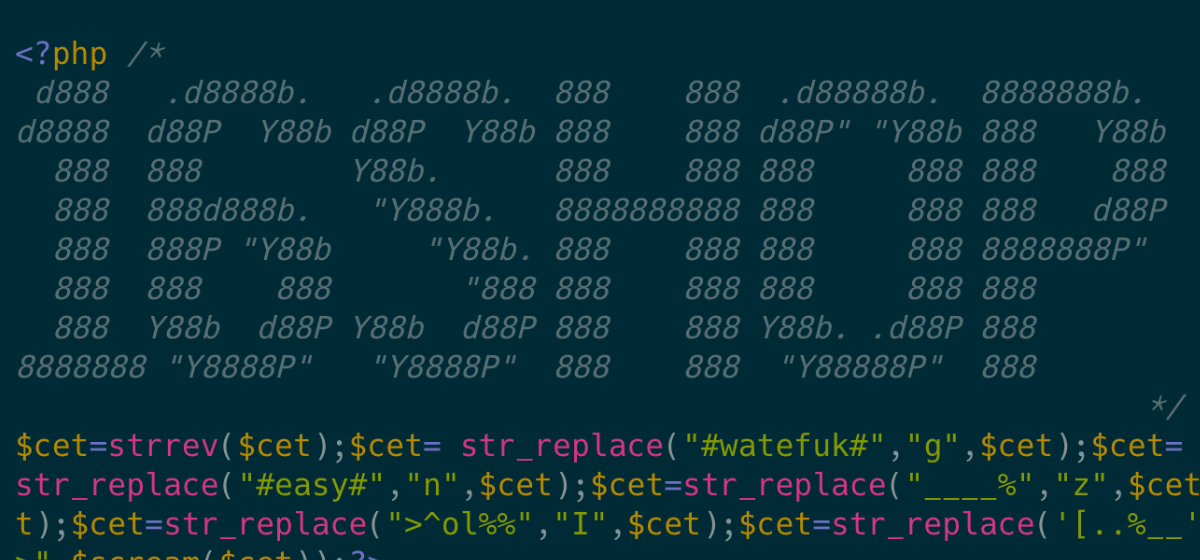

Вредонос, которым пользуются злоумышленники, называется 16Shop. Это наиболее функциональный инструмент среди распространяемых в Даркнете. Изначально он был разработан для атак на пользователей Apple, но затем его адаптировали и для других целей. 16Shop распространяется по платной лицензии, подобно легитимному ПО. Покупатели получают инструкции по установке и использованию, а также регулярные обновления.

Среди возможностей 16Shop:

- ухода от детектирования защитными решениями;

- сбор конфиденциальной информации жертв: логинов и паролей, е-мейлов, данных банковских карт.

Умные устройства

Некоторые самокаты обмениваются со смартфоном владельца различными данными по каналу Bluetooth Low Energy. Передаваемые по этому каналу данные легко перехватить с помощью доступных средств, подобных Ubertooth и WireShark. А поскольку производители устройств собирают аналитические данные о владельцах, отслеживая местоположение и информацию о средстве передвижения, перехват этих данных позволяет создать на их базе индивидуальный профиль человека, включающий предпочтительный маршрут, личные интересы, домашний и рабочий адреса.

Кроме перехвата информации злоумышленники могут провести атаки на GPS-системы самокатов, направив владельцев по ложному маршруту, а также вызвать отказ управляющих систем устройства (DoS).

Мобильная безопасность

Большая часть таких программ показывает назойливую рекламу, накручивает клики и переходы по ссылкам, но есть и более опасные разновидности, которые подписывают своих жертв на платные сервисы, крадут данные банковских карт и учётные сведения для систем онлайн-банкинга.

Практически все выявленные вредоносы работают по единой схеме:

- Проникновение на устройство любым способом.

- Получение разрешений. Примечательно, что как правило, жертва сама предоставляет вредоносному ПО больше разрешений, чем требуется для работы.

- Вредоносная деятельность: получение и выполнение команд от управляющих серверов.

- Сокрытие от пользователя. Для этого применяются различные трюки от маскировки под полезные программы до удаления иконок приложения.

Атаки и уязвимости

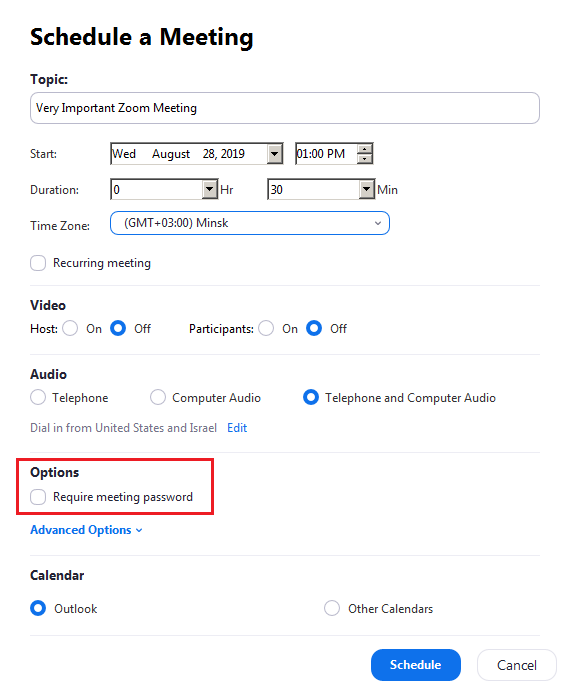

Причина уязвимости связана с алгоритмом создания идентификаторов звонка — адресов для виртуальных конференцзалов, по которым участники конференций могут присоединиться к нужному разговору. Этот идентификатор состоит из 9-11 случайных чисел, что позволяет заранее сгенерировать список таких чисел, а затем быстро проверить, имеются ли в системе разговоры с таким адресом. Если идентификатор оказывался действительным, а конференция не защищена паролем, злоумышленник мог получить к ней доступ и следить за всем происходящим.

Учитывая характер уязвимости, она не могла использоваться для целевых атак против конкретной компании, однако позволяла с ненулевой вероятностью найти интересную конференцию и возвращаться в неё снова и снова, пока владелец не установит пароль.

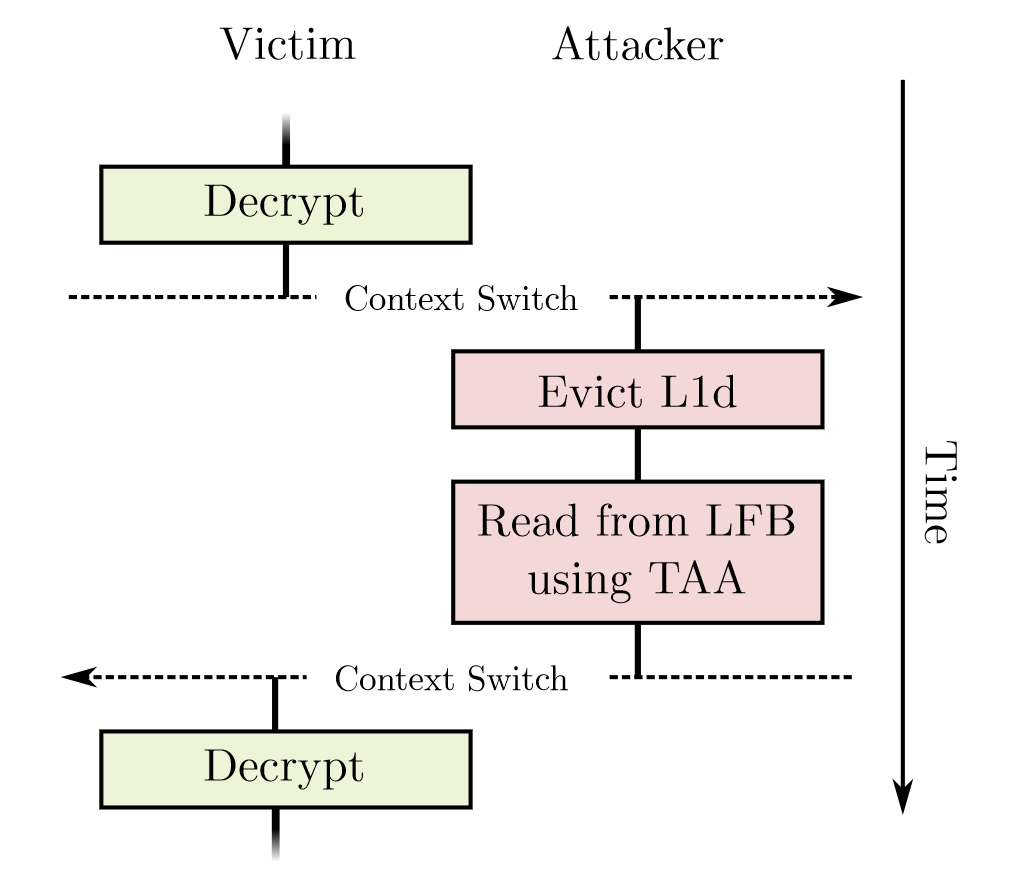

CacheOut относится к классу уязвимостей Microarchitectural Data Sampling (MDS), к которому также относятся ранее выявленные уязвимости RIDL, Fallout и ZombieLoad. Атака позволяет злоумышленнику обойти аппаратную защиту во многих процессорах Intel и выбрать, какие данные нужно похитить.

Возможности CacheOut:

- нарушение изоляции процессов путем восстановления ключей AES и текста для жертв, работающих с OpenSSL;

- создание эксплойтов для полной отмены рандомизации ASLR ядра Linux и восстановления секретных Stack Canary ядра Linux;

- эффективное нарушение изоляции между виртуальными машинами, работающими на одном физическом ядре;

- нарушение конфиденциальности SGX и доступ к содержимому защищенного анклава.

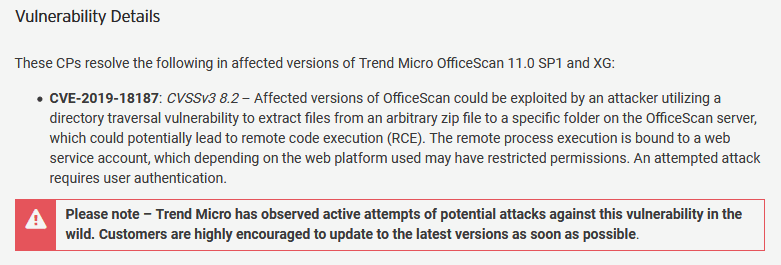

Уязвимость позволяла загружать произвольные файлы и производить удалённое выполнение кода. Используя её, неизвестные хакеры проникли во внутреннюю сеть Mitsubishi Electric и похитили 200 Мб файлов.

Trend Micro исправила ошибку ещё в октябре 2019 года

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.