Антифишинг-дайджест № 154 с 17 по 23 января 2020 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 17 по 23 января 2020 года.

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты, почта и мессенджеры

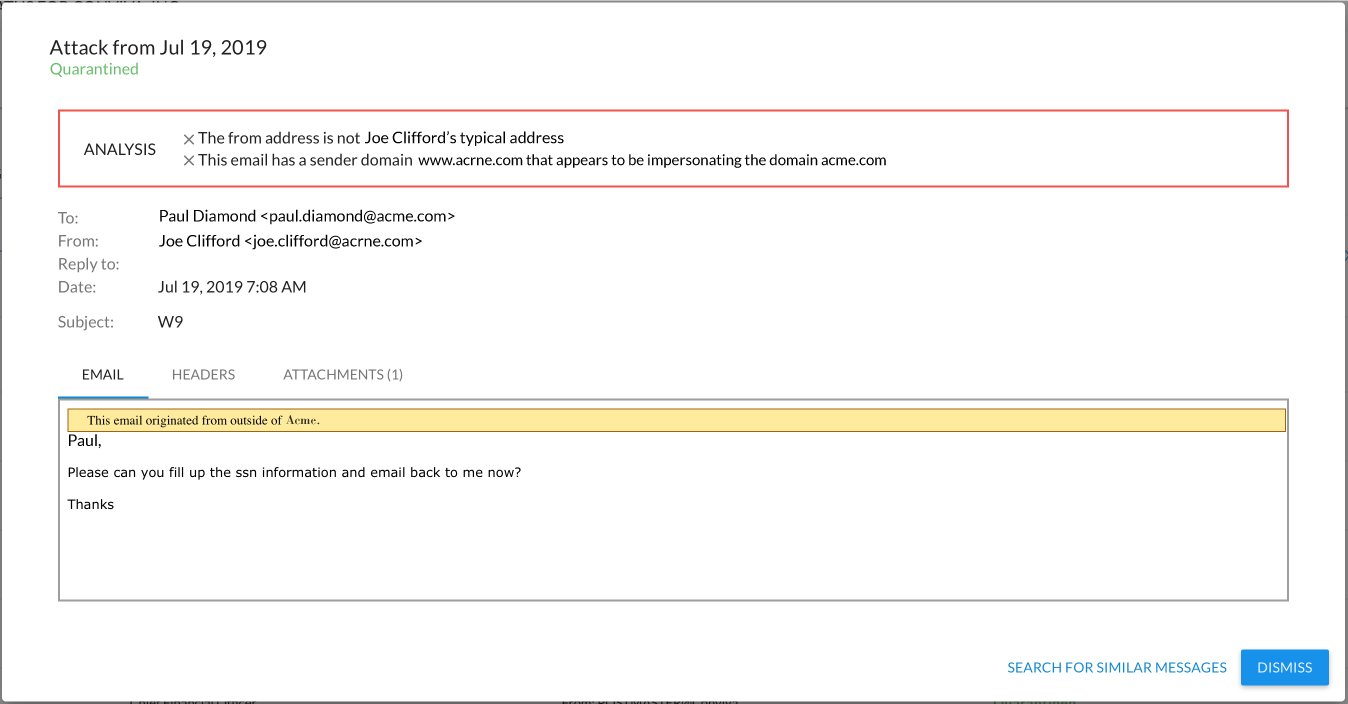

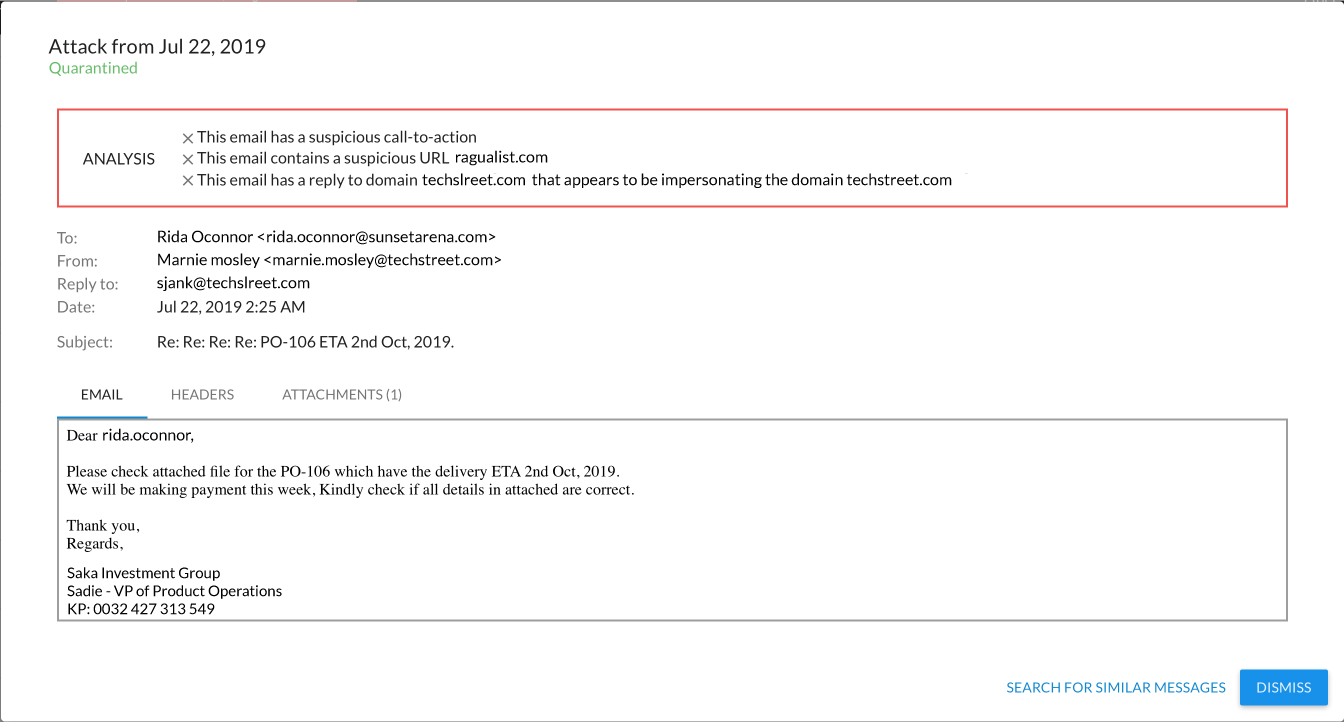

Атака производится следующим образом:

- Используя ранее скомпрометированные учётные данные, преступники подключаются к почтовому ящику и изучают переписки жертвы на предмет информации о любых сделках, которую можно использовать в своих целях.

- Когда нужная цепочка писем найдена, мошенники включаются в неё и активно переписываются с целевыми получателями.

- Для отправки фишингового сообщения вместо почтового ящика жертвы используется заранее зарегистрированный домен, отличающийся от настоящего одним или двумя символами. Мошенники рассчитывают, что жертва не заметит изменения в домене и не заподозрит в обмане коллегу, клиента или партнера.

- Поскольку злоумышленник эксплуатирует реальную личность, фишинговые письма от её имени жертва будет расценивать как сообщения от доверенного источника.

В ходе анализа 500 тыс. электронных писем обнаружено, что в период с июля по ноябрь 2019 года перехват переписок вырос более чем на 400%. Выяснилось, что во многих случаях злоумышленники неделями общались с жертвами, чтобы обеспечить высокий уровень доверия.

Атаки и уязвимости

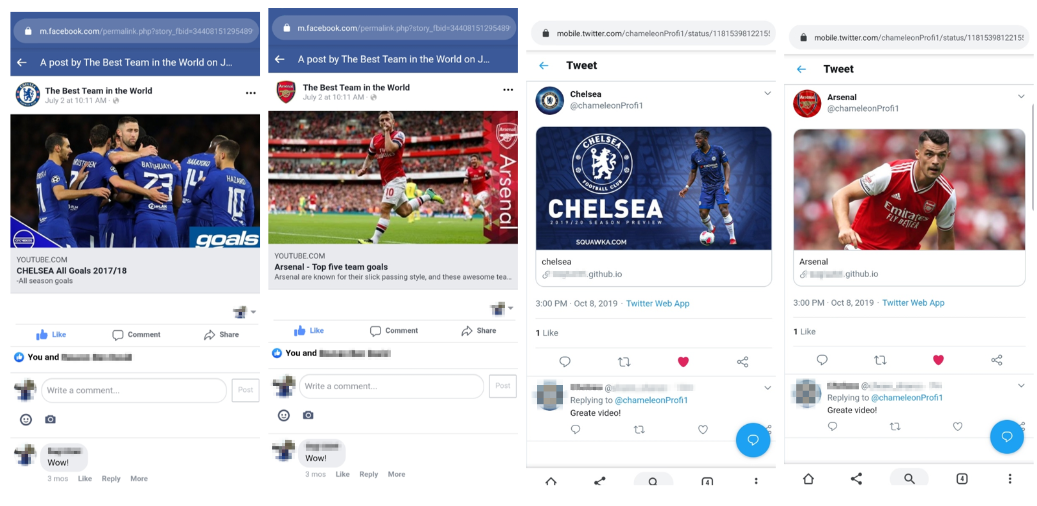

Атака Chameleon позволяет модифицировать контент в соцсетях после его публикации. При этом все комментарии и лайки к посту сохраняются.

Причина уязвимости в алгоритме, который соцсети используют для отображения видео или картинке по ссылке. Когда кто-то делится ссылкой, движок соцсети загружает по картинку с иллюстрацией и заголовок публикации. После того, как пост опубликован, Twitter не позволяет его редактировать, а Facebook и LinkedIn отмечают, что пост был отредактирован.

Однако это ограничение можно обойти, воспользовавшись сервисом переадресации или сокращателем ссылок. Главное, чтобы сервис позволял изменить целевой адрес, без изменения первоначального сокращения. Именно так работает атака Chameleon.

Для проведения атаки Chameleon злоумышленник

- Собирает информацию о жертве.

- Создает публикации или профили со ссылками-хамелеонами и привлекает к ним внимание пользователей, аналогично фишинговым атакам.

- Собирает социальный капитал, завоевывая доверие пользователей и взаимодействуя с жертвами. Этот этап очень важен для успеха атаки.

- Модифицирует ссылки в постах, перенаправляя их на страницы с другим содержимым, в результате чего картинка предпросмотра в посте меняется на целевую.

Демонстрация атаки:

«Представьте, вы увидели в своей ленте новостей в Facebook милое видео с котенком и поставили лайк, а на следующий день вам звонит друг и спрашивает, почему вы лайкнули видео с казнью. Вы возвращаетесь назад, и действительно, там стоит ваш лайк»

Исследователи университета Бен-Гурион

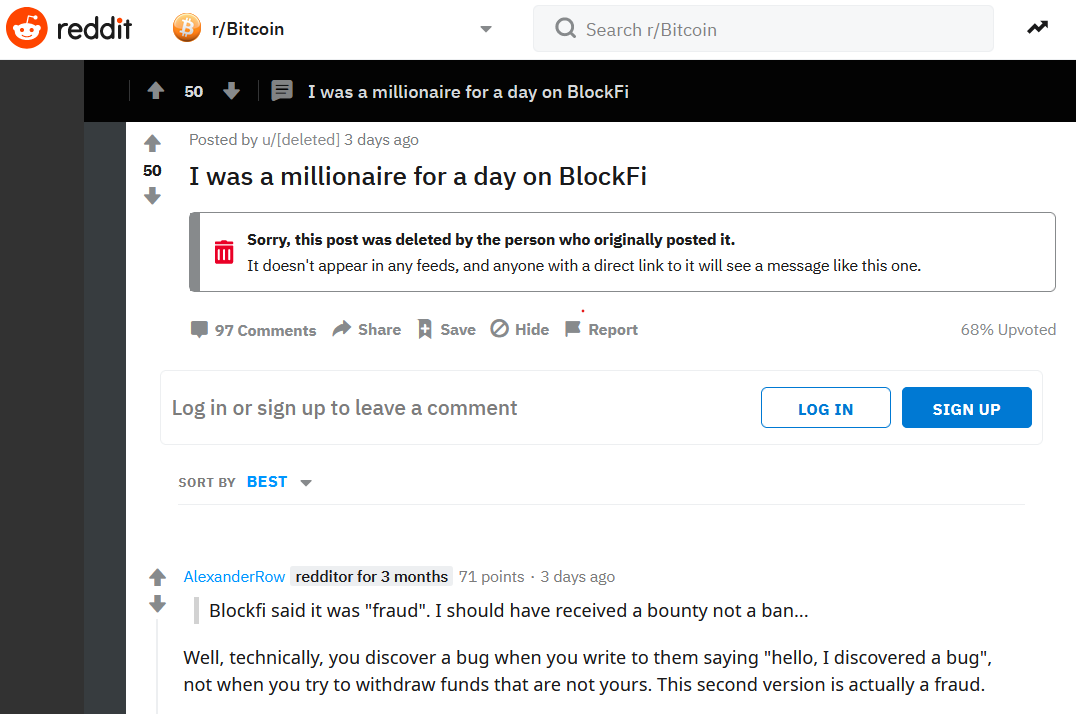

Пользователь лендинговой платформе BlockFi использовал обнаруженную им уязвимость, чтобы за день пополнить свой криптокошелёк на миллион долларов США в криптовалюте Ethereum, однако вскоре лишился внезапного богатства.

Используя уязвимость, он смог несколько раз отправить самому себе через BlockFi один и тот же эфир и в итоге получить 10 050 798 эфиров на сумму $1 445 907. При переводах баланс в кошельке увеличивался, но средства со счета не списывались.

После того, как в кошельке накопилось более 1,5 млн долларов США в Ethereum, пользователь решил снять небольшую сумму в качестве доказательства наличия уязвимости, однако спустя несколько дней транзакцию отменили.

После общения с представителями BlockFi пользователь получил изначально принадлежавшие ему деньги назад, но его учётную запись заблокировали за мошенничество. Это обидело пользователя, который рассчитывал получить награду за выявленную ошибку, и он даже удалил пост на Reddit, в котором рассказывал о случившемся.

Проблема связана с тем, как скриптовый движок обрабатывает объекты в памяти браузера. Выполнение вредоносного скрипта может вызвать повреждение памяти, что позволит атакующему выполнить произвольный код в контексте текущего пользователя. Если авторизованный пользователь является администратором, атакующий получит полный контроль над системой — сможет устанавливать и удалять программы, а также создавать учетные записи с полными правами пользователя.

Для проведения атаки достаточно создать вредоносный сайт, способный проэксплуатировать уязвимость, а затем заманить на него жертву с помощью рекламного баннера или фишинговой ссылки в электронном письме.

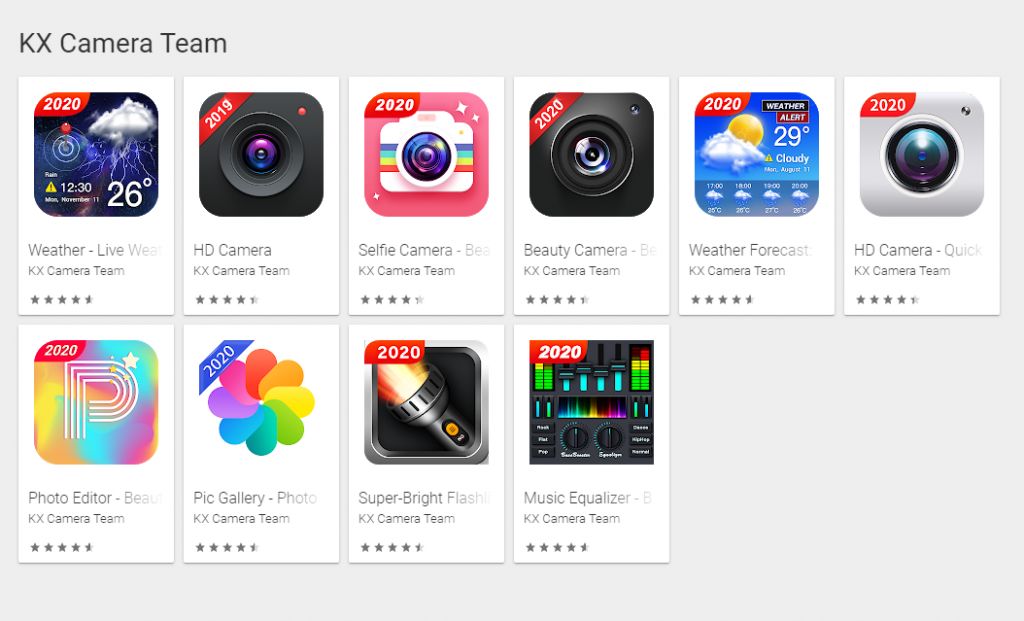

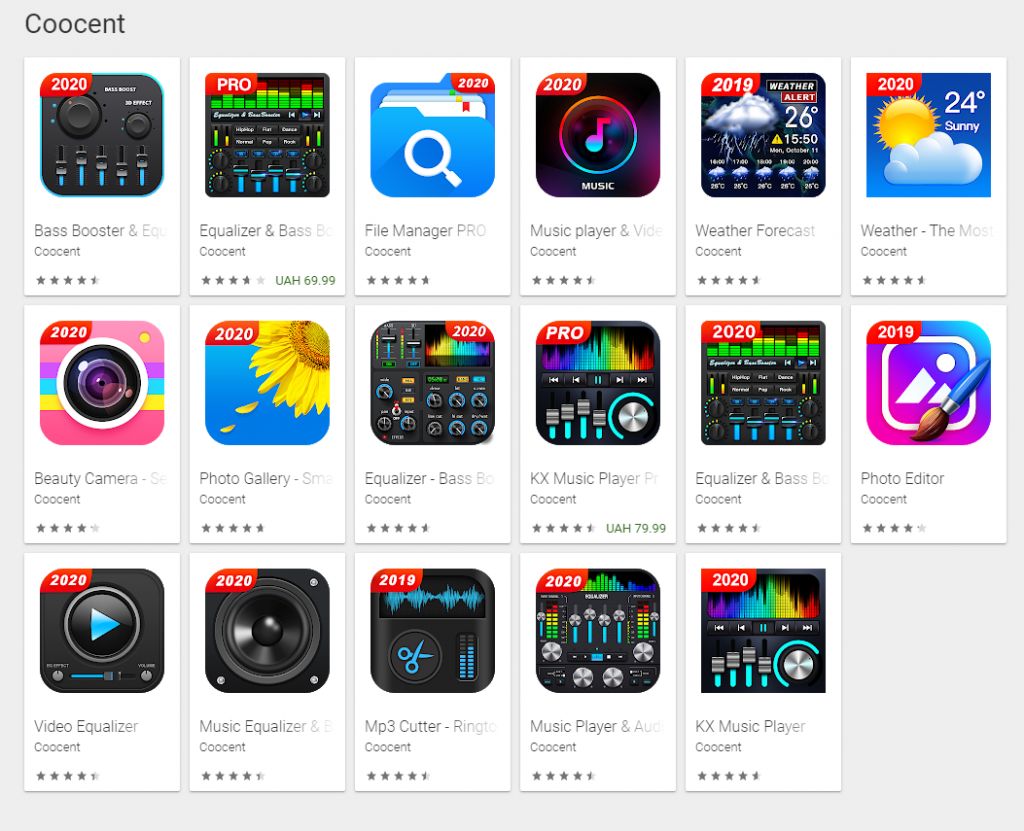

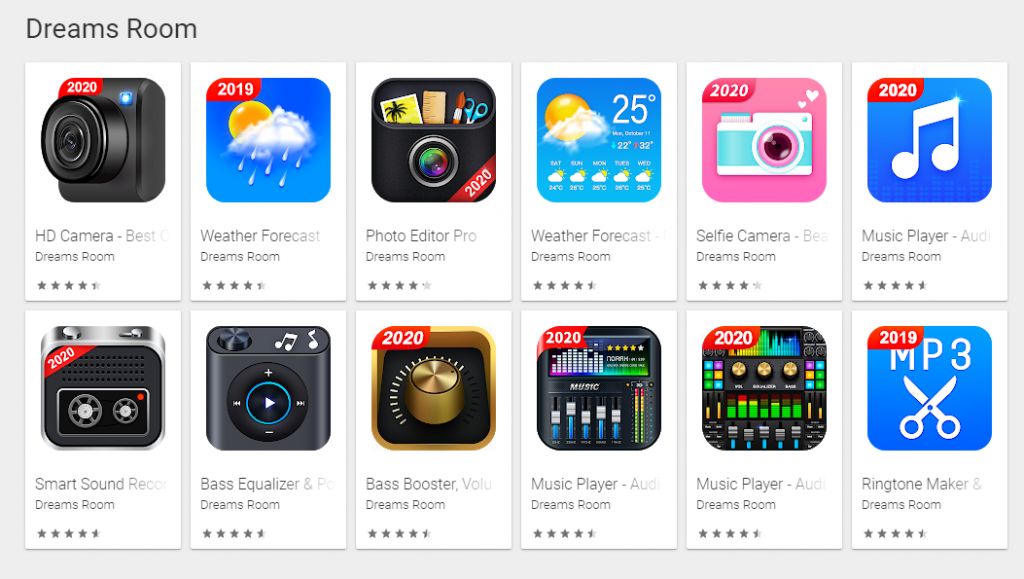

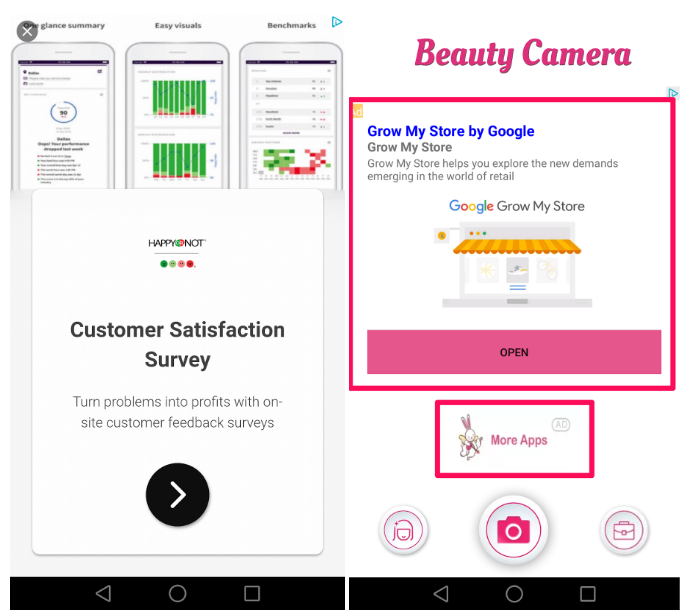

Мобильная безопасность

Разработчики мошеннического ПО привлекают пользователей, обещая им различные фильтры для камеры, с помощью которых можно снимать необычные и смешные селфи.

При этом приложения в фоновом режиме собирают конфиденциальные данные и передают их злоумышленникам для последующей продажи.

Всего выявлено 30 вредоносных приложений. Среди них:

- BeautyPlus — Easy Photo Editor & Selfie Camera

- BeautyCam

- Beauty Camera — Selfie Camera

- Selfie Camera — Beauty Camera & Photo Editor

- Beauty Camera Plus — Sweet Camera & Makeup Photo

- Beauty Camera — Selfie Camera & Photo Editor

- YouCam Perfect — Best Selfie Camera & Photo Editor

- Sweet Snap — Beauty Selfie Camera & Face Filter

Инциденты

Мобильный телефон генерального директора Amazon Джеффа Безоса взломали с помощью вредоносного видео в мессенджере WhatsApp, отправленного с учетной записи наследного принца Саудовской Аравии Мухаммеда бин Салмана, с которым Безос вёл дружескую переписку.

По результатам цифровой экспертизы стало известно, что с телефона Безоса после взлома было извлечено большое количество данных. Предполагаемый взлом произошел 1 мая 2018 года. Пока неизвестно, какие именно данные были похищены.

Recent media reports that suggest the Kingdom is behind a hacking of Mr. Jeff Bezos' phone are absurd. We call for an investigation on these claims so that we can have all the facts out.

— Saudi Embassy (@SaudiEmbassyUSA) January 22, 2020

«Заявления в средствах массовой информации о том, что Королевство стоит за взломом телефона господина Джеффа Безоса, абсурдны. Мы призываем провести расследование и выяснить все факты.

посольство Саудовской Аравии в США

Базы данных располагались на пяти незащищенных серверах Elasticsearch и содержали записи разговоров между сотрудниками службы поддержки Microsoft и клиентами со всего мира. Среди полей в базах были электронные адреса, IP-адреса клиентов, электронные письма службы поддержки, а также внутренние заметки и описания разных случаев.

В компании об атаке узнали, обнаружив подозрительный файл на одном из серверов. Злоумышленники взломали учётную запись одного из сотрудников в Китае, затем атака распространилась на Японию. После этого преступники получили доступ к внутренним сетям 14 отделов компании, в числе которых отдел продаж и главный административный офис.

В результате атаки преступники выкрали около 200 Мб файлов, содержащих в основном деловую документацию и резюме кандидатов на трудоустройство. В выпущенном официальном заявлении Mitsubishi Electric не отрицает факт хищения данных, но подчеркивает, что взломщики не получили информации о деловых партнерах и оборонных контрактах компании.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.