Антифишинг-дайджест № 153 с 10 по 16 января 2020 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 10 по 16 января 2020 года.

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Приглашаем всех желающих в следующий четверг 23 января на бесплатный обучающий семинар Антифишинга и Тайгер Оптикс

На семинаре

- Обсудим проблему человеческого фактора в безопасности.

- Рассмотрим цифровые атаки на сотрудников, их классификацию, психологические вектора и причины успеха атак.

- Обсудим обучение и тренировку навыков как системные процессы для решения проблемы.

- Рассмотрим платформу Антифишинг для реализации процессов, познакомим с кейсами реальных заказчиков, ответим на вопросы.

Спикеры:

- Евгений Малов, Антифишинг,

- Илья Осадчий, Тайгер Оптикс

Начало семинара в 11:00 МСК.

Продолжительность — 30 минут.

Ссылка для регистрации

Сайты, почта и мессенджеры

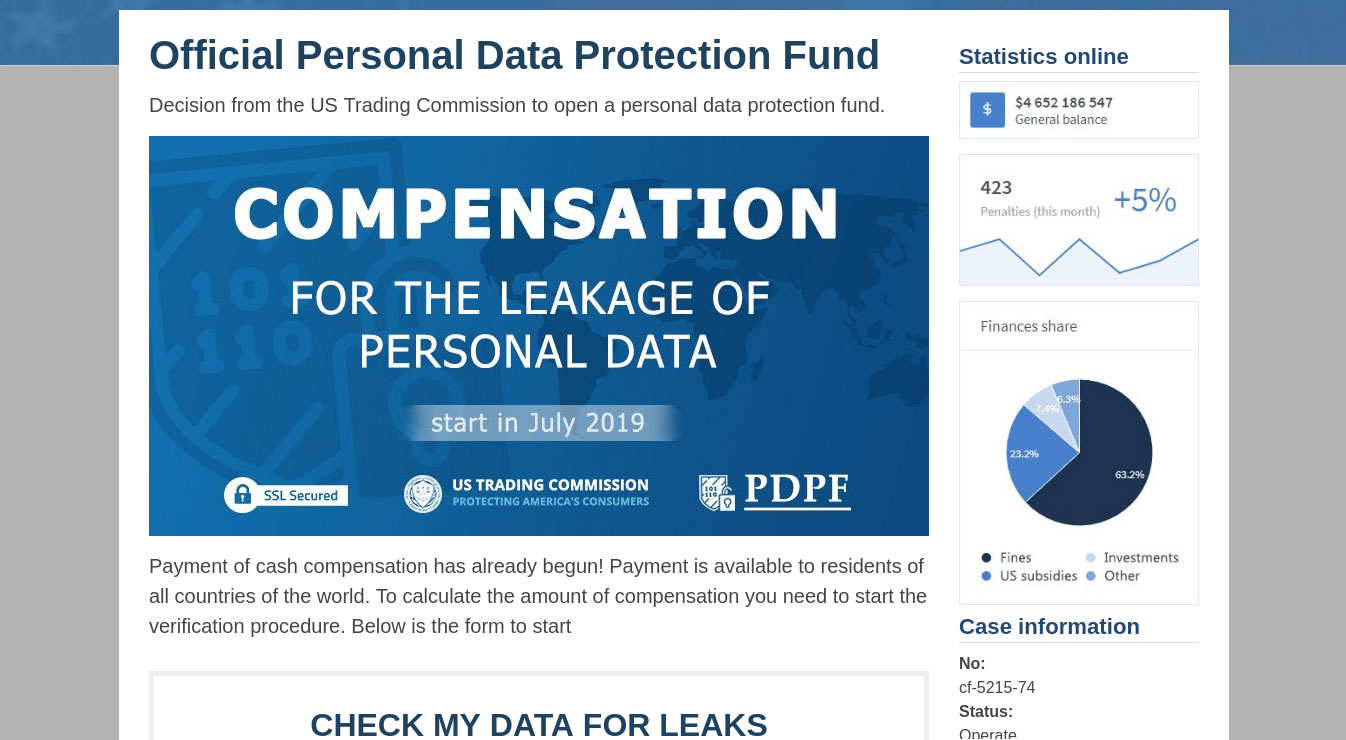

Через рекламные баннеры жертва попадает на сайт «Фонда защиты персональных данных», который предлагает получить компенсацию за утечки персональных данных:

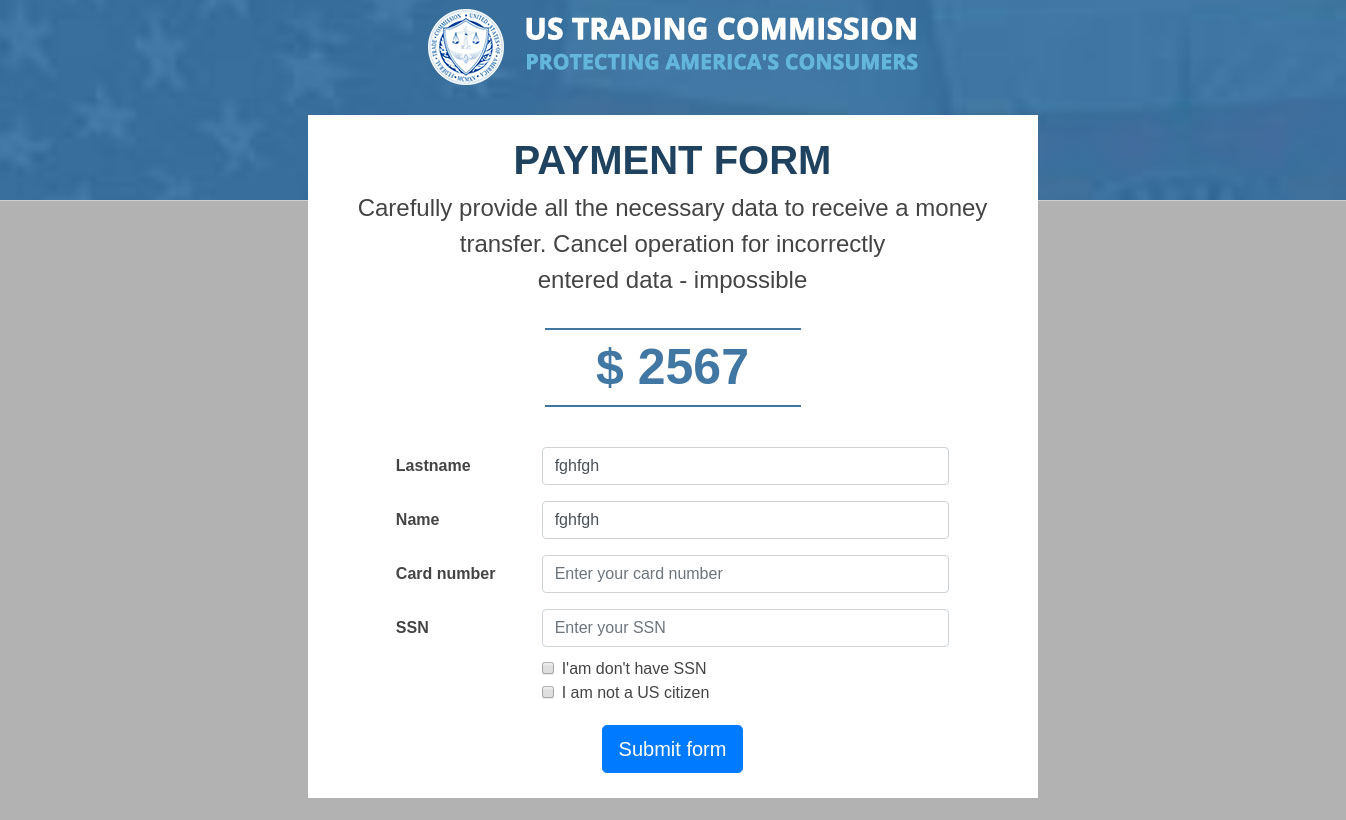

Чтобы проверить, не стал ли посетитель жертвой утечки, нужно ввести данные в форму:

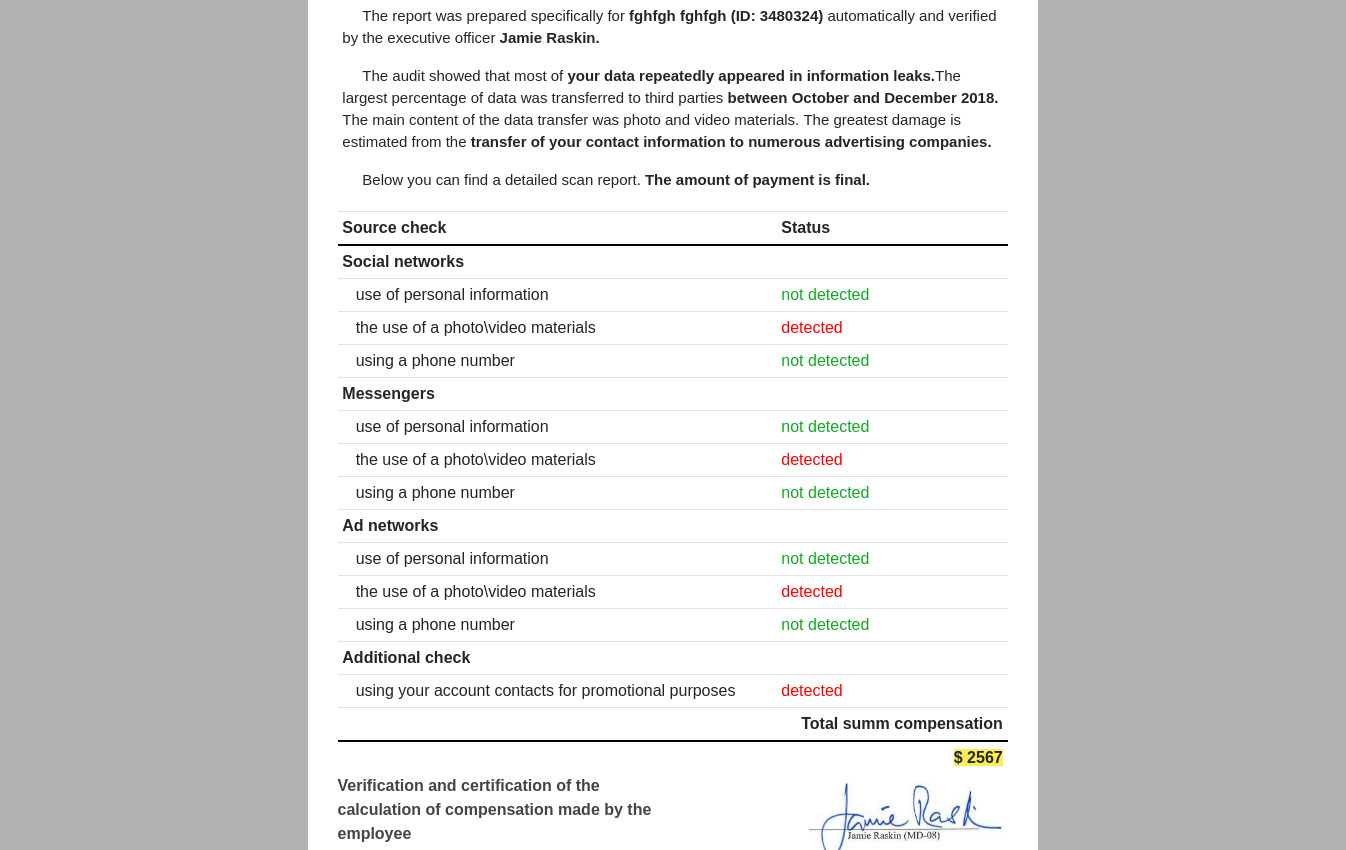

Сведения не проверяются, поэтому можно ввести любой текст. После отправки данных сайт демонстрирует процесс проведения «верификации».

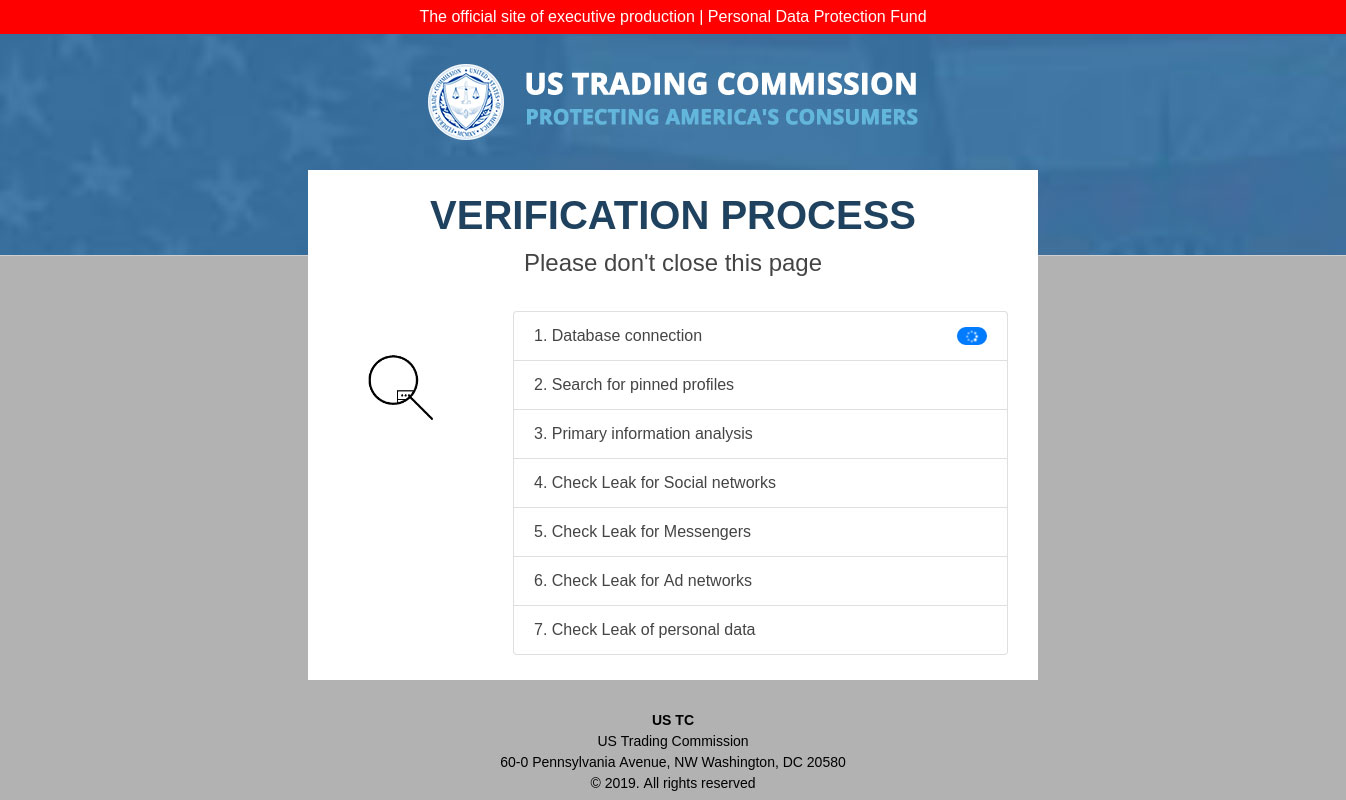

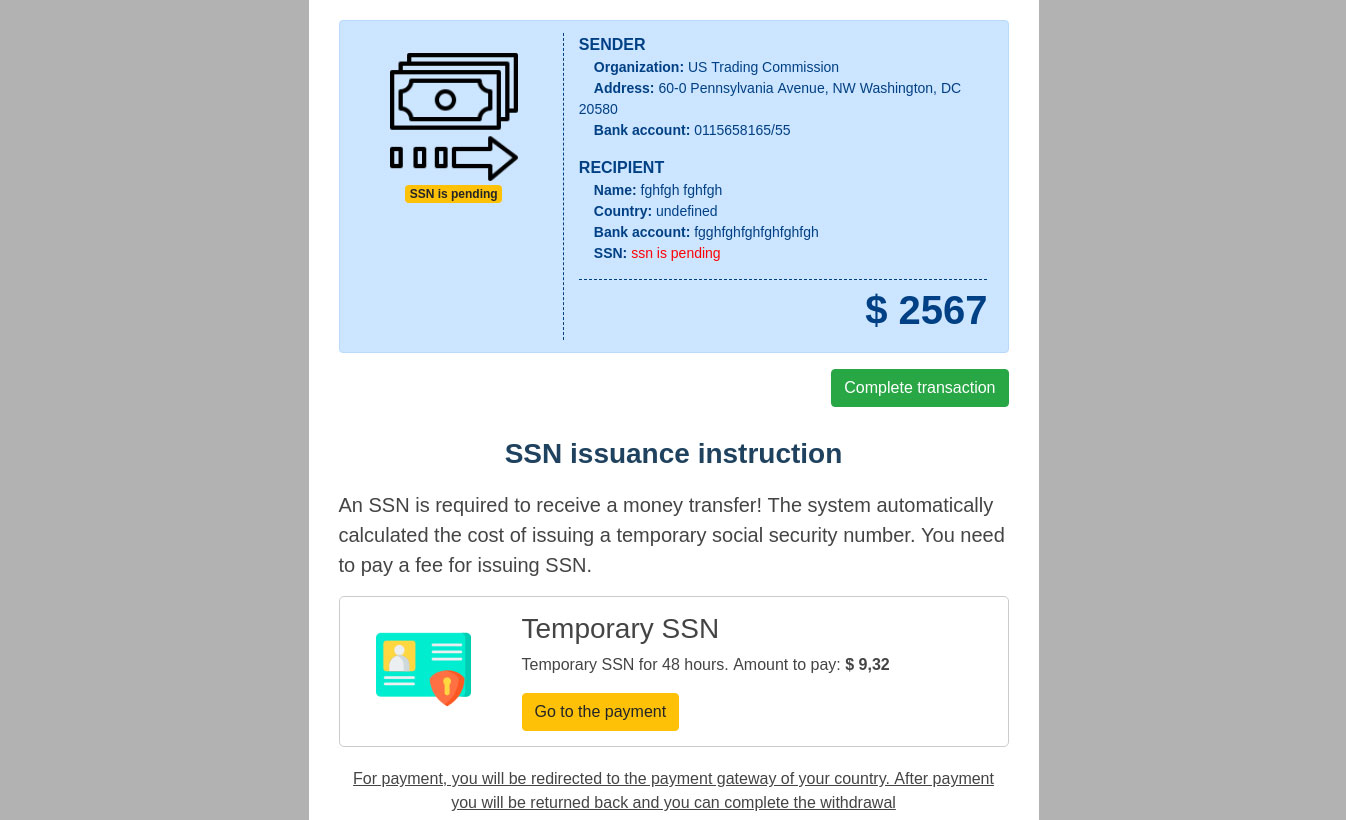

Затем выдаётся уведомление о том, что кто-то использовал фото, видео и контактную информацию посетителя, и за это жертве полагается более 2,5 тыс. долларов США:

Чтобы получить деньги, необходимо указать номер социального страхования гражданина США (SSN, Social Security Number):

Если номера нет, сайт предлагает решение: арендовать временный SSN за 9 долларов США — ничтожная сумма по сравнению с компенсацией:

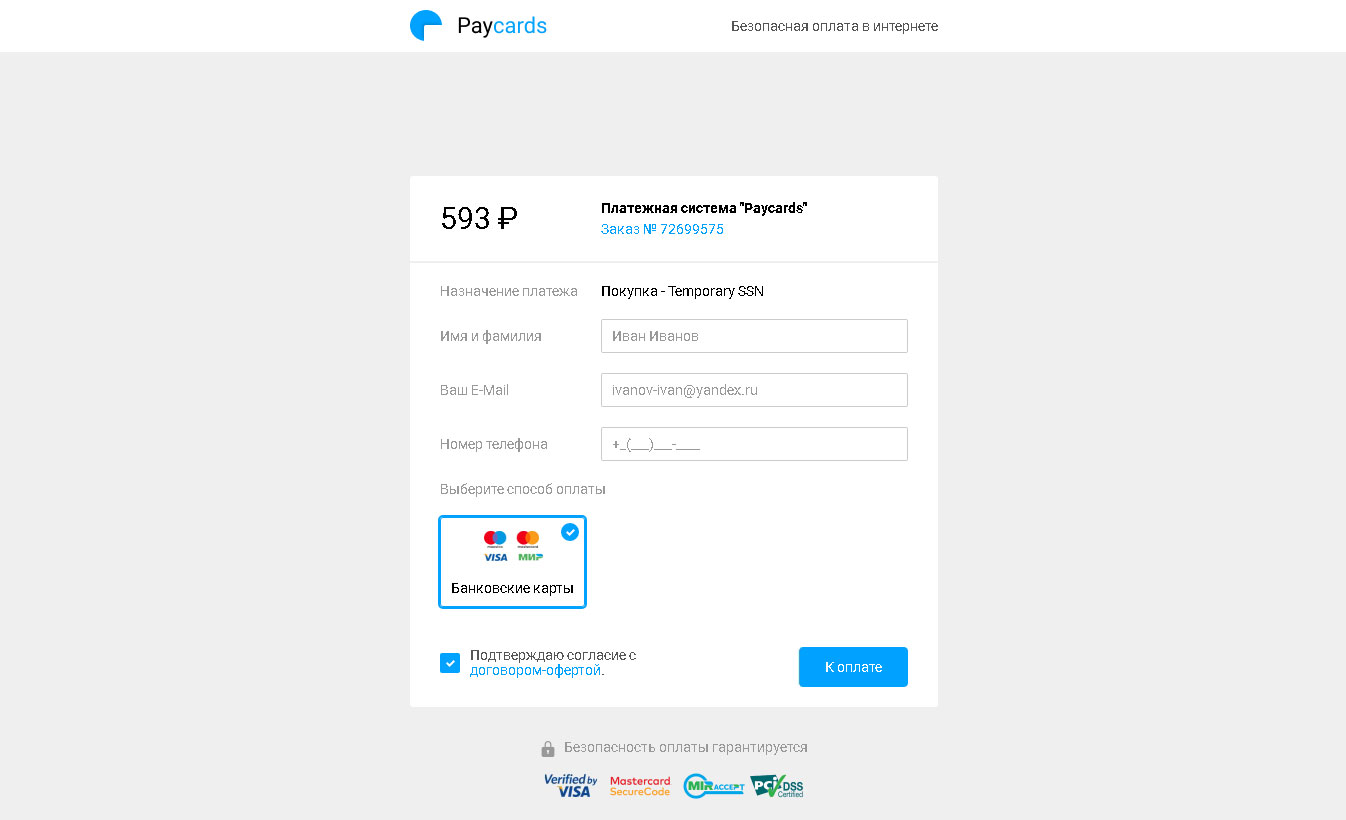

Жителям России можно оплатить временный SSN рублями:

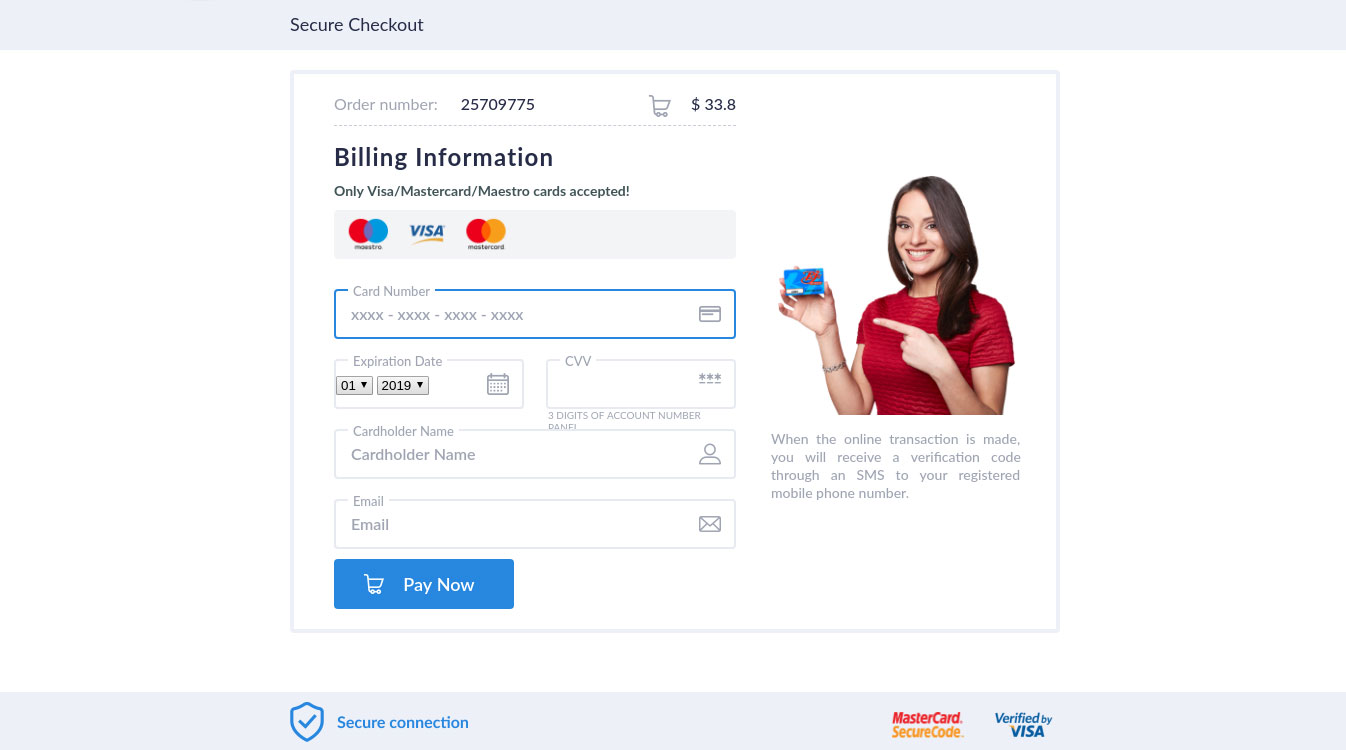

Остальным демонстрируется форма с оплатой в долларах:

Разумеется, никакого Фонда защиты персональных данных не существует, поэтому никакой компенсации жертвы не получат.

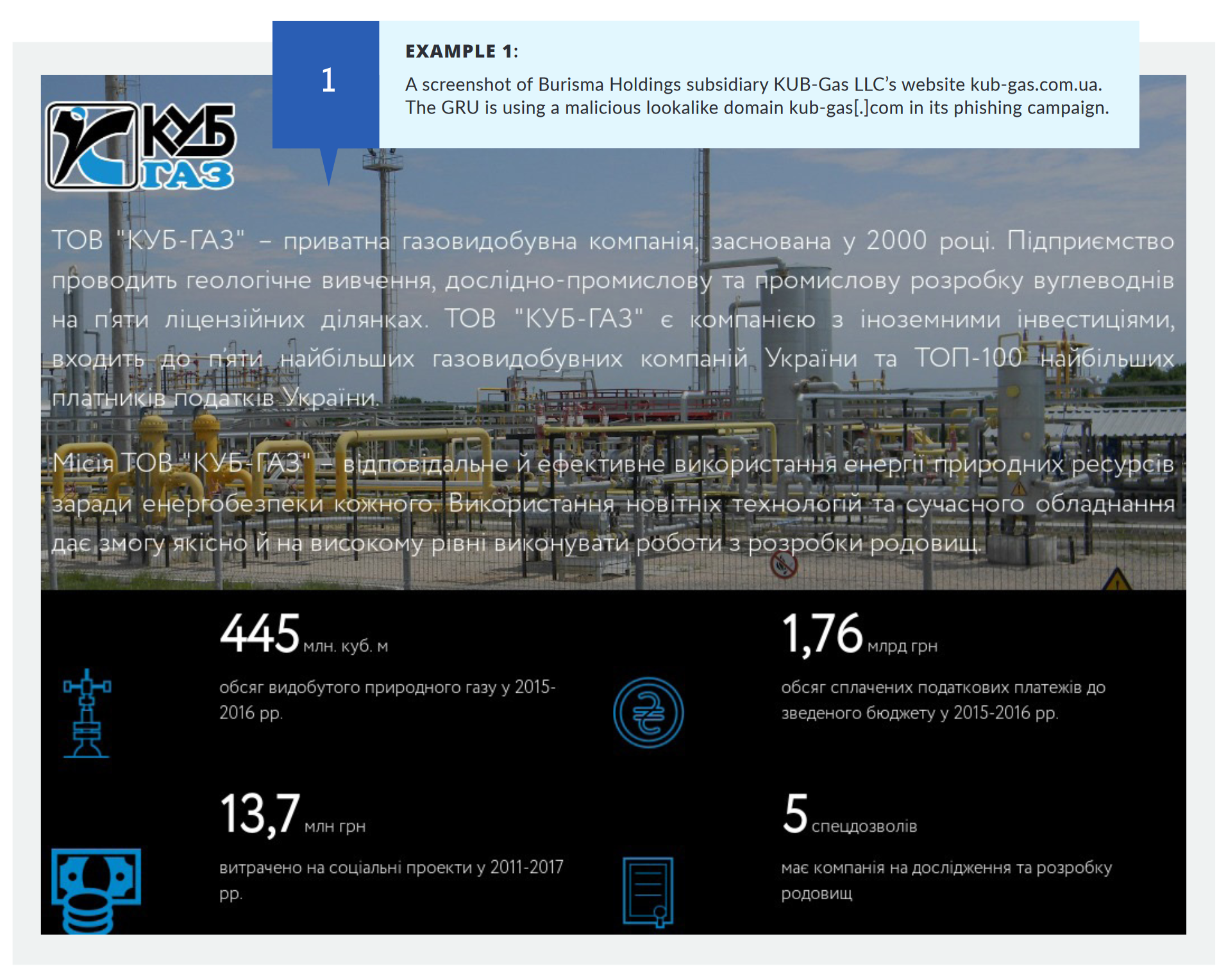

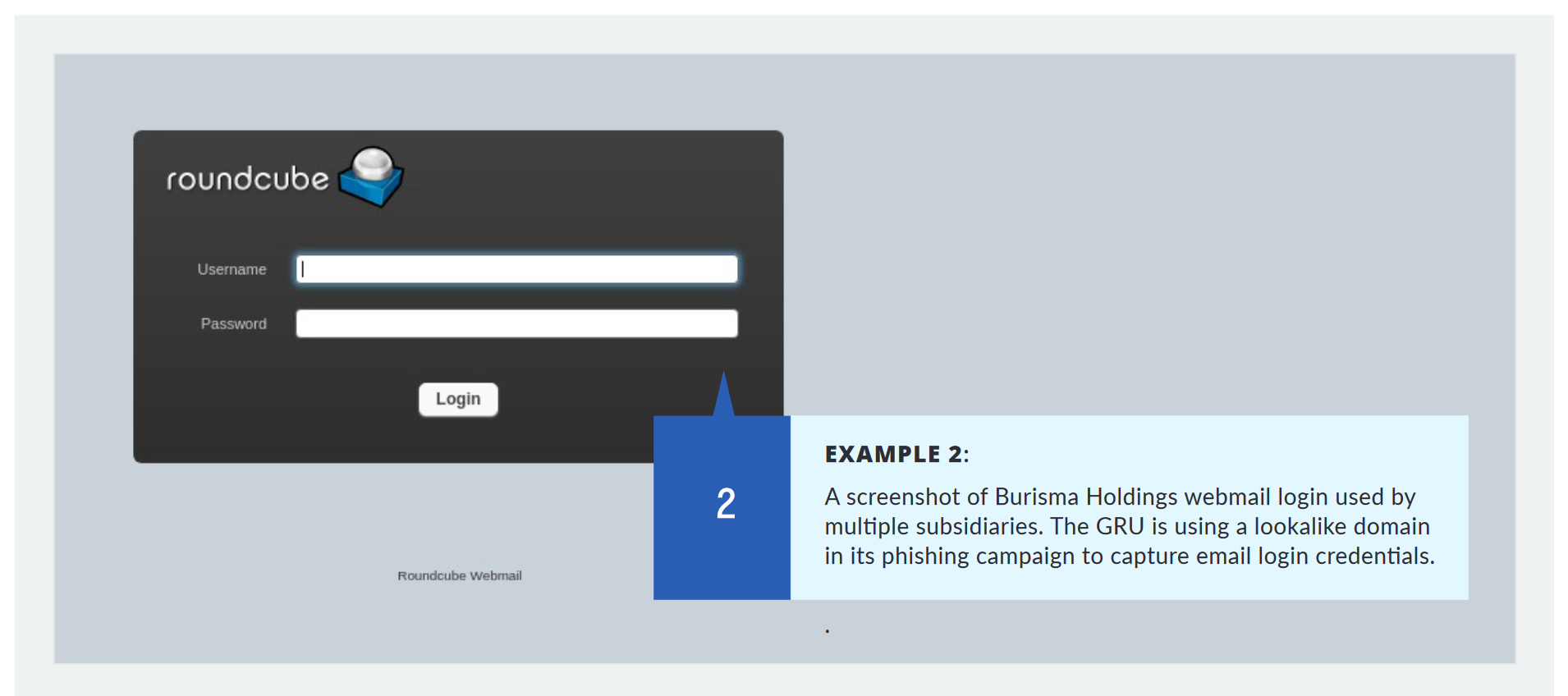

Злоумышленники использовали похожие домены, чтобы обманом заставить сотрудников компаний ввести свои пароли электронной почты.

Сайт компании подвергался многочисленным попыткам взлома в течение полугода, однако остается неизвестным, какие данные пытались украсть преступники. Однако направленная на сотрудников Burisma фишинговая кампания была успешной, и злоумышленникам удалось взломать один из почтовых серверов компании.

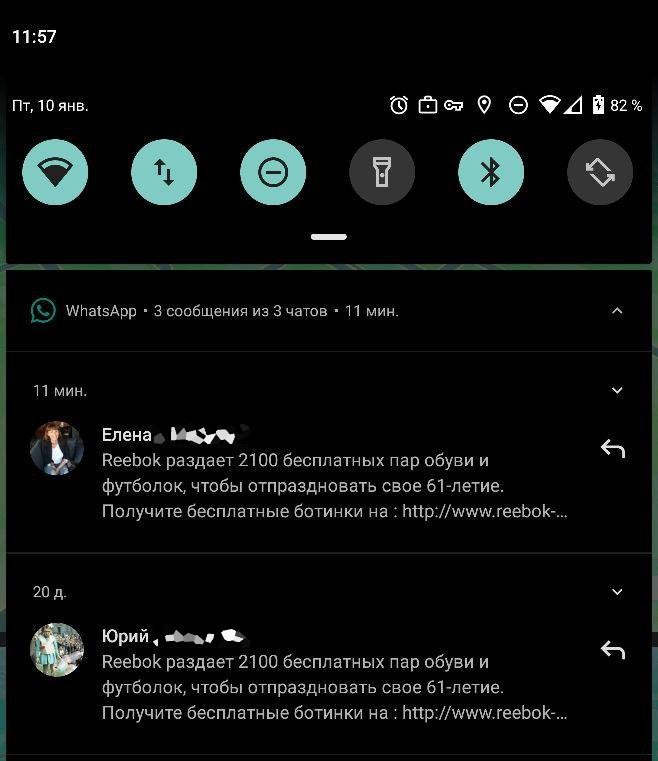

- В сообщении говорилось, что компания Adidas якобы празднует юбилей и дарит футболки и обувь.

- Для получения подарков необхожимо перейти по ссылке.

- Cсылка в сообщении поддельная и не ведет на официальный сайт компании Adidas, несмотря на то, что содержит наименование бренда

- В объявлении используется старый логотип Adidas.

- После того, как пользователь переходит по ссылке, он попадает на страницу с опросом, пройдя который он получает уведомление об обработке ответов.

- Для получения подарков пользователю предлагается разослать сообщение о конкурсе 20 контактам.

Мобильная безопасность

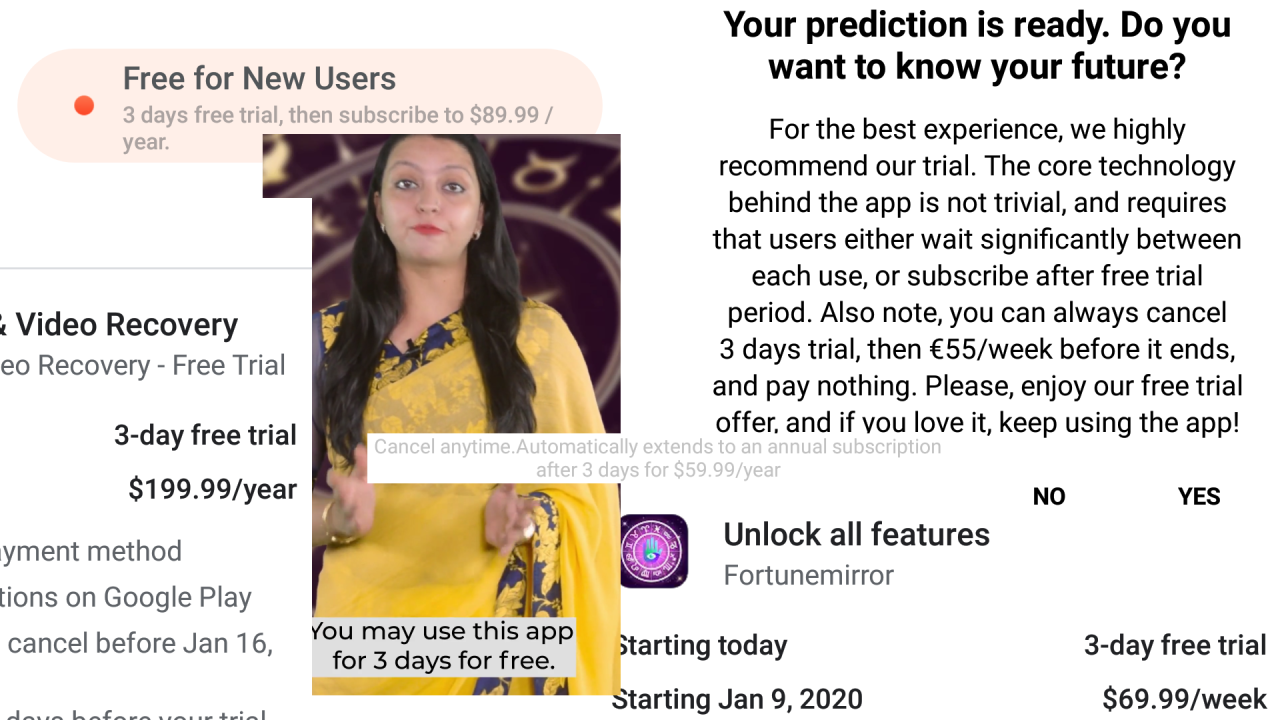

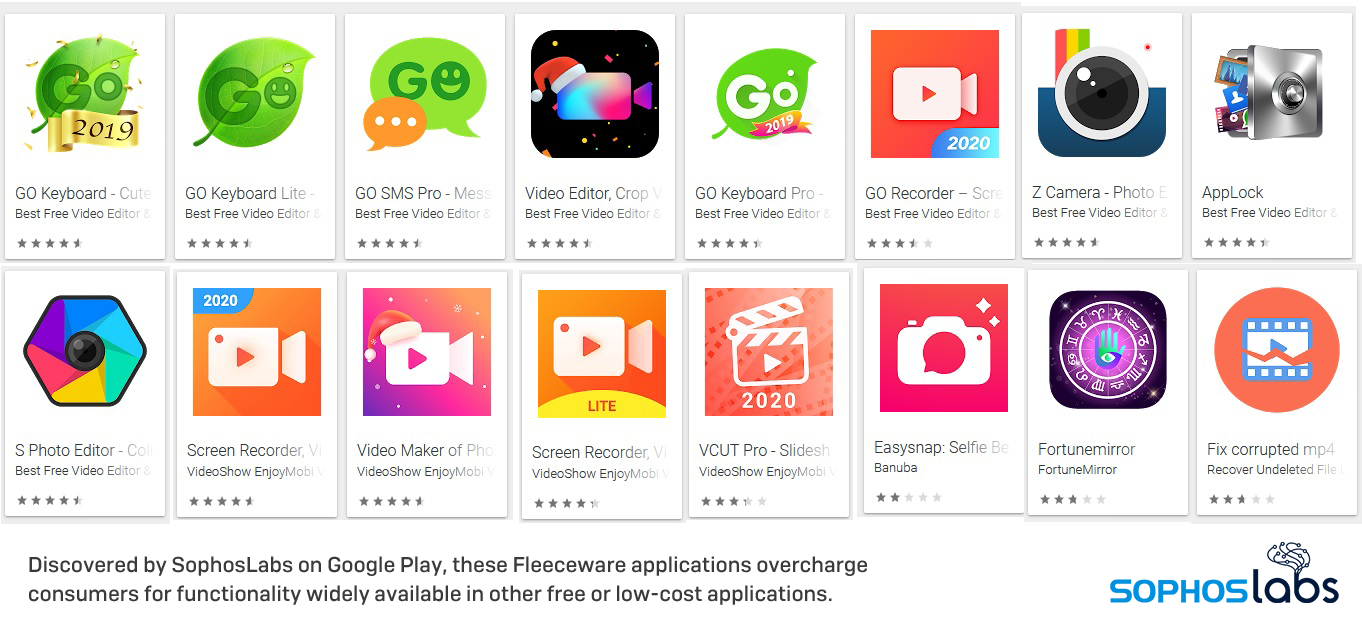

По умолчанию пользователи должны отменять пробные периоды приложений вручную, чтобы избежать последующей оплаты. Однако большинство пользователей просто удаляют приложения, если они им не нравятся. Разработчики расценивают это как отмену пробного периода и не взимают плату.

Однако появились приложения, которые злоупотребляли данной функциональностью, игнорировали удаление и окончание пробного периода, и продолжали брать с пользователей от 100 до 240 долларов США в год за самые простые инструменты.

Приложения отличаются продуманной стратегией маскировки, которая затрудняет обнаружение их вредоносной деятельности:

- они ждут двое суток, после чего пытаются скрыть своё присутствие на устройстве;

- реклама начинает выводиться через 4 часа, появляясь затем через случайные интервалы;

- код разбит по разным файлам;

- они содержат полезную функциональность, поэтому с первого взгляда сложно понять, что с ними что-то не так.

Список вредоносных приложений: Car Racing 2019, 4K Wallpaper (Background 4K Full HD), Backgrounds 4K HD, QR Code Reader & Barcode Scanner Pro, File Manager Pro — Manager SD Card/Explorer, VMOWO City: Speed Racing 3D, Barcode Scanner, Screen Stream Mirroring, QR Code — Scan & Read a Barcode, Period Tracker — Cycle Ovulation Women’s, QR & Barcode Scan Reader, Wallpapers 4K, Backgrounds HD, Transfer Data Smart, Explorer File Manager, Today Weather Radar, Mobnet.io: Big Fish Frenzy, Clock LED.

Для взаимодействия с интерфейсом системы и приложениями Shopper использует службу поддержки специальных возможностей Google Accessibility Service. Благодаря этому он может перехватывать данные, появляющиеся на экране, нажимать кнопки и имитировать жесты пользователя.

Троян попадает на устройство через мошеннические рекламные объявления или из сторонних магазинов приложений, когда пользователь пытается скачать якобы легитимную программу. После установки Shopper притворяется системным ПО, например, сервисами для очистки и ускорения работы смартфона, и маскируется под приложение с названием ConfigAPKs. Во время работы он собирает информацию об устройстве, отправляет её на серверы злоумышленников, а в ответ получает команды для:

- регистрации в приложениях для шопинга или развлечений через Google- или Facebook-аккаунты владельца устройства ;

- публикации фальшивых отзывов на приложения;

- выключения функции Google Play Protect, которая проверяет на безопасность приложения из магазина Google Play до начала загрузки;

- открытия в невидимом окне ссылок, полученные от управляющего сервера;

- показа рекламы и создания ярлыков для рекламных приложений в меню приложений;

- загрузки и установки приложений со стороннего маркета;

- замены ярлыков установленных приложений на ярлыки рекламных страниц.

Атаки и уязвимости

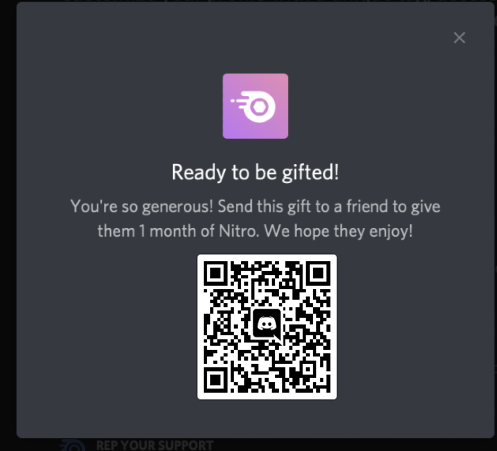

Proof of concept for the @discordapp exploit allowing anyone to access your account if you use the phone app to scan their new QR code login system. This bypasses 2FA.

Do not scan QR codes using the Discord phone app. Period.https://t.co/dTYDpcmTby— Pirate Software (@PirateSoftware) January 13, 2020

В декабре 2019 года разработчики Discord добавили возможность войти в приложение по QR-коду. При этом логин и пароль не запрашиваются, двухфакторная аутентификация не применяется.

В результате злоумышленнику достаточно направить жертве сообщение с QR-кодом и текстом, обещающим вознаграждение за сканирование QR-кода. Если жертва выполнит инструкции преступника, он получит полный контроль над её учётной записью.

Зафиксирована волна целевых атак на крупные банки нескольких стран Тропической Африки.

- Атака начинается с рассылки фишинговых писем с вредоносными вложениями.

- Злоумышленники используют инфраструктуру уже заражённых организаций и отправляют сообщения от имени настоящих сотрудников.

- Если получатель откроет вложение, его компьютер подвергается попытке заражения сразу несколькими модулями трояна, конечная цель которых — собрать информацию об устройстве и отправить ее управляющему серверу. Один из основных модулей делает снимки экрана зараженного компьютера.

- Атакующие используют легитимные администраторские инструменты, чтобы долго оставаться незамеченными.

- Проникнув в корпоративную сеть, злоумышленники изучают инфраструктуру и внутренние процессы, после этого крадут деньги, например, через банкоматы.

В среднем из каждой организации злоумышленники пытаются вывести около 1 млн долларов США.

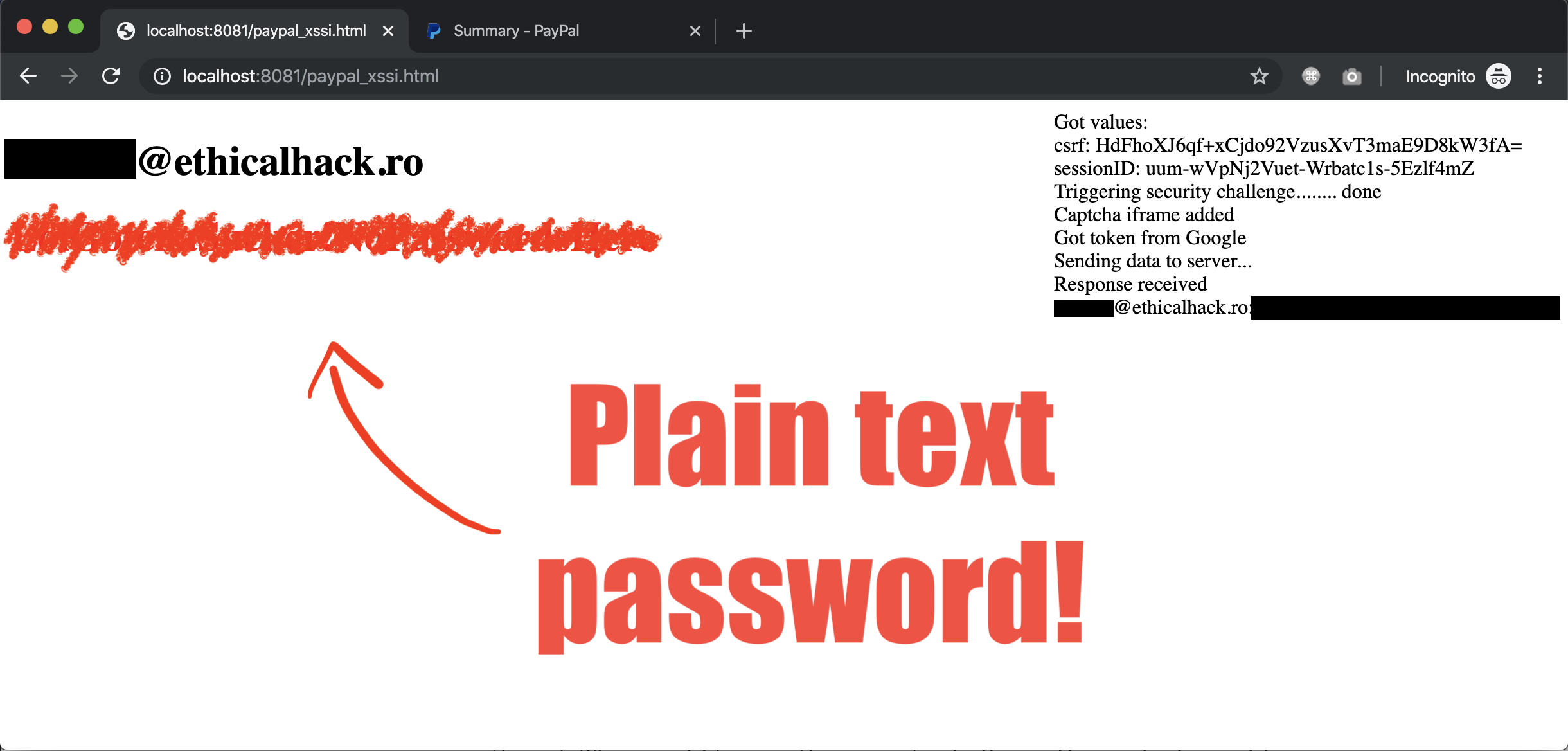

Ошибка была связана с реализацией проверки пользователя через Captcha. Сценарий на странице PayPal раскрывал уникальные токены аутентификации через POST-запрос при попытке решить задачу CAPTCHA. Для успешной атаки достаточно было заставить жертву перейти по ссылке на вредоносном сайте, ведущей на страницу входа в платёжный сервис.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.