Антифишинг-дайджест № 212 с 5 по 11 марта 2021 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема атаки:

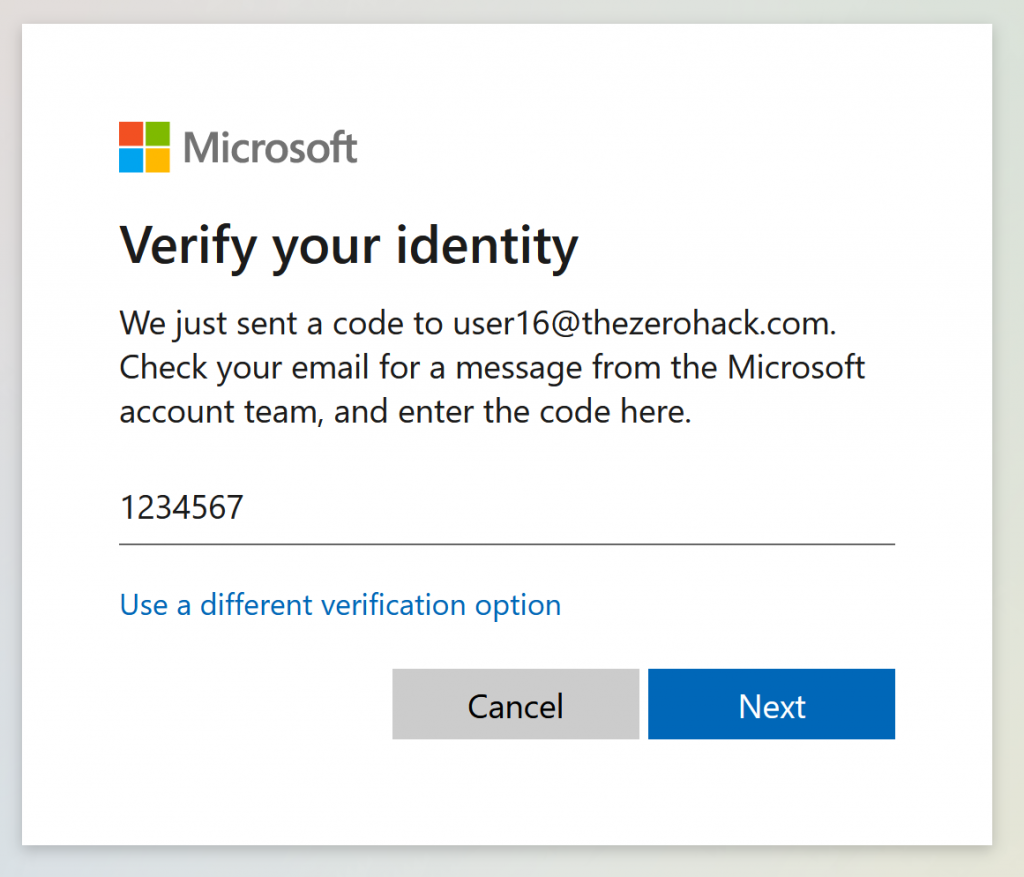

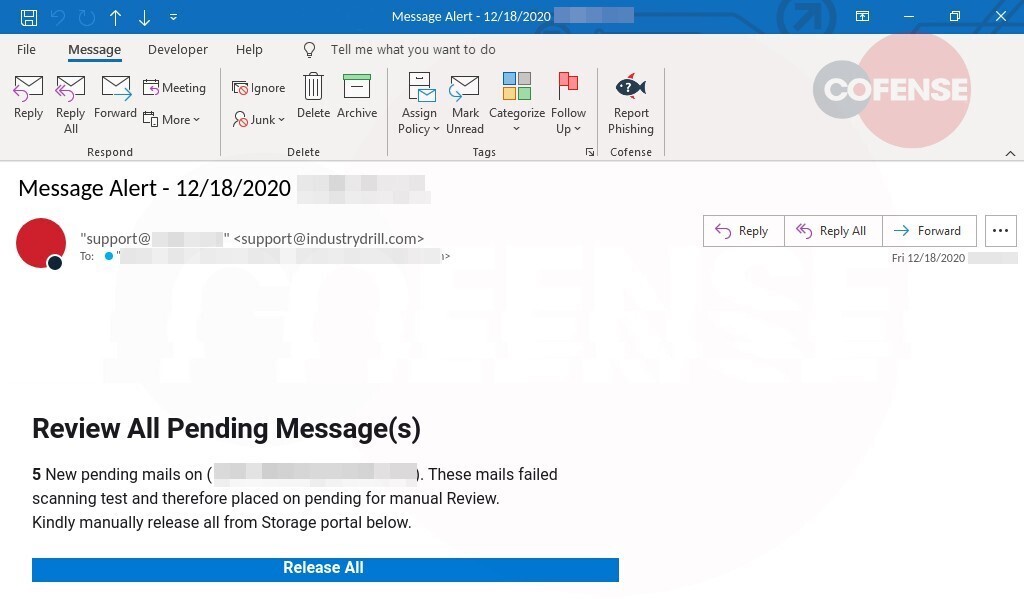

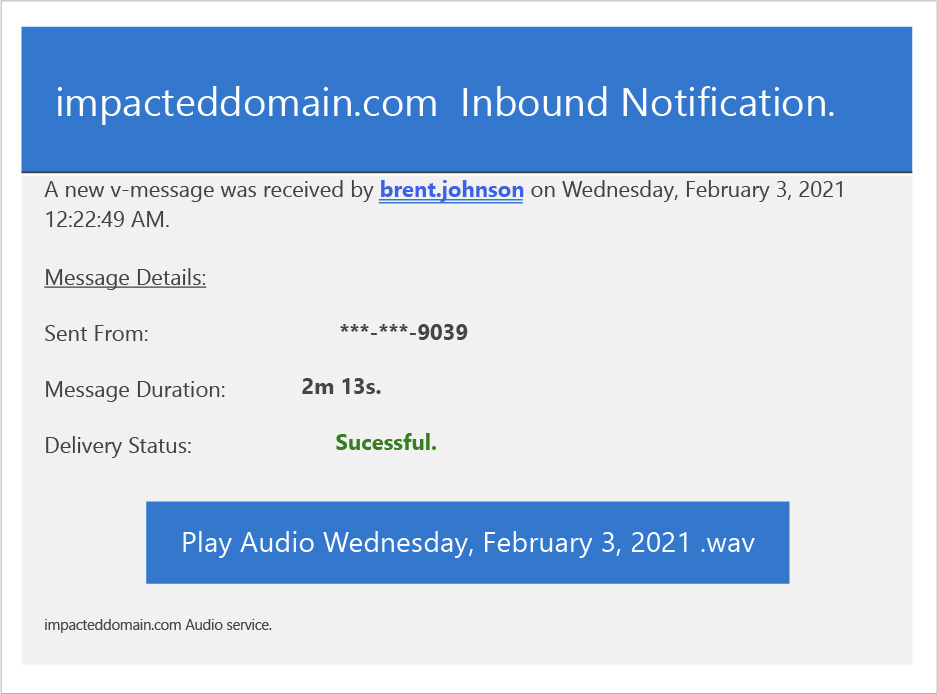

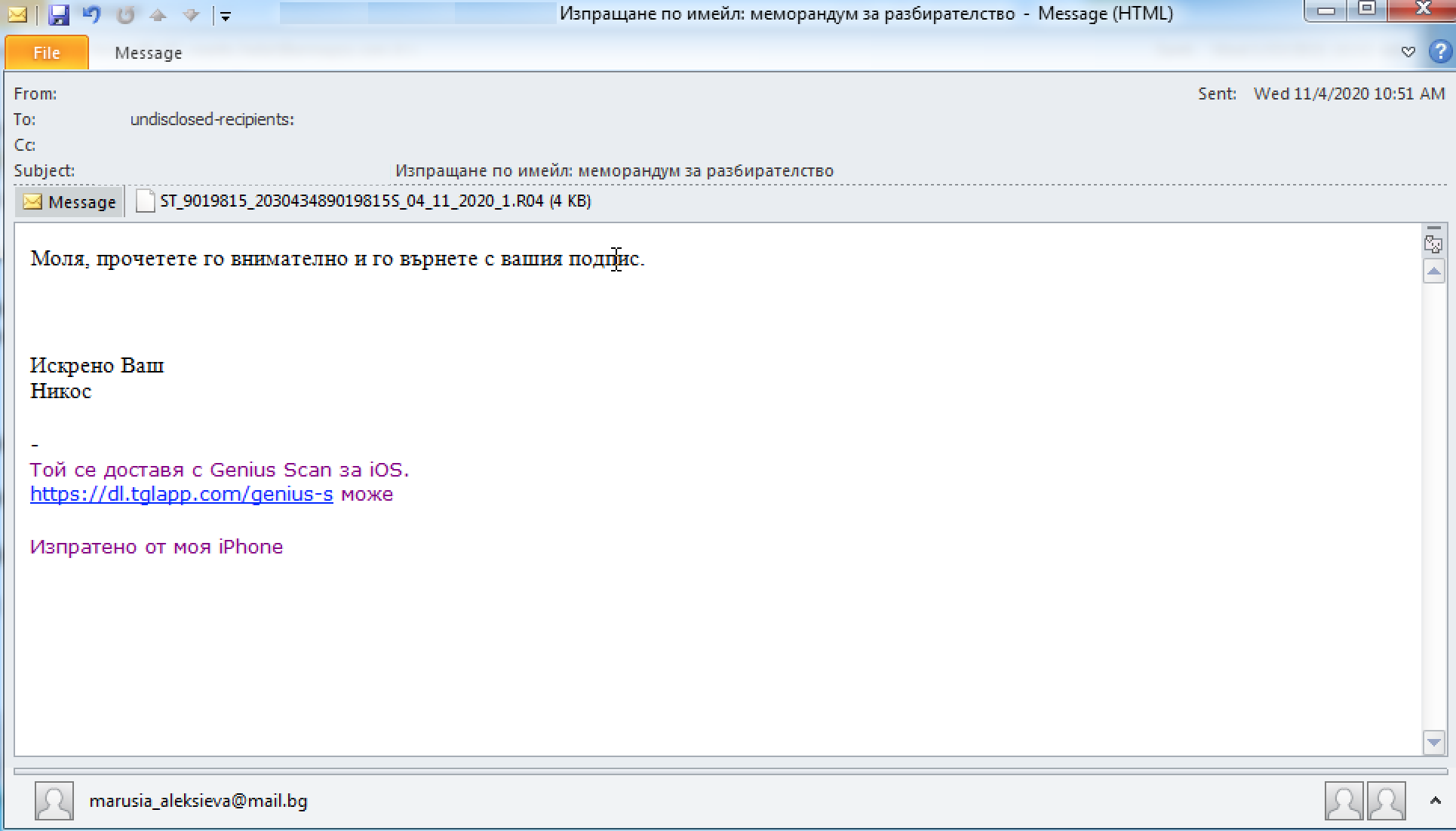

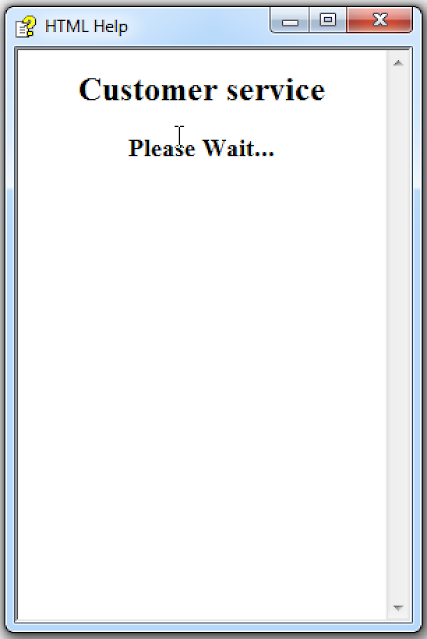

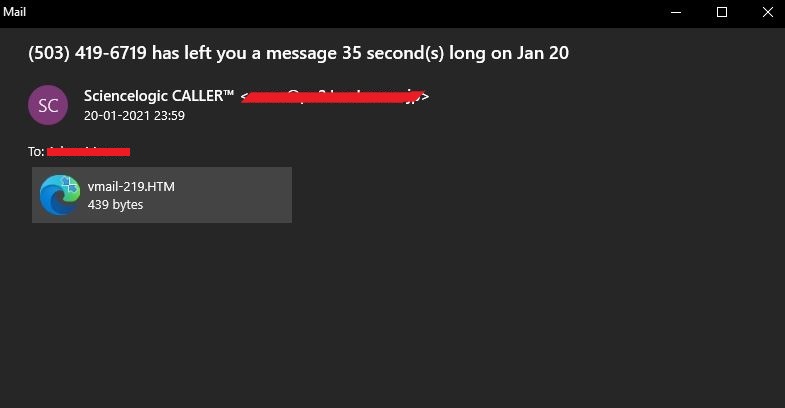

- Жертва получает фишинговое письмо с вложенным html-файлом, имитирующее уведомление о получении голосового сообщения.

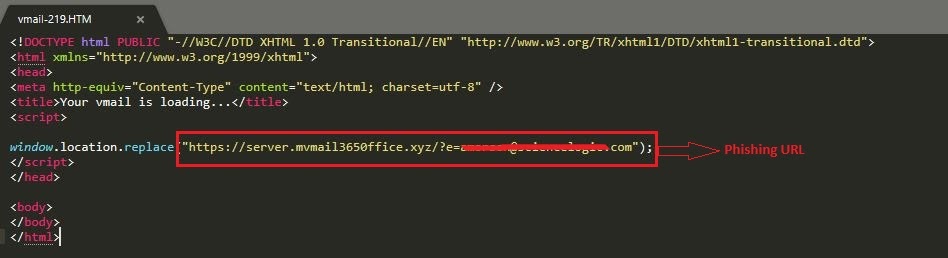

2. Если жертва открывает html-файл, браузер перенаправляется на фишинговую страницу с помощью простейшего кода:

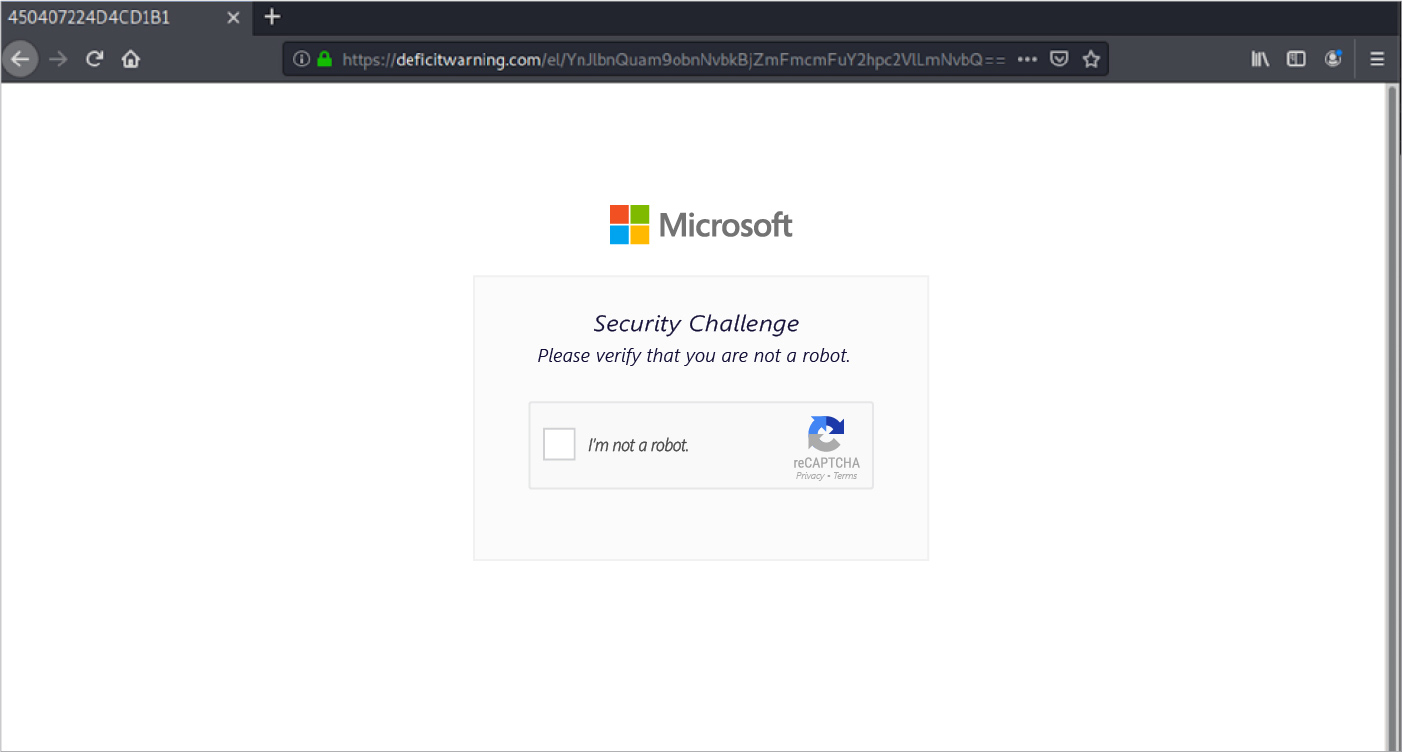

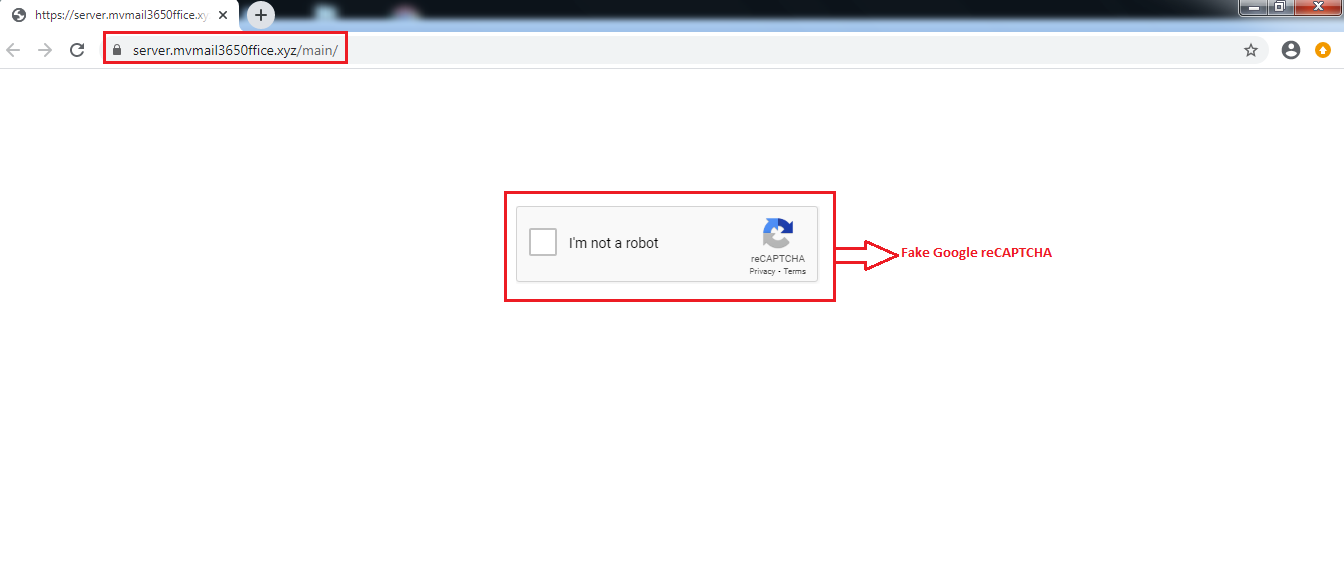

3. На фишинговой странице появляется имитация Google reCAPTCHA с предложением подтвердить, что жертва — не робот:

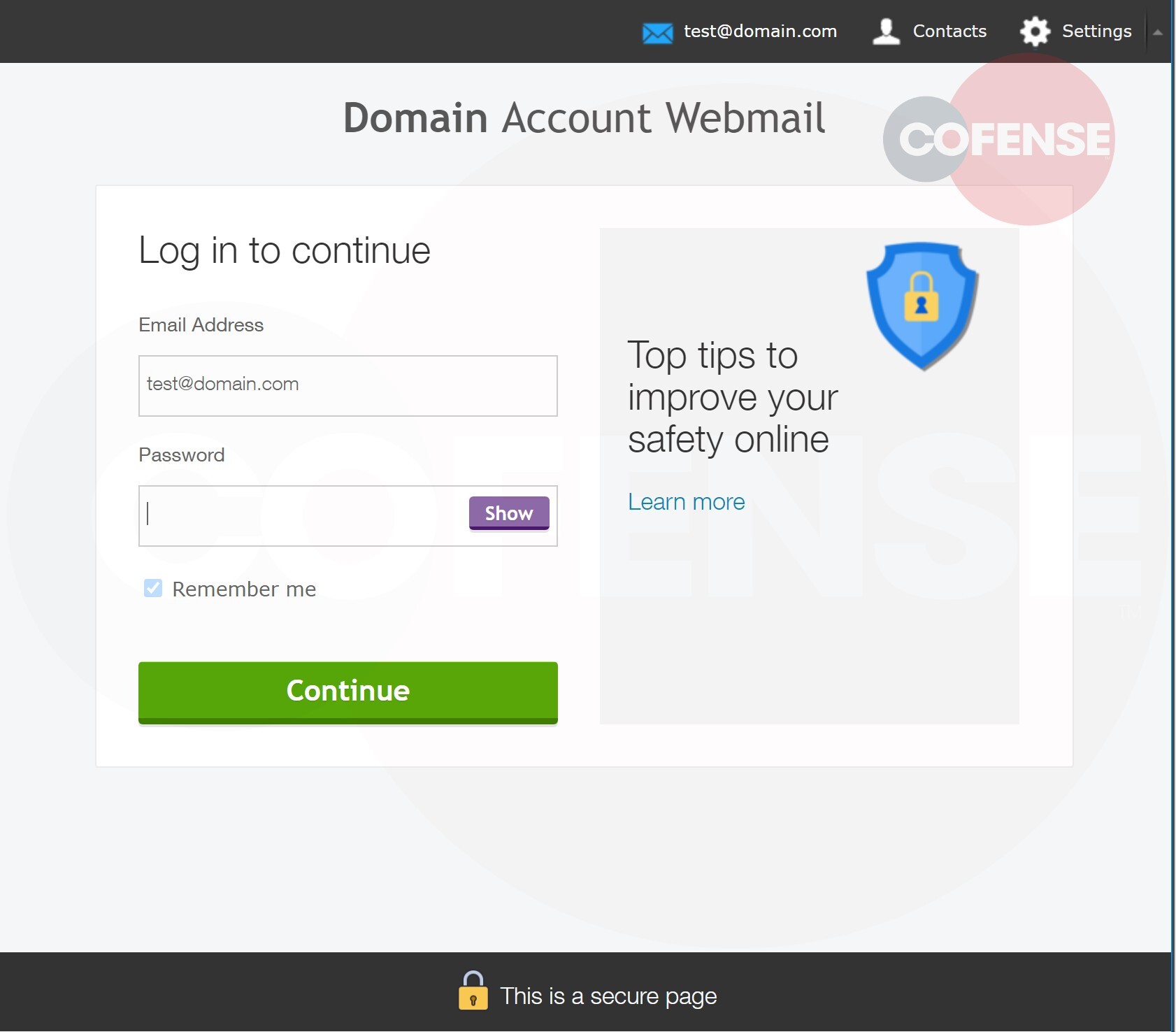

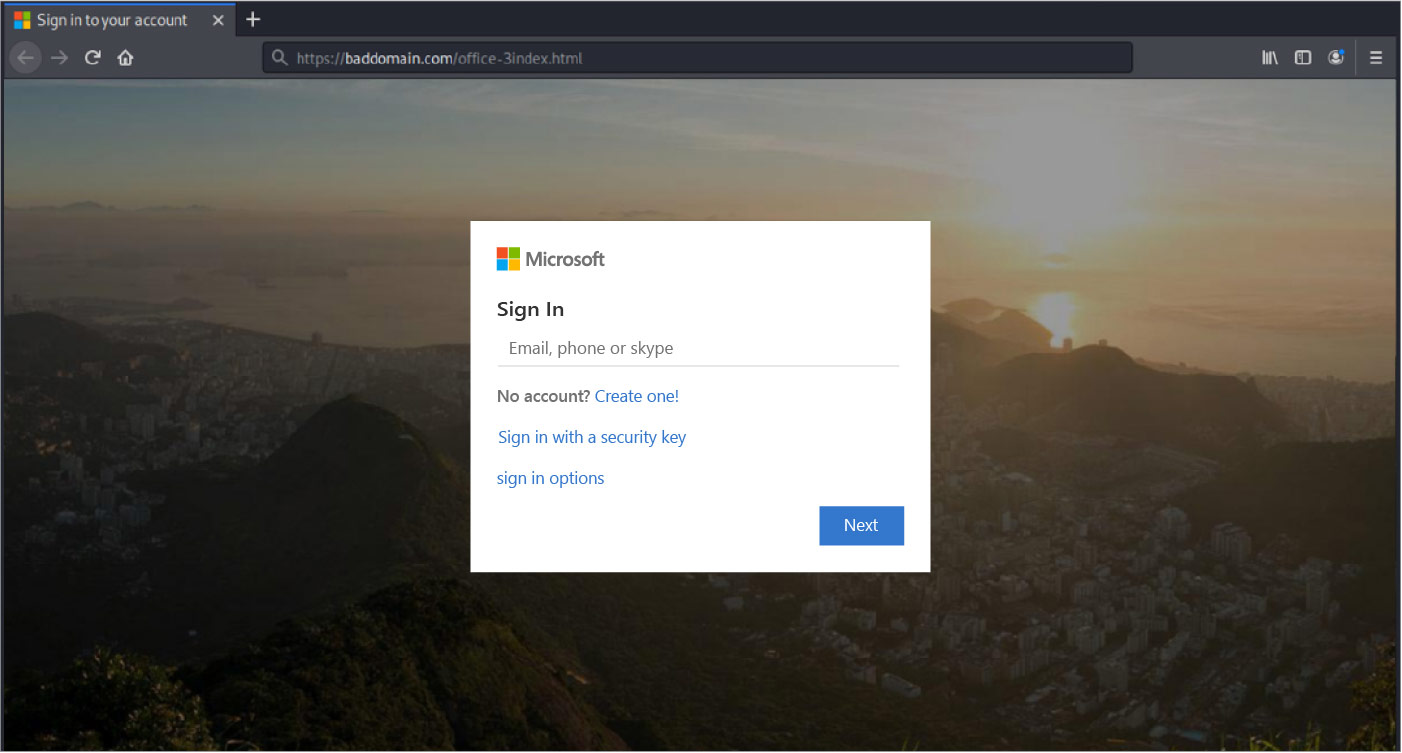

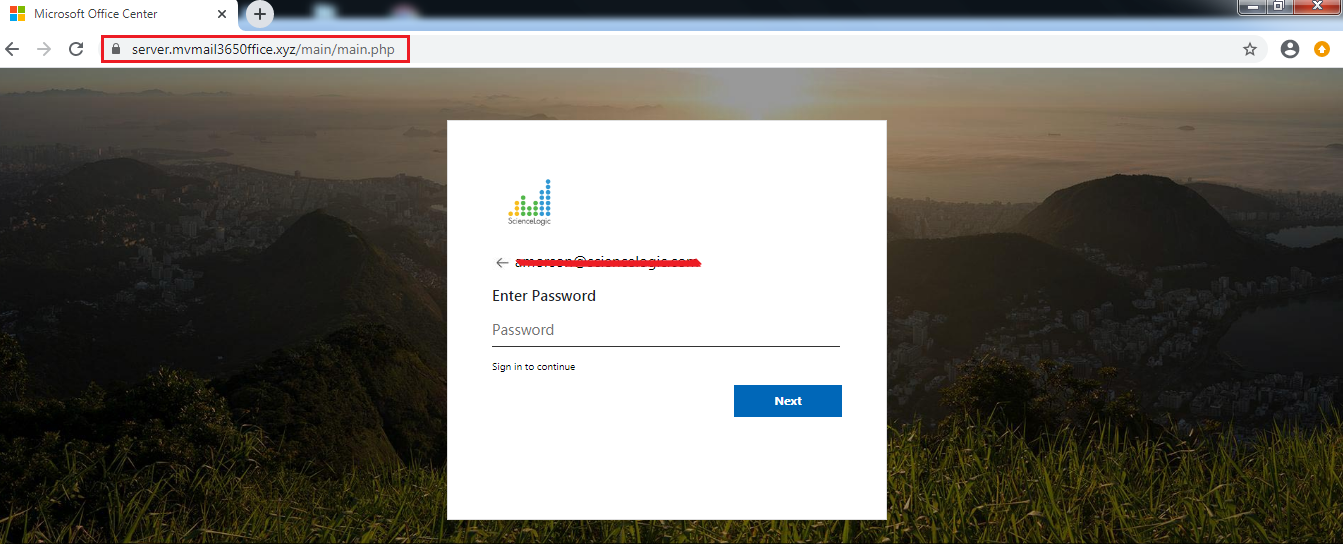

4. После прохождения проверки пользователю демонстрируется фальшивая страница регистрации в учётной записи Microsoft 365:

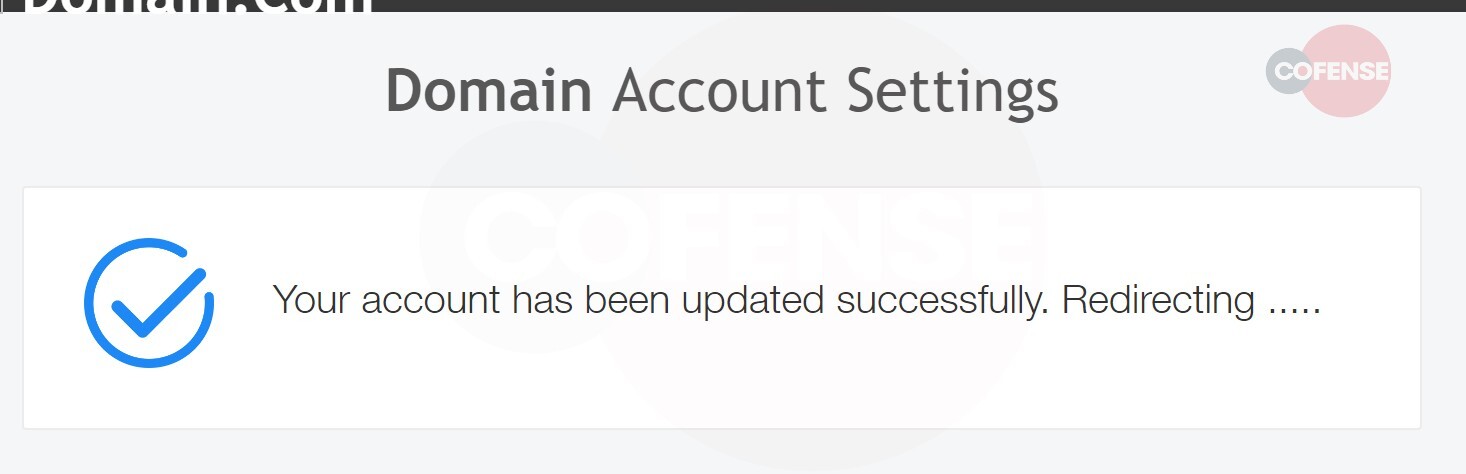

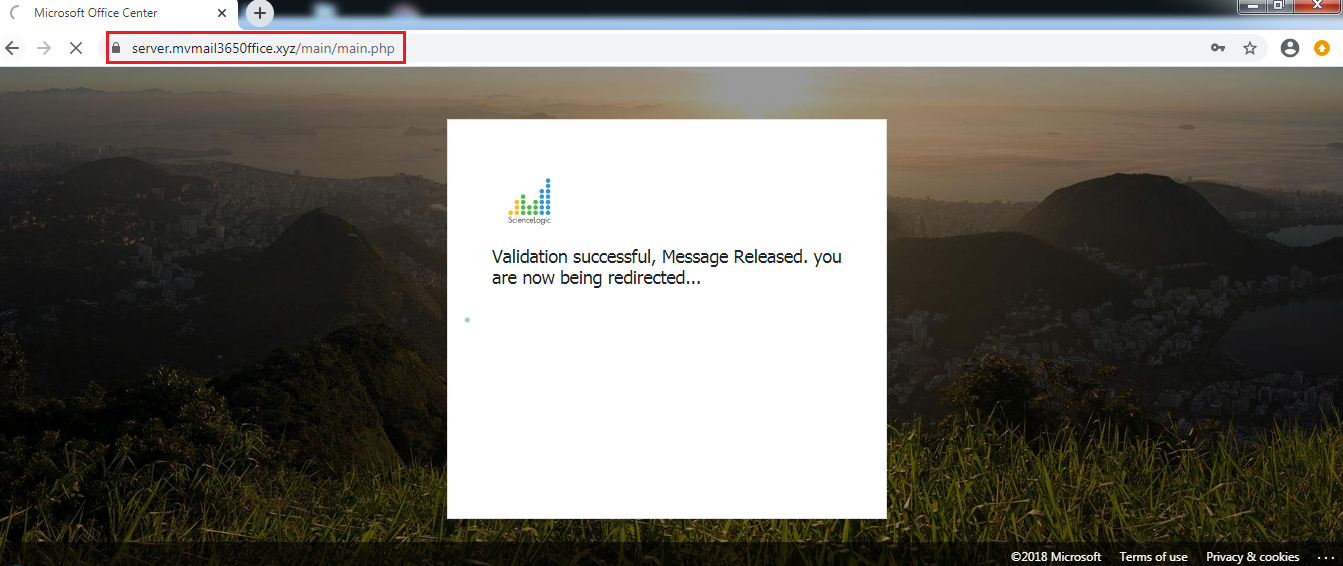

5. После ввода учетных данных фишинговая страница показывает сообщение с надписью «Проверка прошла успешно»:

6. После успешной «проверки» жертвам показывают запись сообщения голосовой почты, которую они могут воспроизвести, что позволяет злоумышленникам избежать подозрений.

7. Введённые учётные данные отправляются к злоумышленникам, которые используют их для атак и другой вредоносной деятельности.

За последние три месяца было обнаружено не менее 2,5 тыс. подобных писем.

Атака нацелена на старших руководителей бизнеса, вице-президентов и директоров, которые имеют более высокий уровень доступа к конфиденциальным данным компании. Цель кампаний — украсть учетные данные жертв и получить доступ к ценным активам фирм.

Обнаружена фишинговая кампания, эксплуатирующая тему конфликта между Арменией и Азербайджаном.

Схема кампании:

- Жертва получает фишинговое письмо с вложением, в котором содержится «важная информация о конференции „Национальная безопасность и наука“, которая пройдет в Азербайджане в 2021 году».

2. Если жертва открывает документ и разрешает макросы, выполняется многократно обфусцированный код, который в итоге загружает полезную нагрузку — троян, предоставляющий удалённый доступ к системе жертвы.

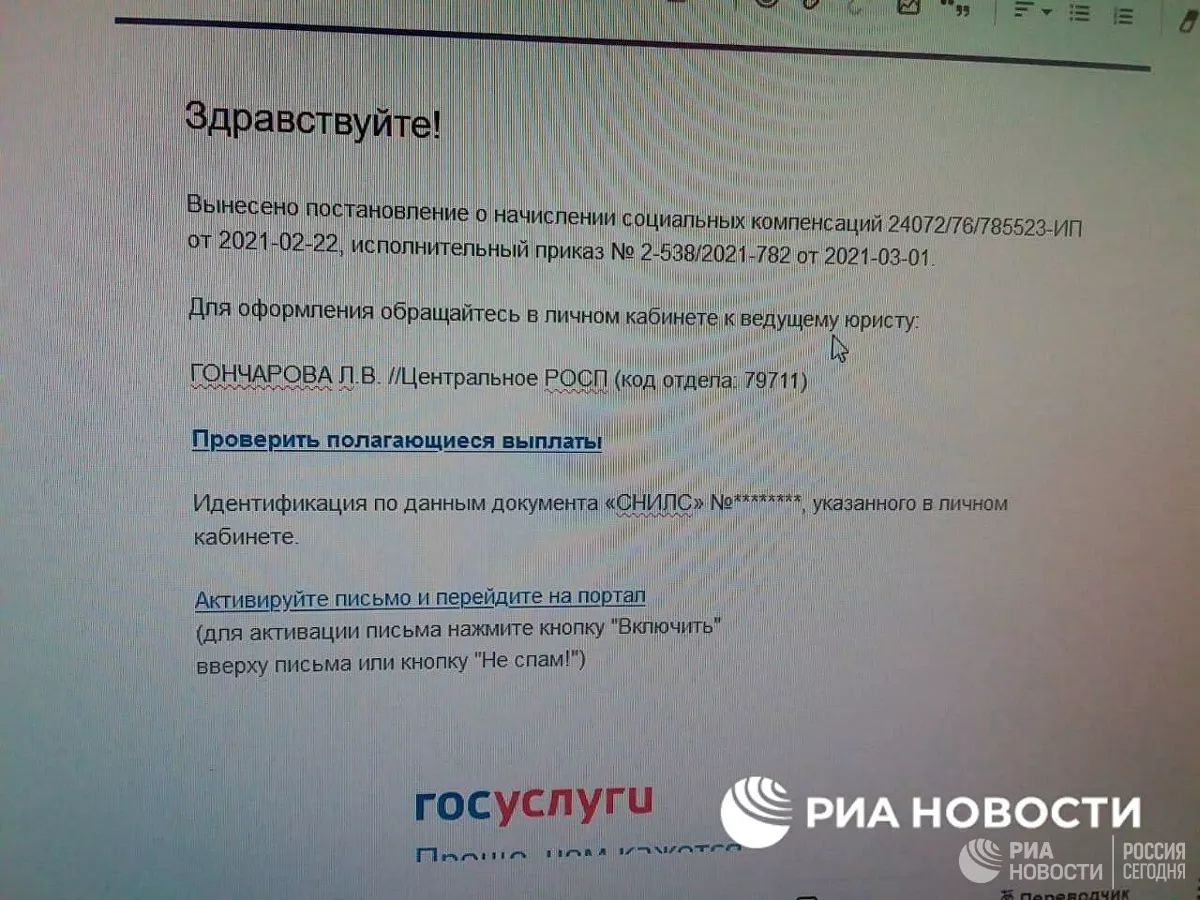

Схема обмана:

- Жертва получает звонок с городского телефона от человека, который представляется сотрудником МВД

- Лжеполицейский диктует номер своего жетона и сообщает, что кто-то пытался снять деньги жертвы в отделении банка «по нотариально заверенной доверенности».

- Хищение якобы удалось предотвратить благодаря бдительности сотрудника кредитной организации, а теперь необходимо выяснить, каким образом произошла утечка, позволившая оформить доверенность.

- Под предлогом «расследования» мошенник пытается узнать, в каких банках обслуживается жертва, уверяя, что там начнется проверка, а также настаивая, что эти сведения помогут выяснить, куда ещё мог отправиться злоумышленник.

- Дальнейшее развитие событий зависит только от фантазии и усердия мошенников. Выудив сведения о счетах и картах, злоумышленники используют их для кражи денег и оформления подложных кредитов, а также пополняют многочисленные базы данных, которые продают за большие деньги в даркнете.

Атаки и уязвимости

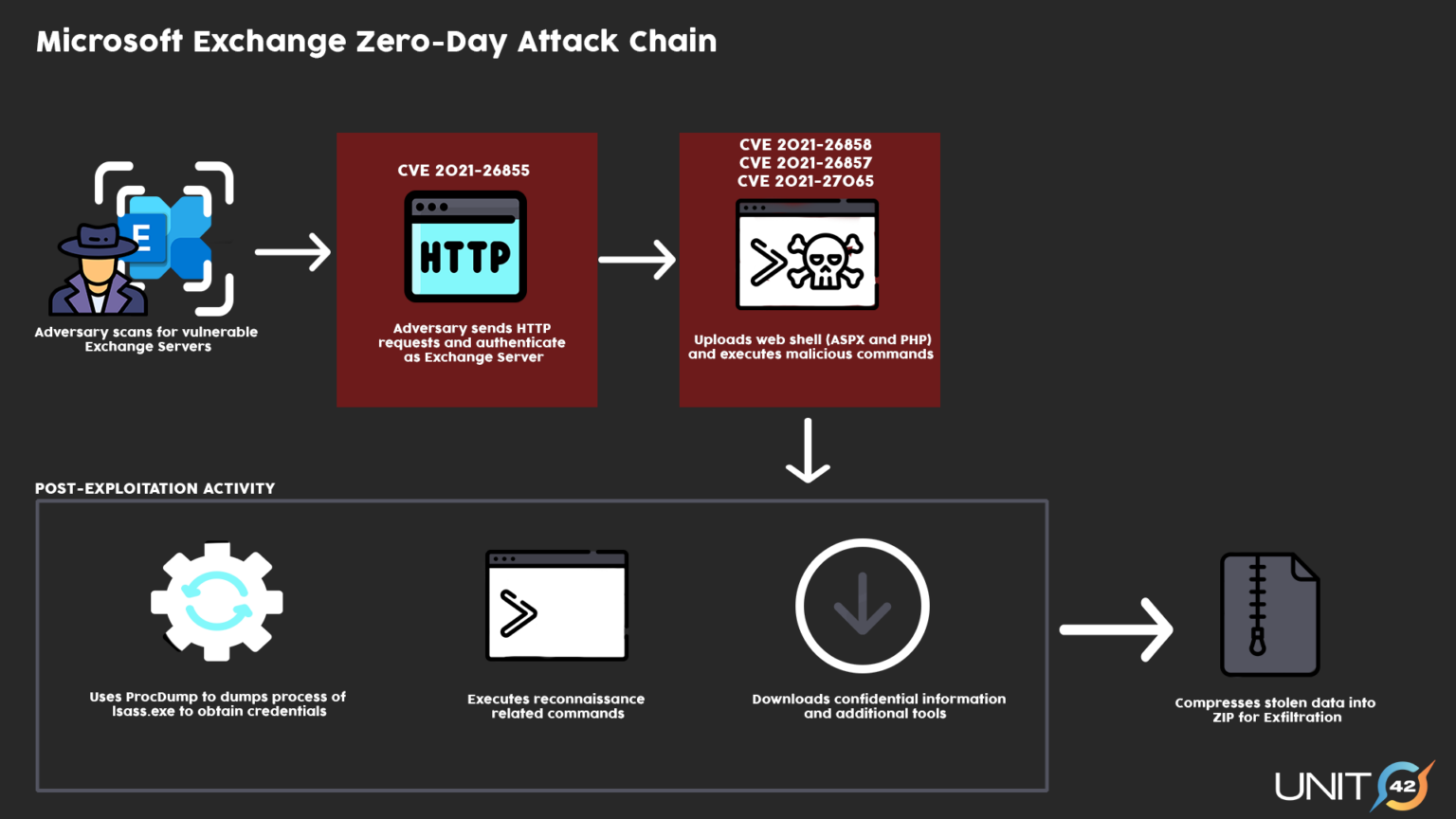

В почтовом сервере Microsoft Exchange обнаружены четыре уязвимости нулевого дня CVE-2021-26855, CVE-2021-26857, CVE-2021-26858 и CVE-2021-27065, получившие общее название ProxyLogon. Объединив эти уязвимости в цепочку, злоумышленник может пройти аутентификацию на сервере Exchange, получить права администратора, установить вредоносное ПО и похитить данные.

По данным экспертов, сейчас хакеры массово ищут и атакуют любые уязвимые серверы Exchange. От этих атак уже пострадали от 30 до 100 тыс. компаний, и это число лишь продолжает расти. Специалисты высказывают опасения, что атаки могут иметь крайне негативные последствия в среднесрочной перспективе.

Среди пострадавших — Министерство труда и социальных дел Чехии, почтовые отделения в Праге, Европейское банковское управление.

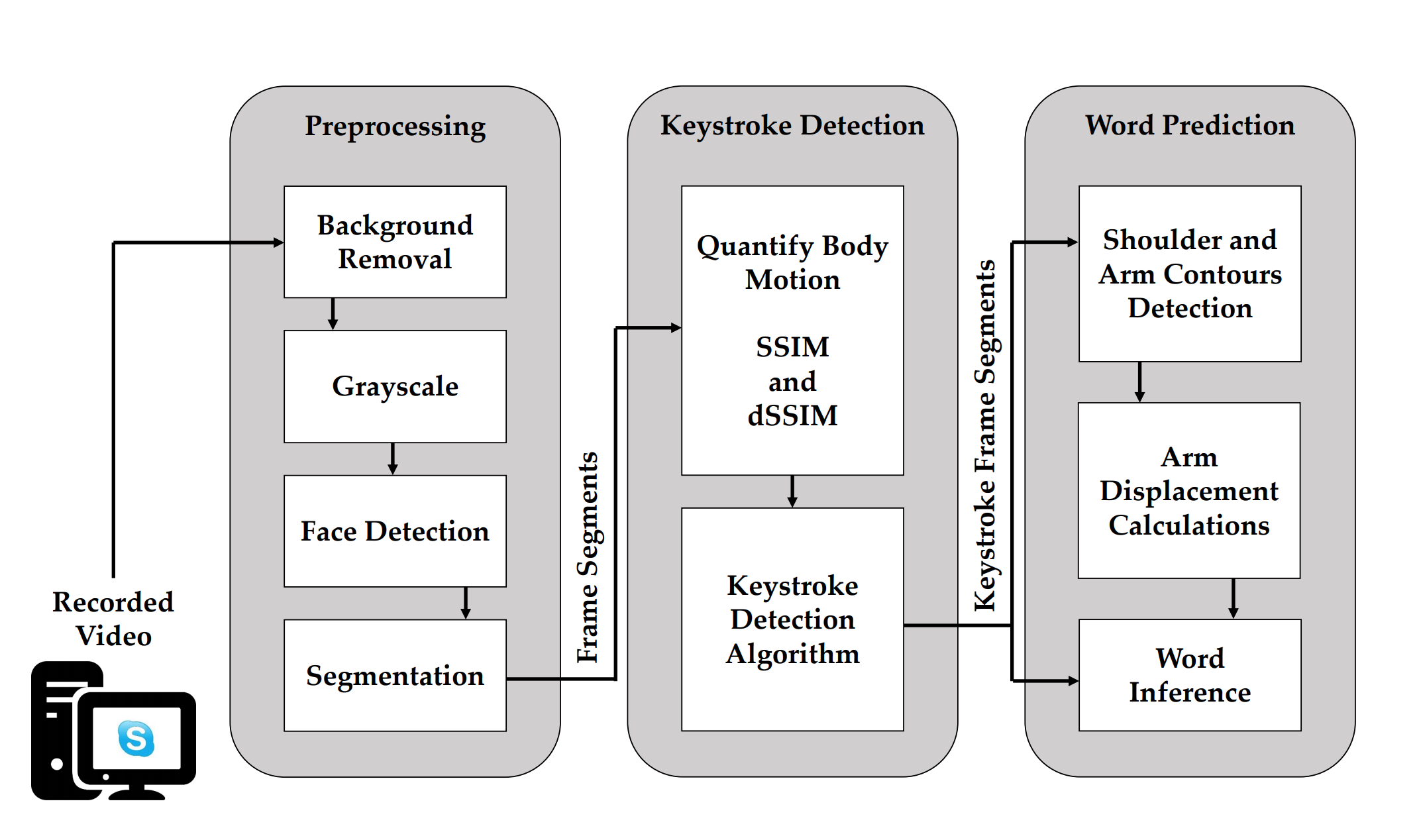

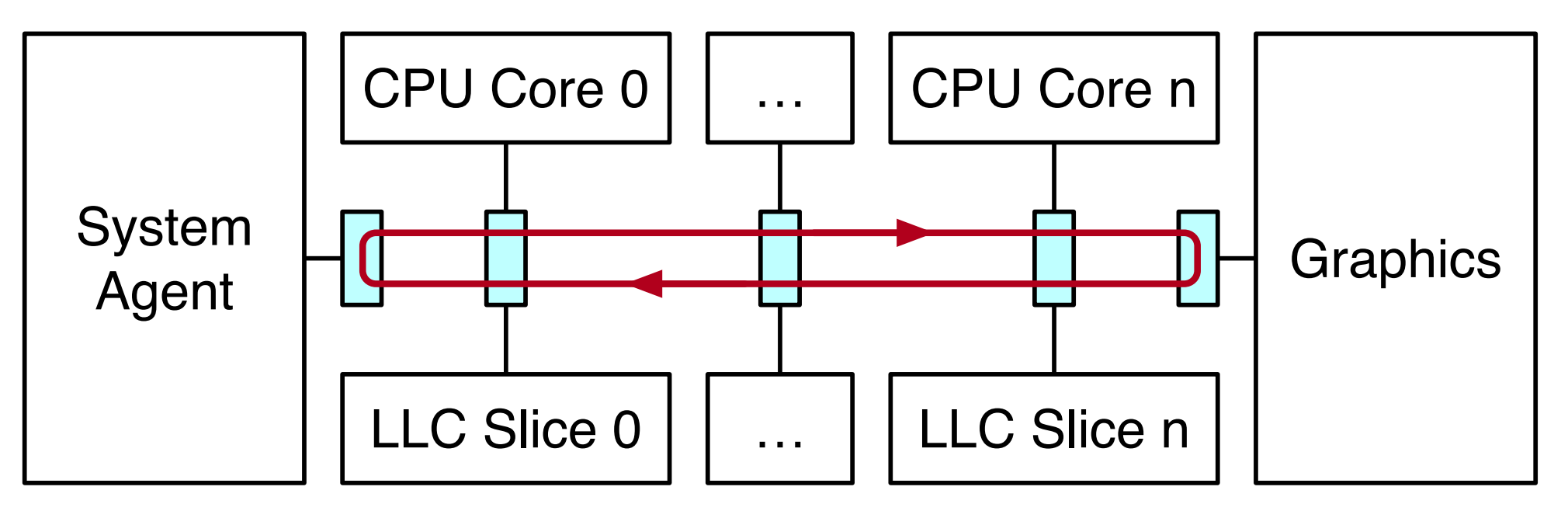

Атака использует «кольцевую связь», которая обеспечивает взаимодействие между различными компонентами внутри процесса. Кольцевая шина представляет собой физический канал связи в виде кольца, соединяющий все ядра и компоненты процессора и обеспечивающий передачу данных между ядрами и другими элементами.

В процессе исследования специалисты провели «углубленный реверс-инжиниринг протоколов, обеспечивающих связь в кольцевой шине» и обнаружили возможность создания связи между ее операциями. Это позволило им извлечь ключевые биты из уязвимых реализаций EdDSA и RSA, а также определить точное время нажатия клавиш пользователем-жертвой.

Компания Intel заявила, что не считает атаку опасной и отнесла её к традиционным атакам по сторонним каналам, подобным TLBleed или Portsmash

Суперсовременную систему компьютерного зрения CLIP удалось обмануть с помощью ручки и листа бумаги. Достаточно было написать на бумажке название одного предмета и прикрепить ее к другому, чтобы система допустила ошибку распознавания.

Экспериментальная система машинного зрения CLIP пока не используется ни в одном коммерческом продукте и предназначена для изучения того, как с помощью огромных баз данных пар изображений и текста научить системы искусственного интеллекта определять объекты. При обучении CLIP были использованы около 400 млн пар изображение-текст.

Описанная специалистами атака относится к классу типографических атак. Поскольку система умеет читать текст, обнаружилось, что даже фотографии рукописного текста могут её обмануть.

Данная атака напоминает атаку с использованием состязательных изображений (adversarial images) для обмана коммерческих систем машинного зрения, но значительно проще в реализации.

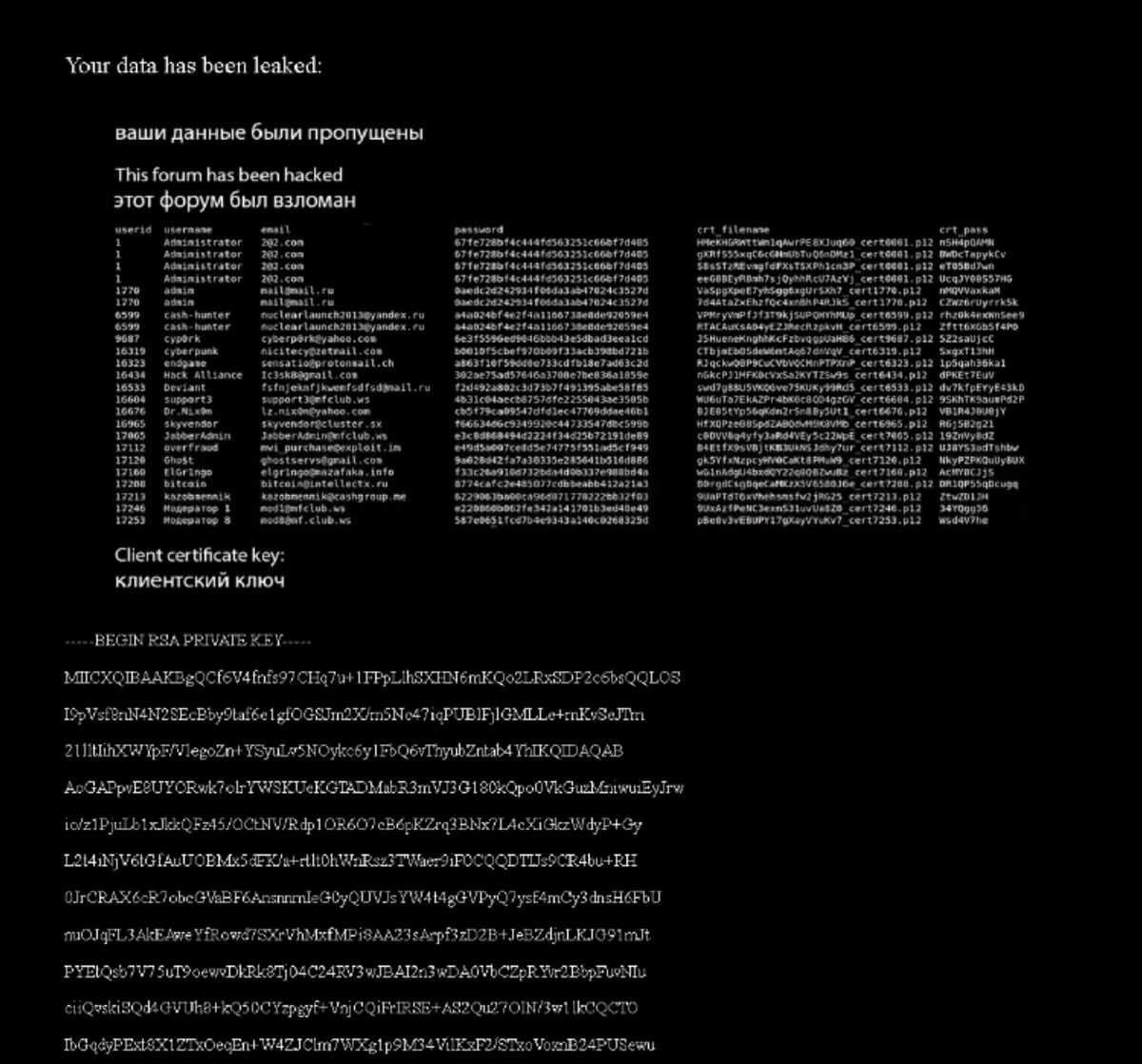

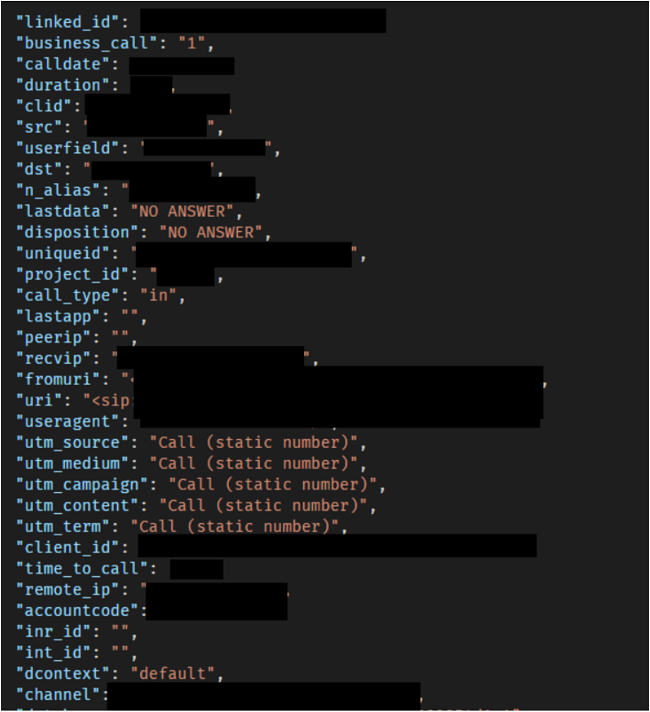

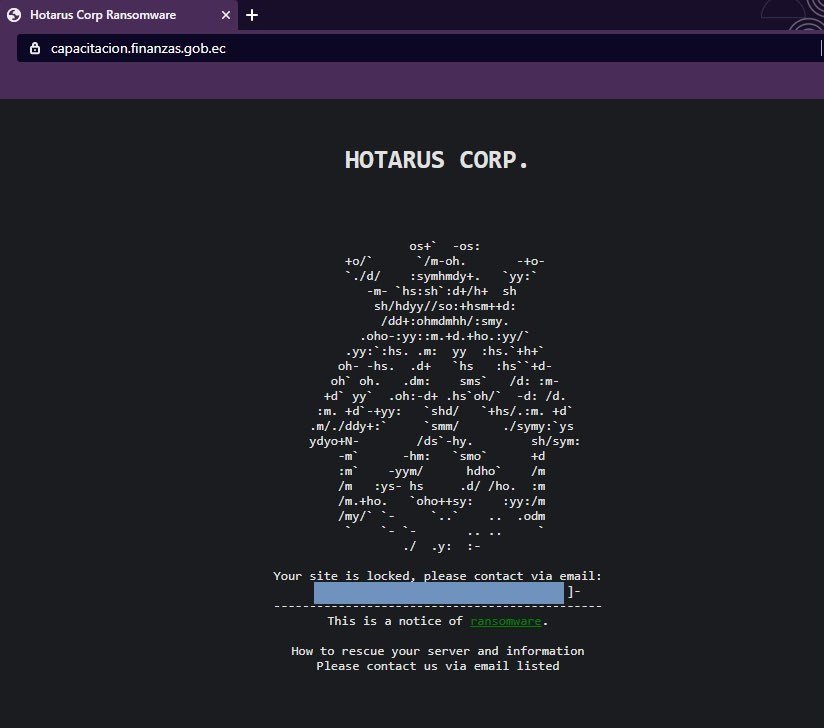

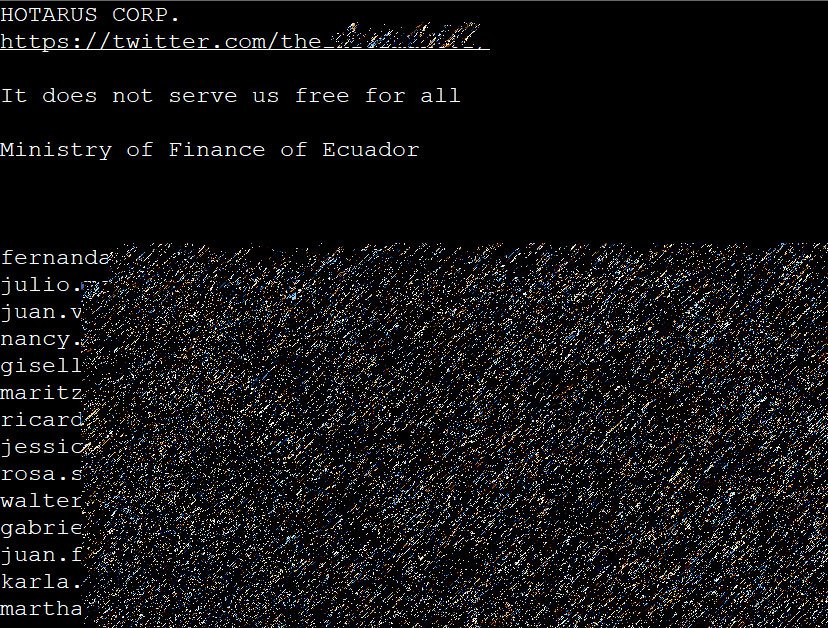

Инциденты

Правительство Испании стало жертвой вымогателя Ryuk, который нарушил работу ведомства Servicio Público de Empleo Estatal (SEPE), отвечающего за выплату пособий по безработице.

Инцидент затронул серверные системы и сайт госструктуры. Из-за блокировки доступа к системам сотрудникам SEPE в 710 офисах по всей Испании пришлось отменить и перенести встречи с безработными. Кроме того из-за атаки вышли из строя 52 системы самообслуживания.

Руководство SEPE отрицало факт кибератаки программы-вымогателя, ссылаясь на технические проблемы, но после того, как члены профсоюща госслужащих рассказали подробности, признали проблему.

В результате хакерской атаки на американский стартап Verkada, предоставляющий облачный сервис видеонаблюдения c удалённым управлением камерами? атакующие получили доступ к 150 тыс. видеокамер, установленных на фабриках и складах Tesla, в офисах Cloudflare, фитнес-залах сети Equinox, больницах, тюрьмах, школах, полицейских участках и офисах компании-жертвы.

Группировка, осуществившая атаку, заявляет, что провели её для демонстрации уязвимостей сервиса. Они также утверждают, что получили доступ к архивам видеозаписей всех клиентов Verkada и полный список клиентов компании с финансовой информацией.

Чтобы взломать систему, хакеры получили «суперадминский» доступ, используя пару логин-пароль, которую обнаружили в открытом доступе в Интернете. Это позволило им в том числе получить администраторский доступ к камерам, а через них проникнуть в некоторые IT-системы клиентов Verkada.

Банковский троян Ursnif атаковал клиентов итальянских банков. Среди пострадавших более 100 учреждений. Похищены 1700 учетных данных только для одного оператора платежей

Для распространения вредонос использует фишинговые письма, написанные на разных языках. На устройство жертвы он устанавливается после скачивания бэкдора, позволяя атакующим обойти защитные механизмы и получить высокий уровень доступа к системе, сети или программам.

Ursnif представляет собой так называемое «бесфайловое вредоносное ПО», то есть почти не оставляет следов в системе. Он похищает банковские реквизиты, платежную информацию, логины, пароли и данные кредитных карт, а также добраться до криптовалютного кошелька.

По словам экспертов, атаки Ursniff в очередной раз доказывают, что человек — самое слабое звено в системе. Необходимо помнить о том, что открывать письма с вложением от неизвестных отправителей и нажимать на ссылки — опасно. Научить пользователей безопасному поведению во время фишинговых атак может использование специализированных решений, ориентированных на тренировку соответствующих навыков.