Антифишинг-дайджест № 210 с 19 по 25 февраля 2021 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема кампании:

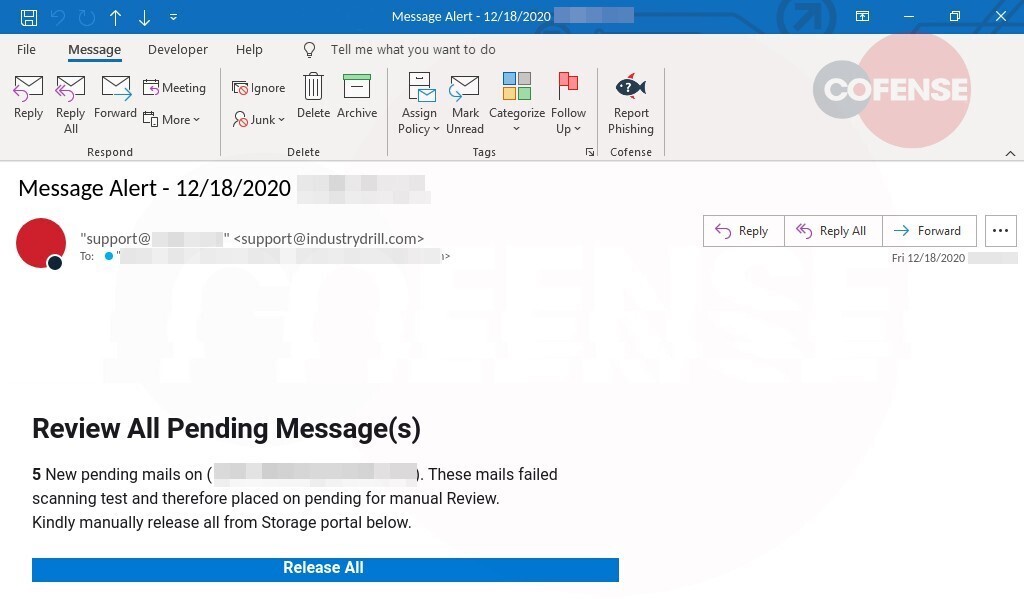

- Пользователь получал письмо с уведомлением о том, что почтовый шлюз заблокировал несколько адресованных ему сообщений. Чтобы разблокировать и просмотреть их, нужно нажать кнопку в письме. Чтобы придать письму убедительности, адрес отправителя в заголовке письма был в домене получателя.

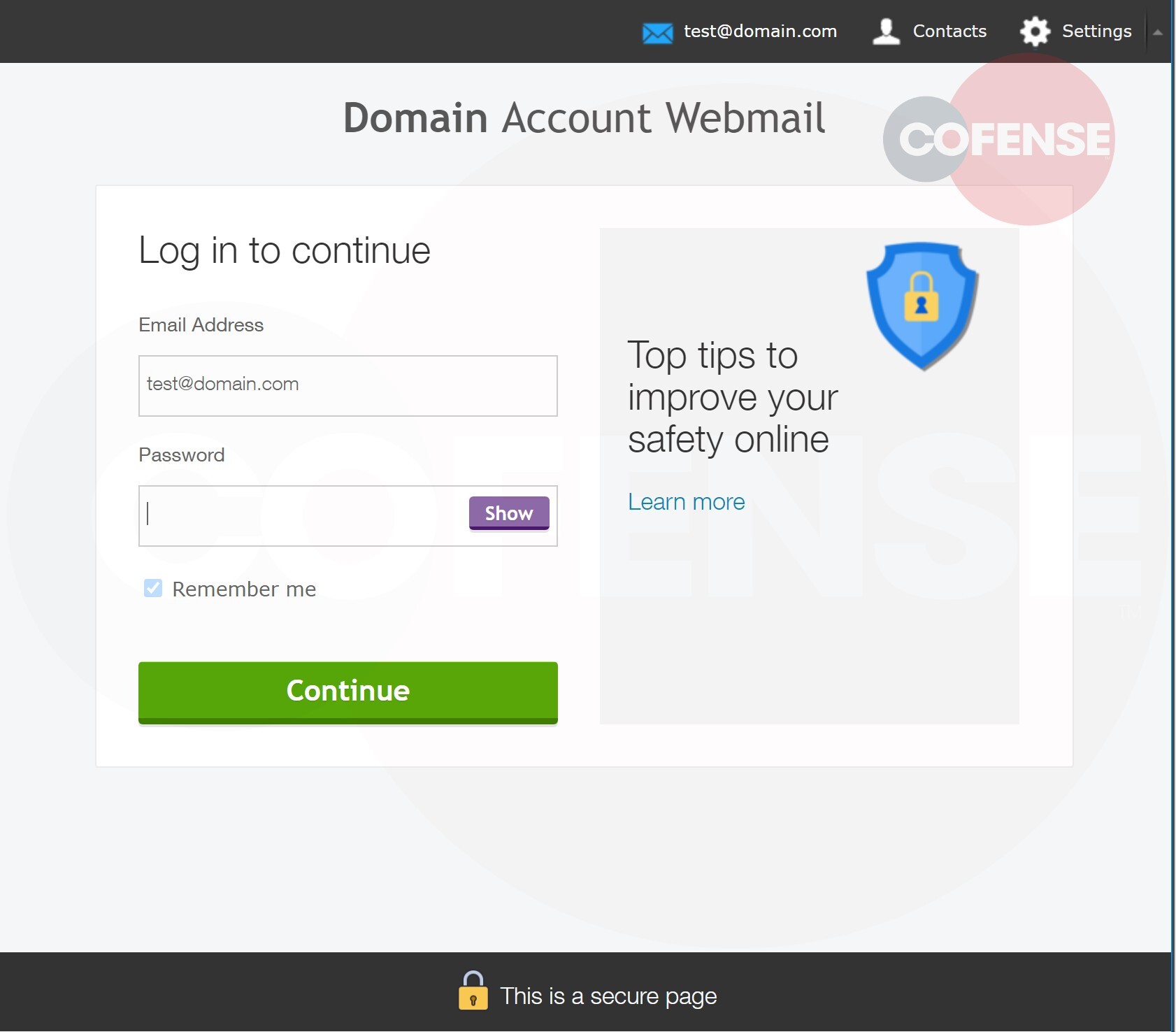

2. После нажатия кнопки пользователь перенаправлялся на страницу, имитирующую страницу входа в систему Webmail. Специальный код извлекал адрес электронной почты из исходного URL и помещал его в верхнюю часть страницы и в поле адреса электронной почты для входа в систему. Базовый домен из адреса пользователя выделялся жирным шрифтом над полями для входа в систему, придавая странице более легитимный вид.

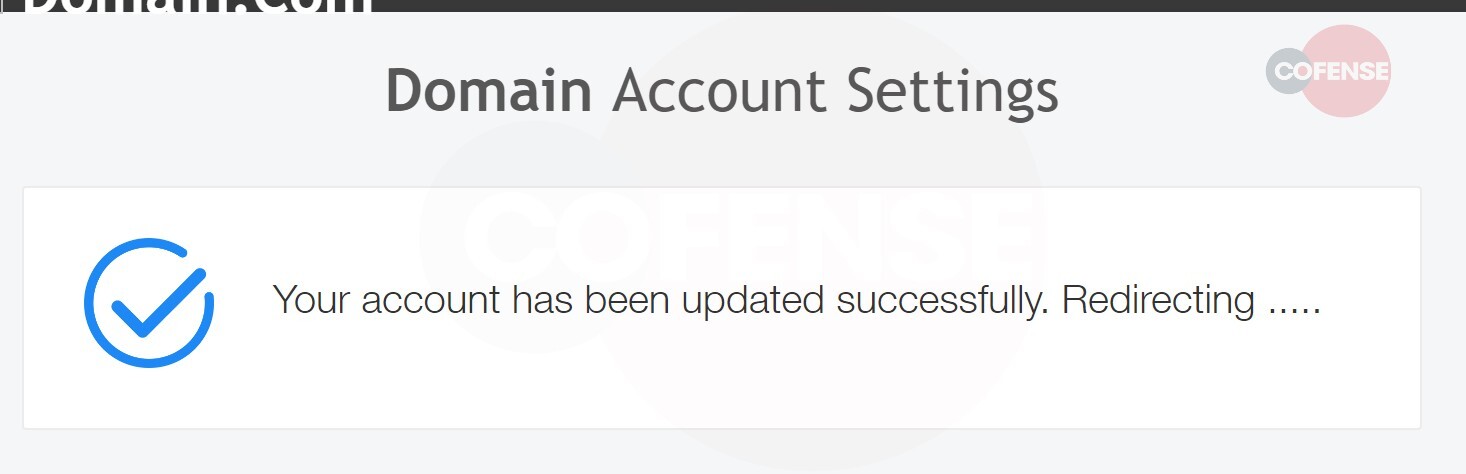

3. После ввода пароля и нажатия кнопки «Продолжить» учетные данные отправляются злоумышленникам через Telegram API. Пользователь перенаправляется на страницу с сообщением об успешном обновлении учётных данных, которая также использует для убедительности домен с адреса электронной почты жертвы.

URL-адреса, используемые в кампании, имеют неправильный формат и не используют обычные протоколы URL-адресов, такие как

http:// или https://Вместо этого они используют http:/\ в префиксе URL. Поскольку двоеточие и две косые черты являются неизменной частью всех URL, большинство браузеров игнорируют ошибочное написание, принимая во внимание только указатель на протокол (http/https) и домен. Создатель интернета Тим Бернерс-Ли в своей статье также указывает, что сочетание «//» в веб-адресе больше не требуется.

Таким образом, киберпреступники обходят многие сканеры электронной почты и достигают своих намеченных целей. За исключением этой особенности сама кампания довольно примитивна:

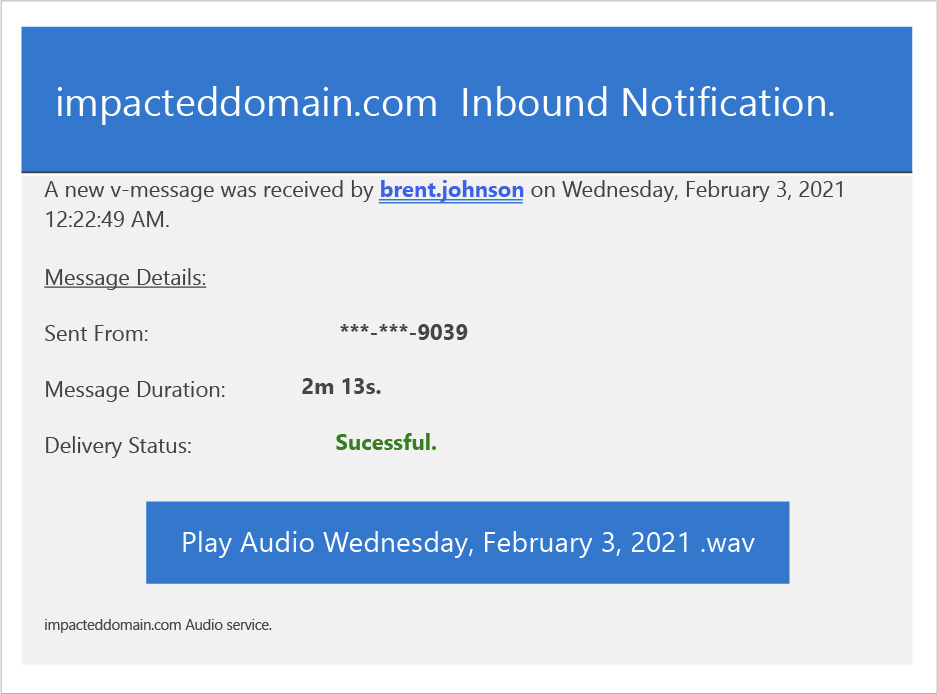

- после перехода по ссылке с «неправильным» URL жертва попадает на фишинговый сайт, где можно прослушать голосовое сообщение, о котором сообщалось в письме;

- для прослушивания требуется войти в учётную запись Microsoft;

- введённые учётные данные отправляются злоумышленникам.

Атаки и уязвимости

Виновником такого вредоносного поведения являются VPN-сервера Powerhouse, которые в ответ на каждый байт, отправленный им на UDP-порт 20811, возвращают в 40 раз больше. При использовании протокола UDP источник запроса можно сфальсифицировать, подставив IP-адрес мишени, в результате все ответы уязвимых VPN-серверов будут направляться на узел-мишень.

Всего удалось обнаружить 1520 VPN-серверов Powerhouse, уязвимых для нецелевого использования. Попытки уведомить о проблеме Powerhouse не увенчались успехом, а дидосеры уже обнаружили новый вектор и используют его для проведения DDoS-атак, зафиксированная мощность которых достигает 22 Гбит/с.

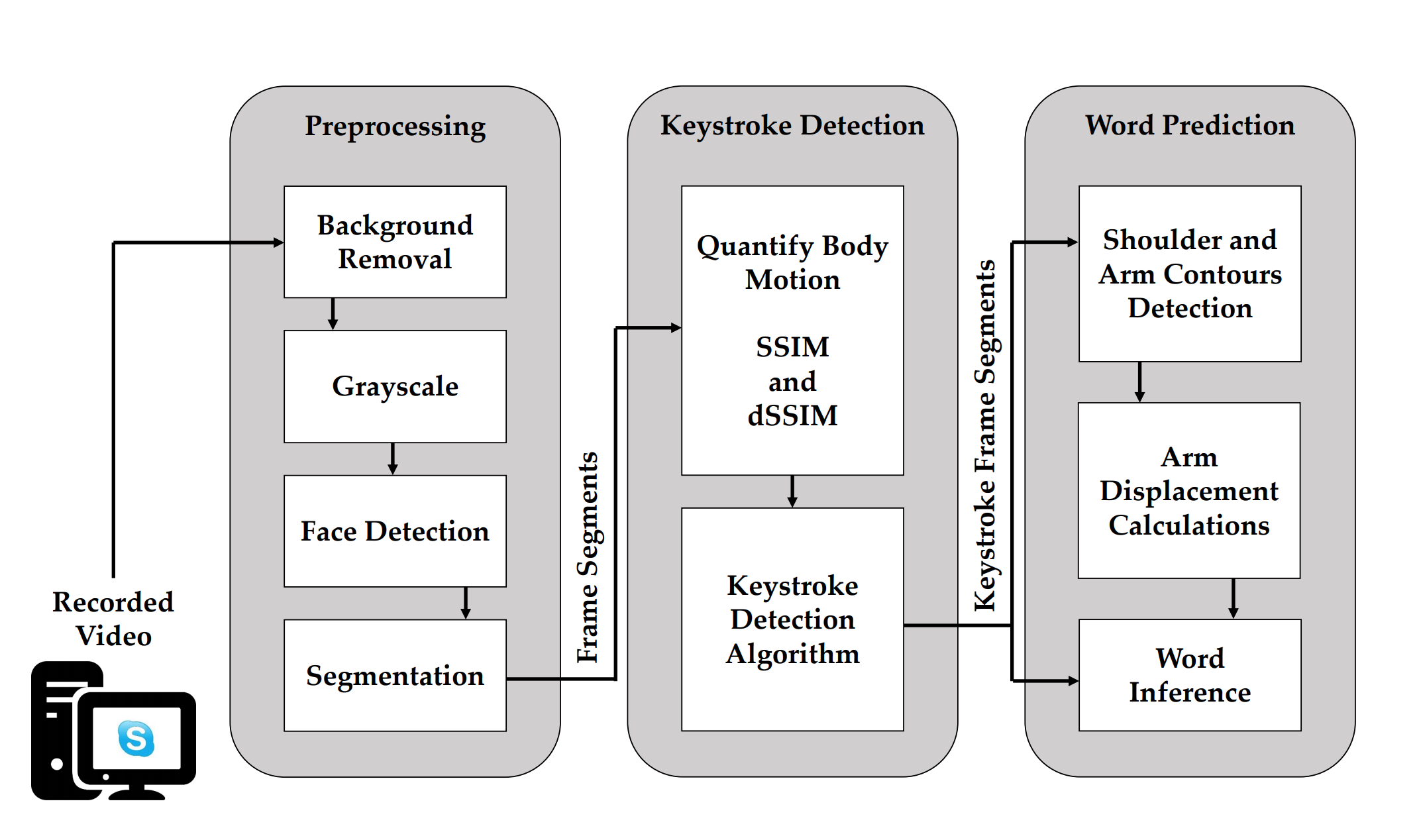

Если в поле зрения веб-камеры попадают движения верхней части тела, то можно шпионить не только за собеседниками, но и за стримерами на YouTube и Twitch.

Расшифровка набора собеседника происходит в три этапа:

- Предварительная обработка записанного видео: удаление фона и преобразование видео в оттенки серого. Затем производится сегментирование областей левой и правой руки относительно лица человека, обнаруженного с помощью детектора лица FaceBoxes.

- Определяются кадры, на которых происходит нажатие клавиш. Извлекаются сегментированные кадры рук для вычисления индекса структурного сходства (SSIM) с целью количественной оценки движений тела между последовательными кадрами в каждом из левых и правых сегментов видео и определения потенциальных кадров, в которых произошли нажатия клавиш.

- Расшифровываются набранные на клавиатуре слова. На данном этапе анализируются сегменты кадра с нажатием клавиш с целью найти признаки движения до и после каждого обнаруженного нажатия клавиши. Затем с помощью алгоритма прогнозирования на основе словаря выводятся конкретные слова.

Метод наиболее эффективен в отношении пользователей веб-камер Logitech, плохо печатающих на клавиатуре, особенно если в их одежде нет рукавов.

Thanks to some data from @sansecio, I came across another example of a digital skimmer/#magecart script abusing a Google service for data exfiltration. In this case, the service being abused was Google Apps Script

1/7 pic.twitter.com/xRzt29pD9L— Eric Brandel (@AffableKraut) February 18, 2021

Для этой цели хакеры воспользовались доменом script.google.com. Это позволило им успешно скрыть вредоносную активность от защитных решений и обойти Content Security Policy (CSP), поскольку интернет-магазины обычно считают домен Google Apps Script надежным и заносят в белый список все поддомены Google.

Обнаруженный в «дикой природе» скрипт-скиммер передавал похищенную платежную информацию в виде JSON в кодировке base64 в Google Apps Script. Затем на домене script.google.com данные извлекались и отправлялись на подконтрольный атакующим домен analit[.]tech.

Новый маркер «получено путем взлома» появился в Twitter на прошлой неделе. Соцсеть использует его для обозначения публикаций, созданных на основе утечек и документов, полученных в результате взлома.

Чтобы воспользоваться уязвимостью и обойти алгоритм, нужно вставить в пост ссылку на материал, базирующийся на утечке. В таком случае Twitter будет считать его ненадежным источником и отметит его с помощью соответствующего маркера.

Метод воспроизводится как в iOS- и Android-приложениях Twitter, так и в web-версии.

Вредоносное ПО

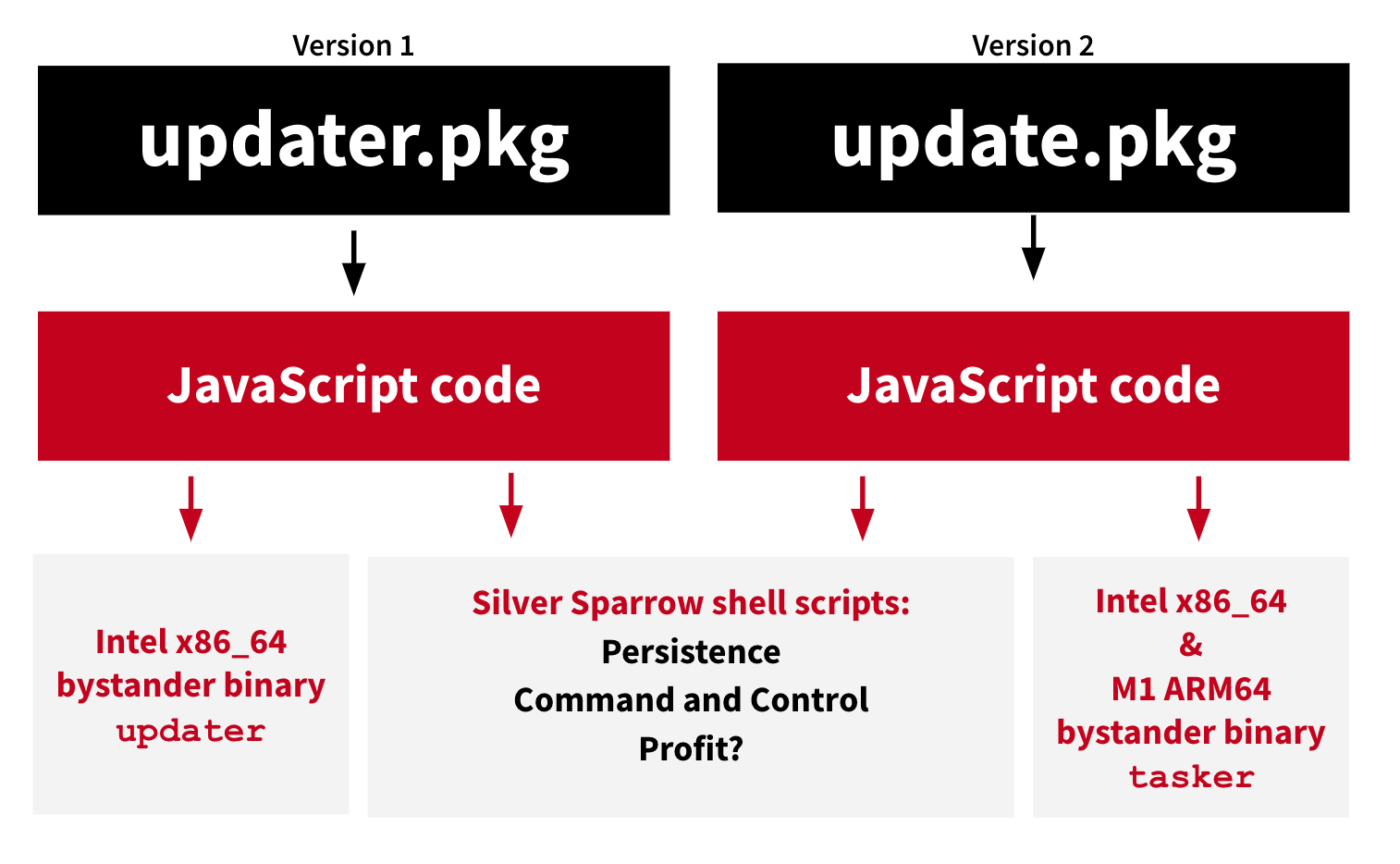

Mac-вредонос Silver Sparrow заразил около 30 тыс. компьютеров в 153 странах мира. Больше всего пострадавших находятся в США, Великобритании, Канаде, Франции и Германии.

Пока неизвестно, как именно распространяется Silver Sparrow. Предполагают, что он был скрыт внутри вредоносной рекламы, пиратских приложений или поддельных обновлений Flash.

Неизвестным пока остаётся не только способ распространения, но и конечная цель вредоноса. В настоящее время после успешного заражения очередной системы Silver Sparrow просто ожидает новых команд от своих операторов. Однако за всё время наблюдения никаких команд ей не поступало.

Любопытно, что «Серебряный воробей» поставляется с механизмом полного удаления, который обычно используется в профессиональных разведывательных операциях. Однако до сих пор нет никаких признаков использования функции самоуничтожения, что ставит вопрос о том, зачем этот механизм.

Ещё одной примечательной особенностью нового вредоноса является наличие версии не только под Intel, но и под «свежий» чип M1, представленный в ноябре 2020 года. Silver Sparrow стал второй вредоносной программой macOS для M1.

Обнаружена новая версия троянского ПО Masslogger, который похищает учётные данные из Discord, Microsoft Outlook, Mozilla Thunderbird, NordVPN, FileZilla, Pidgin, FoxMail, Firefox, QQ Browser и браузеров на базе Chromium.

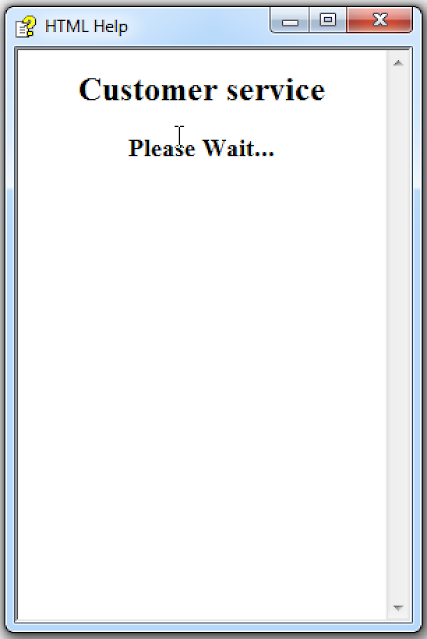

Новейший Masslogger распространяется через фишинговые письма в виде части многотомного архива RAR (r00, r01 и т. п.). Внутри архива находится файл в формате .chm — скомпилированный HTML-файл, содержащий код JavaScript для запуска процесса заражения. Каждая стадия заражения сильно обфусцирована, чтобы избегать обнаружения с использованием простых сигнатур.

После извлечения chm-файла из архива и его запуска появляется фальшивое окно помощи, после чего запускается скрипт PowerShell, который содержит непосредственно загрузчик Masslogger. Загрузчик обычно размещается на взломанных легитимных хостах, а имя файла, как правило, содержит одну букву и одну цифру с расширением .jpg. Например, «C7.jpg».