Антифишинг-дайджест № 242 с 1 по 7 октября 2021 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Атаки и уязвимости

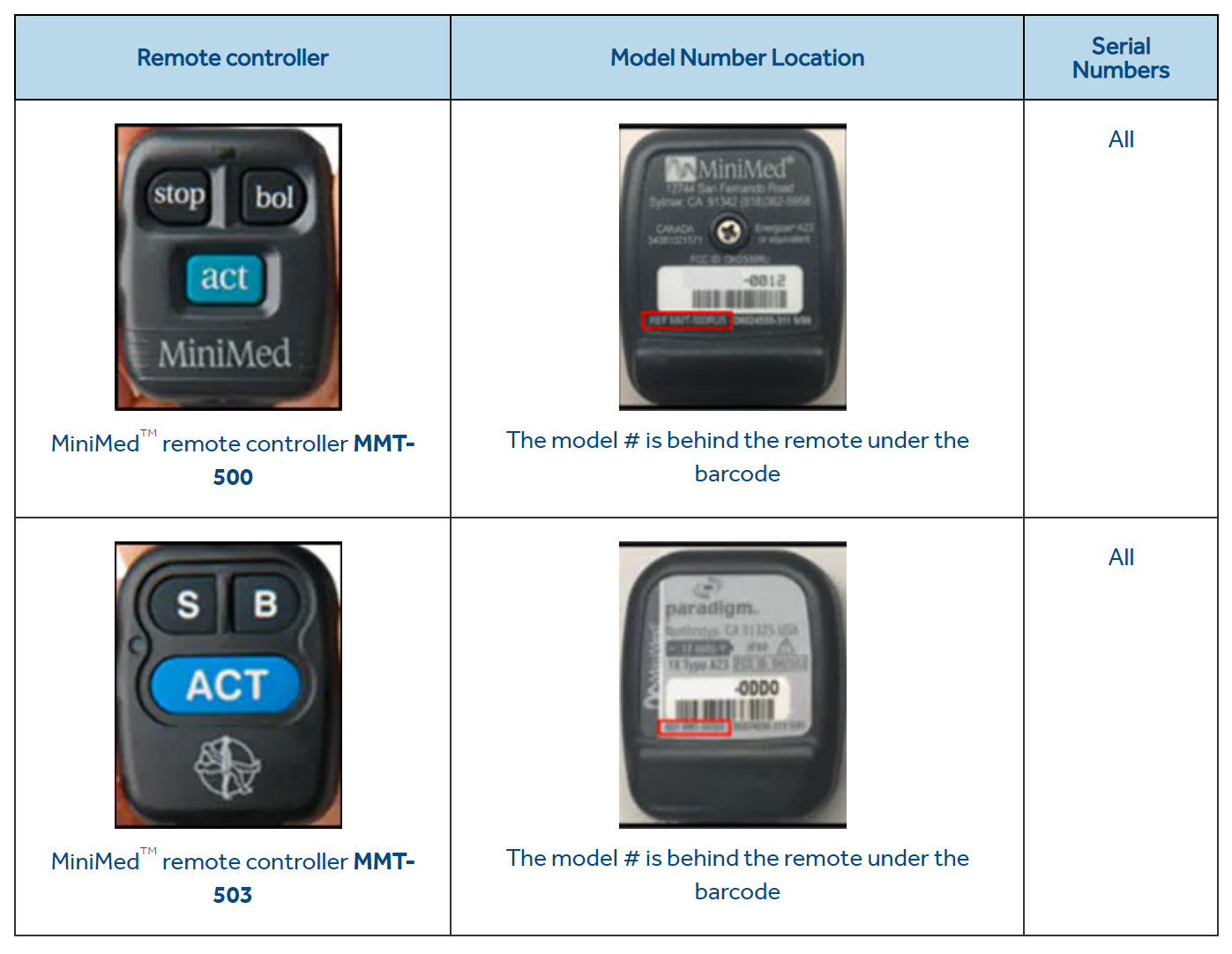

Уязвимости были обнаружены в пультах MMT-500 и MMT-503, используемых с инсулиновой помпой Medtronic MiniMed 508 и семейством инсулиновых помп MiniMed Paradigm. Устройства были проданы в США в период с августа 1999 года по июль 2018 года. В настоящее время в стране используется 31 310 уязвимых устройств.

Проблема со старыми пультами дистанционного управления заключается в том, что посторонний человек может записывать и воспроизводить сигналы пульта, что позволяет ему преднамеренно перегрузить или остановить доставку инсулина пациенту.

Получивший название LANtenna метод позволяет вредоносному коду на отключенному от интернета компьютере собирать чувствительные данные, а затем передавать их на расстояние до 200 м с помощью радиоволн, генерируемых кабелями Ethernet. Радиосигналы в диапазоне частот 125 МГц передаются на находящийся поблизости SDR-приемник (Software Defined Radio, программно определяемая радиосистема), после чего декодируются и отправляются злоумышленнику в соседней комнате.

Для реального применения LANtenna сначала нужно заразить атакуемую сеть вредоносным ПО по одному из известных векторов, начиная от атак на цепочку поставок и зараженных USB-флэшек и заканчивая техниками социальной инженерии, похищением учетных данных и подкупом сотрудников.

Мобильная безопасность

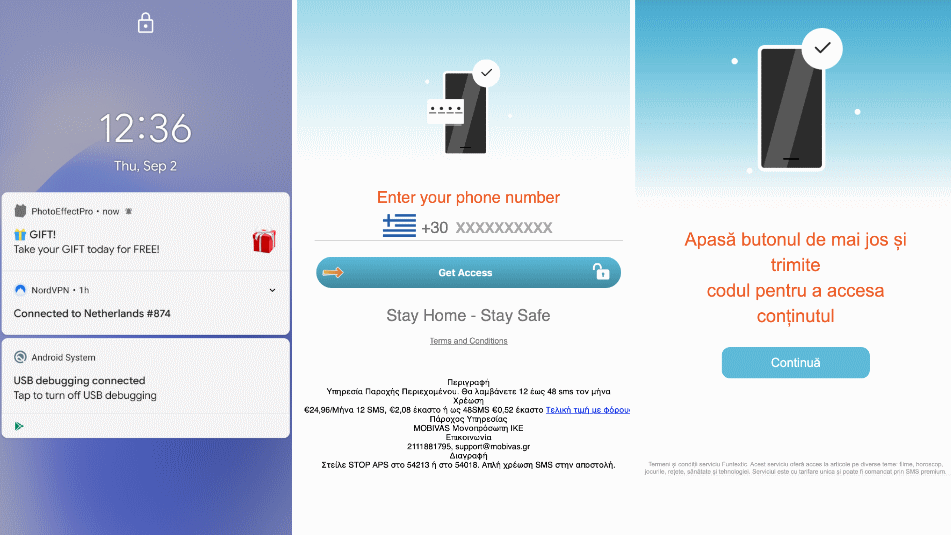

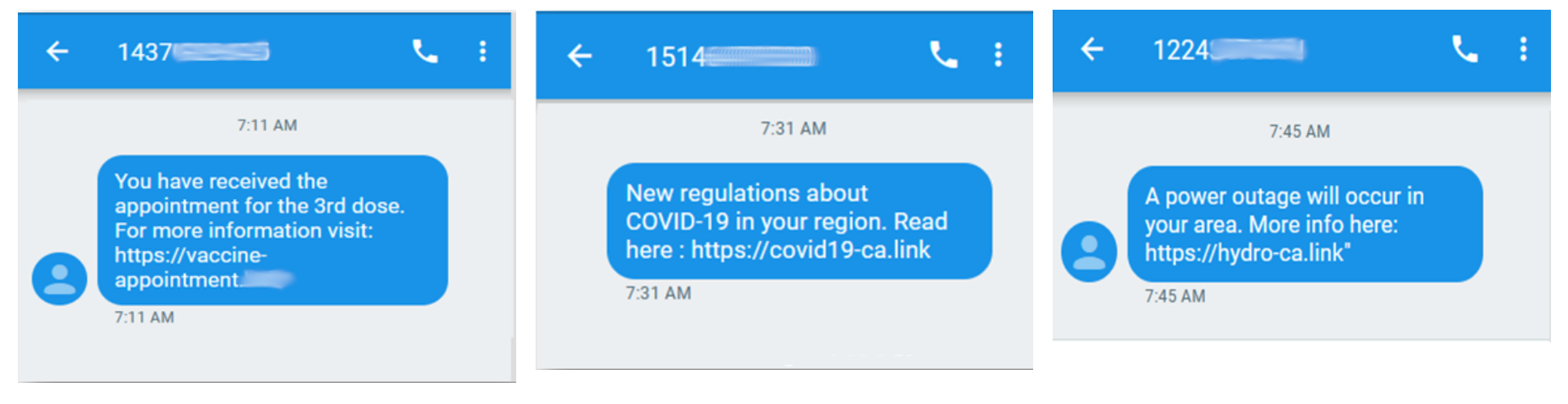

Схема кампании:

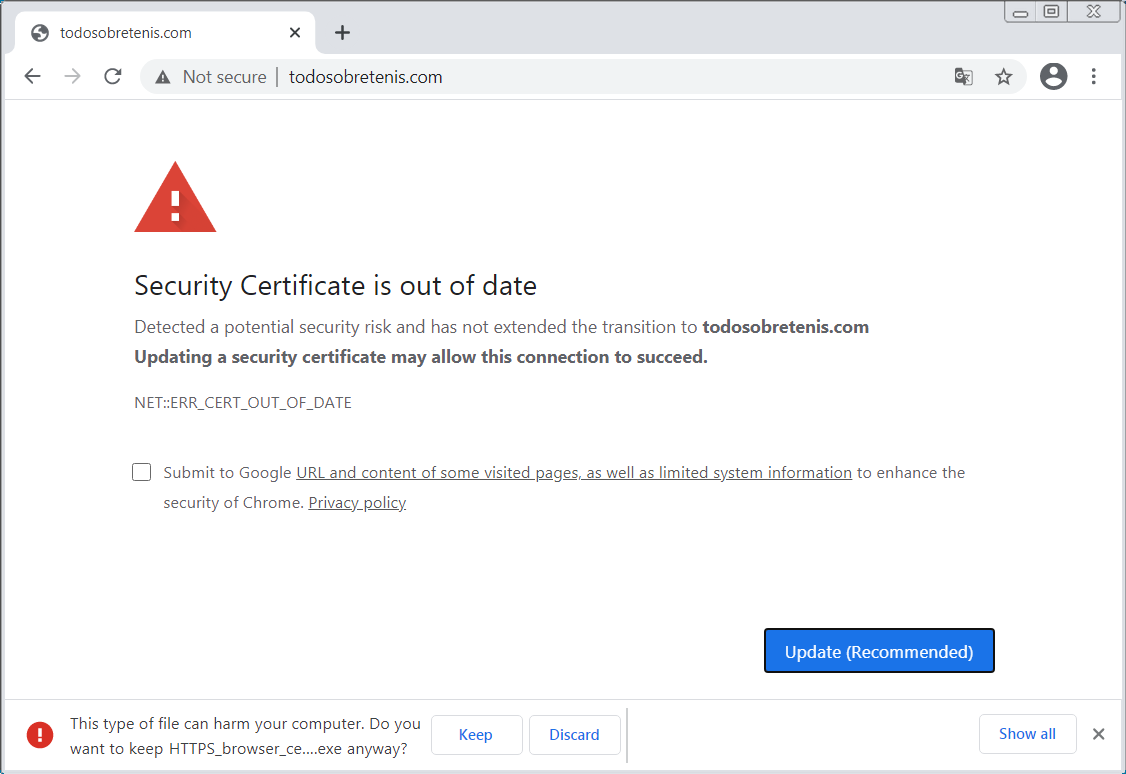

- В рассылаемых вредоносом СМС содержится фальшивое уведомление о записи на вакцинацию от COVID-19, изменениях в правилах поведения в связи с пандемией, об отключении электричества.

- Сообщение содержит ссылку, по которой нужно перейти, чтобы узнать подробности.

- Пройдя по ссылке, жертва видит сообщение о необходимости обновить Adobe Flash Player, который не поддерживается на мобильных устройствах с 2012 года.

- Если жертва соглашается на «обновление», ему выдаются девять диалоговых окон, с помощью которых вредонос обеспечивает себе необходимые права в системе.

- Получив запрошенные права, TangleBot может мониторить любую активность пользователя, использовать камеру мобильного устройства, прослушивать аудиосообщения, отслеживать геолокацию.

Инциденты

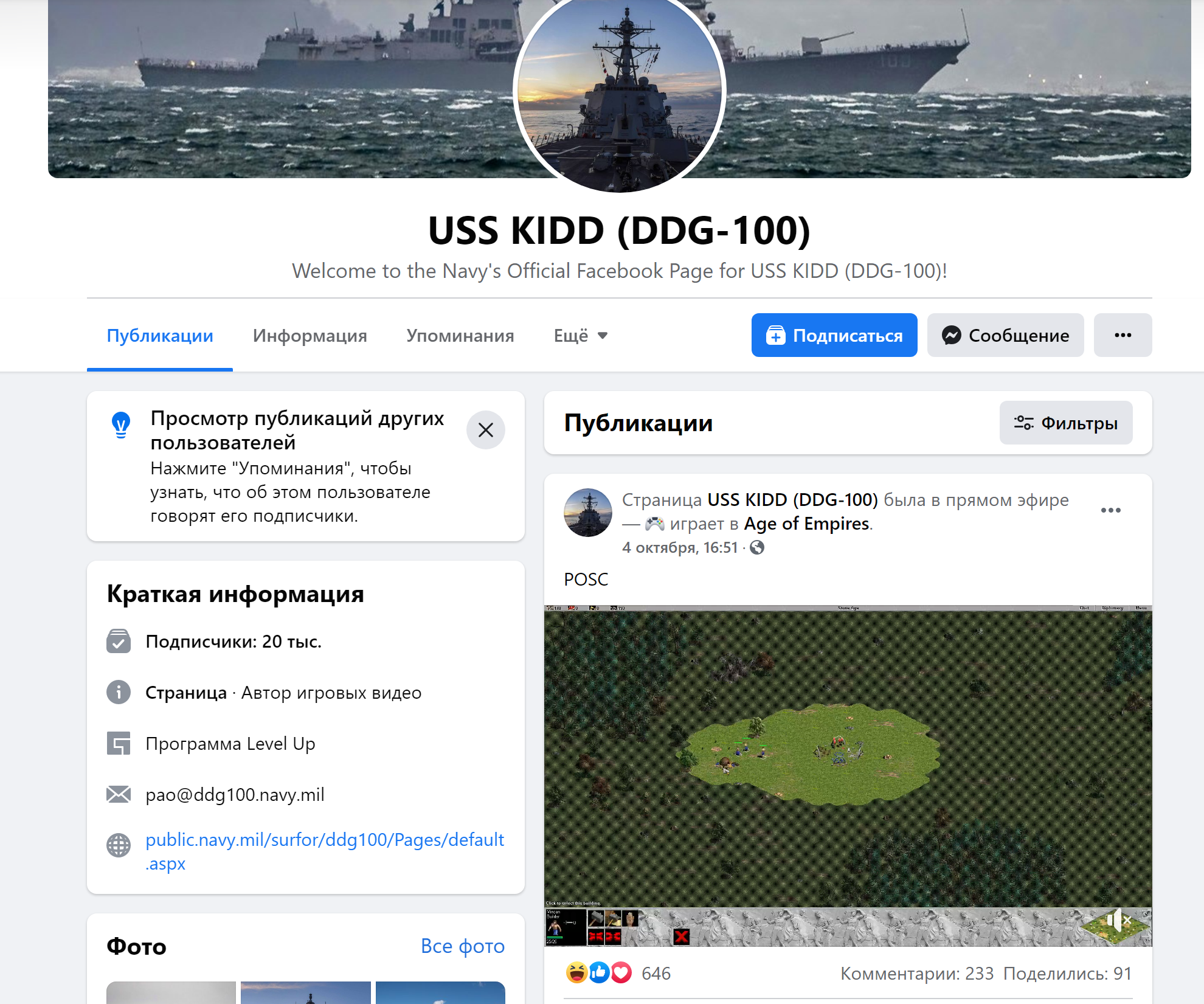

Неизвестный хакер взломал ((официальный Facebook-аккаунт эсминца USS Kidd (DDG 100), принадлежащего ВМФ США, и два дня стримил на странице игру Age of Empires.

Самая долгая трансляция шла более 4 часов. Вооруженным силам пока не удалось восстановить доступ к аккаунту.

Пресс-служба эсминца подтвердила факт неправомерного доступа и приступила к выяснению обстоятельств. «Официальная страница корабля USS Kidd (DDG 100) в Facebook была взломана. На данный момент мы работаем с технической службой поддержки и решаем проблему», — сказал командующий Николь Швегман (Cmdr. Nicole Schwegman), пресс-секретарь ВМФ США.

Выяснилось, что хакеры в течение многих лет находились в их системах и имели доступ к данным более 200 клиентов Syniverse.

Неизвестные преступники несколько раз получали несанкционированный доступ к базам данных в сети Syniverse и скомпрометировали системы Electronic Data Transfer (EDT) 235 клиентов компании. Хакеры могли иметь доступ к информации о длительности и стоимости звонков, номерах телефонов, местонахождении участников разговора, а также содержимому SMS.

Взлом был обнаружен в мае 2021 года, но атака преступников началась еще в мае 2016 года.

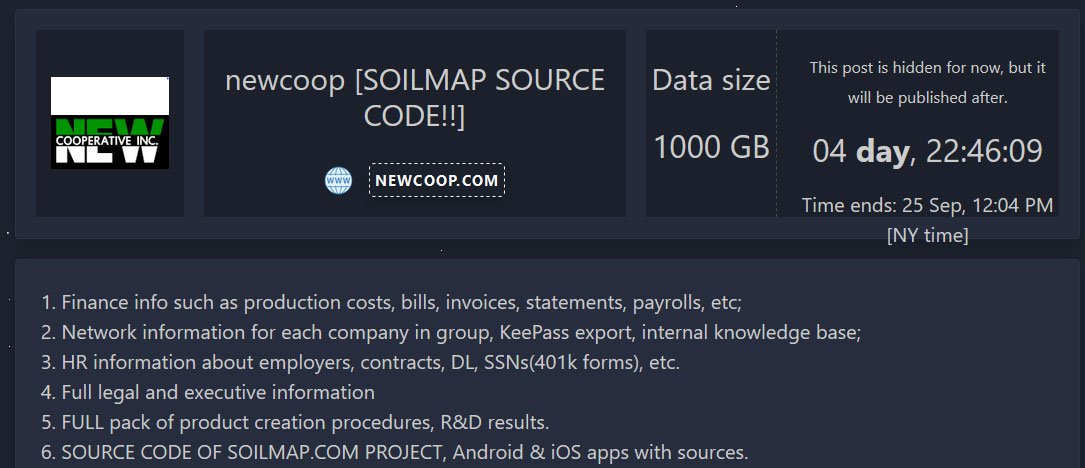

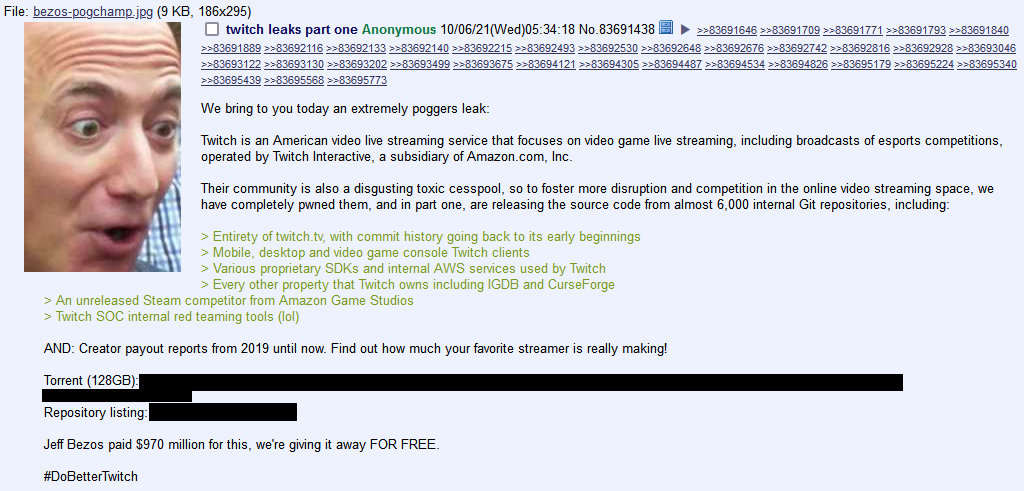

Среди украденных данных:

- Twitch.tv полностью, с историей коммитов, уходящей корнями к старту сервиса.

- Клиенты Twitch для мобильных и десктопных устройств, а также игровых консолей.

- Проприетарные SDK и внутренние сервисы AWS, используемые Twitch.

- Прочая собственность, которой владеет Twitch, включая IGDB и CurseForge.

- Неизданный конкурент Steam от Amazon Game Studios.

- Внутренние инструменты red team Twitch SOC.

- Отчеты о выплатах авторам за период с 2019 года по настоящее время.

Наиболее конфиденциальные данные в дампе — папки c информацией о механизмах идентификации и аутентификации пользователей Twitch, административных средствах управления, а также данные внутренней службы безопасности Twitch, включая модели угроз и фото белой доски, где описываются различные части внутренней инфраструктуры Twitch.

Источником утечки считается внутренний сервер Git компании. Так как дамп помечен как «часть первая», вероятно, в будущем можно ждать новых публикаций.

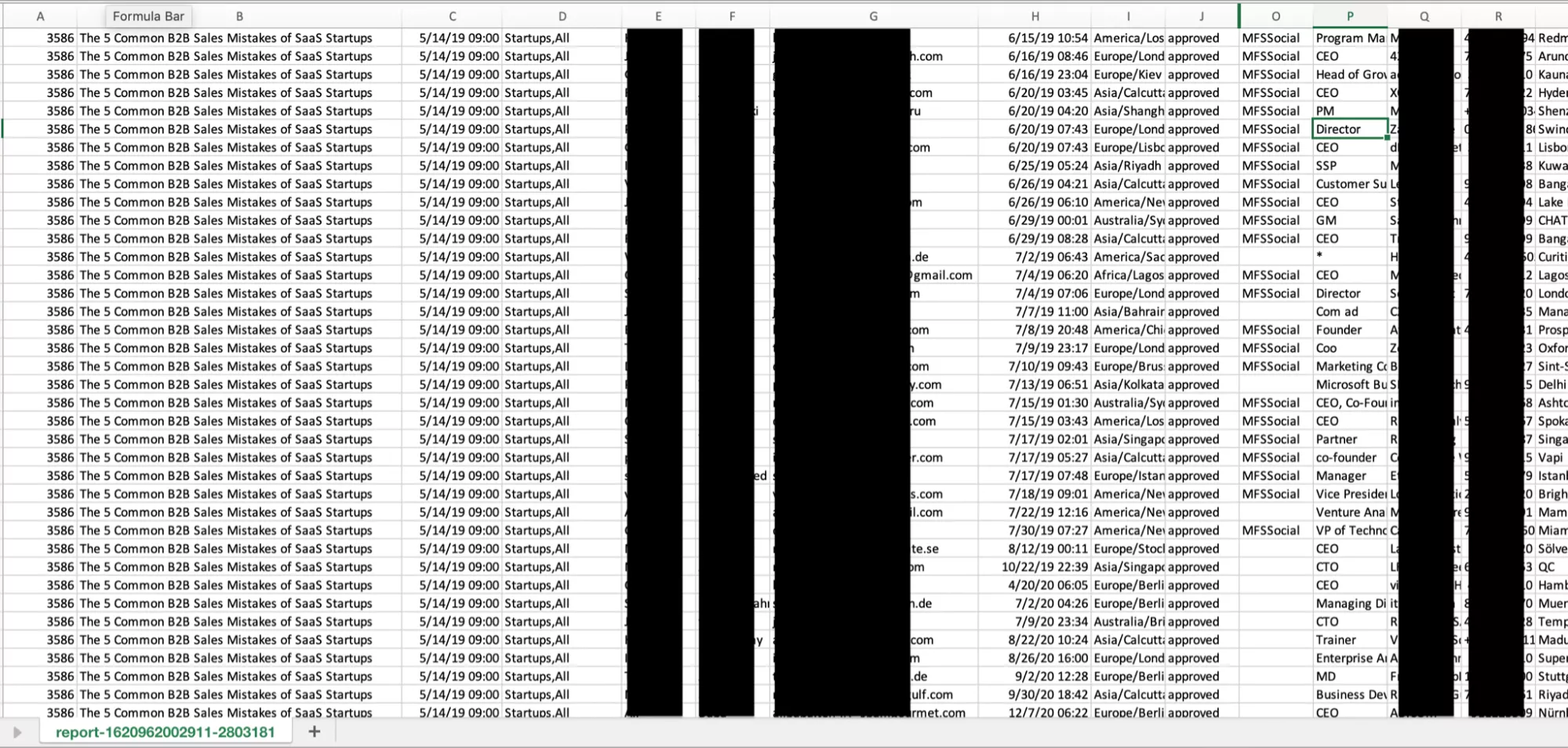

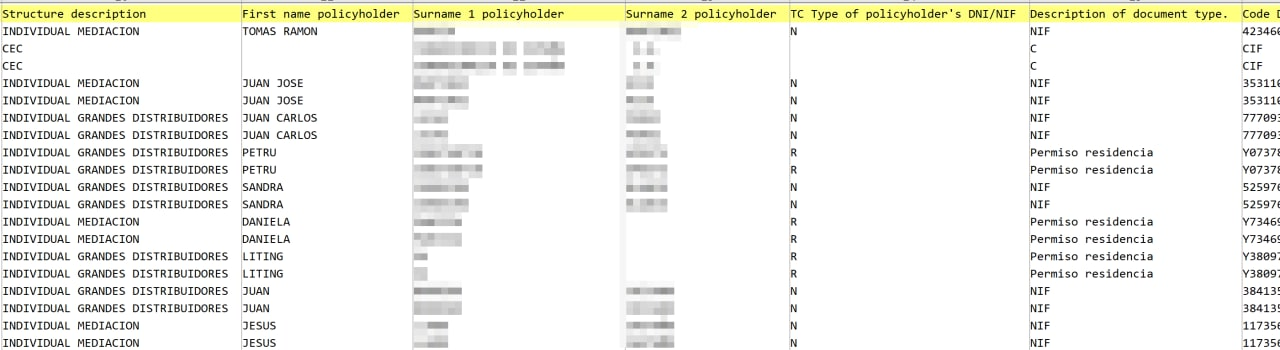

В открытый доступ попал полный SQL-дамп базы данных испанского филиала страховой компании «Zurich».

В дампе содержится 4,246,656 строк с данными страховых полисов клиентов компании:

- 🌵 имя/фамилия;

- 🌵 номер полиса;

- 🌵 адрес эл. почты;

- 🌵 телефон;

- 🌵 адрес;

- 🌵 номер и марка автомобиля.

Дамп был сделан 29.06.2021 через уязвимость в IT-инфраструктуре компании.

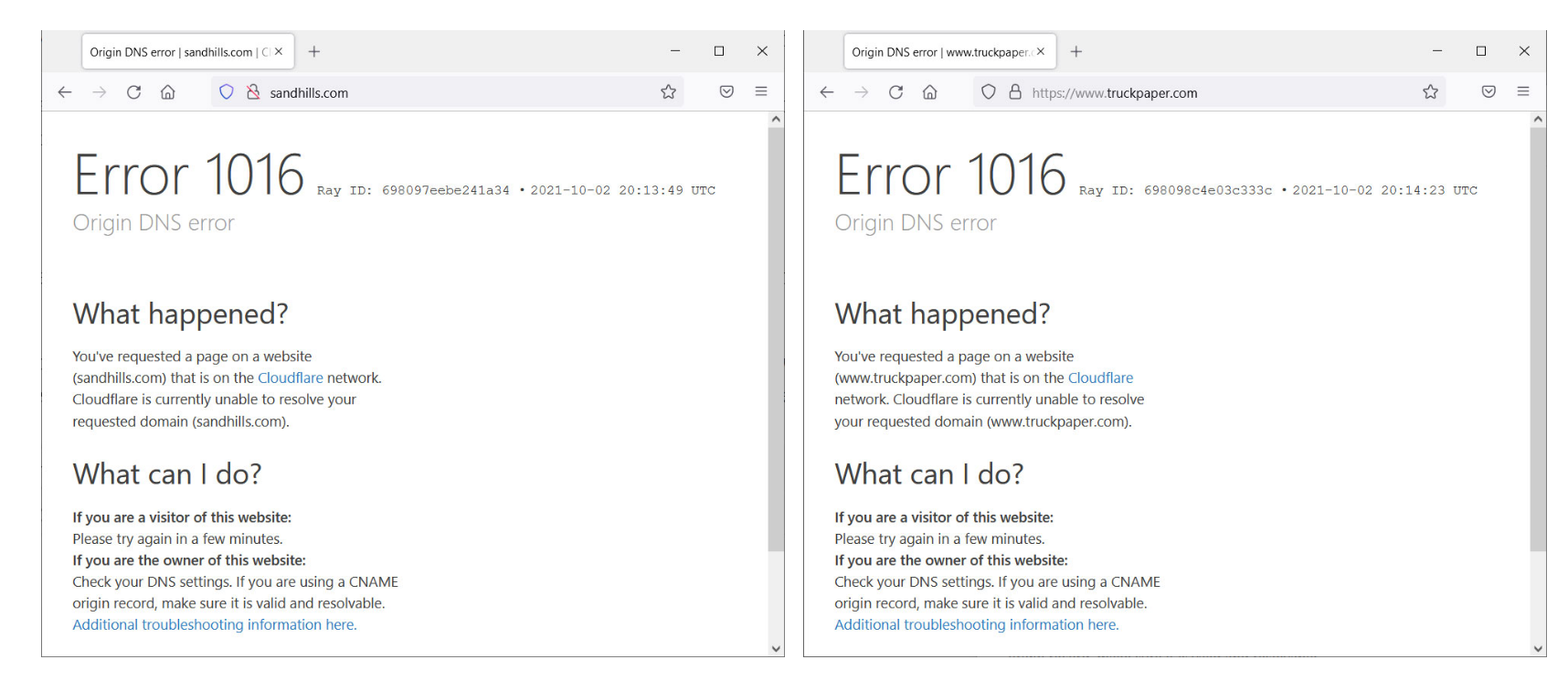

Sandhills Global предоставляет услуги хостинга компаниям в сфере транспорта, сельского хозяйства, авиастроения, машиностроения, и технологий, а также издает бумажные и электронные отраслевые материалы.

В пятницу, 1 октября, сайт Sandhills Global стал недоступен, перестали работать телефоны компании. При попытке зайти на сайты, хостинг для которых предоставляет Sandhills Global, появлялось сообщение об ошибке от Cloudflare Origin DNS, согласно которому Cloudflare не может подключиться к серверам Sandhills.

Из-за инцидента стали недоступны такие популярные издания, как Truck Paper, TractorHouse, AuctionTime, Machinery Trader, ForestryTrader, HiBid, RentalYard, Motorsports Universe, CraneTrader, MarketBook, RV Universe, Oil Field Trader, Aircraft, LiveStockMarket, Controller и Aircraft.com.

В открытом доступе оказались 10 ТБ данных подписчиков британского издания The Telegraph.

Среди скомпрометированной информации — внутренние логи, полные имена подписчиков, адреса электронной почты, данные об устройстве, URL-запросы, IP-адреса, токены аутентификации и уникальные идентификаторы читателей.

Значительная часть записей была зашифрована, но было более 1200 незашифрованных контактов, включая зарегистрировавшихся подписчиков The Telegraph и подписчиков Apple News.