Антифишинг-дайджест № 241 с 24 по 30 сентября 2021 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Группа проводит «атаки через доверительные отношения». Эта разновидность атак похожа на атаки через цепочку поставок. Хакеры взламывают инфраструктуру сторонней компании, у сотрудников которой есть легитимный доступ к ресурсам жертвы. Например, первым звеном в цепочке атаки на головную организацию могут стать дочерние компании или организации-аутсорсеры, выполняющие техническую поддержку.

Другими словами, здесь компрометации подвергаются доверенные каналы, в то время как атаки через цепочку поставки проводятся с помощью программно-аппаратных средств, в которые внедряется вредоносный имплант, который предоставляет прямой доступ к серверу или устанавливает связь с центром управления.

Для создания мошеннической инфраструктуры, поддерживающей атаки они приобретали домены, имитирующие легитимные, например:

- newtrendmicro[.]com,

- centralgoogle[.[com,

- microsoft-support[.[net,

- cdn-chrome[.[com,

- mcafee-upgrade[.[com.

Кроме того, APT-группа на своих серверах размещала SSL-сертификаты, которые тоже имитировали легитимные — github.com, www.ibm.com, jquery.com, update.microsoft-support.net

Целью атаки было хищение конфиденциальных данных.

Фишинговую рассылку получили около 75 тыс адресатов, причём организаторам кампании удалось обойти антиспам-процедуры и системы контроля безопасности в Office 365, Google Workspace, Exchange, Cisco ESA.

Цели атаки — государственные и местные органы власти, образовательные учреждения, финансовые компании, здравоохранение и энергетика, а также персонально высшее руководство и сотрудников различных отделов этих организаций.

Злоумышленники тщательно выбирают цели, следя за тем, чтобы атаковать не более одного сотрудника в одном отделе, чтобы исключить обсуждение писем между коллегами.

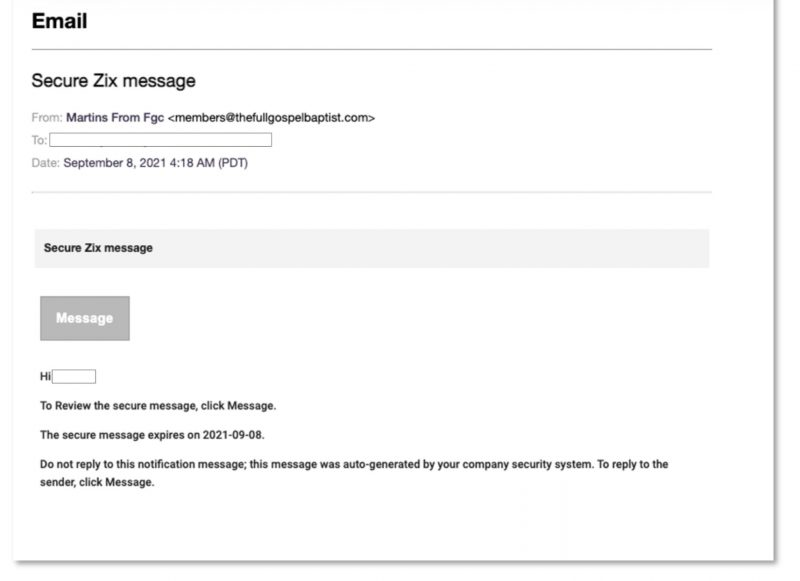

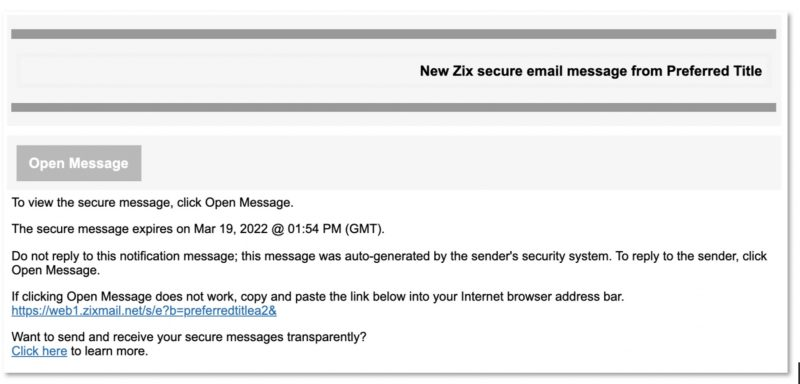

Узнаваемость имени помогает письму пройти проверку на легитимность в глазах получателей. Дополнительные методы для обхода фильтров безопасности и создания доверия у пользователей — социальная инженерия, использование легитимного домена Baptist и копирование существующих рабочих процессов.

Темы письма — «Безопасное сообщение Zix». В теле письма этот заголовок повторяется, а затем жертву уведомляют, что она получила защищенное сообщение Zix. Чтобы проверить его, нужно нажать на кнопку «Открыть сообщение».

Если жертва нажмёт на кнопку, на её компьютер загрузится вредоносный HTML-файл с именем «securemessage», который при выполнении похитит учётные данные для входа в систему.

Обнаружена вредоносная спам-кампания по распространению вредоноса BluStealer.

Этот инфостилер предназначен для кражи криптовалют Bitcoin, Ethereum, Monero и Litecoin из популярных кошельков — ArmoryDB, Bytecoin, Jaxx Liberty, Exodus, Electrum, Atomic, Guarda и Coinomi. В общей сложности по всему миру обнаружено более 12 тыс. фишинговых писем.

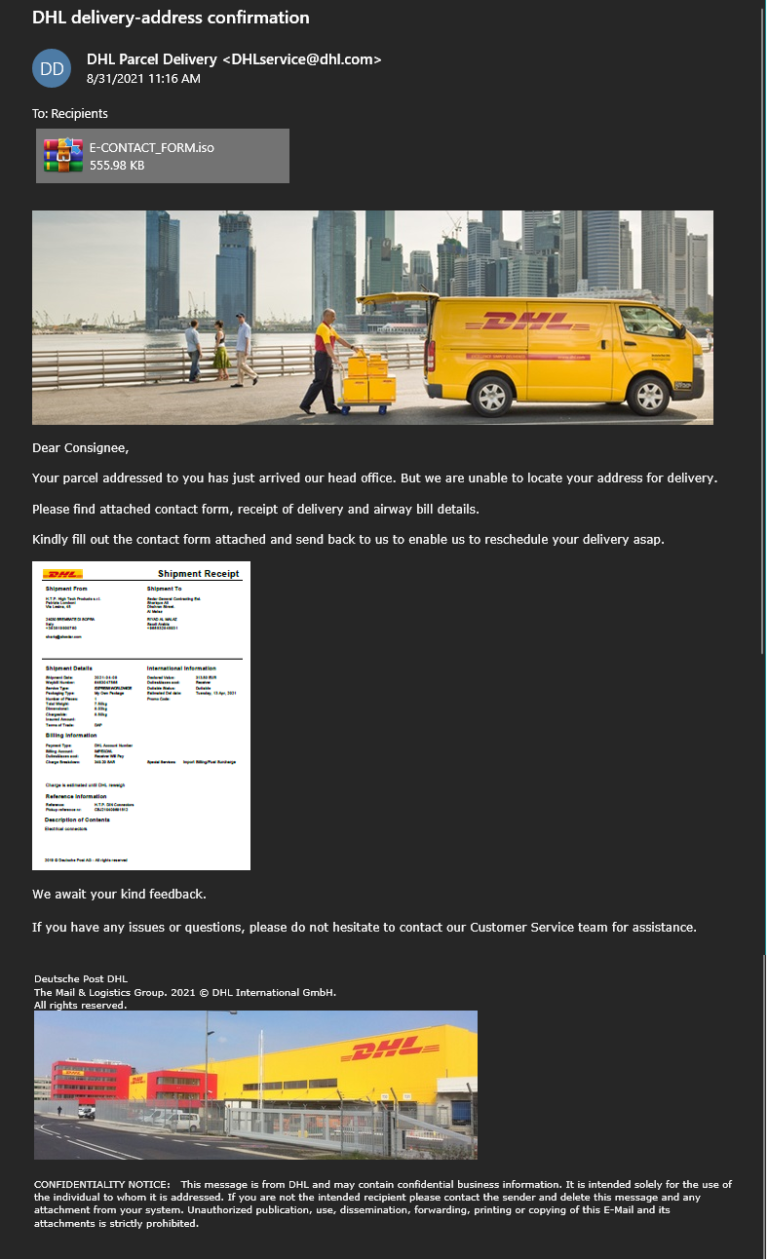

Например, в середине сентября были обнаружены фишинговые письма, использующие названия транспортной компании DHL и мексиканской металлургической компании General de Perfiles.

В посланиях обычно говорится, что некая посылка была доставлена в головной офис компании из-за отсутствия получателя на месте. Далее получателю предлагается заполнить вложенный документ, чтобы перенести доставку. Когда пользователь пытается открыть его, запускается установка BluStealer.

В фишинговых кампаниях, связанных с General de Perfiles адресаты получают письма о том, что они переплатили по счетам, и что для них был сохранен некий кредит, который будет учтен в счете следующей покупки. Как и в кампании имитирующей DHL, сообщение General de Perfiles содержит BluStealer во вложении.

В число наиболее пострадавших от BluStealer стран входят Россия, Турция, США, Аргентина, Великобритания, Италия, Греция, Испания, Франция, Япония, Индия, Чехия, Бразилия и Румыния. Российским пользователям пришло всего 139 таких писем.

Мобильная безопасность

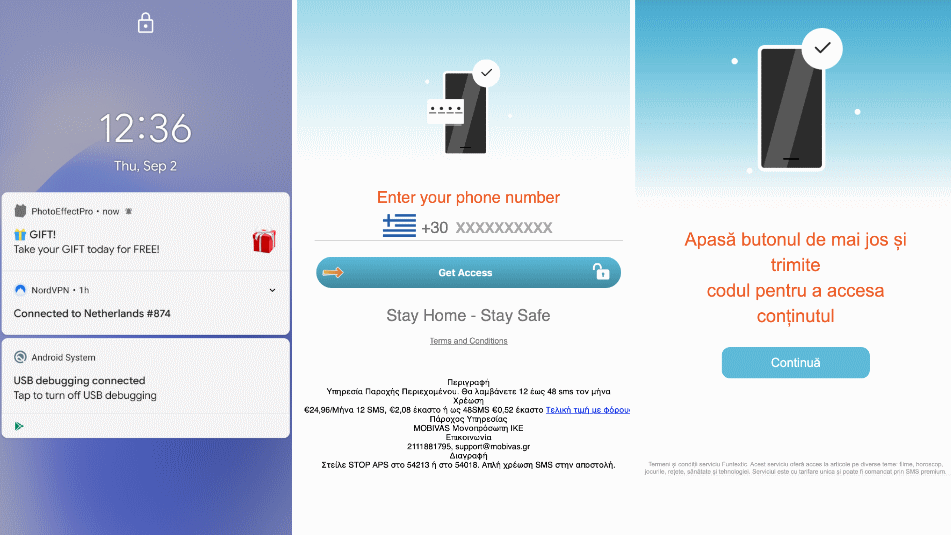

GriftHorse распространялся через официальный магазин приложений Google Play и сторонние каталоги приложений, маскируясь под безобидные приложения.

Если пользователь устанавливает такое приложение, GriftHorse начинает засыпать его всплывающими окнами и уведомлениями, в которых предлагает различные призы и специальные предложения. Когда жертва нажимает на одно из таких уведомлений, её перенаправляют на страницу, где просят подтвердить номер телефона, якобы чтобы получить доступ к предложению. На самом деле пользователи подписываются на платные SMS-сервисы, стоимость которых порой превышает 30 евро в месяц. Эти деньги в получают операторы GriftHorse.

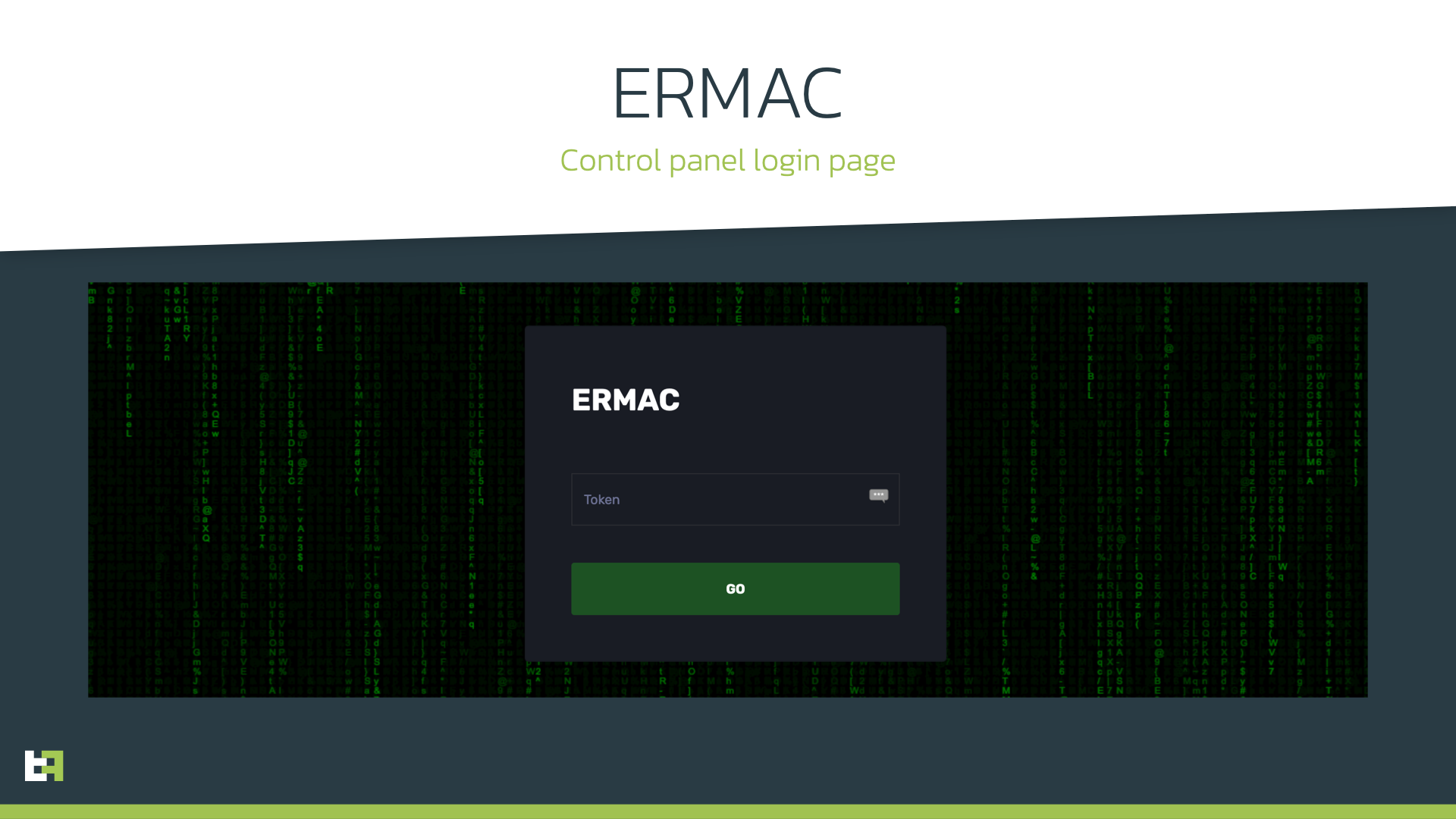

ERMAC создан на базе известной малвари Cerberus. Им управляет группировка, стоявшая за малварью BlackRock. Помимо общих черт с Cerberus, новый вредонос отличается использованием обфускации и шифрования Blowfish для связи с управляющим сервером.

ERMAC, как и другие банкеры, предназначен для кражи контактной информации, текстовых сообщений, открытия произвольных приложений и запуска оверлеев для множества финансовых приложений с целью получения учётных данных. Он обладает рядом новых функций, которые, к примеру, позволяют ему очищать кэш определенных приложений и воровать учётные записи, хранящиеся на устройстве.

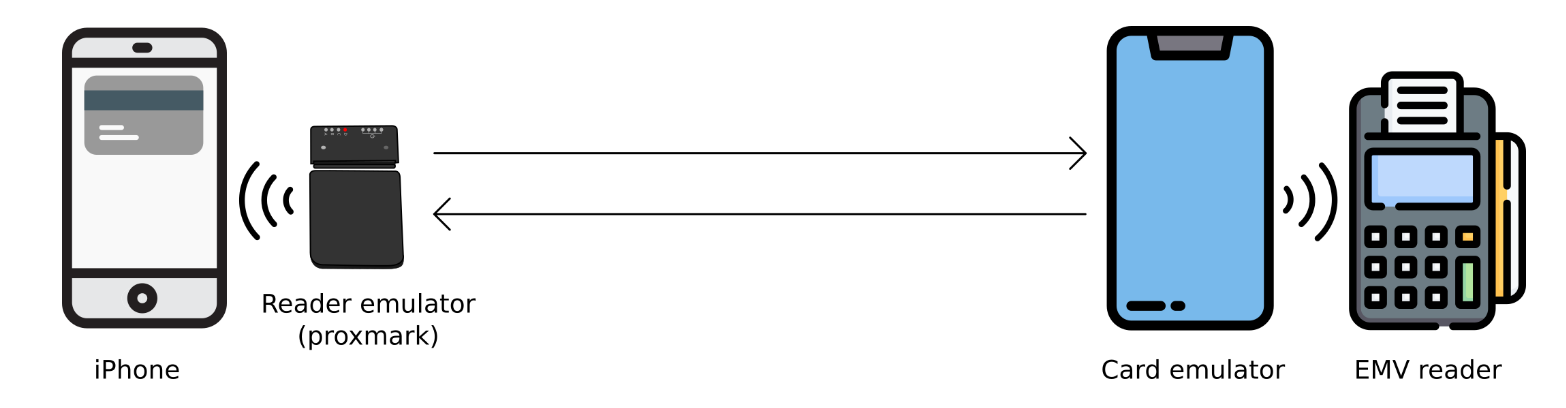

При изучении бесконтактных платежей выяснилось, что iPhone подтверждает транзакцию лишь в случае, если владельцы смартфона прошли аутентификацию и разблокировали iPhone одним из трёх способов: с помощью Face ID, Touch ID или кода-пароля.

Однако в некоторых условиях, например, при оплате проезда в общественном транспорте, требование разблокировки делает процесс слишком неудобным для пользователя.

В Apple Pay эту проблему решили путём введения функции Express Transit, которая даёт возможность провести транзакцию без разблокировки устройства. Express Transit работает только для определённых услуг, таких как оплата за билеты.

Express Transit работает с турникетами и считывателями карт, которые отправляют нестандартную последовательность байтов, минуя экран блокировки Apple Pay.

Исследователи смогли имитировать транзакцию на турникете, используя устройство Proxmark. Метод представляет собой активную MitM-атаку воспроизведения и ретрансляции, в ходе которой Proxmark воспроизводит «специальные байты» на iPhone, якобы совершая оплату билета без необходимости аутентификации пользователя.

Экспертам также удалось изменить показатели Card Transaction Qualifiers (CTQ), отвечающие за установку лимитов бесконтактных транзакций. В ходе эксперимента они успешно провели транзакцию на сумму 1 тыс. фунтов стерлингов с заблокированного iPhone. Атака успешно сработала на iPhone 7 и iPhone 12.

Инциденты

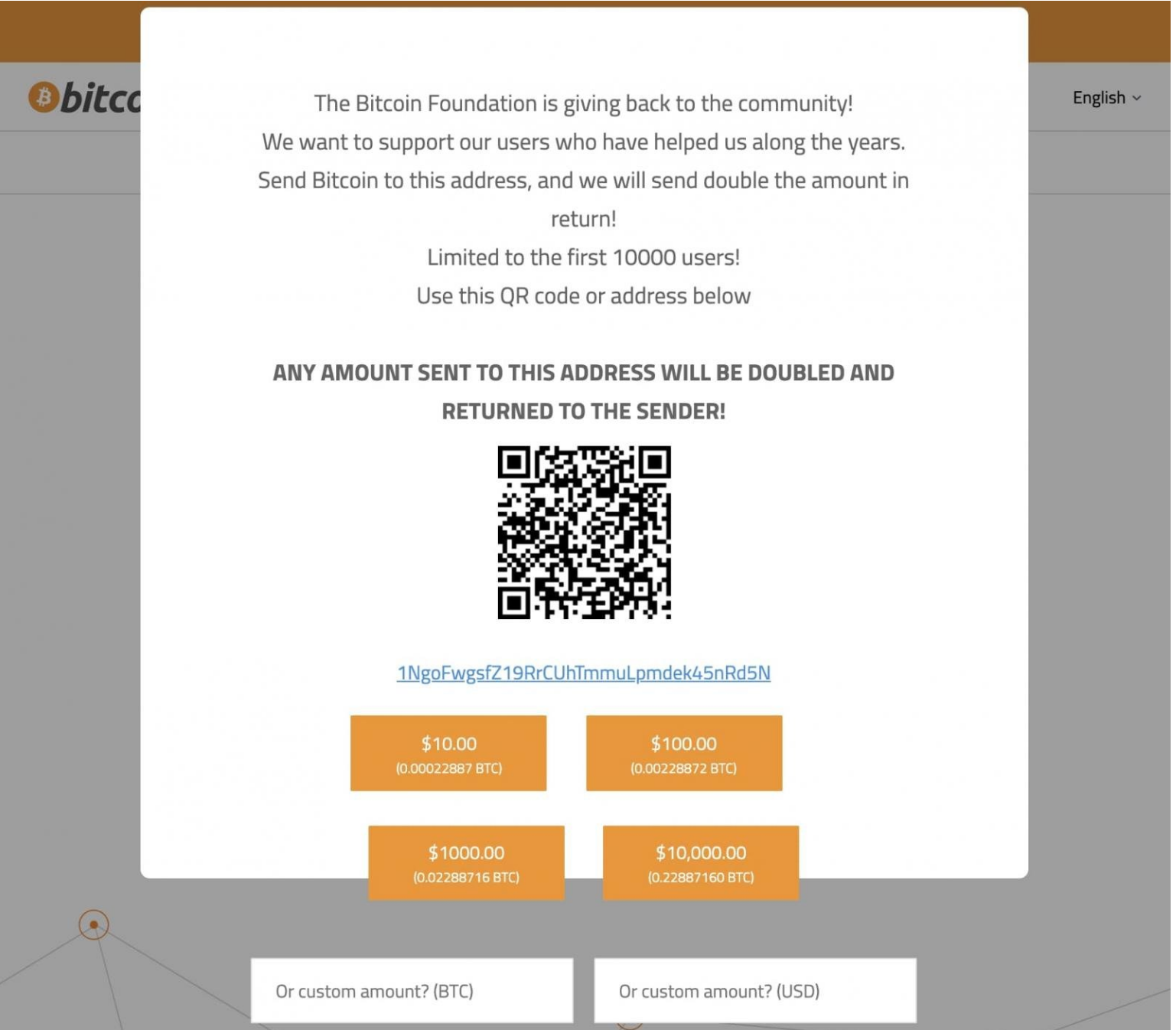

Одно из сообщений гласило, что

«Благотворительный фонд Bitcoin Foundation решил поощрить сообщество. Мы хотим поддержать наших пользователей, которые помогали нам на протяжении всех этих лет. Отправьте определённое количество биткоинов на этот адрес, и вам вернётся удвоенная сумма».

Чтобы создать ажиотаж, хакеры сообщили, что предложение действительно лишь для первых 10 тыс. приславших переводы.

Среди пострадавших оказались Vodafone Spain, интернет-провайдер MasMovil, мадридская компания водоснабжения, телестудии и множество частных компаний.

Согласно разосланному клиентам письму, специалисты GSS отключили все внутренние системы и в качестве замены стали использовать системы Google. В компании сообщили, что ни одно приложение не будет работать, пока инцидент не будет решен.

В результате инцидента UHC пришлось отключить всю свою сеть и IT-системы, чтобы заняться восстановлением файлов из резервных копий.

Группировка Vice Society опубликовала файлы, предположительно похищенные в ходе атаки на United Health Centers. В них содержится чувствительная информация, в том числе о пациентах-льготниках, финансовые документы, результаты анализов и осмотров.

Представители United Health Centers никак не прокомментировали данную информацию.

Вредоносное ПО

Вредоносы довольно редко заражают UEFI в связи с высокой технической сложностью этой процедуры. В случае с FinSpy была заражена не сама прошивка UEFI, а код следующего этапа загрузки. Это сделало атаку особенно скрытной, поскольку вредоносный модуль был установлен на отдельном разделе и мог контролировать процесс загрузки зараженного устройства.

Шпионское ПО оснащено четырьмя различными уровнями обфускации в дополнение к вектору буткита UEFI.

В отличие от предыдущих версий FinSpy, содержащих троян сразу в зараженном приложении, новые образцы теперь защищены двумя компонентами: непостоянным пре-валидатором и пост-валидатором.

Первый компонент выполняет несколько проверок безопасности с целью убедиться, что атакованное устройство не принадлежит исследователю в области кибербезопасности. После прохождения проверки сервер предоставляет пост-валидаторный компонент. Затем сервер разворачивает полноценное троянское ПО.

23-24 сентября выступили на форуме «Стратегия розничного бизнеса 2022»

В ходе форума ключевые игроки банковской отрасли приняли участие в центральной дискуссии «Будущее розничного банковского бизнеса».

В рамках дискуссии спикеры подняли важные для всего банковского сектора темы:

- какие ключевые цели в стратегии развития ставят банки;

- за счет чего повышать маржинальность и доходность бизнеса;

- кризис дефолтов в рознице — позади или впереди;

- как меняется привлекательность кредитных продуктов на фоне изменения ключевой ставки;

- как трансформировать бизнес-модели для достижения эффективного результата;

- за счет чего можно победить в конкурентной борьбе в 2022 г.;

- что станет якорным продуктом в 2022 г.;

- насколько жизнеспособна классическая форма обслуживания клиентов и куда нас приведёт цифровизация;

- eCom-, Retail- и IT-гиганты — новая старая угроза банкам.

В нашем докладе рассказали о цифровых атаках на клиентов банка, о продукте Антифрод и о том, как превратить риски для репутации в конкурентные преимущества для удержания клиентов и развития розничного бизнеса.