Антифишинг-дайджест № 267 с 1 по 7 апреля 2022 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема действий мошенников

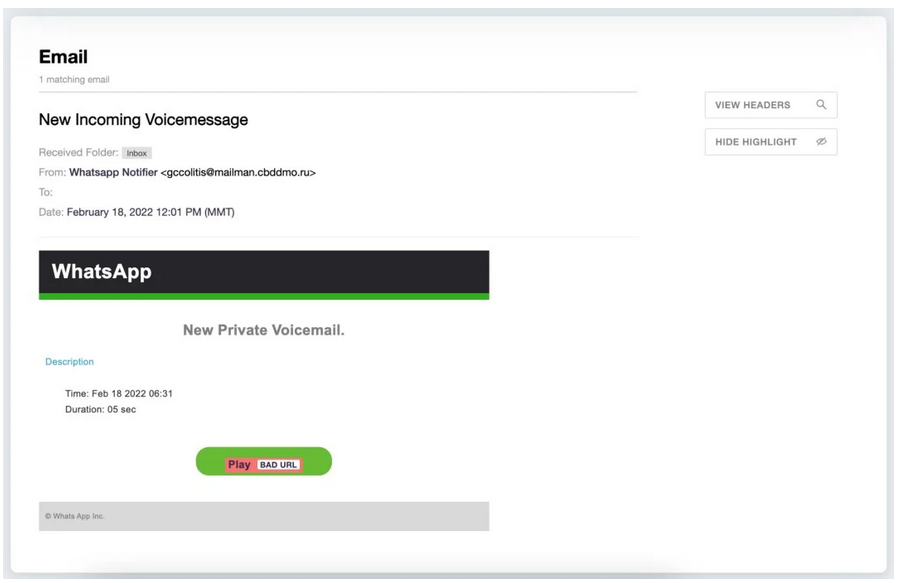

1. Фишинговая атака маскируется под уведомление о получении нового голосового сообщения в мессенджере. В электронном письме есть встроенная кнопка «Воспроизвести», а также сведения о продолжительности сообщения и времени его создания.

2. Отправитель, выдающий себя за службу Whatsapp Notifier, использует email-адрес, не имеющий никакого отношения к WhatsApp и принадлежащий Центру безопасности дорожного движения Московской области. Предположительно, таким образом хакеры стремятся избежать внимания защитных механизмов и фильтров

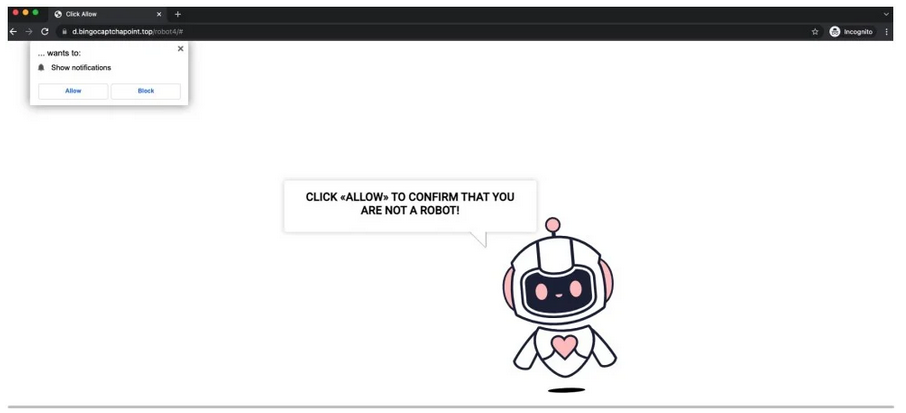

3. Если получатель такого письма нажимает кнопку «Воспроизвести», он будет перенаправлен сайт, который предложит разрешить или запретить установку трояна JS/Kryptic. Это сообщение тоже замаскировано: пользователю якобы предлагается подтвердить, что он не робот.

4. Нажатие на любую из кнопок подпишет пользователя на уведомления, которые будет приходить от мошеннических сайтов, сайтов для взрослых и могут содержать ссылки на вредоносное ПО. Также после нажатия кнопки «Разрешить», браузер предложит пользователю установить вредоносное ПО для кражи информации.

Выявлена шпионская кампания под названием Operation Bearded Barbie нацеленная на «тщательно отобранных» израильских граждан. Хакеры взламывают их компьютеры и мобильные устройства, следят за их действиями и крадут конфиденциальные данные.

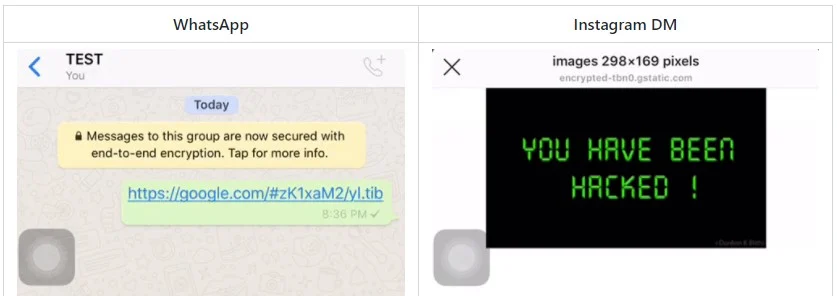

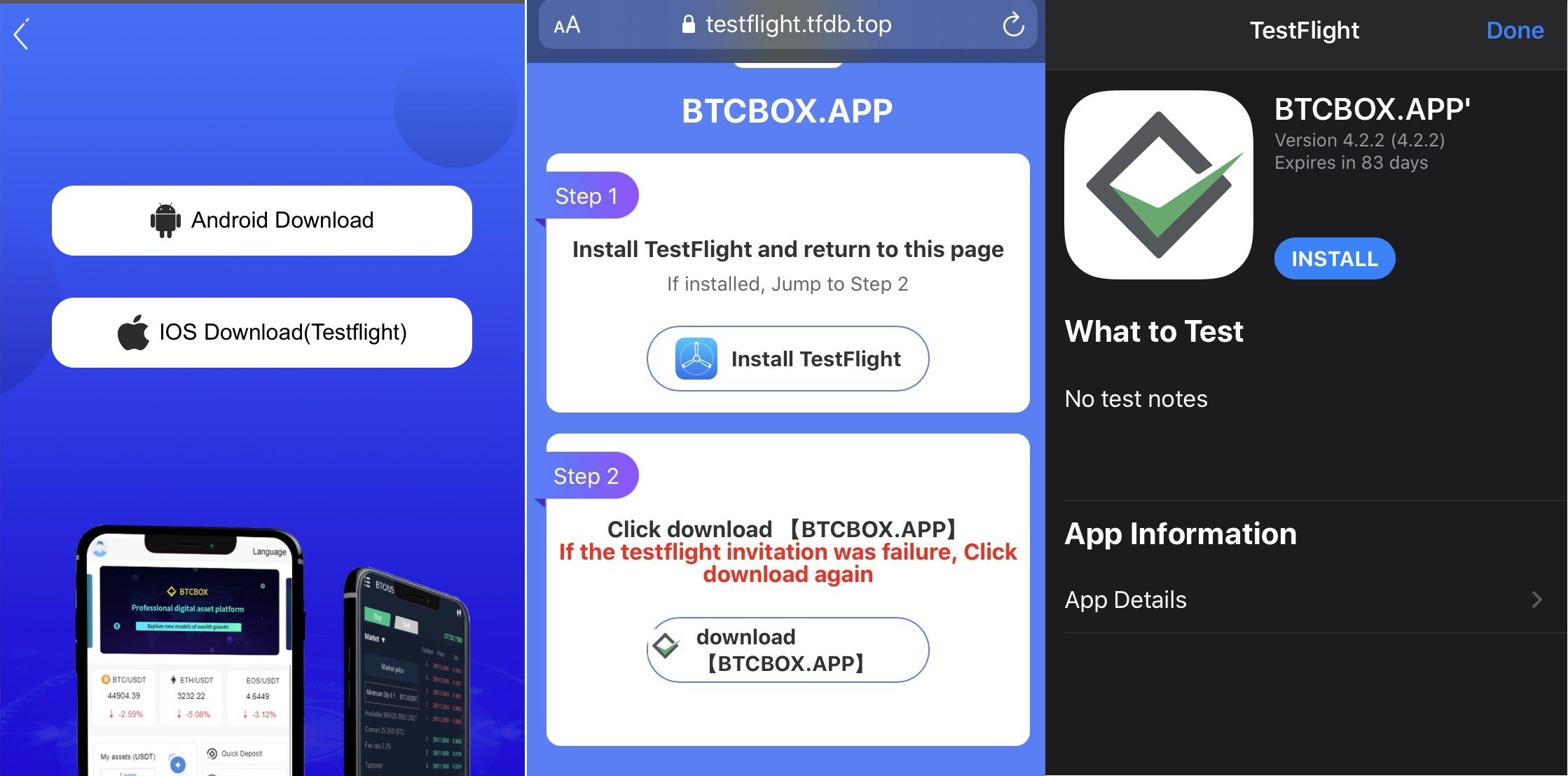

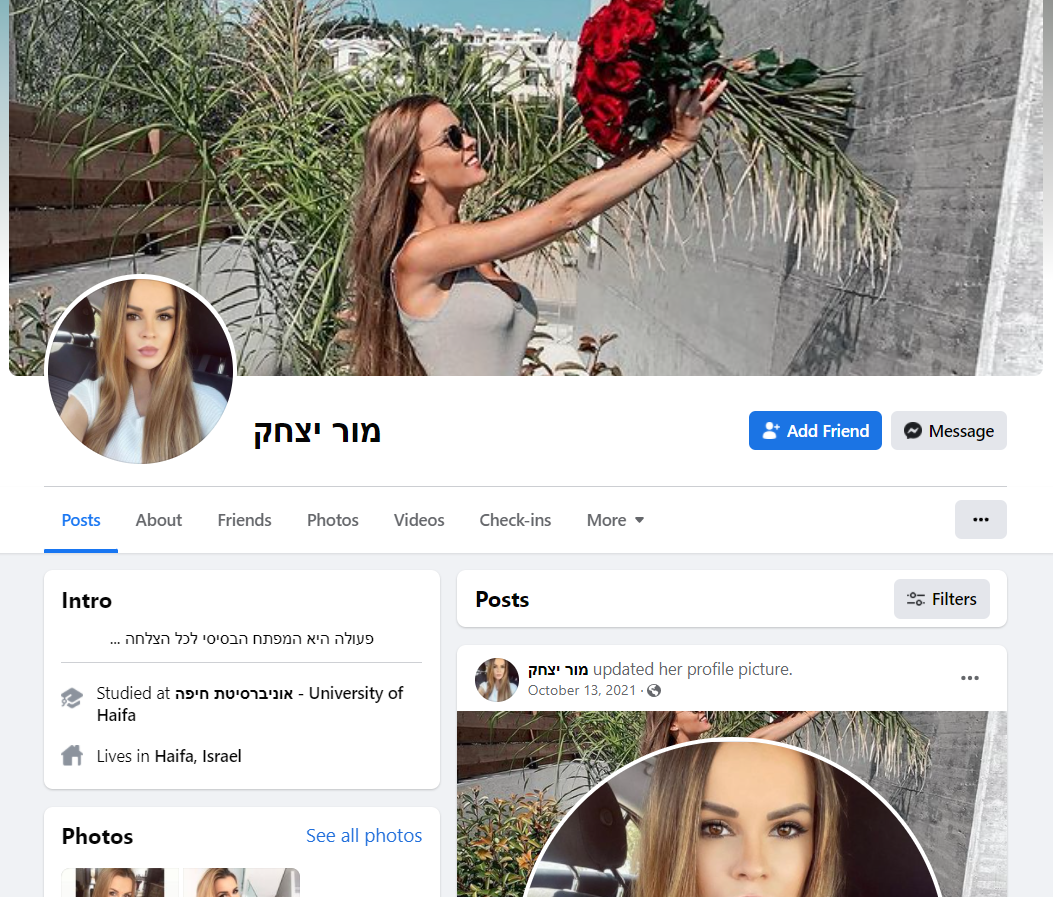

Схема действий преступников

- Социальная инженерия: после проведения разведки группировка создает поддельные учетные записи в социальных сетях Facebook, устанавливает контакт с потенциальной жертвой и пытается побудить ее загрузить троянизированные приложения для обмена сообщениями. В некоторых случаях поддельные профили созданы якобы от имени молодых женщин.

- Преступники переносят общение из Facebook в WhatsApp, а уже в мессенджере предлагают более «личный» сервис обмена сообщениями. Еще одним вектором атаки является приманка в качестве видеоролика сексуального характера, упакованного во вредоносный архив .RAR.

- Хакеры используют новые версии кибероружия: Barb(ie) Downloader и BarbWire Backdoor, а также новый вариант имплантата VolatileVenom.

- Barb(ie) Downloader доставляется через видео-приманку и используется для установки бэкдора BarbWire.

- Прежде чем приступить к установке бэкдора, вредоносная программа выполняет несколько антианалитических проверок, включая сканирование виртуальных машин (ВМ) или проверку на предмет песочниц. Barb(ie) также собирает базовую информацию об ОС и отправляет ее на командный сервер.

- Бэкдор BarbWire — очень эффективный вид вредоносного ПО с высоким уровнем обфускации, достигаемым за счет шифрования строк, хеширования API и защиты процессов. BarbWire выполняет различные функции наблюдения, включая кейлоггинг, захват экрана, а также прослушивание и запись звука. Кроме того, он может сохраняться на зараженном устройстве, планировать задачи, шифровать содержимое, загружать дополнительные полезные нагрузки и похищать данные. Бэкдор будет специально искать документы Microsoft Office, файлы .PDF, архивы, изображения и видео на скомпрометированной системе и любых подключенных внешних дисках.

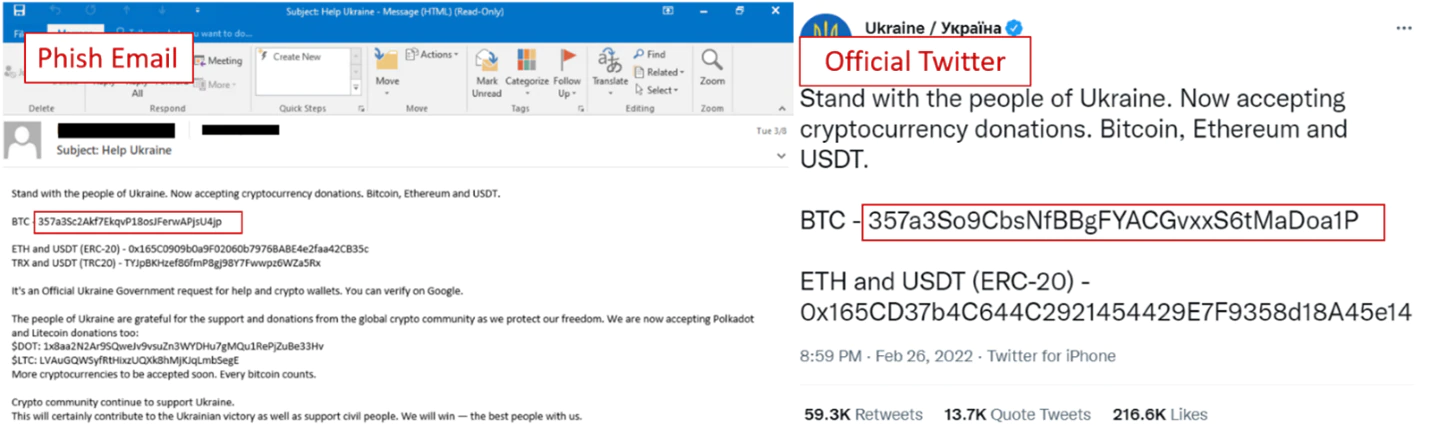

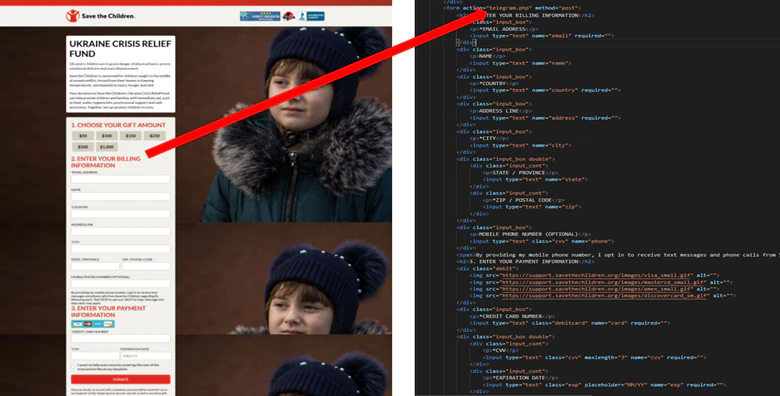

Эксперты обнаружили фишинговый сайт Ukrainehelp.world с просьбой о пожертвованиях для ЮНИСЕФ. Web-сайт содержит логотип BBC, за которым следует несколько адресов криптокошельков.

Один из кошельков насчитывает около 313 монет Ethereum (ETH) на сумму более 850 тыс. долларов США.

Еще один мошеннический сайт под названием Ukrainethereum был создан с большим вниманием к деталям. На мошенническом ресурсе есть поддельный чат и поддельный верификатор пожертвований.

Исследователи также обнаружили фишинговые электронные письма с запросами на пожертвования на адреса биткойн-кошельков, принадлежащие мошенникам.

Другие фишинговые электронные письма и web-сайты просят жертв ввести данные своей кредитной карты. После ввода информация отправляется мошенникам, которые либо продают ее в даркнете, либо используют в своих целях.

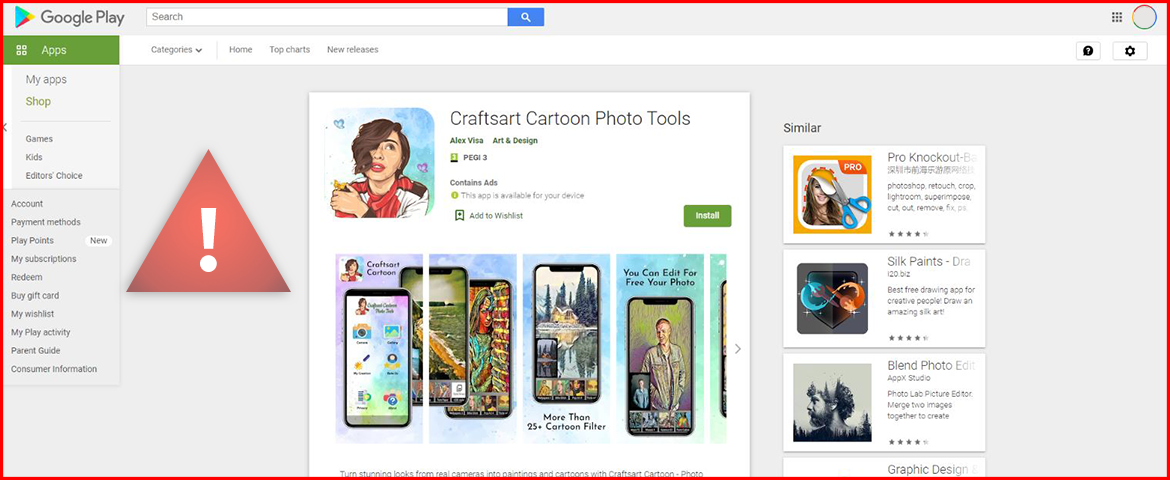

Мобильная безопасность

В нескольких моделях телефонов Samssung обнаружена серьезная уязвимость CVE-2022—22292.

Уязвимость присутствует в приложении «телефон». Ей подвержены смартфоны под управлением Android 9, 10, 11 и 12, в частности, флагманские смартфоны Samsung S21 Ultra 5G и S10 Plus и бюджетный Samsung A10e.

Обнаруженная проблема безопасности позволяет хакерам совершать телефонные звонки, управлять приложениями, сбрасывать настройки устройства, а также получать доступ к данным пользователя.

Эксперименты показывают, что атака может правильно определить вводимые пользователем имя и пароль, не требуя каких-либо системных привилегий или вызывая какие-либо заметные изменения в работе или производительности устройства. Пользователи не смогут определить, когда их атакуют

В ходе эксперимента исследователи смогли правильно определить, какие буквы или цифры были нажаты, в 80% случаях, основываясь только на данных, полученных из графического процессора.

Обнаружен вредоносный APK Process Manager, играющий роль шпионского ПО для Android-устройств.

Каким образом происходит заражение, пока неясно. Как правило, группировка Turla, предположительно создавшая мобильный шпион, распространяет свои вредоносные инструменты с помощью фишинговых атак, социальной инженерии, атак watering hole (заражение вредоносным ПО через взломанные сайты, посещаемые жертвой) и пр.

После установки Process Manager пытается скрыть свое присутствие на устройстве с помощью иконки в виде шестеренки, выдавая себя за системный компонент.

После первого запуска шпионская программа получает 18 разрешений, а затем удаляет свою иконку и запускается в фоновом режиме. Однако о ее присутствии свидетельствует постоянное уведомление, что нехарактерно для шпионского ПО, .

Инциденты

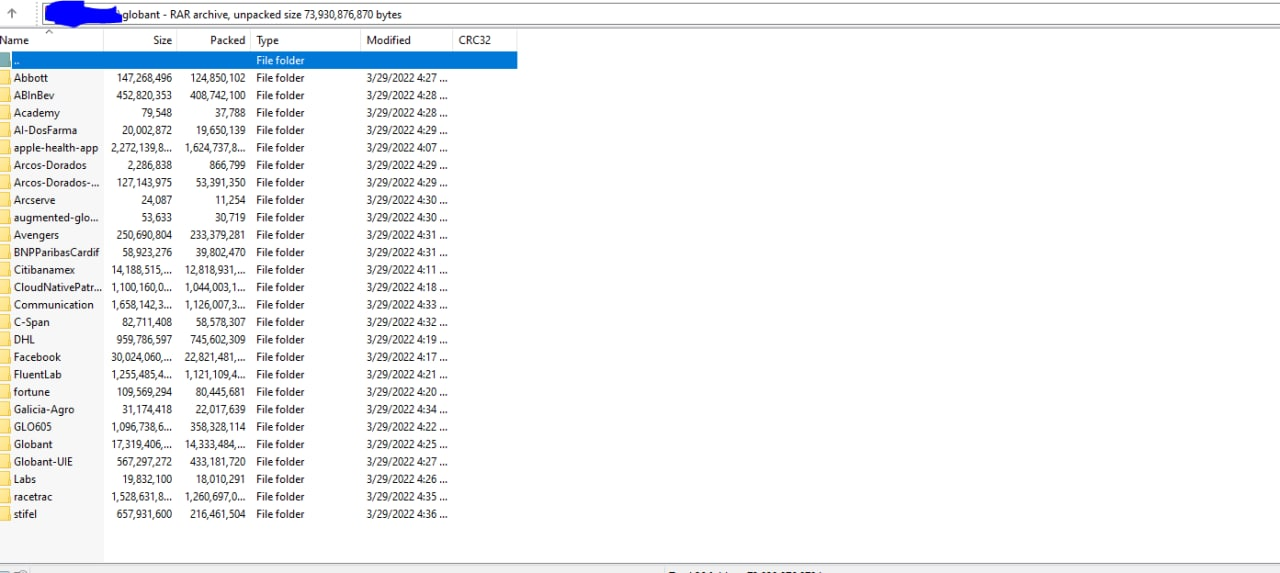

Компания обнаружила взлом 14 марта 2022 года, после чего отключила некоторые свои системы и начала расследование. В настоящее время расследование еще продолжается, но производитель подтвердил, что злоумышленникам удалось получить доступ и похитить некоторые данные, включая персональную информацию сотрудников.

По предварительной оценке и имеющейся на данный момент информации, инцидент не оказал существенного финансового или операционного влияния, и компания не считает, что инцидент окажет существенное влияние на ее деятельность, операции или финансовые результаты. Бизнес-системы компании полностью функционируют, и она поддерживает страхование с учетом определенных франшиз и ограничений полиса, характерных для ее размера и отрасли.

Кибервымогательская группировка Conti опубликовала на своем сайте утечек в даркнете более 5 ГБ заархивированных файлов Parker Hannifin и сообщила, что опубликованы только 3% от того, что ей удалось похитить.

Компания Block, владеющая Cash App, сообщила в форме 8-K SEC, что взлом произошел 10 декабря 2021 года после того, как бывший сотрудник загрузил внутренние отчеты Cash App. Отчеты включали полные имена клиентов Cash App и номера брокерских счетов, связанные с инвестиционной деятельностью в Cash App. В случае некоторых клиентов в отчетах была раскрыта дополнительная информация, включая авуары и торговую активность за один торговый день.

Утечка данных не включала конфиденциальную информацию, такую как учетные данные, номера социального страхования, платежную информацию, какие-либо коды безопасности, коды доступа или пароли к учетным записям Cash App. Другие продукты, функции Cash App (кроме операций с акциями) и клиенты за пределами США не пострадали.

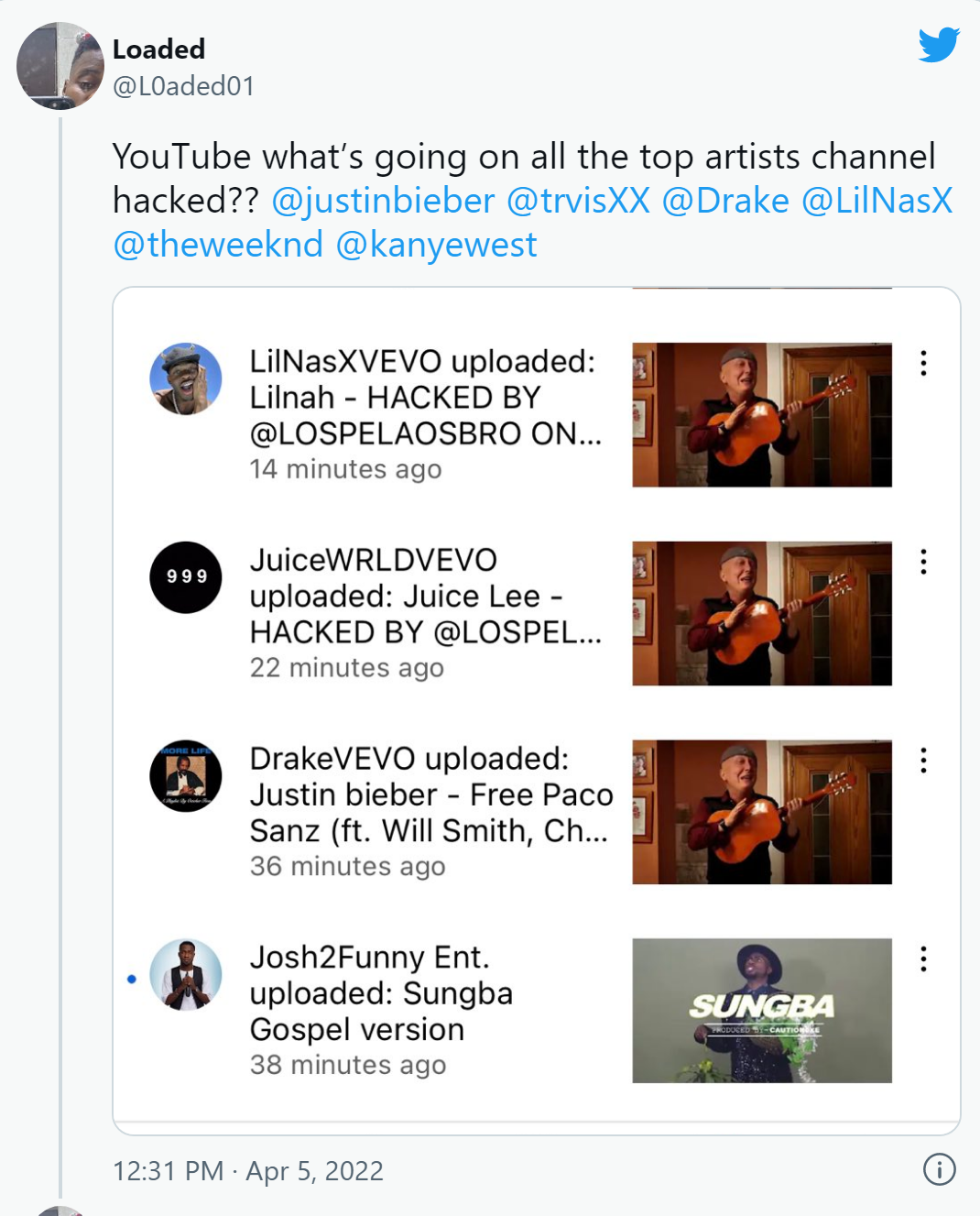

Неизвестные взломали YouTube-каналы звезд мирового шоу-бизнеса. Среди пострадавших Джастин Бибер, Дрейк, Эминем, Тэйлор Свифт, Ариана Гранде, Канье Уэст, Майкл Джексон.

На многие взломанные каналы злоумышленники загрузили странные видео, которые затем были удалены. Один из роликов был озаглавлен «Justin bieber — Free Paco Sanz (ft. Will Smith, Chris Rock, Skinny flex & Los Pelaos)».

Пако Санс (Paco Sanz) — испанский преступник, обманувший тысячи людей, выдавая себя за смертельно больного. В настоящее время Санс находится в тюрьме. В опубликованном видео он держит гитару и поет на испанском.

Еще один ролик, опубликованный на YouTube-канале английского певца и актера Гарри Стайлза, называлось «Daddy Yankee — SPEED IS THE BEST HACKED BY @LOSPELAOSBRO ON TWITTER». В нем была показана группа мужчин, одетых в толстовки с надписью «speed» и танцующих под адаптированную версию хита «Hit the Road Jack».

Ведущая британская сеть розничной торговли The Works была вынуждена закрыть несколько магазинов и частично остановить свою деятельность после кибератаки. Компания отключила доступ к компьютерным системам, включая электронную почту, в качестве меры предосторожности на время расследования.

По сообщению The Guardian, пополнение запасов в магазины временно остановлено, а обычное окно доставки для выполнения online-заказов продлено, но ожидается, что поставки в магазины возобновятся в ближайшее время.

Платежные данные не были скомпрометированы, однако в настоящее время компания не может установить, в какой степени могли быть затронуты любые другие данные.

Кибератака началась с отправки более 200 фишинговых писем сотрудникам банка в ноябре 2021 года. Как минимум одно из этих писем смогло обмануть сотрудника банка и привело к установке трояна для удаленного доступа (RAT).

Банк не использовал разделение локальной сети на изолированные сегменты, поэтому, как только RAT заработал, злоумышленники получили доступ ко всем системам и смогли перемещаться по сети и даже в основном банковском приложении.

Как показали результаты расследования, Mahesh Bank допустил увеличение количества суперпользователей до десяти, при чем некоторые имели одинаковые пароли. Злоумышленники взломали несколько учетных записей и получили доступ к базам данных, содержащим информацию о клиентах, включая балансы счетов. Хакеры также создали новые банковские счета и перевели на них деньги клиентов. Украденные средства на сумму более $1 млн были переведены на сотни других счетов в Mahesh Bank и других финансовых учреждениях. Киберпреступники затем сняли деньги в 938 банкоматах по всей Индии и скрылись с наличными.

По словам сотрудников городской полиции Хайдарабада, у банка не было действующей лицензии на использование межсетевого экрана, надлежащей защиты от фишинга, систем обнаружения вторжений и или какой-либо системы предотвращения кибератак.

На прошлой неделе компания сообщила об обнаружении вторжения в свои сети «на ранней стадии» и принятии соответствующих мер. Из внутренних и внешних специалистов незамедлительно была собрана команда реагирования на инциденты безопасности для сдерживания атаки и предотвращения ее дальнейшего распространения, а также для оценки ее масштабов. Отключение некоторых IT-систем может затронуть клиентов, сотрудников и держателей акций Nordex Group.

Для взлома MailChimp преступники использовали техники социальной инженерии, направленного на ее персонал. В результате им удалось получить учетные данные одного из сотрудников. Обнаружив взлом, компания отключила скомпрометированной учетной записи сотрудника доступ к корпоративной сети и приняла дополнительные меры для предотвращения распространения атаки на других сотрудников.

Злоумышленники скомпрометировали 319 учетных записей MailChimp и экспортировали «данные об аудитории» из 102 клиентских аккаунтов. Кроме того, они получили доступ к ключам API неизвестного количества пользователей, и компании пришлось их отключить, поскольку с помощью ключей API злоумышленники могли осуществлять фишинговые атаки даже без доступа к клиентскому порталу MailChimp.

Полученные сведения использовались для фишинговых атак с целью заполучить криптовалюту пользователей.

Злоумышленники получили доступ к информации об удостоверениях личности, домашних адресах, номерах телефонов, электронной почте. Сведения о банковских счетах или кредитных картах клиентов раскрыты не были.

Компания подтвердила взлом и оперативно предупредила пострадавших пользователей. Группа Iberdrola заверила, что принимает соответствующие меры для предотвращения подобных атак в будущем. Специалисты Iberdrola связывают данный инцидент с DDoS-атакой на сайт Конгресса депутатов.

Ola Finance подтвердила сообщения аналитической компании PeckShield о том, что 216 964,18 USDC, 507 216,68 BUSD, 200 000,00 fUSD, 550,45 WETH, 26,25 WBTC и 1 240 000,00 FUSE были украдены в ходе атаки, которая включала использование уязвимости «повторного входа».

Атаки с повторным входом связаны с ошибками в контрактах, которые позволяют злоумышленнику неоднократно снимать средства до того, как исходная транзакция будет одобрена или отклонена, или средства должны быть возвращены.

Хакеры использовали собственные средства в качестве залога для получения первоначального кредита. Затем, благодаря уязвимости в смарт-контракте, они смогли вывести свои средства из обеспечения кредита. Повторив данное действие несколько раз, хакеры получили ничем не обеспеченный кредит.

Ещё одна система децентрализованного финансирования Inverse Finance была взломана. В результате инцидента была украдена криптовалюта на сумму около 15 млн долларов США.

Данные блокчейна показывают, что взлом был совершен сразу после 11:00 по Гринвичу. Потерянные средства были номинированы в ETH, WBTC и DAI. Дальнейшие данные блокчейна указывают на то, что некоторые из украденных ETH были отправлены в Tornado Cash, популярный миксер транзакций в сети Ethereum, в течение часа после атаки.

Согласно Inverse, злоумышленник нацелился на денежный рынок Anchor (ANC), искусственно манипулируя ценами на токены, что позволило ему взять кредиты под крайне низкий залог.