Антифишинг-дайджест № 266 с 25 по 31 марта 2022 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

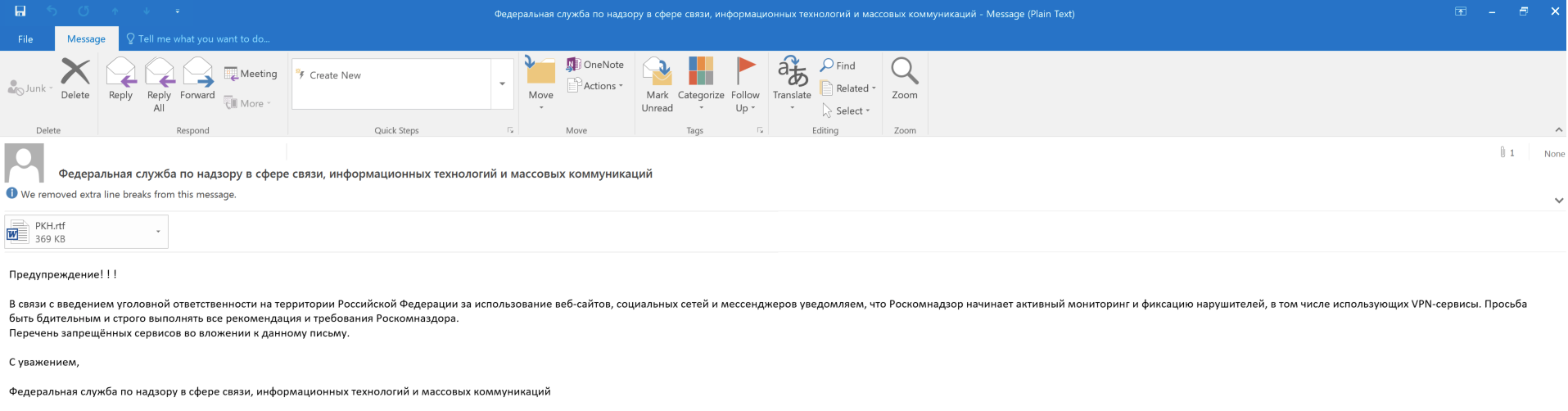

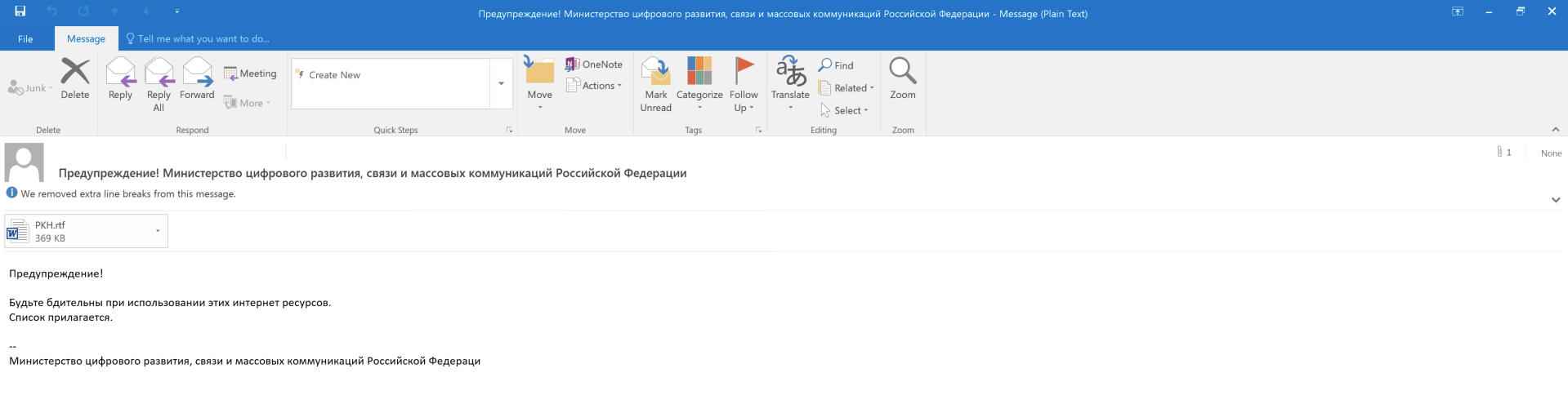

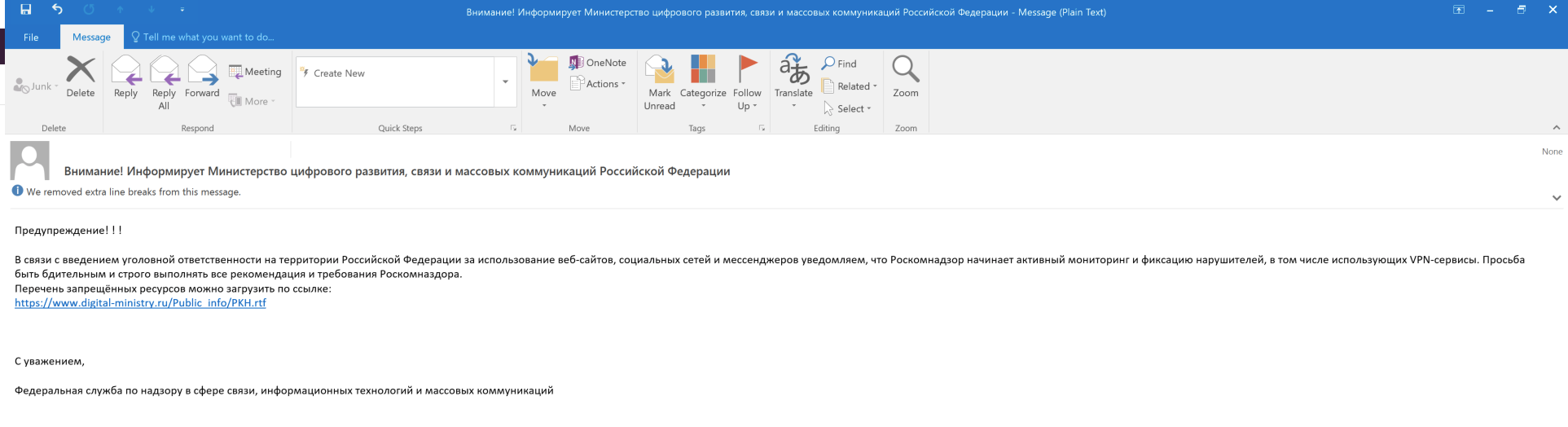

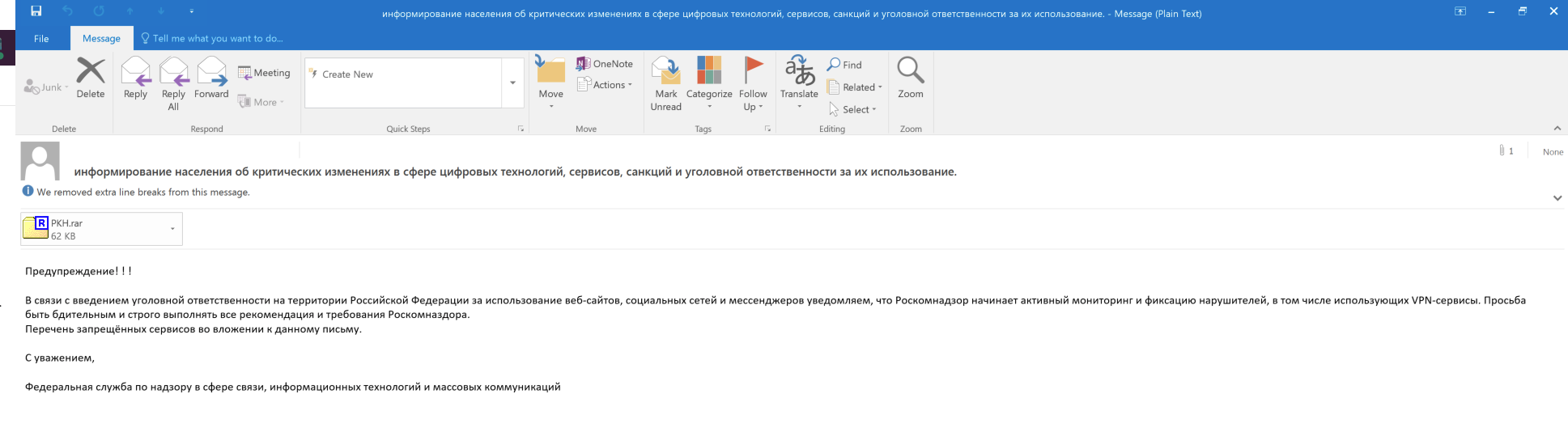

Схема действий преступников

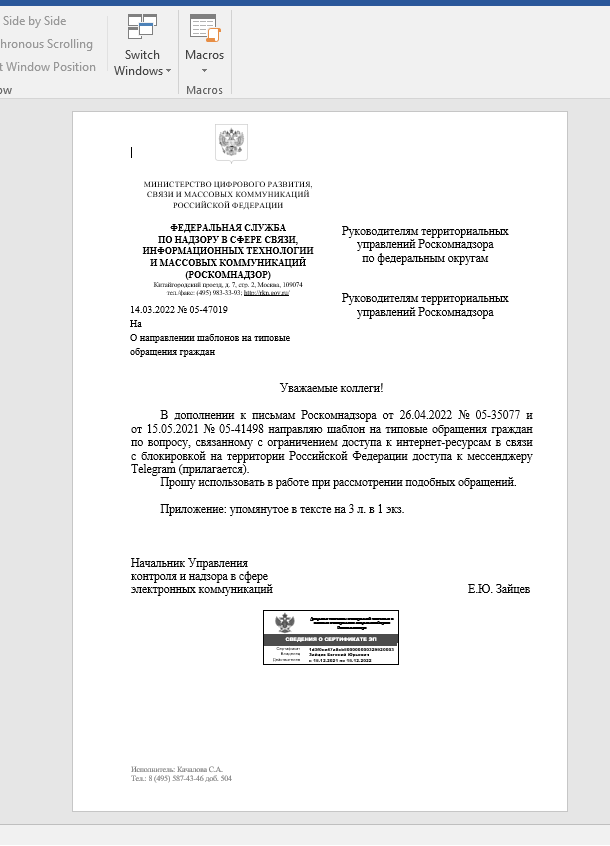

1. Злоумышленники от имени Минцифры, Минсвязи или Роскомнадзора призывают получателей к бдительности и предлагают ознакомиться со списком заблокированных интернет-сайтов и сервисов.

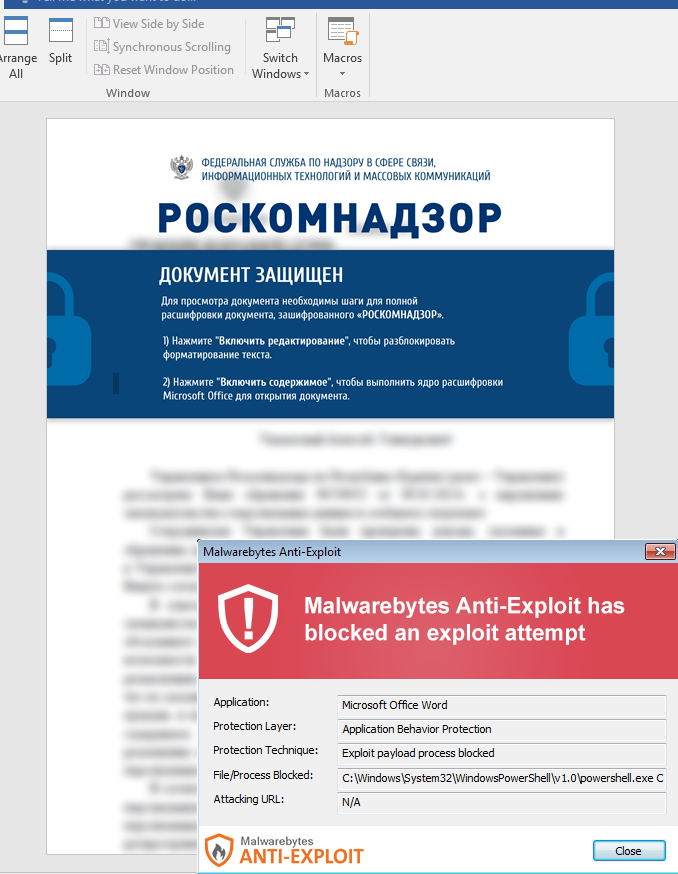

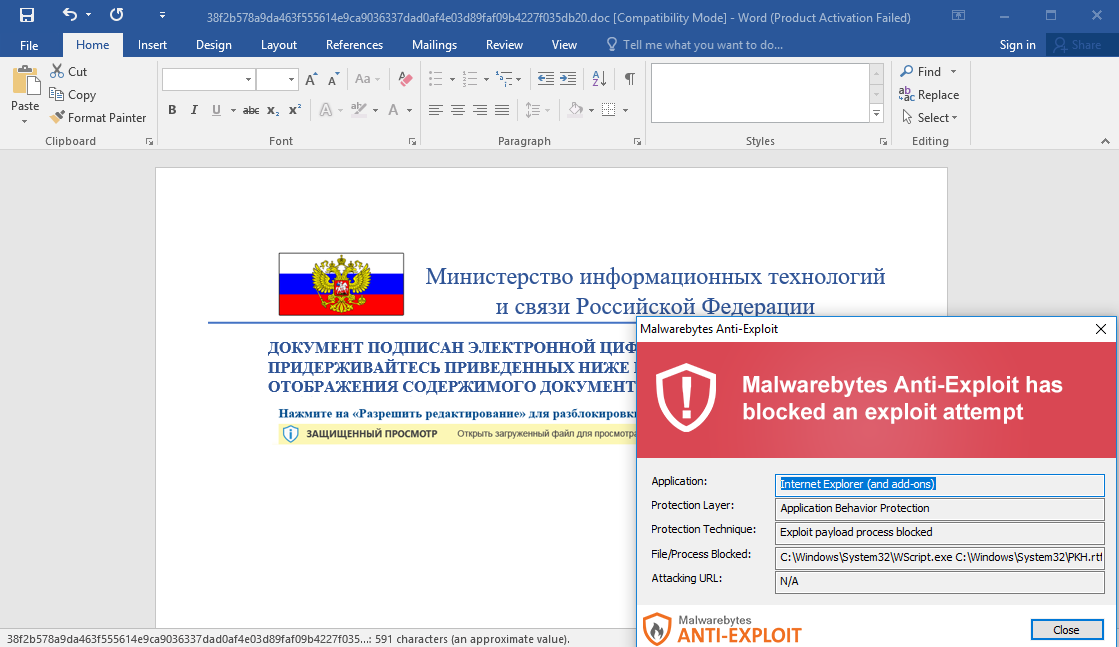

2. Фальшивки снабжены вредоносным вложением либо ссылкой на поддельный сайт digital-ministry[.]ru с таким файлом. Анализ показал, что используемые при этом RTF-документы нацелены на эксплойт CVE-2021-40444 в браузерном движке MSHTML, который используют приложения Microsoft Office. Иногда вложение выполнено в виде RAR-архива, содержащего целевой RTF.

3. В качестве приманки злоумышленники используют некий документ Минцифры или Минсвязи с электронной подписью; при попытке просмотра получателю предлагают включить режим редактирования и активный контент.

4. RTF-файлы содержат ссылку, по которой со стороннего сайта загружается вредоносный HTML со скриптом, который запускает на исполнение встроенный в RTF-документ WSF-сценарий.

5. В результате отработки эксплойта на машину с помощью PowerShell загружается маячок CobaltStrike (putty.exe).

Атаки и уязвимости

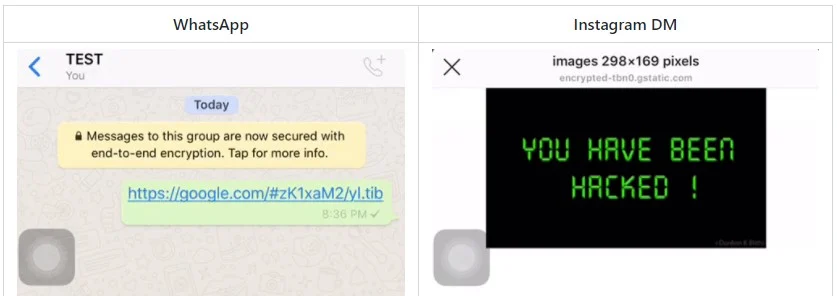

Для атаки используются уязвимости, связанные с ошибкой рендеринга символов Unicode RTLO. При вставке символа RTLO в строку браузер или приложение для обмена сообщениями отображает строку справа налево, вместо обычного направления слева направо. Такие символы используются для отображения сообщений на арабском языке или иврите.

Например, URL-адрес «gepj.xyz» будет отображаться как безобидный файл изображения JPEG «zyx.jpeg», а созданный «kpa.li» будет отображаться как APK-файл «li.apk» и т. д.

Используя этот метод, можно создавать правдоподобные подделки в сообщениях и использовать их для фишинговых атак.

Идея атаки заключается в том, что хакер может перехватить сигналы, поступающие с брелока на автомобиль, а затем воспроизвести их, чтобы без ключа получить контроль над системой удаленного доступа к авто.

Проблеме в основном подвержены автомобили Honda Civic 2016—2020 годов (LX, EX, EX-L, Touring, Si, Type R). Оборудование, необходимое для атак совсем нельзя назвать сложным: эксперты использовали HackRF One SDR, ноутбук, учетную запись на FCCID.io, доступ к ПО Gqrx SDR и тулкит GNURadio.

Уязвимость, получившая идентификатор CVE-2022-27254, относится к типу replay-атак. В опубликованных на GitHub материалах есть видео, наглядно демонстрируется удаленный запуск двигателя.

Инциденты

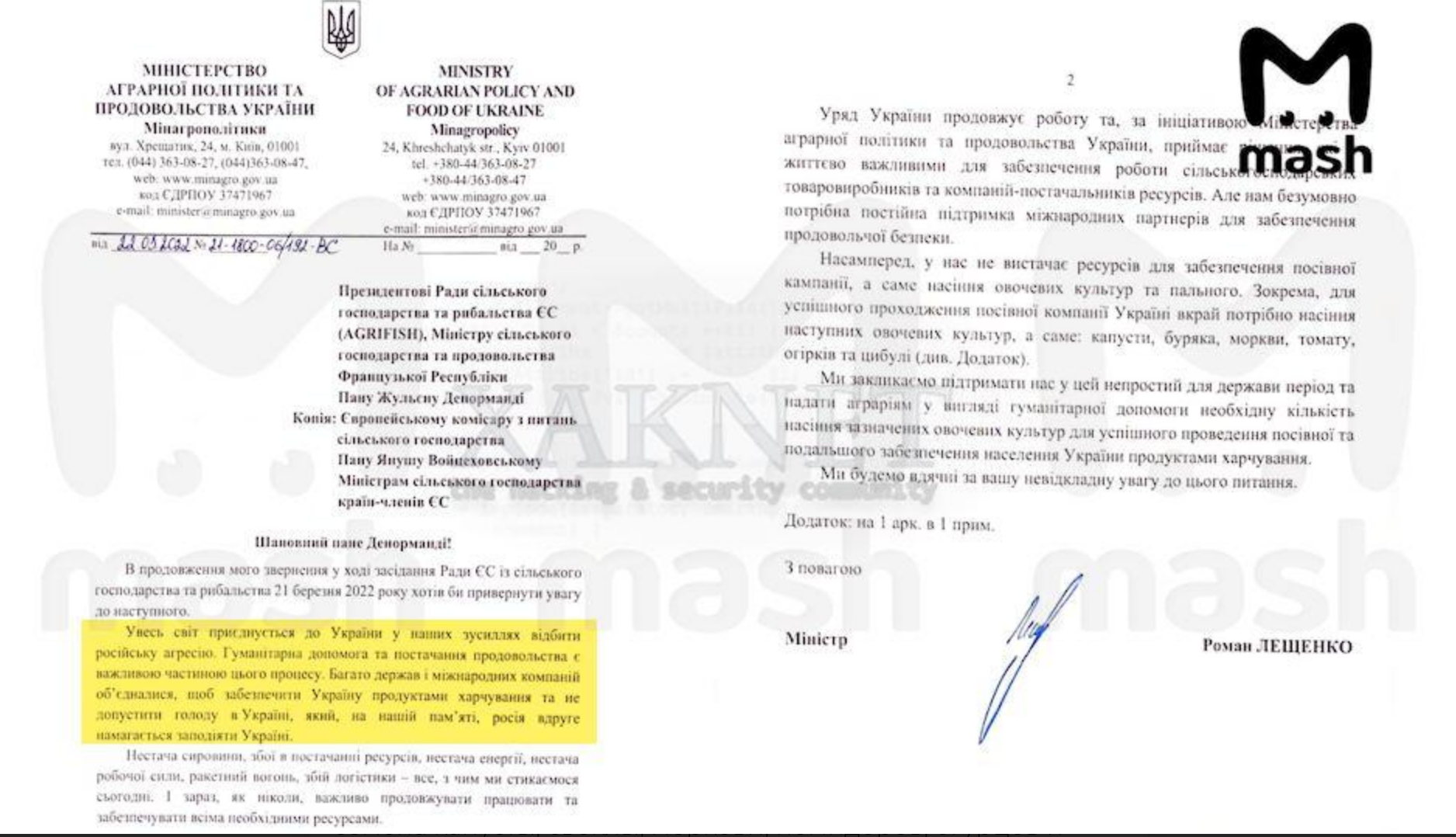

Письма большей частью касаются торговли оружием, совместных учений с НАТО и Великобританией, зарубежных поездок для ведения переговоров о помощи. Используя шаблонные запросы, украинские дипломаты требуют у всех денег, поддержки, суровых санкций против граждан России, а также пытаются через третьих лиц получить подробные сведения о российских ракетах.

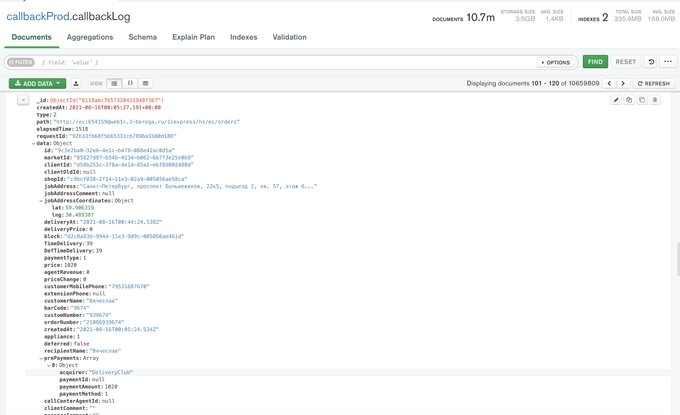

Данные были доступны любому неавторизованному пользователю на открытом сервере MongoDB. Посмотреть их можно было без авторизации. База содержит имена пользователей, их полные адреса и номера телефонов.

Данные были доступны для свободного скачивания как минимум неделю c 21 по 27 марта. Всего в базе содержалось около 10,7 млн строк. Размер базы — около 3.5 Гб. На то, что база активно используется, указывает тот факт, что с 21 по 27 марта в базе появилось около 400 тысяч новых записей.

В ходе атаки операторы программы-вымогателя получили доступ к корпоративной сети и украли файлы и данные, после чего зашифровали все устройства в сети.

В уведомлении компании сообщается: «Злоумышленники заблокировали наши системы и одновременно получили доступ к данным на этих системах. В числе скомпрометированных сведений есть персональные данные некоторых сотрудников».

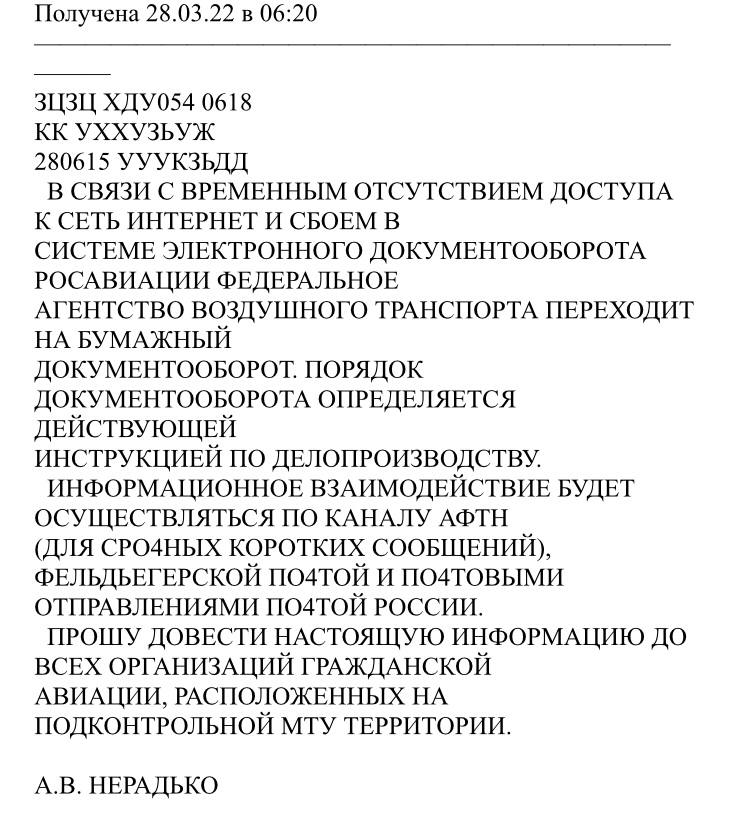

По информации канала, от действий хакеров пострадал в первую очередь документооборот, а также электронная почта за последние полтора года. Авиаторщина утверждает, что хакеры удалили все файлы на серверах ведомства и заодно систему интеграции с госуслугами.

Telegram-канал также опубликовал скриншот сообщения руководителя Росавиации Александра Нерадько о том, что в связи с отсутствием доступа к интернету и сбоем в системе электронного документооборота ведомство переходит на бумажный документооборот, фельдъегерскую почту и «Почту России».

Издание «Коммерсант» пишет, что в Росавиации на их запросы не ответили, но два источника, близких к службе, подтвердили наличие проблем и факт хакерской атаки. Они уточнили, что сейчас специалисты работают над восстановлением доступа к серверам.

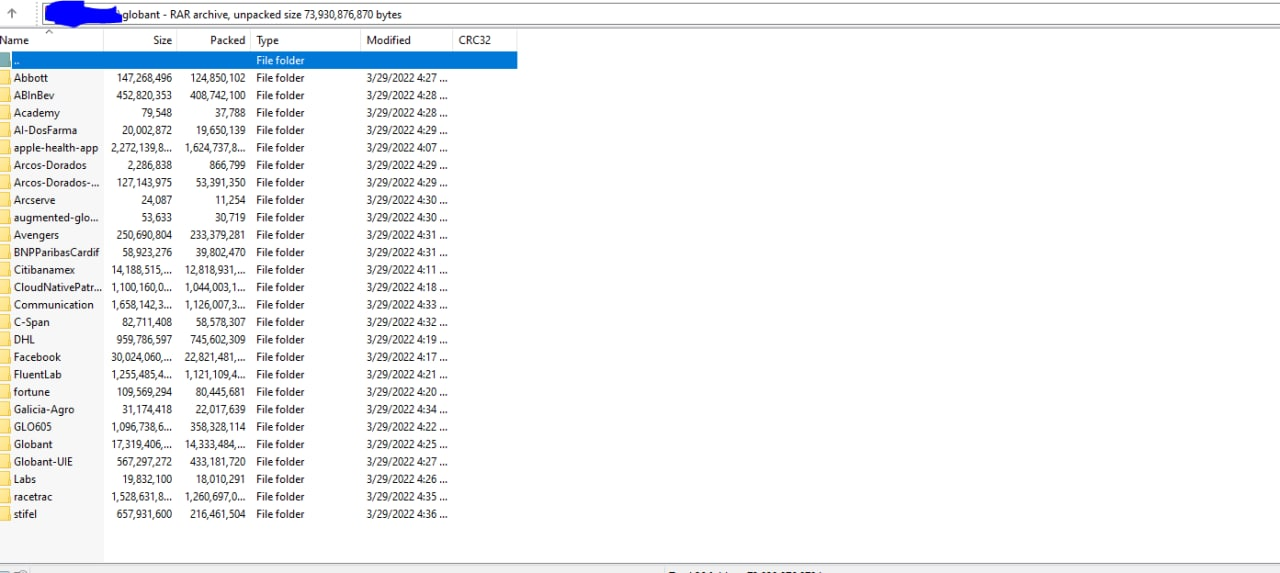

На снимках экрана, которые опубликовали хакеры, показаны папки с названиями Facebook, «apple-health-app», а также упоминаются мегакорпорации DHL, Citibank и BNP Paribas. Неизвестно, являются ли папки свидетельством раскрытия клиентских данных. Еще одна папка называется Arcserve и предположительно указывает на одноименного поставщика управления данными или, возможно, просто на резервные копии Globant.

Группа выложила и торрент-файл, содержащий 70 Гб исходного кода, украденного у Globant, а также пароли администраторов, связанные с Atlassian фирмы (в том числе Confluence, Jira и Crucible).

Axie Infinity — децентрализованная игра, созданная вьетнамской студией Sky Mavis. Игра позволяет пользователям разводить, продавать и коллекционировать цифровых питомцев, а оборот ее торговых операций превышает миллиард долларов в год. Ранее Axie Infinity уже стала настоящим феноменом на Филиппинах, где тысячи пользователей зарабатывают с ее помощью неплохие деньги.

В феврале 2021 года был запущен блокчейн Ronin, призванный сделать взаимодействие с Axie Infinity, базирующейся на Ethereum, менее затратным. Тогда как любые действия в Ethereum требуют немалых комиссий, Ronin позволяет совершать 100 бесплатных транзакций в день для каждого пользователя.

В блоге Ronin на этой неделе появилось сообщение о том, что проект стал жертвой кибератаки, в результате которой неизвестные, с помощью всего двух транзакций, похитил около 600 млн долларов США: 173 600 ETH (на сумму около 591 242 019 долларов США) и стейблкоин USDC на сумму 25,5 млн долларов США.

Разработчики рассказывают, что атака произошла еще 23 марта 2022 года, но ее обнаружили только теперь, когда пользователи заметили, что не могут вывести средства. Атака включала компрометацию узлов валидатора Sky Mavis Ronin и узлов валидатора Axie DAO, после чего злоумышленник смог использовать мост Ronin в своих целях.