Как безопасно забронировать гостиницу

После ухода из России привычных сервисов Booking и Airbnb перед многими встал вопрос: как теперь безопасно забронировать нормальную гостиницу?

Одна из проблем, с которой могут столкнуться россияне, планирующие отдых, — поддельные сайты отелей, которые трудно отличить от настоящих. Если человек попытается снять жильё на таком ресурсе, то он может потерять деньги или, как минимум, получить неприятные впечатления и испортить поездку.

В этой статье мы разберём, на что нужно обратить внимание при бронировании проживания, чтобы вы получили нужный номер и не отдали деньги мошенникам.

Как люди обычно ищут гостиницу

Если вы ещё не знаете, где хотите остановиться, или у вас нет адреса официального сайта гостиницы, вы, скорее всего, начнёте с поиска в интернете. Например, введёте в поисковике название отеля или города.

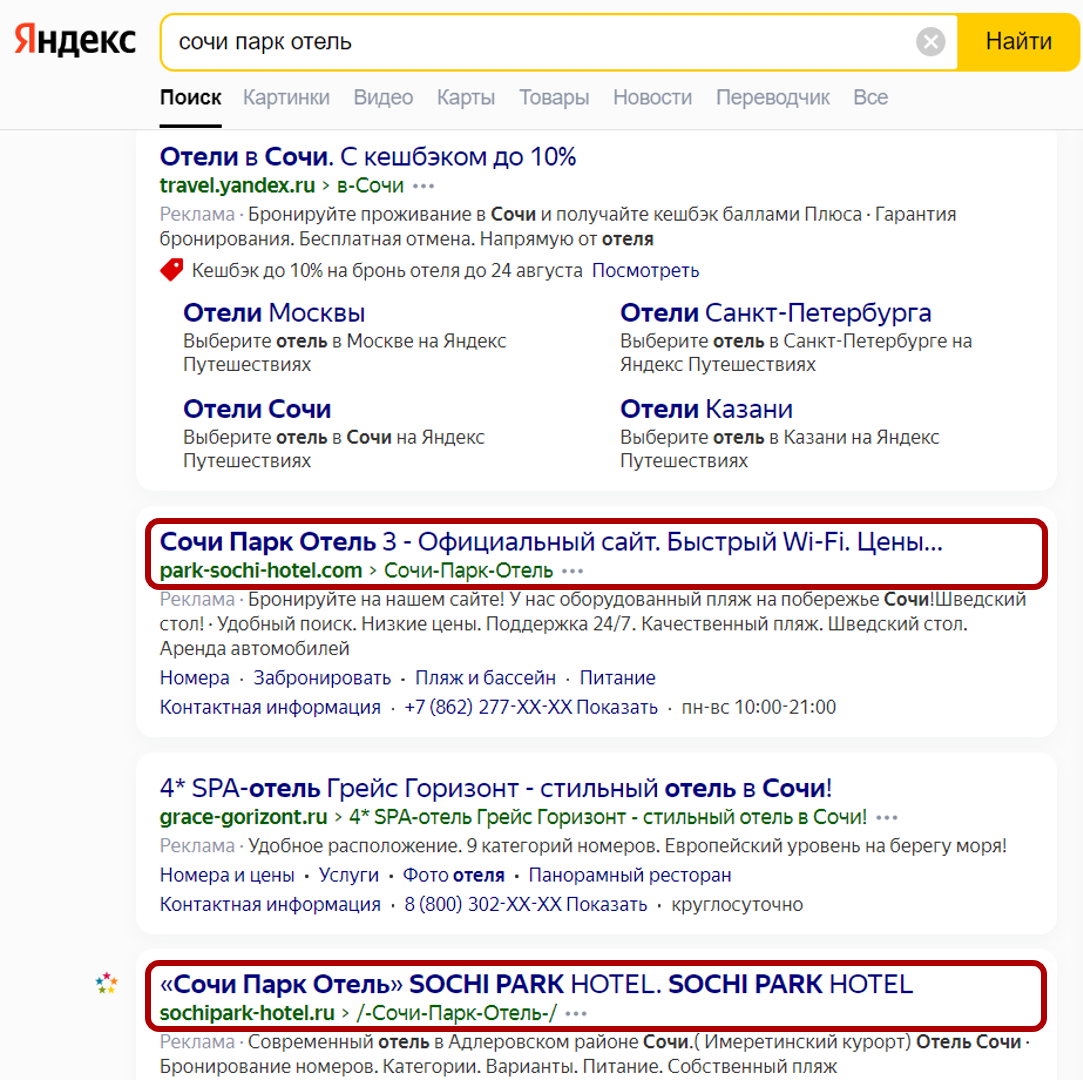

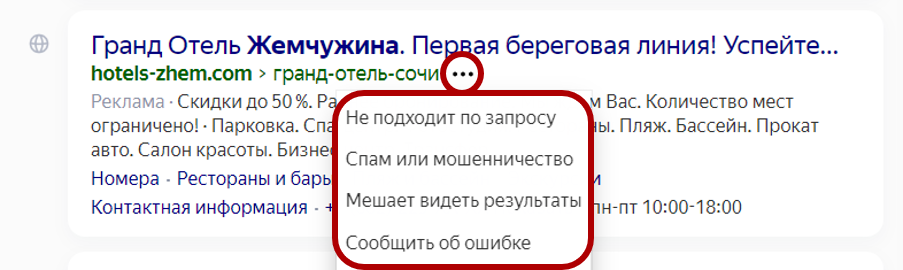

Однако в поисковой выдаче могут попадаться не только настоящие, но и поддельные сайты гостиниц. Для их продвижения используется в том числе контекстная реклама.

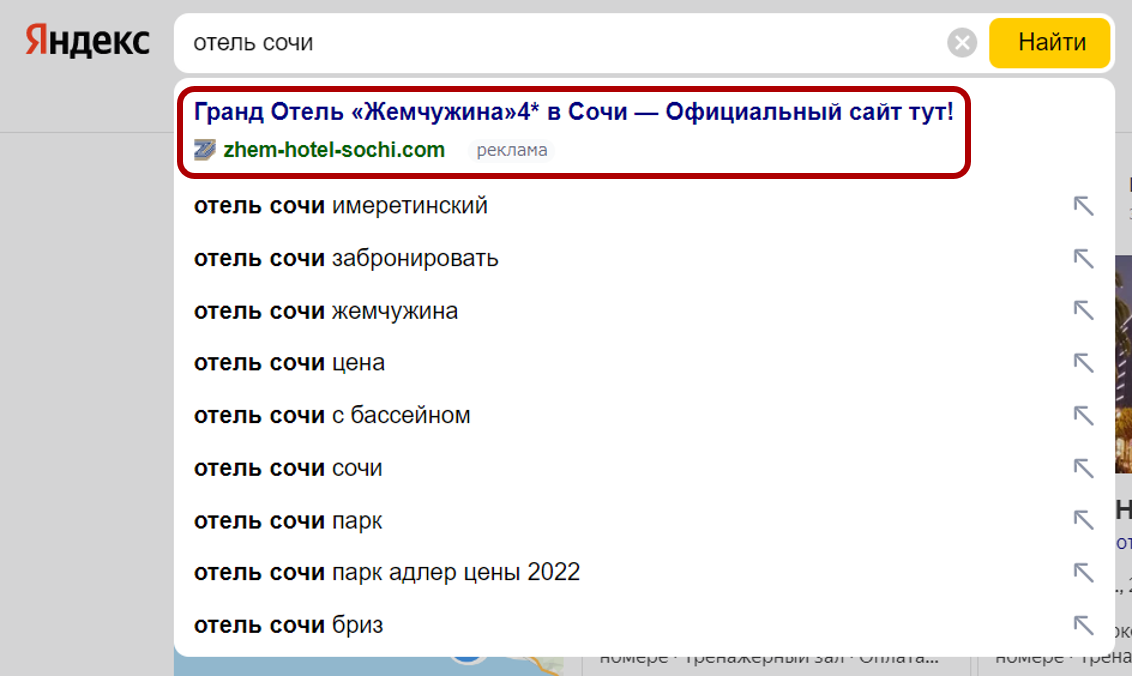

С помощью рекламы фишинговые сайты мошенников могут попадать даже на баннер над подсказками в самой строке поиска. Поисковые сервисы (Google, Яндекс) удаляют такие результаты, но пока их не обнаружат, пользователи могут спутать такой сайт с настоящим.

Помимо поисковика вы также можете увидеть выгодное предложение

в тематических сообществах Telegram, VK и в других соцсетях. Но и здесь никто не застрахован от ссылок на поддельные сайты.

В чём опасность поддельных сайтов

Разберём два типичных случая, когда человек может попасть на поддельный сайт гостиницы.

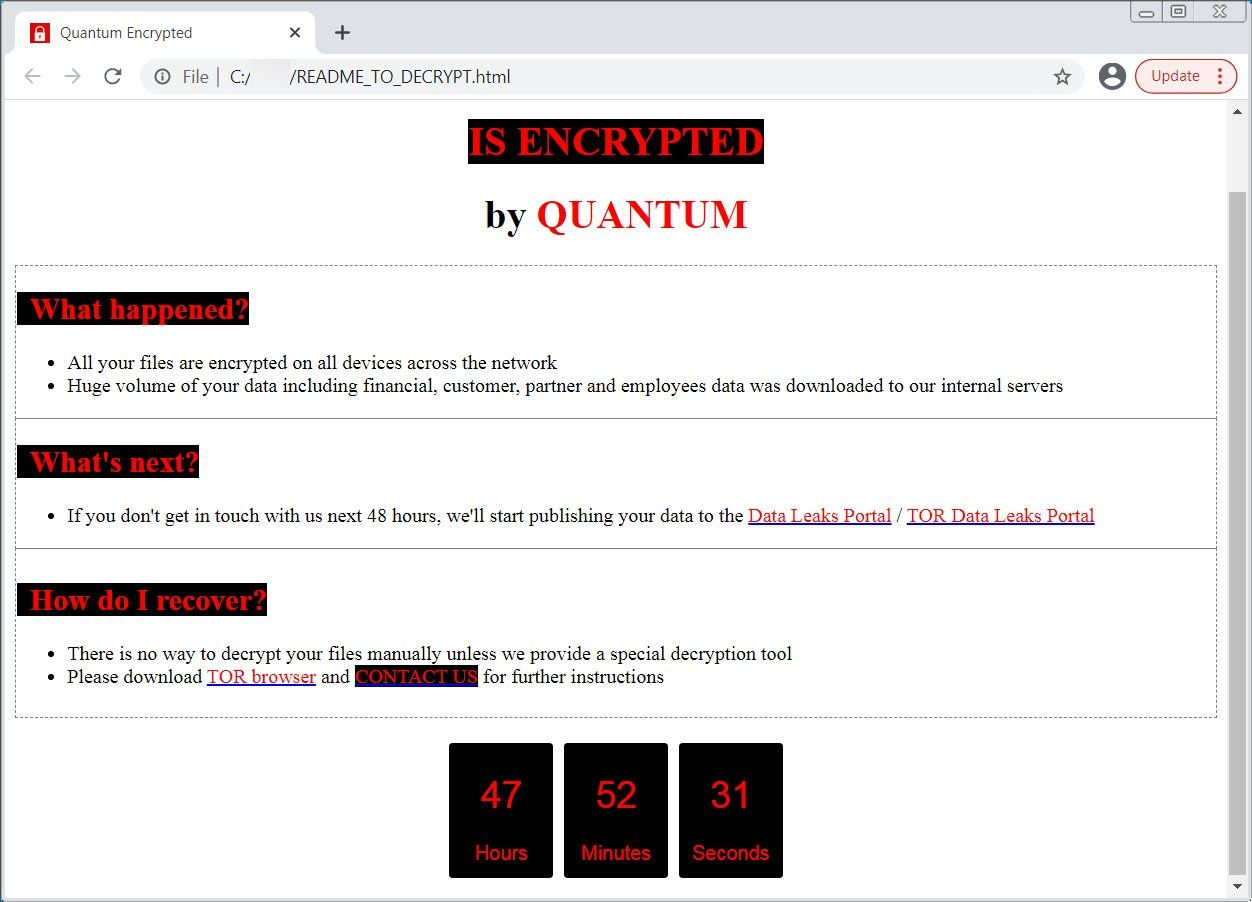

Фишинговые сайты

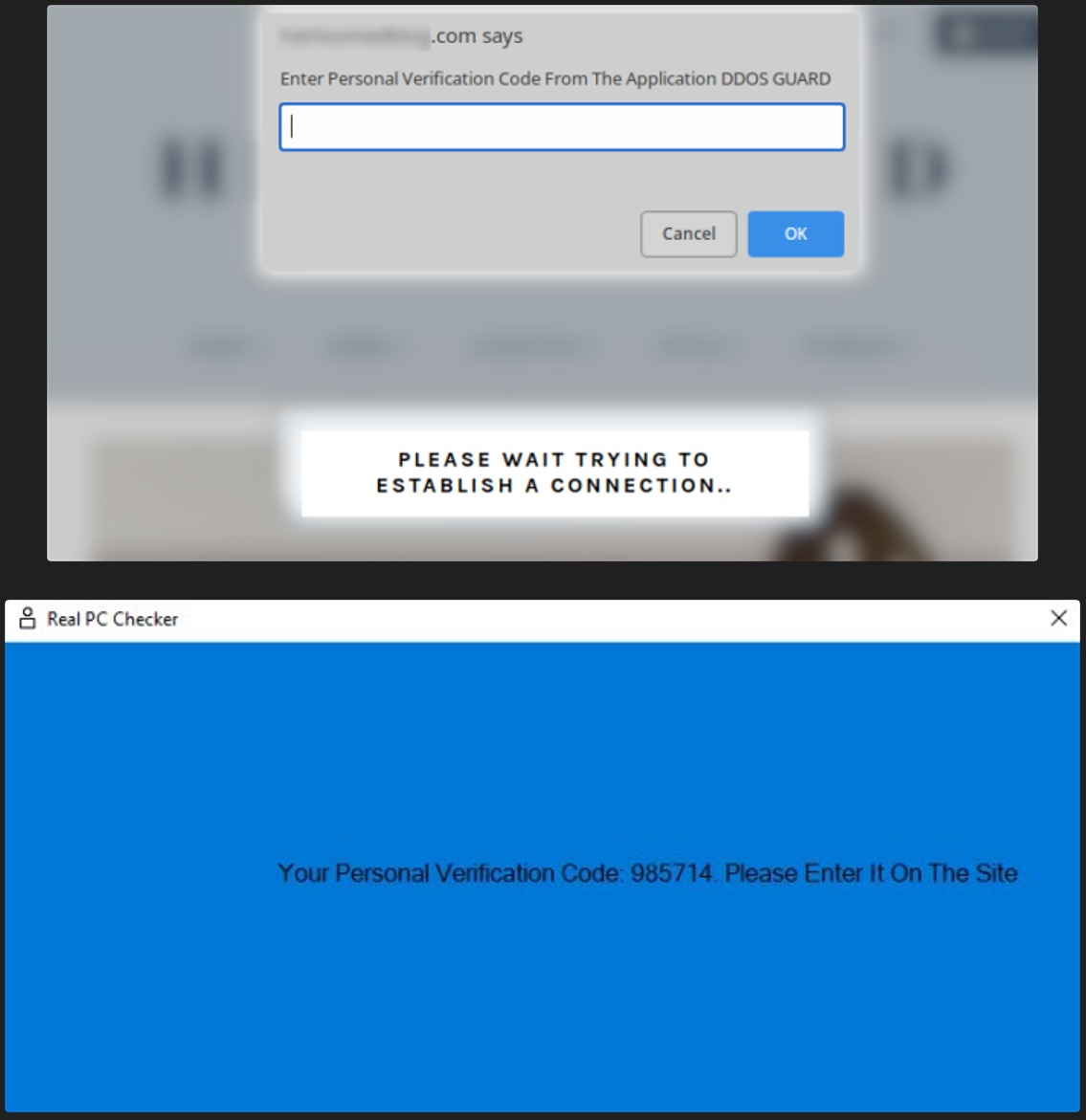

Первый случай — это фишинговые сайты, с помощью которых мошенники стремятся украсть у жертв деньги. Например, в июле житель Салехарда потерял так 113 тысяч рублей.

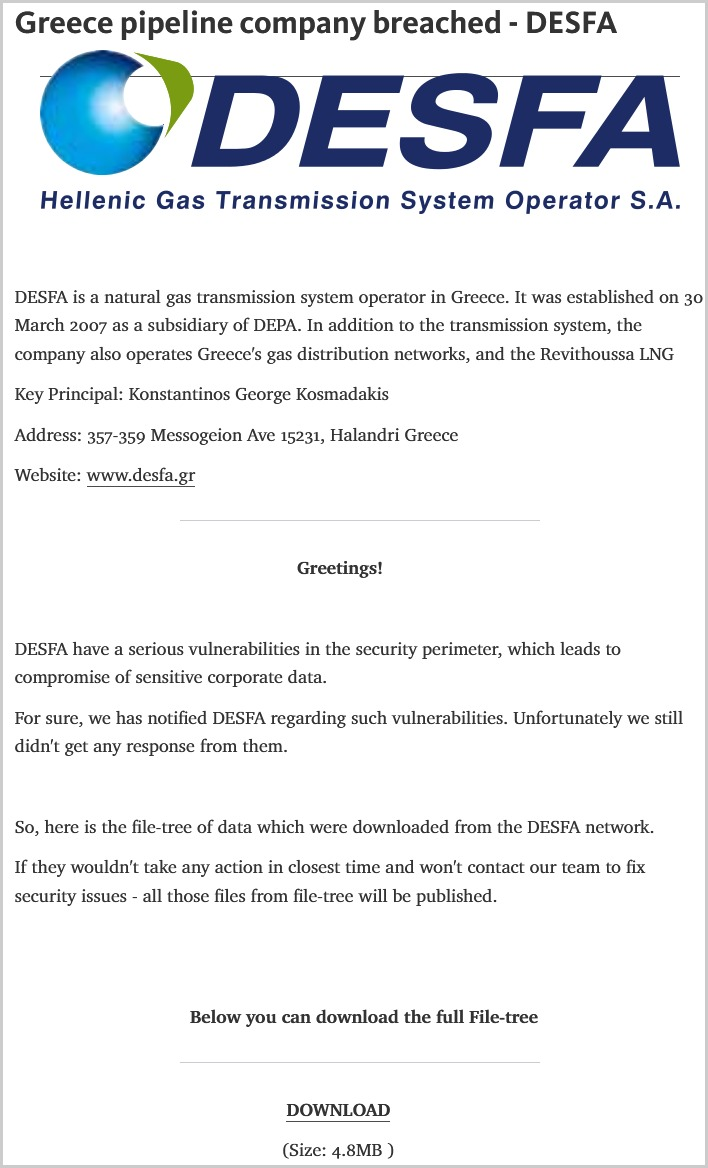

Мошенники создают фишинговые сайты популярных гостиниц для кражи денег под видом бронирования жилья на отпуск. Специалисты Group-IB насчитали более 30 действующих фишинговых ресурсов, копирующих сочинские отели.

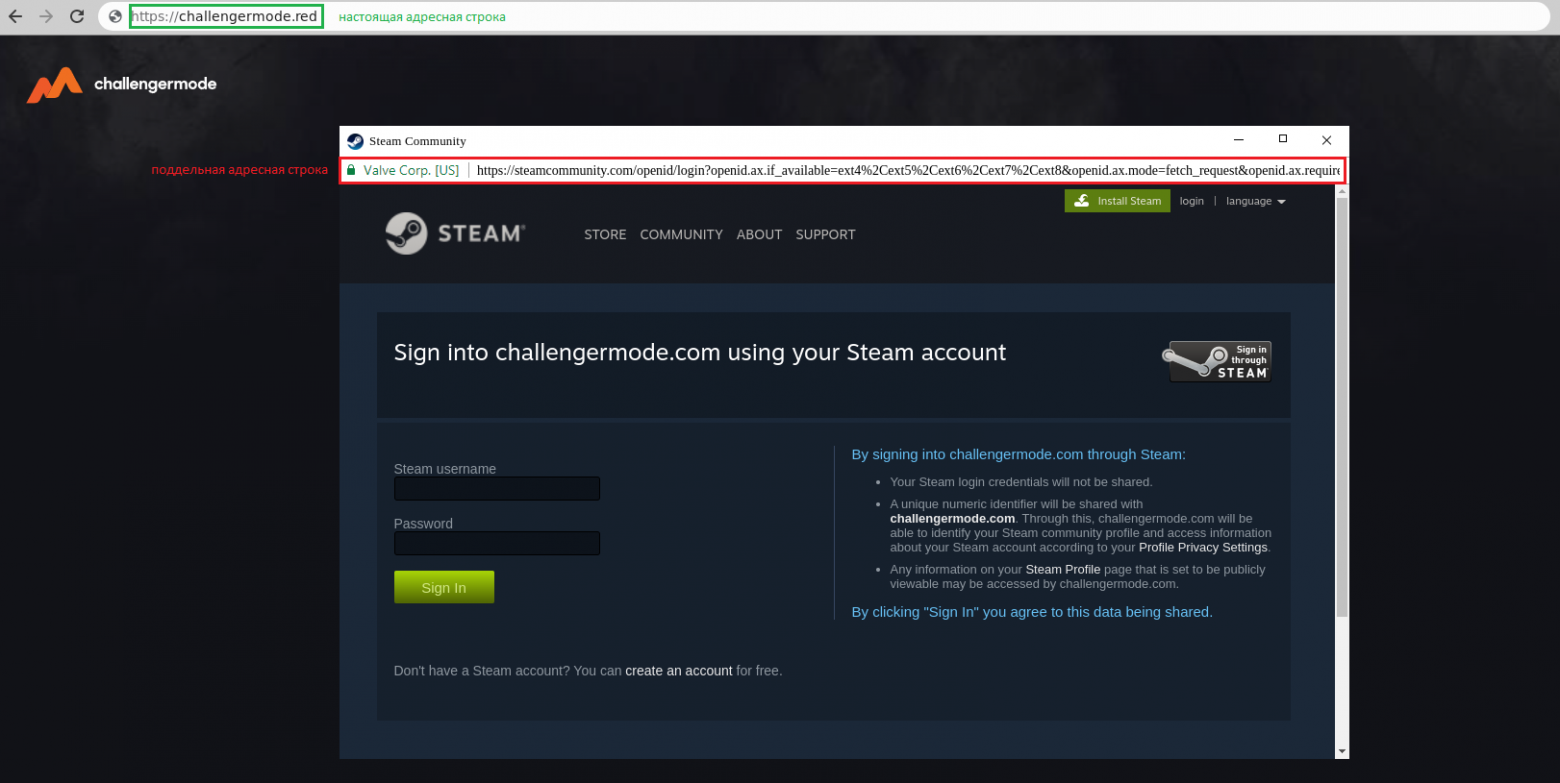

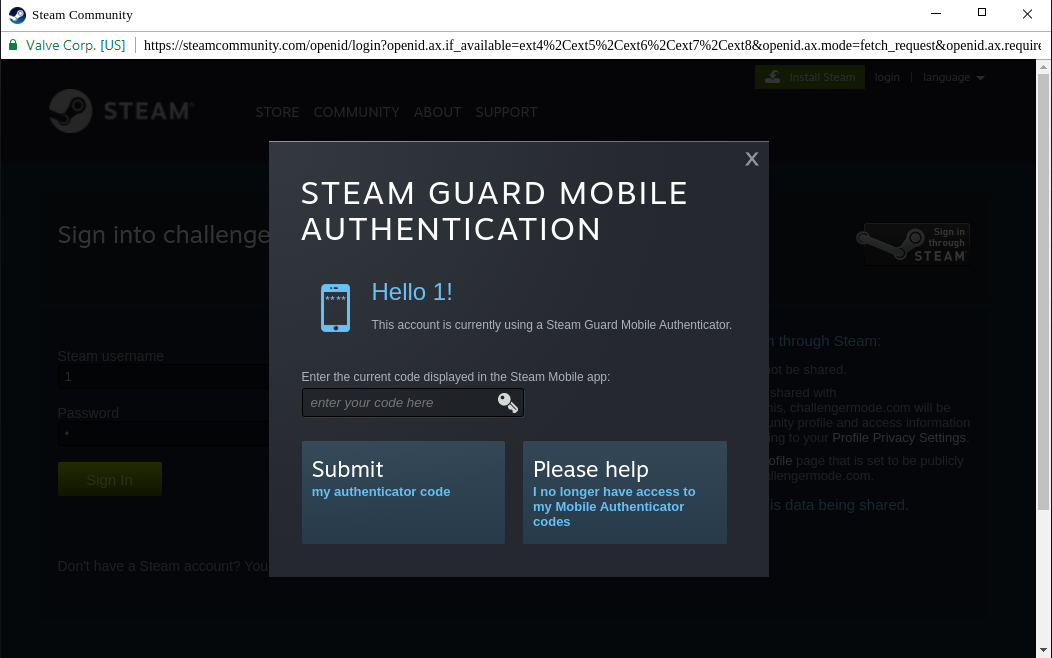

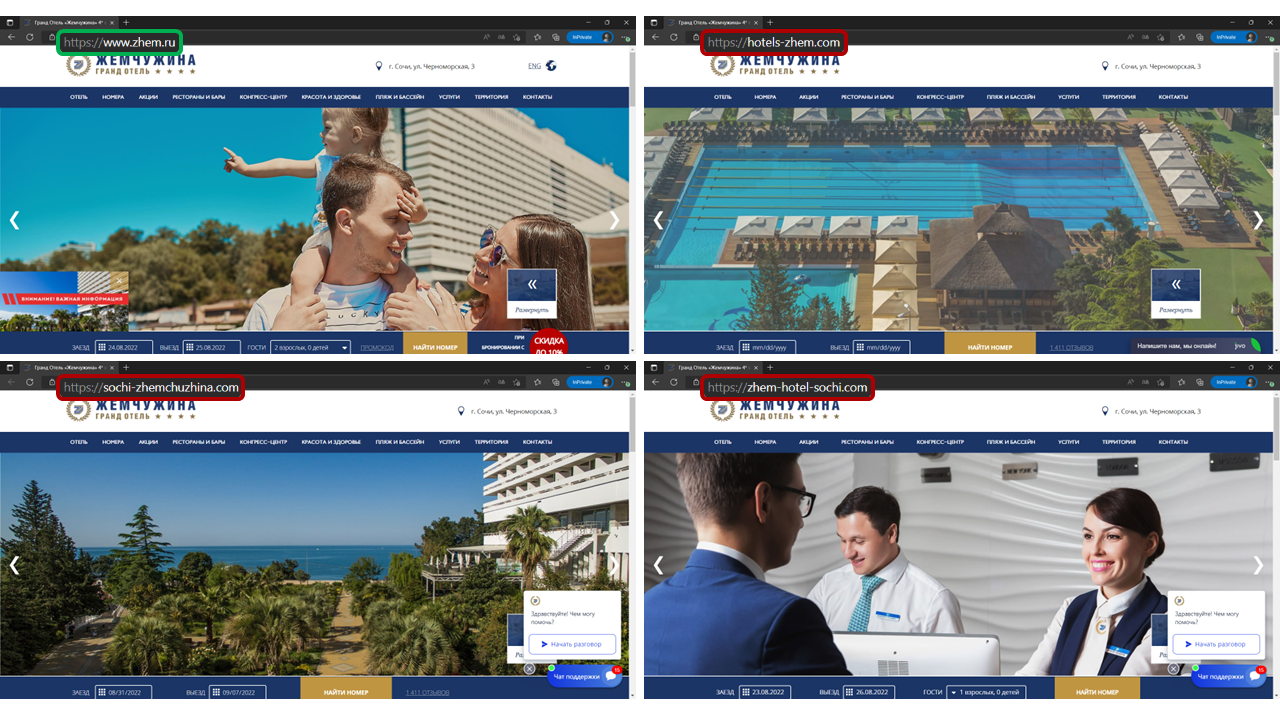

Злоумышленники копируют сайт известной гостиницы, например, такой как «Сочи Парк Отель» или «Жемчужина». Внешний вид сайта может полностью или частично повторять оригинал, при этом на нём указываются другие контактные данные.

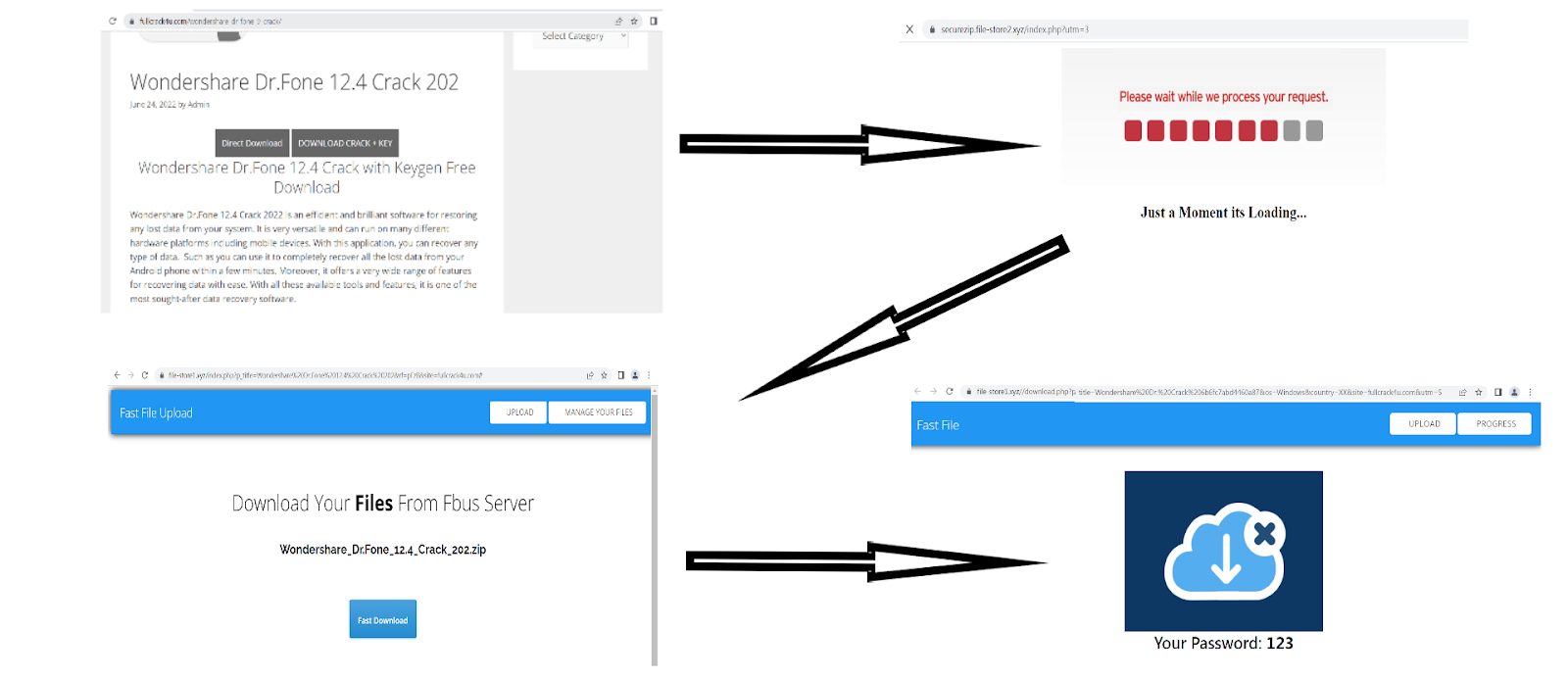

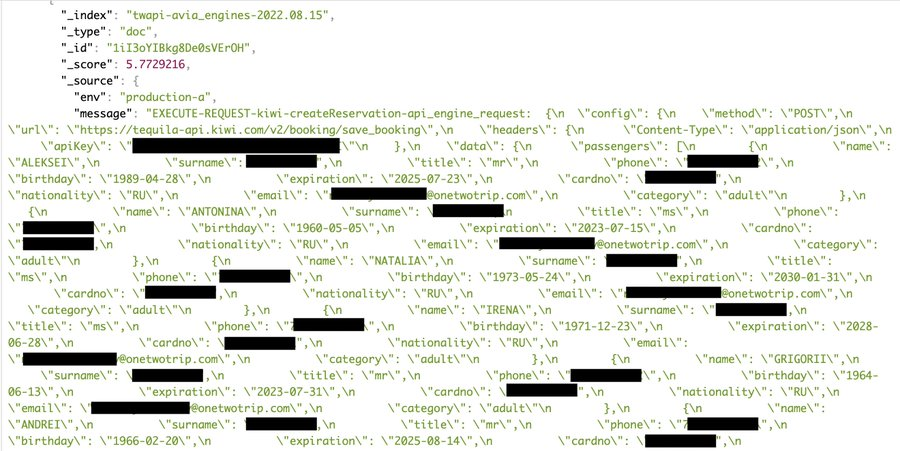

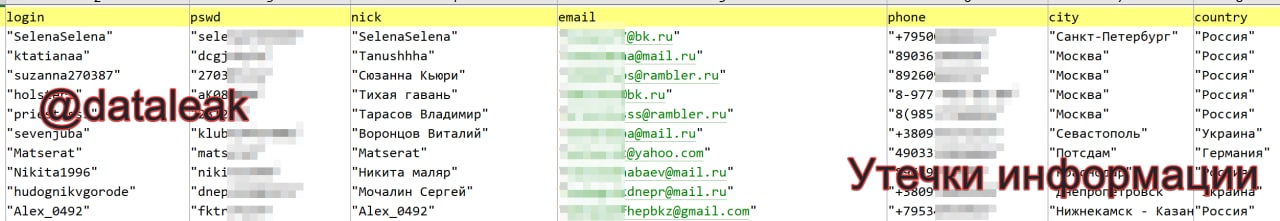

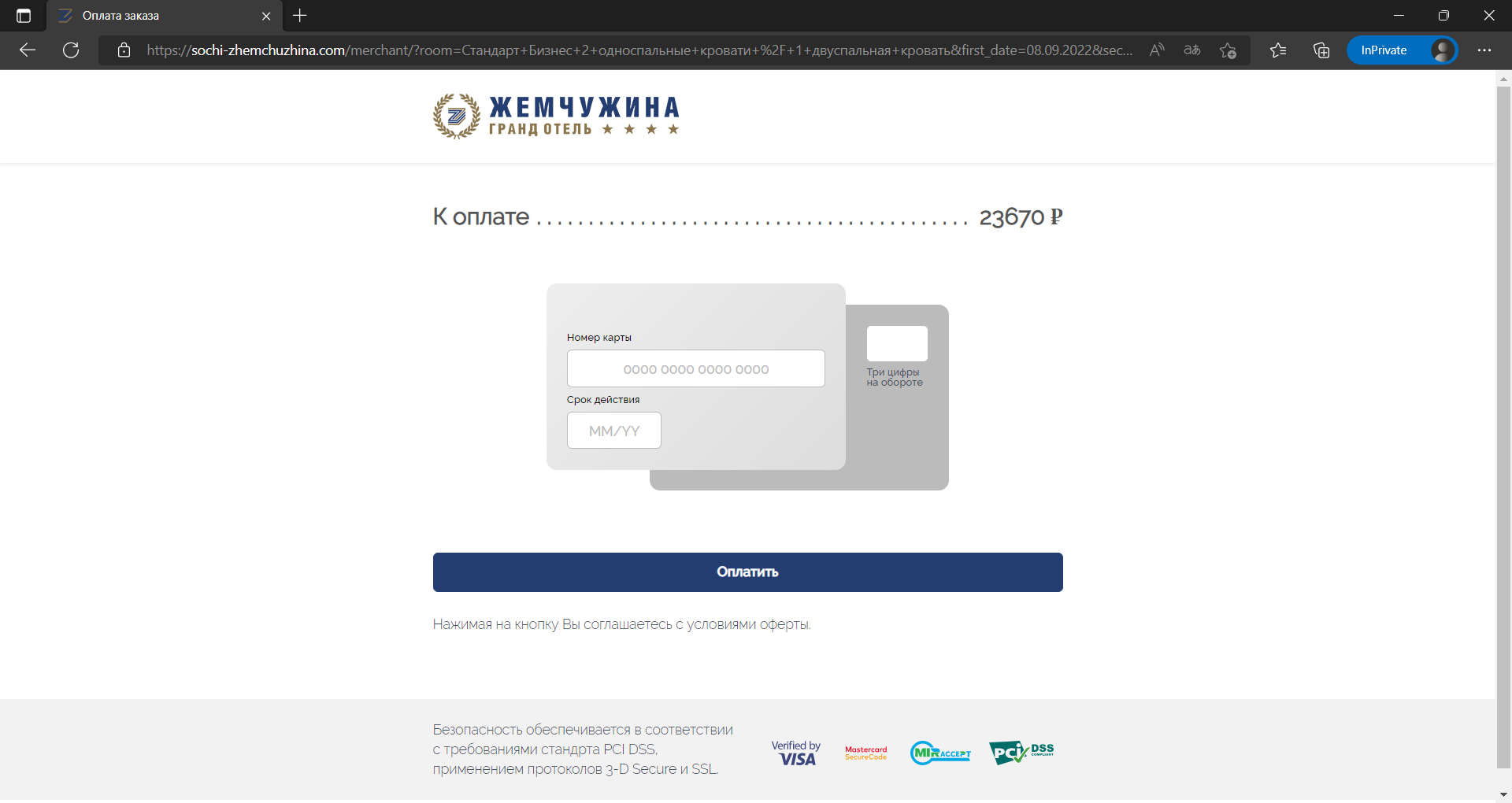

Выбрав вариант проживания на мошенническом сайте, пользователь попадает на страницу с фишинговой формой, где ему предлагается ввести данные банковской карты якобы для оплаты бронирования. Если человек введёт их, злоумышленник сможет украсть деньги с его счёта. В других случаях мошенники могут предлагать произвести оплату по QR-коду через Систему быстрых платежей. Но фактически это будет перевод денег мошеннику.

Посреднические сайты

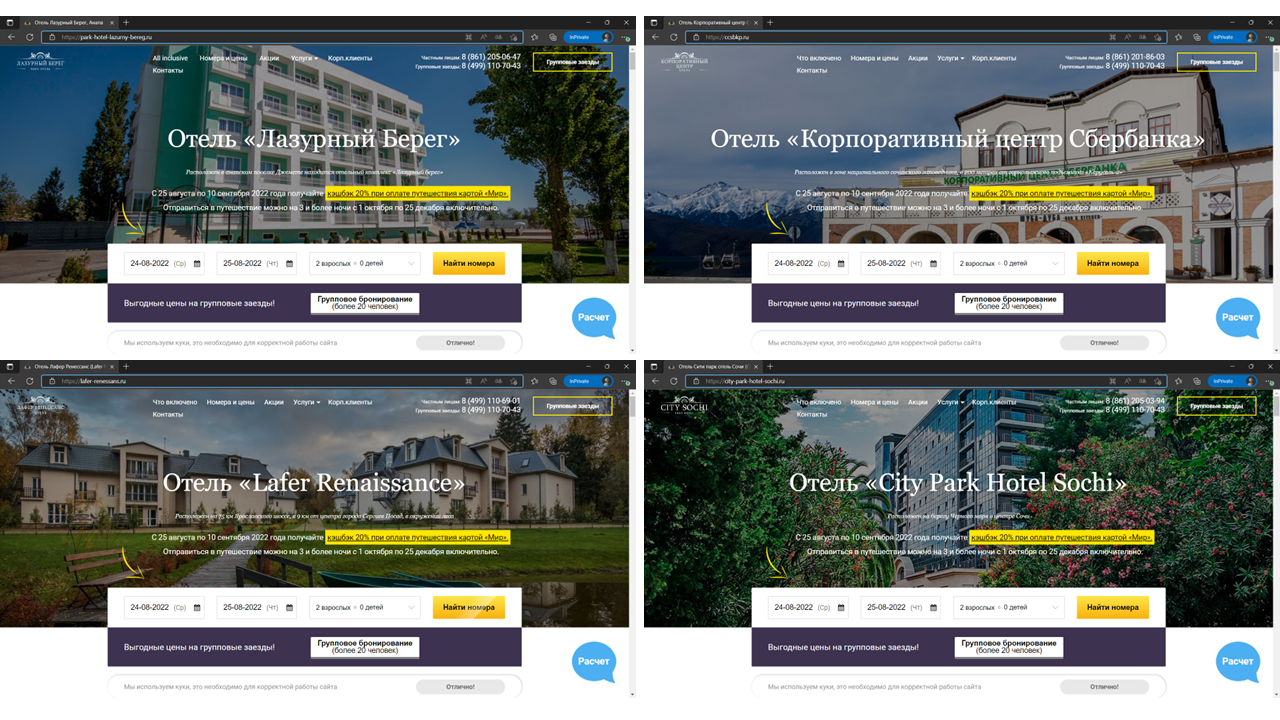

Второй случай — сайты-посредники, которые создаются турфирмами для привлечения клиентов. Они не являются фишинговыми, поскольку их создатели не стремятся украсть деньги. Однако они также имитируют сайты реальных гостиниц и стремятся создать у клиентов ложное впечатление, что те бронируют номер напрямую у желаемого отеля.

В отличие от других организаций, оказывающих посреднические услуги по бронированию проживания, таких как турагентства или агрегаторы вроде Слетать.ру или Турвизора, создатели сайтов-посредников стараются скрыть свою роль и выдать себя за представителей отелей.

Под каждый отель создаётся отдельный сайт на уникальном домене и с информацией о соответствующем месте размещения. При общении менеджеры не уточняют, что бронирование будет оформляться через посредника.

В лучшем случае при бронировании через такого посредника человек получит желаемый номер по более высокой стоимости, чем при заказе напрямую у отеля. Но он может столкнуться и с тем, что ему предложат номер другой категории или в другом отеле нежели тот, который был «забронирован» изначально. Проблемы могут возникнуть при попытке изменить бронирование или вернуть деньги.

Рекомендации по безопасному бронированию гостиниц

Чтобы не потерять деньги или не столкнуться с другими проблемами при бронировании гостиницы, делайте заказ через надёжные сайты.

Где безопасно бронировать

- На официальном сайте — они есть у большинства отелей, особенно крупных и сетевых. Ниже мы разберём, как проверить, что сайт действительно настоящий.

- Через туроператора или агентство с хорошей репутацией. Некоторые отели эксклюзивно работают с одним или несколькими туроператорами, поэтому обратиться к ним будет выгоднее и надёжнее всего.

- Через популярный сервис по бронированию, например, Островок или Tvil.

Как определить что сайт отеля официальный, а не поддельный

Учитывая популярность сайтов-подделок, переходите к бронированию жилья только после тщательной проверки ресурса, на который вы попали.

- Обратите внимание, есть ли в поисковой выдаче по названию вашего отеля сайты с другими адресами. Если вам попадается несколько сайтов одного отеля, это первое предупреждение, что среди них есть подделки.

- Поищите подтверждение, что адрес настоящий, в заслуживающих доверия источниках: в верифицированном сообществе отеля в соцсетях, на рекламной продукции отеля, через турагентство, напрямую у отеля, если у вас есть контактный телефон. Помните, что на поддельном сайте будут указаны ненастоящие контактные данные организации.

- Уточните, когда был зарегистрирован интернет-адрес сайта, через сервис WHOIS. Это поможет определить мошеннические сайты, которые, как правило, функционируют короткий период времени, значит, их адреса зарегистрированы недавно. Однако сайты фирм-посредников могут существовать на протяжении гораздо более долгого времени и иметь старые доменные адреса.

- Найдите отзывы о сайте или компании, которая предлагает вам услуги по бронированию. К сожалению, этот совет не работает для всех сайтов, но часто это может помочь вам не стать жертвой обмана. Так, некоторые отели сами предупреждают о мошеннических сайтах: сочинская «Жемчужина» опубликовала предупреждение весной этого года, а предупреждение о сайтах-двойниках «Сочи Парк Отеля» размещено на странице гостиницы у её эксклюзивного партнёра туроператора Библио-Глобус.

- Проверьте, есть ли на сайте (часто в нижней части) подпись примерно такого содержания: «данный сайт носит исключительно информационный характер и ни при каких условиях результаты расчетов не являются публичной офертой». Такое уточнение для подстраховки помещают на поддельных сайтах турфирмы-посредники.

Куда пожаловаться на фишинговый сайт

- Присылайте примеры поддельных сайтов страниц нам в Telegram — https://t.me/Antiphish_alert_bot.

- Если ссылка на поддельный сайт попалась вам в интернет-поиске, то вы можете сообщить о ней непосредственно поисковику, например Яндексу или Google.

- Для блокирования поддельного сайта сообщите о нём через систему мониторинга фишинговых сайтов Минцифры.