Антифишинг-дайджест № 326

Обзор новостей информационной безопасности со 2 по 8 июня 2023 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

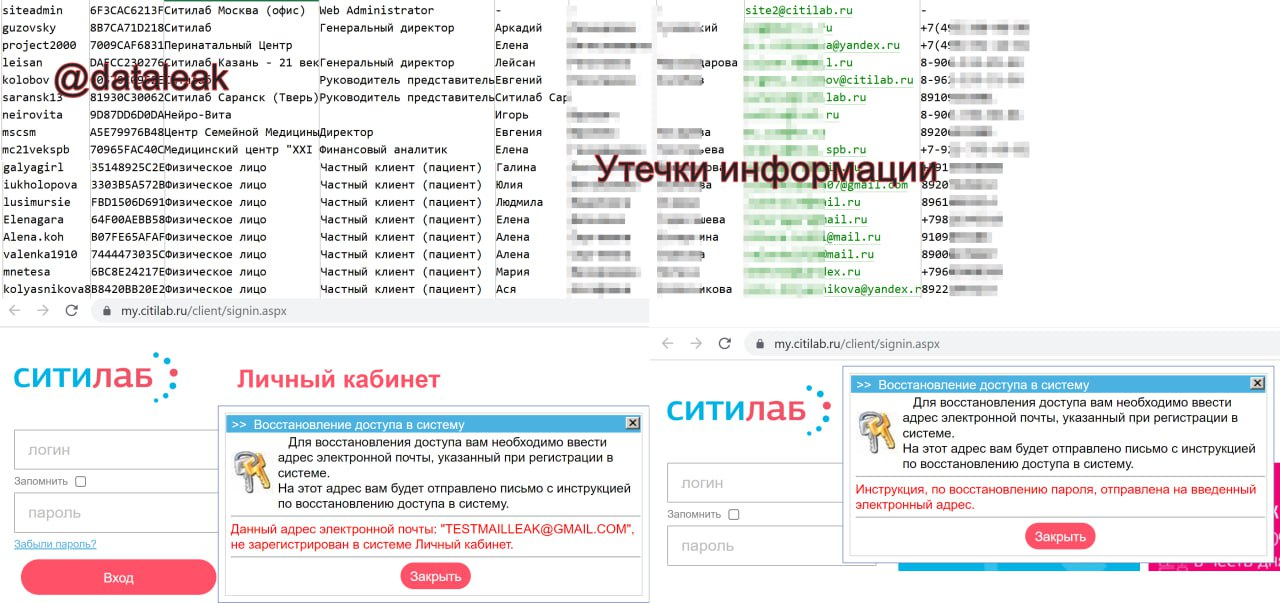

Обнаружена масштабная схема по краже криптовалюты жителей России и стран СНГ.

Схема действий преступников

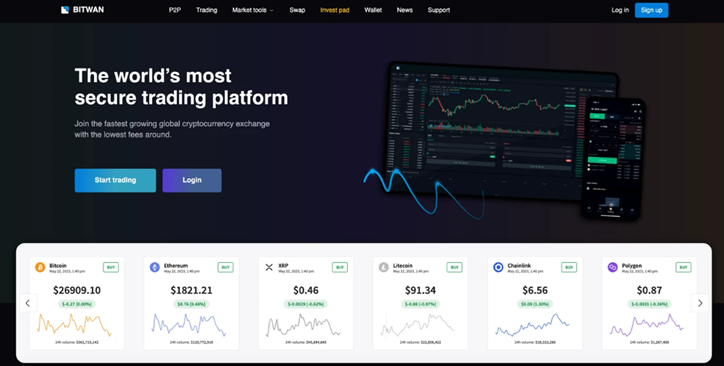

- Хакеры создают фальшивые сайты и приложения для торговли криптовалютами, которые выдают за легитимные платформы.

- Затем киберпреступники привлекают жертв через соцсети, рекламу, спам и другие каналы. Один из злоумышленников создал сотни учетных записей в соцсети Mastodon для рассылки сообщений пользователям. Также реклама поддельных сайтов также была и в TikTok.

- Жертвы регистрируются на поддельных сайтах и вносят депозиты в криптовалюте, которые затем уходят на кошельки мошенников.

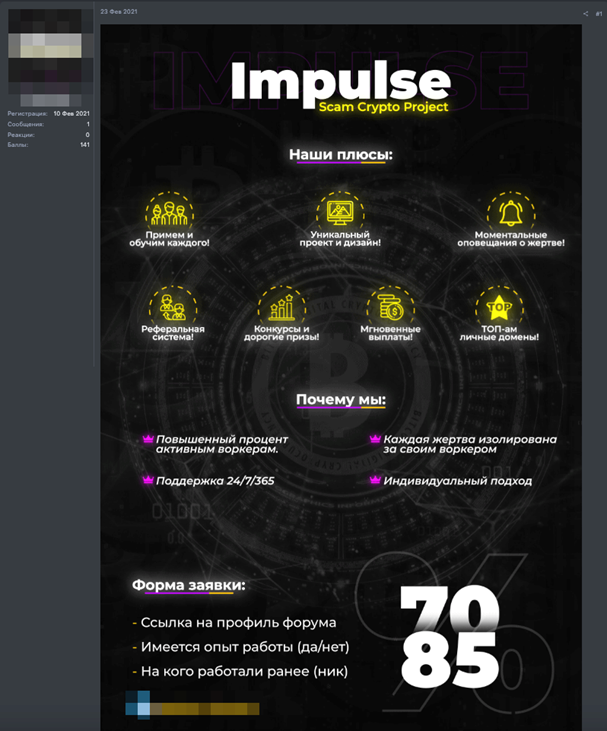

- Все обнаруженные сайты принадлежат партнерской программе Impulse Project, рекламируемой на нескольких русскоязычных криминальных форумах. Чтобы стать частью проекта, новым аффилиатам необходимо связаться с Impulse Team и подписаться на услугу.

- Чтобы убедить жертв вложить больше денег или не выводить свои средства, мошенники предлагают бонусы, льготы, консультации и поддержку. Они имитируют торговые операции и прибыль на счетах жертв, чтобы создать видимость успешной торговли. Если жертва пытается вывести свои средства, то ей ставят различные препятствия, например, необходимость оплатить комиссию, налог или штраф.

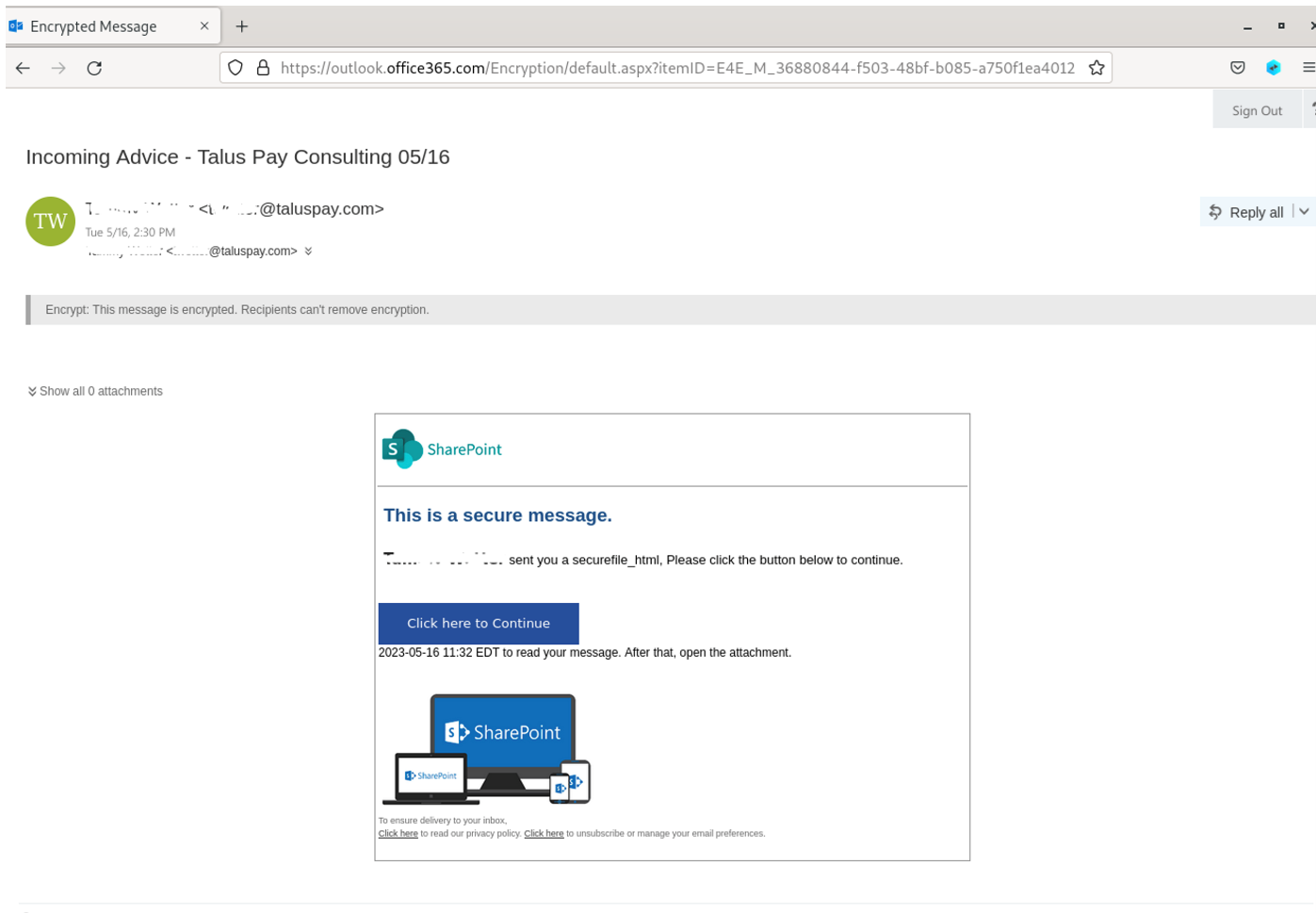

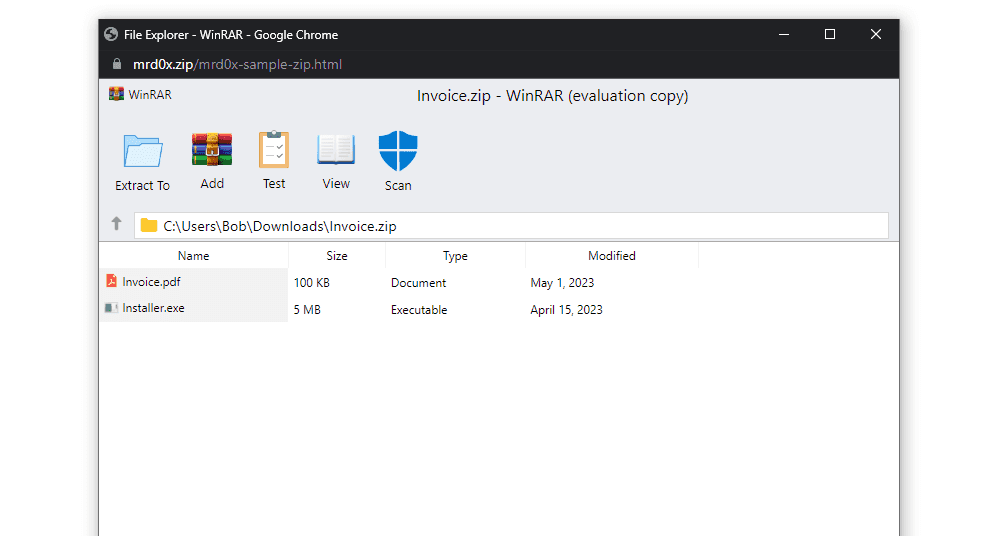

Группировка Core Werewolf атакует российские организации, связанные с оборонно-промышленным комплексом и критической инфраструктурой, используя легальное ПО для маскировки.

Схема действий преступников

- Для проникновения в учреждения атакующие использовали фишинговые письма со ссылками на опасные файлы, замаскированными под документы форматов docx и pdf: постановления и приказы, методические пособия, служебные записки и резюме.

- При открытии такого файла пользователь видел заявленный документ, в то время как на его устройство в фоновом режиме устанавливалась программа UltraVNC — легитимное ПО для удаленного подключения к компьютеру. Атакующие же таким образом получали доступ к скомпрометированному устройству.

Мошенники выманивают деньги у пользоваталей, которых хотят заработать на расшифровке аудиозаписей.

Схема кампании

- Мошенники создали сразу несколько ресурсов с идентичным дизайном и контактами для связи, но разными названиями. На этих сайтах предлагают «выполнять работу, которая не под силу компьютеру, — распознавать аудиофайлы и получать за это деньги». Речь идет о записях публичных выступлений, семинаров, судебных заседаний, интервью, лекций.

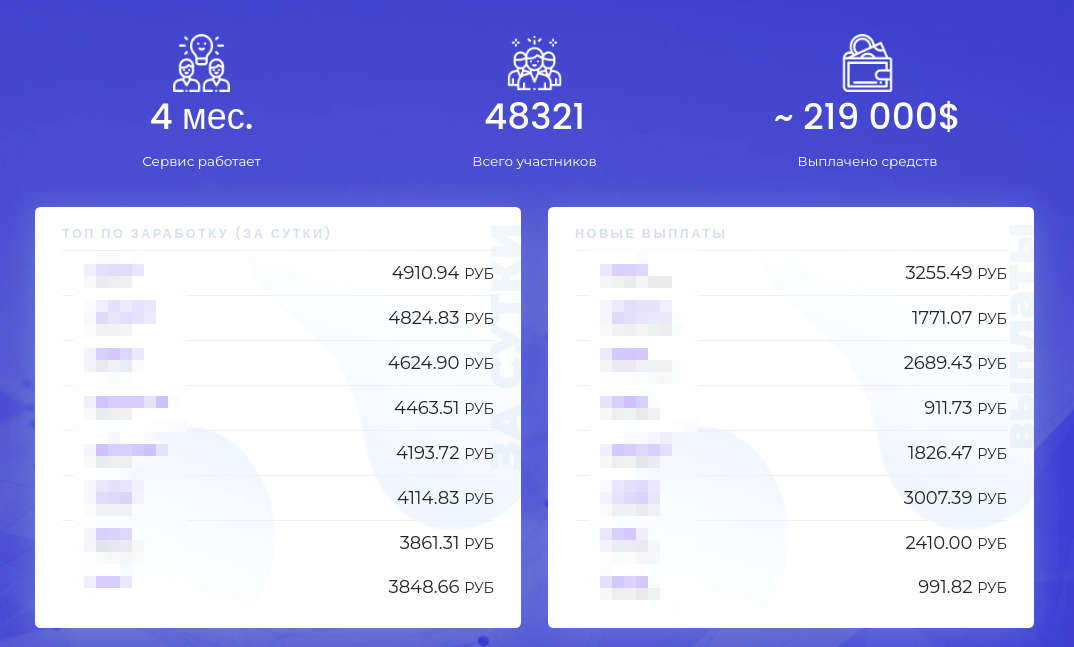

- Пользователей заманивают обещаниями высокого дохода — якобы в среднем можно зарабатывать 3000-4000 рублей в день, — карьерного роста и удобным графиком: задания можно выполнять в любое время суток, а все, что нужно — доступ к интернету и знание русского языка.

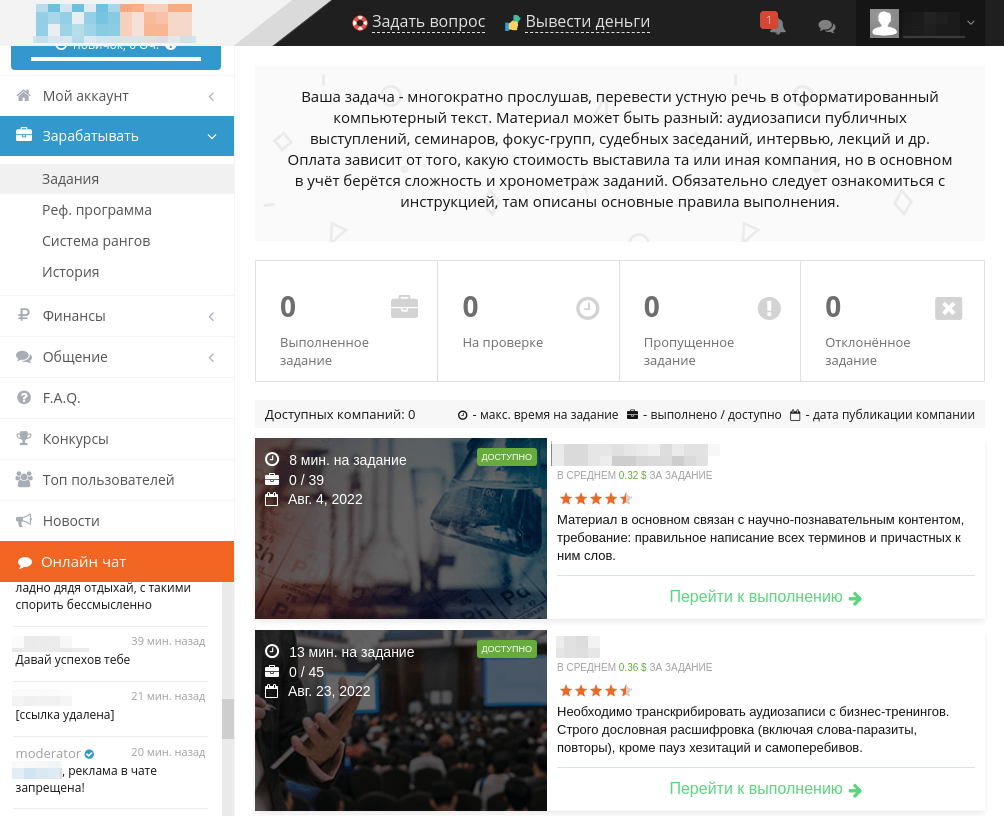

- Жертве нужно зарегистрироваться на портале, чтобы якобы начать зарабатывать на транскрибации. После этого человек получает доступ к платформе. Здесь есть инструкция и ответы на популярные вопросы.

- После регистрации действительно предлагается расшифровать несколько аудиодорожек и отправить текст на проверку.

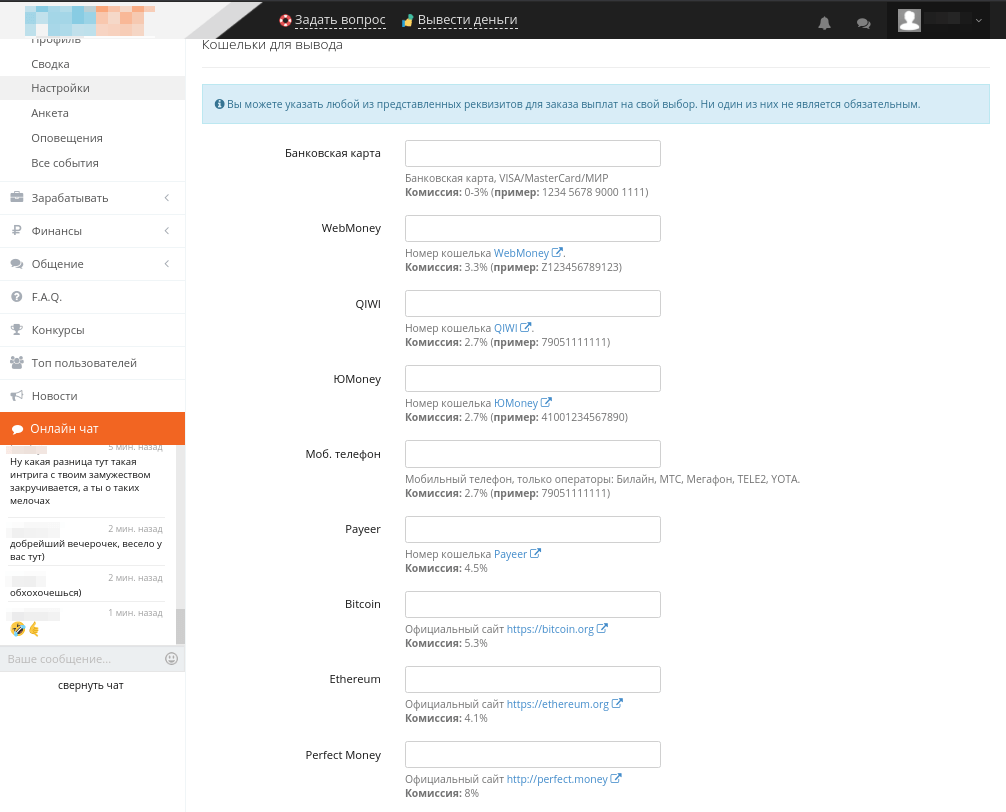

- Когда человек захочет вывести заработанное, сервис попросит верифицировать аккаунт и внести 500 рублей. Однако никаких денег в итоге жертва, конечно, не получит.

В Сети массово появляются сайты, предлагающие гражданам быстро и в полном объеме вернуть похищенные деньги. В мае центр мониторинга внешних цифровых угроз Solar AURA компании «РТК-Солар» зафиксировал уже более 200 подобных ресурсов. Схема рассчитана на повторный обман людей, ранее пострадавших от фейковых криптовалютных брокеров или иных интернет-мошенников.

В реальности вернуть похищенные деньги крайне сложно, даже если мошенники будут найдены и привлечены к ответственности. Фейковые сайты же предлагают возврат полной суммы в течение пары недель с вероятностью более 80%.

Для большего правдоподобия злоумышленники выдают свои онлайн-ресурсы за страницы СМИ или международных финансовых и юридических компаний, а также используют образы популярных медийных персон.

Нынешняя волна мошенничества тесно связана с фейковыми инвестиционными и криптовалютными платформами, новые сайты которых появляются в количестве от 5 до 50 в день. Зачастую сайт компании по возврату денег делит одну площадку с фейковой биржей, на которой человека уже успели обмануть.

Схема работы аналогична сценариям лжеброкеров: жертва оставляет на сайте свои данные, после чего в дело вступает «персональный менеджер», который с помощью социальной инженерии выуживает дополнительную информацию и заставляет человека совершать необходимые действия (от предоставления банковской карты до оформления кредита).

Инциденты

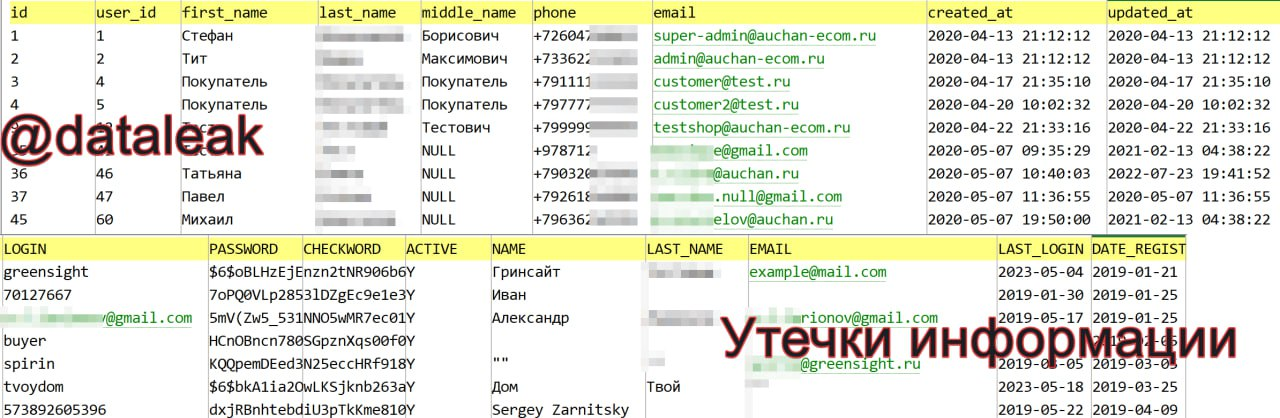

Данные «Ашан» содержат 7 840 297 строк и представлены в текстовых файлах:

- 🌵 имя/фамилия;

- 🌵 телефон (7,7 млн уникальных номеров);

- 🌵 адрес эл. почты (4,7 млн уникальных адресов);

- 🌵 адрес доставки или самовывоза (777 тыс. адресов);

- 🌵 дата создания и обновления записи (с 13.04.2020 по 18.05.2023).

Данные «Твой Дом» «слиты» в виде дампа таблицы пользователей из CMS «Bitrix». Всего 713 365 строк:

- 🌵 имя/фамилия;

- 🌵 телефон (618,3 тыс. уникальных номеров);

- 🌵 адрес эл. почты (389,5 тыс. уникальных адресов);

- 🌵 хешированный (с солью) пароль;

- 🌵 пол (не для всех);

- 🌵 дата рождения (не для всех);

- 🌵 дата создания и обновления записи (с 21.01.2019 по 18.05.2023).

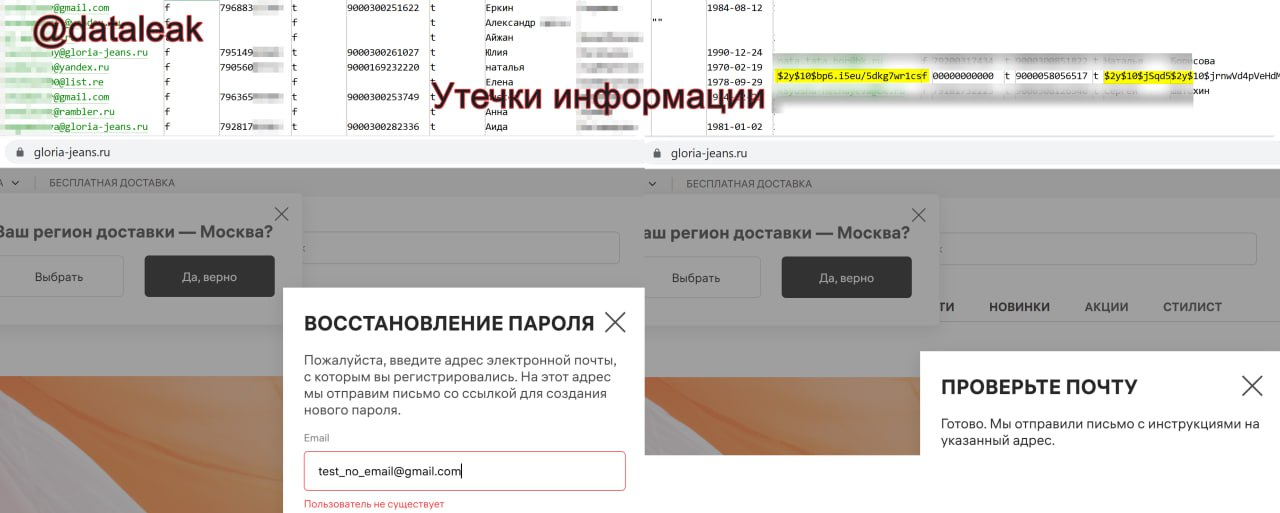

В двух текстовых файлах содержится:

- 🌵 имя/фамилия;

- 🌵 адрес эл. почты (3,16 млн уникальных адресов);

- 🌵 телефон (2,36 млн уникальных номеров);

- 🌵 дата рождения;

- 🌵 номер карты постоянного покупателя;

- 🌵 дата создания и обновления записи (с 24.09.2018 по 18.05.2023).

Выборочная проверка случайных адресов эл. почты из этой утечки через форму восстановления пароля на сайте gloria-jeans.ru подтвердила, что они действительные.

В файлах попадаются хешированные (bcrypt) пароли пользователей, случайно туда попавшие при вырезании данных из полного дампа.

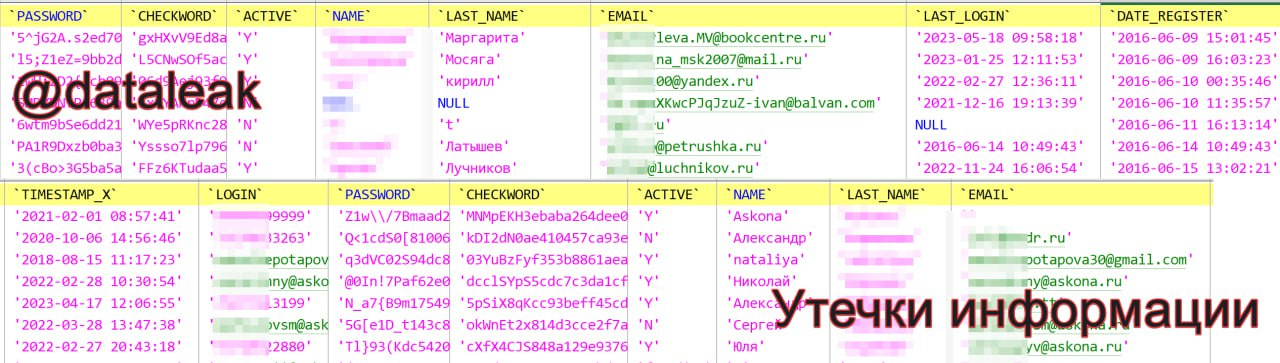

В дампе book24.ru 4 003 ,488 строк:

- 🌵 имя/фамилия;

- 🌵 телефон (2,4 млн уникальных номеров);

- 🌵 адрес эл. почты (3,8 млн уникальных адресов);

- 🌵 хешированный (с солью) пароль;

- 🌵 пол (не для всех);

- 🌵 дата рождения (не для всех);

- 🌵 дата создания и обновления записи (с 01.06.2016 по 29.05.2023).

В дампе askona.ru 1 948 828 строк (1,5 млн уникальных телефонов и 1,3 млн уникальных адресов эл. почты), с точно таким же набором полей. Самая «свежая» запись в этом дампе датируется 20.04.2023.

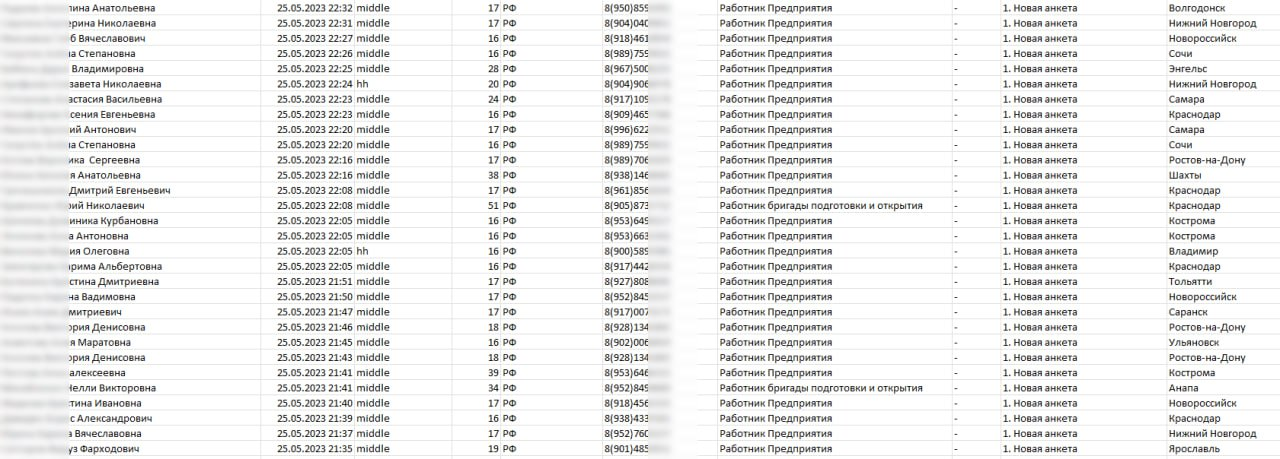

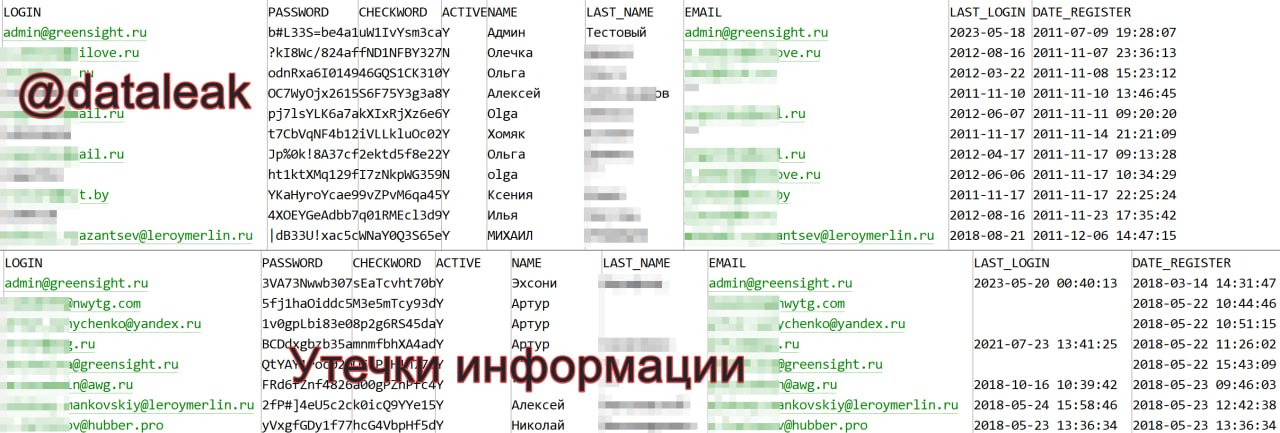

В первом файле 1 750 227 строк, во втором — 3 352 680:

- 🌵 имя/фамилия;

- 🌵 телефон;

- 🌵 адрес эл. почты;

- 🌵 хешированный (MD5 с солью) пароль;

- 🌵 пол (не для всех);

- 🌵 дата рождения (не для всех);

- 🌵 город;

- 🌵 дата создания и обновления записи (с 09.07.2011 по 20.05.2023).

Суммарно в двух файлах: 4,7 млн уникальных адресов эл. почты и 3,2 млн уникальных номеров телефонов.

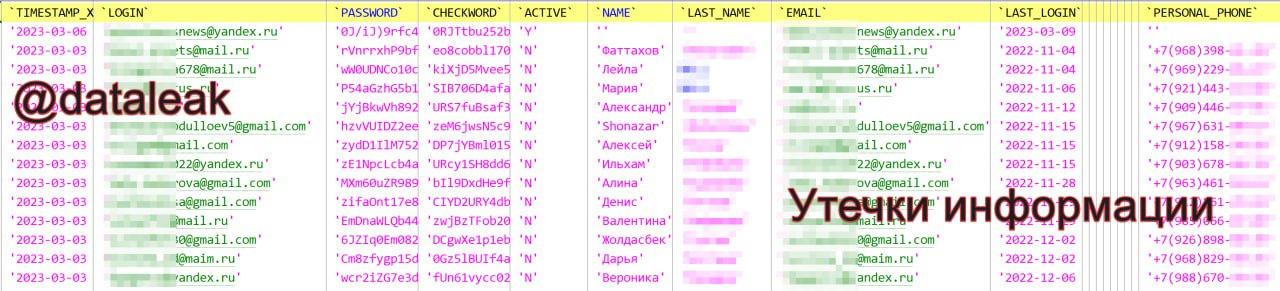

Хакерская группа Cyber Legions заявила о взломе одного из российских Единых расчетных центров (ЕРЦ) — организации, которая занимается расчетами за жилищно-коммунальные услуги.

Преступники похитили 450 ГБ данных, в том числе базы данных и личные данные пользователей.

Эксперты из проекта «Утечки баз данных», который занимается анализом утечек информации, подтвердили подлинность части украденных материалов. Среди них — таблица users с почти 400 тысячами записей о клиентах ЕРЦ, содержащая их электронные адреса, логины, пароли в зашифрованном виде, IP-адреса и технические детали.

Особый интерес представляют таблицы с обращениями граждан — faq_all и faq_old, которые содержат около 470 тысяч записей с подробной информацией о пользователях: их электронных адресах, телефонах, ФИО, датах обращения, текстах и темах обращения, а также технических деталях и операторах, которые обрабатывали заявки.

Кроме того, хакеры получили доступ к таблицам subscribe_users и summaries, которые вместе содержат более 19 тысяч записей с ФИО, телефонами и электронными адресами пользователей, а также анкетными данными о местах работы, учебы и навыках.

Некоторым клиникам пришлось временно закрыться, а часть машин скорой помощи какое-то время перенаправлялись в ближайшие больницы.

Из-за кибератак медсестры и врачи госпиталя Idaho Falls Community Hospital, были вынуждены перейти на ручку и бумагу вместо компьютеров для ведения карт пациентов.

На данный момент неясно, были ли госпитали целью атак с вымогательством. Представитель Idaho Falls Community Hospital заявил, что не знает о каких-либо требованиях выкупа, предъявленных больнице.

Из-за вымогательской кибератаки университет Ватерлоо в Канаде отключил почтовую систему.

Атака затронула только тех пользователей, которые пользуются локальным сервисом Microsoft Exchange, а не облачным. Университету пришлось временно отключить почтовую систему, из-за чего студенты не могли входить в свои аккаунты или создавать новые. Также студенты не могли использовать свои почтовые аккаунты для доступа к другим образовательным платформам университета.

Локальный сервис Microsoft Exchange был изолирован. Большинство аккаунтов Microsoft Exchange сейчас находятся в облаке и не пострадали. Это означает, что для большинства людей в кампусе доступ к электронной почте не нарушен.

На следующий день после взлома университет объявил о полном перезапуске системы на 6 часов в ночное время. Был закрыт доступ к онлайн-библиотеке университета и базе курсовых материалов. Ватерлоо призвал студентов и преподавателей сменить свои пароли до 8 июня. Те, кто не успеет до этого срока, будут заблокированы в системе и для разблокировки потребуется помощь от IT-команды университета.

Банк подтвердил , что компьютеры в нескольких офисах были заражены программой-вымогателем. Инцидент не повлиял на транзакции банка, включая счета и договоры клиентов. Офисы работают в обычном режиме.

После обнаружения атаки ИБ-команда Globalcaja отключила некоторые рабочие места в офисах и временно ограничила выполнение некоторых операций. На данный момент компания восстанавливает системы и ведёт расследование. Банк не ответил на запросы о том, будет ли он платить выкуп.