Антифишинг-дайджест № 325

Обзор новостей информационной безопасности с 26 мая по 1 июня 2023 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема действий преступников

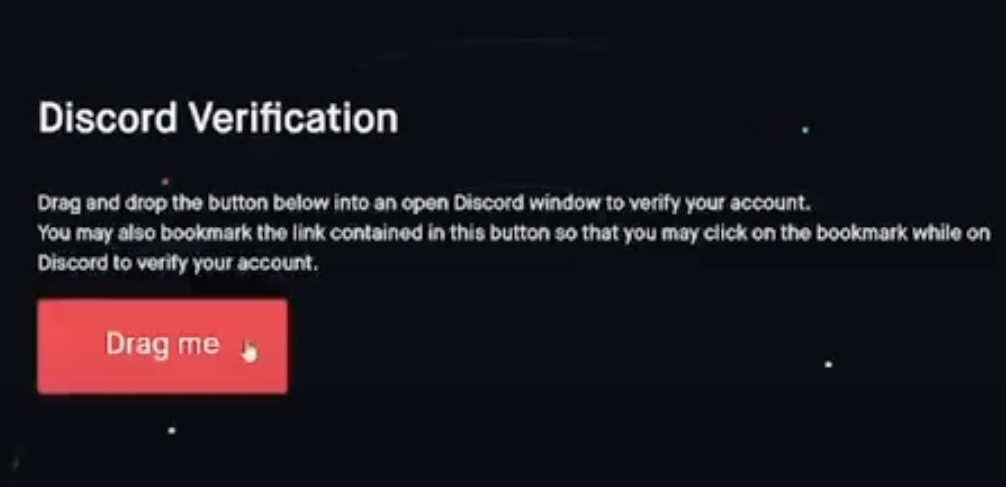

- Администраторы групп получают запросы на интервью от лиц, выдающих себя за репортеров из новостных агентств о криптовалюте.

- Как только жертвы соглашаются на интервью, они перенаправляются на поддельный Discord-сервер, который имитирует выпуск новостей.

- На сервере администраторов просят подтвердить личность, перетащив ссылку с сервера на панель закладок браузера. Жертвы считают, что это действие является частью процесса проверки и выполняют его.

- Закладка представляет собой фрагмент кода JavaScript, который скрытно извлекает токен Discord жертвы и отправляет его на веб-сайт злоумышленника.

- Мошенник загружает токен в сеанс своего браузера и продолжает анонсировать эксклюзивные новости об NFT в целевой группе Discord, которые предназначены для привлечения наивных участников, которые уверены в легитимности сообщений.

- Затем жертвам предлагается подключить свои криптокошельки к веб-адресу, предоставленному злоумышленником, и предоставить неограниченные разрешения на использование своих токенов.

- Хакер успешно выводит средства со скомпрометированных счетов. Чтобы замести следы, злоумышленник оперативно удаляет сообщения и банит пользователей, пытающихся разоблачить мошенничество.

Cайты-приманки, скорее всего, предназначены только для небольшого числа жертв, что затрудняет их обнаружение и анализ.

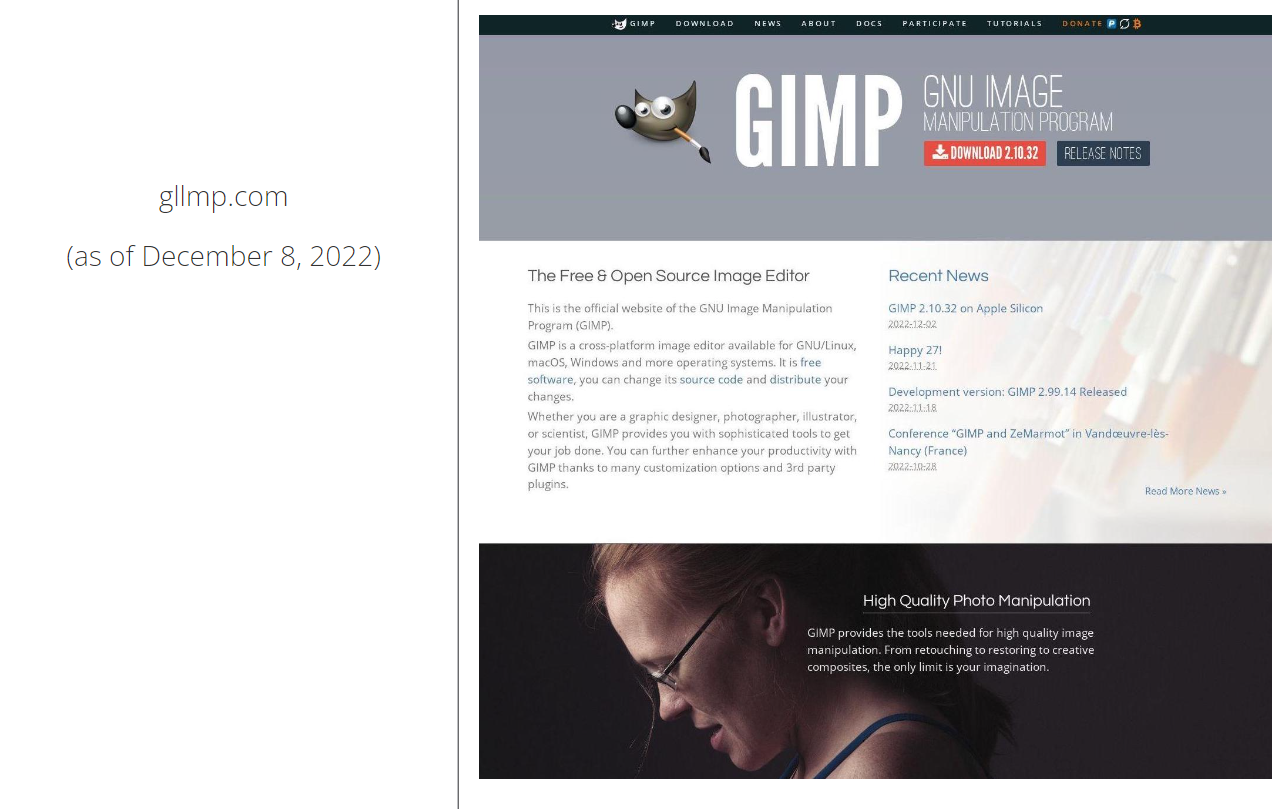

Среди поддельных приложений были обнаружены AstraChat, Devolutions’ Remote Desktop Manager, Gimp, GoTo Meeting, KeePass, OpenAI ChatGPT, Signal, Veeam Backup & Replication и WinDirStat.

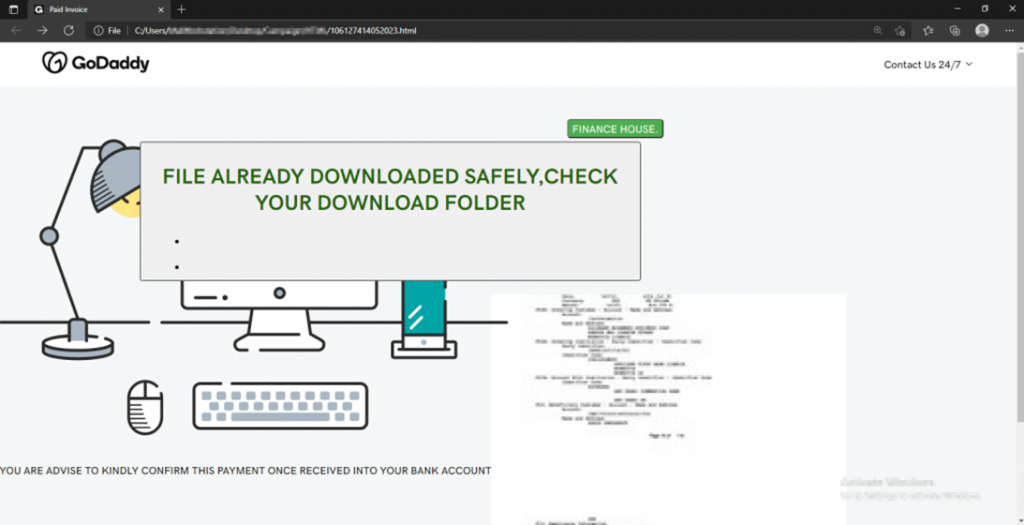

Обнаружена кампания по распространению похитителя информации Invicta Stealer.

Схема кампании

- Для распространения Invicta Stealer используется спам-рассылка, которая имитирует письма от компании GoDaddy с предложением вернуть деньги за оказанные ранее услуги.

- В письме содержится фишинговая HTML-страница, которая содержит ссылку, перенаправляющую жертву на URL-адрес Discord.

- В Discord мгновенно инициируется загрузка файла «Invoice.zip». Всё происходит так быстро, что неопытный пользователь и не замечает, что скачивание архива прошло с неофициального сайта.

- Внутри архива находится файл-ярлык «INVOICE_MT103.lnk», иконка которого выглядит как PDF-файл.

- Ярлык запускает PowerShell-команду для загрузки и выполнения HTA-файла с VBScript-кодом.

- Этот код, в свою очередь, запускает другой PowerShell-скрипт, который скачивает и запускает уже Invicta Stealer.

- После запуска Invicta Stealer собирает множество данных о системе и оборудовании жертвы: имя компьютера, имя пользователя, часовой пояс, язык системы, версия ОС, список запущенных процессов, список установленных программ, объём оперативной памяти, количество ядер процессора, разрешение экрана, идентификатор устройства, IP-адрес и геолокация.

- Инфостилер похищает данные из длинного перечня браузеров (31 веб-браузер), включая российские Яндекс, Спутник и Амиго. А затем нацеливается на расширения криптовалютных кошельков (26 расширений), среди которых: ARK Desktop Wallet, Armory, Atomic, Binance, Bitcoin, CloakCoin, Coinomi, Daedalus Mainnet, Dogecoin, Electrum, Electrum-LTC, Electrum-Smart, ElectrumG, Exodus, Exodus Eden, Guarda, Jaxx Liberty, Litecoin, MultiBitHD, Nano Wallet Desktop, Neblio, Neon, Scatter, VERGE, WalletWasabi, Zcash.

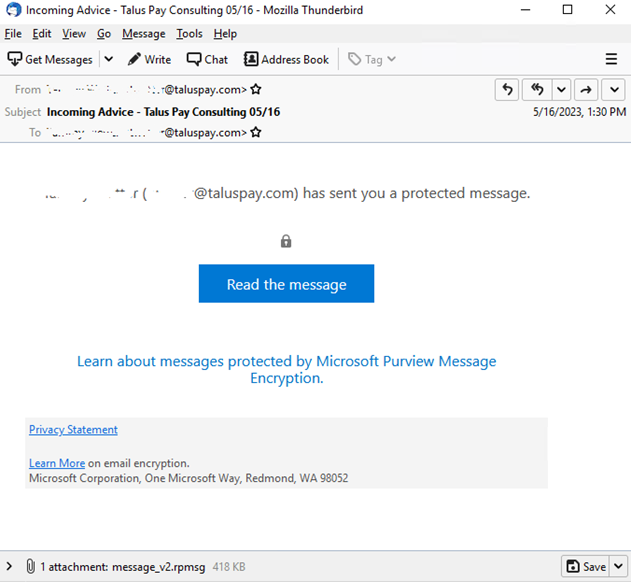

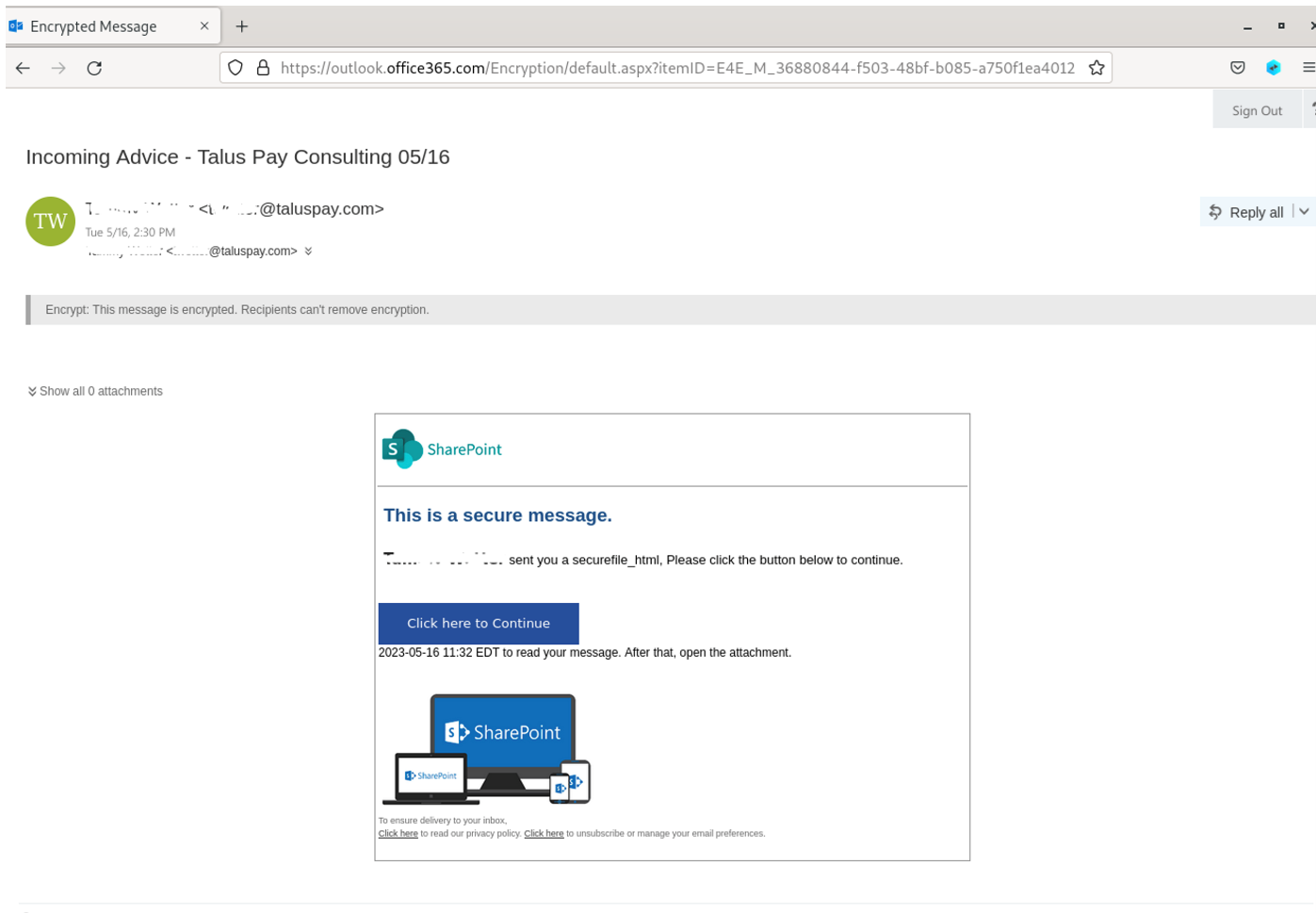

Файлы RPMSG используются для доставки электронной почты с включённым протоколом объектов электронной почты, управляемым правами (Rights-Managed Email Object Protocol). Этот протокол контролирует доступ к электронной почте и разрешения на ее использование. Вместо простого текста электронные письма через файлы RPMSG отправляются с зашифрованным содержимым и сохраняются в виде зашифрованного вложения файла. Получатели могут читать зашифрованные сообщения только после входа в свой аккаунт Microsoft или получения одноразового кода доступа.

Схема кампании

- Атака начинается с фишингового сообщения от скомпрометированной учетной записи Microsoft 365.

- Письмо получили пользователи отдела выставления счетов компании-получателя. В сообщении показано зашифрованное сообщение Microsoft. В электронном письме адреса электронной почты «От кого:» и «Кому:» были одинаковыми, но сообщение было доставлено различным сторонним получателям.

- Сообщение призывает получателя нажать кнопку «Прочитать сообщение», чтобы расшифровать текст сообщения.

- При нажатии на ссылку получатель перенаправляется на веб-страницу Office 365 с запросом на вход в свою учетную запись Microsoft.

- После аутентификации в службе Microsoft получатель перенаправляется на страницу с фишинговым письмом. Сообщение содержит кнопку «Нажмите здесь, чтобы продолжить», указывающую на поддельный документ SharePoint, размещенный в сервисе Adobe InDesign.

- Если получатель нажмет «Нажмите здесь, чтобы просмотреть документ» в документе Adobe, он будет перенаправлен на последнюю страницу, которая имитирует домен исходного отправителя, Talus Pay. Однако эта целевая страница имеет домен верхнего уровня «.us» (исходный домен — «.com») и была зарегистрирована недавно, 16 мая 2023 года.

- На странице отображается только сообщение «Загрузка… Подождите» в строке заголовка, а в фоновом режиме используется Javascript, который собирает системную информацию.

- Сценарий использует open source-библиотеку FingerprintJS для сбора данных о получателе.

- После сбора данных на странице отобразится поддельная форма входа в Microsoft 365. Как только получатель введёт свои учетные данные, они будут отправлены на удаленный сервер злоумышленника.

Целью атаки было незаметное внедрение шпионского модуля в iPhone сотрудников компании — как топ-менеджмента, так и руководителей среднего звена.

Атака проводится при помощи невидимого iMessage-сообщения с вредоносным вложением, которое, используя ряд уязвимостей в операционной системе iOS, исполняется на устройстве и устанавливает шпионскую программу. Внедрение программы происходит абсолютно скрытно от пользователя и без какого-либо его участия. Далее шпионская программа так же незаметно передает на удаленные серверы приватную информацию: записи с микрофона, фотографии из мессенджеров, местоположение и сведения о ряде других активностей владельца зараженного устройства.

Несмотря на скрытность атаки факт заражения обнаружила система мониторинга и анализа сетевых событий KUMA, выявив в начале года аномалию, исходящую с Apple-устройств. Дальнейшее расследование показало, что несколько десятков iPhone наших сотрудников оказались заражены новой, чрезвычайно технологически сложной шпионской программой, получившей название Triangulation («Триангуляция»).

По причине закрытости в iOS не существует (и не может существовать) каких-либо стандартных средств операционной системы для выявления и удаления этой шпионской программы на зараженных смартфонах. Для этого необходимо прибегать к внешним инструментам.

Косвенным признаком присутствия Triangulation на устройстве является блокировка возможности обновления iOS.

Мобильная безопасность

Новый Java-вредонос для Android распространяется под видом легитимного софта.

Расследование вывило более тысячи поддельных приложений различного профиля — по большей части банковских и игровых. Среди них встречаются такие фальшивки, как Opera Mini, мифический Android VulnScan, ChatGPT, а также премиум-версии клиентов YouTube и Netflix.

Вредонос рекламируется как MaaS (Malware-as-a-Service, вредонос как услуга) в двух телеграм-каналах. Он умеет воровать контакты жертвы, ее СМС и учетки онлайн-банкинга, совершать несанкционированные платежи, рассылать спам, модифицировать файлы, делать фотоснимки с помощью встроенной камеры.

Атаки и уязвимости

Выяснилось, что при каждой перезагрузке компьютера с материнской платой Gigabyte код в прошивке запускает скрытый механизм обновления, который работает в операционной системе и загружает дополнительный исполняемый файл с серверов Gigabyte или с локального сетевого хранилища (NAS).

Бэкдор присутствует в 271 моделях материнской платы Gigabyte, то есть под ударом миллионы устройств, среди которых как старые модели для процессоров Intel 8-го поколения и Zen 2 Ryzen, так и новые для 13-го поколения чипов Intel и Zen 4 от AMD.

Уязвимость в прошивке материнской платы особенно опасна тем, что ее нельзя устранить даже полной переустановкой операционной системы или очисткой диска. Прошивка хранится в материнской плате и может повторно заражать компьютер при каждой загрузке.

Выяснилось, что злоумышленники с правами root могут обойти защиту SIP, используя утилиту macOS Migration Assistant, встроенную в macOS и использующую демон systemmigrationd с возможностями обхода SIP (благодаря правам com.apple.rootless.install.heritable).

Исследователи продемонстрировали, что злоумышленники с root-правами могут автоматизировать этот процесс с помощью AppleScript и запустить вредоносную полезную нагрузку, добавив ее в список исключений SIP (без перезагрузки системы и macOS Recovery).

Apple устранила уязвимость с релизом macOS Ventura 13.4, macOS Monterey 12.6.6, и macOS Big Sur 11.7.7 две недели назад, 18 мая 2023 года.

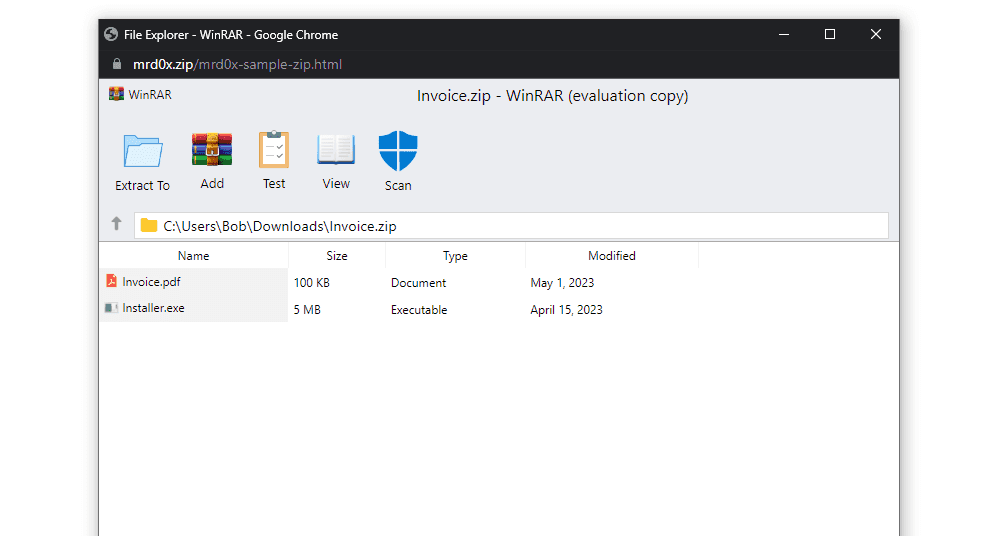

Новый фишинговый кит File Archivers in the Browser использует новую доменную зону ZIP.

Набор инструментов создаёт «архиватор в браузере»: показывает имитацию окна WinRAR или Проводника Windows, чтобы заставить пользователя поверить, что он действительно открыл архив, а затем запустить вредоносный файл.

Чтобы сделать фальшивое окно архиватора более убедительным, в ките имеется кнопка «Сканирование безопасности», при нажатии которой сообщается, что файлы проверены и угроз не обнаружено.

Хотя потенциальная жертва по-прежнему может видеть адресную строку браузера, подобный фейк способен обмануть многих пользователей, заставив их думать, что они взаимодействуют с WinRar.

Инциденты

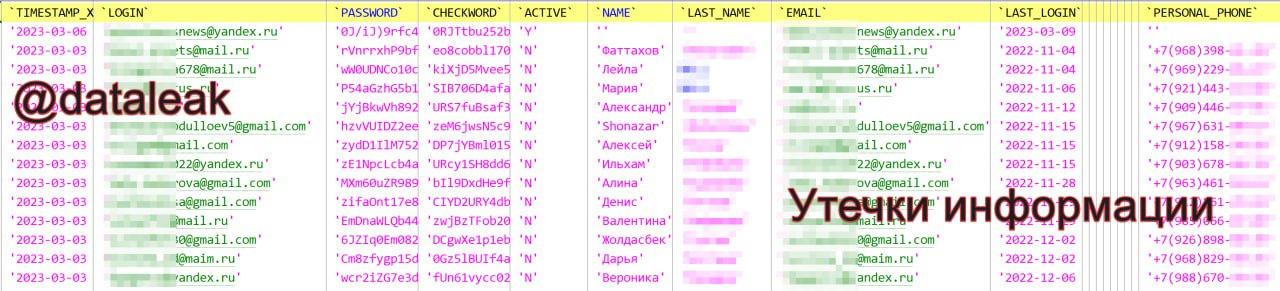

По словам исследователей DLBI сайт портала работает под управлением CMS Bitrix, что подтверждается содержимым дампа. В таблице зарегистрированных пользователей имеется 207 894 записи, содержащих:

- логин;

- имя и фамилию;

- email-адрес (207 000 уникальных адресов);

- телефоны (201 000 уникальных номеров);

- хешированные пароли (MD5 с «солью»);

- дату регистрации и последней активности (с 29 августа 2019 года по 03 марта 2023 года).

Представители портала «Мой бизнес» утверждают, что сообщения об утечке данных не соответствуют действительности, подчеркивая, что «портал мойбизнес.рф — исключительно новостной сайт, который не оказывает услуги и не собирает персональные данные пользователей».

Группировка BlackCat взломала платформу Casepoint и опубликовала секреты Министерства обороны США.

На своём сайте утечек киберпреступники утверждают, что украли 2 ТБ конфиденциальных данных Casepoint, включая данные компании, документы адвокатов и другую конфиденциальную информацию.

Злоумышленники приложили несколько скриншотов предположительно украденных данных, в том числе то, что выглядит как юридическое соглашение и правительственное удостоверение личности.

Среди клиентов компании — судоходство США, SEC, DoD, Национальная администрация кредитных союзов США (NCUA), гостиничный оператор Marriott, немецкий промышленный гигант ThyssenKrupp, академический медицинский центр Mayo Clinic, железнодорожный оператор BNSF Railway и другие.

В архиве находится актуальный билд — версия игры, готовая к тестированию. Данные были выложены для свободного доступа и анализа.

Энтузиасты поделились сплэш-скрином — заставкой из будущей игры. На нем виден темный коридор с металлической дверью и логотипом GSC Game World. В правом нижнем углу заставки написано на украинском языке, что проект создан студией GSC. «У этого “скриншота” есть все шансы оказаться в финальной версии игры, но ничего не гарантировано», — отметили авторы слива.

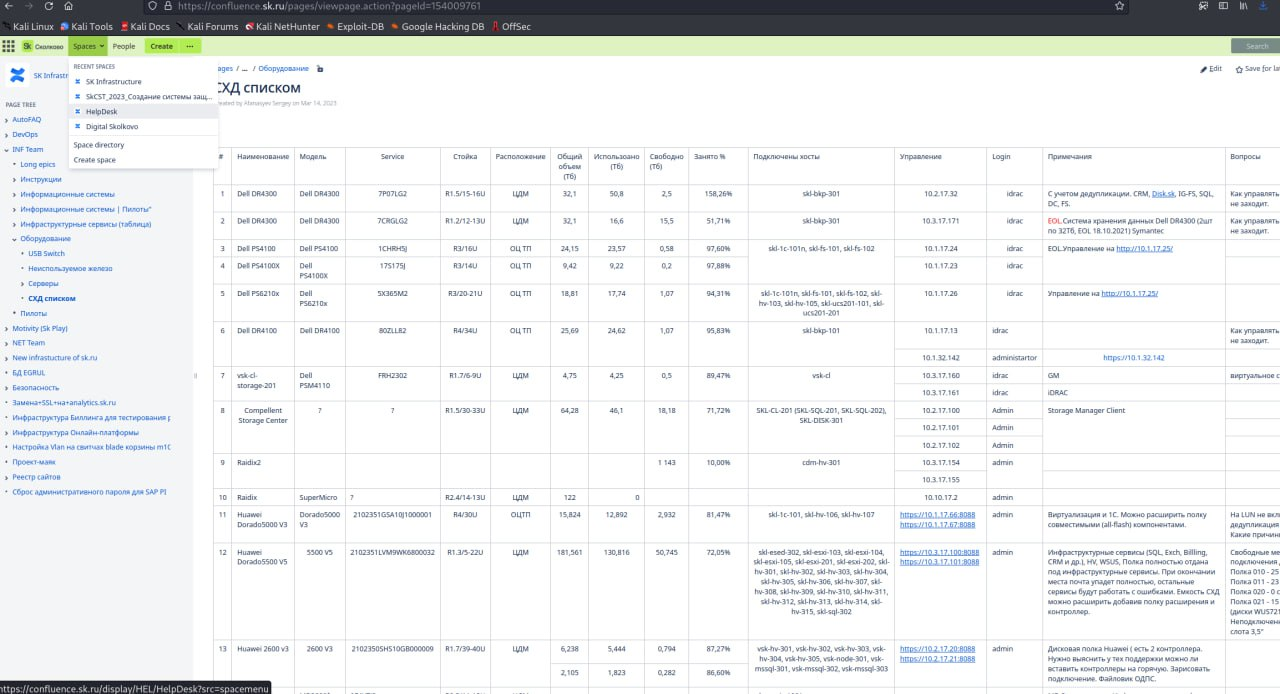

Злоумышленники получили доступ к некоторым информационным системам фонда и сетевым ресурсам, в том числе был взломан файлообменник на физических мощностях фонда. Хакеры опубликовали в открытом доступе снимки экранов внутренних ресурсов фонда и некоторые документы.

По словам экспертов среди опубликованных в качестве доказательства взлома файлов, не было обнаружено никаких критичных пользовательских данных (и БД в целом). Утечка содержала лишь презентации, фотографии, договора, списки партнеров и контрагентов юр. лиц.

В результате атаки временно перестали работать публичные информационные ресурсы фонда, такие как сайт sk.ru и онлайн-сервисы. В настоящее время инженеры фонда ведут работу по восстановлению работоспособности инфраструктуры. Ожидается, что основная часть сервисов будет восстановлена в течение суток. К расследованию инцидента привлечены правоохранительные органы.

Вымогатели LockBit похитили и опубликовали данные 9 миллионов медицинских пациентов MCNA Dental.

Украденные данные содержали следующую информацию:

- ФИО,

- Адрес,

- Дату рождения,

- Телефон,

- Электронную почта,

- Номер социального страхования,

- Номер водительского удостоверения,

- Номер государственного удостоверения личности,

- Страховой полис,

- Данные об уходе за зубами или брекетами (визиты, имя стоматолога, имя врача, история процедур, рентгеновские снимки, фото, назначенное лечение);

- Счета и страховые претензии.

Группировка угрожала опубликовать 700 ГБ чувствительной и конфиденциальной информации, которую они якобы выкачали из сетей MCNA, если им не заплатят выкуп в размере 10 млн долларов США.

Компания не стала платить, поэтому группировка опубликовала все данные на своём сайте утечки, сделав их доступными для скачивания любым желающим.

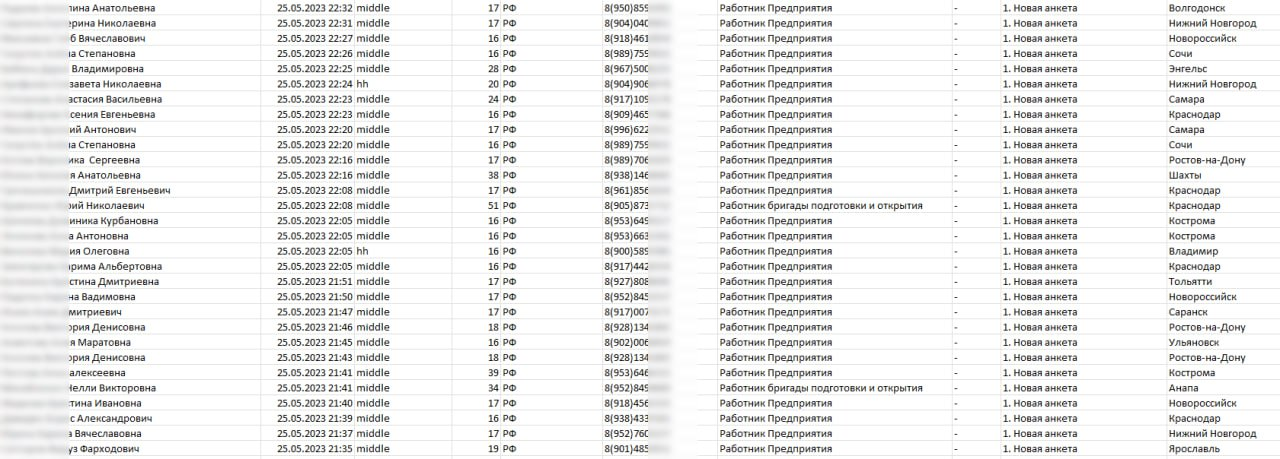

По информации Telegram-канала in2security, дамп содержит 295 914 строк. Формат данных: ФИО, возраст, гражданство, телефон (215 677 уникальных номеров), вакансия, место работы, статус работы, результат прохождения теста для соискателей и прочая служебная информация.

База охватывает временной промежуток с 1 января 2018 по 25 мая 2023 года. По данным СМИ, служба безопасности и IT-департамент сети ресторанов быстрого питания уже проверяют информацию об утечке данных.

В уведомлении для клиентов говорилось, что Franklin Templeton Canada и клиенты компании пострадали от киберинцидента, с которым столкнулся сторонний поставщик InvestorCOM.

InvestorCOM предоставляет программное обеспечение и коммуникационные решения для финансовой отрасли, соответствующие нормативным требованиям.

Для получения доступа к данным клиентов была использована ранее неизвестная уязвимость. Franklin Templeton говорит, что использовала услуги InvestorCOM для координации доставки своих публичных документов.

По данным компании, атака произошла 30 января 2023 года. Хакеры получили личную информацию — имена, адреса, номера счетов Franklin Templeton и номера счетов дилеров. Генеральная прокуратура сообщает, что от взлома пострадали 89 470 человек.