Дайджест Start X № 331

Обзор новостей информационной безопасности с 7 по 13 июля 2023 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

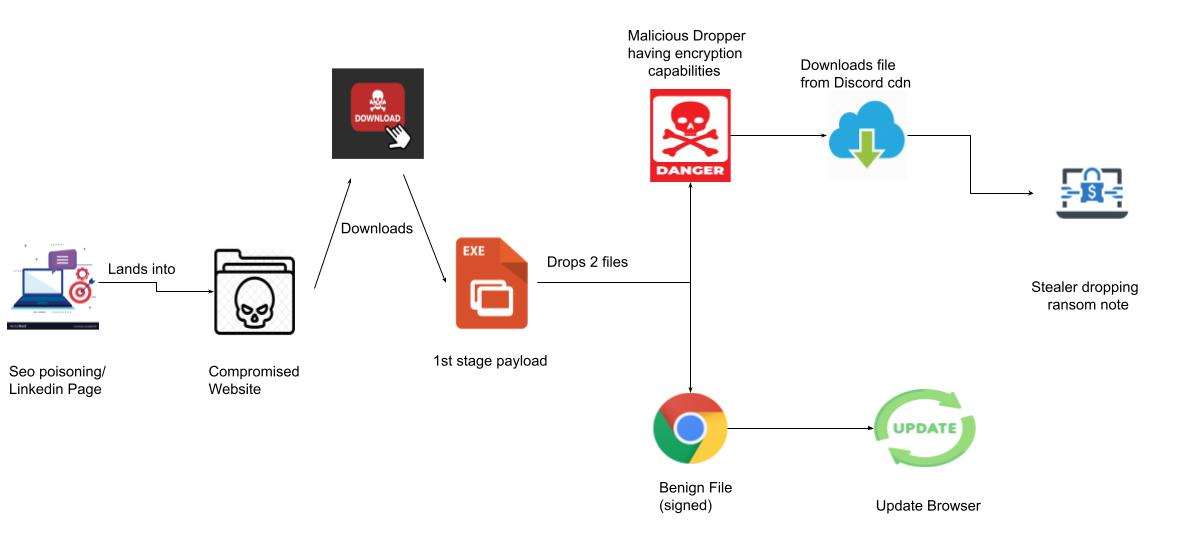

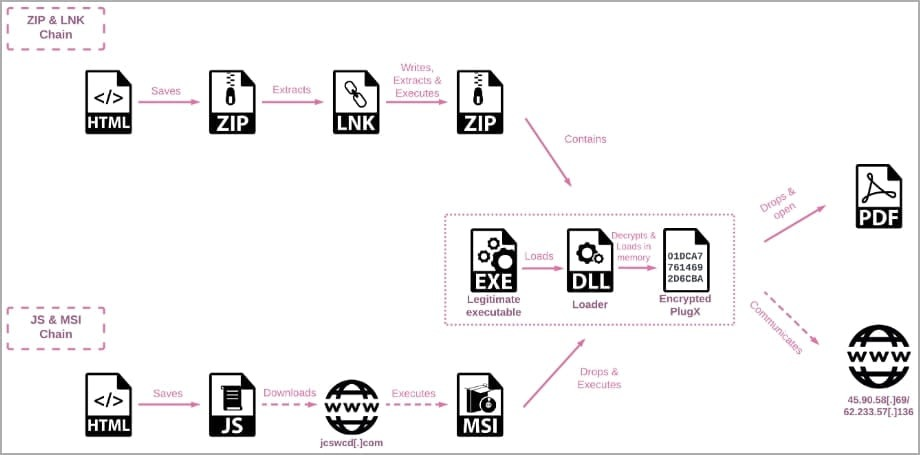

Схема действий преступников:

- Киберпреступники уверяют клиентов, что сайт — это официальная база данных, содержащая сведения о сотрудниках российских банков. На ресурсе имеются фотографии реально существующих публичных деятелей из банковской сферы, а также ссылки на официальные сайты известных банков и портал «Госуслуги».

- Первый мошенник представляется сотрудником СК РФ и убеждает жертву, что его средства на счетах в опасности. Для их спасения нужно следовать инструкции «сотрудника Банка России».

- Второй мошенник предлагает жертве убедиться в личности звонящего, а потому перенаправляет её на сайт «Единого государственного реестра» и сообщает «личный идентификатор».

- Жертва проверяет и видит выдуманный профиль «сотрудника Банка России». Для усиления эффекта предлагается ввести еще и «идентификатор клиента», тогда жертва увидит поддельную информацию о попытках мошенничества с её счетами.

- Далее клиента убеждают оформить займы в банках, а после — перевести их на «безопасный счет».

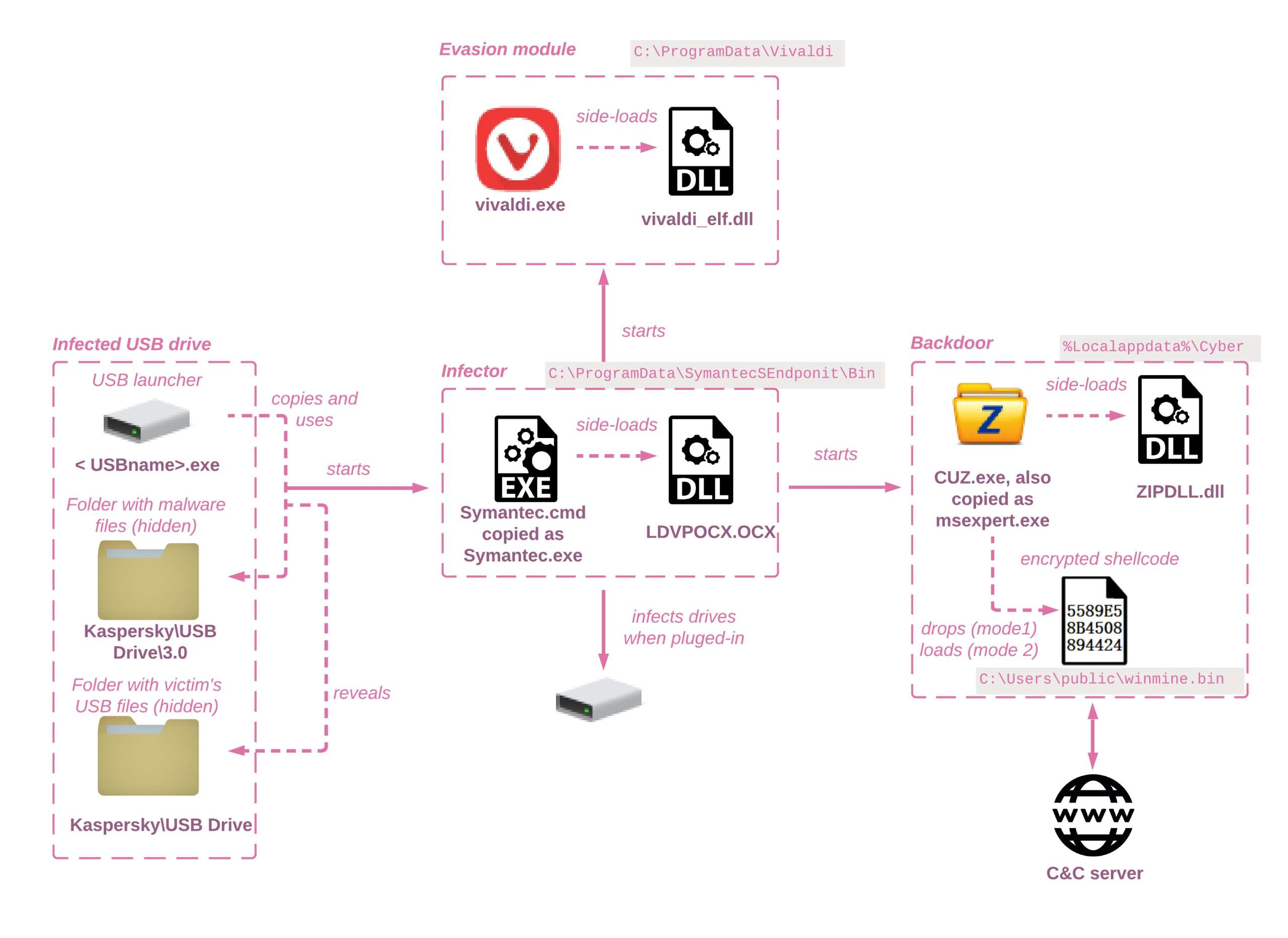

Схема действий преступников

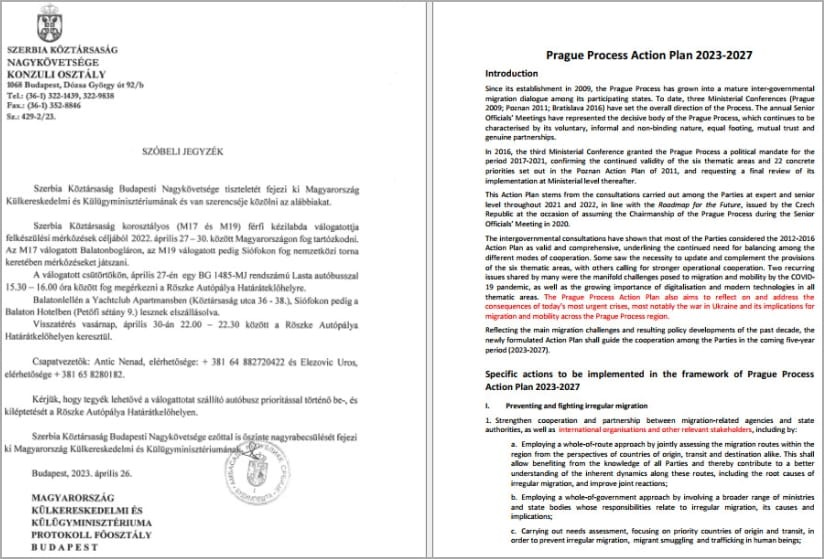

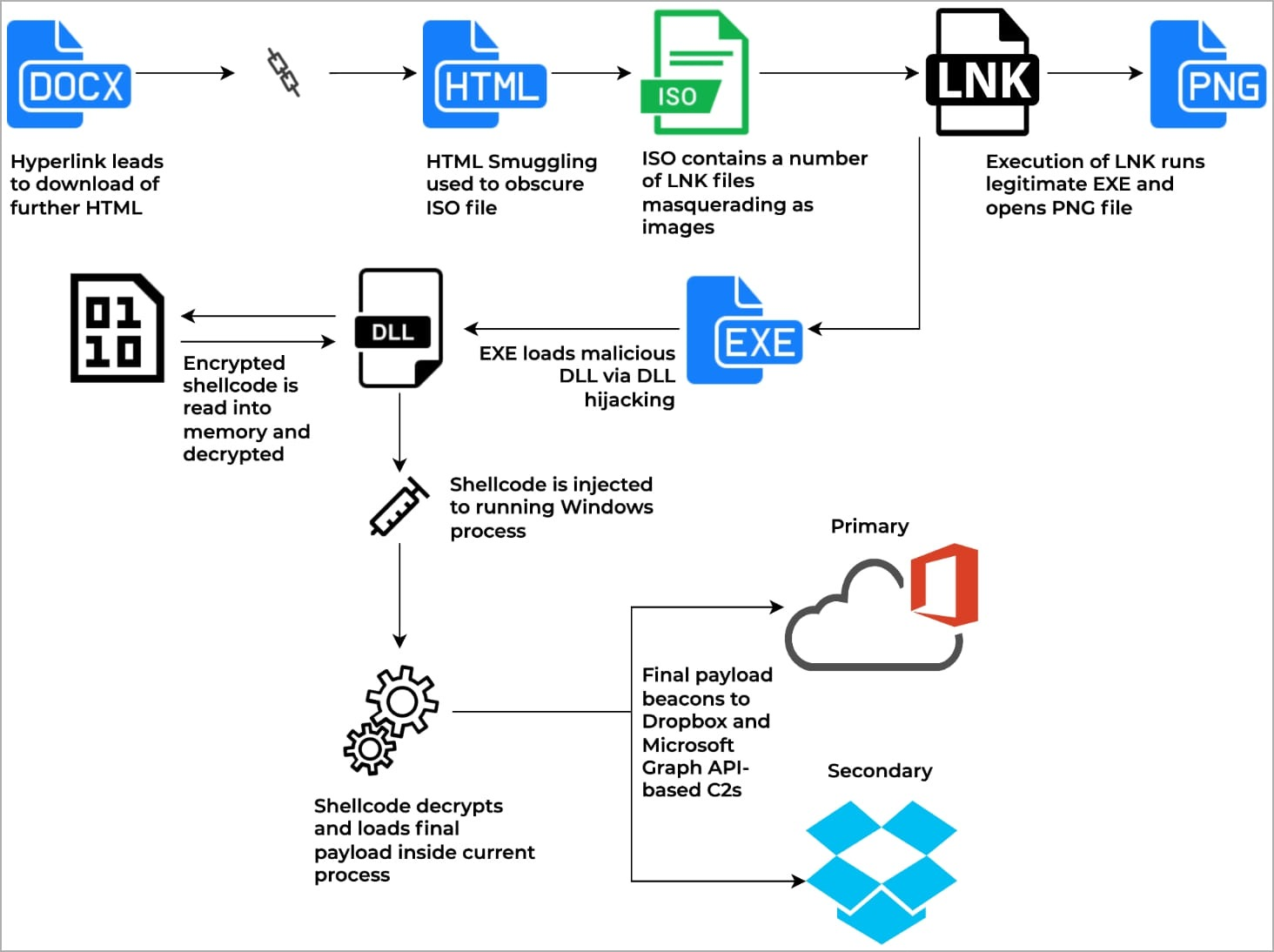

- Сообщение о продаже авто было отправлено на email-адреса дипломатов и имитировало настоящее объявление, которое за две недели до этого среди коллег распространял польский дипломат, готовящийся покинуть Украину.

- Если получатель нажимал на встроенную во вредоносный документ ссылку, обещавшую больше фотографий, его перенаправляли на HTML-страницу, которая доставляла в систему жертвы вредоносный пейлоад в формате ISO, используя для этого технику HTML smuggling.

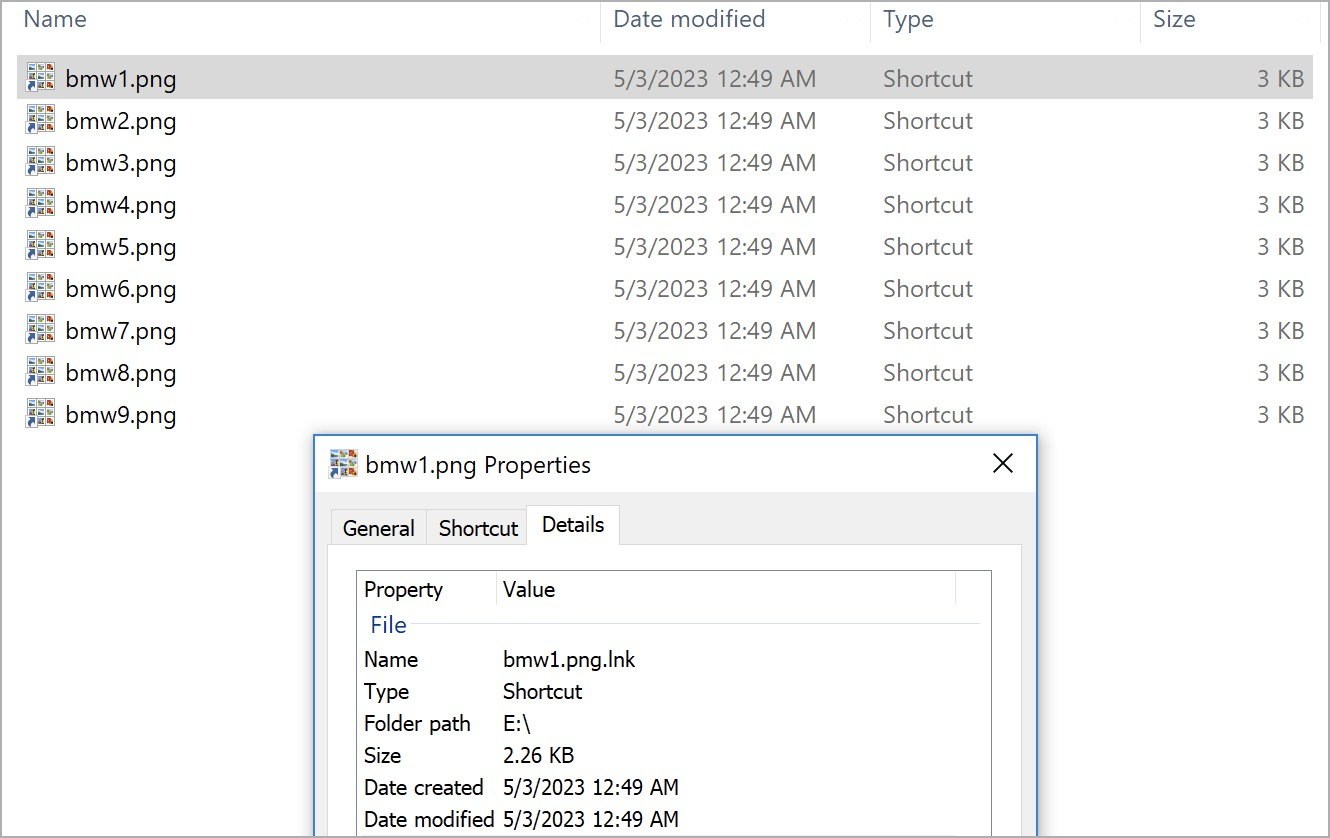

- Этот файл ISO, в свою очередь, якобы содержал девять PNG-изображений, которые на самом деле были файлами LNK и запускали цепочку заражения, показанную на иллюстрации.

- Когда жертва открывала любой из LNK-файлов, она запускала легитимный исполняемый файл, который использовал DLL side-loading для внедрения шелл-кода в текущий процесс в памяти.

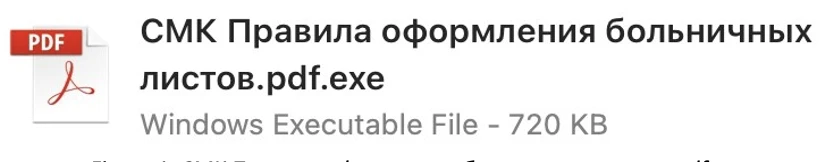

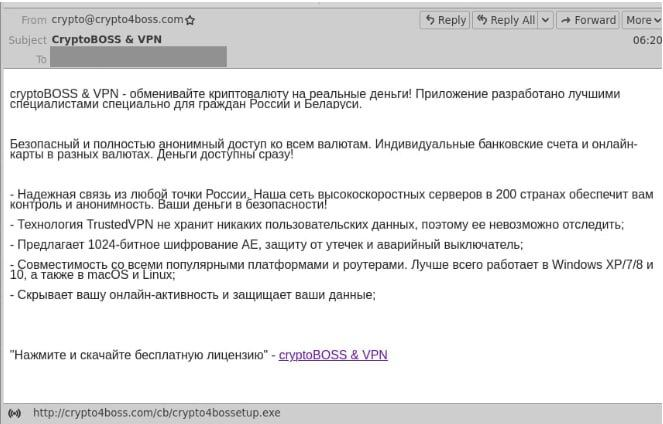

Эксперты FACCT предупреждают о массовой рассылке вредоносных писем с шифровальщиком, нацеленной на российские промышленные, транспортные и IT-компании.

Получателям предлагалось установить приложение CryptoBOSS для работы с криптовалютой и VPN. Злоумышленники гарантировали «безопасный и полностью анонимный доступ ко всем валютам». Однако ссылка для скачивания бесплатной лицензии на самом деле ведет на загрузку шифровальщика PyCrypter.

Домен, с которого загружается вредоносное ПО (crypto4boss[.]com) зарегистрирован 6 июля, специально для этой атаки, на пользователя с почтой vladymir.stojanov@hotmail[.]com.

Учетная запись Vladimir Stoyanov уже использовалась осенью 2022 года и весной 2023 года в рассылках другого шифровальщика — Cryptonite. Тогда в письмах от имени председателя правительства Михаила Мишустина предупреждалось об атаке некой шпионской программы, подготовленной «американскими IT- специалистами».

Атаки и уязвимости

Уязвимость получила идентификатор CVE-2023-3664 , оценку критичности 9.8 по шкале CVSS v3 и затрагивает все версии Ghostscript кроме последней под номером 10.01.2, которая была выпущена три недели назад.

Выполнение кода происходит без участия пользователя. Достаточно просто открыть специально подготовленный файл.

Обнаружено около 200 случаев использования этого метода атаки для добычи криптовалюты. Первоначальный доступ хакеры получают через эксплуатацию открытого сервиса Jupyter Notebook, который позволяет выполнять системные команды с помощью модулей Python.

PyLoose, впервые обнаруженный 22 июня 2023 года, представляет собой скрипт на Python всего из девяти строк кода, который содержит сжатый и закодированный предварительно скомпилированный майнер XMRig.

Полезная нагрузка скачивается с общедоступного хостинга Pastebin с помощью HTTPS-запроса GET и загружается напрямую в память среды выполнения Python через дескриптор memfd без необходимости записи файлов на диск, что существенно затрудняет обнаружение данной угрозы.

Мобильная безопасность

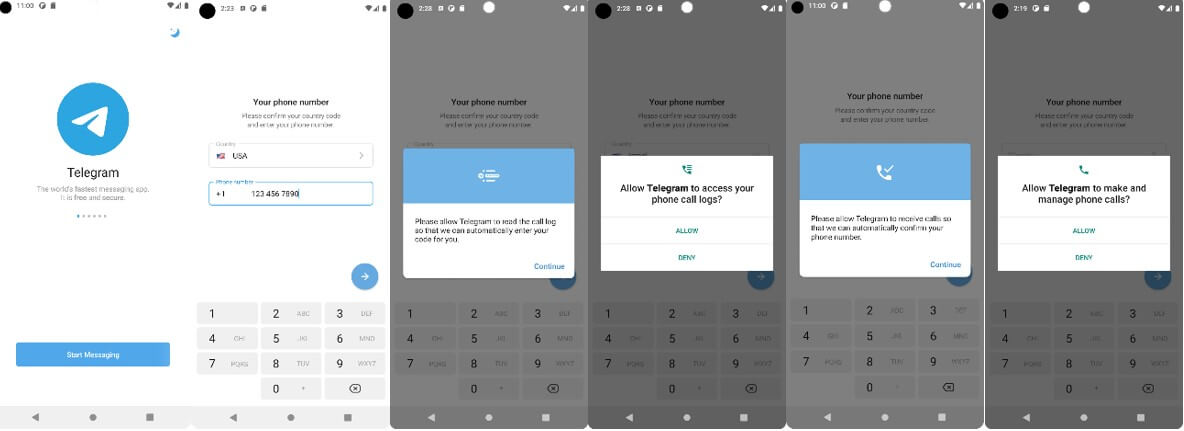

Вредоносная версия Telegram замаскирована под последнюю версию Telegram 9.2.1. Чтобы модифицированная версия выглядела легитимной, злоумышленники использовали имя пакета (org.telegram.messenger), которое напоминает подлинное приложение, и его настоящий значок.

При первом запуске приложения пользователю отображается окно входа в систему, которое точно воспроизводит домашнюю страницу исходного приложения. Чтобы продолжить регистрацию, пользователю предлагается ввести свой номер телефона и предоставить нужные вредоносу разрешения.

Затем «Telegram» внедряет вредоносный код в устройство под видом внутренней службы обновления приложений. Действуя скрытно в фоновом режиме, вредоносная программа инициирует свои вредоносные действия, которые включают сбор информации об устройстве, извлечение файлов конфигурации и установление каналов связи.

Инциденты

Хакеры взломали платёжный шлюз целевой компании и получить доступ к её базе данных. Манипулируя этой базой, киберпреступникам удалось значительно увеличить остаток на вышеупомянутом счёте и похитить деньги, совершив множество небольших транзакций на разные банковские счета, чтобы передвижение средств было труднее отследить.

Через несколько дней хакеры ещё раз провернули свою мошенническую схему, ещё больше увеличив убытки строительной компании.

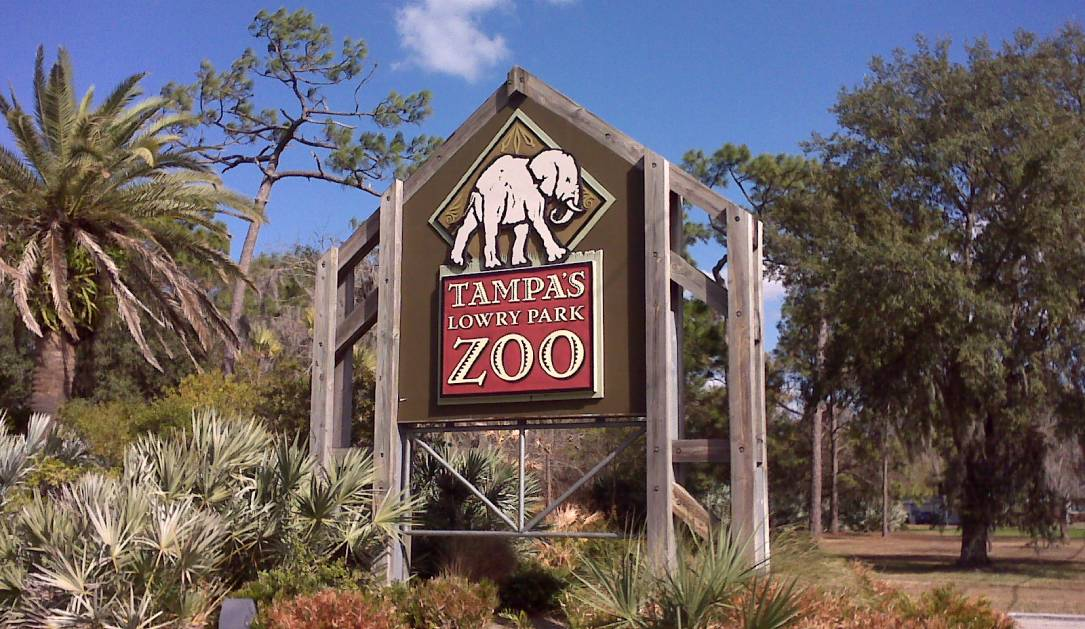

После обнаружения инцидента зоопарк незамедлительно принял меры и нанял сторонних специалистов по компьютерной безопасности для помощи в обеспечении защиты сетевой среды и расследования масштабов несанкционированной активности.

Организация уведомила сотрудников и поставщиков, чья информация могла быть доступна злоумышленникам, и продолжает расследование. «ZooTampa не хранит личную или финансовую информацию о ежедневных посетителях или членах клуба», — добавил представитель парка.

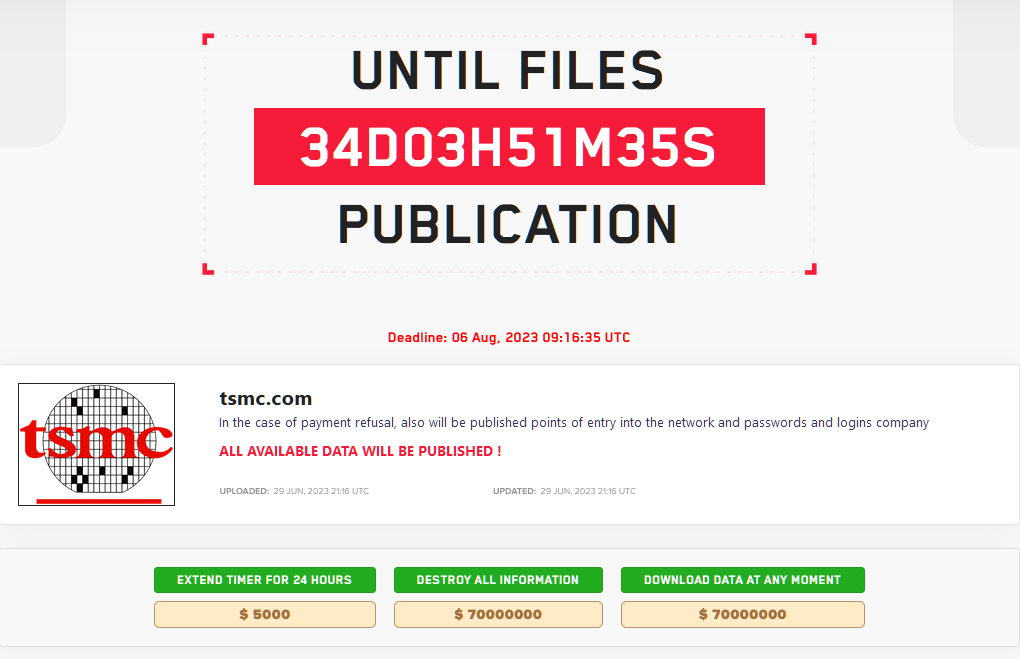

Вымогательская группировка атаковала американскую компанию Gates Corporation. Хакеры зашифровали сервера компании и похитили конфиденциальные документы сотрудников.

Кибератака произошла ещё в феврале, но только сейчас инцидент придали широкой огласке. Компания заверила, что не платила хакерам выкуп за расшифровку своих серверов и восстановление их работы, а смогла наладить всё самостоятельно.

Злоумышленники получили доступ к информации о более 11 тысячах сотрудников Gates. Похищенные данные содержат:

- имена;

- домашние адреса;

- даты рождения;

- номера социального страхования;

- информацию о прямых депозитах;

- водительские удостоверения;

- паспорта.

Компания утверждает, что хакеры были заинтересованы только в деньгах, а не в информации, и пока не получала сообщений о злоупотреблении украденными данными.

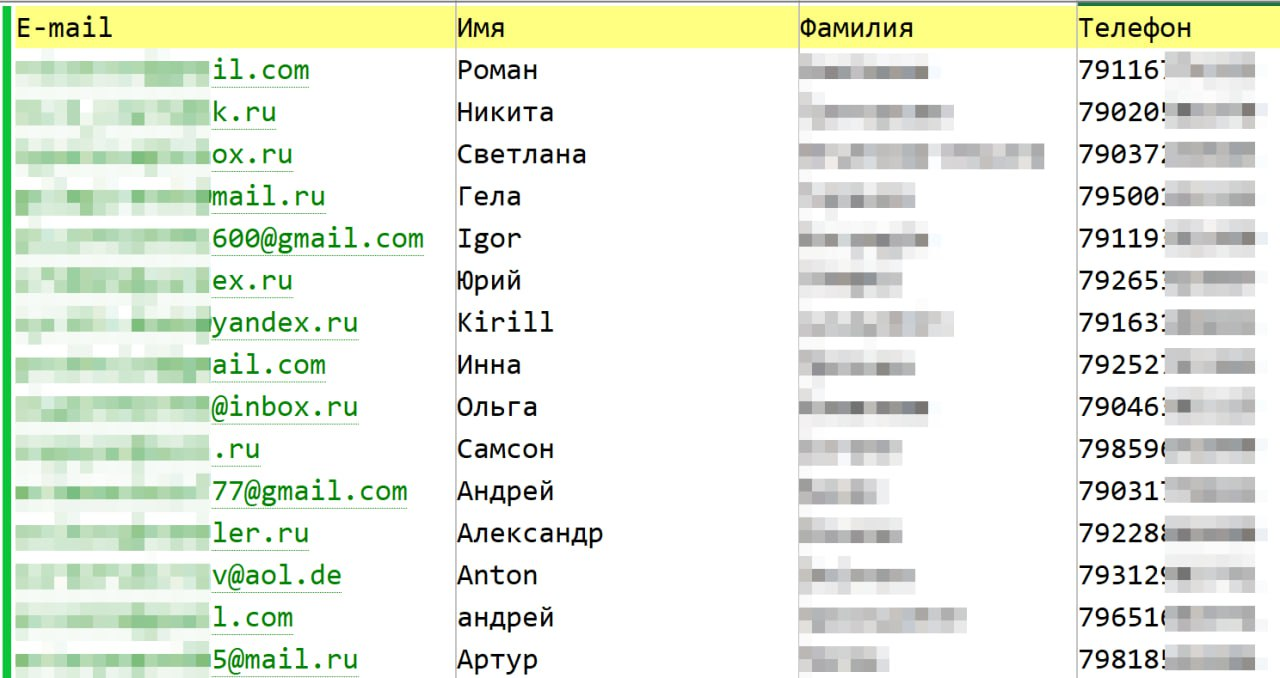

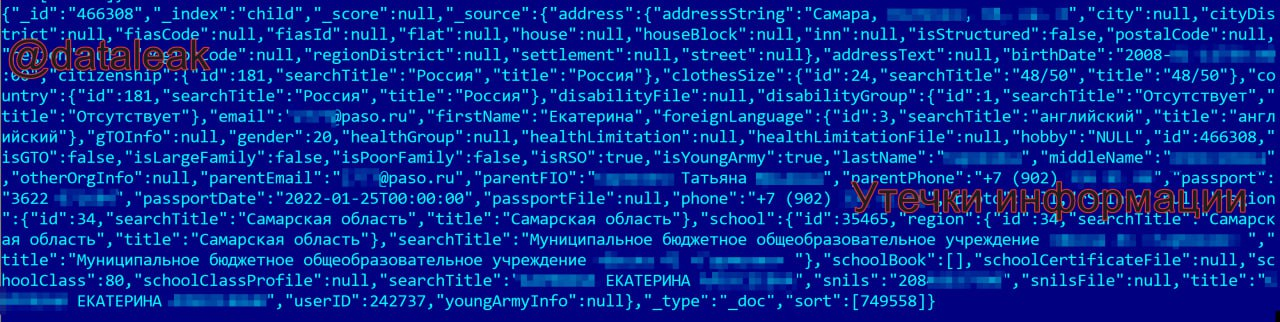

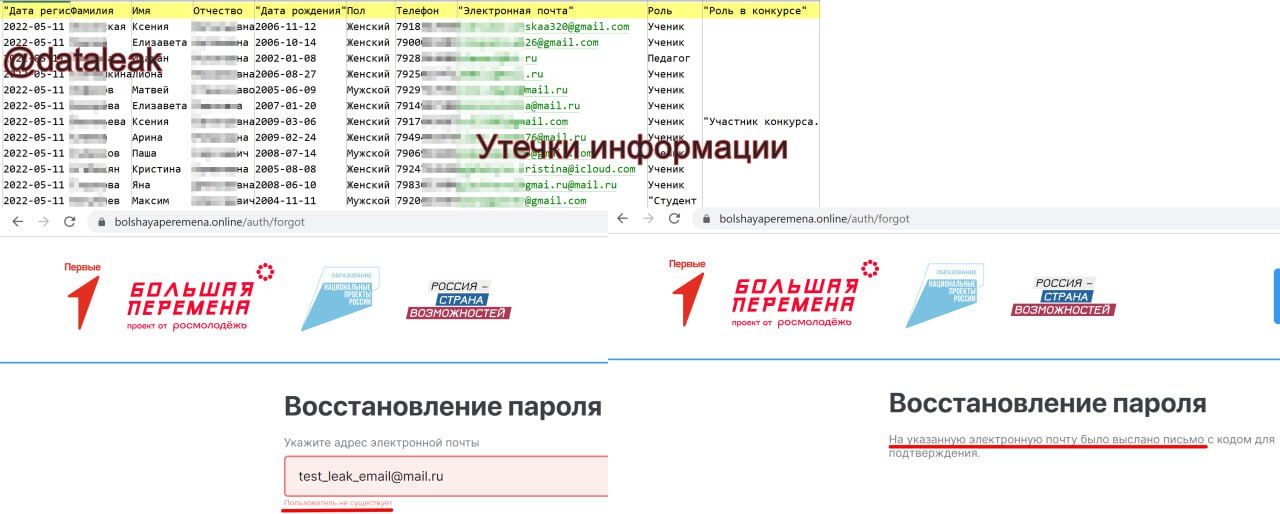

В шести текстовых файлах содержится 5 274 263 строки:

- 🌵 ФИО

- 🌵 телефон (3,4 млн уникальных номеров)

- 🌵 адрес эл. почты (5,27 млн уникальных адресов)

- 🌵 пол

- 🌵 дата рождения

- 🌵 гражданство

- 🌵 место учебы/работы

- 🌵 роль в конкурсе (ученик, студент, педагог)

- 🌵 дата регистрации в конкурсе (с 28.03.2020 по 05.06.2023)

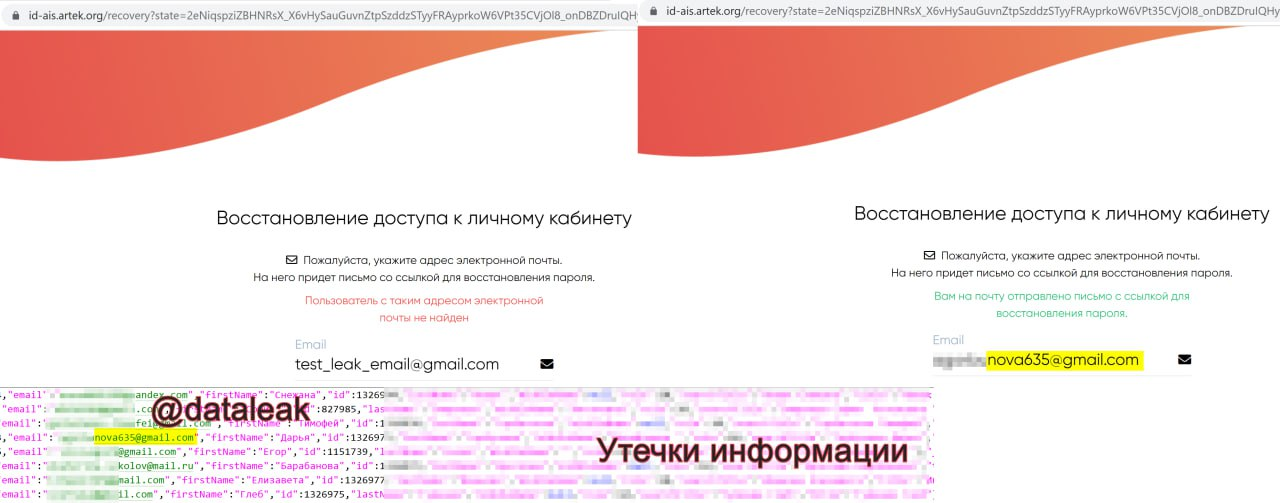

Проверка случайных адресов электронной почты из этих файлов через функцию восстановления пароля на сайте bolshayaperemena.online/auth/forgot показала, что все они действительные.

Передатчики радио продолжали функционировать, но без звука, в результате чего станции остались без эфира примерно на 6 часов, вызвав серию сбоев и значительные финансовые потери. Компания решила не вести переговоры с хакерами и восстановить свои серверы самостоятельно.

Сейчас Amaturo восстанавливает работоспособность четырех пострадавших станций, используя данные со старого сервера, отключенного в декабре прошлого года.

Прежде чем озвучить сумму выкупа, хакеры потребовали финансовые документы компании.

В результате инцидента Amaturo потеряла историю электронной почты за 9 лет, однако, главная бухгалтерская система и система планирования рекламных роликов хранятся в облаке, что позволило избежать катастрофических потерь данных. Представители компании заявили, что потеря этих систем стала бы фатальной, и в таком случае пришлось бы заплатить выкуп.

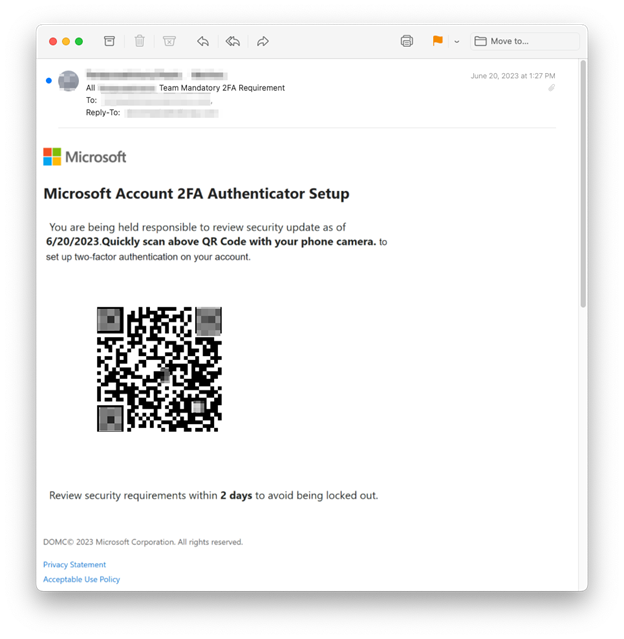

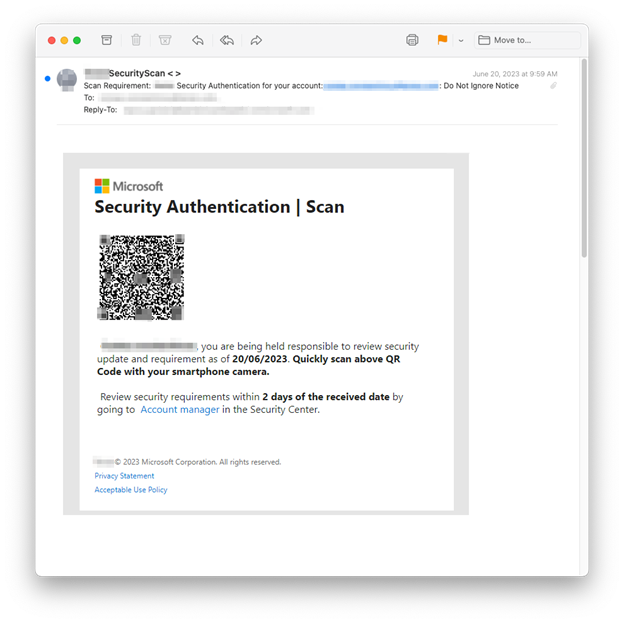

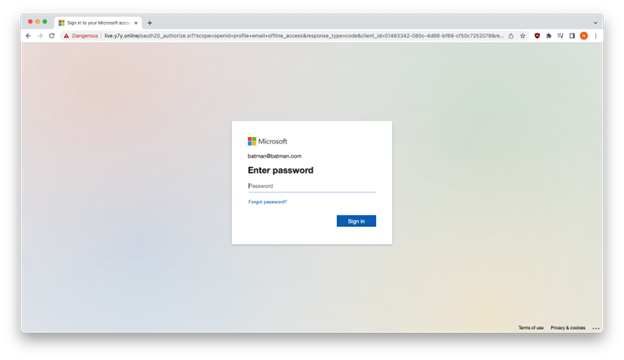

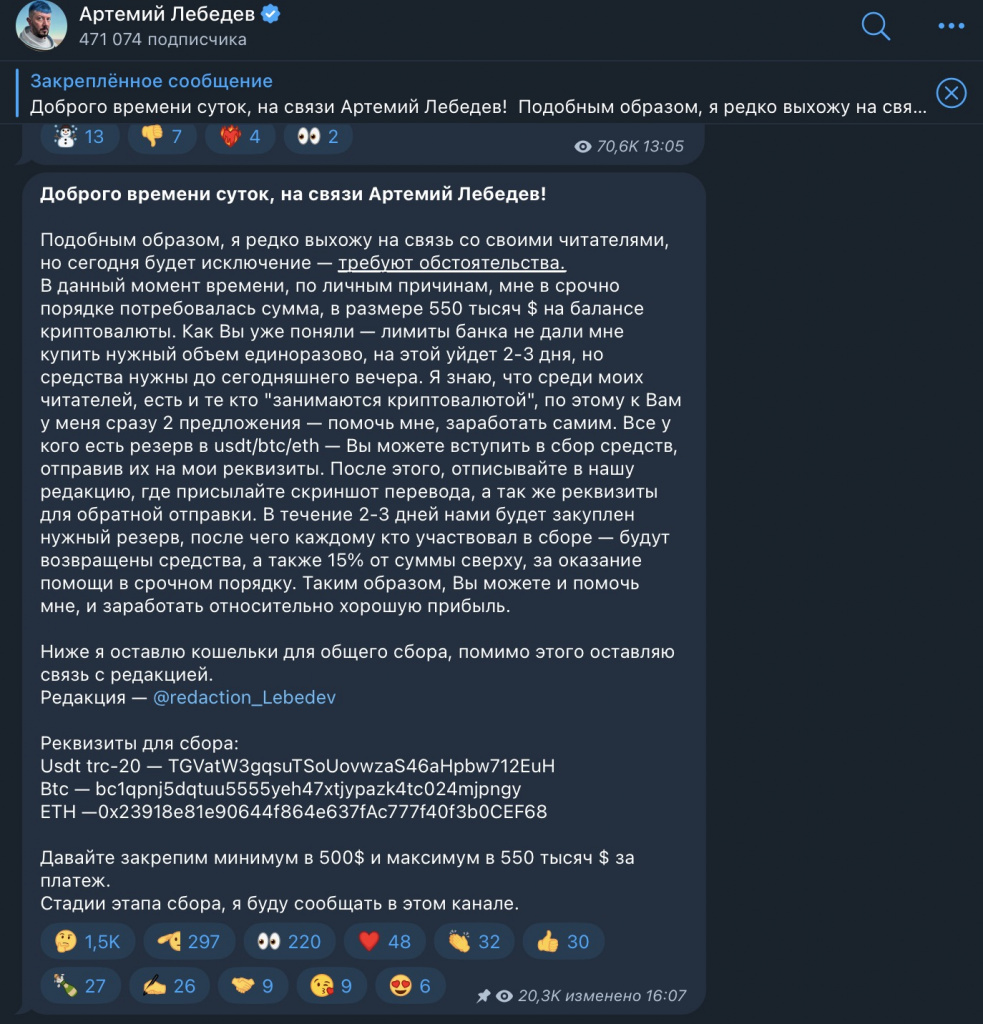

У известного блогера и дизайнера Артемия Лебедева с помощью фишинга взломали Telegram-канал.

Мошенник под видом потенциального рекламодателя запросил у него статистику телеграм-канала и отправил ссылку на фальшивый сайт tgstat. На сайте дизайнеру предложили авторизоваться с помощью телеграм, чтобы получить доступ к статистике. В ходе этой процедуры он отключил двухфакторную авторизацию и ввёл присланный в телеграм код на сайте, предоставив доступ преступнику.

После этого в канале Артемия Лебедева появилось сообщение о сборе криптовалюты. «Тёма» пообещал, что каждый, кто вложит деньги, получит их обратно через несколько дней с бонусом в 15%: «Таким образом, Вы можете помочь мне и заработать относительно хорошую прибыль». Сейчас пост уже удален.

В публикации утверждалось, что до вечера 8 июля нужно собрать 550 тыс. долларов США в криптовалюте. Якобы из-за ограничений банка невозможно так быстро купить ее в большом количестве, поэтому приходится просить подписчиков о помощи. Каждому участнику «акции» предлагалось написать в редакцию дизайнера, приложить скрины перевода и личные реквизиты для возврата средств.

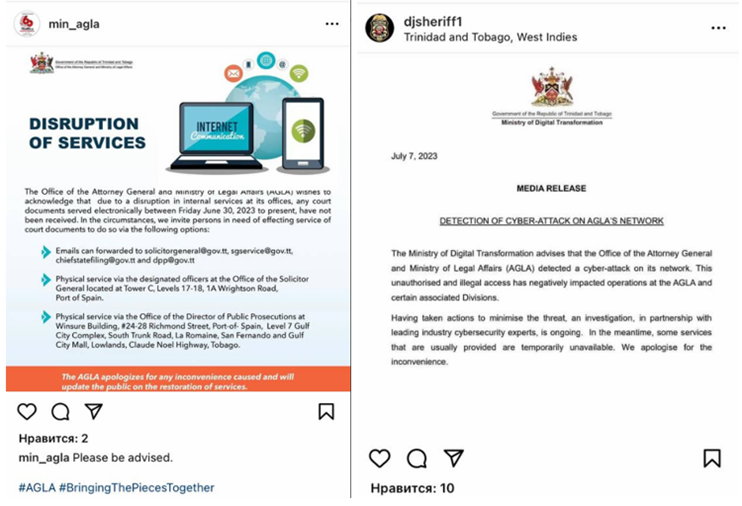

Точная дата начала атаки не уточняется, однако проблемы в работе служб начались 30 июня. Все судебные документы, отправленные по электронной почте после указанной даты, не были получены.

Ведомство приняло меры для минимизации угрозы и начала расследование с участием ведущих ИБ-экспертов. Для упрощения общения Министерство предложило альтернативные адреса электронной почты для отправки судебных документов. Также уточнили, что личное обслуживание в суде в столице страны, Порт-оф-Спейне, продолжается.

Адвокаты правительства заявили, что они не могут получить доступ к своим электронным почтовым ящикам и критически важным документам для предстоящих судебных процессов.

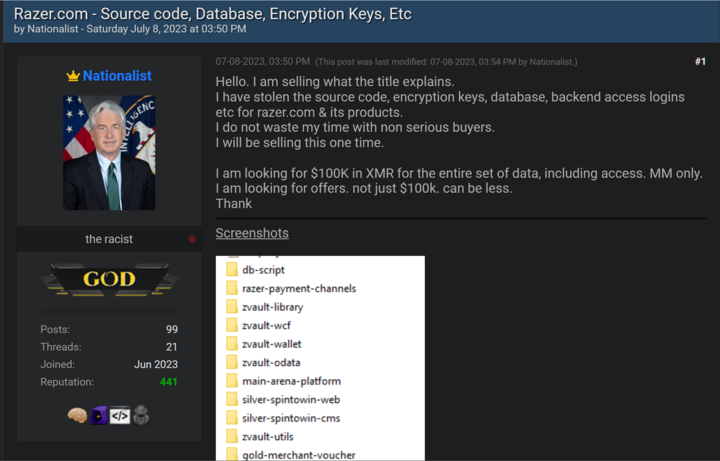

На хакерском форуме появилось объявление о продаже данных компании Razer, производящей игровое оборудование и периферию. Злоумышленники готовы продать якобы украденную информацию за 100 000 долларов в криптоваюте Monero.

Описание «лота» содержит многочисленные скриншоты файлов и папок, предположительно украденных с razer.com.

«Я украл исходный код, ключи шифрования, базу данных, логины [и пароли] для доступа к бэкэнду для razer.com и других продуктов. Я не трачу свое время на несерьезных покупателей», — пишет продавец.

Журналисты Bleeping Computer установили, что обнародованные хакером учетные данные подлинные и действительно принадлежат пользователям сайта Razer.

Компания произвела сброс всех учетных записей, сделав активные сеансы недействительными, и попросила всех сбросить пароли.