Дайджест Start X № 329

Обзор новостей информационной безопасности с 23 по 29 июня 2023 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Super Mario 3: Mario Forever — это бесплатная версия классической игры Nintendo, разработанная Buziol Games и выпущенная для Windows в 2003 году.

Злоумышленники создали модифицированный установщик Super Mario 3: Mario Forever, который представлен в виде самораспаковывающегося исполняемого архива и распространяется по неизвестным каналам. Скорее всего, зараженная игра рекламируется на игровых форумах, в социальных сетях или предлагается пользователям с помощью вредоносной рекламы и черного SEO.

Архив содержит три исполняемых файла, один из которых устанавливает саму игру (super-mario-forever-v702e.exe), а два других (java.exe и atom.exe) незаметно устанавливаются в каталог AppData во время установки игры.

Файл java.exe представляет собой майнер криптовалюты Monero, который собирает информацию об оборудовании жертвы и подключается к серверу gulf[.]moneroocean[.]stream, чтобы начать работу.

SupremeBot (atom.exe) создает свою копию и помещает ее в скрытую папку в каталоге установки игры. Далее он создает запланированную задачу на выполнение этой копии, которая запускается каждые 15 минут на неопределенный срок, скрываясь под именем легитимного процесса.

При этом исходный процесс завершается, а исходный файл удаляется, чтобы избежать обнаружения. Затем малварь устанавливает соединение с управляющим сервером для передачи данных о системе, регистрации клиента и получения конфигурации, чтобы начать добычу Monero. После этого SupremeBot также получает дополнительную полезную нагрузку от сервера в виде исполняемого файла с именем wime.exe.

Этот файл представляет собой инфостилер Umbral Stealer. Он ворует информацию, хранящуюся в браузерах, включая сохраненные пароли и файлы cookie, содержащие токены сеансов, данные криптовалютных кошельков, а также учетные данные и токены аутентификации для Discord, Minecraft, Roblox и Telegram.

Новое вредоносное ПО для Windows ThirdEye похищает конфиденциальные данные с заражённых компьютеров.

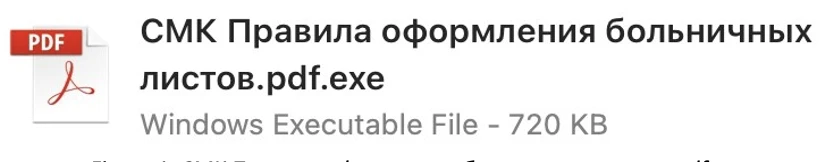

Вредоносный код нашли в исполняемых файлах «CMK Правила оформления больничных листов.pdf.exe» и «Табель учёта рабочего времени 2023.xls.exe», поэтому скорее всего, он распространяется с помощью фишинга.

ThirdEye собирает метаданные системы — дату выпуска и производителя BIOS, общий/свободный объем диска C, текущие процессы, имена пользователей, информация о томах. Собранные данные затем передается на управляющий сервер злоумышленников. Отличительной чертой вредоносного кода является то, что он использует строку «3rd_eye» для связи с C2-сервером.

Большинство образцов вредоносного кода были загружены на VirusTotal из России, что может свидетельствовать о том, что хакеры нацеливаются на русскоязычные организации.

Уязвимости и атаки

В ходе атаки злоумышленник внедряет скрытый триггер в нейронную сеть, который активируется при определенных условиях. Например, если на изображении появляется определенный символ или цвет, нейронная сеть может выдавать неверный ответ или передавать конфиденциальную информацию.

Метод позволяет внедрять бекдоры в нейронные сети таким образом, что она остается незаметной для обычных методов обнаружения. Они использовали технику, называемую «переобучением», которая заключается в том, что нейронная сеть запоминает определенные примеры из обучающего набора данных, а не обобщает их. Таким образом, они смогли создать триггеры, которые работают только на определенных изображениях, а не на всех.

Условный злоумышленник сможет отправить вредонос в почтовый ящик получателя в виде файла. Чтобы увеличить шансы на успех, атакующий может зарегистрировать домен, похожий на домен целевой организации. И хотя входящее сообщение в этом случае будет помечено плашкой «Внешний», целевой сотрудник с высокой вероятностью проигнорирует предупреждение, особенно если в ход пойдёт социальная инженерия.

Чтобы проэксплуатировать уязвимости, достаточно использовать обычную технику IDOR для переключения внутреннего и внешнего идентификатора получателя в запросе POST.

Инциденты

Suncor Energy является 48-й по величине публичной компанией в мире и одним из крупнейших производителей синтетического сырья в Канаде с годовым доходом в 31 миллиард долларов.

Компания заявляет, что приняла меры по смягчению последствий атаки и проинформировала власти о ситуации. В то же время она ожидает, что на транзакции с клиентами и поставщиками будут оказываться негативные последствия до тех пор, пока инцидент не будет разрешён полностью.

Японская криптовалютная биржа стала жертвой macOS-вредоноса JokerSpy.

Исследователи говорят, что атака привела к установке enumeration-инструмента Swiftbelt. JokerSpy был обнаружен специалистами Bitdefender в июне 2023 года. Тогда эксперты писали о наборе вредоносных артефактов, которые, по их словам, являются частью сложного кроссплатформенного инструментария, в том числе нацеленного на устройства, работающие под управлением macOS.

Как теперь сообщают аналитики Elastic Security Labs, им удалось выявить первые атаки с использованием JokerSpy, от которых пострадал крупный провайдер криптовалютных услуг в Японии, специализирующийся на обмене активов для торговли Bitcoin, Ethereum и другими распространенными криптовалютами. Название компании не разглашается.

MFT-платформа использовалась Министерством здравоохранения Нью-Йорка для безопасной передачи данных и документов внутри страны и за её пределами различным поставщикам, включая поставщиков услуг специального образования.

Министерство здравоохранения Нью-Йорка обновила серверы, как только разработчик раскрыл информацию об эксплуатируемой уязвимости CVE-2023-34362, однако злоумышленники к тому моменту уже успели похитить все нужные им данные.

После обнаружения взлома уязвимый сервер был отключен, и Министерство обороны Нью-Йорка работало в сотрудничестве с киберкомандованием Нью-Йорка над устранением инцидента.

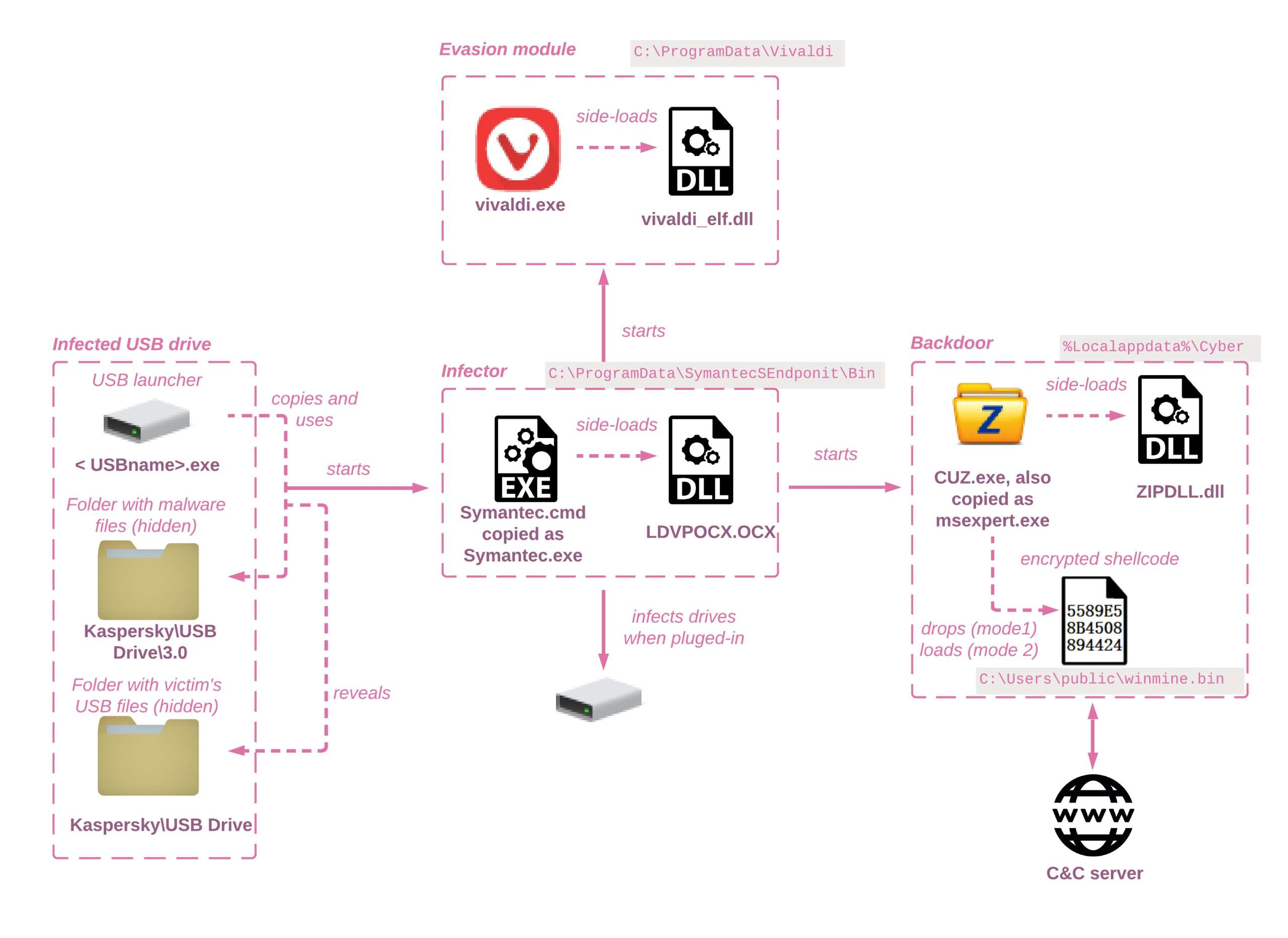

Источником заражения сталл сотрудник больницы, участвовавший в конференции в Азии. Он поделился своей презентацией с другими участниками мероприятия, используя USB-накопитель. Компьютер одного из его коллег заражён, и в результате на USB-накопитель жертвы установился вирус. Вернувшись в больницу в Европе, сотрудник подключил зараженный USB-накопитель к компьютерным системам больницы, что привело к распространению заражения.

Пострадала не только Diablo IV, но и другие проекты Blizzard (например, World of Warcraft). Спустя приблизительно час компания всё ещё не могла привести в порядок игровой процесс. На ресурсе Battle.net появилось уведомление об атаке с обещаниями решить проблему как можно скорее.

На площадке Reddit появились сообщения, что поиграть не получается уже минимум 10-12 часов. Некоторые советовали переключиться в офлайн-режим. Ближе к восьми часам вечера компания наконец сообщила, что DDoS-атаку удалось остановить. Пользователям рекомендовали попробовать перезайти в игру.

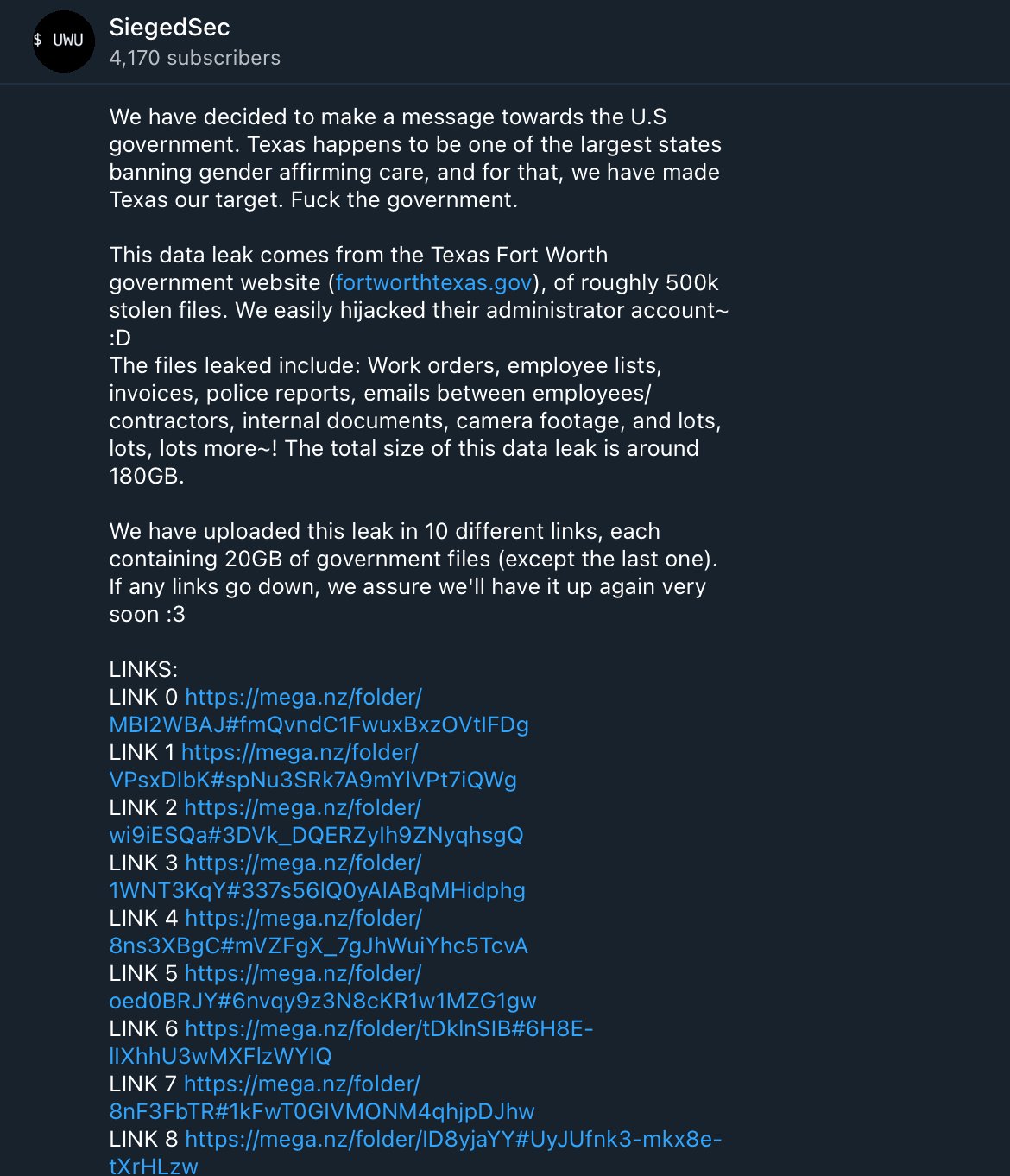

Хакеры опубликовали часть документов в своём Telegram-канале и объяснили свои действия противодействием политике штата по запрещению подтверждения гендерной принадлежности.

Среди похищенных файлов были учётные данные администраторов, рабочие заказы, списки сотрудников, счета, полицейские отчёты, электронные письма между сотрудниками и подрядчиками, внутренние документы, видеозаписи и другие материалы — всего около 180 ГБ.

Кевин Ганн, технологический директор города, подтвердил факт кибератаки. Он сообщил, что с сайта, который используют работники для управления своими техническими задачами, действительно была похищена информация.