Антифишинг-дайджест №1 с 24 по 31 января 2017 года

Мы открываем регулярный информационный дайджест, в котором будем рассказывать об актуальных технологиях фишинга и других атаках на человека.

В этот выпуск включены новости c 24 по 31 января 2017 года.

Андрей Жаркевич

редактор, руководитель службы ИТ

Пароли

Компания SplashData провела исследование самых популярных паролей 2016 года. На первом месте по прежнему печально известный пароль «123456», на подбор которого уходит несколько секунд. В десятку вошли также «12345», «password», «12345678» и «qwerty».

Если человека заставляют придумывать длинный пароль, скорее всего, он составит его из нескольких словарных слов и добавит пару цифр в конце. Возможно, каждое слово будет написано с большой буквы для большей безопасности. К сожалению, атаки Combo и Hybrid легко справляются с такими паролями, поэтому даже 12 символов не спасут: пароль «securityobjectivesbulletin» на обычном компьютере был подобран за несколько секунд.

По данным «Лаборатории Касперского», каждый шестой россиянин сталкивался с компрометацией пароля, но несмотря на это 35% жителей РФ используют одинаковый логин и пароль на всех ресурсах.

Через уязвимость в форуме хакеры украли адреса почты и хеши паролей 1 миллиона поклонников игры Clash of Clans. Это плохая новость для тех, кто везде использует одинаковый пароль: похищенные данные могут использовать для взлома почты и аккаунтов в социальных сетях.

Мобильная безопасность

Новый Андроид-троян внедряется в активный процесс Плей-Маркета, крадет уникальный идентификатор мобильного гаджета и учетной записи его владельца, коды авторизации для подключения к каталогу Google Play и иную конфиденциальную информацию. Добытые сведения вместе с технической информацией об устройстве отправляются на управляющий сервер злоумышленников.

Новый вымогатель блокирует Андроид-смартфон и требует за разблокировку 545 тысяч рублей. Вымогатель говорит только по-русски и требует ввести номер кредитки прямо на заблокированном экране.

Мошенники рассылали в Вайбере сообщения о списании денежных средств с карты. Получатели перезванивали по указанному номеру телефона и сообщали фальшивым сотрудникам банка сведения, достаточные для того, чтобы мошенники действительно списали деньги с их счета.

Социальные сети и почта

Пользователи Фейсбука получают сообщение с темой «Вы на этом видео» и просьбой перейти по ссылке. Ссылка ведет на поддельную страницу авторизации, которая собирает учётные данные пользователей.

Оперативники Хамас под видом симпатичной девушки в Фейсбуке убедили израильских солдат установить на смартфоны приложение-шпион и получили полный доступ к контактам, микрофону и камере:

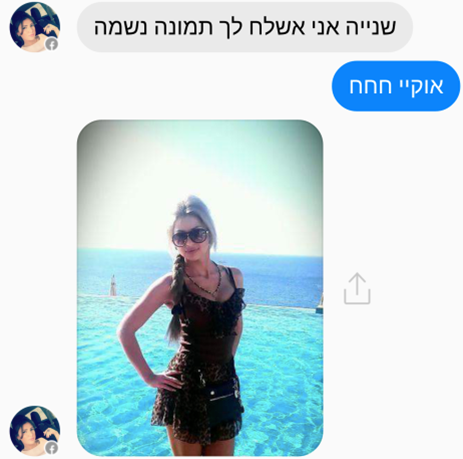

Новая фишинговая кампания против пользователей Gmail. Письма содержат вредоносную ссылку, которая выглядит как вложенный документ:

В результате даже продвинутые пользователи не замечают обман и могут ввести свой пароль на фишинговом аналоге Gmail. Адрес, на который ведет ссылка, начинается со следующего фрагмента кода:

data:text/html,https://accounts/google.comчто может ввести пользователя в заблуждение и заставит поверить, что он все еще находится на настоящем сайте Google:

На самом деле, для открытия фишинговой страницы в новой вкладке используется специальный скрипт, который крадет пароли и отправляет их хакерам.

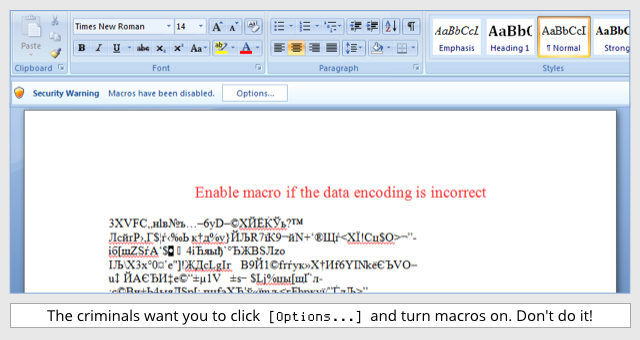

Пользователям Chrome стоит опасаться сообщений «шрифт не найден». Поверх страницы, которая становится нечитаемой из-за действий скрипта, атакующие выводят всплывающее окно, которое сообщает жертве, что на ее компьютере не хватает некоего специфического шрифта, и для нормальной работы ресурса шрифт необходимо скачать и установить. Закрыть это окно, нажав на крестик в углу, не получится:

Платежные системы

Проведённое по заказу Citrix исследование выявило, что 61% крупных компаний Великобритании заплатили кибервымогателям крупные выкупы за устранение несуществующей угрозы. Злоумышленники связываются с жертвой, сообщают ей, что системы предприятия якобы заражены вымогательским ПО, и требуют выкуп за «ключ шифрования».

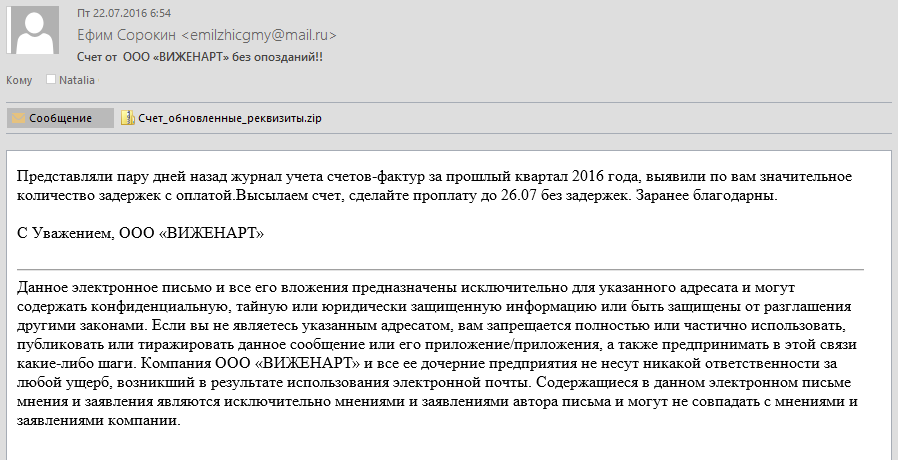

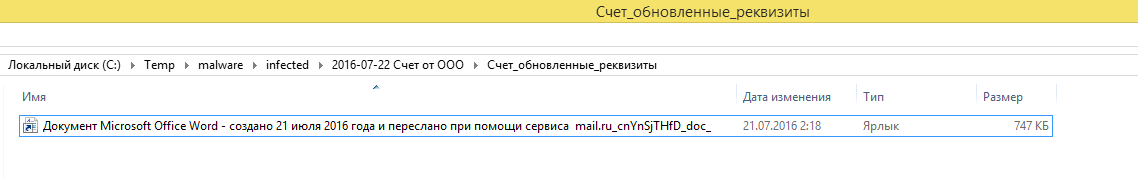

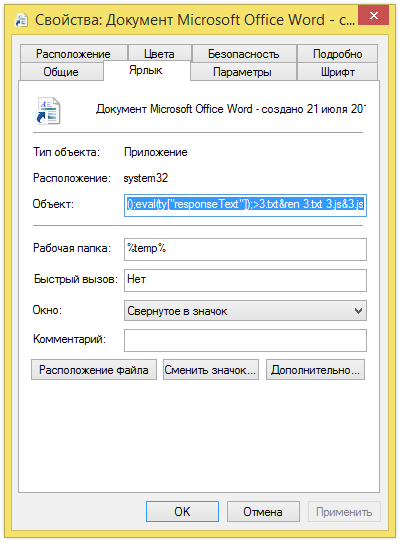

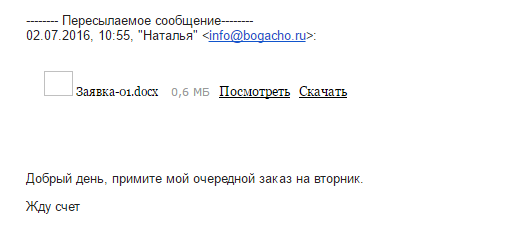

Специалисты компании ESET и их коллеги из ИБ-фирмы CYREN предупреждают о двух новых фишинговых кампаниях. Первая кампания ориентирована на пользователей PayPal. Атака начинается с фишингового письма, имитирующего официальное сообщение сервиса. Клиента предупреждают о подозрительной активности и предлагают подтвердить личность, чтобы вернуть доступ к аккаунту PayPal. Грамматические ошибки в письме указывают на то, что автор не является носителем английского языка, но неопытных пользователей это редко наводит на подозрения. По ссылке клиент попадает на фишинговый сайт, который украдет пароль от PayPal.

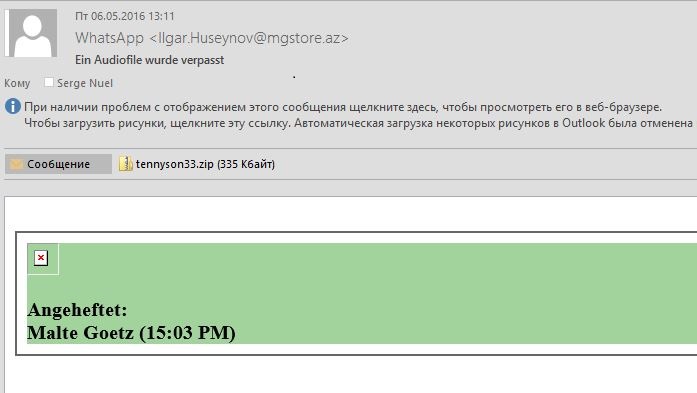

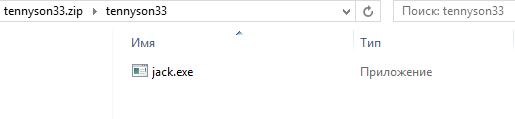

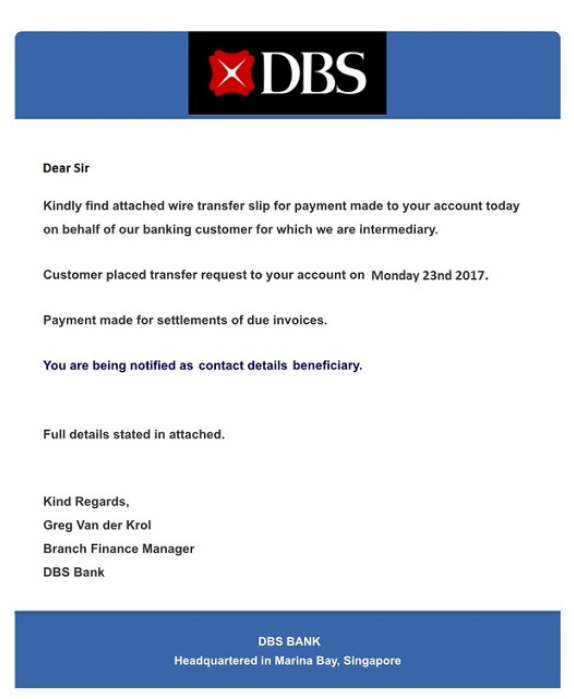

Вторая кампания, обнаруженная CYREN, выглядит не менее убедительно для неискушенных пользователей. Мошенники присылают жертвам письма, озаглавленные «Уведомление о безналичном банковском переводе», «Обновление платежа» или «Swift копия». Если пользователь открывает письмо, внутри он находит уведомление о банковском переводе, якобы поступившем в его адрес. При этом послание замаскировано под официальное сообщение от сингапурского банка DBS или банка Emirates NBD:

О компании «Антифишинг»

Мы помогаем обучить сотрудников и контролировать их навыки с помощью учебных фишинговых атак. Используем реалистичные сценарии и самые актуальные примеры мошенничества.

Чтобы проверить своих сотрудников, заполните форму на сайте или напишите нам: ask@antiphish.ru