Антифишинг-дайджест №52 c 19 по 25 января 2018 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 19 по 25 января 2018 года.

Сергей Волдохин

sv@antiphish.ru

Андрей Жаркевич

редактор, ИТ-руководитель

Почта, сайты и мессенджеры

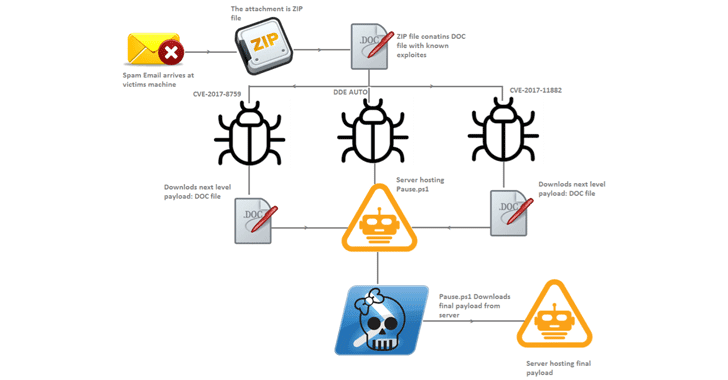

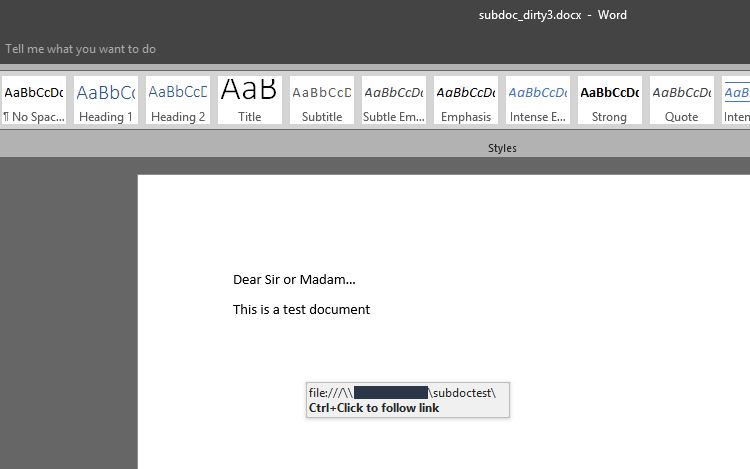

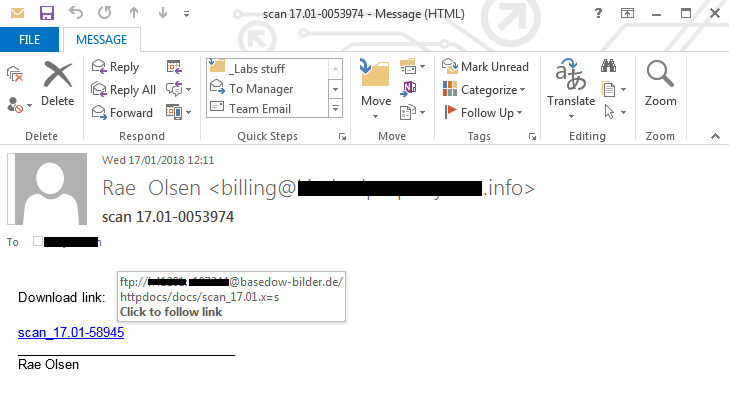

Письма содержат файл MS Office, при открытии которого выполняется команда загрузки вредоносной программы.

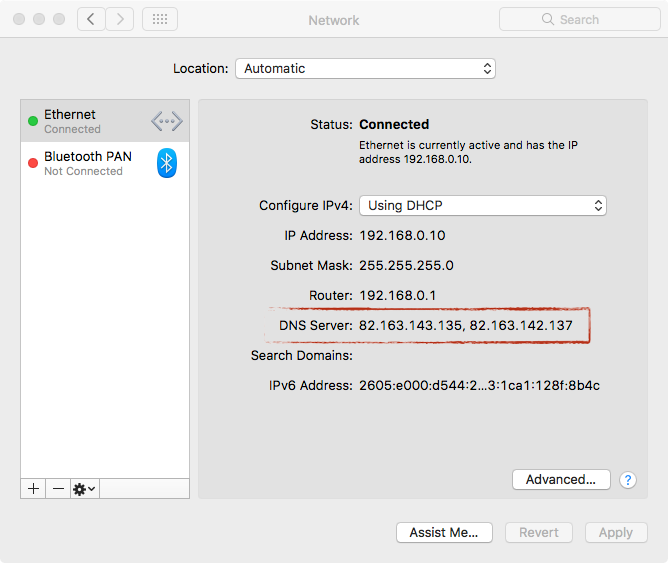

Агент обновлений игр от Blizzard Entertainment уязвим для атаки DNS Rebinding

Blizzard Update Agent — необходимый компонент для игр компании Blizzard. Он запускает на компьютере игрока сервер JSON-RPC, который принимает команды на установку, удаление изменение настроек и обновление связанных с ним продуктов.

Из-за уязвимости злоумышленники могут выдать любой сайт за мост между сервером Blizzard и клиентом жертвы и отправить на её компьютер произвольный файл под видом игрового обновления.

Телефонное мошенничество

Облачная АТС оформляется на одноразовую сим-карту, затем через веб-интерфейс номер станции меняется на номер банка. После этого преступники под видом сотрудников банка обзванивают клиентов, выясняют данные карт и крадут деньги.

«Умные» устройства

Разработан способ превращения обычной USB-флешки в самоуничтожающуюся.

Модифицированный вариант USB-накопителя устанавливает на компьютер вредоносный код, а затем взрывается:

С помощью чипа ATtiny 85 к флешке добавляется эмулятор USB-клавиатуры, используя который легко внедрить на целевую систему вредоносный код. Чтобы вызвать взрыв устройства, программист модифицировал механизм подачи питания.

Вредоносная программа использовалась на десятках АЗС России и позволяла операторам колонок наливать водителям на 7% меньше бензина,чем показывали счётчики.

Когда клиент АЗС делал покупку, программа автоматически недоливала ему от 3% до 7% от количества приобретенного бензина, а затем отправляла недолитое топливо в заранее заготовленный пустой резервуар. Программы оператора и счетчик на колонке при этом показывали, что в бак залит весь оплаченный объем. Информация о проливе топлива в другой резервуар стиралась. При достижении определенного объема топлива в резервуаре, оно пускалось в продажу, а программа позволяла не отображать данные сделки в системе контрольно-кассового учета.

Вредоносное ПО

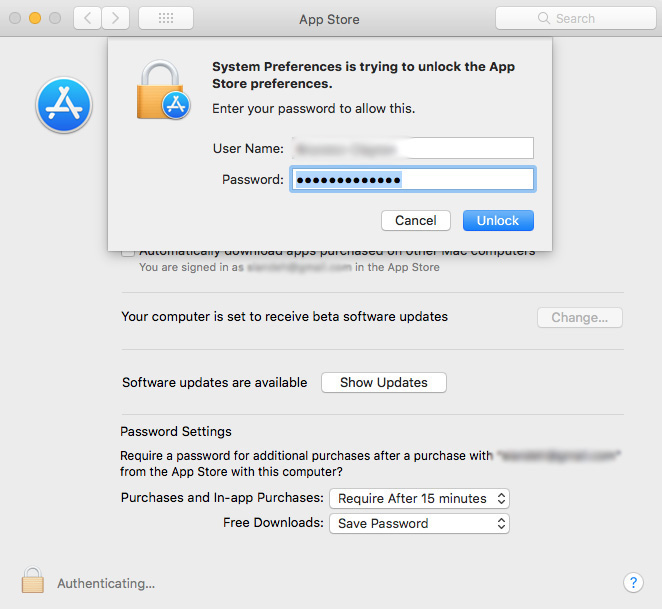

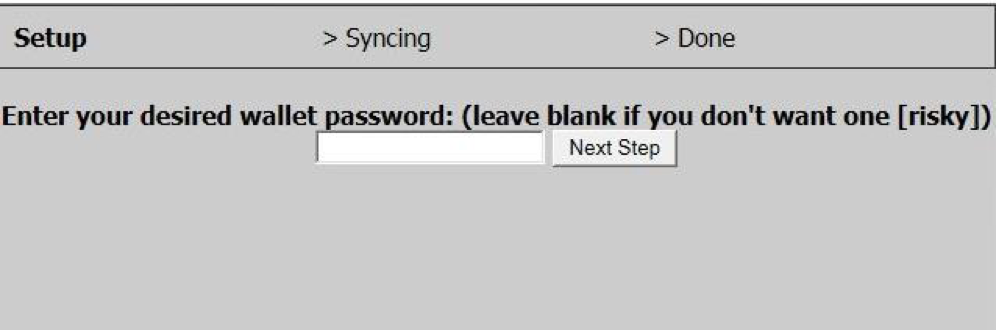

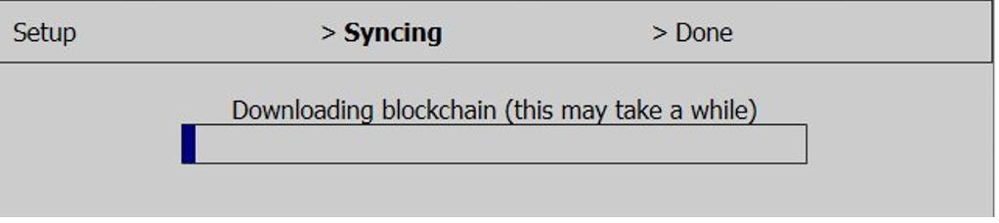

Если пользователь скачает приложение по ссылке, вредонос предлагает создать пароль для кошелька, а после его ввода делает вид, что загружает блокчейн. На самом деле в это время SpriteCoin шифрует файлы и похищает пароли, сохранённые в браузерах:

![]()

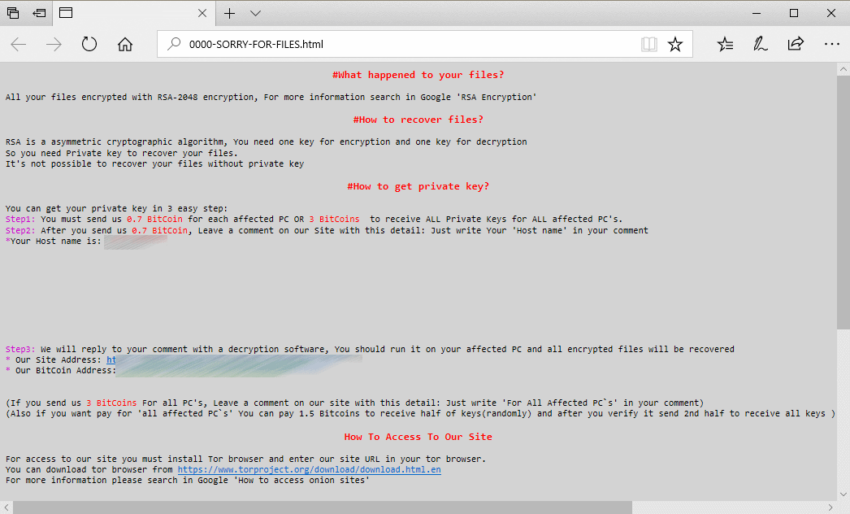

После окончания «загрузки» вымогатель выводит сообщение с требованием 0.3 Monero (около $120) за расшифровку.

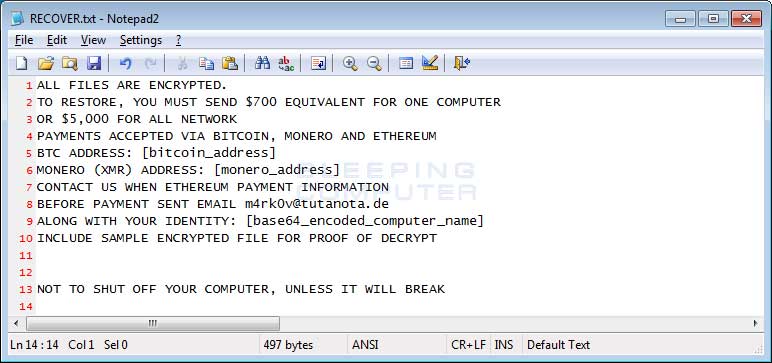

В качестве первичного вектора новая версия SamSam перешла с фишинговых писем на компрометацию публичных веб-серверов компаний и последующего использование их для проникновения в сеть организаций:

Большая часть жертв SamSam платила выкуп за расшифровку файлов. По состоянию на сегодня в кошельке преступников уже находится 30 биткоинов — более $300 000 по текущему курсу

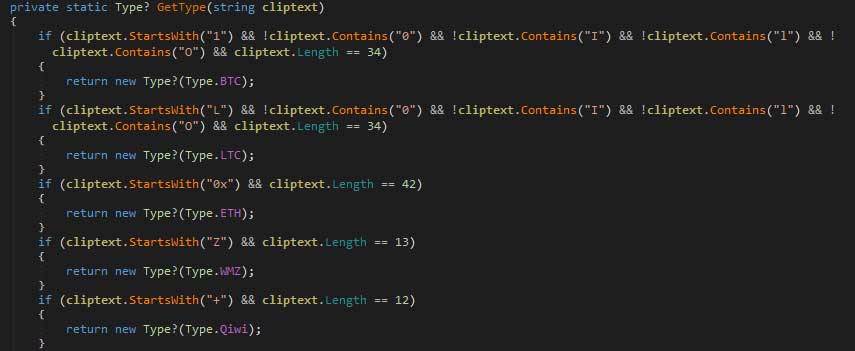

Если пользователь использует буфер обмена при отправке криптовалюты или расчёте электронными деньгами, троян подменяет номера получателя на свои. В данный момент Evrial обрабатывает сведения о платежах и кошельках Bitcoin, Litecoin, Monero, WebMoney, Qiwi и Steam:

Для распространения Eviral используются все доступные средства — от фишинга до атак на майнинг-сервисы.

Троян Mezzo подменяет реквизиты в файлах обмена между бухгалтерскими и банковскими системами

Обнаружив созданные менее двух минут назад файлы обмена, троянец ждёт открытия диалогового окна обмена между бухгалтерской системой и банком. Если окно открывается, он подменяет реквизиты счёта в файле непосредственно в момент передачи данных. Если окно не открывается, Mezzo подменяет весь файл поддельным.

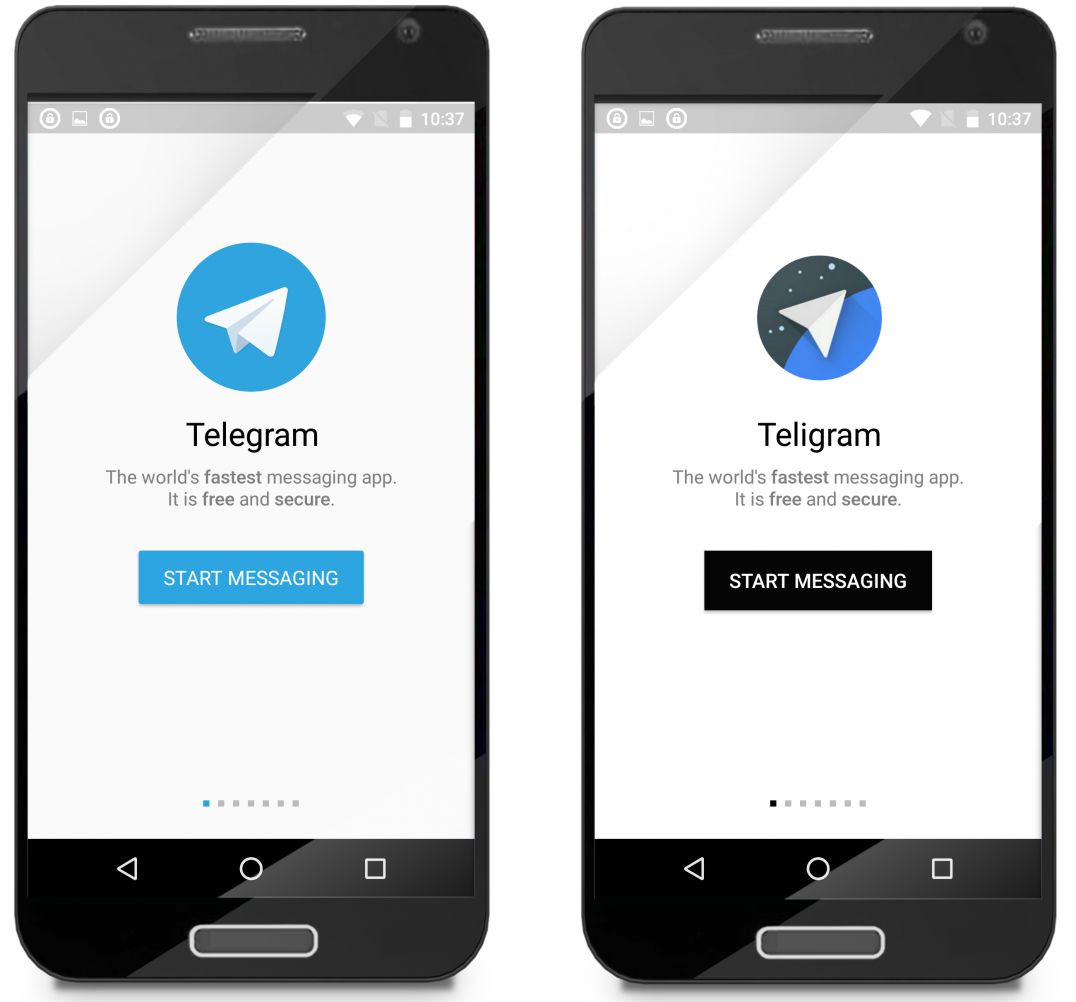

Мобильная безопасность

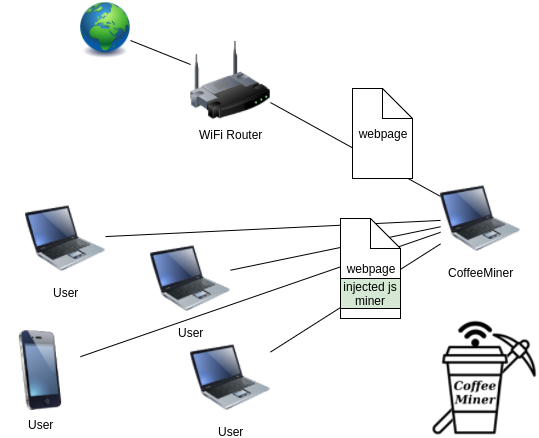

Приложение загружает фото профиля через незащищённое HTTP-соединение, поэтому атакующие, подключенные к той же сети Wi-Fi, что и жертва, могут просматривать профиль пользователя и видеть изображения на его экране.

Другая уязвимость касается некорректного использования протокола HTTPS и позволяет злоумышленнику по размеру пакетов определять действия, которые пользователь выполняет в приложении.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.