Антифишинг-дайджест №51 с 12 по 18 января 2018 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 12 по 18 января 2018 года.

Сергей Волдохин

sv@antiphish.ru

Андрей Жаркевич

редактор, ИТ-руководитель

Почта, сайты и мессенджеры

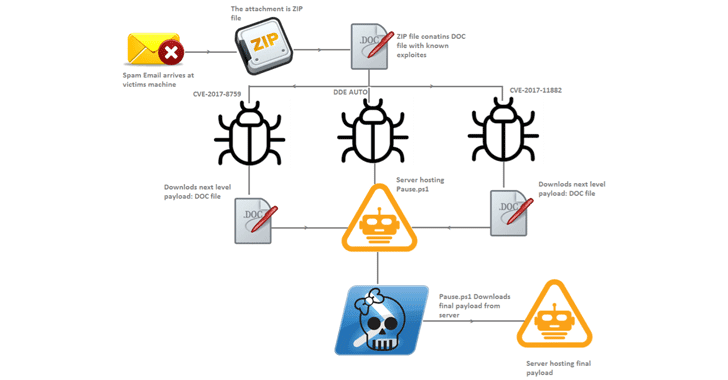

Вредоносная программа Zyklon распространяется с помощью фишинговых писем и использует сразу три уязвимости в MS Office:

Письма содержат zip-архив с вредоносным офисным документом. При открытии документ запускает Powershell-скрипт с помощью:

- протокола DDE, или

- уязвимости MS Office RCE (CVE-2017-11882), или

- уязвимости .NET Framework RCE (CVE-2017-8759).

Скрипт загружает сам вредоносный код с командного сервера, причём обращается к серверу по IP-адресу в десятичной нотации.

Десятичная нотация — способ записи IP-адресов без точек. Например, IP-адрес сайта antiphish.ru — 80.93.177.78. В десятичной нотации этот адрес будет записан как 1348317518. Если написать в строке браузера http://1348317518, произойдёт переход на наш сайт.

Zyklon превращает заражённый компьютер в часть ботнета, который используется для DDoS-атак, хищения данных, распространения спама и подобных задач.

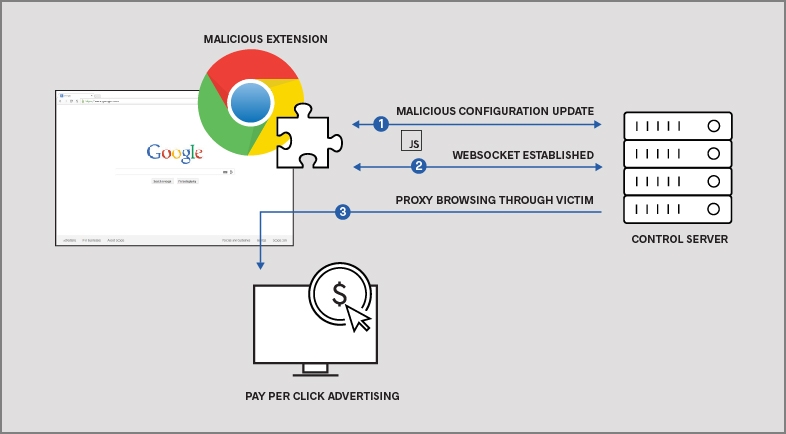

Из Chrome Web Store удалены еще четыре вредоносных расширения, которые загрузили более 500 000 раз:

Расширения позволяли своим операторам выполнять произвольный JavaScript в браузерах жертв. К счастью для пострадавших, злоумышленники использовали эту возможность лишь для кликфрода и различных SEO-манипуляций.

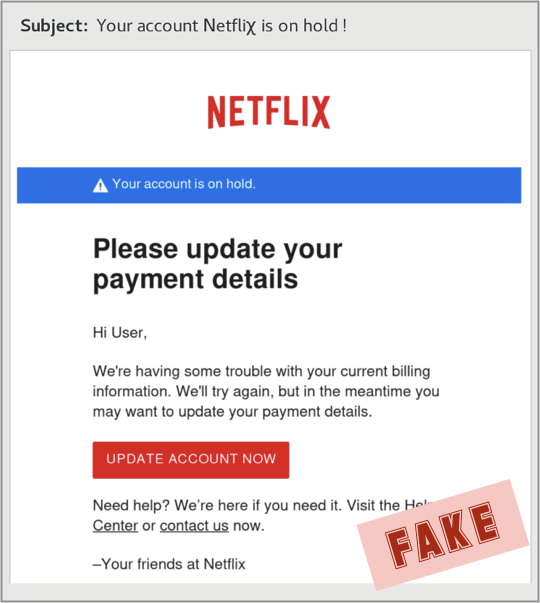

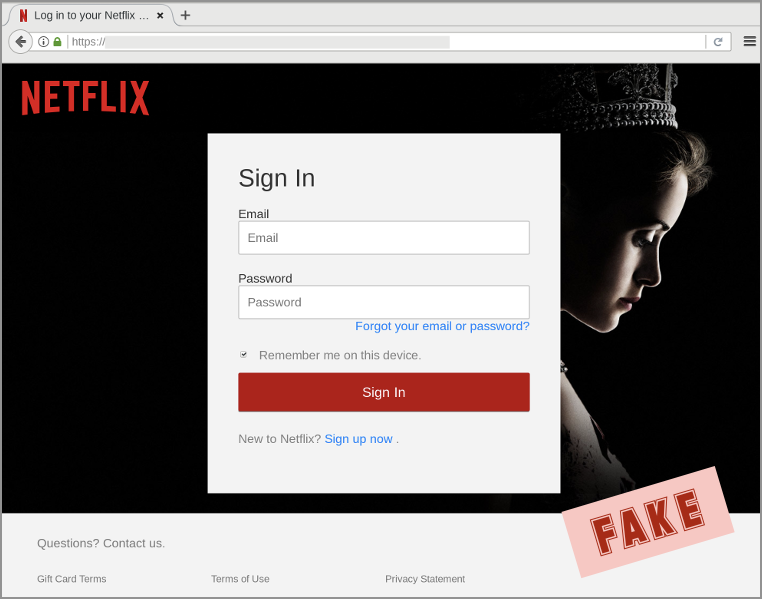

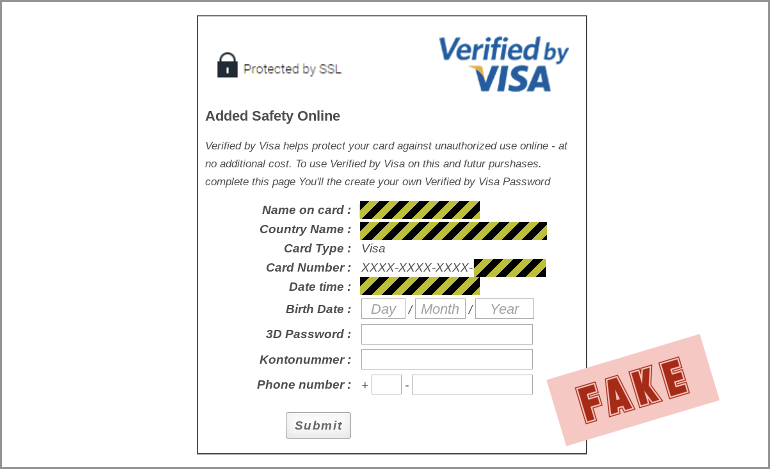

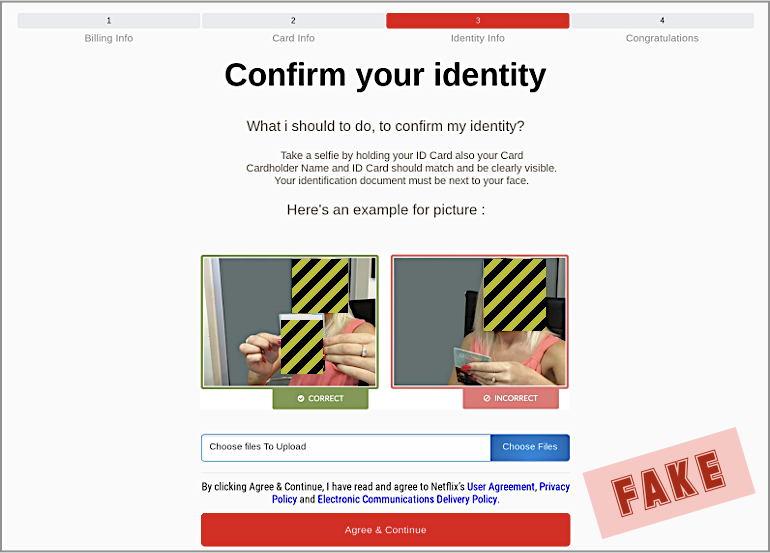

Пользователь получает письмо с сообщением о заморозке аккаунта и предложением обновить платёжные данные. Перейдя по ссылке, он попадает на поддельный сайт, где от него требуют ввести адрес почты и пароль:

После этого ему предлагается ввести данные кредитной карты и подтвердить личность:

Закончив сбор данных, мошенники перенаправляют пользователя на настоящий сайт Netflix.

Мобильная безопасность

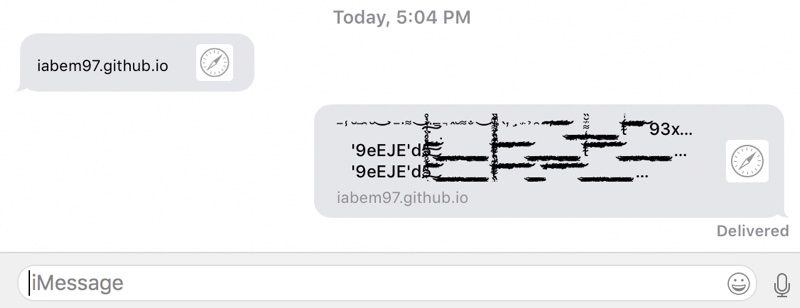

Сообщение с вредоносной ссылкой может привести к зависанию и перезагрузке iPhone, iPad и Mac:

После получения такой ссылки устройство перестаёт реагировать на любые действия пользователя и зависает. Операционная система, чтобы выйти из этого состояния, перезагрузится, но после повторного получения сообщения устройство снова отключится:

Страница по ссылке содержит html-код, модифицированный в стиле текста Zalgo:

Предположительно, ошибка связана с функцией предварительного просмотра ссылок в «Сообщениях».

Вероятно, разработчики эксплойта вдохновились аналогичной техникой атаки на почтовые сервисы Гугла — см. Антифишинг-дайджест №50 с 5 по 11 января 2018 года.

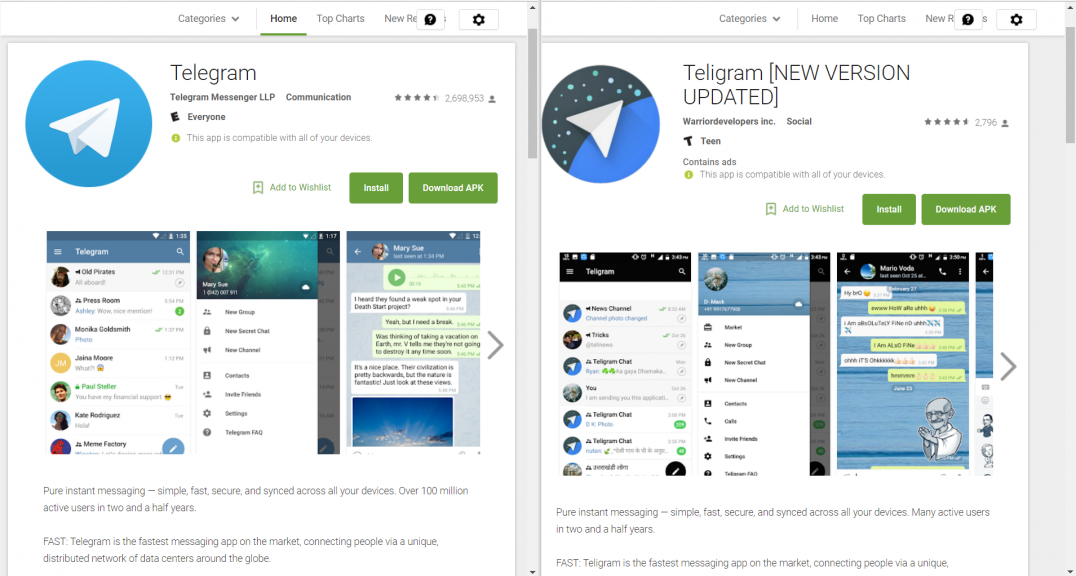

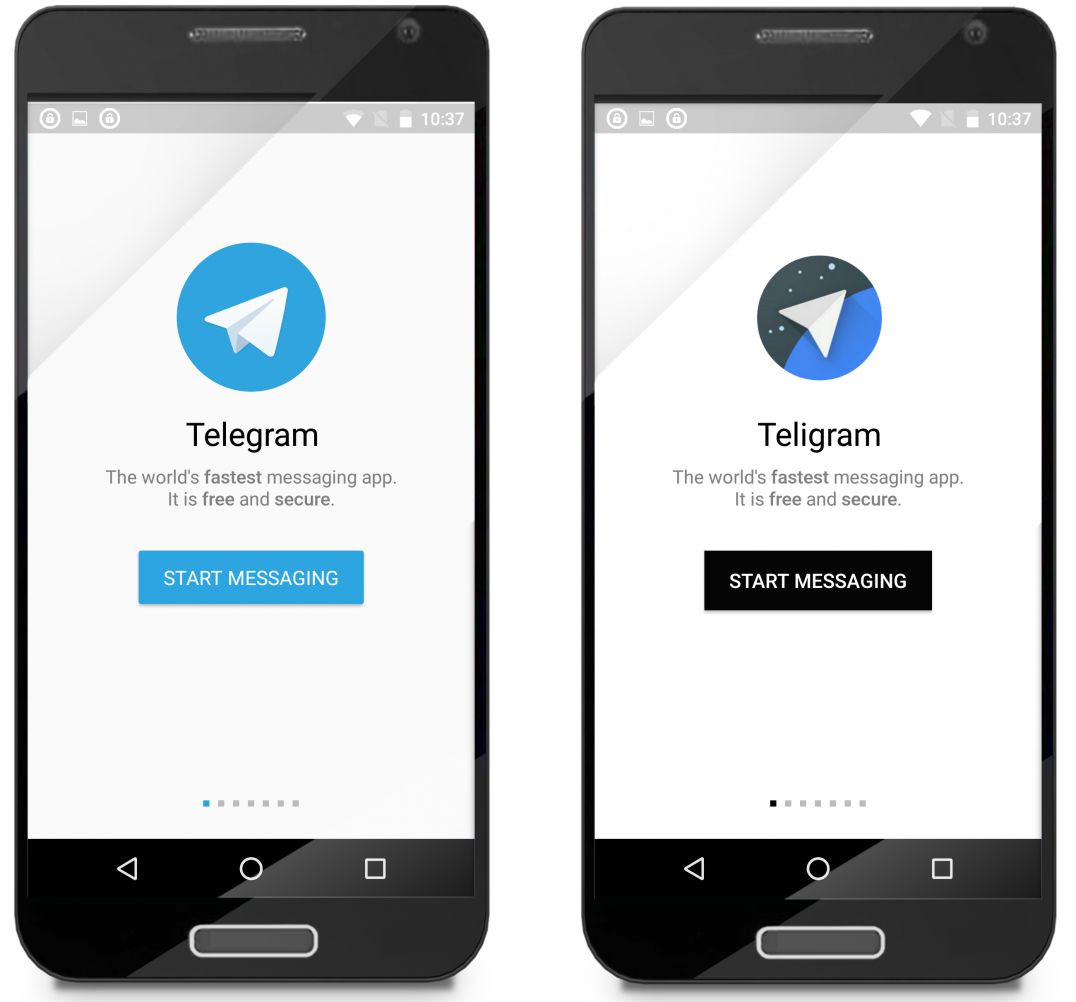

В Google Play появились поддельные версии мессенджера Telegram с вредоносной фунциональностью:

От настоящей версии поддельную копию отличает измененное имя — Teligram. Кроме того, мошенники немного поменяли логотип:

Установив подделку, пользователи получают адварь, которая принудительно показывает рекламу в чатах.

Уязвимости, эксплойты и вредоносное ПО

Уязвимость в Intel Active Management Technology позволяет злоумышленнику активировать удаленный контроль над компьютером. Для активации потребуется физический доступ к компьютеру хотя бы на 30 секунд:

Уязвимость позволяет злоумышленнику обойти процедуру ввода учетных данных, включая пароли BIOS, Bitlocker и кодов TPM, а затем получить удаленный доступ.

Для эксплуатации уязвимости атакующему нужно включить или перезагрузить целевой компьютер и нажать CTRL+P во время загрузки. После этого он сможет войти в Intel Management Engine BIOS Extension (MEBx), используя пароль по умолчанию (admin), изменить пароль, включить удаленный доступ и отключить пользователям доступ к AMT.

Чтобы защититься от уязвимости, смените пароль на вход в AMT или совсем отключите эту функцию, если она не используется в инфраструктуре организации

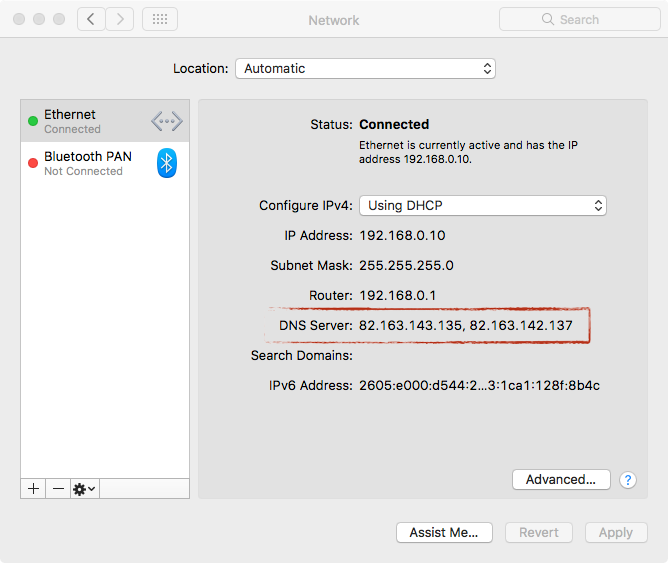

Новый macOS-зловред OSX/MaMi переписывает адреса DNS-серверов и подменяет корневой сертификат компьютера:

Подмена DNS позволяет злоумышленникам перенаправлять пользователя на поддельные веб-страницы, оставляя в адресной строке браузера корректный URL. В результате мошенники могут воровать пользовательские данные, показывать нежелательную рекламу, вести MitM-атаки.

Для полного устранения OSX/MaMi придется переустановить операционную систему.

Шпионская программа Skygofree позволяет злоумышленникам удалённо контролировать Android-устройства, записывать звук, похищать переписку в мессенджерах и делать многое другое.

Заражение вредоносом происходит при посещении фишинговых сайтов. Кроме Android-устройств Skygofree может заражать компьютеры под управлением Windows и Linux.

Вредонос SmokeLoader распространяется в фишинговых письмах под видом патча для Meltdown и Spectre.

В письме жертву заманивают на сайт, на котором предлагают скачать zip-архив с «патчами». После запуска исполняемого файла на компьютер устанавливается SmokeLoader, который загружает дополнительные компоненты для хищения данных и других вредоносных действий.

Для создания большего доверия к сайту мошенники используют SSL-сертификат.

Криптовалюты

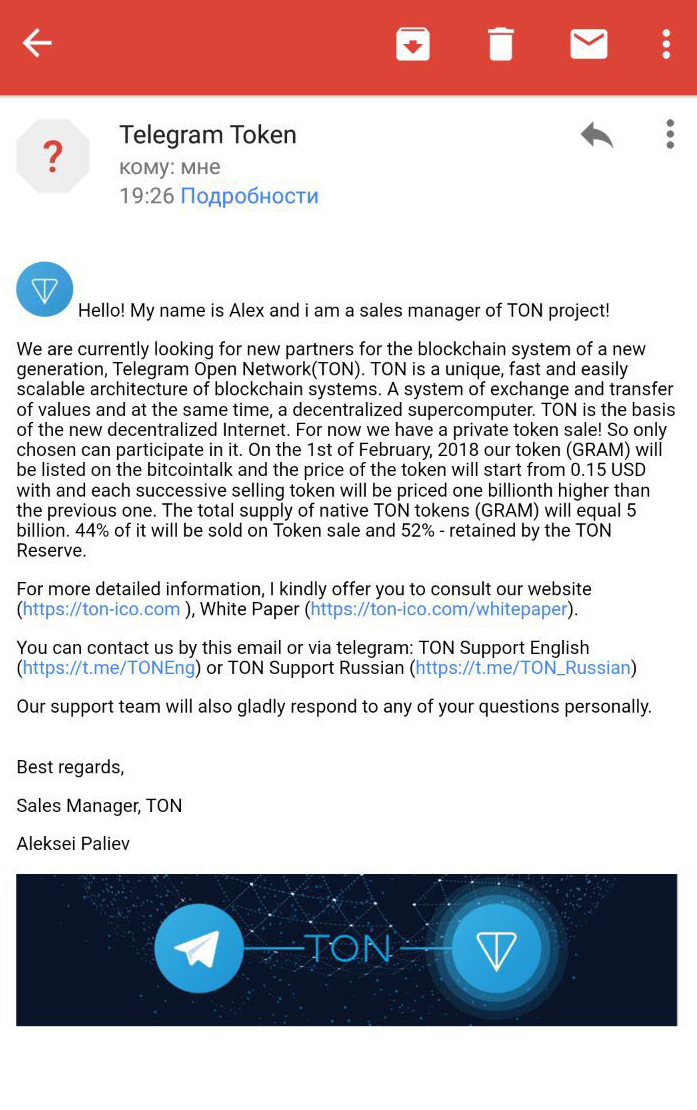

Минимальная транзакция, по словам мошенников, составляет 50 000 GRAM или $5000.

На сайте электронной регистратуры Сахалина обнаружен майнер криптовалюты Monero.

Администратор сайта или неизвестный злоумышленник внедрил на сайт регистратуры JavaScript, который использовал компьютеры посетителей сайта для майнинга криптовалюты. Скрипт работал, только пока у пользователя была открыта вкладка с сайтом. Никакого влияния на пользовательское устройство после отключения от портала скрипт не оказывал.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.