Антифишинг-дайджест №67 с 4 по 10 мая 2018 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 4 по 10 мая 2018 года.

Сергей Волдохин

sv@antiphish.ru

Андрей Жаркевич

редактор, ИТ-руководитель

Почта и сайты

Новая версия шифровальщика-вымогателя GandCrab выводит из строя компьютеры на базе ОС Windows 7.

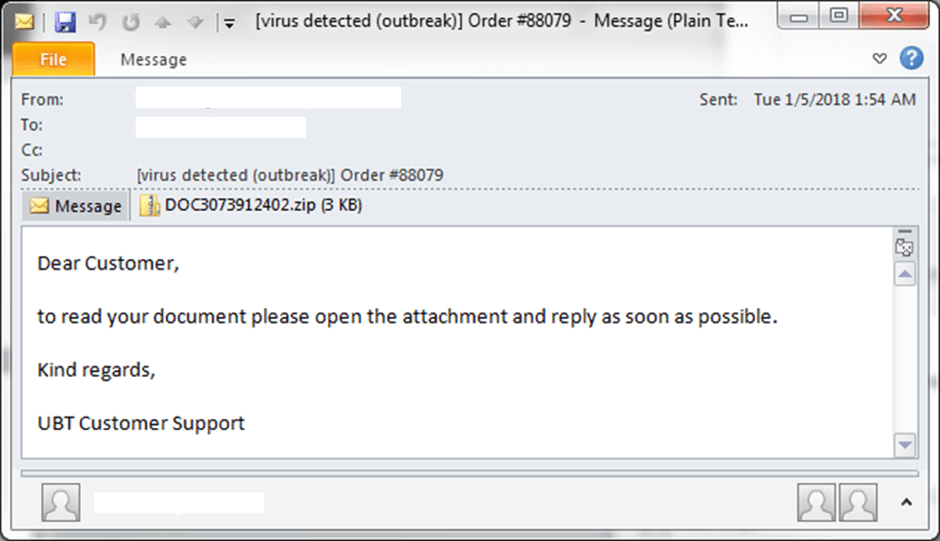

Программа распространяется, в том числе, через письма с вложенным VBS-скриптами в ZIP-архиве:

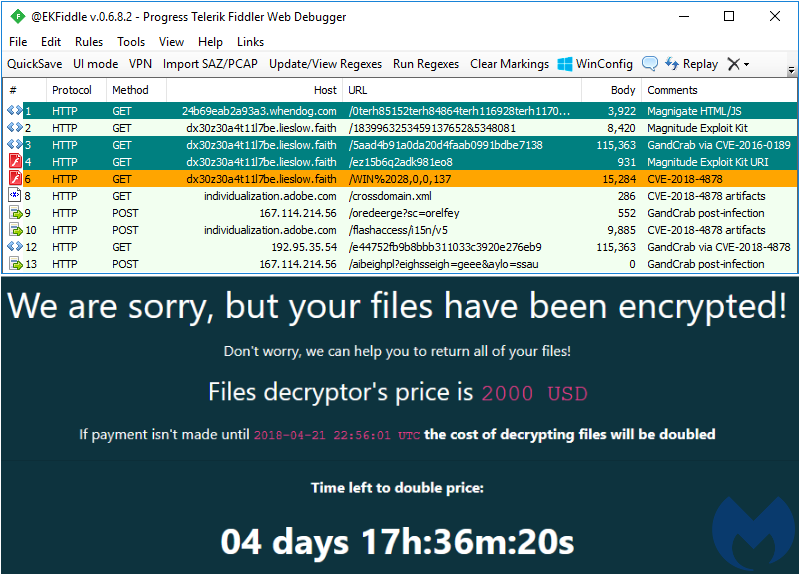

А также через эксплоит-паки (используются уязвимости Internet Explorer CVE-2016-0189 или Flash Player CVE-2018-4878):

Ошибка в коде вредоноса блокирует загрузку системы, лишая пользователя возможности взаимодействовать с устройством и возникает при попытке заменить обои рабочего стола на картинку с инструкцией для пользователя.

Чтобы обновить рабочий стол, GandCrab перезагружает компьютер. На этом этапе Windows 7 зависает, не позволяя запуститься системной оболочке.

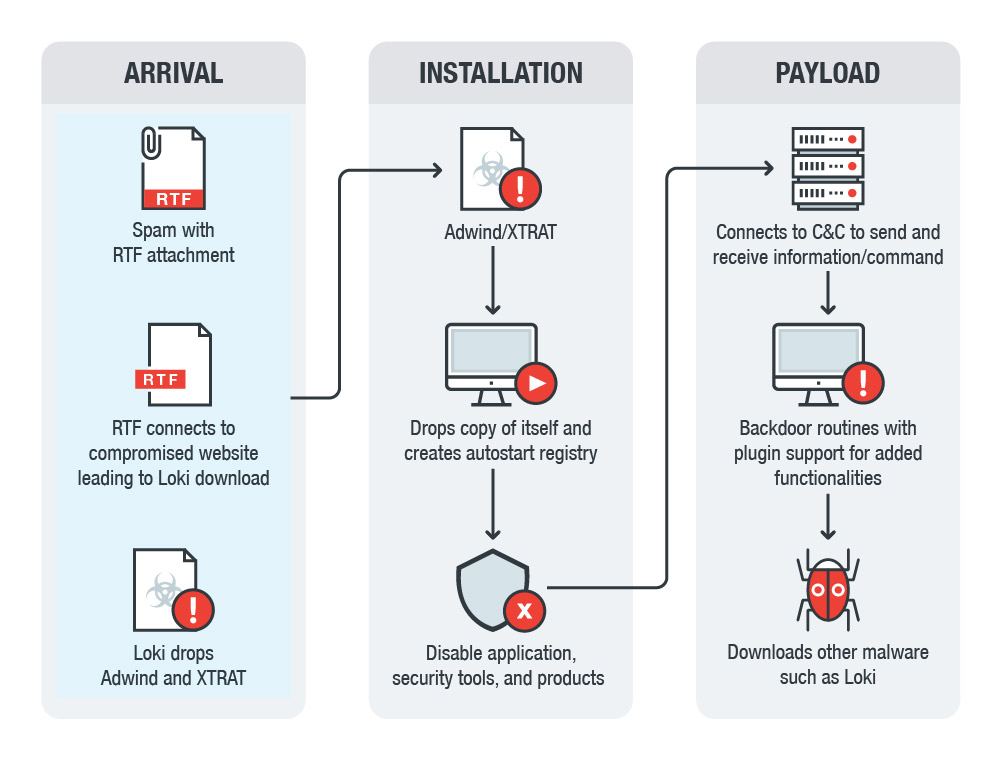

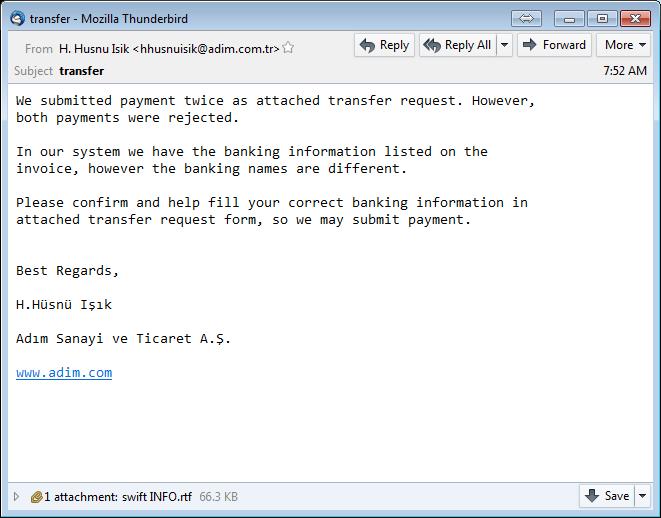

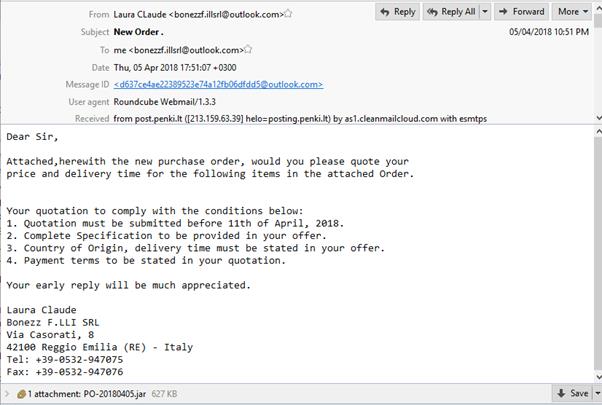

Киберпреступники проникли в сети двух немецких поставщиков электроэнергии с помощью фишинговых писем.

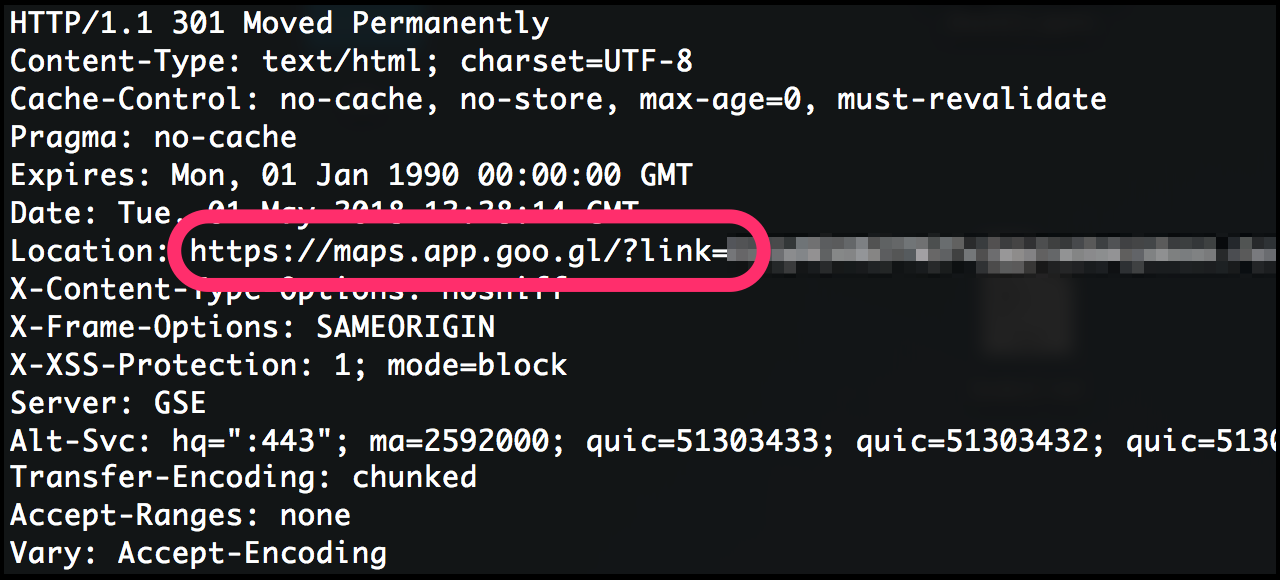

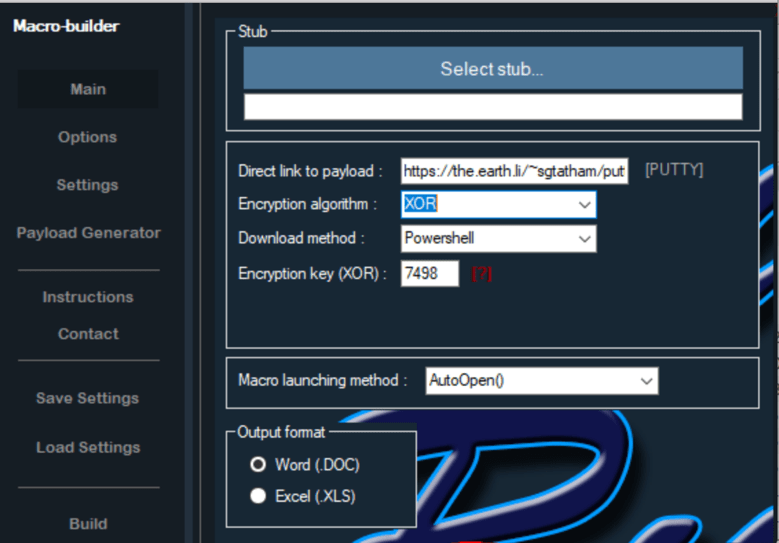

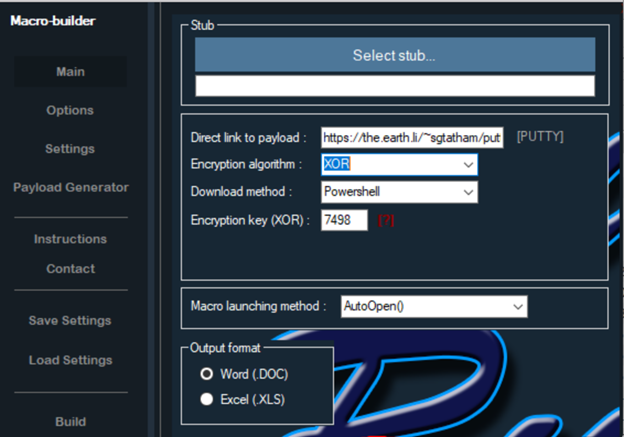

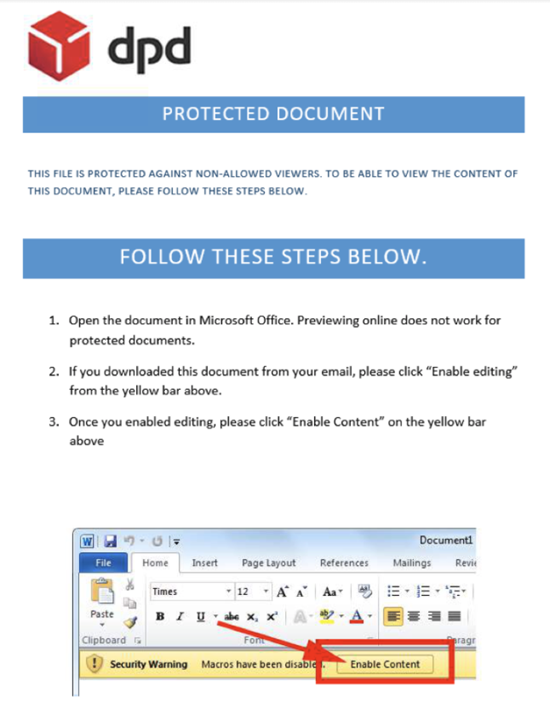

- Письма содержали документ-приманку с вредоносным макросом.

- Атакующие пытались убедить жертву игнорировать сообщение безопасности и включить макрос, выводя на экран поддельное сообщение Microsoft Office.

- Успешное исполнение макроса приводило к запуску вредоносного ПО — загрузчика, который пытался загрузить с удаленного сервера исполняемый файл и выполнить его.

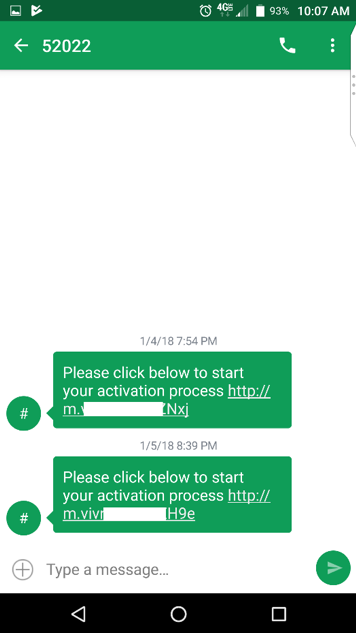

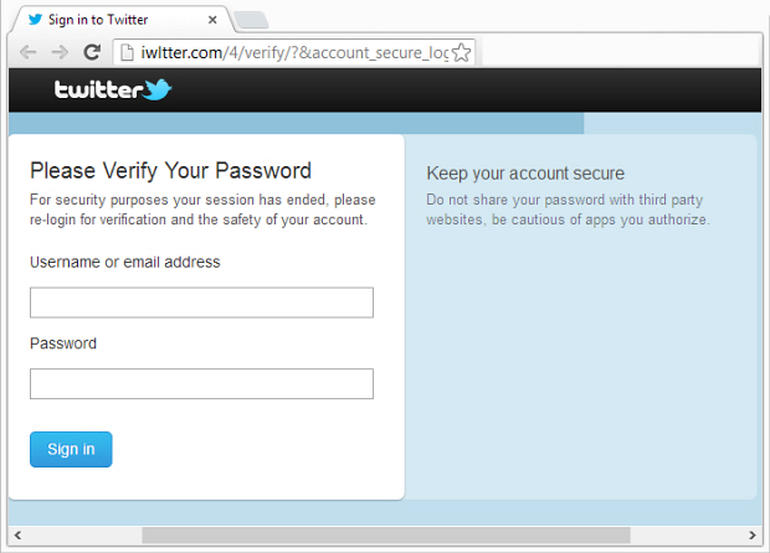

Разместив фишинговую копию оригинального сайта, мошенник разместил в «Одноклассниках» рекламный ролик об акции, которую якобы проводил банк. Ссылка в ролике вела на его сайт, где пользователям предлагалось ввести свои данные от личного кабинета. После ввода данных жертвы мошенника расставались со своими деньгами.

Социальные сети и мессенджеры

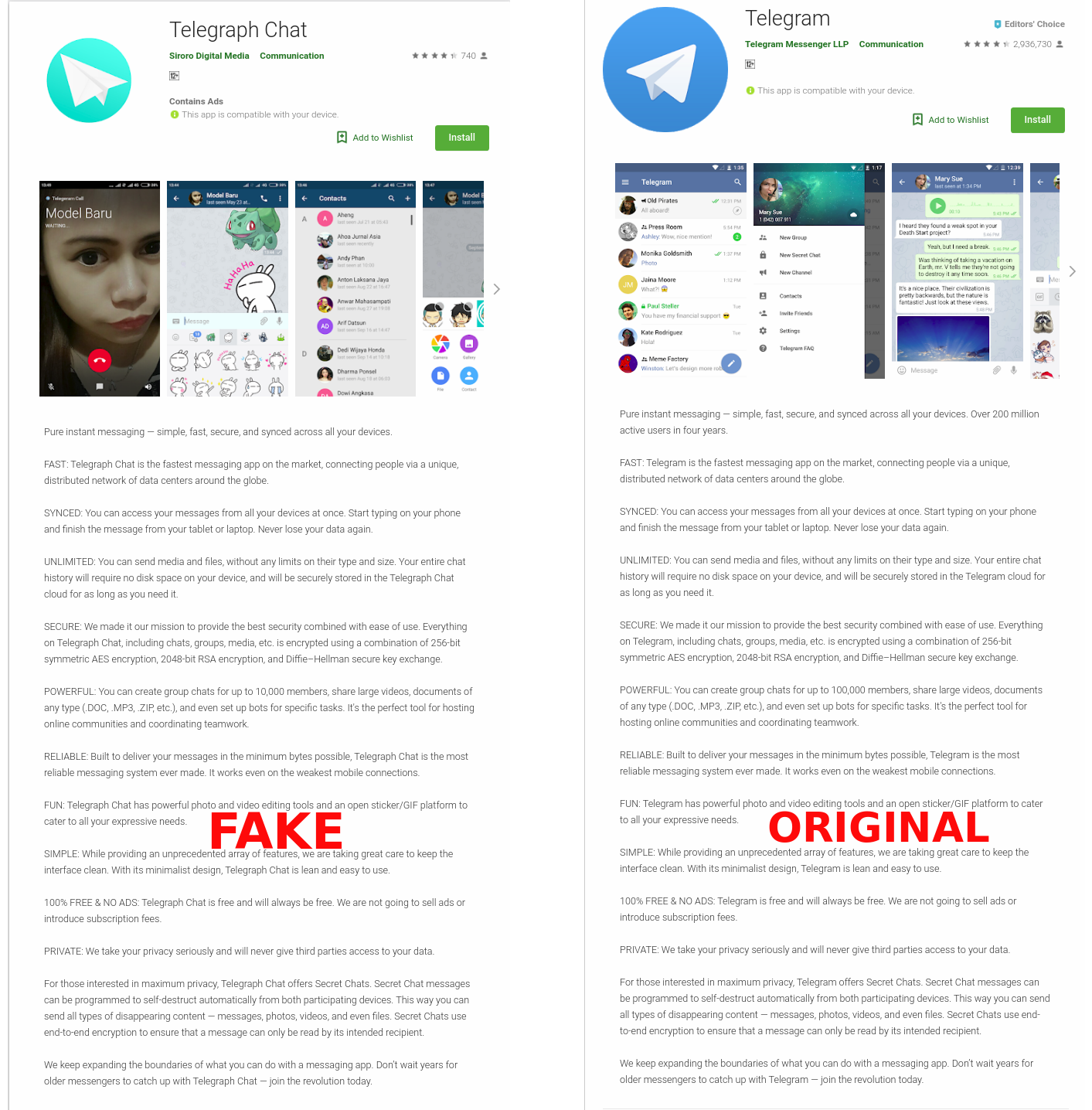

После установки на устройство программа меняла значок и имя (на Telegeram) и бомбардировала пользователя рекламными сообщениями, требующими установить различные приложения. Лже-мессенджер поддерживал только одну опцию — обмен сообщениями, а при попытке сделать звонок прекращал работу.

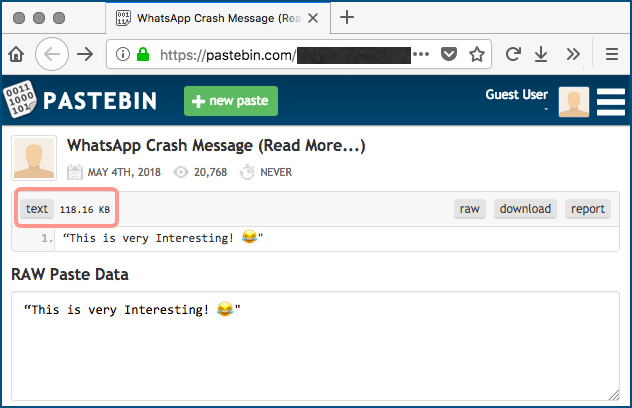

В приложении WhatsApp обнаружена уязвимость, позволяющая вызвать сбой в работе приложения с помощью специального текстового сообщения.

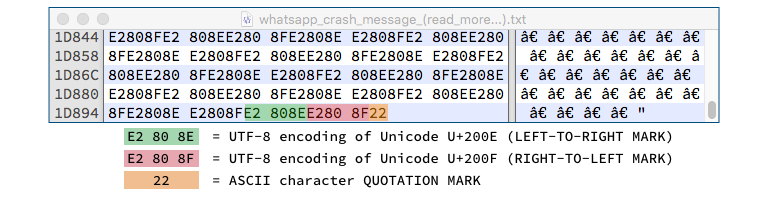

Вредоносное сообщение реализованов в виде «текстовой бомбы» двух видов. В первом написано «This is very interesting» («Это очень интересно»), добавлен смеющейся сквозь слезы смайлик и ссылка «Read more» («Читать дальше»). Если на нее нажать, устройство зависнет и перестанет работать.

Второе текстовое сообщение гласит: «If you touch the black point then your WhatsApp will hang» («Если вы коснетесь черной точки, ваш WhatsApp зависнет»). Если пользователь нажмет на черную точку, устройство действительно зависнет. Для того чтобы вернуть устройство в рабочее состояние, необходимо его перезагрузить

Оба сообщения состоят не только из видимых текстовых символов, но и десятков тысяч невидимых UTF-знаков, управляющих отображением текста. В результате операционная система перегружается десятками тысяч текстовых символов, приложение и ОС перестают отвечать и требуется перезагрузка устройства.

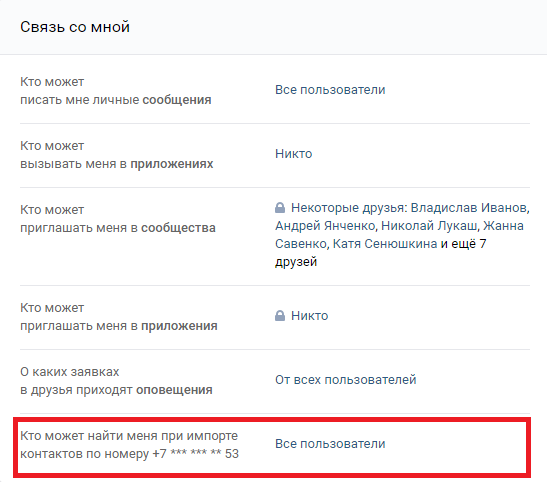

Cоцсеть «ВКонтакте» добавила поиск по номеру телефона любого человека.

В настройках соцсети появился специальный пункт, который позволяет включить или выключить такую возможность, если пользователь не желает, чтобы его могли найти по номеру привязанного к аккаунту мобильного. По умолчанию эта опция позволяет кому угодно найти пользователя по номеру телефона.

Вредоносное ПО и уязвимости

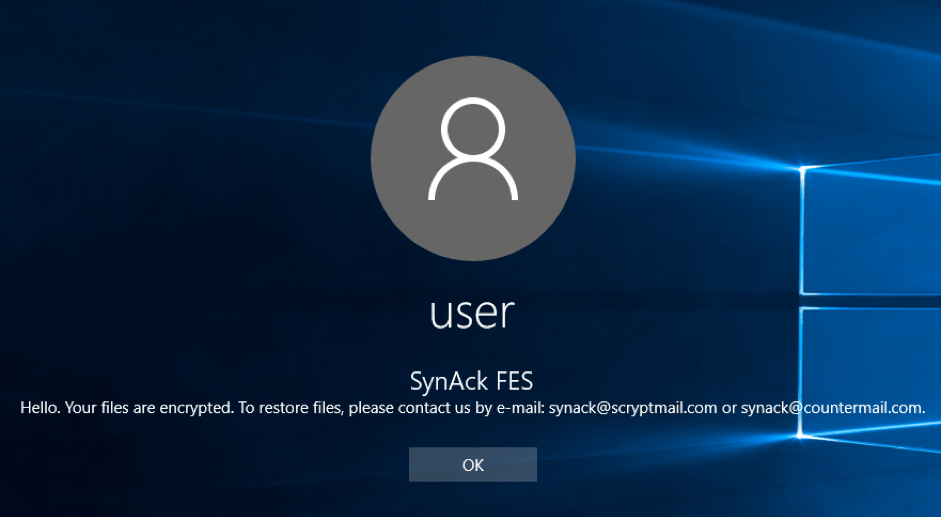

Новый вариант вредоноса SynAck стал первым в мире вымогателем, использующим для обхода обнаружения новую беcфайловую технику внедрения кода Process Doppelg?nging.

- Техника Process Doppelg?nging использует функции NTFS Transactions для запуска вредоносного процесса, заменяя память легитимного процесса. В результате антивирусы принимают вредоносный процесс за легитимный.

- При запуске SynAck определяет раскладку клавиатуры компьютера и атакует пользователей в США, Кувейте, Иране и Германии, но не трогает компьютеры, с русской, украинской, белорусской, армянской, грузинской, азербайджанской, казахской, узбекской или таджикской раскладками.

- После установки на системе жертвы SynAck шифрует файлы с помощью алгоритма AES-256-ECB и требует выкуп за их расшифровку. В уведомлении шифровальщика киберпреступники «предлагают свои услуги по восстановлению файлов», причиняющих «неудобство».

По данным Лаборотории Касперского, SynAck распространяется в основном с помощью брутфорса по протоколу удаленных рабочих столов (RDP).

В процессорах Intel обнаружены восемь новых уязвимостей, названных Spectre New Generation или Spectre-NG — по аналогии с известными недостатками в архитектуре современных чипов, которые нашлись в середине прошлого года.

Ошибки Spectre-NG более опасны, чем предыдущее поколение. Одна из обнаруженных угроз значительно упрощает атаки на контур безопасности микросхемы и позволяет запустить вредоносный код на виртуальной машине. Это влечет за собой возможность атаки на сетевые серверы, а через них — на инфраструктуру облачного хостинга. Компрометация даже одной виртуальной машины ставит под угрозу все остальные аналогичные сервисы, запущенные в рамках одной хост-системы. Это особенно опасно для облачных платформ, таких как Cloudflare или Amazon Web Services.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.