Антифишинг-дайджест №66 с 27 апреля по 3 мая 2018 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 27 апреля по 3 мая 2018 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Социальные сети

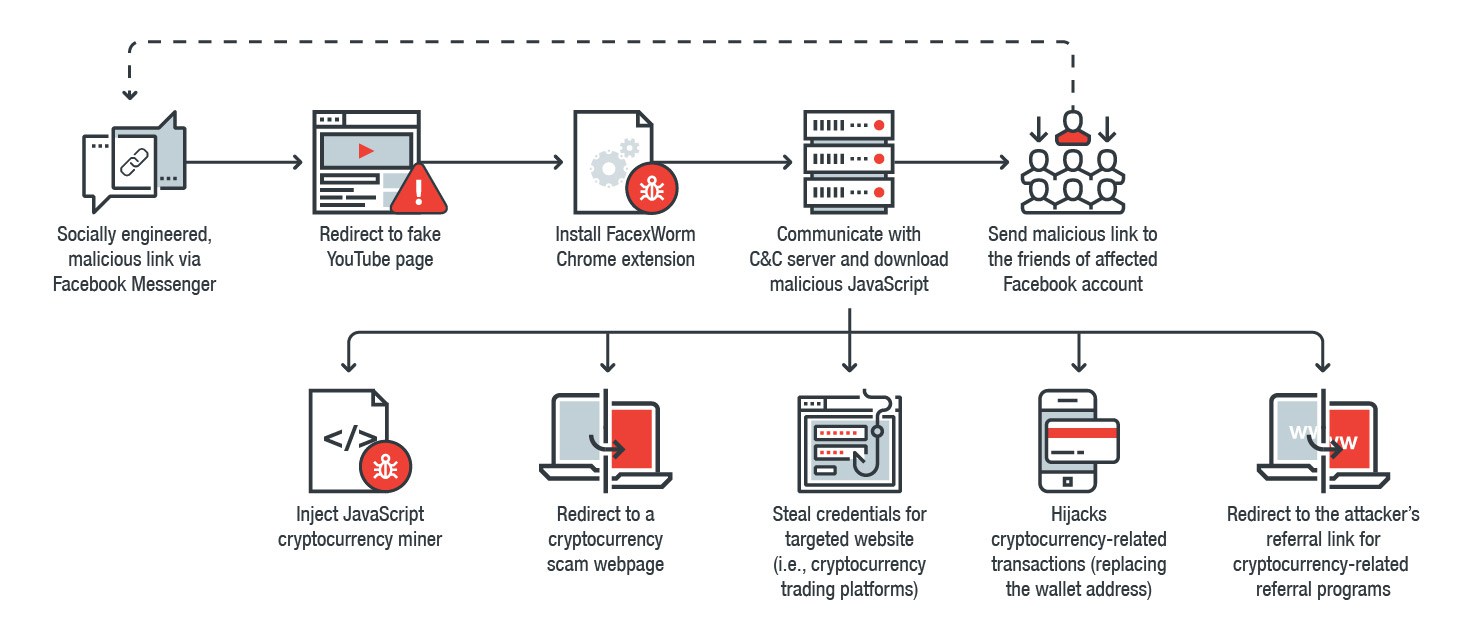

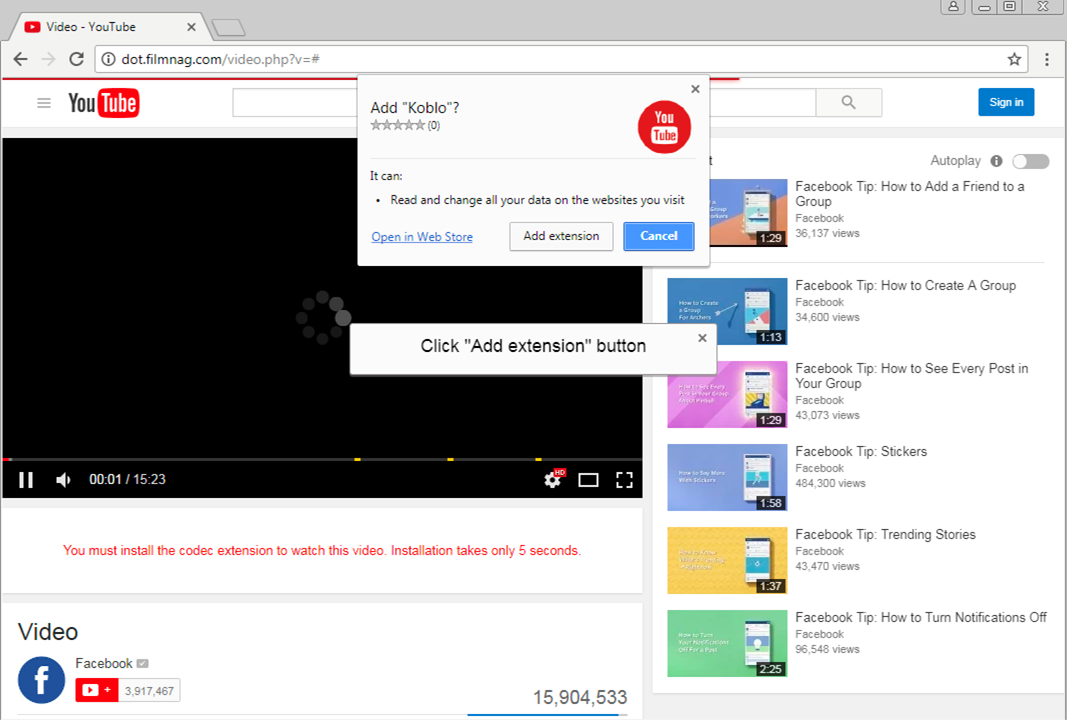

Атака начинается с фишинговой ссылки на поддельную страницу YouTube:

Если пользователь переходит по ссылке, ему на компьютер устанавливается расширение FacexWorm для Google Chrome:

Расширение скачивает вредоносный сценарий JavaScript, который

- внедряет на компьютер жертвы криптовалютный майнер

- переадресует пользователя на мошенническую криптовалютную страницу

- похищает данные криптовалютных кошельков

- подменяет данные кошельков в буфере обмена на своих

- переадресует пользователя на реферральные ссылки

Затем расширение рассылает фишинговую ссылку всем контактам жертвы.

Почта, сайты и мессенджеры

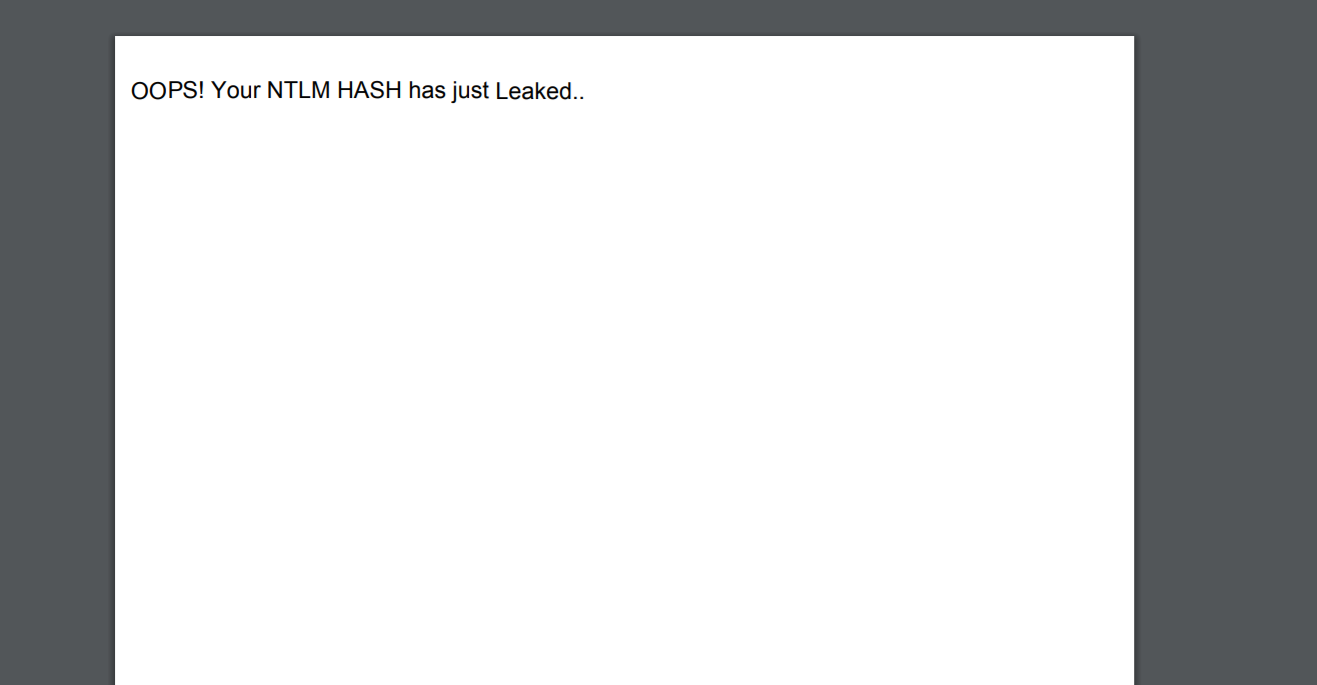

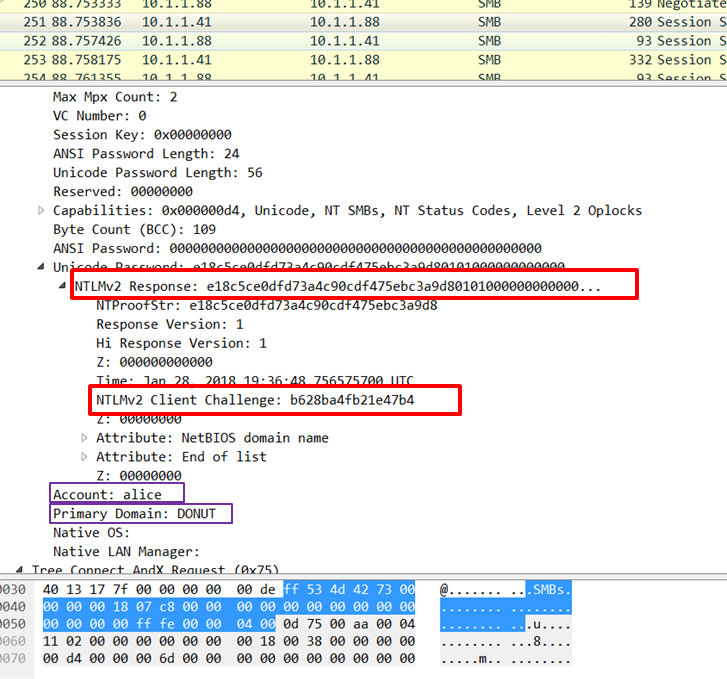

Злоумышленники могут использовать PDF-файлы для похищения учетных данных пользователя Windows.

Участие пользователя не требуется, достаточно лишь открыть файл:

- При открытии документ автоматически отправляет запрос на удаленный вредоносный SMB-сервер.

- По умолчанию все SMB-запросы также содержат хэши NTLM для аутентификации, записываемые в журнал SMB-сервера.

- Злоумышленник может воспользоваться доступными в настоящее время инструментами для взлома хэшей NTLM и извлечь учетные данные пользователей.

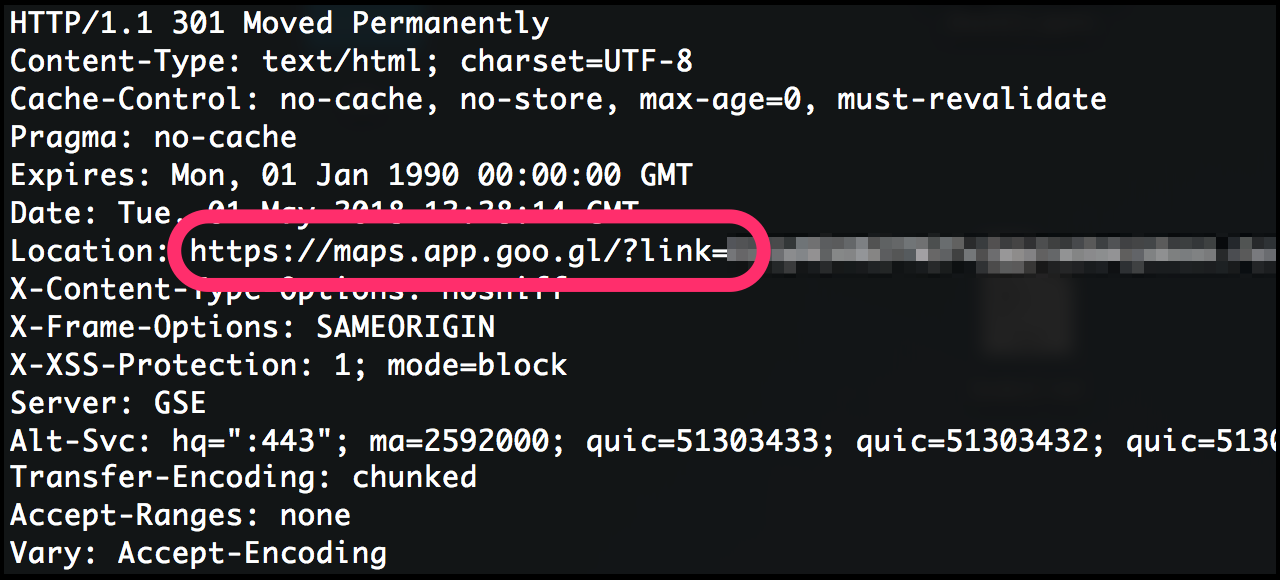

Уязвимость в Google-Картах позволяет заманить жертву на мошеннический сайт через доверенный URL.

«Открытая переадресация» на сторонние сайты из Google-Карт не является официальной функцией и не имеет механизма блокировки подозрительных ссылок, чем и пользуются мошенники. В зафиксированных случаях злоумышленники использовали подобный URL:

https://maps.app.goo.gl/?link=https%3A%2F%2Fexample.orgЖертвы атаки перенаправлялись на страницу с российским доменом, на которой размещалась реклама средства для похудения, ориентированная на англоязычных пользователей. На момент публикации уязвимость была устранена.

Вредоносное ПО

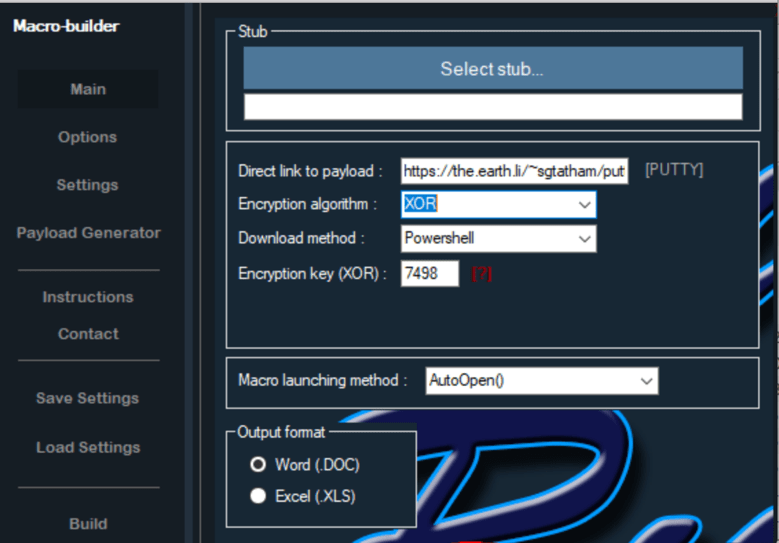

Новый инструмент позволяет злоумышленникам создавать загрузчики для вредоносных программ в виде файлов Word или Excel:

Создаваемые этим билдером загрузчики предельно просты, а предлагаемые алгоритмы шифрования вполне обычны (XOR, Base64).

Пользователю также предоставляется выбор методов загрузки (PowerShell, Bitsadmin, Microsoft.XMLHTTP, MSXML2.XMLHTTP или кастомный PowerShell) и формата полезной нагрузки (исполняемый код, JavaScript, VB-скрипт).

Доступ к Rubella Macro Builder стоит 40 долларов в месяц.

Мобильная безопасность

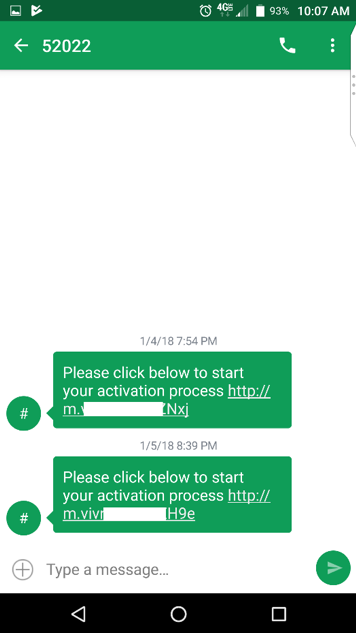

- СМС-сообщения рассылаются с номеров, похожих на номера популярных брендов и агрегаторов.

- Пользователям предлагается пройти активацию или подтвердить бронирование, скачав и установив ПО по ссылке.

- Вместо активации пользователь устанавливает вредоносное ПО, которое похищает его деньги путем отправки платных СМС или подписки на платные рассылки.

«Умные» устройства

«Умную» колонку Amazon Echo можно превратить в подслушивающее устройство, используя опции из комплекта разработчика (SDK).

С использованием Alexa SDK можно создать приложение, которое продолжает слушать пользователя даже после предоставления ответа на исходный вопрос. При этом всё сказанное записывается в так называемые слоты, которые разработчик может просмотреть в журналах приложения. Используя различные сочетания параметров, интервал записи удалось увеличить до 16 секунд:

Хакеры могут отключать подушки безопасности и управление автомобилем.

В 2018 году возможны атаки подключенных к интернету систем: автомобилей (отключение подушек безопасности, управление машиной, слежение за ее владельцем) и медицинских приборов, — говорится в документе, имеющемся в распоряжении РИА Новости.

Для эксплуатации уязвимости и проникновения в систему злоумышленники могут воспользоваться беспроводным интерфейсом, который даст доступ к незащищённым программным компонентам.

Причина уязвимости — в запущенном по-умолчанию UPnP-медиасервере, который разрешает извлекать любые файлы c помощью HTTP-запросов. Так можно обойти любые разрешения или ограничения, установленные владельцем либо администратором устройства.

Чтобы создать реплику, злоумышленнику потребуется вычислить универсальный код, а затем перенести его на карту-заготовку, в качестве которой подойдет любая оригинальная карта-ключ производителя, даже выброшенная или просроченная. Код вычисляется с помощью специального устройства, которое можно легко купить онлайн.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.