Антифишинг-дайджест №81 c 10 по 16 августа 2018 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 10 по 16 августа 2018 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Почта, сайты и мессенджеры

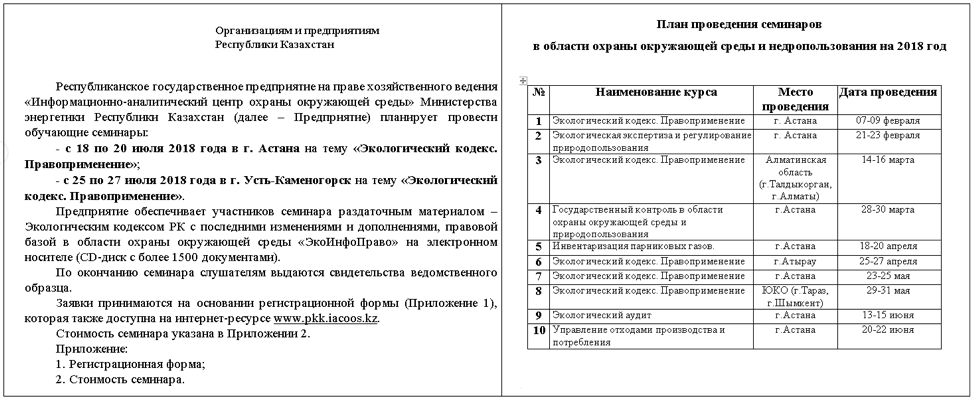

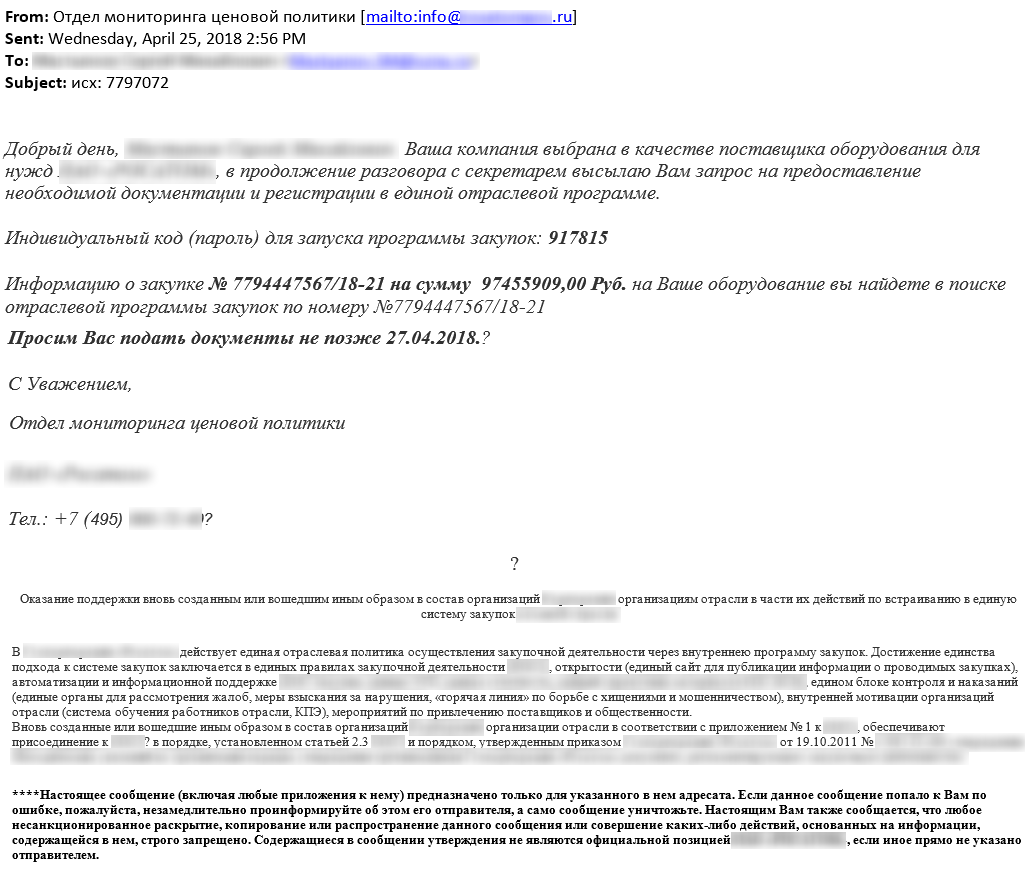

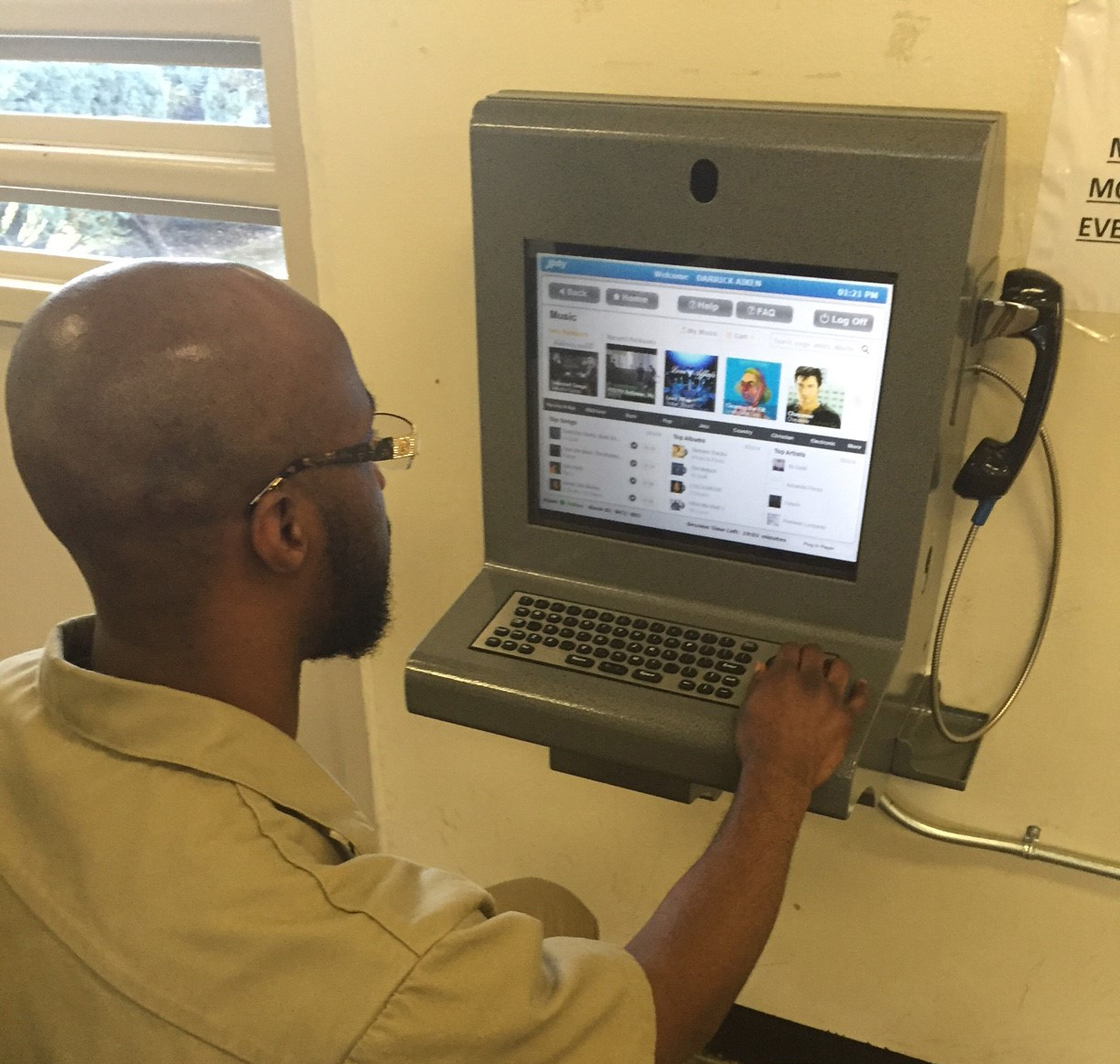

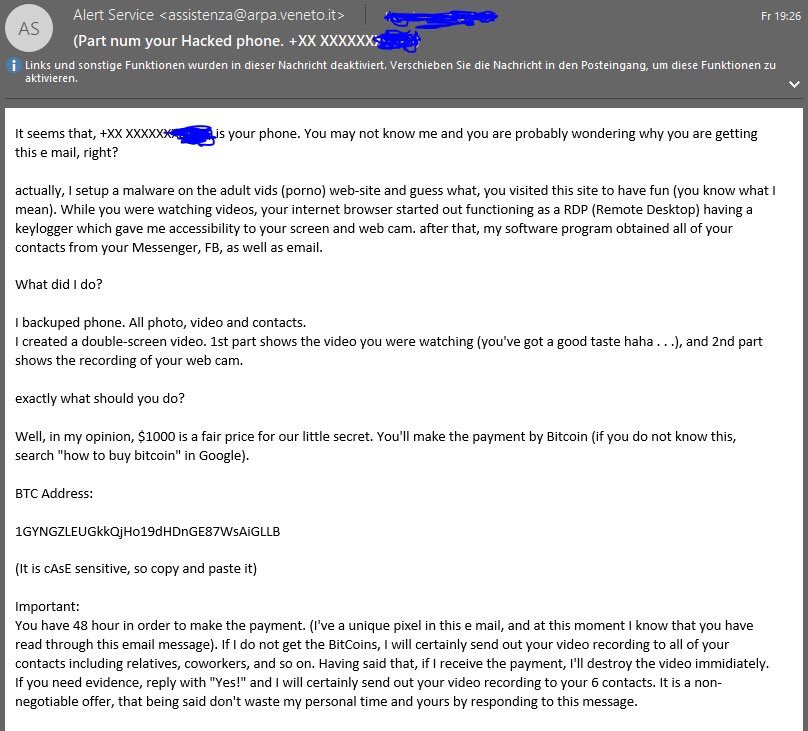

Злоумышленники сообщают, что взломали телефон жертвы, сняли на его камеру, как он посещает сайты для взрослых, но готовы удалить компромат за выкуп в 1000 долларов США в биткоинах:

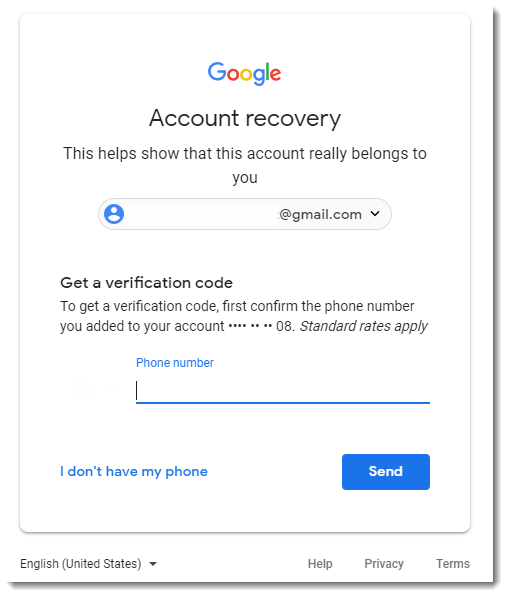

Чтобы письма выглядели убедительнее, в них содержится часть реального номера телефона адресата. Предположительно, первые цифры номера злоумышленники получают с использованием процедуры восстановления пароля учетной записи Gmail:

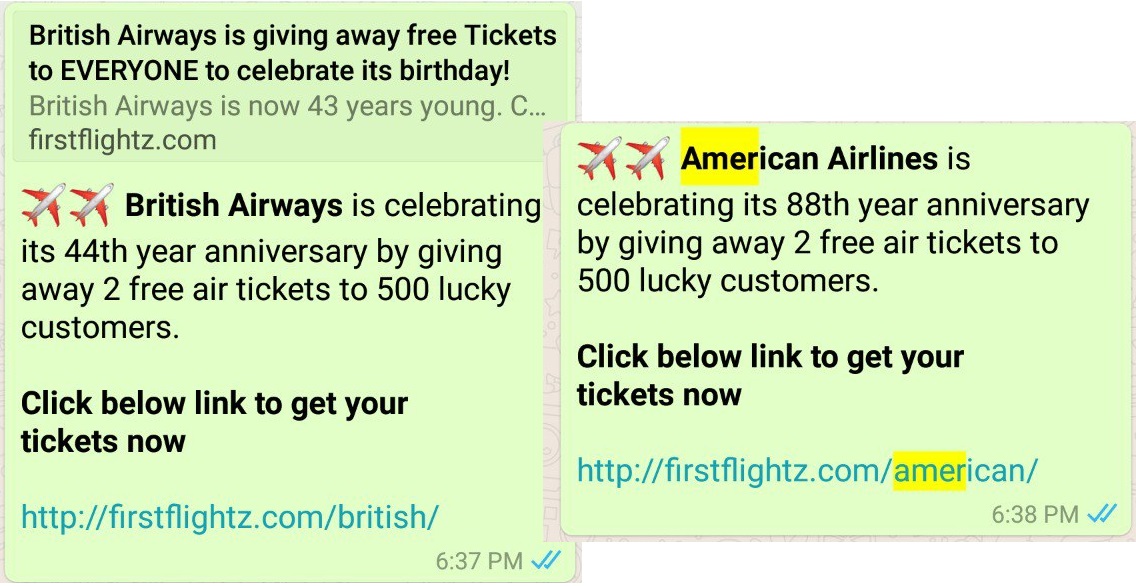

Для распространения вредоносго контента чаще используется WhatsApp.

В основном в сообщениях речь идёт о несуществующих розыгрышах или выгодных предложениях. Например, во 2 квартале 2018 года злоумышленники эксплуатировали бренды популярных розничных сетей и рестораны быстрого питания, предлагая различные бонусы от их имени.

Для получения бонуса пользователю нужно было пройти простой опрос и отправить сообщение указанному количеству контактов в мессенджере.

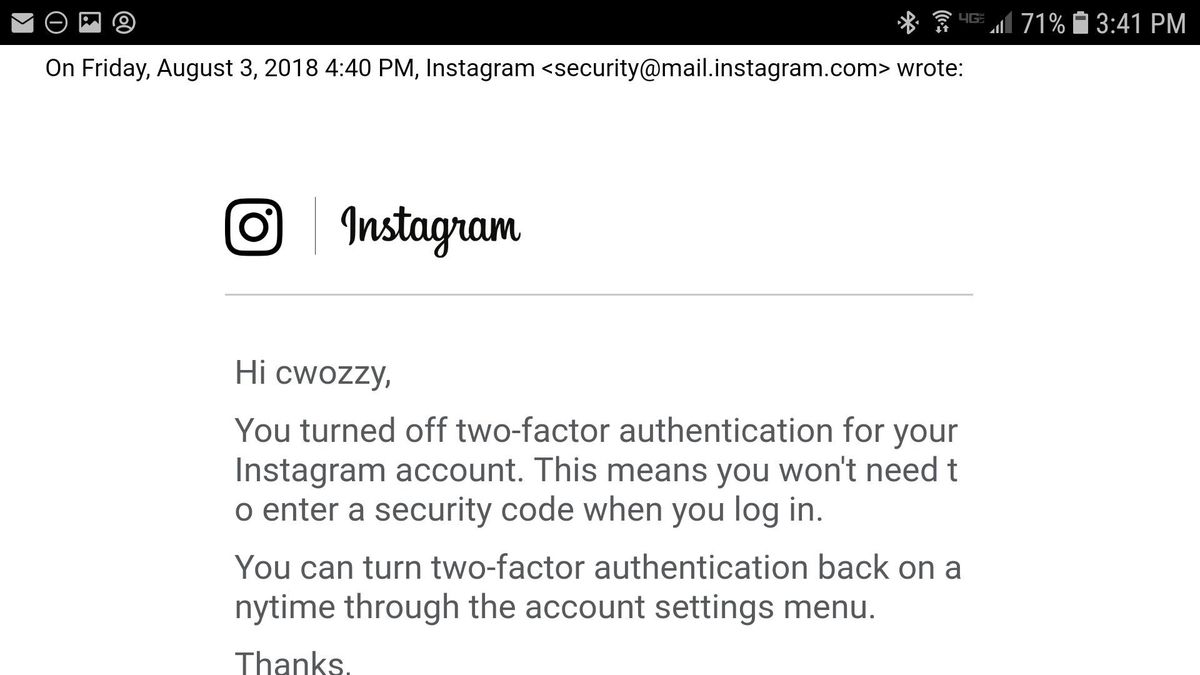

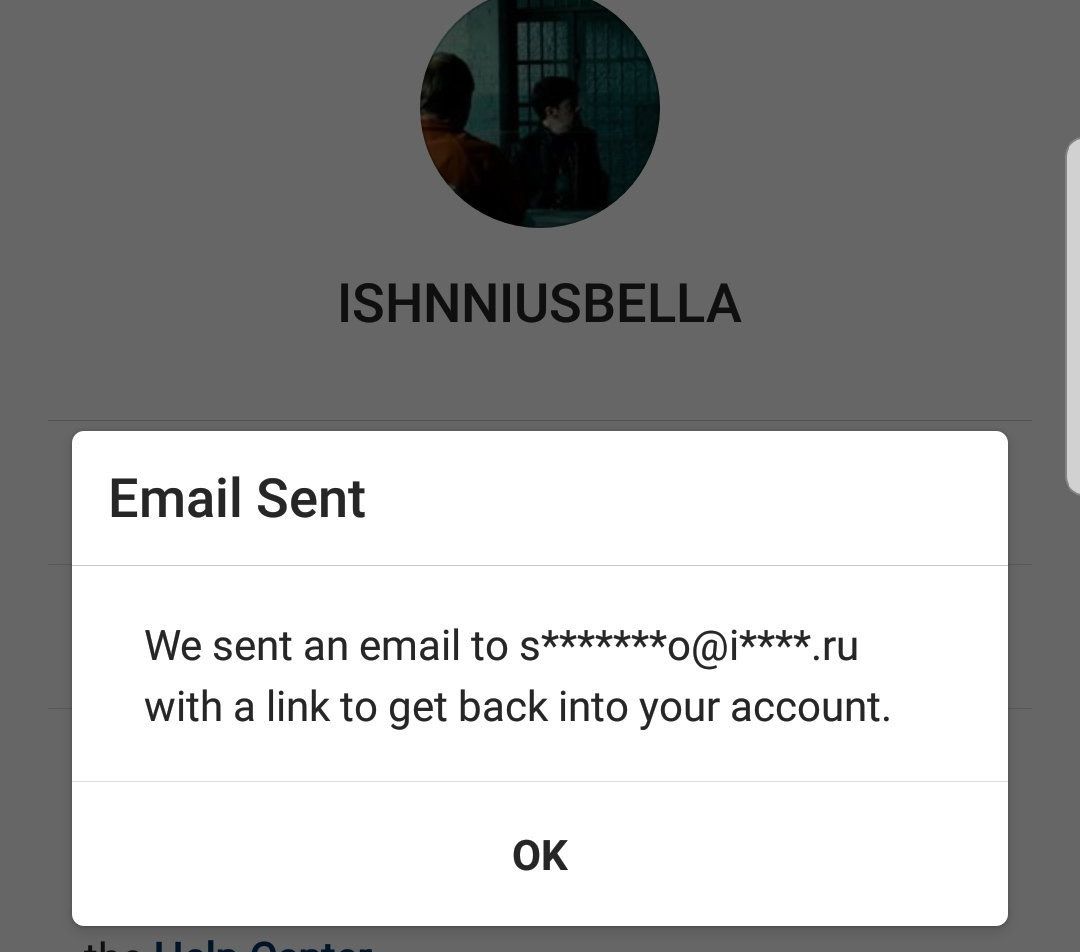

Зафиксирована массовая кампания, нацеленная на блокировку и хищение учетных записей в Instagram.

Все взломанные аккаунты оказываются привязаны к почтовому адресу в зоне .ru

Компрометация начинается с выхода из учетной записи без ведома владельца профиля. Затем со страницы пропадает главная фотография, биография и личные данные, а сам аккаунт привязывается к новому email-адресу, чтобы пользователь не смог восстановить доступ. Нетронутыми остаются лишь уже опубликованные записи.

Один из пострадавших рассказал изданию Mashable, что его аккаунт был защищен с помощью двухфакторной аутентификации, но тем не менее оказался взломан, а двухфакторная аутентификация — отключена.

Сообщается о тысячах взломанных аккаунтов. Вектор компрометации аккаунтов окончательно не установлен.

Атаки и уязвимости

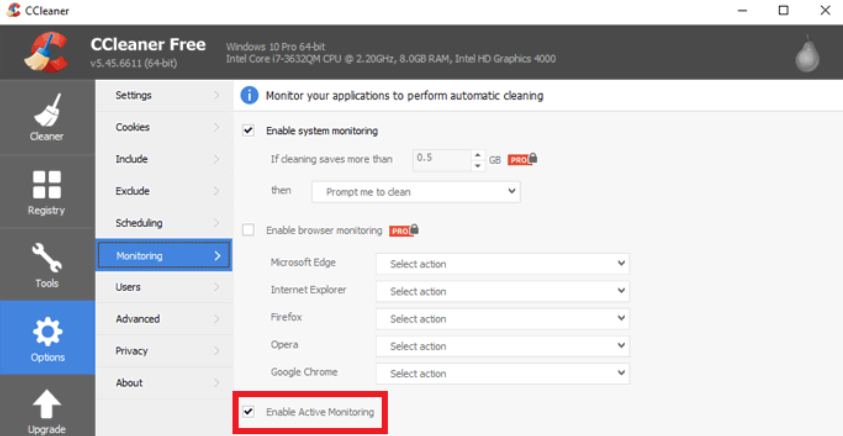

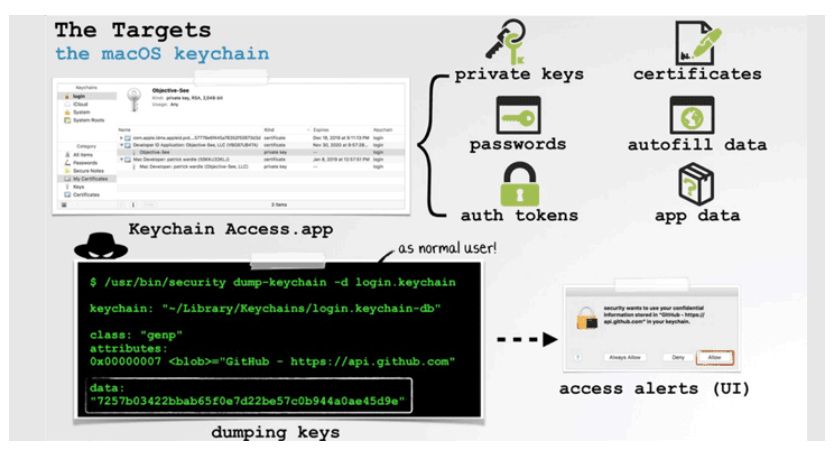

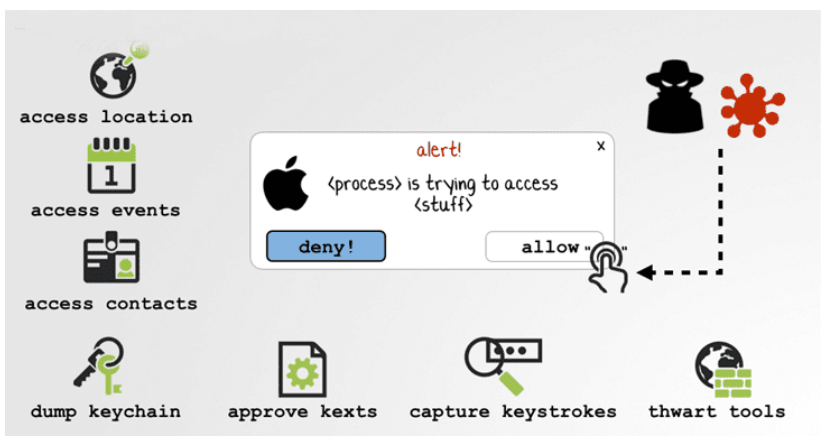

Выяснилось, что программные клики можно использовать для одобрения запросов системы безопасности — диалоговых окон брандмауэра и сообщений антивирусных программ. Угроза особенно актуальна для последней версии ОС High Sierra, которая допускает загрузку расширений ядра.

Злоумышленник может незаметно для жертвы внедрить вредоносный скрипт в систему и полностью перехватить управление компьютером.

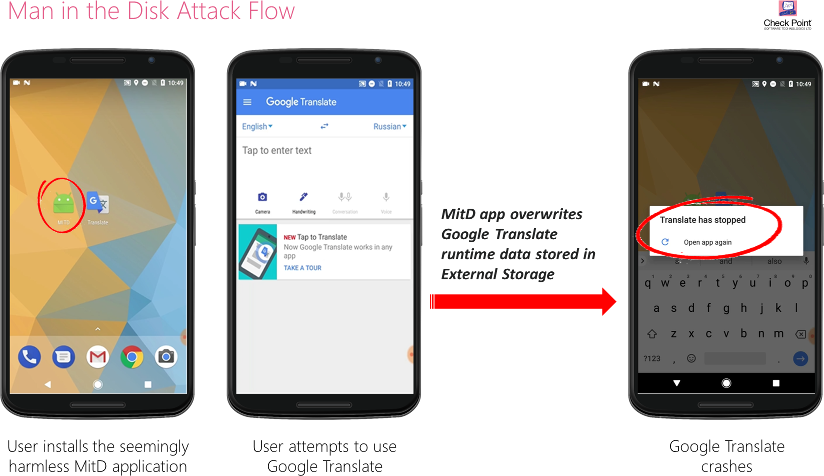

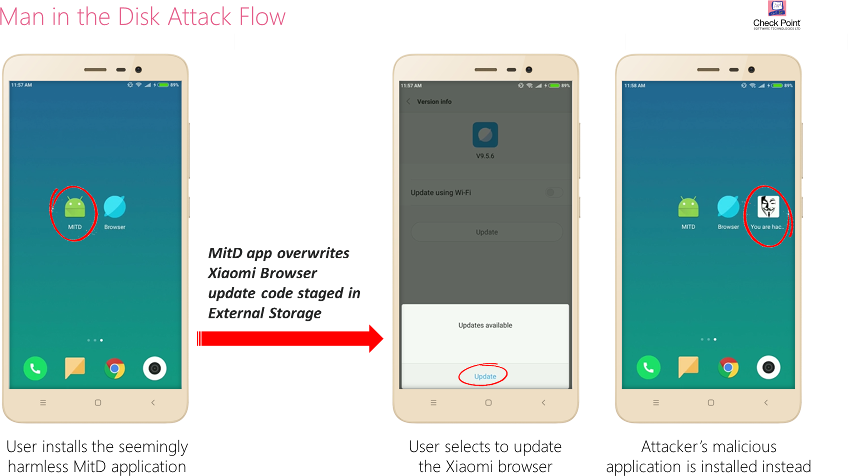

Атак Man-in-the-Disk базируется на использовании приложениями «Внешнего хранилища» («External Storage»), одном из двух методов хранения данных, реализованных в Android. Программы, использующие внутреннюю память Android-смартфона, недоступны для стороннего ПО, в то время как во внешней памяти этого ограничения нет. Приложения могут запрашивать разрешение на чтение и модификацию данных своих «соседей», и, как правило, пользователь им это разрешение дает, поскольку почти все приложения запрашивают это разрешение:

В результате, пользователи с готовностью дают разрешение, не подозревая о рисках безопасности.

Демонстрация использования уязвимости Man-in-the-Disk с атакой на Google Translate:

Атака на Google Voice Assistant: https://youtu.be/kMaVHVbGhb0

Атака на Xiaomi Browser: https://youtu.be/6ILEQ9LofEo

Атака на Yandex.Translate: https://youtu.be/pg1hmpwAVVo

Атака на Yandex.Search: https://youtu.be/CnApB0QxVjc

OpenSource-инструмент Social Mapper использует технологию распознавания лиц для поиска людей в соцсетях, в числе которых Facebook, Instagram, Twitter, LinkedIn, Google+, ВКонтакте, Weibo и Douban.

Поиск происходит в три стадии:

- Создание списка целей (пары имя-изображение) на основе введенных данных. Список может быть предоставлен через ссылки в CSV-файле, изображения в папке или через учётные записи в LinkedIn.

- Автоматический поиск людей в социальных сетях.

- Формирование отчета в виде электронные таблицы со ссылками на страницы профилей из целевого списка, или HTML-отчёт, включающий фотографии.

- DeepLocker находится в спящем режиме, пока не найдет нужную жертву.

- Для обнаружения искомого пользователя используются системы распознавания лица и голоса, данные о местоположении, информация online-трекеров и соцсетей.

- Как только жертва будет найдена, вредонос приступает к атаке.

Замена сим-карты — вполне легитимное действие, которое производится для восстановления SIM-карты потерянного телефона, восстановление номера после поломки или необходимости в смене размера симки с обычного на nano-SIM или microSIM.

Для выдачи новой сим-карты телеком-операторы обязательно должны удостовериться, что замену производит её владелец, т. е. идентифицировать его личность. Но киберпреступники подкупают сотрудников этих компаний, чтобы те заменяли сим-карты, минуя эту процедуру. Завладев номером жертвы, злоумышленники получают полный доступ к её учетным записям в соцсетях, счетам и криптовалютным кошелькам.

Для проведения атаки в зарядное устройство необходимо добавить специальные компоненты, которые активируются при подключении к компьютеру. При этом пользователь не будет понимать, что происходит, так как ноутбук продолжит заряжаться как обычно. Уязвимость является кроссплатформенной — её можно использовать на любом ноутбуке независимо от операционной системы.

«Умные» устройства

Если проэксплуатировать эти уязвимости одновременно, ботнет из 1 355 поливальных систем за час сможет истощить весь запас воды в городской водонапорной башне, а ботнет из 23 866 «поливалок» за ночь опустошит все водохранилище.

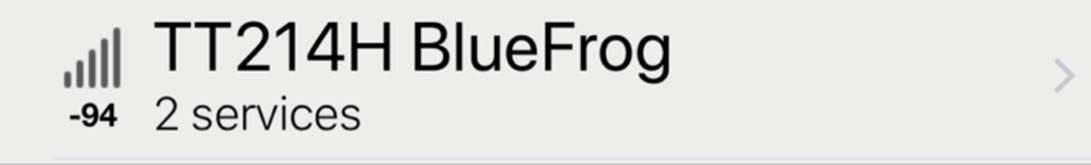

В кофемашине Nespresso Prodigio нет самые простых средств защиты подключения: отсутствует Bluetooth PIN, режим запуска соединения и вообще хоть что-то, напоминающее защиту.

Поскольку сейчас к кофемашине не подключено ни одно устройство, ЛЮБОЙ ТЕЛЕФОН МОЖЕТ подключиться и сварить кофе.

Кроме того, в Android-приложении для данной кофемашины есть функция автоматического дозаказа кофейных капсул. Изменив количество израсходованных капсул, злоумышленник может сильно опустошить кошелёк владельца ненужными заказами, винить в которых придётся только кофемашину.

Кофемашина Jura E8 также не содержит средств защиты Bluetooth-соединения и позволяет подключиться к ней кому угодно.

Используя идентификатор кофемашины, можно запустить помол зерен и заполнить поддон, предназначенный для сбора жидкости. А если кто-то варит кофе, процесс можно остановить.

В ходе эксперимента, проведённого в Принстонском университете, выяснилось: чтобы вызвать сбой в работе электросети, обслуживающей 38 миллионов человек, достаточно повысить нагрузку на электросеть всего на 1%. Такое увеличение нагрузки способен обеспечить ботнет из десятков тысяч взломанных водонагревателей или нескольких сотен тысяч кондиционеров.

- Мобильные приложения, ПО и облачные сервисы, с которыми работают такие устройства, также плохо защищены: здесь часто используются ненадежные учетные данные по умолчанию, которые легко подобрать или угадать.

- Ни одно из изученных экспертами устройств не оснащено криптографической защитой, а видеофайлы не имеют цифровых подписей.

- Провести должную валидацию сделанных камерами записей, практически невозможно, а это ставит под сомнение легитимность таких улик.

- Невозможно установить, действительно ли то или иное видео было снято носимой камерой офицера полиции, загружено им в облако или на ПК.

Вредоносное ПО

Обнаружено в продаже ПО для взлома криптовалютных банкоматов.

За 25 000 долларов США предлагается:

- вредоносная программа, а также

- готовая к использованию карта с модулем NFC, соответствующая международному стандарту EMV (Europay, MasterCard, VISA);

- инструкция на нескольких языках и

- доступ к круглосуточному чату поддержки.

В отличие от обычных банкоматов, криптовалютные банкоматы дают клиентам доступ к виртуальным кошелькам и операциям с криптовалютой. Для идентификации пользователей биткоин-банкоматы запрашивают мобильный номер и уникальную ID-карту. Обнаруженный аналитиками зловред эксплуатирует некую сервисную уязвимость и не требует физического доступа к терминалу.

По словам продавца, с помощью его разработки можно похитить из банкомата до 6750 долларов, евро или фунтов стерлингов в криптовалюте.

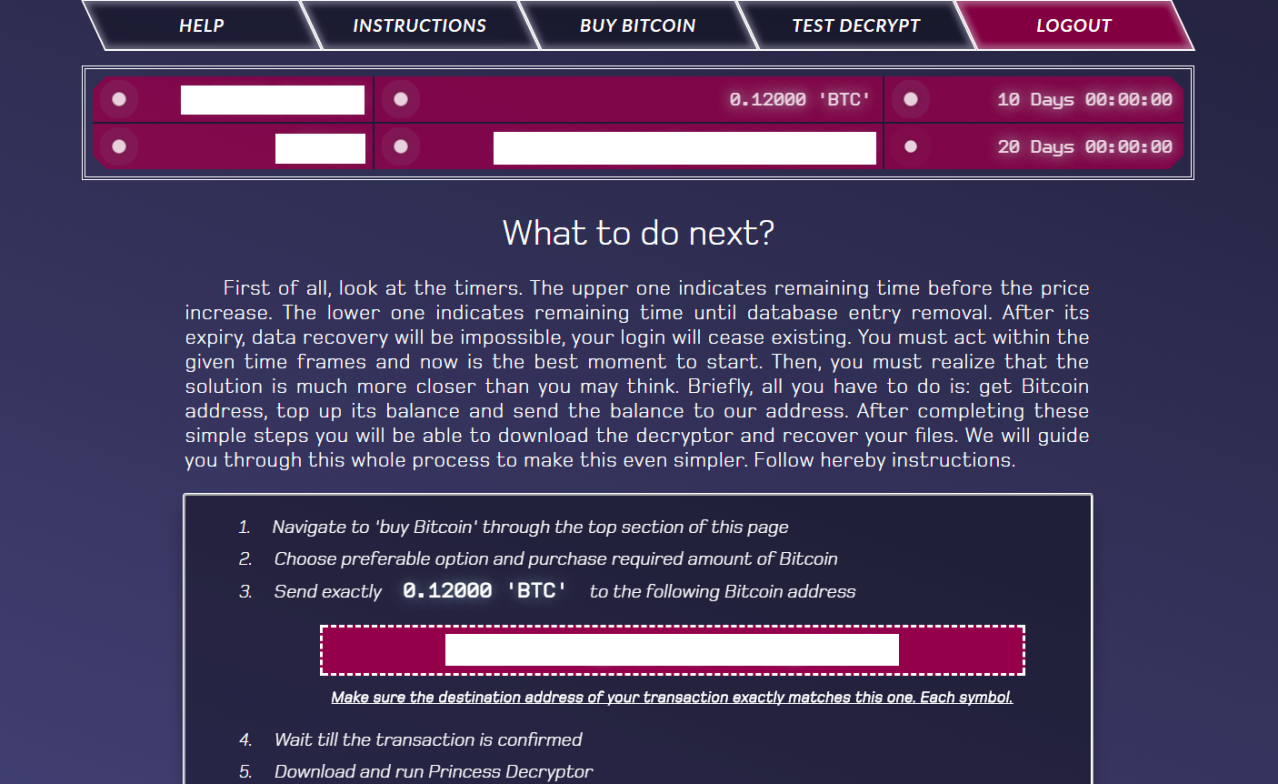

Далее программа отображает требование выкупа, в котором содержатся инструкции о том, где и как выплатить выкуп размером в 0,12 биткоина (около 773 долларов США по текущему курсу).

Помимо этого, вредонос также собирает и отправляет на свой сервер различную информацию об инфицированной системе, например, об имени пользователя, наличии защитных решений и пр.

Princess Evolution на подпольных хакерских форумах по модели «вредоносное ПО как услуга», требуя 40% от прибыли за бесплатное использование программы

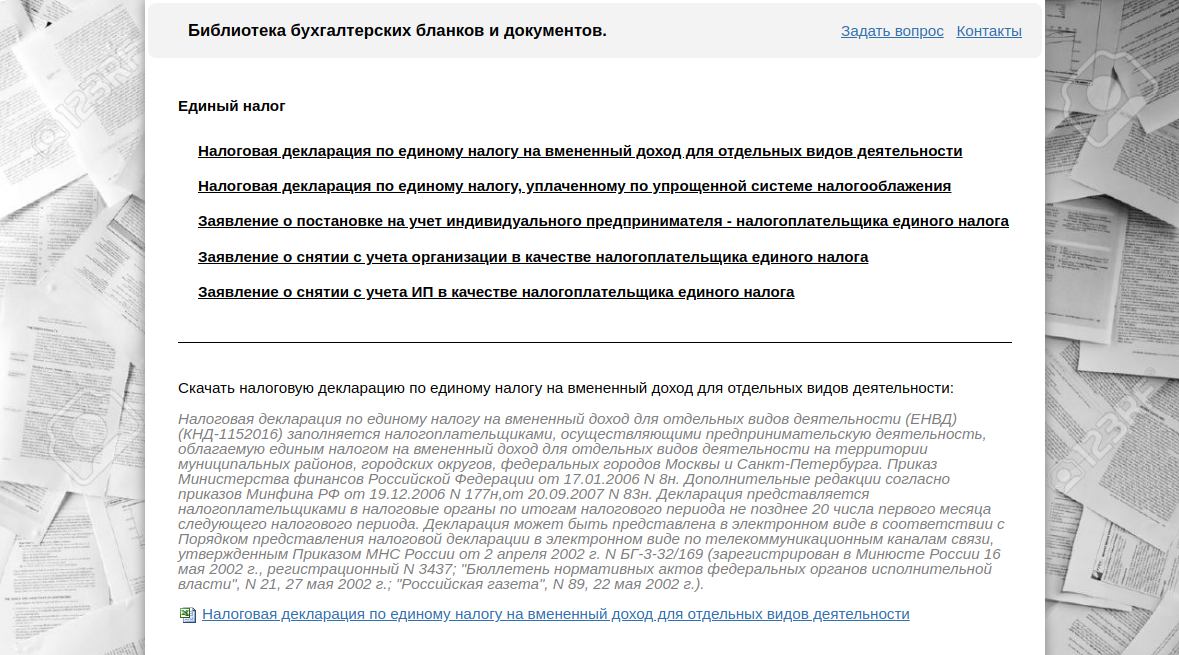

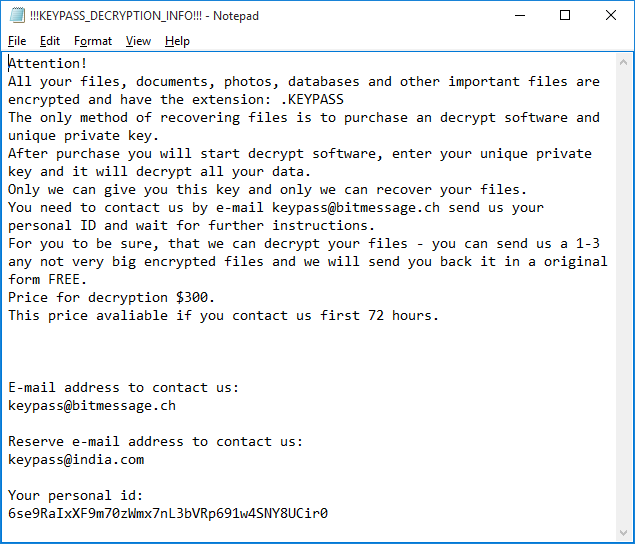

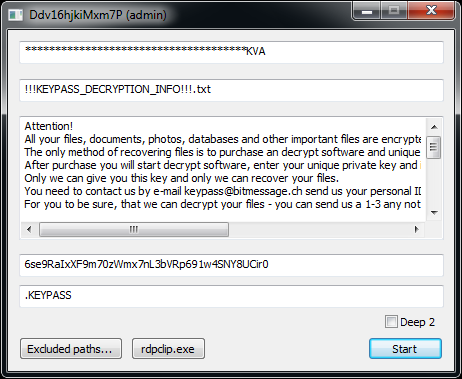

- Попав на устройство, KeyPass копирует себя в %LocalAppData% и удаляется из первоначальной директории.

- Затем он создает несколько своих процессов и приступает к шифрованию данных. В отличие от большинства программ такого типа, зловред преобразует документы с любым расширением, обходя отдельные папки, прописанные в его коде, в частности системные директории и пути, по которым находятся браузеры.

- В каждом файле шифруется первые 5 МБ данных шифруются AES-256 при помощи 32-битного ключа, полученного с управляющего сервера, а к расширению файла добавляется .KEYPASS.

- В каждую папку KeyPass помещает TXT-файл с требованием выкупа. Чтобы расшифровать документы, жертва должна прислать свой ID на email-адрес злоумышленников, указанный в записке. В ответ ей обещают сообщить дальнейшие инструкции — кому и в каком виде переводить деньги за декриптор и индивидуальный ключ дешифровки.

Свои «услуги» мошенники оценивают в $300. Чтобы убедиться в том, что их ПО рабочее, жертва может бесплатно расшифровать от одного до трех небольших файлов.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.