Антифишинг-дайджест №79 с 27 июля по 2 августа 2018 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 27 июля по 2 августа 2018 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Почта, сайты и мессенджеры

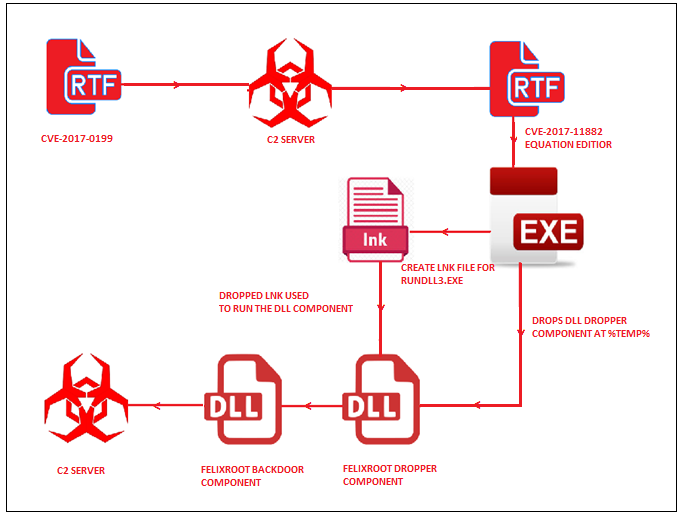

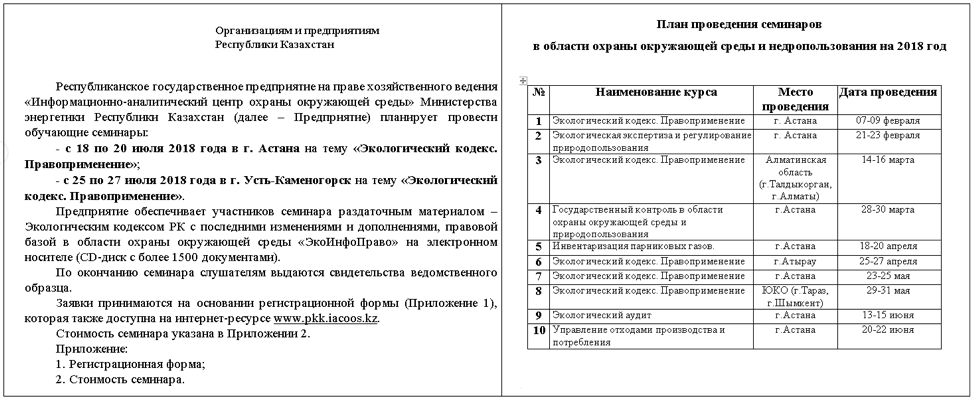

- Атака начинается с фишингового письма, содержащего информацию о семинаре по охране окружающей среды.

- Во вложенном вредоносном документе используются две уязвимости в Microsoft Office: CVE-2017-0199 и CVE-2017-11882.

- Первая позволяет злоумышленникам загружать и выполнять скрипт Visual Basic, содержащий команды PowerShell.

- Вторая брешь позволяет выполнить произвольный код и получить контроль над атакуемой системой.

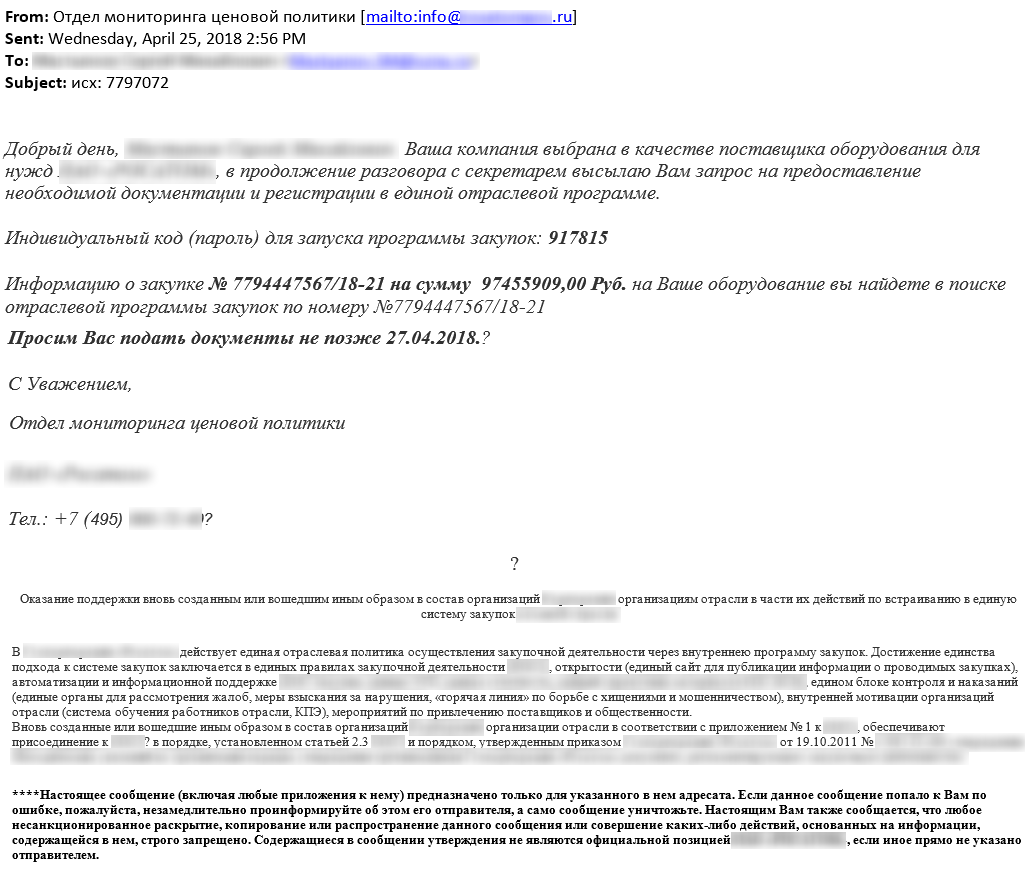

- Фишинговые письма замаскированы под легитимные коммерческие предложения и рассылаются преимущественно промышленным компаниям на территории РФ.

- Содержание писем соответствует деятельности атакуемой организации и учитывает специфику работы сотрудника — получателя письма.

- Вредоносная программа, используемая в данных атаках, устанавливает в систему легитимное ПО для удаленного администрирования — TeamViewer или Remote Manipulator System/Remote Utilities (RMS).

- Используются различные техники, позволяющие скрыть заражение системы и активность установленного ПО.

Основная цель атакующих — кража денег со счетов организации.

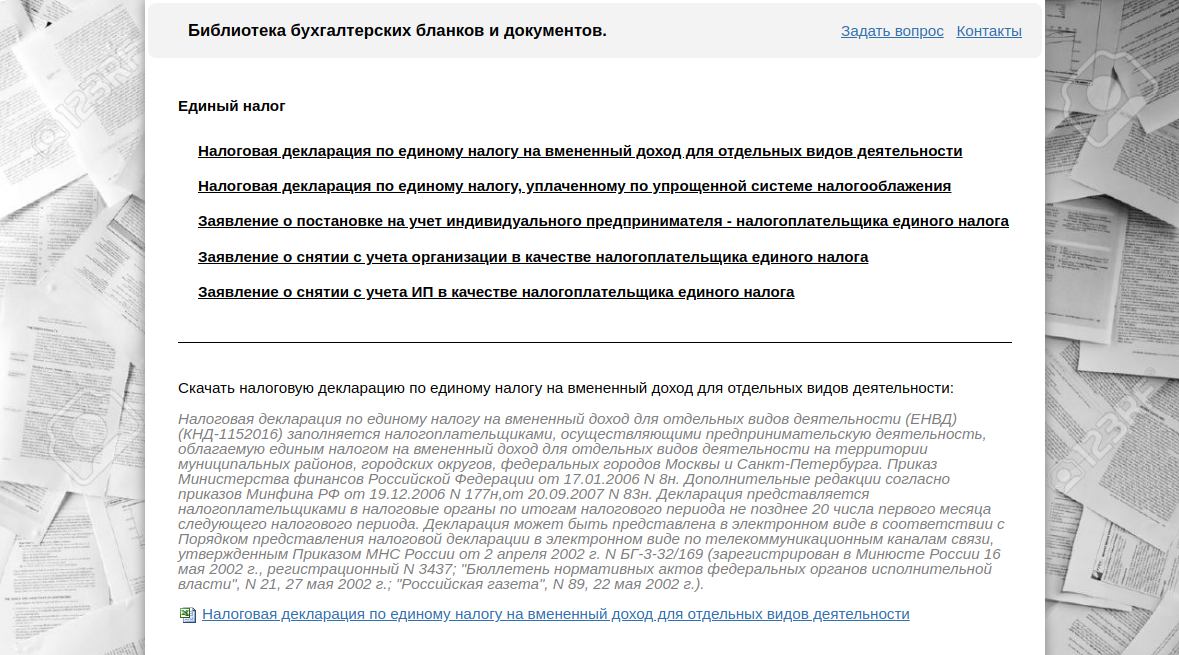

Сеть вредоносных ресурсов насчитывала, как минимум, пять сайтов, распространявших вредоносное ПО при скачивании бухгалтерских бланков и счетов, размещённых на них в качестве приманки:

- buh-docum[.]ru,

- patrolpolice[.]org.ua,

- buh-blanks[.]ru,

- buh-doc[.]online,

- buh-doc[.]info.

Жертвами таргетированной атаки стали финансовые директоры, юристы, бухгалтеры и другие специалисты, использующие в своей работе системы дистанционного банковского обслуживания, платежные системы или криптокошельки.

- При скачивании документов с сайта происходила загрузка, а затем запуск троянской программы, созданной хакерской группой Buhtrap.

- Загрузчик собирал информацию о компьютере, проверял историю посещений в браузере, списки упоминания банковских/бухгалтерских приложений, а также данные о различных платежных системах. Особый интерес операторы трояна проявляли к криптовалютным системам. Поиск осуществлялся по списку, состоящему из более чем 400 ключевых поисковых запросов.

- Если программа обнаруживала один из таких «ключевиков», сервер отдавал команду на загрузку троянов Buhtrap или RTM, нацеленных на атаку на юридических лиц, кражу денег в системах ДБО и из различных платежных систем.

Целевой фишинг помог киберпреступникам похитить 2,4 миллиона долларов США из банка Вирджинии.

За восемь месяцев банк стал жертвой атаки дважды. После второго взлома кредитная организация подала иск против своей страховой компании за отказ полностью покрыть убытки. Согласно исковому заявлению, первый киберинцидент произошел в конце мая 2016 года. Атака увенчалась успехом благодаря тому, что сотрудник банка попался на фишинговое электронное письмо.

- На конверте стоят почтовые штемпели Китая, а само письмо напечатано с ошибками. По тексту также встречаются случайные китайские иероглифы.

- На дисках записаны документы Microsoft Word на мандаринском диалекте китайского языка, в некоторые из них встроены вредоносные скрипты на Visual Basic.

- Предположительно, мошенники понадеялись на любопытство жертв, которые вставят их в дисковод, чтобы просмотреть содержимое, и заразят свои компьютеры.

Spotted: a French website impersonates @KeePass at https://t.co/MU82EGmKz8, bundles it with adware (https://t.co/YKCFGEBlch) and worst of all (apologies to non-French speaking readers): pic.twitter.com/XWiXgDuevH

— Ivan Kwiatkowski (@JusticeRage) 24 июля 2018 г.

- Обнаруженный первым сайт keepass(.)fr выдавал себя за keepass.info.

- Загруженная с него версия Keepass содержит настоящий менеджер паролей, но ещё устанавливает вредонос InstallCore, который добавляет рекламное ПО к легитимному в процессе инсталляции.

- Например, при установке приложения для записи CD-дисков ImgBurn предлагается установить бесплатную версию антивируса AVG.

- За каждую загрузку пользователем дополнительного ПО операторы InstallCore получают комиссионные.

Помимо keepass.info были замечены клоны сайтов 7Zip, Inkscape, Scribus, GParted, Celestia, Audacity, Filezilla, Truecrypt, Blender и AdBlock. Большинство ресурсов зарегистрированы в доменных зонах .fr или .es.

Другие атаки и уязвимости

В рамках эксперимента специалисты загрузили 25 000 фотографий преступников из публичного источника, а затем сопоставили их с официальными фотографиями всех 535 членов Конгресса. Rekognition нашла 28 совпадений, из которых 6 пришлось на чернокожих политиков.

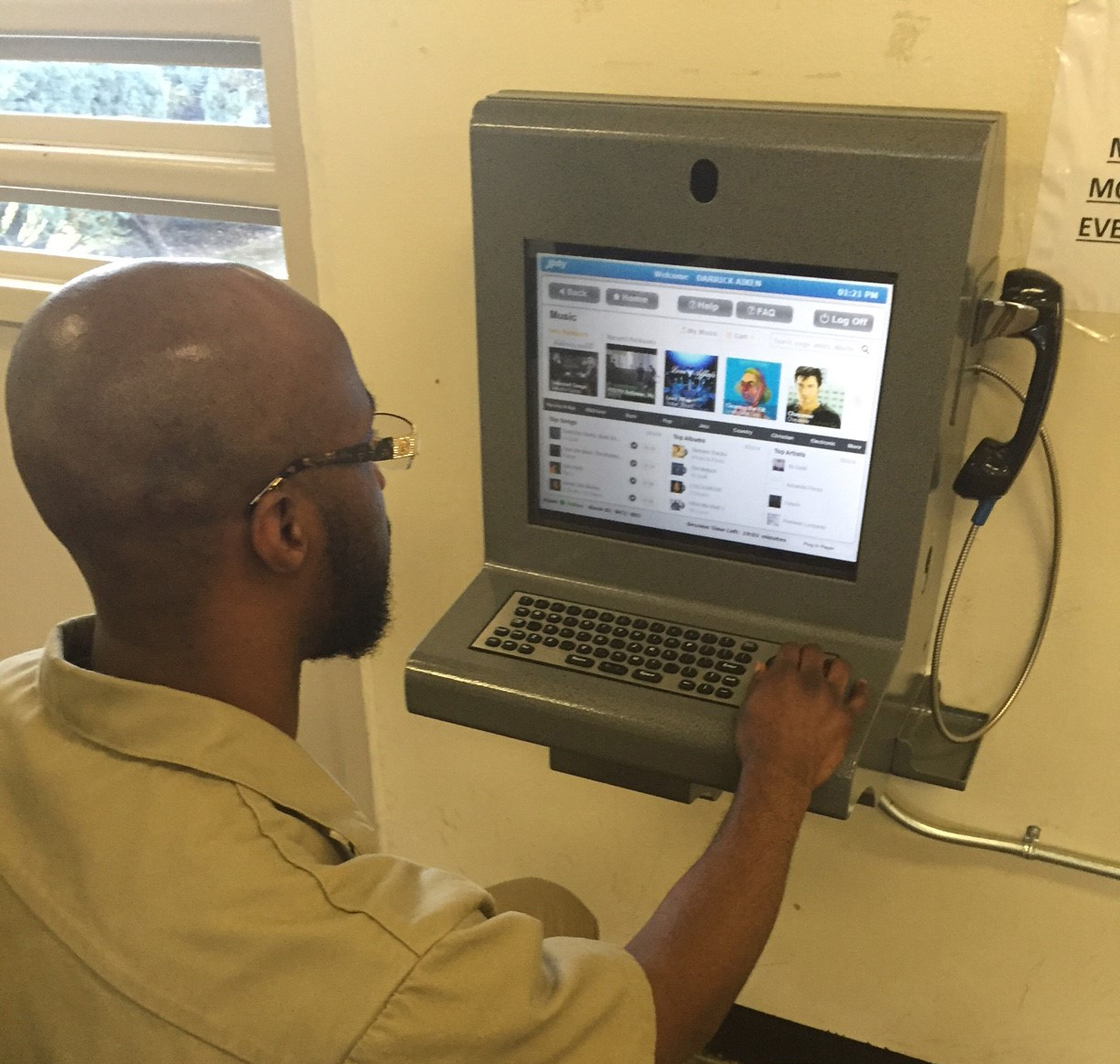

Группа из 364 заключенных в штате Айдахо обнаружила уязвимость в планшетах компании JPay, используя которую, они выдали сами себе кредитов в системе JPay на 225 000 долларов США.

Медиа-киоск от JPay

JPay устанавливает в тюрьмах США специальные интернет-киоски, а также предлагает заключенным специальные планшеты, которые могут синхронизироваться с киосками, а иногда даже работать с Wi-Fi. Деньги JPay зарабатывает, взимая со счетов заключенных плату за отправку электронных писем, и загрузку медиаконтента с использованием медиа-аккаунтов кредитной системы JPay Credits.

В чем именно заключалась уязвимость, пока не сообщается. По информации журналистов, большинство заключенных выдали себе кредиты в размере 1000 долларов, а самая крупная сумма составила около 10 000 долларов.

Злоумышленники используют для хищения криптовалюты SIM-свопинг. Атака заключается в присвоении чужого телефонного номера путем обмана оператора связи.

Выдавая себя за законного владельца номера, преступники связываются с оператором, заявляют о потере SIM-карты и просят привязать номер к имеющейся у них другой «симке». Завладев чужим номером, преступники могут сбрасывать пароли от их учетных записей, в том числе от криптовалютных кошельков.

Во время конференции Consensus в Нью-Йорке на ее участников было осуществлено как минимум три атаки. В ходе одной из них у одного бизнесмена похитили 1,5 млн долларов США в криптовалюте, в том числе 1 млн, собранный в ходе первичного размещения монет. Злоумышленнику удалось присвоить номер телефона бизнесмена, сбросить пароль от его электронной почты Gmail и завладеть криптовалютным кошельком. Жертва обратилась к оператору связи с целью вернуть телефонный номер, но было уже поздно.

Компьютеры и серверы администрации одного из штатов Аляски стали жертвами вымогателя.

Должностные лица заявляют, что пострадало около 650 десктопов и серверов. Сейчас эти машины тщательно проверяются, все вредоносное на них удаляется. Тем временем государственные служащие в отсутствие интернета достали из шкафов пишущие машинки, а квитанции выписывают вручную на бумажных бланках.

Вредоносное ПО

Злоумышленники внедрили криптовалютный майнер в пакет шрифтов в составе PDF-редактора.

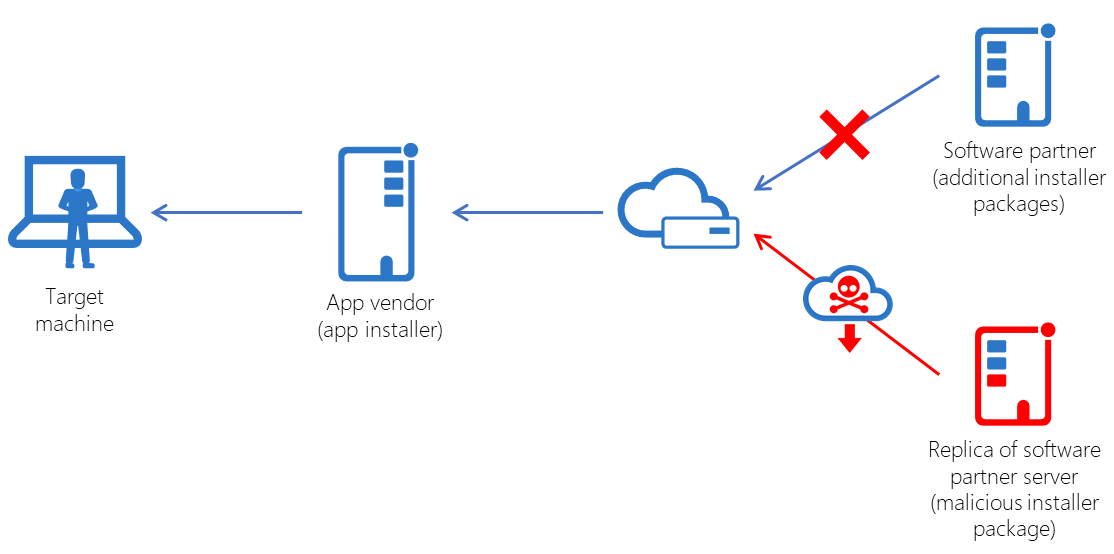

- Атакующие воссоздали инфраструктуру партнера компании-разработчика, которая поставляла пакеты шрифтов; инфраструктуру разместили на своём сервере, скопировали и разместили там все файлы MSI, включая оригинальные пакеты шрифтов с цифровыми подписями.

- Затем атакующие декомпилировали один файл MSI, пакет азиатских шрифтов, и добавили в его код вредоносный код криптовалютного майнера.

- В параметрах загрузки PDF-редактора указали в качестве ссылки для загрузки языкового пакета собственный сервер и вредоносный MSI. Исследователи не смогли установить, как именно это было сделано, однако исключили версии MiTM и перехвата DNS.

- Пользователи, загрузившие и установившие PDF-редактор, также загружали и вредоносный пакет шрифтов с сервера злоумышленников.

- Так как приложение устанавливалось с привилегиями SYSTEM, скрытый майнер получал полный доступ к пользовательской системе.

- Майнер запускал процесс xbox-service.exe и начинал добывать криптовалюту, используя ресурсы системы пострадавшего.

PowerGhost состоит из обфусцированного powershell-скрипта и дополнительных модулей: майнера, mimikatz, библиотек msvcp120.dll и msvcr120.dll, необходимых для работы майнера, модуля для reflective PE injection и shellcode для эксплойта EternalBlue.

- Заражение машины происходит удаленно с использованием эксплойтов или инструментов удаленного администрирования (Windows Management Instrumentation)

- При заражении запускается однострочный powershell-скрипт, который выкачивает основное тело вредоноса и запускает его, не записывая на жесткий диск.

- PowerGhost проверяет наличие новой версии на управляющем серевере и, если она есть, скачивает и запускает ее вместо себя.

- При помощи mimikatz малварь получает данные учетных записей с текущей машины и с их помощью пытается распространиться по локальной сети, авторизуясь и запуская свою копию через WMI. Под «своей копией» здесь и далее подразумевается однострочник, скачивающий основное тело с C&C-сервера злоумышленников. Кроме того, PowerGhost также пытается распространиться по локальной сети, используя печально известный эксплойт EternalBlue (MS17-010, CVE-2017-0144), ранее задействованный для распространения WannaCy и множества других вредоносов.

- Повышение привилегий. Распространяясь через mimikatz и WMI, малварь может попасть на новую машину с правами пользователя. Далее она пытается повысить свои привилегии в системе при помощи эксплоитов (32- или 64-битных) для MS16-032, MS15-051 и CVE-2018-8120.

- Закрепление в системе. PowerGhost сохраняет все модули как свойства WMI-класса. Тело вредоноса сохраняется в виде однострочного powershell-скрипта в WMI-подписку, которая срабатывает каждые 1,5 часа.

- Полезная нагрузка. Последним скрипт запускает майнер, загружая PE файл через reflective PE injection.

Умные устройства

В платформе управления умными домами Samsung SmartThings Hub обнаружены множественные уязвимости, которые позволяли выполнять произвольные команды и код на уязвимых устройства IoT.

К примеру, злоумышленники могли использовать уязвимости для открытия замков, подключенных к SmartThings Hub, через камеры наблюдения следить за их владельцами, отключить датчики движения и «умные» розетки вместе с подключенной к ним техникой.

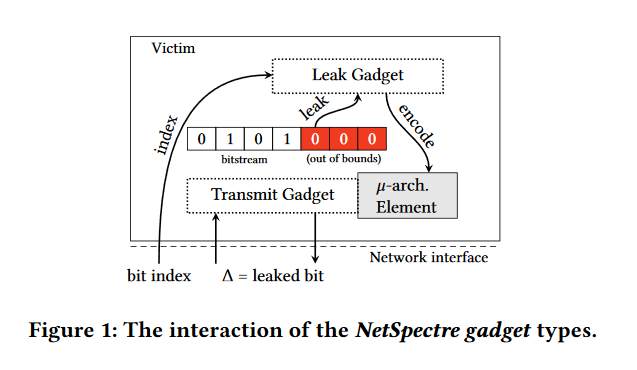

Обнаружена новая уязвимость в процессорах — NetSpectre, тесно связанная с оригинальной проблемой Spectre вариант 1 (CVE-2017-5753), обнаруженной в начале 2018 года. NetSpectre представляет угрозу для всех устройств, уязвимых перед оригинальной уязвимостью.

Атака с использованием NetSpectre работает медленно. Средняя скорость передачи данных во время кеш-атак составляет 15 бит/час. Ускорить NetSpectre до 60 бит/час возможно, если направить атаку на AVX2, специфичный для процессоров компании Intel.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.