Антифишинг-дайджест №96 c 23 по 29 ноября 2018 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 23 по 29 ноября 2018 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты, почта и мессенджеры

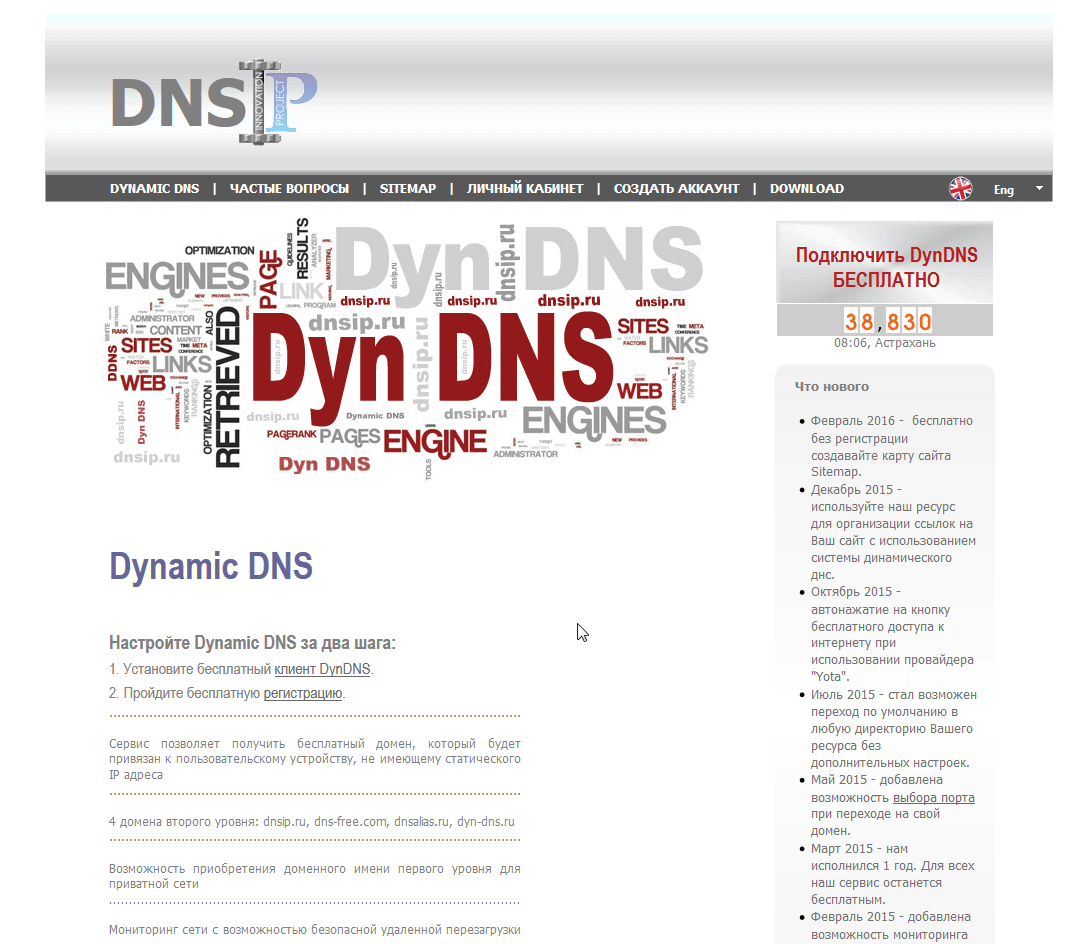

Троян-кликер распространяется, маскируясь под программу DynDNS.

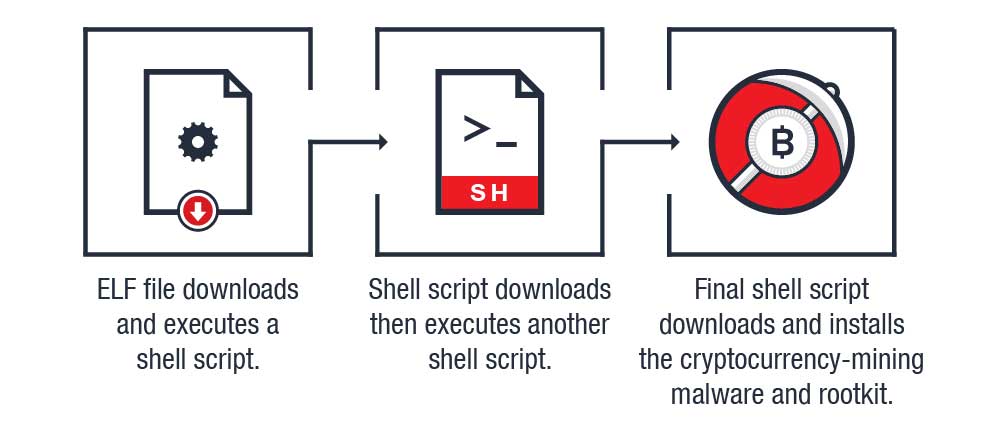

Злоумышленник создал сайт dnsip.ru, с которого под видом полезной программы загружался:

архив ? setup.exe (загрузчик) ? Setup100.arj

- Setup100.arj, несмотря на говорящее название, был не ARJ-архивом, а исполняемым MZPE-файлом, в котором вирусописатель изменил три значения. Таким образом файл не распознавался в качестве MZPE автоматизированными средствами анализа и другими приложениями.

- После запуска загрузчик отключает Windows Defender и запрещает его запуск в реестре.

- В папку System32 помещаются легитимные утилиты Instsrv.exe, Srvany.exe и Dnshost.exe, а также исполняемый файл вредоноса Yandexservice.exe

- Модуль вредоноса регистрируется в качестве службы Windows и устанавливается его автоматический запуск при старте системы

- Загружается и устанавливается настоящее приложение DynDNS.

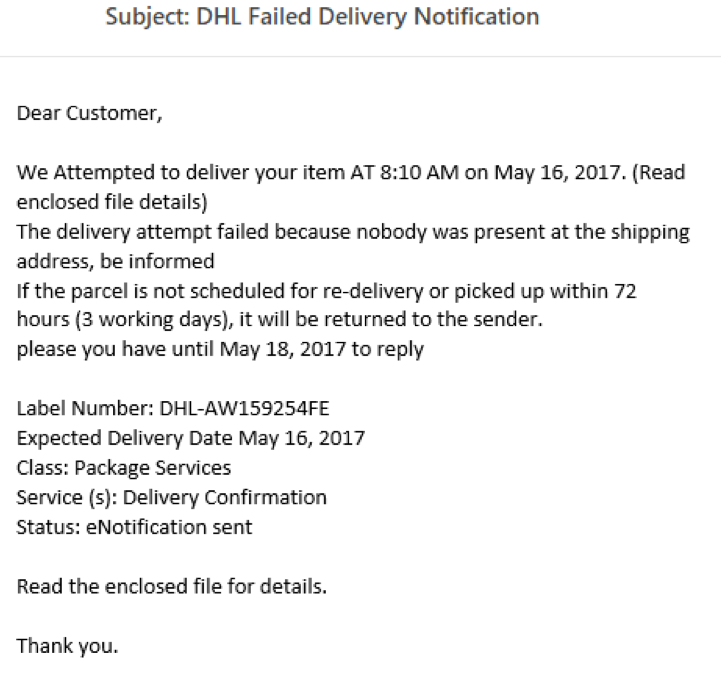

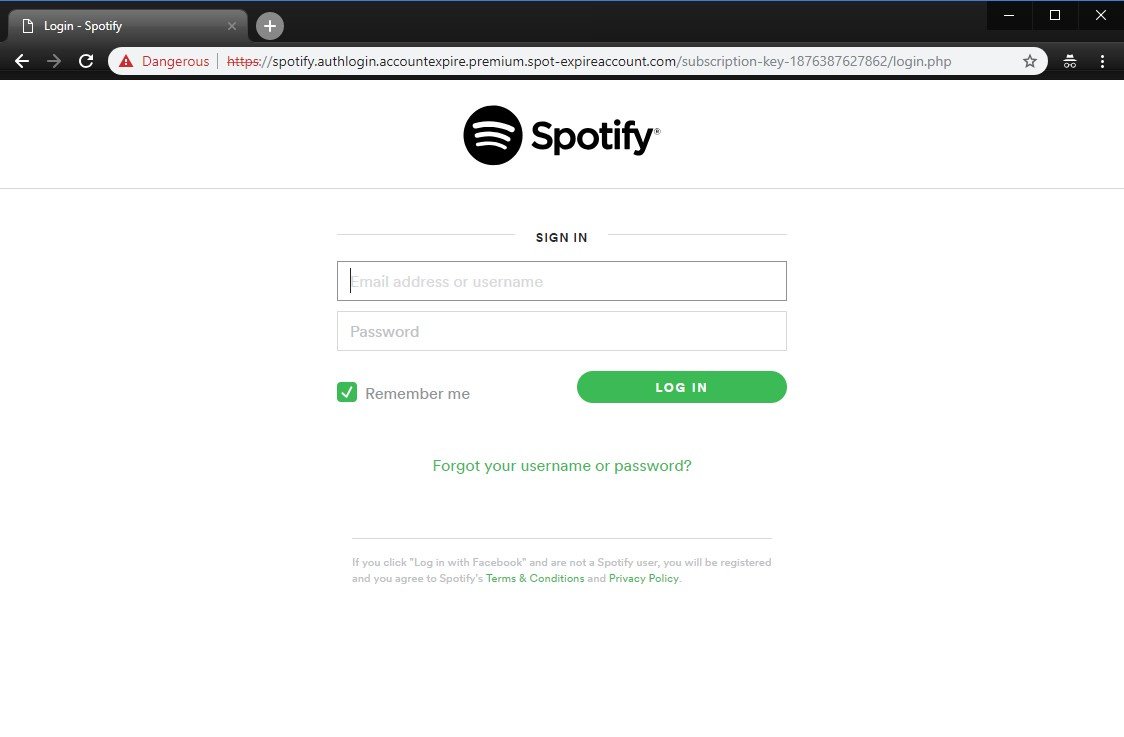

Обнаружена фишинговая кампания против пользователей музыкального сервиса Spotify.

«Классический» фишинг:

- Злоумышленники рассылали жертвам электронные письма со ссылками на вредоносный сайт.

- На сайте отображалась форма для введения логина и пароля, идентичная настоящей странице авторизации Spotify.

- После заполнения формы пользователем учетные данные попадали к мошенникам.

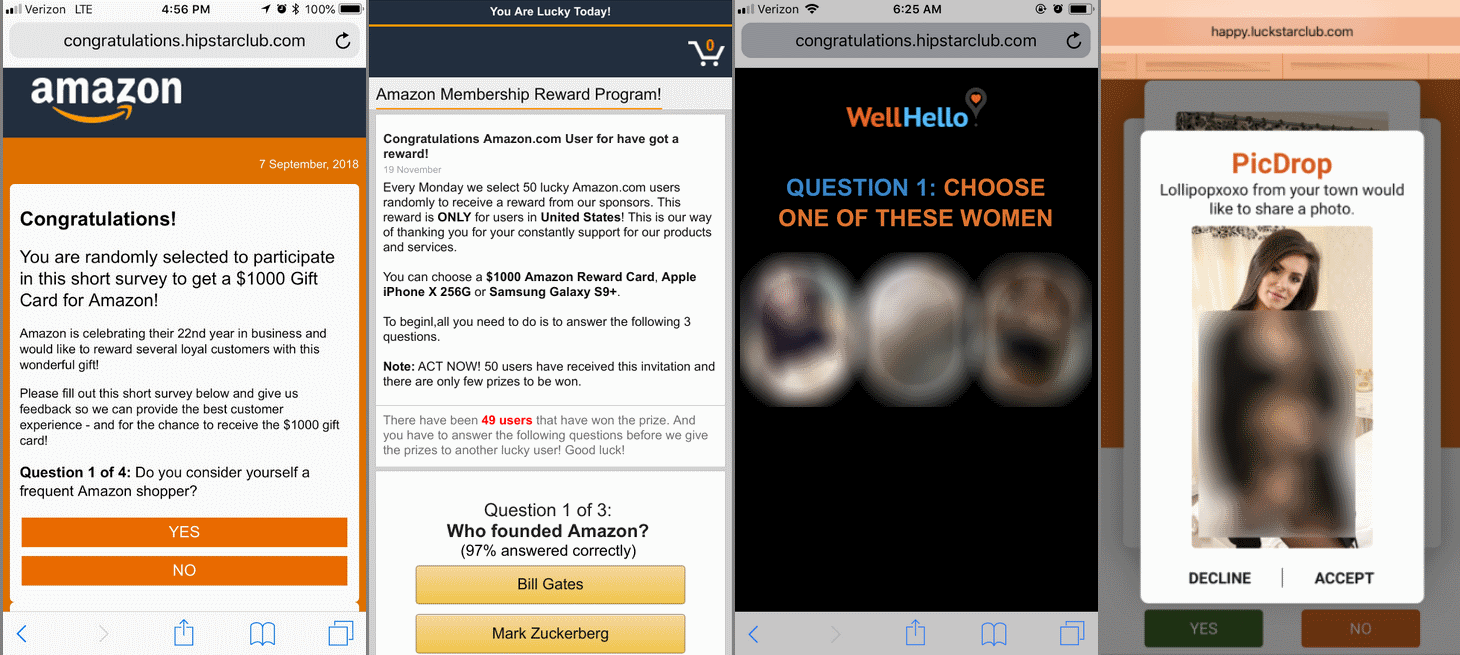

Группировка ScamClub показала пользователям более 300 млн вредоносных баннеров за два дня.

- Злоумышленники внедряли вредоносный скрипт в рекламные объявления, которые затем размещали в небольших рекламных агентствах.

- Объявления показывались пользователям устройств Apple.

- Скрипт автоматически переводил пользователей на фишинговые сайты hipstarclub(.)com и luckstarclub(.)com, где им демонстрировался порнографический контент и предлагалось выполнить за деньги простые тесты.

- После прохождения тестов жертве предлагалось ввести персональные данные, сбор которых и был настоящей целью преступников.

- Ошибка была связана с работой API для взаимодействия с сервисом Informed Visibility, который позволяет отслеживать отправления в реальном времени.

- В результате любой залогиненный пользователь usps.com мог просматривать информацию о других пользователях, включая их имена, user ID, email-адреса, номера аккаунтов, телефонные номера, почтовые адреса и так далее.

- Еще уязвимость позволяла любому пользователю изменить чужой email, телефонный номер и другие ключевые детали.

Атаки, уязвимости и утечки

- Для проведения атаки преступник позвонил в службу поддержки сотового оператора и попросил перевести номер на другое устройство.

- Несмотря на то, что жертва, лишившаяся связи, быстро восстановила номер, киберпреступник успел воспользоваться двухфакторной аутентификацией и вывести по 500 тысяч долларов США со счетов жертвы на биржах Coinbase и Gemini.

Московская канатная дорога остановила свою работу из-за кибератаки.

Вредонос-вымогатель проник на управляющий сервер компании-оператора канатки и зашифровал файлы, обеспечивающие работу системы.

- 28 ноября преступники прислали в центральный офис компании «Московские канатные дороги» сообщение с требованием выкупа в биткоинах. Размер выкупа пока не сообщается.

- 29 ноября руководитель «Московских канатных дорог» Николай Диваков сообщил, что правоохранительные органы установили личность организатора кибератаки.

«Умные» устройства

- Лампочки используют для обмена с управляющим устройством Bluetooth, причём протокол обмена не защищён.

- Собрав сведения о командах управления цветом и яркостью лампочек, злоумышленники могут реализовать вредоносную программу, которая похитит данные с заражённого устройства, а затем передаст их злоумышленнику с помощью мигания лампочек:

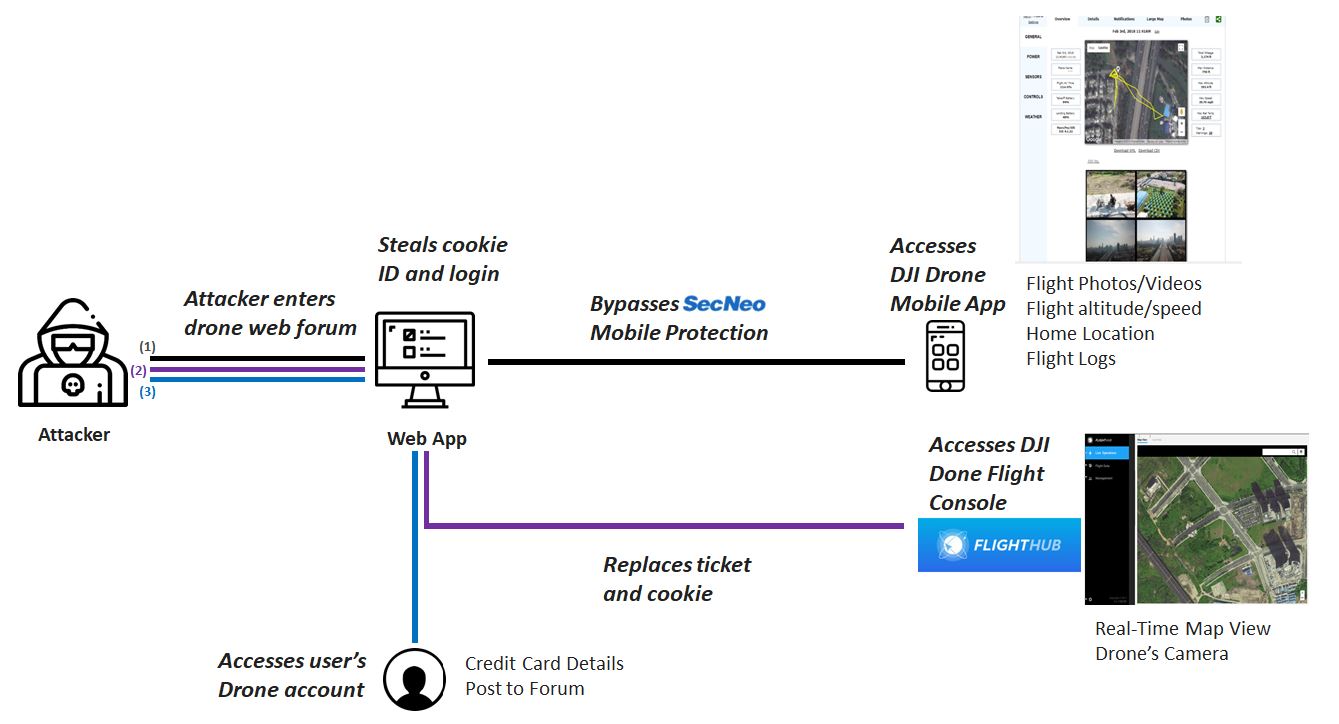

Мобильная безопасность

- Разработчики рекламируют в мобильных приложениях другие приложения и получают за это реферальное вознаграждение.

- Чтобы узнать, какая рекомендация сработала и какое приложение должно получить вознаграждение, сразу же после первого открытия новое приложение определяет, откуда был сделан последний клик.

- Приложения от Cheetah Mobile и Kika Tech запрашивают разрешение пользователей на отслеживание новых загружаемых приложений и использовали эти данные для перехвата кликов и незаконного получения вознаграждения за рекламу.

Сумма ущерба от мошеннических действий компаний оценивается в миллионы долларов.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.