Фишинг после отключения макросов

В чем суть

После того как Microsoft анонсировал отключение макросов, файлы с ними стали реже рассылаться в фишинговых письмах. Но злоумышленники активнее прибегают к другим способам доставки вредоносного ПО.

Отключение макросов

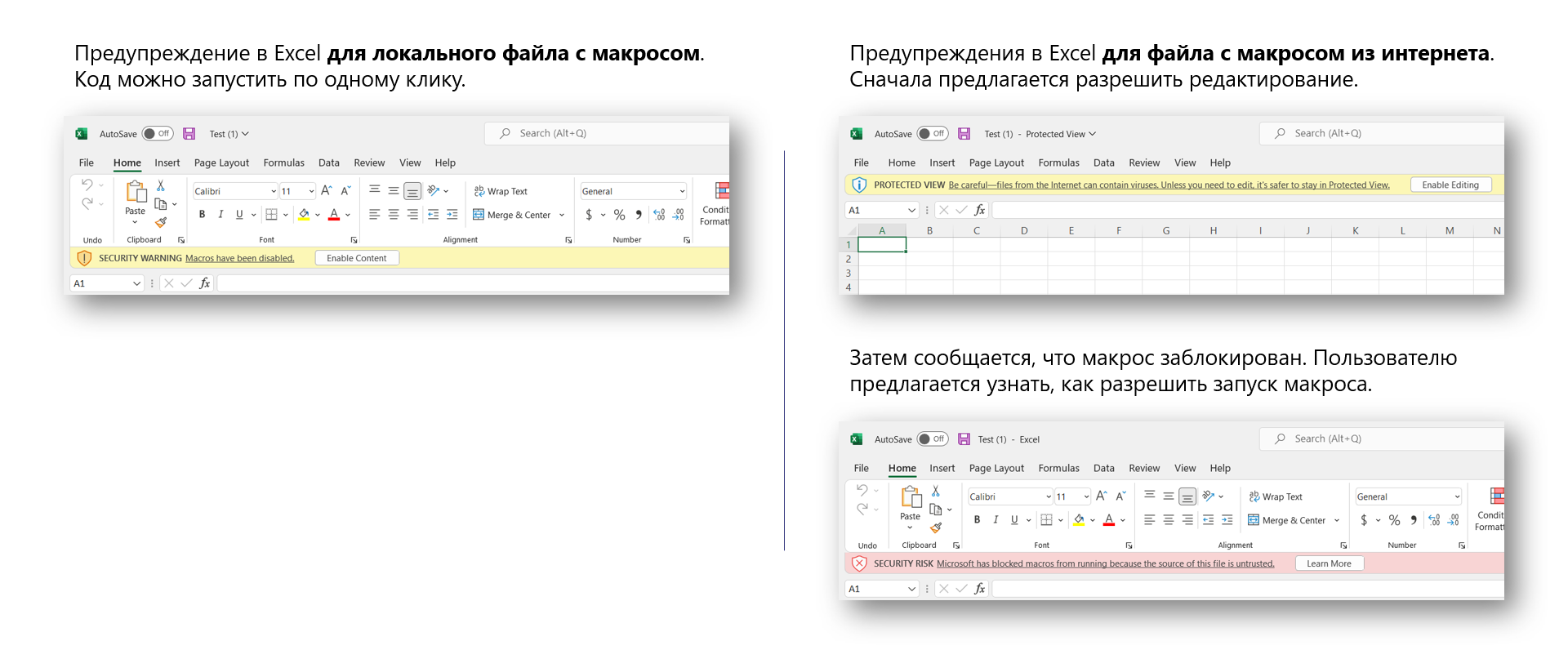

В этом году Microsoft ввёл ограничения на запуск макросов, которые оставались распространённым способом заражения компьютеров. С января в новой версии Excel по умолчанию отключены макросы версии Excel 4.0 (XLM). А с апреля компания начала внедрять ограничение для VBA-макросов — они будут по умолчанию отключены в загруженных из интернета документах Access, Excel, PowerPoint, Visio и Word.

На практике это ограничение означает, что, открывая файл с макросом из сети, пользователь увидит предупреждение и не сможет запустить вредоносный код одним нажатием на кнопку.

Как приспосабливаются злоумышленники

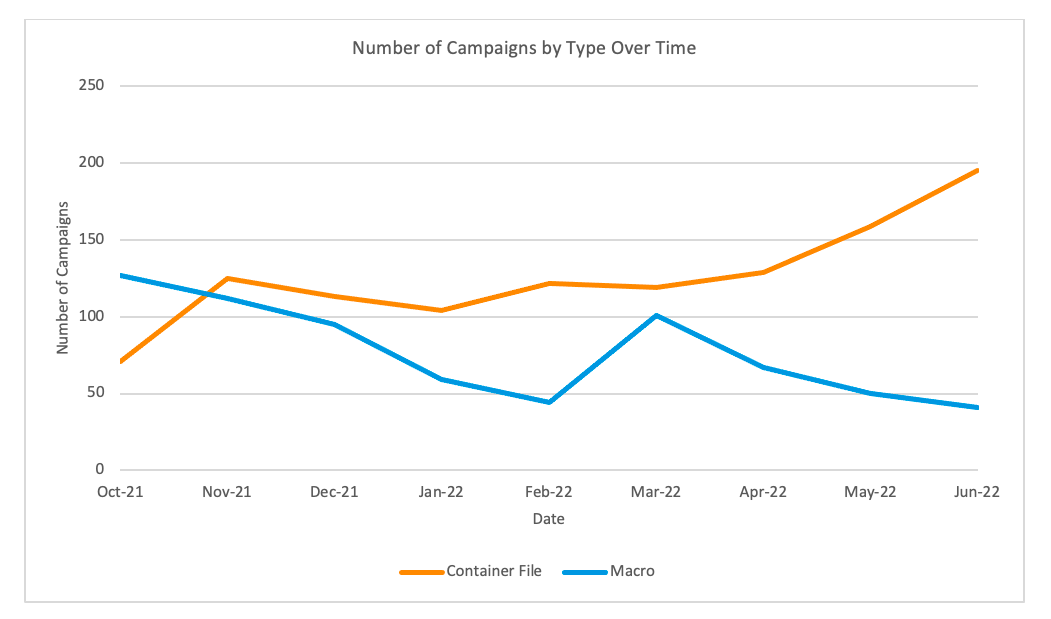

Согласно оценке Proofpoint, на фоне новой политики Microsoft хакерские группы стали реже рассылать в качестве вложений в фишинговых письмах непосредственно файлы с макросами. С октября 2021 по июнь 2022 количество таких вложений сократилось примерно 66%.

Вместо этого злоумышленники помещают документы с макросами в файлы-контейнеры (ISO, RAR, ZIP). Это один из способов обойти механизм Mark-of-the-Web (MOTW), с помощью которого файл помечается как скачанный из интернета. Когда документ с макросом помещается в контейнер, этот архив или образ получает метку MOTW. Но метка не всегда передаётся файлам внутри архива, поэтому система не опознаёт содержимое как полученное из сети и позволяет пользователю запустить макрос по одному клику.

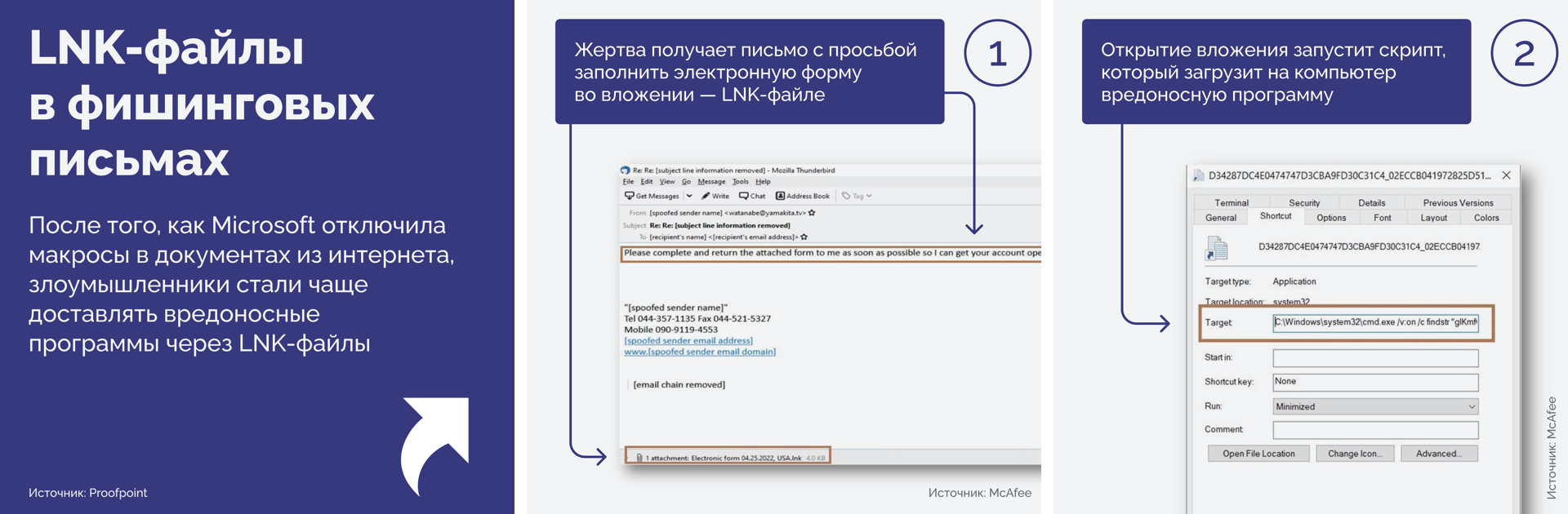

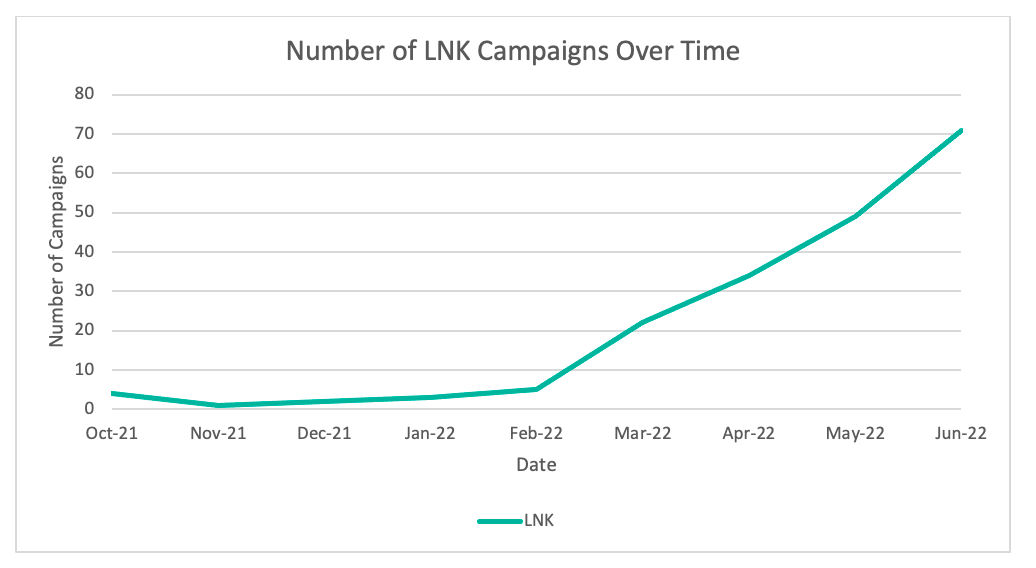

Но ещё чаще злоумышленники отказываются от макросов и доставляют вредоносное ПО через файлы-ярлыки (LNK). С точки зрения злоумышленника, преимущество LNK перед файлом с макросом в том, что от пользователя не потребуется дополнительных действий и разрешений: вредоносный код запустится уже при открытии LNK-файла. LNK может быть как непосредственным вложением в фишинговом письме, так и содержимым архива или образа.

Совет

Не открывайте вложения, которых не ждёте и которые вызывают сомнения.

Источники:

https://www.proofpoint.com/uk/blog/threat-insight/how-threat-actors-are-adapting-post-macro-world

https://www.mcafee.com/blogs/other-blogs/mcafee-labs/rise-of-lnk-shortcut-files-malware/

https://thedfirreport.com/2022/08/08/bumblebee-roasts-its-way-to-domain-admin/