Антифишинг-дайджест №95 c 16 по 22 ноября 2018 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека cо 16 по 22 ноября 2018 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты, почта и мессенджеры

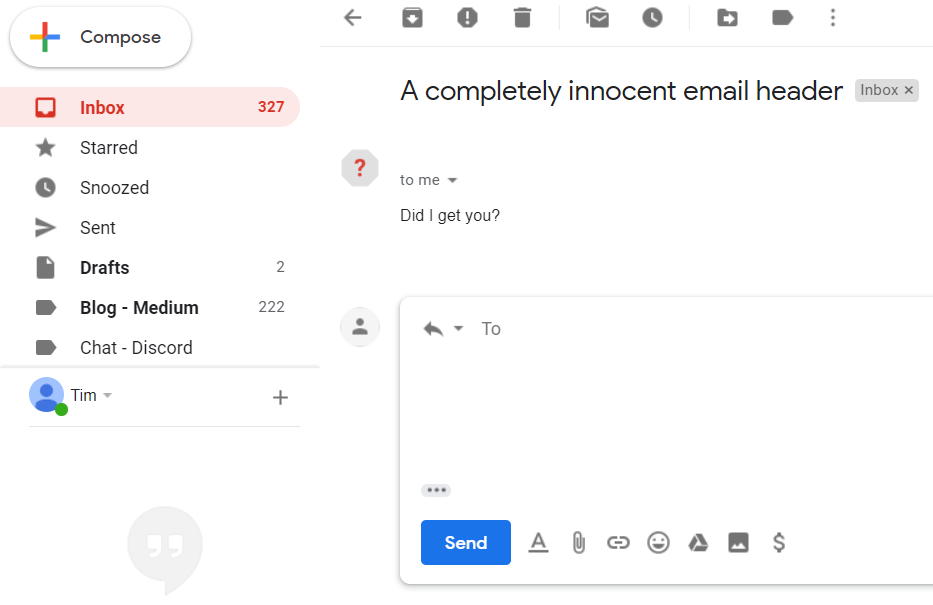

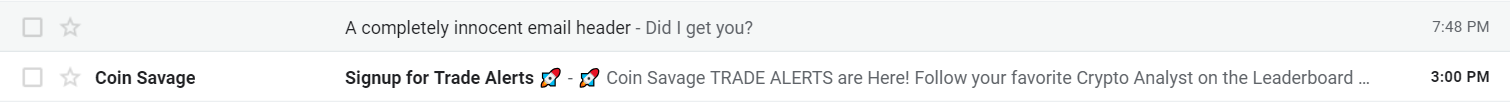

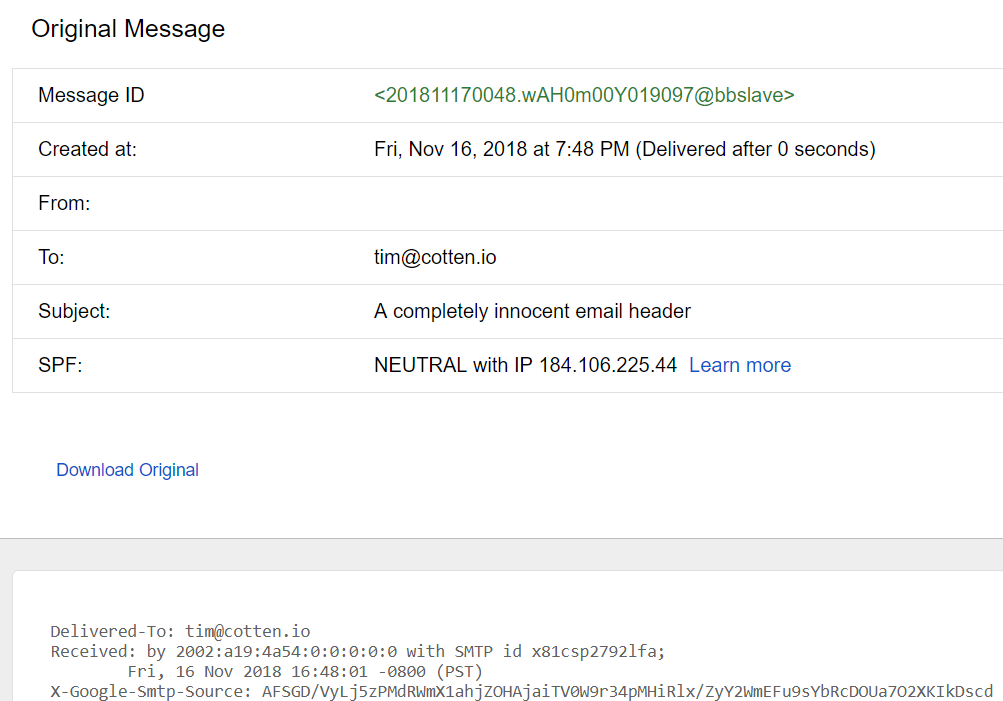

Ошибка в Gmail позволяет скрыть адрес электронной почты отправителя.

При отображении списка входящих, открытии письма, попытке ответить и даже просмотре «оригинала» это поле останется пустым:

Это происходит, если в структуру «имя» «адрес_отправителя» в строке From: вставить объемный тэг object, script или img:

To: tim@cotten.io

Subject: A completely innocent email header

From: "Tima <img src='data:imaige/gif;base64,R0lGODdhMAAwAPAAAAAAAP///ywAAAAAMAAwAAAC8IyPqcvt3wCcDkiLc7C0qwyGHhSWpjQu5yqmCYsapyuvUUlvONmOZtfzgFzByTB10QgxOR0TqBQejhRNzOfkVJ+5YiUqrXF5Y5lKh/DeuNcP5yLWGsEbtLiOSpa/TPg7JpJHxyendzWTBfX0cxOnKPjgBzi4diinWGdkF8kjdfnycQZXZ",

<root@myserverhere.com>

Did I get you?Ошибку могут использовать злоумышленники для создания фальшивых системных уведомлений или «сообщений от почтового сервиса». Например, такое уведомление «от Google» даже без обратного адреса может выглядеть вполне легитимно:

Получив подобное письмо, жертва может выслать конфиденциальные данные или перейти по фишинговой ссылке.

- Страница с результатами поиска включает в себя элементы iFrame, которые не защищены от атак межсайтовой подделки запроса (cross-site request forgery, CSRF).

- Чтобы использовать ошибку, пользователя нужно заманить на мошеннический сайт.

- При любом клике на странице выполнится JavaScript-код, который откроет новую вкладку с Facebook и выполнит в ней запрос любой интересующей злоумышленника информации.

Причина ошибки заключалась в некорректной реализации функции загрузки пользовательских данных, которая требовалась в соответствии с GDPR. Для защиты данных от посторонних при попытке загрузить данные у пользователя повторно запрашивали пароль, который и отображался в незашифрованном виде в строке адреса.

Ошибка затронула небольшое количество пользователей и представляла опасность лишь при использовании компьютеров в общественных местах, где посторонние могли увидеть пароль, заглянув через плечо пользователя.

Атаки, уязвимости и утечки

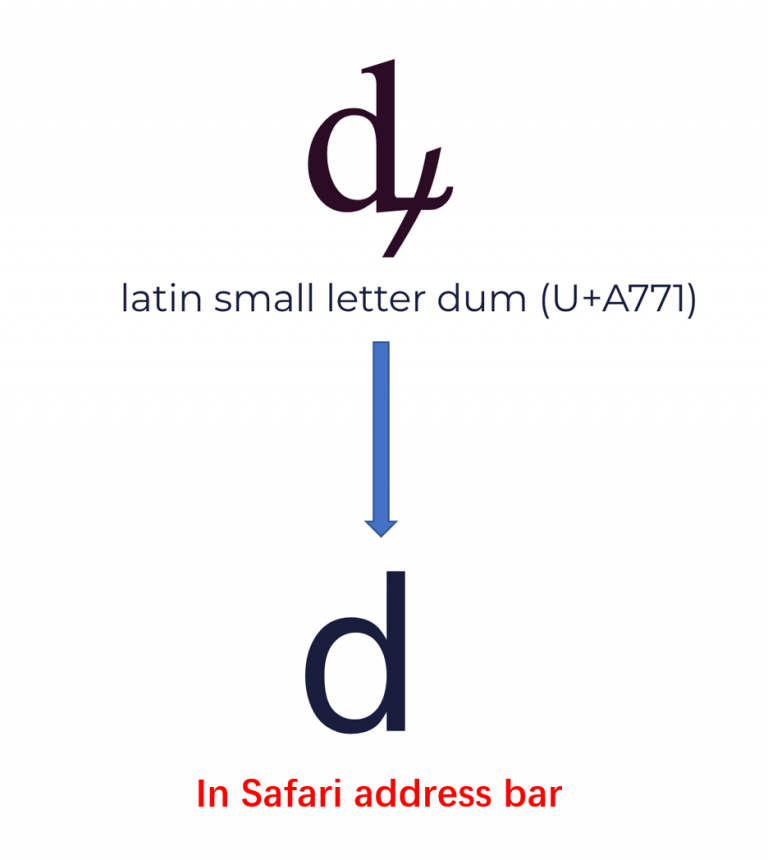

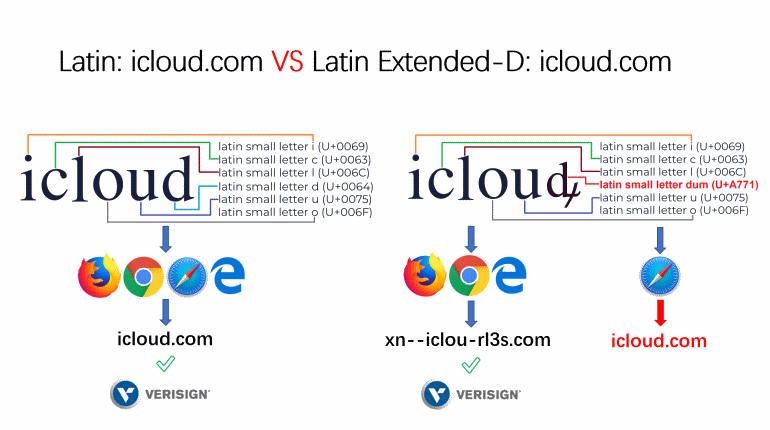

Уязвимость в браузере Safari позволяет осуществить омографическую атаку и показать пользователю фальшивый сайт, заменив букву в имени на схожий по начертанию Unicode-символ.

Apple выпустила исправление для уязвимости в июле 2018 года: рекомендуем обновить свои устройства.

На компьютерах общего доступа в московских МФЦ обнаружено большое количество файлов с персональными данными — сканы паспортов и других документов.

Эти компьютеры посетители МФЦ используют, чтобы отсканировать документы и загрузить их в электронном виде на портал госуслуг. Закончив загрузку, многие забывают удалить файлы, в результате чего их может скопировать себе любой желающий.

По внутреннему регламенту администраторы МФЦ должны ежедневно очищать компьютеры публичного доступа от посторонних файлов, но на практике иногда забывают сделать это.

Вредоносное ПО

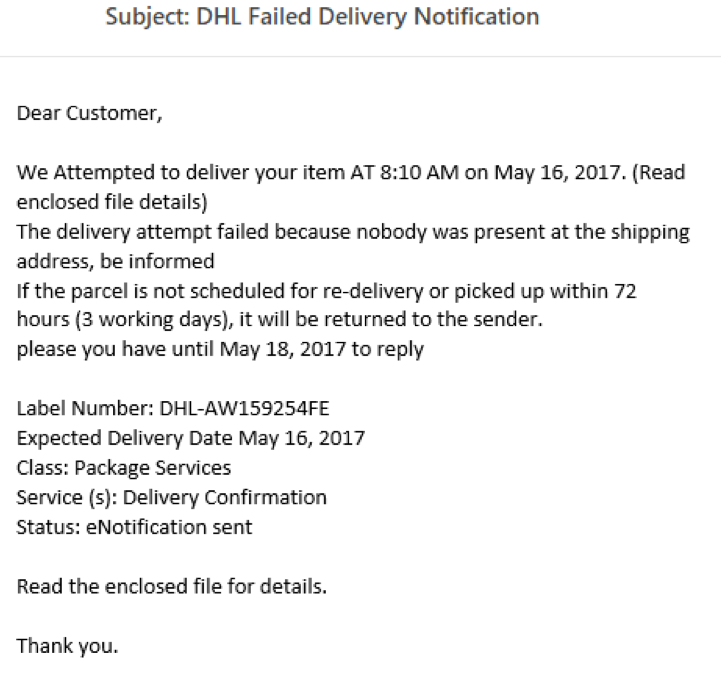

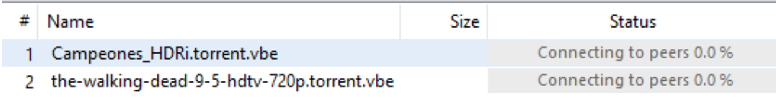

- Вредоносное вложение в письмо или torrent загружают дроппер с расширением .vbe (VBScript), при запуске которого в систему загружаются основные компоненты зловреда.

- DarkGate использует технику process hollowing, создавая новый экземпляр легитимного процесса и подменяя его код вредоносным содержимым. Если на компьютере обнаруживается антивирус Касперского, вредонос загружает свой код другим способом.

- Обратившись к управляющему серверу, DarkGate загружает и запускает модуль майнинга.

- На управляющий сервер отправляются учётные данные пользователя, куки и история браузера, лог сообщений Skype и криптокошельки.

Среди функций вредоносной программы — хищение учётных данных, майнинг криптовалюты, шифрование файлов и удалённый доступ к компьютеру жертвы.

Мобильная безопасность

По данным исследователей,

- 17 из 30 VPN-приложений разработаны в Китае или принадлежат китайским разработчикам;

- 86% из них имеют совершенно неприемлемые соглашения о конфиденциальности;

- 55% политик приватности размещены на бесплатных серверах в виде обычных текстовых файлов;

- 64% приложений не имеют даже собственного сайта;

- поддержка пользователей у 52% приложений производится по электронной почте с личного адреса разработчика;

- 83% запросов на поддержку были проигнорированы.

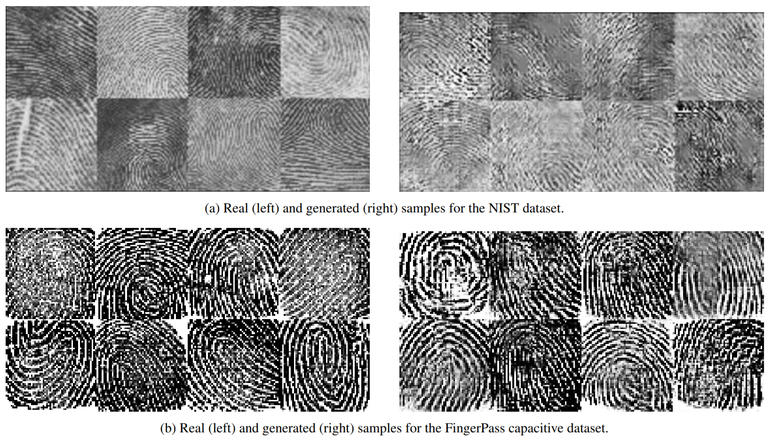

Большинство сканеров отпечатков имеют небольшой размер и поэтому работают только с частью отпечатка пользователя, сравнивая её с базой. Поскольку некоторые части отпечатков повторяются и имеются схожие признаки, можно создать искусственный отпечаток из нескольких частей, который сможет обмануть систему проверки.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.