Антифишинг-дайджест №85 c 7 по 13 сентября 2018 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 7 по 13 сентября 2018 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Атаки, уязвимости и утечки

сайт www.bleepingcomputer.com, чей адрес отображается как bleepingcomputer.com

Стремясь упростить жизнь пользователей, Google решила в новых версиях браузера отказаться от отображения «тривиальных» частей url в строке адреса. Под раздачу попали префиксы www., m. и ряд других. При этом реализация функции содержит недоработки, которые приводят к таким преобразованиям как

www.site.www.site.com ? site.site.com

blog.www.site.com ? blog.site.com

Проблема такого «усовершенствования» не только в том, что для некоторых сайтов приставка www является значимой частью адреса. Например,

www.pool.ntp.org — сайт кластера серверов точного времени (NTP).

pool.ntp.org — сами сервера NTP.

Используя новую особенность отображения адреса, злоумышленники могут с лёгкостью заманить своих жертв на фишинговые ресурсы так, что они не заметят ничего необычного.

Чтобы отключить «усовершенствованное» преобразование адресов, нужно

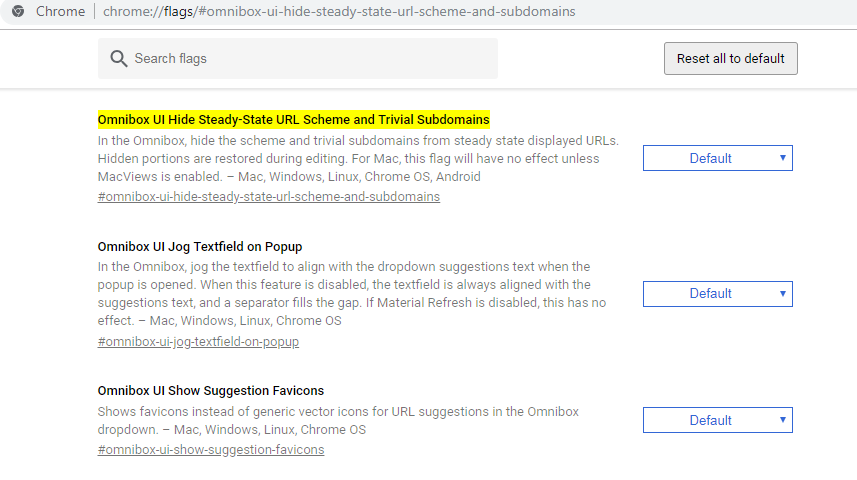

- Запустить Chrome, в строке адреса ввести chrome://flags/#omnibox-ui-hide-steady-state-url-scheme-and-subdomains и перейти по ссылке.

- На открывшейся странице выбрать настройку «Disabled» для опции «Omnibox UI Hide Steady-State URL Scheme and Trivial Subdomains»

- Перезапустить Chrome.

В браузерах Microsoft Edge и Apple Safari обнаружена проблема, с помощью которой злоумышленник может загрузить страницу, а затем перезаписать её содержимое без изменения URL в адресной строке.

При запросе данных с несуществующего сетевого порта браузер сохраняет адрес и загружает контент фальшивой страницы. При этом происходит задержка, которой вполне достаточно, чтобы подменить URL в адресной строке.

Использование уязвимости позволяет злоумышленнику создавать фальшивые формы авторизации или другие формы для сбора данных в то время как пользователь будет уверен, что находится на другой странице.

Демонстрация уязвимости в Microsoft Edge:

Демонстрация уязвимости в Apple Safari:

Под угрозой оказались все пользователи, осуществлявшие бронирование через официальный сайт или приложение компании в период с 25 августа по 5 сентября 2018 года. Информации об атаке пока нет, авиакомпания рекомендует всем пострадавшим уведомить своим банки о компрометации кредитных карт и поменять пароли на сайте.

База с 445 миллионами записей клиентов компании Veeam оказалась в публичном доступе.

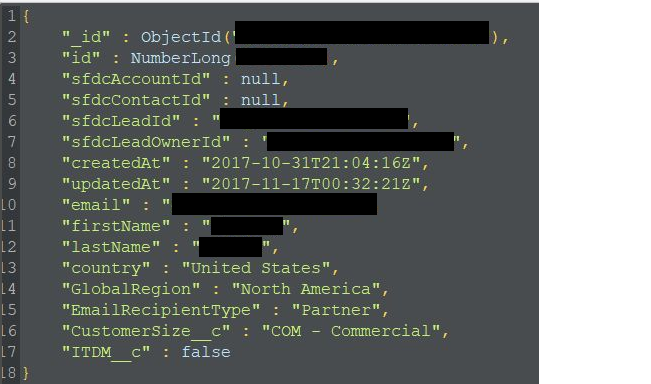

База MongoDB, чей размер превышал 200 Гб, была обнаружена на открытом для публичного доступа сервере. Оказалось, что эти данные принадлежат клиентам швейцарской компании Veeam, всего в базе было около 445 миллионов записей.

В базе содержалась личная информация клиентов — имя и фамилия, адрес электронной почты и страна проживания. По словам исследователя, также там обнаружились дополнительные данные вроде типа клиента и размера организации, IP-адресов, URL-адресов реферрера и юзерагентов (User Agent):

Veeam предоставляет услуги управления данными для виртуальных, физических и облачных инфраструктур.

На флешках содержатся руководства пользователя электростанции и различное вспомогательное программное обеспечение, которое не требуется для управления станциями. Предположительно, заражение флешек произошло на этапе производства на фабрике стороннего поставщика.

Чтобы быстрее получить зашифрованные файлы, власти города заплатили вымогателям выкуп и получили ключи для расшифровки. Предположительно, причиной такого решения стало отсутствие резервных копий важной информации.

На месте удаленной базы данных злоумышленники в этом случае оставляют новую базу под именем «Warning», внутри которой находится файл «Readme», в котором злоумышленники сообщают, что база данных зашифрована, и жертвам необходимо заплатить выкуп, чтобы вернуть ее. Они не оставляют никаких адресов для транзакций, а просят жертв связаться с ними с помощью электронной почты.

Умные устройства

Уязвимость в Tesla Model S позволяет угнать электромобиль менее чем за 2 секунды:

Причина уязвимости — слабое 40-битное шифрование при обмене данными между брелоком сигнализации и программным ядром автомобиля, в то время как безопасными считаются ключи длиной от 128 бит.

Специалисты собрали устройство для угона на базе мини-компьютера Raspberry Pi и нескольких радиомодулей. Изобретение позволяет создать виртуальную копию брелока, с которой можно отправлять сигналы о разблокировке дверей и запуске двигателя. Себестоимость изделия составила около $600.

Мобильные устройства

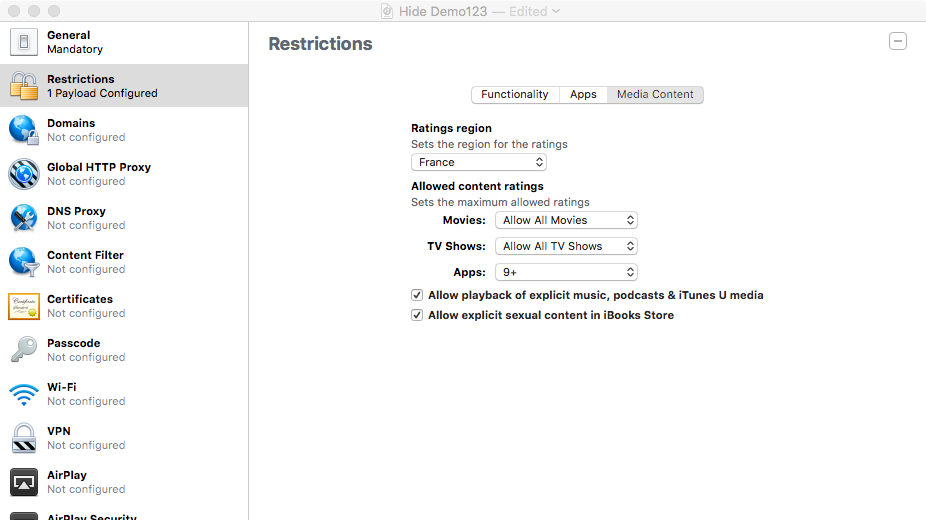

Платформа MDM позволяет установить на устройство под управлением iOS профиль, который определяет, помимо прочего, возрастные ограничения для приложений на устройстве. Сам профиль представляет собой XML-файл, который пользователь может загрузить с MDM-сервера:

<key>ratingApps</key>

<integer>200</integer>

<key>ratingMovies</key>

<integer>1000</integer>

<key>ratingRegion</key>

<string>us</string>

<key>ratingTVShows</key>

<integer>1000</integer>Загрузка такого конфигурационного файла с MDM-сервера является легитимным механизмом работы с телефоном. Злоумышленники использовали методы социальной инженерии, чтобы ввести жертву в заблуждение и заставить подключиться к их ресурсу:

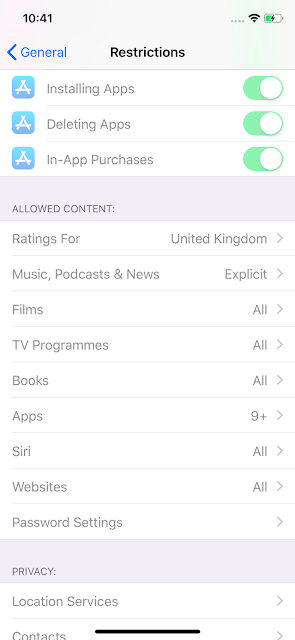

После установки профиля с таким содержимым пользователь устройства не сможет изменять настройки и не увидит приложения, предназначенные для лиц старше 9 лет:

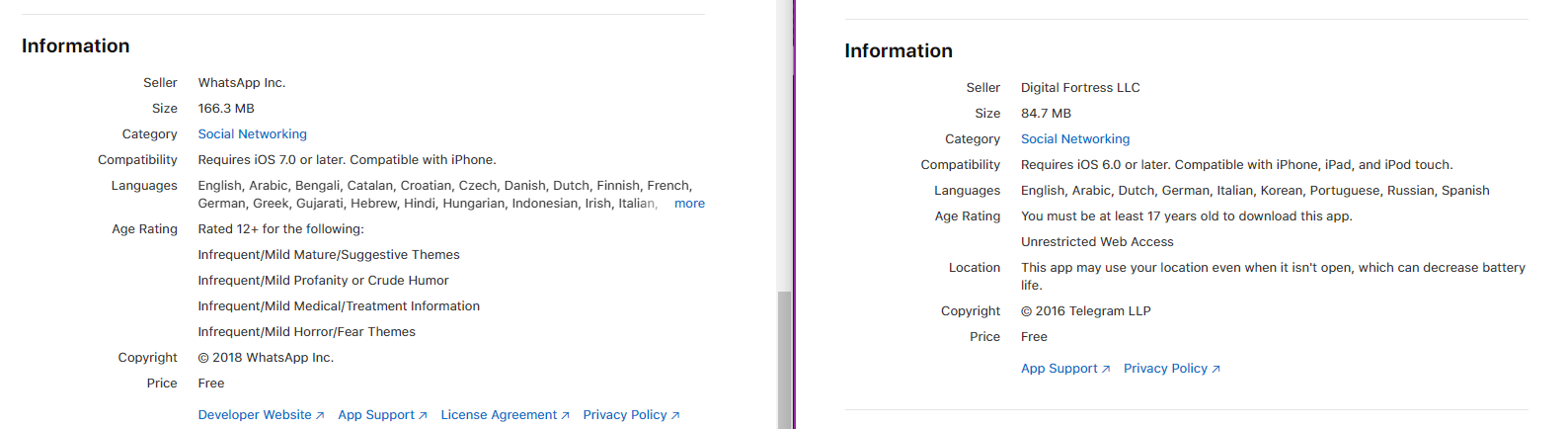

Внедрив такую настройку, злоумышленники предлагают жертвам установить фальшивые Telegram, WhatsApp, IMO, PrayTime, Safari и MyApp, которые похищают сообщения с iOS-устройств, используя тот факт, что настоящие приложения в силу возрастных ограничений пользователь просто не видит.

Сайта, почта и мессенджеры

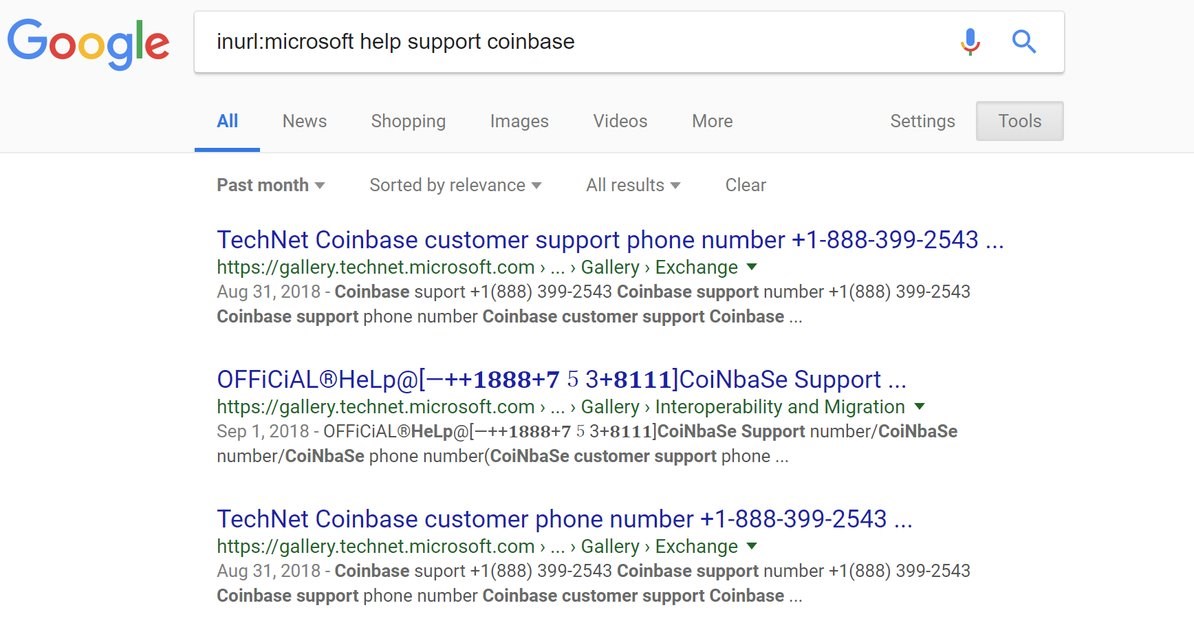

Мошенники предлагали «техническую поддержку» в различных областях, от криптовалютных сайтов до Instagram. Размещение на домене microsoft.com позволяло мошенникам повысить репутацию своих страниц и появляться выше в поисковой выдаче.

Всего было обнаружено и удалено более 3 тысяч мошеннических страниц.

Вредоносное (защитное) ПО

Собранные данные время от времени передавались на домен trendmicro.com.

После жалобы приложения были удалены из AppStore, а компания TrendMicro провела внутреннее расследование и извинилась перед сообществом, сообщив, что сбор информации из браузеров отключён, все собранные журналы браузеров удалены, а причина состоит в использовании общих с обычными приложениями библиотек, в которых была заложена функциональность сбора данных.

Демонстрация шпионской активности приложений TrendMicro:

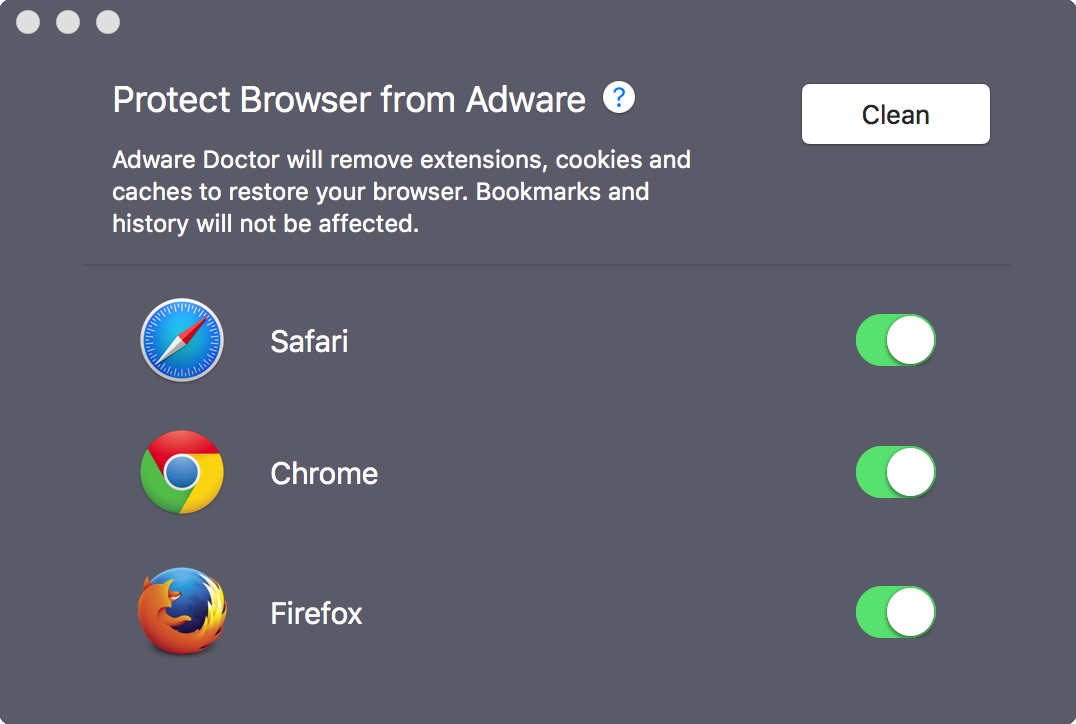

Антивирус Adware Doctor для Мас похищал историю браузеров и конфиденциальные данные пользователей.

Занимавший первое место по популярности Adware Doctor собирал:

- историю посещений в браузерах Chrome, Safari и Firefox,

- список запущенных процессов,

- историю поиска в App Store,

упаковывал данные в защищенный паролем zip-архив, который отправлял на удаленый сервер adscan.yelabapp.com.

После жалобы на некорректное поведение программы антивирус был удалён из AppStore.

Демонстрация шпионской деятельности Adware Doctor:

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.