Антифишинг-дайджест №78 с 20 по 26 июля 2018 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 20 по 26 июля 2018 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Почта, сайты и мессенджеры

Основной вектор заражения — электронная почта с вложениями в виде:

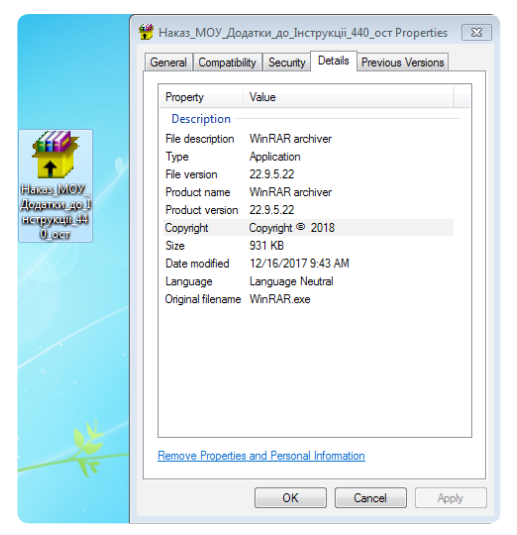

а) исполняемых файлов, которые маскируются под офисные документы благодаря иконке Microsoft Word и технике RTLO для сокрытия расширения:

б) исполняемых файлов, маскирующихся под архив:

в) документов Microsoft Word с эксплойтом для уязвимости CVE-2017-0199.

«Полезную нагрузку» в результате заражения обеспечивают три вида вредоносных программ:

- Vermin обеспечивает мониторинг происходящего на экране, загрузку дополнительной полезной нагрузки и файлов, он также содержит набор дополнительных функций, например запись звука, хищение паролей и считывание нажатий клавиш.

- Quasar представляет собой вредоносное ПО с открытым исходным кодом, оснащенное набором команд для слежки и хищения данных из зараженной системы.

- Sobaken — модифицированная версия Quasar, в которой отсутствуют некоторые функции, однако, ее исполняемый файл меньшего размера, а следовательно, ее легче скрыть.

- Достоверных сведений о том, как распространялся бэкдор, специалистам получить не удалось.

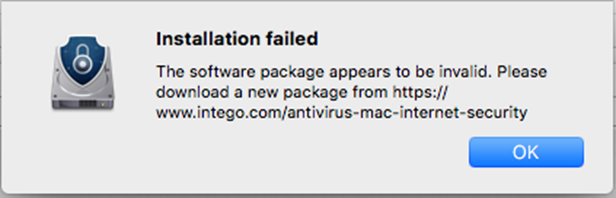

- После установки «антивирус» запрашивает логин и пароль пользователя. Это обычная ситуация для macOS при установке программы, поэтому не вызывает подозрений у пользователя.

- После получения пароля установщик зависает, а затем сообщает, что произошла ошибка и предлагает пользователю заново скачать (на этот раз настоящий) установочный пакет с официального сайта.

Официальная версия программы, скорее всего, будет установлена без проблем, потому пользователь забудет об ошибке.

В это время Calisto сохранит в скрытую директорию с именем .calisto следующие данные:

- хранилище Keychain,

- логин и пароль пользователя,

- данные о сетевом подключении,

- данные из Google Chrome: историю, закладки, файлы cookies.

Кроме того, троянец:

- активирует удаленный вход;

- включает раздельное использование экрана;

- настраивает разрешения на удаленный вход для пользователя;

- разрешает удаленный вход всем;

- включает скрытую в MacOS учетную запись root и устанавливает пароль, указанный в коде троянца.

Семь граждан Нигерии выманили у жертв на сайтах знакомств 1.5 миллиона долларов США.

- Поддельные профили мошенников содержали подставные фотографии других людей, в том числе некоторых общественных деятелей, моделей или правительственных чиновников.

- Прежде чем просить о переводе средств, преступники неделями общались с жертвами, играя роль потенциальных вторых половинок.

- Войдя в доверие посетителя сайта, мошенники начинали рассказывать о неразрешимых финансовых затруднениях и просили отправить деньги.

- После того, как преступники получали перевод, они быстро снимали средства и перенаправляли их на другие счета.

«Умные» устройства

Около 500 млн IoT-устройств уязвимы для атаки через перепривязку DNS.

Атака происходит по следующему сценарию:

- Атакующий настраивает собственный DNS-сервер для вредоносного домена.

- С помощью фишинга, спама в мессенджерах, XSS-уязвимости или вредоносной ссылки в рекламных объявлениях на популярных сайтах жертву направляют на вредоносный домен.

- Пользовательский браузер делает запрос на получение DNS-параметров запрашиваемого домена.

- Вредоносный DNS-сервер отвечает, браузер кэширует контент страницы, включая вредоносный JavaScript-код.

- Согласно параметру TTL внутри первичного ответа DNS-сервера в одну секунду, браузер пользователя выполняет повторный DNS-запрос для получения IP-адреса.

- DNS злоумышленника отвечает целевым IP-адресом во внутренней сети. Атакующий неоднократно использует вредоносный DNS-сервер для перебора всех интересующих IP-адресов в атакуемой сети.

- Атакующий использует браузер с сохраненной страницей и JavaScript-кодом как прокси для обращения к внутренним IP-адресам IoT-устройств, сбора данных и потенциального выполнения вредоносного кода, при наличии уязвимостей в устройствах.

Опубликована информация об новой side-channel атаке на процессоры, получившей имя SpectreRSB.

Атака эксплуатирует особенности архитектур современных процессоров, которые прибегают к внеочередным (out-of-order) и одновременно упреждающим (или спекулятивным — speculative) механизмам?исполнения инструкций. От атак Spectre и Meltdown SpectreRSB отличается тем, что извлекает данные из процессов спекулятивного исполнения, атакуя другой компонент CPU — Return Stack Buffer.

SpectreRSB позволяет провести три вида атак, обеспечивающих злоумышленнику доступ к данным, которые тот не должен видеть. Две атаки позволяют извлечь данные из различных приложений, работающих на том же CPU, а третья провоцирует ошибку спекулятивных вычислений и из-за чего под угрозой оказываются данные за пределами Intel SGX (Software Guard Extensions).

Первая уязвимость — CVE-2018-10987 — обеспечивают возможность узнать MAC-адрес устройства и обнаружить его в Сети. Для атаки нужно пройти аутентификацию, но у всех пылесосов логин и пароль — admin/888888. Получив права администратора, злоумышленник может удаленно отправить гаджету любую команду.

Для эксплуатации второй уязвимости, CVE-2018-10988, требуется физический доступ к устройству для установки карты памяти с вредоносным скриптом обновления. Обнаружив его, ОС пылесоса запустит его, не проверив его цифровую подпись. В результате злоумышленник сможет не только управлять устройством, но и получит доступ к видео, фотографиям, сообщениям электронной почты и другим личным данным, передаваемым по WiFi.

Камеры используют жёстко запрограммированный серийный номер для связи с облачным сервисом. Чтобы проэксплуатировать уязвимость, достаточно заменить серийный номер камеры и получить доступ к потоку другой камеры.

Мобильная безопасность

Нелегальные функции вредоносов маскируются от систем безопасности Google с помощью обфускации, а атаки происходят в два этапа:

- Жертва скачивает замаскированный под полезную программу дроппер,

- По команде дроппер устанавливает основной зловред с удаленного сервера.

Одна программа может параллельно участвовать в целом наборе кампаний, а ее владельцы — получать деньги от нескольких заказчиков, сдавая в аренду «загрузочные мощности». Загружаемые вредоносные компоненты уже не попадают под контроль Google Play. Если пользователь не установил мобильный антивирус, он может и не узнать о заражении.

Практически во всех проверенных приложениях отсутствует защита от реверс-инжиниринга, а также используются слабые пароли и не ограничивается количество попыток их ввода. Это позволяет злоумышленникам осуществить брутфорс-атаку и подобрать пароль или код.

Утечки данных

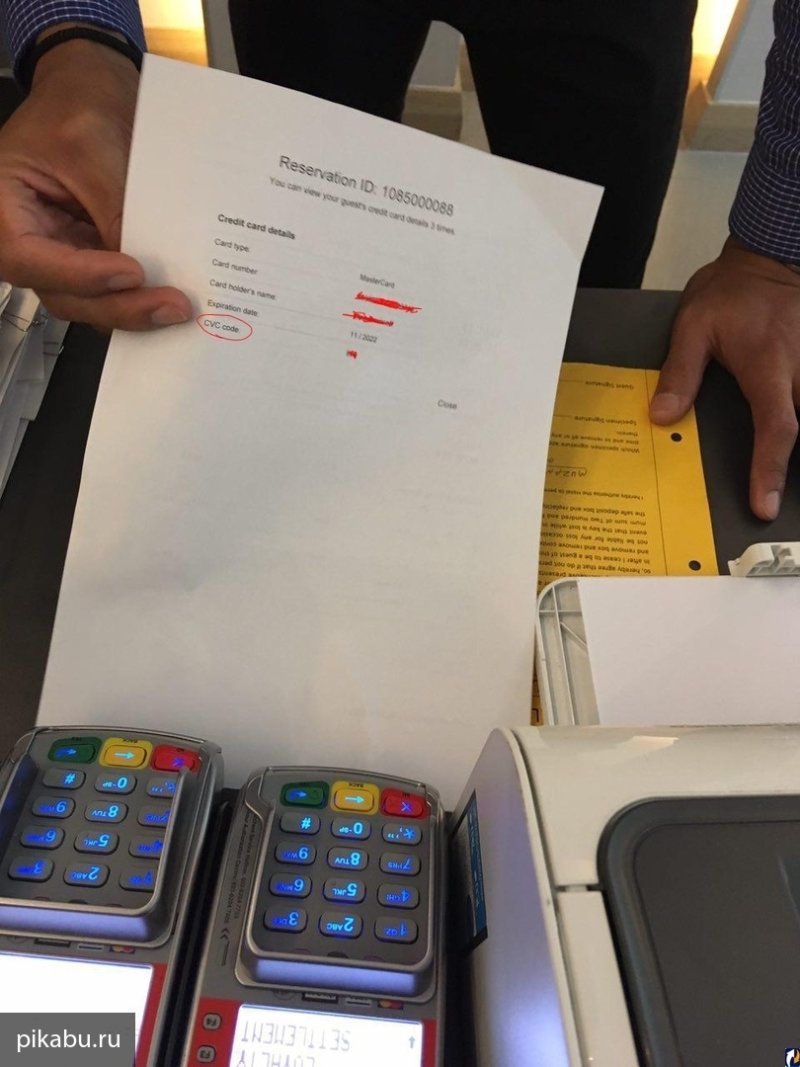

Путешественник увидел на ресепшене отеля в Малайзии лист бумаги с номером своей карты, кодом CVV и другими данными, которые использовались при бронировании через Booking, но не должны были оказаться в третьих руках.

Кроме того, служащий гостиницы просто списал деньги с его карты, не затребовав введения пин-кода, после чего путешественник был вынужден заблокировать карточку.

157 Гигабайт конфиденциальных данных компаний General Motors, Volkswagen, Fiat Chrysler, Ford, Tesla, Toyota и ThyssenKrupp оказались доступны для свободной загрузки из-за неправильной конфигурации сервера rsync.

Протокол rsync искользуется для резервного копирования данных большого объёма. Компания Level One Robotics, предоставлявшая услуги хранения данных, настроила сервер таким образом, что любой клиент rsync, подключенный к порту, мог свободно загрузить эти данные, не проходя аутентификацию.

Преступники связались с CBC News и предоставили образцы похищенных сведений — 80 000 записей из базы данных CarePartners и отдельный файл с актуальными реквизитами 140 платежных карт, включая CVV-коды.

- Злоумышленники утверждают, что CarePartners два года не обновляли своё программное обеспечение, обеспечив массу возможностей для взлома.

- Благодаря брешам и слабым паролям киберпреступники смогли незаметно похитить сотни гигабайт информации.

- Злоумышленники также заявили, что «данные не были зашифрованы, а при желании их кражу можно было легко предотвратить».

«Расследование, проведенное Управлением кибербезопасности Сингапура (CSA) и Интегрированной системой медицинской информации (IHiS), подтвердило, что это была преднамеренная, целенаправленная и хорошо спланированная кибератака»,— отмечается в заявлении правительства.

Премьер-министр отметил, что похищение его медицинских данных не случайно:

«О принимаемых мною лекарствах я обычно не рассказываю просто так всем подряд, что-то в этой ситуации есть пугающее».

«Шифровальщики» и вымогатели

- Для атаки преступники использовали подбор пароля для удалённого рабочего стола (RDP).

- Специалисты корпоративного ИБ-центра LabCorp обнаружили подозрительную активность утром в субботу 14 июля.

- Эксперты определили тип угрозы и отключили ряд информационных систем от сети, чтобы блокировать распространение шифровальщика.

- Менее чем за час сотрудники LabCorp смогли остановить атаку.

За это время зловред успел поразить 1,9 тыс. серверов и 7 тыс. работающих с ними систем. Весь ущерб пришелся на диагностическое подразделение LabCorp.

Злоумышленники направили на электронную почту контакт-центра аэропорта электронное письмо, в котором угрожают к выходным удаленно вмешаться и навредить работе навигационной аппаратуры аэропорта, утверждая, что располагают для этого техническими возможностями.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.